Verfügbare Verschlüsselungen auf NetScaler-Appliances

Ihre NetScaler-Appliance wird mit einem vordefinierten Satz von Verschlüsselungsgruppen geliefert. Um Verschlüsselungen zu verwenden, die nicht Teil der DEFAULT-Verschlüsselungsgruppe sind, müssen Sie sie explizit an einen virtuellen SSL-Server binden. Sie können auch eine benutzerdefinierte Verschlüsselungsgruppe erstellen, die an den virtuellen SSL-Server gebunden werden soll. Weitere Informationen zum Erstellen einer benutzerdefinierten Chiffriergruppe finden Sie unter Konfigurieren benutzerdefinierter Chiffriergruppen auf der ADC-Appliance.

Hinweise

Ab Release 13.0 Build 71.x und höher wird die Hardwarebeschleunigung TLS1.3 auf den folgenden Plattformen unterstützt:

- MPX 5900

- MPX/SDX 8900

- MPX/SDX 9100

- MPX/SDX 15000

- MPX/SDX 15000-50G

- MPX/SDX 16000

- MPX/SDX 26000

- MPX/SDX 26000-50S

- MPX/SDX 26000-100G

- Nur-Software-Unterstützung für das TLSv1.3-Protokoll ist auf allen anderen NetScaler MPX- und SDX-Appliances mit Ausnahme von NetScaler FIPS-Appliances verfügbar.

TLSv1.3 wird nur mit dem erweiterten Profil unterstützt. Informationen zum Aktivieren des erweiterten Profils finden Sie unter Aktivieren des erweiterten Profils.

Um TLS1.3 zu verwenden, müssen Sie einen Client verwenden, der der RFC 8446-Spezifikation entspricht.

Die RC4-Verschlüsselung ist nicht in der Standard-Verschlüsselungsgruppe der NetScaler-Appliance enthalten. Es wird jedoch in der Software auf den N3-basierten Appliances unterstützt. Die RC4-Verschlüsselung, einschließlich des Handshakes, erfolgt in Software.

Citrix empfiehlt, diese Verschlüsselung nicht zu verwenden, da sie von RFC 7465 als unsicher und veraltet eingestuft wird.

Verwenden Sie den Befehl “Hardware anzeigen”, um festzustellen, ob Ihr Gerät über N3-Chips verfügt.

sh hardware

Platform: NSMPX-22000 16\*CPU+24\*IX+12\*E1K+2\*E1K+4*CVM N3 2200100

Manufactured on: 8/19/2013

CPU: 2900MHZ

Host Id: 1006665862

Serial no: ENUK6298FT

Encoded serial no: ENUK6298FT

<!--NeedCopy-->

- Um Informationen zu den Verschlüsselungssammlungen anzuzeigen, die standardmäßig am Front-End (an einen virtuellen Server) gebunden sind, geben Sie Folgendes ein:

sh cipher DEFAULT - Um Informationen zu den Verschlüsselungssammlungen anzuzeigen, die standardmäßig am Back-End (an einen Dienst) gebunden sind, geben Sie Folgendes ein:

sh cipher DEFAULT_BACKEND - Um Informationen zu allen auf der Appliance definierten Verschlüsselungsgruppen (Aliase) anzuzeigen, geben Sie Folgendes ein:

sh cipher - Um Informationen zu allen Verschlüsselungssammlungen anzuzeigen, die Teil einer bestimmten Verschlüsselungsgruppe sind, geben Sie Folgendes ein:

sh cipher <alias name>. Zum Beispiel sh chiffre ECDHE.

Unter den folgenden Links sind die Cipher Suites aufgeführt, die auf verschiedenen NetScaler-Plattformen und auf externen Hardware-Sicherheitsmodulen (HSMs) unterstützt werden:

- NetScaler MPX/SDX Intel Lewisburg Appliance: Verschlüsselungsunterstützung auf einer NetScaler MPX/SDX Intel Lewisburg SSL-Chip-basierten Appliance

- NetScaler MPX/SDX (N3) -Appliance: Verschlüsselungsunterstützung auf einer NetScaler MPX/SDX (N3) -Appliance

- NetScaler MPX/SDX Intel Coleto Appliance: Verschlüsselungsunterstützung auf einer NetScaler MPX/SDX Intel Coleto SSL-Chip-basierten Appliance

- NetScaler VPX-Appliance: Verschlüsselungsunterstützung auf einer NetScalerVPX-Appliance

- NetScaler MPX/SDX 14000 FIPS-Appliance: Verschlüsselungsunterstützung auf einer NetScaler MPX/SDX 14000 FIPS-Appliance

- Externes HSM (Thales/Safenet): Chiffre wird auf einem externen HSM unterstützt (Thales/Safenet)

- NetScaler MPX/SDX (N2) -Appliance: Verschlüsselungsunterstützung auf einer NetScaler MPX/SDX(N2) -Appliance

- NetScaler MPX 9700 FIPS-Appliance: Verschlüsselungsunterstützung auf einem NetScaler MPX 9700 FIPS mit Firmware 2.2

- NetScaler VPX FIPS- und MPX FIPS-Appliances: Verschlüsselungsunterstützung auf NetScalerVPX FIPS- und MPX FIPS-Appliances

Hinweis:

Informationen zur DTLS-Verschlüsselungsunterstützung finden Sie unter DTLS-Verschlüsselungsunterstützung auf NetScalerVPX-, MPX- und SDX-Appliances.

Tabelle1 - Unterstützung für virtuellen Server/Frontend-Service/interner Service:

|Protokoll/Plattform|MPX/SDX (N2)|MPX/SDX (N3)|VPX|MPX/SDX 14000 FIPS** |MPX 5900/8900 MPX 15000-50G MPX 26000-100G| |—|—|—|—|—|—| | TLS 1.3 | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | Nicht unterstützt | 13.1 alle Builds | ||13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | Nicht unterstützt | 13.0 alle Builds | || 12.1—50.x (außer TLS1.3-CHACHA20-POLY1305-SHA256)| 12.1—50.x (außer TLS1.3-CHACHA20-POLY1305-SHA256)| 12.1–50.x | Nicht unterstützt | 12.1–50.x | | TLS 1.1/1.2 | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | || 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | || 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds für MPX 5900/8900, 12,1-50.x für MPX 15000-50G und MPX 26000-100G | || 12.0 alle Builds | 12.0 alle Builds | 12.0 alle Builds | 12.0 alle Builds | 12.0 alle Builds für MPX 5900/8900, 12.0-57.x für MPX 15000-50G, 12,0-60.x für MPX 26000-100G | || 11.1 all builds | 11.1 all builds |11.1 all builds | 11.1–56.x for MPX 5900/8900 and MPX 15000-50G, 11.1-60.x for MPX 26000-100G | || 11.0 all builds | 11.0 all builds | 11.0 all builds | 11.0 all builds | 11.0–70.x (only on MPX 5900/8900) | || 10.5 all builds | 10.5 all builds | 10.5–57.x | 10.5–59.1359.e | 10.5–67.x, 10.5-63.47 (only on MPX 5900/8900) | | ECDHE/DHE (Example TLS1-ECDHE-RSA-AES128-SHA)|13.1 all builds |13.1 all builds | 13.1 all builds | 13.1 all builds | 13.1 all builds| || 13.0 all builds | 13.0 all builds | 13.0 all builds | 13.0 all builds |13.0 all builds| ||12.1 all builds | 12.1 all builds | 12.1 all builds | 12.1 all builds | 12.1 all builds for MPX 5900/8900, 12.1-50.x for MPX 15000-50G and MPX 26000-100G | || 12.0 all builds | 12.0 all builds | 12.0 all builds | 12.0 all builds | 12.0 all builds for MPX 5900/8900, 12.0-57.x for MPX 15000-50G, 12.0-60.x for MPX 26000-100G | || 11.1 all builds|11.1 all builds | 11.1 all builds | 11.1–51.x |11.1–56.x for MPX 5900/8900 and MPX 15000-50G, 11.1-60.x for MPX 26000-100G | || 11.0 all builds | 11.0 all builds | 11.0 all builds||11.0–70.114 (only on MPX 5900/8900) | || 10.5–53.x| 10.5–53.x| 10.5 all builds|| 10.5–67.x, 10.5-63.47 (only on MPX 5900/8900) | |AES-GCM (Example TLS1.2-AES128-GCM-SHA256) | 13.1 all builds | 13.1 all builds|13.1 all builds | 13.1 all builds | 13.1 all builds | ||13.0 all builds | 13.0 all builds | 13.0 all builds | 13.0 all builds | 13.0 all builds | || 12.1 all builds | 12.1 all builds | 12.1 all builds|12.1 all builds | 12.1 all builds for MPX 5900/8900, 12.1-50.x for MPX 15000-50G and MPX 26000-100G | || 12.0 all builds|12.0 all builds | 12.0 all builds|12.0 all builds | 12.0 all builds for MPX 5900/8900, 12.0-57.x for MPX 15000-50G, 12.0-60.x for MPX 26000-100G | || 11.1 all builds | 11.1 all builds | 11.1 all builds | 11.1–51.x (See note) | 11.1–56.x for MPX 5900/8900 and MPX 15000-50G, 11.1-60.x for MPX 26000-100G | ||11.0 all builds|11.0 all builds|11.0–66.x||11.0–70.114 (only on MPX 5900/8900) | ||10.5–53.x|10.5–53.x|||10.5–67.x, 10.5-63.47 (only on MPX 5900/8900) | |SHA-2 Ciphers (Example TLS1.2-AES-128-SHA256)| 13.1 all builds|13.1 all builds|13.1 all builds|13.1 all builds|13.1 all builds | ||13.0 all builds|13.0 all builds|13.0 all builds|13.0 all builds|13.0 all builds | ||12.1 all builds|12.1 all builds|12.1 all builds|12.1 all builds|12.1 all builds for MPX 5900/8900, 12.1-50.x for MPX 15000-50G and MPX 26000-100G | || 12.0 all builds | 12.0 all builds | 12.0 all builds | 12.0 all builds | 12.0 all builds for MPX 5900/8900, 12.0-57.x for MPX 15000-50G, 12.0-60.x for MPX 26000-100G | || 11.1 all builds | 11.1 all builds | 11.1 all builds | 11.1–52.x | 11.1–56.x for MPX 5900/8900 and MPX 15000-50G, 11.1-60.x for MPX 26000-100G | || 11.0 all builds | 11.0 all builds | 11.0–66.x || 11.0–72.x, 11.0-70.114 (only on MPX 5900/8900) | || 10.5–53.x | 10.5–53.x ||| 10.5–67.x, 10.5-63.47 (only on MPX 5900/8900) | | ECDSA (Example TLS1-ECDHE-ECDSA-AES256-SHA) | Not supported | 13.1 all builds | 13.1 all builds | 13.1 all builds | 13.1 all builds | || Not supported | 13.0 all builds | 13.0 all builds | 13.0 all builds | 13.0 all builds | || Not supported | 12.1 all builds | 12.1 all builds | 12.1 all builds | 12.1 all builds for MPX 5900/8900, 12.1-50.x for MPX 15000-50G and MPX 26000-100G | || Not supported | 12.0 all builds | 12.0-57.x | Not supported | 12.0 all builds for MPX 5900/8900, 12.0-57.x for MPX 15000-50G, 12.0-60.x for MPX 26000-100G | ||| 11.1 all builds ||| 11.1–56.x, 11.1-54.126 (Only ECC curves P_256 and P_384 are supported.) | | CHACHA20 | Not supported | 13.1 all builds | 13.1 all builds | Not supported | 13.1 all builds | ||Not supported | 13.0 all builds | 13.0 all builds | Not supported | 13.0 all builds | || Not supported | Not supported | 12.1 all builds | Not supported | 12.1–49.x (only on MPX 5900/8900) | || Not supported | Not supported | 12.0–56.x | Not supported | Not supported |

Tabelle 2 — Unterstützung von Backend-Diensten:

TLS 1.3 wird im Backend nicht unterstützt.

| Protokoll/Plattform | MPX/SDX (N2) | MPX/SDX (N3) | VPX | MPX/SDX 14000 FIPS** | MPX 5900/8900 MPX 15000-50G MPX 26000-100G |

|---|---|---|---|---|---|

| TLS 1.1/1.2 | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds |

| 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | ||

| 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | ||

| 12.0 alle Builds | 12.0 alle Builds | 12.0 alle Builds | 12.0 alle Builds | ||

| 11.1 alle Builds | 11.1 alle Builds | 11.1 alle Builds | 11.1 alle Builds | ||

| 11.0–50.x | 11.0–50.x | 11.0–66.x | |||

| 10.5–59.x | 10.5–59.x | 10,5—59,1359.e | |||

| ECDHE/DHE (Beispiel TLS1-ECDHE-RSA-AES128-SHA) | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds |

| 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | ||

| 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | ||

| 12.0 alle Builds | 12.0 alle Builds | 12.0–56.x | 12.0 alle Builds | ||

| 11.1 alle Builds | 11.1 alle Builds | 11.1–51.x | |||

| 11.0–50.x | 11.0–50.x | ||||

| 10.5–58.x | 10.5–58.x | ||||

| AES-GCM (Beispiel TLS1.2-AES128-GCM-SHA256) | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds |

| 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | ||

| 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | ||

| 12.0 alle Builds | 12.0 alle Builds | Nicht unterstützt | 12.0 alle Builds | ||

| 11.1 alle Builds | 11.1 alle Builds | 11.1–51.x | |||

| SHA-2-Chiffren (Beispiel TLS1.2-AES-128-SHA256) | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds |

| 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | ||

| 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | ||

| 12.0 alle Builds | 12.0 alle Builds | Nicht unterstützt | 12.0 alle Builds | ||

| 11.1 alle Builds | 11.1 alle Builds | 11.1–52.x | |||

| ECDSA (Beispiel TLS1-ECDHE-ECDSA-AES256-SHA) | Nicht unterstützt | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds | 13.1 alle Builds |

| Nicht unterstützt | 13.0 alle Builds | 13.0 alle Builds | 13.0 alle Builds | ||

| Nicht unterstützt | 12.1 alle Builds | 12.1 alle Builds | 12.1 alle Builds | ||

| Nicht unterstützt | 12.0 alle Builds | 12.0–57.x | Nicht unterstützt | ||

| 11.1–51.x | |||||

| CHACHA20 | Nicht unterstützt | 13.1 alle Builds | 13.1 alle Builds | Nicht unterstützt | 13.1 alle Builds |

| Nicht unterstützt | 13.0 alle Builds | 13.0 alle Builds | Nicht unterstützt | ||

| Nicht unterstützt | Nicht unterstützt | 12.1 alle Builds | Nicht unterstützt | ||

| Nicht unterstützt | Nicht unterstützt | 12.0–56.x | Nicht unterstützt | ||

Eine detaillierte Liste der unterstützten ECDSA-Chiffren finden Sie unter Unterstützung von ECDSA Cipher Suites.

Hinweise

- TLS-Fallback_SCSV Verschlüsselungssammlung wird auf allen Appliances ab Version 10.5 Build 57.x unterstütz t

Die Unterstützung von HTTP Strict Transport Security (HSTS) ist richtlinienbasiert.

Alle signierten SHA-2-Zertifikate (SHA256, SHA384, SHA512) werden auf dem Front-End aller Appliances unterstützt. In Version 11.1 Build 54.x und höher werden diese Zertifikate auch im Back-End aller Appliances unterstützt. In Version 11.0 und früher werden nur signierte SHA256-Zertifikate im Backend aller Appliances unterstützt.

- In Release 11.1 Build 52.x und früher werden die folgenden Chiffriergeräte nur am Frontend der MPX 9700 und MPX/SDX 14000 FIPS-Appliances unterstützt:

- TLS1.2-ECDHE-RSA-AES-256-SHA384

- TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 From release 11.1 build 53.x, and in release 12.0, these ciphers are also supported on the back end.

- Alle ChaCha20-Poly1035-Chiffren verwenden eine TLS-Pseudozufallsfunktion (PSF) mit der SHA-256-Hash-Funktion.

Perfect Forward Secrecy (PFS)

Perfect Forward Secrecy gewährleistet den Schutz der aktuellen SSL-Kommunikation, auch wenn der Sitzungsschlüssel eines Webservers zu einem späteren Zeitpunkt kompromittiert wird.

Warum brauchen Sie Perfect Forward Secrecy (PFS)?

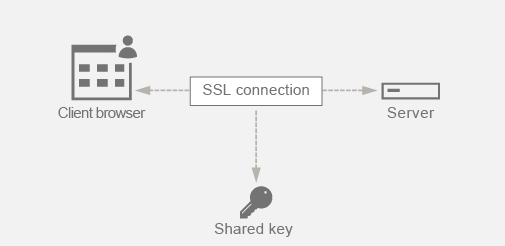

Eine SSL-Verbindung wird verwendet, um die Daten zu sichern, die zwischen einem Client und einem Server übergeben werden. Diese Verbindung beginnt mit dem SSL-Handshake, der zwischen dem Browser eines Clients und dem kontaktierten Webserver stattfindet. Während dieses Handshakes tauschen der Browser und der Server bestimmte Informationen aus, um auf einen Sitzungsschlüssel zu gelangen, der als Mittel zur Verschlüsselung der Daten während des restlichen Kommunikationsweges dient.

RSA ist der am häufigsten verwendete Algorithmus für den Schlüsselaustausch. Der Browser verwendet den öffentlichen Schlüssel des Servers, um das Pre-Master-Secret zu verschlüsseln und an einen Server zu senden. Dieses Pre-Master-Geheimnis wird verwendet, um zum Sitzungsschlüssel zu gelangen. Das Problem beim RSA-Schlüsselaustausch besteht darin, dass, wenn es einem Angreifer gelingt, den privaten Schlüssel des Servers zu irgendeinem Zeitpunkt in der Zukunft zu erhalten, der Angreifer das Pre-Master-Geheimnis erhält, mit dem der Sitzungsschlüssel abgerufen werden kann. Dieser Sitzungsschlüssel kann jetzt vom Angreifer verwendet werden, um alle SSL-Konversationen zu entschlüsseln. Infolgedessen ist Ihre bisherige SSL-Kommunikation, die zuvor sicher war, nicht mehr sicher, da der gestohlene private Schlüssel des Servers verwendet werden kann, um zum Sitzungsschlüssel zu gelangen und somit auch alle gespeicherten historischen Konversationen zu entschlüsseln.

Die bisherige SSL-Kommunikation muss geschützt werden können, auch wenn der private Schlüssel des Servers kompromittiert wurde. Die Konfiguration von Perfect Forward Secrecy (PFS) hilft bei der Behebung dieses Problems.

Wie hilft PFS?

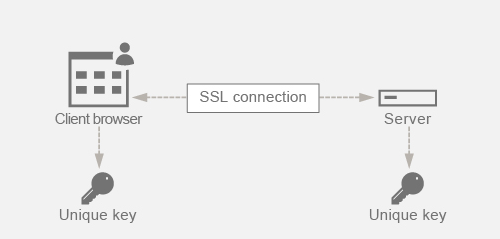

PFS schützt die bisherige SSL-Kommunikation, indem der Client und der Server sich auf einen neuen Schlüssel für jede Sitzung einigen und die Berechnung dieses Sitzungsschlüssels geheim hält. Es funktioniert auf der Grundlage, dass ein Kompromiss eines Serverschlüssels nicht zu Kompromissen des Sitzungsschlüssels führen darf. Der Sitzungsschlüssel wird an beiden Enden separat abgeleitet und niemals über den Draht übertragen. Die Sitzungsschlüssel werden ebenfalls zerstört, sobald die Kommunikation abgeschlossen ist. Diese Fakten stellen sicher, dass jemand, der Zugriff auf den privaten Schlüssel des Servers erhält, nicht zum Sitzungsschlüssel gelangen kann. Daher könnten sie die vergangenen Daten nicht entschlüsseln.

Erklärung mit Beispiel

Angenommen, wir verwenden DHE, um PFS zu erreichen. Der DH-Algorithmus stellt sicher, dass ein Hacker zwar den privaten Schlüssel des Servers erhält, der Hacker jedoch nicht zum Sitzungsschlüssel gelangen kann. Der Grund dafür ist, dass der Sitzungsschlüssel und die Zufallszahlen (die zum Erreichen des Sitzungsschlüssels verwendet werden) an beiden Enden geheim gehalten werden und niemals über die Leitung ausgetauscht werden. PFS kann durch Verwendung des ephemeren Diffie-Hellman-Schlüsselaustauschs erreicht werden, der für jede SSL-Sitzung neue temporäre Schlüssel erstellt.

Die Kehrseite beim Erstellen eines Schlüssels für jede Sitzung besteht darin, dass zusätzliche Berechnungen erforderlich sind. Dieses Problem kann jedoch überwunden werden, indem die elliptische Kurve mit kleineren Schlüsselgrößen verwendet wird.

PFS auf der NetScaler-Appliance konfigurieren

PFS kann auf einem NetScaler konfiguriert werden, indem DHE- oder ECDHE-Chiffren konfiguriert werden. Diese Chiffern stellen sicher, dass der erstellte geheime Sitzungsschlüssel nicht auf dem Draht (DH-Algorithmus) geteilt wird und dass der Sitzungsschlüssel nur für kurze Zeit am Leben bleibt (Vergänglich). Beide Konfigurationen werden in den folgenden Abschnitten erläutert.

Hinweis: Die Verwendung von ECDHE-Chiffern anstelle von DHE macht die Kommunikation bei kleineren Schlüsselgrößen sicherer.

Konfigurieren Sie DHE mit der GUI

-

Generieren Sie einen DH-Schlüssel.

a. Navigieren Sie zu Traffic Management > SSL > Tools.

b. Klicken Sie auf Diffie Helman (DH) Key erstellen.

Hinweis: Das Generieren eines 2048-Bit-DH-Schlüssels kann bis zu 30 Minuten dauern.

-

Aktivieren Sie DH Param für den virtuellen SSL-Server und fügen Sie den DH-Schlüssel an den virtuellen SSL-Server an.

a. Navigieren Sie zu Konfiguration > Traffic Management > Virtuelle Server.

b. Wählen Sie den virtuellen Server aus, auf dem Sie DH aktivieren möchten.

c. Klicken Sie auf Bearbeiten, klicken Sie auf SSL-Parameterund dann auf DH Param aktivieren.

-

Binden Sie die DHE-Chiffern an den virtuellen Server.

a. Navigieren Sie zu Konfiguration > Traffic Management > Virtuelle Server.

b. Wählen Sie den virtuellen Server aus, auf dem Sie DH aktivieren möchten, und klicken Sie auf das zu bearbeitende Bleistiftsymbol.

c. Klicken Sie unter Erweiterte Einstellungenauf das Plus-Symbol neben SSL Ciphers, wählen Sie die DHE-Verschlüsselungsgruppen aus und klicken Sie zum Binden auf OK .

Hinweis: Stellen Sie sicher, dass die DHE-Chiffren ganz oben in der Chiffrierliste stehen, die an den virtuellen Server gebunden ist.

Konfigurieren Sie ECDHE mit der GUI

-

Binden Sie die ECC-Kurven an den virtuellen SSL-Server.

a. Navigieren Sie zu Konfiguration > Traffic Management > Load Balancing > Virtuelle Server.

b. Wählen Sie den virtuellen SSL-Server aus, den Sie bearbeiten möchten, klicken Sie auf ECC-Kurve und dann auf Bindung hinzufügen.

c. Binden Sie die erforderliche ECC-Kurve an den virtuellen Server.

-

Binden Sie die ECDHE-Chiffern an den virtuellen Server.

a. Navigieren Sie zu Konfiguration > Traffic Management > Virtuelle Server und wählen Sie den virtuellen Server aus, auf dem Sie DH aktivieren möchten.

b. Klicken Sie auf Edit > SSL Ciphers und wählen Sie die ECDHE-Verschlüsselungsgruppen aus und klicken Sie auf Binden.

Hinweis: Stellen Sie sicher, dass die ECDHE-Verschlüsselungen in der an den virtuellen Server gebundenen Verschlüsselungsliste ganz oben stehen.

Hinweis: Stellen Sie in jedem Fall sicher, dass die NetScaler-Appliance die Chiffern unterstützt, die Sie für die Kommunikation verwenden möchten.

Konfigurieren Sie PFS mit einem SSL-Profil

Hinweis: Die Option zur Konfiguration von PFS (Cipher oder ECC) mit einem SSL-Profil wird ab Version 11.0 64.x eingeführt. Ignorieren Sie den folgenden Abschnitt bei älteren Versionen.

Um PFS mit einem SSL-Profil zu aktivieren, muss eine ähnliche Konfiguration (wie in früheren Konfigurationsabschnitten beschrieben) durchgeführt werden, jedoch im SSL-Profil, anstatt direkt auf einem virtuellen Server zu konfigurieren.

Konfigurieren Sie PFS mit einem SSL-Profil über die grafische Benutzeroberfläche

-

Binden Sie die ECC-Kurven und die ECDHE-Chiffre an das SSL-Profil.

Hinweis: ECC-Kurven sind bereits standardmäßig an alle SSL-Profile gebunden.

a. Navigieren Sie zu System > Profile > SSL-Profile und wählen Sie das Profil aus, für das Sie PFS aktivieren möchten.

b. Binden Sie die ECDHE-Chiffern.

-

Binden Sie das SSL-Profil an den virtuellen Server.

a. Gehen Sie zu Konfiguration > Traffic Management > Virtuelle Server und wählen Sie den virtuellen Server aus.

b. Klicken Sie auf das Stiftsymbol, um das SSL-Profil zu bearbeiten.

c. Klicken Sie auf OK und dann auf Fertig.

Konfigurieren Sie PFS mit SSL mit der CLI

Geben Sie in der Befehlszeile Folgendes ein:

-

Binden Sie ECC-Kurven an das SSL-Profil.

bind sslprofile <SSLProfileName> -eccCurveName <Name_of_curve> <!--NeedCopy--> -

Binden Sie die ECDHE-Chiffriergruppe.

bind sslprofile <SSLProfileName> cipherName <ciphergroupName> <!--NeedCopy--> -

Legen Sie die Priorität der ECDHE-Chiffre auf 1 fest.

set sslprofile <SSLProfileName> cipherName <ciphergroupName> cipherPriority <positive_integer> <!--NeedCopy--> -

Binden Sie das SSL-Profil an den virtuellen Server.

set SSL vserver <vservername> sslProfile <SSLProfileName> <!--NeedCopy-->