Funktionsweise der SSL-Komprimierung

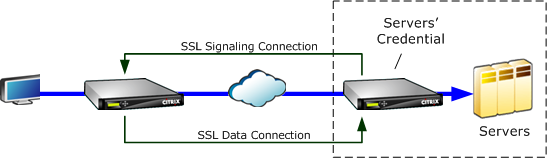

Die SSL-Komprimierung hat Zugriff auf die Klartextdaten der Verbindung, da die serverseitige Appliance als Sicherheitsdelegat der Endpunktserver fungiert. Dieses Verhalten ist möglich, da die serverseitige Appliance mit Kopien der Sicherheitsanmeldeinformationen der Server (private Schlüssel und Zertifikate) konfiguriert ist, so dass sie im Namen des Servers handeln kann. Für den Client entspricht dieses Verhalten der direkten Kommunikation mit dem Endpunktserver.

Da die Appliance als Sicherheitsdelegat des Servers arbeitet, befindet sich die meiste Konfiguration auf der serverseitigen Appliance. Die clientseitige Appliance (oder Plug-in) fungiert als Satellit der serverseitigen Appliance und erfordert keine Konfiguration pro Server.

Die serverseitigen und clientseitigen Appliances teilen sich über eine SSL-Signalverbindung den Sitzungsstatus. Alle beschleunigten Verbindungen zwischen den beiden Appliances werden über SSL-Datenverbindungen gesendet, unabhängig davon, ob die ursprünglichen Verbindungen verschlüsselt wurden oder nicht.

Hinweis: Die SSL-Komprimierung verschlüsselt nicht unbedingt den gesamten Linkverkehr. Der ursprünglich verschlüsselte Datenverkehr bleibt verschlüsselt, der unverschlüsselte Datenverkehr wird jedoch nicht immer verschlüsselt. Die Appliances versuchen nicht, nicht beschleunigten Datenverkehr zu verschlüsseln. Da es keine absolute Garantie dafür gibt, dass eine bestimmte Verbindung beschleunigt wird (verschiedene Ereignisse verhindern eine Beschleunigung), gibt es keine Garantie, dass die Appliances eine bestimmte unverschlüsselte Verbindung verschlüsseln.

Die SSL-Komprimierung funktioniert in einem von zwei Modi: transparenter Proxy oder geteilter Proxy. Diese beiden Modi unterstützen geringfügig unterschiedliche SSL-Funktionen. Sie wählen den Modus aus, der die Funktionen bereitstellt, die eine bestimmte Anwendung benötigt.

Welcher SSL-Proxy-Modus verwendet werden soll — VerwendenSie den transparenten SSL-Proxy-Modus nur, wenn Sie eine echte Client-Authentifizierung benötigen (d. h. eine Authentifizierung, die den einzelnen Endpunkt-Client korrekt identifiziert) undSie keine Diffie-Hellman, Temp RSA, TLS-Sitzungstickets, SSL-Version 2 oder Sitzungsneuverhandlung. Verwenden Sie SSL-geteilten Proxy für alle anderen Bereitstellungen.

Transparenter SSL-Proxy

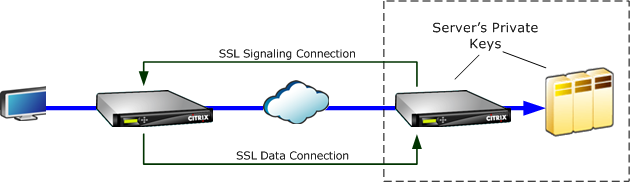

Im transparenten SSL-Proxy-Modus (nicht zu verwechseln mit dem transparenten Modus des Citrix SD-WAN WANOP-Plug-ins) maskiert sich die serverseitige Appliance als Server. Die Anmeldeinformationen des Servers (Zertifikatschlüsselpaar) werden auf der serverseitigen Appliance installiert, sodass sie im Auftrag des Servers handeln kann. Die serverseitige Appliance konfiguriert dann die clientseitige Appliance, um das Client-Ende der Verbindung zu verarbeiten. Die Anmeldeinformationen des Servers sind nicht auf der clientseitigen Appliance installiert.

Echte Clientauthentifizierung wird in diesem Modus unterstützt, aber Temp RSA und Diffie-Hellman nicht. Der transparente SSL-Proxymodus eignet sich für Anwendungen, die eine Clientauthentifizierung erfordern, jedoch nur, wenn keine der folgenden Funktionen erforderlich ist: Diffie-Hellman, Temp RSA, TLS-Sitzungstickets, SSL-Version 2. Außerdem darf keine Neuverhandlung der Sitzung durchgeführt werden, oder die Verbindung wird beendet.

Auf der clientseitigen Appliance ist keine Konfiguration erforderlich (außer der Konfiguration einer sicheren Peering-Beziehung mit der serverseitigen Appliance), und es ist keine Konfiguration auf dem Client erforderlich, die die Verbindung genau so behandelt, als ob sie direkt mit dem Server kommuniziert.

SSL-geteilter Proxy

DerSSL-geteilte Proxy-Modus wird in den meisten Fällen bevorzugt, da er Temp RSA und Diffie-Hellman unterstützt, die viele Anwendungen benötigen. Im SSL-geteilten Proxymodus maskiert die serverseitige Appliance als Server für den Client und als Client für den Server. Sie installieren Serveranmeldeinformationen (ein Zertifikatschlüsselpaar) auf der serverseitigen Appliance, damit sie im Auftrag des Servers handeln kann.

Der geteilte Proxymodus unterstützt auch die Proxy-Clientauthentifizierung, wenn Sie optionale Clientanmeldeinformationen installieren, die der Endpunktserveranwendung angezeigt werden, wenn sie die Clientauthentifizierung anfordert. Diese Client-Anmeldeinformationen werden anstelle der tatsächlichen Anmeldeinformationen des Endpunkt-Clients angezeigt. (Verwenden Sie transparenten Proxy, wenn die Endpunkt-Client-Anmeldeinformationen für die Anwendung erforderlich sind.)

Da die echte Clientauthentifizierung in diesem Modus nicht unterstützt wird, kann der Server den tatsächlichen Endpunktclient nicht authentifizieren. Wenn die serverseitige Appliance nicht mit Clientanmeldeinformationen konfiguriert ist, schlagen alle Versuche der serverseitigen Anwendung bei der Clientauthentifizierung fehl. Wenn die serverseitige Appliance mit Clientanmeldeinformationen konfiguriert ist, werden alle Anforderungen für die Clientauthentifizierung mit diesen Anmeldeinformationen beantwortet, unabhängig von der Identität des tatsächlichen Clients.

Auf der clientseitigen Appliance ist keine Konfiguration erforderlich (außer der Konfiguration einer sicheren Peering-Beziehung mit der serverseitigen Appliance), und es ist keine Konfiguration auf dem Client erforderlich, wodurch die Verbindung so behandelt wird, als ob sie direkt mit dem Server kommuniziert. Die Serveranmeldeinformationen auf der serverseitigen Appliance sind nicht auf der clientseitigen Appliance installiert.

Zur Unterstützung mehrerer Server können mehrere private Zertifikatschlüsselpaare auf der Appliance installiert werden, eines pro SSL-Profil. Spezielle SSL-Regeln in den Service-Klassendefinitionen stimmen Server mit SSL-Profilen und somit SSL-Profile mit Anmeldeinformationen überein.

Im SSL-geteilten Proxy-Modus müssen die Zertifizierungsstellenzertifikate und Zertifikatschlüsselpaare und Zertifizierungsstellenzertifikate tatsächlich nicht mit denen der Server übereinstimmen. Aufgrund der Art eines geteilten Proxys kann die serverseitige Appliance Anmeldeinformationen verwenden, die für die Clientanwendung akzeptabel sind (gültige Anmeldeinformationen, die von einer vertrauenswürdigen Behörde ausgestellt werden). Beachten Sie, dass Webbrowser bei HTTPS-Verbindungen eine Warnung ausgeben, wenn der allgemeine Name nicht mit dem Domänennamen in der URL übereinstimmt. Im Allgemeinen ist die Verwendung von Kopien der Anmeldeinformationen des Servers die problemlose Option.