LBaaS V2 über die Befehlszeile konfigurieren

LBaaS V2 unterstützt SSL-Offload mit Zertifikaten, die von Barbican verwaltet werden, Zertifikatspakete (einschließlich zwischengeschalteter Zertifizierungsstellen), SNI-Unterstützung sowie die regulären Lastverteilungsfunktionen. LBaaS V2 unterstützt nur die Befehlszeilenschnittstelle zum Ausführen von Konfigurationsaufgaben. LBaaS V2 API-Implementierungen werden über Neutron LBaaS-Befehle durchgeführt.

Hinweis

Laden Sie Zertifikat und Schlüssel in den Barbican-Dienst hoch, wenn Sie die SSL-Offloading-Funktion benötigen. Führen Sie die Schritte 1, 2 und 3 aus, wenn SSL-Offloading unterstützt wird, andernfalls fahren Sie ab Schritt 4 fort, um einen Load Balancer, einen Listener, einen Pool und ein Mitglied zu erstellen.

-

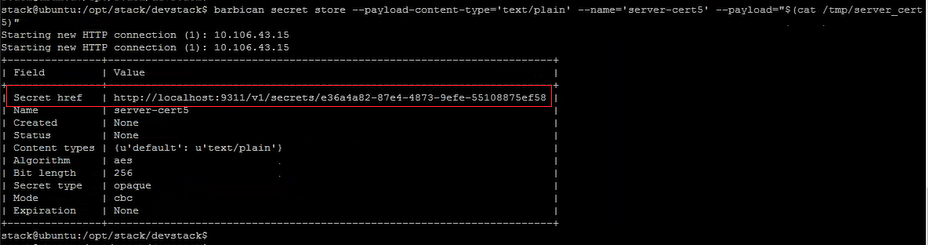

Laden Sie das Zertifikat mit dem folgenden Befehl in den Barbican-Dienst hoch:

barbican secret store --payload-content-type <content_type> --name <certificate_name> --payload<certificate_location> <!--NeedCopy-->Beispiel:

barbican secret store --payload-content-type='text/plain' --name='hp_server_certificate' --payload=" hp_server/tmp/server_certificate" <!--NeedCopy-->

-

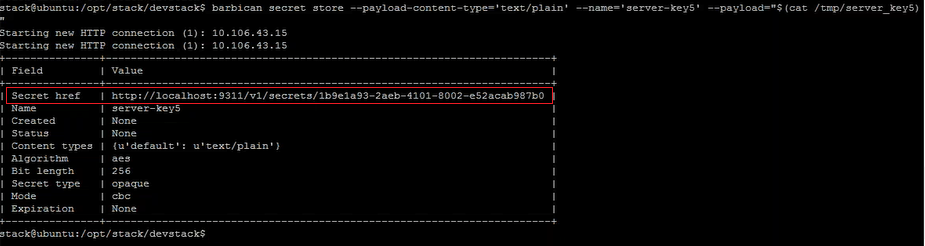

Laden Sie den Schlüssel mit dem folgenden Befehl in den Barbican-Dienst hoch:

barbican secret store --payload-content-type <content_type> --name <key_name> --payload<key_location> <!--NeedCopy-->Beispiel:

barbican secret store -- payload-content-type='text/plain' --name='shp_server_key' --payload="hp-server/tmp/server_key" <!--NeedCopy-->

Hinweis

Wenn Sie diese beiden Barbican-Befehle ausführen, um das Zertifikat und den Schlüssel zu laden, geben die Secret-href-Felder einen Speicherort oder eine URL an. Hier werden das Zertifikat und der Schlüssel auf dem System gespeichert, auf dem OpenStack installiert ist. Kopieren Sie diese Links und geben Sie diese Links als Parameter an, wenn Sie den Container im Barbican-Dienst in Schritt 3 erstellen.

-

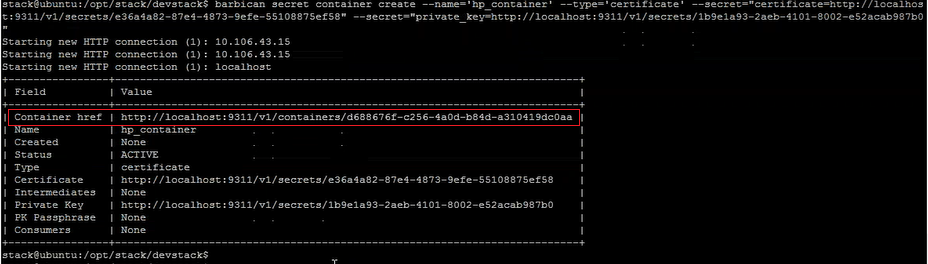

Erstellen Sie mit dem folgenden Befehl einen Container im Barbican-Dienst, um das Zertifikat und den Schlüssel zu speichern:

Ersetzen Sie im Befehl

durch die URL, die Sie aus dem Secret-href-Feld erhalten haben, als Sie das Zertifikat hochgeladen haben. Ersetzen Sie analog durch die URL, die Sie aus dem Secret-href-Feld erhalten haben, als Sie den Schlüssel hochgeladen haben. barbican secret container create --name<container_name> --type<container_type> --secret<certificate_url> --secret<key_url> <!--NeedCopy-->Beispiel:

barbican secret container create --name='hp_container' --type='certificate' --secret="`certificate=http://localhost:9311/v1/secrets/e36a4a82-87e4-4873-9efe-55108875ef58 --secret="private_key=http://localhost:9311/v1/secrets/1b9e1a93-2aeb-4101-8002-e52acab987b0`" <!--NeedCopy-->

Kopieren Sie den Container-href-Wert. Sie müssen den Link zum Container angeben, wenn Sie den Listener in Schritt 6 erstellen.

-

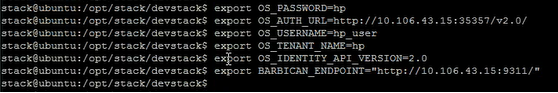

Legen Sie die Umgebungsvariablen in OpenStack fest. Die Variablen ermöglichen den OpenStack-Client-Befehlen die Kommunikation mit den OpenStack-Diensten.

Beispiel:

export OS_PASSWORD-hp

export OS_AUTH_URL=

http://10.106.43.15:35357/v2.0/export OS_USERNAME=hp_user

export OS_TENANT_NAME=hp

export OS_IDENTITY_API_VERSION=2.0

export BARBICAN_ENDPOINT=”

http://10.106.43.15:9311/”

Hinweis

Legen Sie diese Variablen für jede SSH-Sitzung fest, bevor Sie andere Befehle ausführen. Weitere Informationen zu OpenStack-Umgebungsvariablen finden Sie unter OpenStack-Umgebungsvariablen.

-

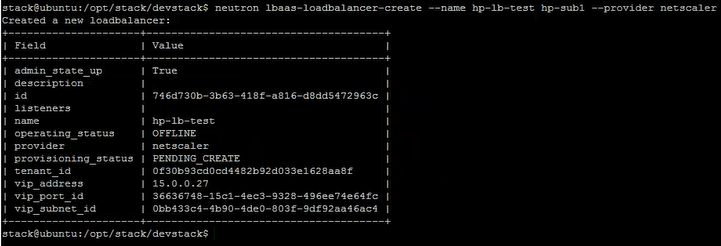

Erstellen Sie mit dem folgenden Befehl einen Load Balancer:

neutron lbaas-loadbalancer-create --name <loadbalancer-name> <subnet-name> --provider <netscaler> <!--NeedCopy-->Beispiel:

neutron lbaas-loadbalancer-create --name hp-lb-test hp-sub1 --provider netscaler <!--NeedCopy-->

Der Status ändert sich von PENDING_CREATE zu ACTIVE, nachdem der Load Balancer erfolgreich erstellt wurde.

-

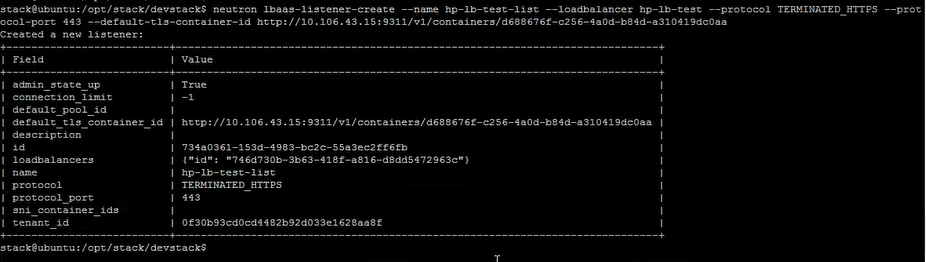

Erstellen Sie mit dem folgenden Befehl einen Listener:

neutron lbaas-listener-create --loadbalancer <loadbalancer-name> --name <listener-name> --protocol <protocol_type> --protocol-port <port_number> --default-tls-container-id<container_url> <!--NeedCopy-->Beispiel:

neutron lbaas-listener-create --name hp-lb-test-list --loadbalancer hp-lb-test --protocol TERMINATED_HTTPS --protocol-port 443 --default-tls-container-id `http://10.106.43.15:9311/v1/containers/d688676f-c256-4a0d-b84d-a310419dc0aa` <!--NeedCopy-->Hinweis

Wenn Sie einen Listener ohne SSL-Offload-Unterstützung erstellen, führen Sie den folgenden Befehl aus, ohne Speicherorte für den Container anzugeben:

neutron lbaas-listener-create --loadbalancer <loadbalancer-name> --name <listener-name> --protocol <protocol_type> --protocol-port <port_number>

-

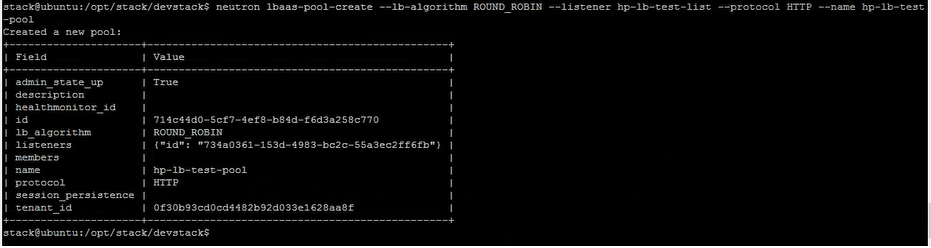

Erstellen Sie mit dem folgenden Befehl einen Pool:

neutron lbaas-pool-create --lb-algorithm <algorithm_type> --listener <listener-name> --protocol <protocol_type> --name <pool-name> <!--NeedCopy-->Beispiel:

neutron lbaas-pool-create --lb-algorithm LEAST_CONNECTIONS --listener demolistener --protocol http --name demopool <!--NeedCopy-->

-

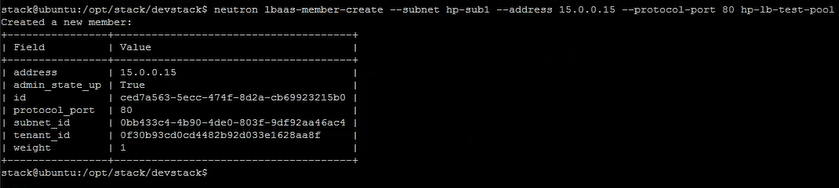

Erstellen Sie mit dem folgenden Befehl ein Mitglied:

neutron lbaas-member-create --subnet <subnet-name> --address <ip-address of the web server> --protocol-port <port_number> <pool-name> <!--NeedCopy-->Beispiel:

neutron lbaas-member-create --subnet hp-sub1 --address 15.0.0.15 --protocol-port 80 hp-lb-test-pool <!--NeedCopy-->

Überwachung von OpenStack-Anwendungen in NetScaler® ADM

Ihre Mandanten können sich mit ihren OpenStack-Anmeldeinformationen bei NetScaler Application Delivery Management (ADM) anmelden, um über jeden Browser die von OpenStack erstellten VIPs und Pools zu überwachen. Die URL muss das folgende Format haben:

http://<mas_ip>/<admin_ui>/mas/ent/html/cc_tenant_main.html

Dabei ist mas-ip-address die IP-Adresse des NetScaler ADM, die bei OpenStack registriert ist.

Hinweis

OpenStack-VIPs entsprechen virtuellen Servern in NetScaler ADM.

OpenStack-Pools entsprechen Dienstgruppen in NetScaler ADM.

OpenStack-Pool-Mitglieder entsprechen Dienstgruppenmitgliedern in NetScaler ADM.