-

NetScaler MPX™-Festplattenverschlüsselung über NetScaler Console

-

-

LDAP-Authentifizierungsserver hinzufügen

-

Fallback und Kaskadierung externer Authentifizierungsserver aktivieren

-

Unterstützung der Zwei-Faktor-Authentifizierung (2FA) mit LDAP, RADIUS und TACACS

-

-

-

-

NetScaler Console als Flexed- oder Pooled-Lizenzserver konfigurieren

-

-

Eine unbefristete Lizenz in NetScaler VPX auf NetScaler Pooled-Kapazität aktualisieren

-

Aktualisieren einer unbefristeten Lizenz in NetScaler MPX auf NetScaler Pooled-Kapazität

-

Eine unbefristete Lizenz in NetScaler SDX auf NetScaler Pooled-Kapazität aktualisieren

-

NetScaler Pooled-Kapazität auf NetScaler-Instanzen im Cluster-Modus

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

LDAP-Authentifizierungsserver hinzufügen

Wenn Sie das LDAP-Protokoll mit RADIUS- und TACAS-Authentifizierungsservern integrieren, können Sie die NetScaler Console verwenden, um Benutzeranmeldeinformationen aus verteilten Verzeichnissen zu suchen und zu authentifizieren.

-

Navigieren Sie zu Einstellungen > Authentifizierung.

-

Wählen Sie die Registerkarte LDAP und klicken Sie dann auf Hinzufügen.

-

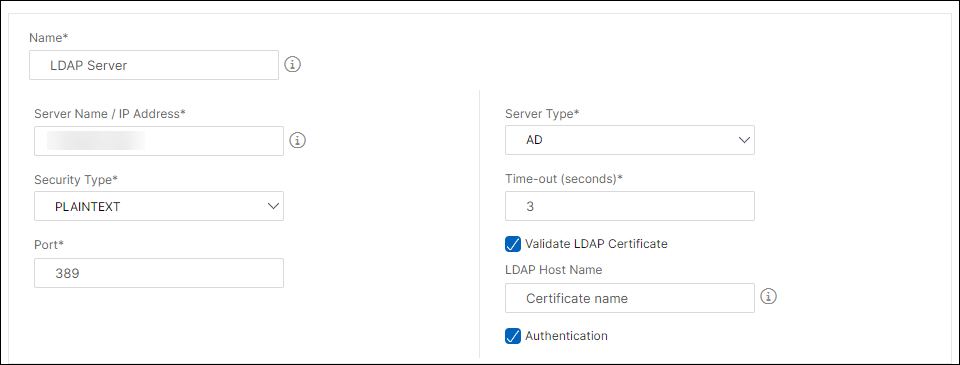

Geben Sie auf der Seite LDAP-Server erstellen die folgenden Parameter an:

-

Name – Geben Sie den LDAP-Servernamen an.

-

Servername/IP-Adresse – Geben Sie die LDAP-IP-Adresse oder den Servernamen an.

-

Sicherheitstyp – Art der Kommunikation, die zwischen dem System und dem LDAP-Server erforderlich ist. Wählen Sie aus der Liste aus. Wenn Klartextkommunikation unzureichend ist, können Sie verschlüsselte Kommunikation wählen, indem Sie entweder Transport Layer Security (TLS) oder SSL auswählen.

-

Port – Standardmäßig wird Port 389 für PLAINTEXT verwendet. Sie können auch Port 636 für SSL/TLS angeben.

-

Servertyp – Wählen Sie Active Directory (AD) oder Novell Directory Service (NDS) als Typ des LDAP-Servers aus.

-

Zeitüberschreitung (Sekunden) – Zeit in Sekunden, für die das NetScaler Console-System auf eine Antwort vom LDAP-Server wartet.

-

LDAP-Hostname – Aktivieren Sie das Kontrollkästchen „LDAP-Zertifikat validieren“ und geben Sie den Hostnamen an, der im Zertifikat eingetragen werden soll.

Deaktivieren Sie die Option Authentifizierung und geben Sie den SSH-Public Key an. Mit der schlüsselbasierten Authentifizierung können Sie nun die Liste der öffentlichen Schlüssel abrufen, die im Benutzerobjekt auf dem LDAP-Server über SSH gespeichert sind.

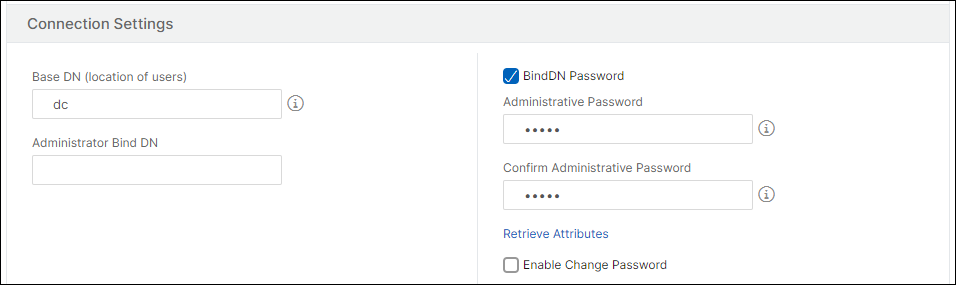

Geben Sie unter Verbindungseinstellungen die folgenden Parameter an:

-

Basis-DN – Der Basisknoten für den LDAP-Server, um die Suche zu starten.

-

Administrator-Bind-DN – Benutzername, um sich an den LDAP-Server zu binden. Zum Beispiel: admin@aaa.local.

-

Bind-DN-Passwort – Wählen Sie diese Option, um ein Passwort für die Authentifizierung anzugeben.

-

Passwortänderung aktivieren – Wählen Sie diese Option, um die Passwortänderung zu aktivieren.

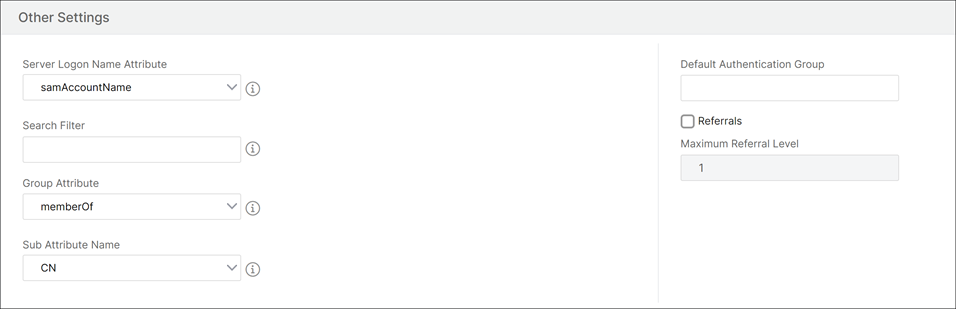

Geben Sie unter Weitere Einstellungen die folgenden Parameter an:

-

Server-Anmeldename-Attribut – Namensattribut, das vom System verwendet wird, um den externen LDAP-Server oder ein Active Directory abzufragen. Wählen Sie samAccountname aus der Liste aus.

-

Suchfilter – Konfigurieren Sie externe Benutzer für die Zwei-Faktor-Authentifizierung gemäß dem im LDAP-Server konfigurierten Suchfilter. Zum Beispiel würde

vpnallowed=truemitldaploginame samaccountund dem vom Benutzer angegebenen Benutzernamenbobzu einer LDAP-Suchzeichenfolge führen, die wie folgt aussieht:&(vpnallowed=true)(samaccount=bob).Hinweis

Standardmäßig sind die Werte im Suchfilter in Klammern eingeschlossen.

-

Gruppenattribut – Wählen Sie

memberOfaus der Liste aus. -

Unterattributname – Der Unterattributname für die Gruppenextraktion vom LDAP-Server.

-

Standard-Authentifizierungsgruppe – Standardgruppe, die zusätzlich zu den extrahierten Gruppen ausgewählt wird, wenn die Authentifizierung erfolgreich ist.

-

-

-

Klicken Sie auf Erstellen.

Der LDAP-Server ist nun konfiguriert.

Hinweis:

Wenn die Benutzer Mitglieder einer Active Directory-Gruppe sind, müssen die Gruppe und die Benutzernamen in der NetScaler Console dieselben Namen wie die Active Directory-Gruppenmitglieder haben.

-

Aktivieren Sie die externen Authentifizierungsserver.

Weitere Informationen zum Aktivieren externer Authentifizierungsserver finden Sie unter Externe Authentifizierungsserver und Fallback-Optionen aktivieren.

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.