Einrichten von Citrix SSO für macOS-Benutzer

Die Citrix SSO-App für macOS bietet erstklassige Anwendungszugriffs- und Datenschutzlösung von Citrix Gateway. Mit Citrix SSO können Sie überall und jederzeit sicher auf Anwendungen, virtuelle Desktops und Unternehmensdaten zugreifen, die entscheidend für den Geschäftserfolg Ihres Unternehmens sind. Citrix SSO ist der VPN-Client der nächsten Generation für Citrix Gateway zum Erstellen und Verwalten von VPN-Verbindungen von macOS-Geräten. Citrix SSO wird mit dem Network Extension (NE) Framework von Apple erstellt. NE Framework von Apple ist eine moderne Bibliothek, die APIs enthält, die verwendet werden können, um Kernnetzwerkfunktionen von macOS anzupassen und zu erweitern. Die Netzwerkerweiterung mit Unterstützung für SSL VPN ist auf Geräten mit macOS 10.11 + verfügbar.

Citrix SSO-App ersetzt das Legacy-Citrix Gateway-Plug-In, das auf Kernel Extensions (KE) basiert, das bald von Apple veraltet wird. Citrix SSO-App unterstützt erweiterte Funktionen wie Server Initiated Connections und DTLS.

Die Citrix SSO-App bietet vollständige Unterstützung für die Mobile Device Management (MDM) unter macOS. Mit einem MDM-Server kann ein Administrator nun VPN-Profile auf Geräteebene und VPN-Profile per App konfigurieren und verwalten. Citrix SSO-App für macOS kann über einen Mac App Store installiert werden.

Feature-Vergleich zwischen Citrix VPN und Citrix SSO

In der folgenden Tabelle wird die Verfügbarkeit verschiedener Features zwischen Citrix VPN und Citrix SSO verglichen.

| Feature | Citrix VPN | Citrix SSO |

|---|---|---|

| App-Verteilungsmethode | Citrix-Downloadseite | App Store |

| Anzahl der getunnelten Verbindungen | 128 | 128 |

| Zugriff über den Browser | Unterstützt | Nicht unterstützt |

| Zugriff über native App | Unterstützt | Unterstützt |

| Split-Tunnel (AUS/EIN/UMKEHREN) | Unterstützt | Unterstützt |

| Split-DNS (LOKAL/REMOTE/BEIDE) | REMOTE | REMOTE |

| Lokaler LAN-Zugriff | Aktivieren/Deaktivieren | Immer aktiviert |

| Unterstützung für serverinitiierte Verbindungen (SIC) | Nicht unterstützt | Unterstützt |

| Anmeldung übertragen | Unterstützt | Unterstützt |

| Clientseitiger Proxy | Unterstützt | Nicht unterstützt |

| Unterstützung für klassische/Opswat EPA | Unterstützt | Unterstützt |

| Unterstützung für Gerätezertifikate | Unterstützt | Unterstützt |

| Unterstützung für Sitzungstimeout | Unterstützt | Unterstützt |

| Unterstützung für erzwungenes Timeout | Unterstützt | Unterstützt |

| Unterstützung für Leerlauftimeout | Unterstützt | Nicht unterstützt |

| IPV6 | Nicht unterstützt | Unterstützt |

| Netzwerkroaming (Wechseln zwischen WLAN, Ethernet usw.) | Unterstützt | Unterstützt |

| Unterstützung für Intranetanwendungen | Unterstützt | Unterstützt |

| DTLS-Unterstützung für UDP | Nicht unterstützt | Unterstützt |

| EULA-Unterstützung | Unterstützt | Unterstützt |

| Integration von App + Receiver | Unterstützt | Nicht unterstützt |

| Authentifizierung - Lokal, LDAP, RADIUS | Unterstützt | Unterstützt |

| Clientzertifikatauthentifizierung | Unterstützt | Unterstützt |

| Unterstützung für TLS (TLS1, TLS1.1 und TLS1.2) | Unterstützt | Unterstützt |

| Zweistufige Authentifizierung | Unterstützt | Unterstützt |

Kompatibilität mit MDM-Produkten

Citrix SSO für macOS ist mit den meisten MDM-Anbietern wie Citrix XenMobile, Microsoft Intune usw. kompatibel. Es unterstützt eine Funktion namens Network Access Control (NAC), mit der MDM-Administratoren die Gerätekonformität von Endbenutzern erzwingen können, bevor eine Verbindung mit Citrix Gateway hergestellt wird. NAC auf Citrix SSO erfordert einen MDM-Server wie XenMobile oder Intune und Citrix Gateway. Weitere Informationen zu NAC finden Sie aufhier.

Konfigurieren eines MDM-verwalteten VPN-Profils für Citrix SSO

Im folgenden Abschnitt werden Schritt-für-Schritt-Anweisungen zum Konfigurieren von VPN-Profilen für die Citrix SSO mit Citrix Endpoint Management (ehemals XenMobile) als Beispiel beschrieben. Andere MDM-Lösungen können dieses Dokument als Referenz bei der Arbeit mit Citrix SSO verwenden.

Hinweis: In diesem Abschnitt werden die Konfigurationsschritte für ein grundlegendes geräteweites VPN-Profil und pro App erläutert. Außerdem können Sie On-Demand, Always-On, Proxies konfigurieren, indem Sie die Dokumentation von Citrix Endpoint Management (ehemals XenMobile) oder Apples befolgenMDM VPN-Nutzlastkonfiguration.

VPN-Profile auf Geräteebene

VPN-Profile auf Geräteebene werden verwendet, um ein systemweites VPN einzurichten. Der Datenverkehr von allen Apps und Diensten wird auf Basis der in Citrix ADC definierten VPN-Richtlinien (wie Full-Tunnel, Split-Tunnel, Reverse Split-Tunnel) auf Citrix Gateway getunnelt.

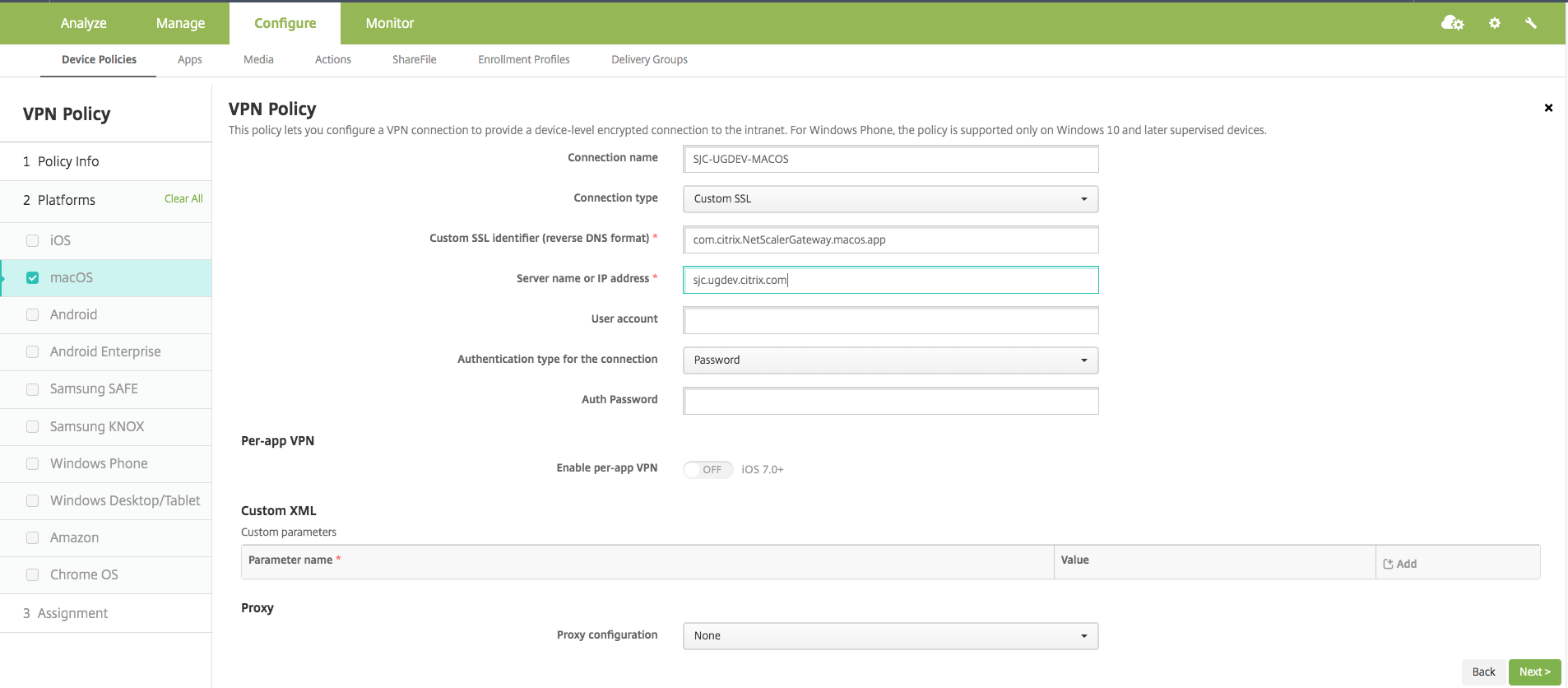

So konfigurieren Sie ein VPN auf Geräteebene in Citrix Endpoint Management

Führen Sie die folgenden Schritte aus, um ein VPN auf Geräteebene zu konfigurieren.

1. Navigieren Sie auf der MDM-Konsole von Citrix Endpoint Management zu Konfigurieren > Geräterichtlinien > Neue Richtlinie hinzufügen.

2. Wählen Sie macOS im linken Bereich der Richtlinienplattform aus. Wählen Sie im rechten Fensterbereich VPN-Richtlinie aus.

3. Geben Sie auf der Seite Richtlinien-Info einen gültigen Richtliniennamen und eine gültige Beschreibung ein, und klicken Sie auf Weiter.

4. Geben Sie auf der Seite Richtliniendetails für macOS einen gültigen Verbindungsnamen ein, und wählen Sie unter VerbindungstypBenutzerdefiniertes SSL aus.

Hinweis: In der MDM VPN-Nutzlast entspricht der Verbindungsname dem Schlüssel UserDefinedName und VPN-Typschlüssel muss auf VPN gesetzt werden.

5. Geben Sie unter Benutzerdefinierter SSL-Bezeichner (umgekehrtes DNS-Format) den Text com.citrix.NetScalerGateway.macos.appein. Dies ist die Bundle-ID für die Citrix SSO-App unter macOS.

Hinweis: In der MDM VPN-Nutzlast entspricht der Custom SSL-Bezeichner dem VPNSubType-Schlüssel.

6. Geben Sie für Provider Bundle-Bezeichner die Option com.citrix.NetScalerGateway.macos.app.vpnplugin ein. Dies ist die Bundle-ID der Netzwerkerweiterung, die in der Binärdatei der Citrix SSO macOS-App enthalten ist.

Hinweis: In MDM VPN-Nutzlast entspricht der Providerbündelbezeichner dem ProviderBundleIdentifier-Schlüssel.

7. Geben Sie unter Servername oder IP-Adresse die IP-Adresse oder den FQDN des Citrix ADC ein, der dieser Citrix Endpoint Management-Instanz zugeordnet ist.

Die übrigen Felder auf der Konfigurationsseite sind optional. Konfigurationen für diese Felder finden Sie in der Citrix Endpoint Management-Dokumentation.

8. Klicken Sie auf Weiter.

9. Klicken Sie auf Speichern.

Pro App VPN-Profile

Pro App VPN-Profile werden verwendet, um VPN für eine bestimmte Anwendung einzurichten. Der Datenverkehr von nur der spezifischen App wird auf Citrix Gateway getunnelt. Die Pro-App-VPN-Payload unterstützt alle Schlüssel für geräteweites VPN plus einige zusätzliche Schlüssel.

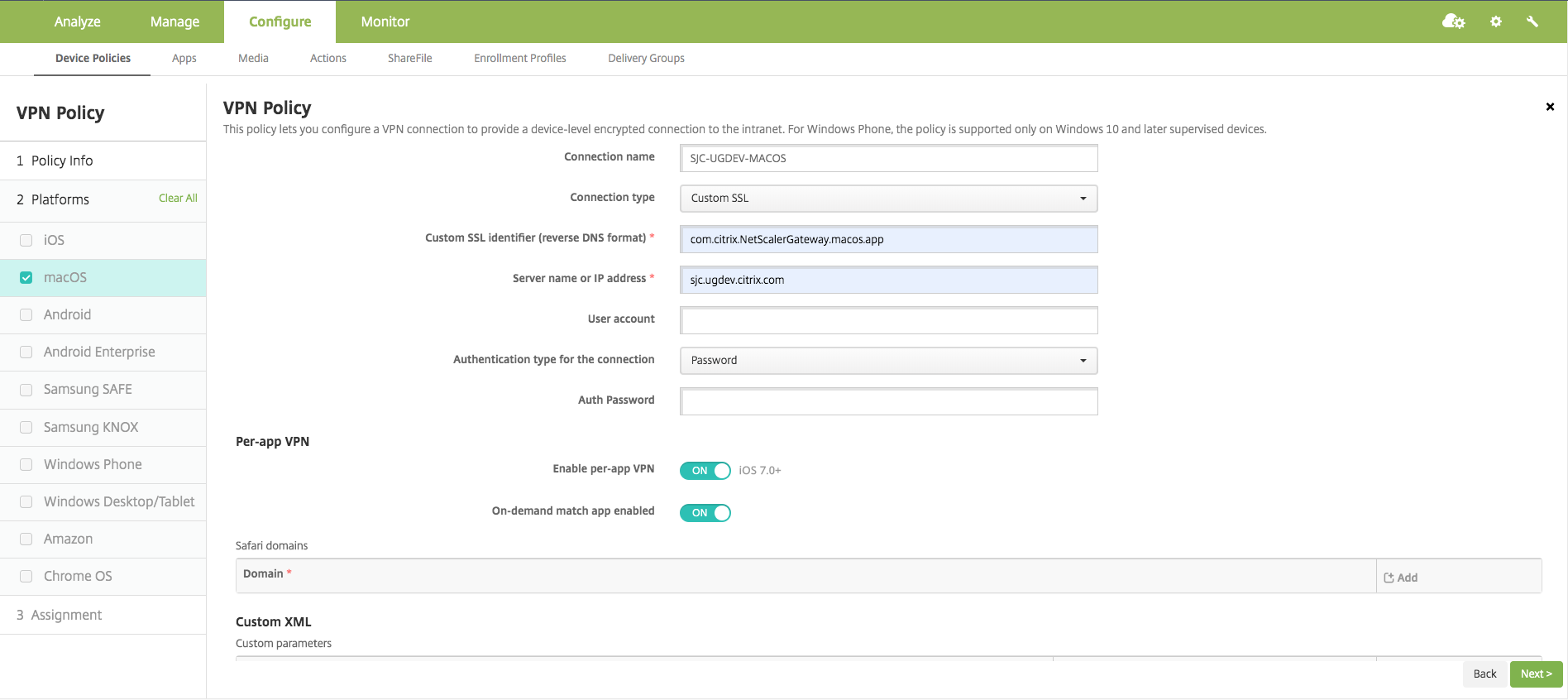

So konfigurieren Sie ein VPN pro App auf Citrix Endpoint Management

Führen Sie die folgenden Schritte aus, um ein Pro-App-VPN in Citrix Endpoint Management zu konfigurieren:

1. Schließen Sie die VPN-Konfiguration auf Geräteebene in Citrix Endpoint Management ab.

2. Schalten Sie den Schalter Pro-App-VPN aktivieren im Abschnitt Pro-App-VPN ein.

3. Schalten Sie den Schalter On-Demand Match App Enabled ein, wenn Citrix SSO automatisch gestartet werden soll, wenn die Match-App gestartet wird. Dies wird für die meisten Pro-App-Fälle empfohlen.

Hinweis: In der MDM VPN-Nutzlast entspricht dieses Feld dem Schlüssel OnDemandMatchAppEnabled.

5. Die Safari-Domänenkonfiguration ist optional. Wenn die Safari-Domäne konfiguriert ist, wird Citrix SSO automatisch gestartet, wenn Benutzer Safari starten und zu einer URL navigieren, die mit der URL im Feld Domäne übereinstimmt. Dies wird nicht empfohlen, wenn Sie VPN für eine bestimmte App einschränken möchten.

Hinweis: In der MDM VPN-Nutzlast entspricht dieses Feld dem Schlüssel SafariDomains.

Die übrigen Felder auf der Konfigurationsseite sind optional. Konfigurationen für diese Felder finden Sie in der Dokumentation zu Citrix Endpoint Management (ehemals XenMobile).

13. Klicken Sie auf Weiter.

14. Klicken Sie auf Speichern.

Um dieses VPN-Profil einer bestimmten App auf dem Gerät zuzuordnen, müssen Sie eine App-Bestandsrichtlinie und eine Anbieterrichtlinie für Anmeldeinformationen erstellen, indem Sie diesem Handbuch folgen: https://www.citrix.com/blogs/2016/04/19/per-app-vpn-with-xenmobile-and-citrix-vpn/

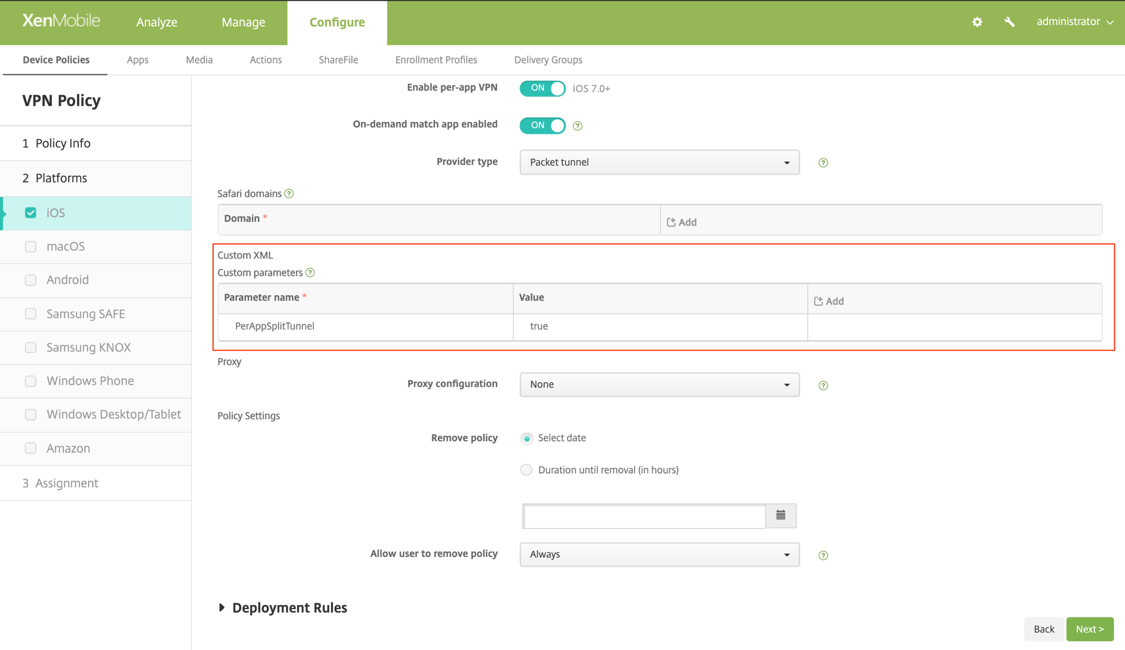

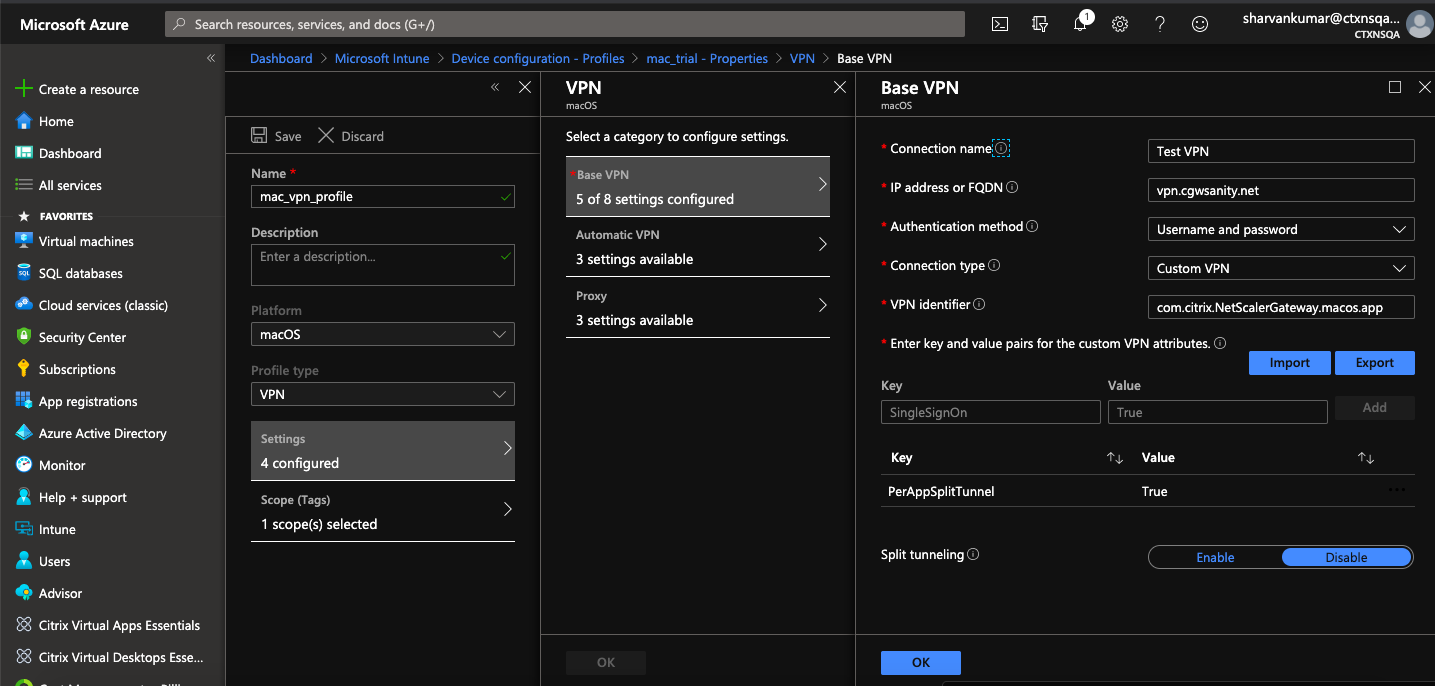

Konfigurieren eines Split-Tunnels in Pro-App-VPN

MDM-Kunden können Split-Tunnel in Per-App VPN für Citrix SSO konfigurieren. Dazu muss das folgende Schlüssel/Wert -Paar dem Abschnitt der Herstellerkonfiguration des VPN-Profils hinzugefügt werden, das auf MDM-Server erstellt wurde.

- Schlüssel = "PerAppSplitTunnel"

- Wert = "true oder 1 oder yes"

Der Schlüssel berücksichtigt Groß- und Kleinschreibung und sollte exakt übereinstimmen, während der Wert nicht die Groß- und Kleinschreibung beachtet.

Hinweis: Die Benutzeroberfläche zum Konfigurieren der Händlerkonfiguration ist nicht für MDM-Anbieter Standard. Sie müssen sich an den MDM-Anbieter wenden, um den Abschnitt für die Herstellerkonfiguration auf der MDM-Benutzerkonsole zu finden.

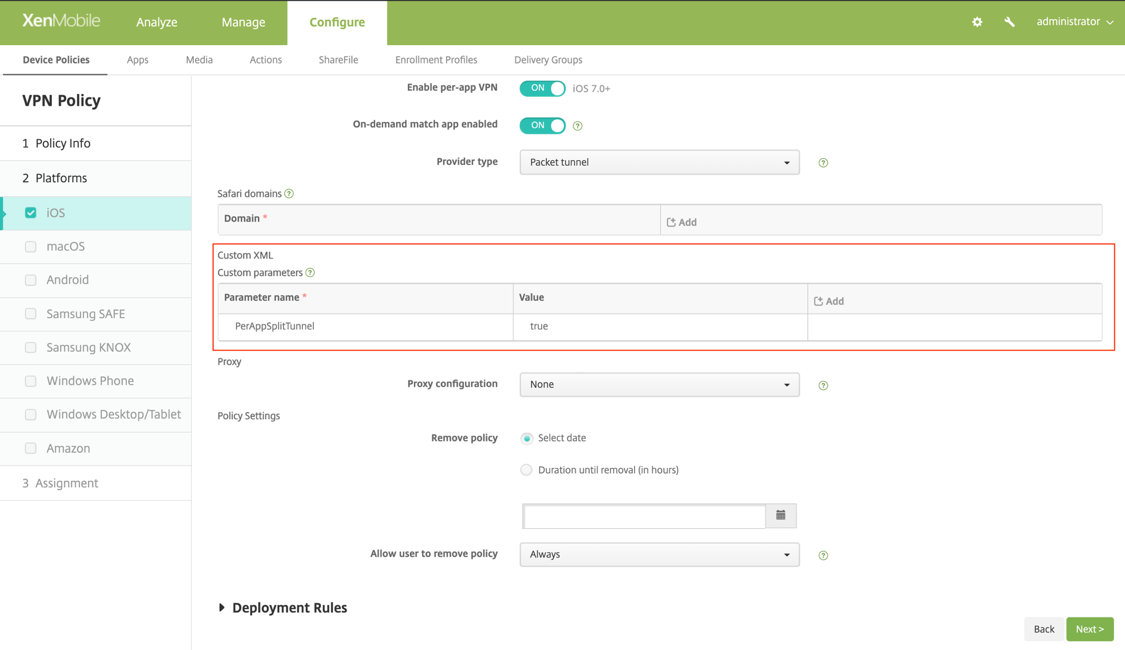

Im Folgenden finden Sie einen Beispiel-Screenshot der Konfiguration (herstellerspezifische Einstellungen) in Citrix Endpoint Management.

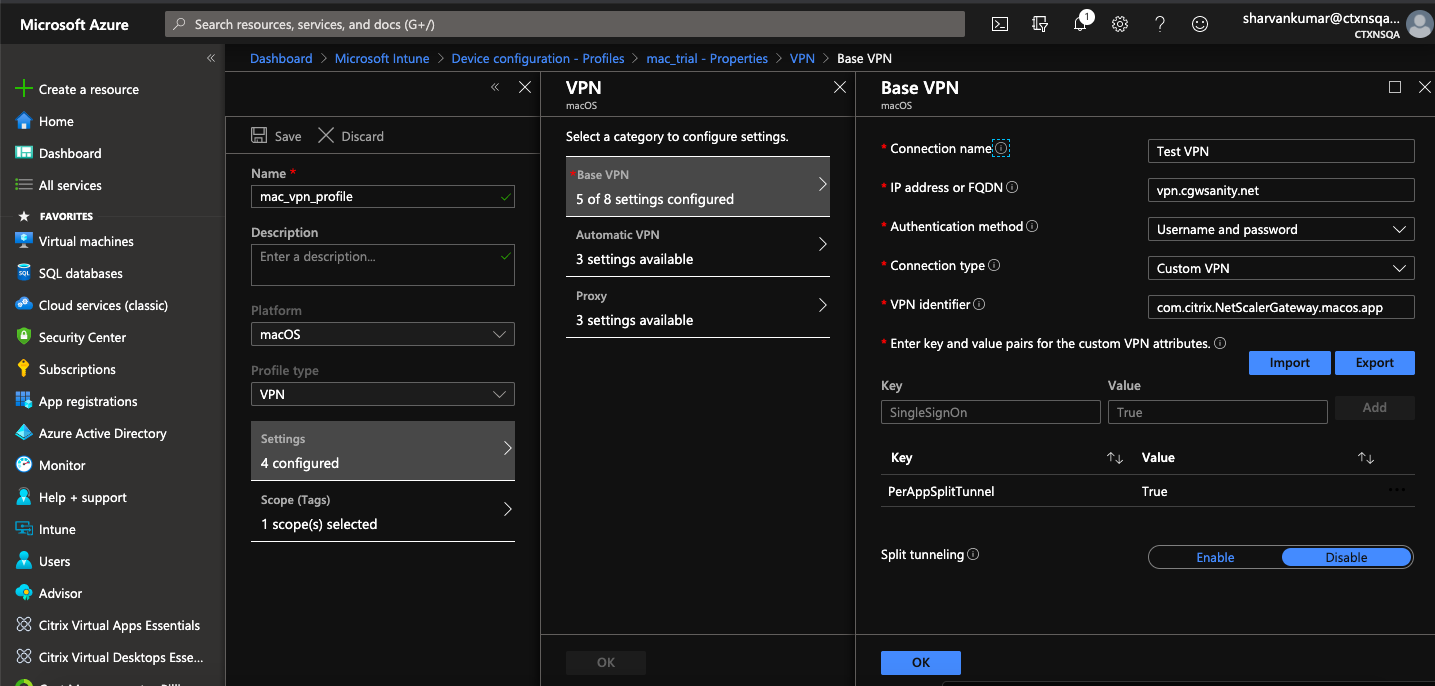

Im Folgenden finden Sie ein Beispiel-Screenshot der Konfiguration (herstellerspezifische Einstellungen) in Microsoft Intune.

Benutzererstellte VPN-Profile deaktivieren

MDM-Kunden können verhindern, dass Benutzer in der Citrix SSO-App VPN-Profile manuell erstellen. Dazu muss das folgende Schlüssel/Wert -Paar dem Abschnitt der Herstellerkonfiguration des VPN-Profils hinzugefügt werden, das auf MDM-Server erstellt wurde.

- Schlüssel = "disableUserProfiles"

- Wert = "true oder 1 oder yes"

Der Schlüssel berücksichtigt Groß- und Kleinschreibung und sollte exakt übereinstimmen, während der Wert nicht die Groß- und Kleinschreibung beachtet.

Hinweis: Die Benutzeroberfläche zum Konfigurieren der Händlerkonfiguration ist nicht für MDM-Anbieter Standard. Sie müssen sich an den MDM-Anbieter wenden, um den Abschnitt für die Herstellerkonfiguration auf der MDM-Benutzerkonsole zu finden.

Im Folgenden finden Sie einen Beispiel-Screenshot der Konfiguration (herstellerspezifische Einstellungen) in Citrix Endpoint Management.

Im Folgenden finden Sie ein Beispiel-Screenshot der Konfiguration (herstellerspezifische Einstellungen) in Microsoft Intune.

Bekannte Probleme

Im Folgenden werden die bekannten Probleme aufgeführt.

- EPA-Anmeldung schlägt fehl, wenn der Benutzer in der Quarantänegruppe platziert wird.

- Warnmeldung für erzwungene Zeitüberschreitung wird nicht angezeigt.

- Die SSO-App ermöglicht die Anmeldung, wenn der geteilte Tunnel ON ist und keine Intranet-Apps konfiguriert sind.

Einschränkungen

Im Folgenden sind die Einschränkungen derzeit.

- Einige der EPA-Scans (z. B. Patch-Management-Scans, Webbrowser-Scan, Kill-Prozess) können aufgrund des eingeschränkten Zugriffs auf die SSO-App aufgrund von Sandboxing fehlschlagen.

- Split-Tunneling basierend auf Ports/Protokollen wird nicht unterstützt.

Häufig gestellte Fragen

In diesem Abschnitt werden die häufig gestellten Fragen zur Citrix SSO-App erfasst.

Wie unterscheidet sich die Citrix SSO-App von der Citrix VPN-App? Citrix SSO ist der SSL-VPN-Client der nächsten Generation für Citrix ADC. Die App verwendet Apples Network Extension Framework, um VPN-Verbindungen auf iOS- und macOS-Geräten zu erstellen und zu verwalten. Citrix VPN ist der ältere VPN-Client, der die privaten VPN-APIs von Apple nutzt, die jetzt veraltet sind. Unterstützung für Citrix VPN wird in den kommenden Monaten aus dem App Store entfernt.

Was ist NE? Das Network Extension (NE) Framework von Apple ist eine moderne Bibliothek, die APIs enthält, die verwendet werden können, um die Kernnetzwerkfunktionen von iOS und macOS anzupassen und zu erweitern. Network Extension mit Unterstützung für SSL VPN ist auf Geräten mit iOS 9 + und macOS 10.11 + verfügbar.

Für welche Versionen von Citrix ADC ist das Citrix SSO kompatibel? VPN-Funktionen in Citrix SSO werden auf Citrix ADC-Versionen 10.5 und höher unterstützt. Die TOTP ist für Citrix ADC Version 12.0 und höher verfügbar. Push Notification on Citrix ADC wurde noch nicht öffentlich bekannt gegeben. Die App benötigt iOS 9 + und macOS 10.11 + Versionen.

Wie funktioniert die Cert-basierte Authentifizierung für Nicht-MDM-Kunden? Kunden, die zuvor Zertifikate über E-Mail oder Browser verteilt haben, um die Clientzertifikatauthentifizierung in Citrix VPN durchzuführen, müssen diese Änderung bei Verwendung von Citrix SSO beachten. Dies gilt vor allem für Nicht-MDM-Kunden, die keinen MDM-Server verwenden, um Benutzerzertifikate zu verteilen. Weitere Informationen finden Sie unter “Importieren von Zertifikaten in Citrix SSO per E-Mail”, um Zertifikate verteilen zu können.

Was ist Network Access Control (NAC)? Wie konfiguriere ich NAC mit Citrix SSO und Citrix Gateway? Microsoft Intune und Citrix Endpoint Management (ehemals XenMobile) MDM-Kunden können die Netzwerkzugriffskontrolle (NAC) in Citrix SSO nutzen. Mit NAC können Administratoren ihr internes Unternehmensnetzwerk sichern, indem sie eine zusätzliche Authentifizierungsschicht für mobile Geräte hinzufügen, die von einem MDM-Server verwaltet werden. Administratoren können zum Zeitpunkt der Authentifizierung in Citrix SSO eine Gerätekonformitätsprüfung erzwingen.

Um NAC mit Citrix SSO zu verwenden, müssen Sie es sowohl auf Citrix Gateway als auch auf dem MDM-Server aktivieren.

- Informationen zum Aktivieren von NAC auf Citrix ADC finden Sie unter diesem Link.

- Wenn MDM-Anbieter Intune ist, verwenden Sie diesen Link.

- Wenn MDM-Anbieter Citrix Endpoint Management (ehemals XenMobile) ist, verwenden Sie diesen Link.

Hinweis: Die mindestens unterstützte Citrix SSO-Version ist 1.1.6 und höher.