Crear una solicitud de firma de certificados y utilizar certificados SSL en un dispositivo NetScaler ADC

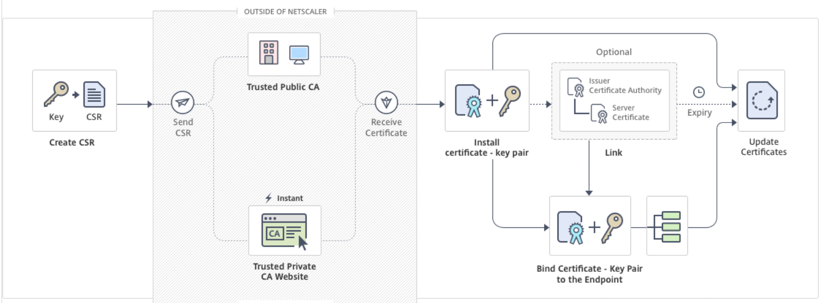

Para instalar, vincular y actualizar certificados, consulte Instalar, vincular y actualizar certificados.

Realice los siguientes pasos para crear un certificado y vincularlo a un servidor virtual SSL.

- Crea una clave privada.

- Cree una solicitud de firma de certificado (CSR).

- Envíe la CSR a una autoridad de certificación.

- Cree un par de claves de certificado.

- Enlazar el par de claves de certificado a un servidor virtual SSL

El siguiente diagrama ilustra el flujo de trabajo.

Crear una clave privada

La clave privada es la parte más importante de un certificado digital. Por definición, esta clave no se debe compartir con nadie y debe mantenerse de forma segura en el dispositivo Citrix ADC. Todos los datos cifrados con la clave pública solo se pueden descifrar mediante el uso de la clave privada.

El certificado que recibe de la CA solo es válido con la clave privada que se usó para crear la CSR. La clave es necesaria para agregar el certificado al dispositivo Citrix ADC.

Importante: Limita el acceso a tu clave privada. Cualquier persona que tenga acceso a su clave privada puede descifrar sus datos SSL.

Nota: La longitud del nombre de clave SSL permitida incluye la longitud del nombre de la ruta absoluta si la ruta está incluida en el nombre de la clave.

Crear una clave privada RSA mediante la CLI

En la línea de comandos, escriba:

create ssl rsakey <keyFile> <bits> [-exponent ( 3 | F4 )] [-keyform (DER | PEM )] [-des | -des3 | -aes256] {-password } [-pkcs8]

<!--NeedCopy-->

Ejemplo:

create rsakey RSA_Key 2048 -aes256 -password 123456 -pkcs8

<!--NeedCopy-->

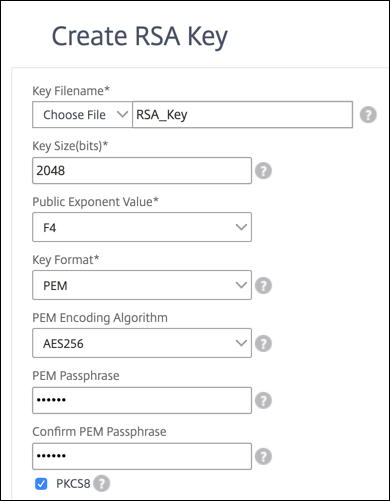

Crear una clave privada RSA mediante la interfaz gráfica de usuario

-

Vaya a Administración del tráfico > SSL > Archivos SSL.

-

En la página Archivos SSL, haga clic en la ficha Claves y seleccione Crear clave RSA.

-

Introduzca los valores de los siguientes parámetros y haga clic en Crear.

- Nombre dearchivo clave: nombre y, opcionalmente, ruta al archivo de clave RSA. /nsconfig/ssl/ es la ruta predeterminada.

- Tamaño de clave: Tamaño, en bits, de la clave RSA. Puede variar de 512 bits a 4096 bits.

- Valor de exponente público: exponente público para la clave RSA. El exponente forma parte del algoritmo de cifrado y es necesario para crear la clave RSA.

- Formato de clave: Formato en el que se almacena el archivo de clave RSA en el dispositivo.

- Algoritmo de codificación PEM: Encripte la clave RSA generada mediante el algoritmo AES 256, DES o Triple-DES (DES3). De forma predeterminada, las claves privadas no se cifran.

- Frase de contraseña PEM: Si la clave privada está cifrada, introduzca una frase de contraseña para la clave.

Crear una solicitud de firma de certificado

Utilice la clave privada para crear una solicitud de firma de certificados y enviarla a una autoridad de certificación.

Crear una solicitud de firma de certificado mediante la CLI

En la línea de comandos, escriba:

create ssl certreq <reqFile> -keyFile <input_filename> | -fipsKeyName <string>) [-keyForm (DER | PEM) {-PEMPassPhrase }] -countryName <string> -stateName <string> -organizationName <string> -organizationUnitName <string> -localityName <string> -commonName <string> -emailAddress <string> {-challengePassword } -companyName <string> -digestMethod ( SHA1 | SHA256 )

<!--NeedCopy-->

Ejemplo:

create ssl certreq priv_csr_sha256 -keyfile priv_2048_2 -keyform PEM -countryName IN -stateName Karnataka -localityName Bangalore -organizationName Citrix -organizationUnitName NS -digestMethod SHA256

<!--NeedCopy-->

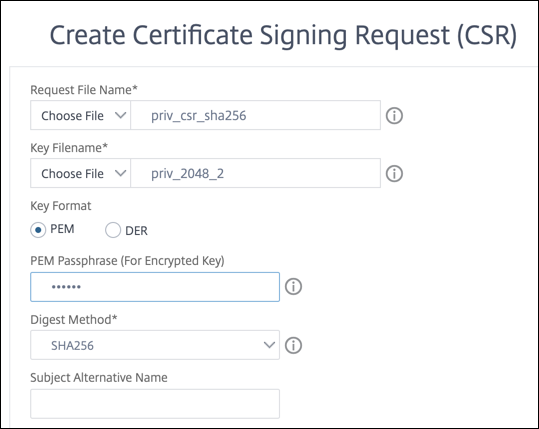

Crear una solicitud de firma de certificado mediante la interfaz gráfica de usuario

- Vaya a Administración del tráfico > SSL .

- En la página Archivos SSL, haga clic en la ficha CSR y, a continuación, en Crear solicitud de firma de certificados (CSR).

-

Introduzca valores para los siguientes parámetros.

-

Nombre de archivo de solicitud : nombre y, opcionalmente, ruta a la solicitud de firma de certificados (CSR). /nsconfig/ssl/ es la ruta predeterminada.

-

Nombre dearchivo de clave: nombre y, opcionalmente, ruta de acceso a la clave privada utilizada para crear la solicitud de firma de certificado, que luego pasa a formar parte del par de claves de certificado. La clave privada puede ser una clave RSA o una clave ECDSA. La clave debe estar presente en el almacenamiento local del dispositivo. /nsconfig/ssl es la ruta predeterminada.

- Formato de clave

- Frase de contraseña PEM (para clave cifrada)

- Método de digestión

- Nombre de la organización

- Estado o provincia

- País

-

Nombre alternativo del asunto: el nombre alternativo del asunto (SAN) es una extensión de X.509 que permite asociar varios valores a un certificado de seguridad mediante un campo SubjectAltName. Estos valores se denominan “Nombres alternativos de sujetos” (SAN). Los nombres incluyen:

- Direcciones IP (prefijo con “IP:” Ejemplo: IP:198.51.10.5 IP:192.0.2.100)

- Nombres DNS (prefijo con “DNS:” Ejemplo: DNS:www.example.com DNS:www.example.org DNS:www.example.net)

Notes:

-

El campo Nombre alternativo del sujeto (SAN) de un certificado le permite asociar varios valores, como nombres de dominio y direcciones IP, con un solo certificado. En otras palabras, puede proteger varios dominios, como www.example.com, www.example1.com, www.example2.com, con un solo certificado.

-

Algunos exploradores web, como Google Chrome, ya no admiten un nombre común en una solicitud de firma de certificado (CSR). Aplican el SAN en todos los certificados de confianza pública.

- Nombre común: el nombre que especifique se compara con el nombre común del certificado de servidor durante un protocolo de enlace SSL. Si los dos nombres coinciden, el apretón de manos se realiza correctamente. Si los nombres comunes no coinciden, el nombre común especificado para el servicio o grupo de servicios se compara con los valores de los campos SAN del certificado. Si coincide con uno de esos valores, el apretón de manos se realiza correctamente. Esta configuración es especialmente útil si hay, por ejemplo, dos servidores detrás de un firewall y uno de los servidores falsifica la identidad del otro. Si el nombre común no está marcado, se acepta un certificado presentado por cualquiera de los servidores si la dirección IP coincide.

-

- Haga clic en Crear.

Presentar la CSR a la entidad de certificación

La mayoría de las autoridades de certificación (CA) aceptan envíos de certificados por correo electrónico. La CA devuelve un certificado válido a la dirección de correo electrónico desde la que envía el CSR.

Agregar un par de claves de certificado

Instale el certificado firmado recibido de la autoridad de certificación.

Nota: Los certificados y las claves se almacenan en el directorio /nsconfig/ssl. Si sus certificados o claves se almacenan en cualquier otra ubicación, debe proporcionar la ruta absoluta a los archivos en el dispositivo NetScaler ADC.

Agregar un par de claves de certificado mediante la CLI

add ssl certKey <certkeyName> -cert <string>[(-key <string> [-password]) | -fipsKey <string>] [-inform ( DER | PEM )] [<passplain>] [-expiryMonitor ( ENABLED | DISABLED ) [-notificationPeriod <positive_integer>]]

show ssl certKey [<certkeyName>]

<!--NeedCopy-->

Ejemplo:

add ssl certKey rsa_certkeypair -cert server_cert.pem -key RSA_Key.pem -password ssl -expiryMonitor ENABLED -notificationPeriod 30

Done

<!--NeedCopy-->

Agregue un par de claves de certificado mediante la interfaz gráfica de usuario

-

Vaya a Administración del tráfico > SSL > Certificados > Servidor.

-

Introduzca los valores de los siguientes parámetros y haga clic en Instalar.

-

Nombre del par de claves de certificado: nombre para el par de certificado y clave privada.

-

Nombre del archivo del certificado: certificado firmado recibido de la autoridad de certificación.

-

Nombre de archivo de clave: nombre y, opcionalmente, ruta de acceso al archivo de clave privada que se utiliza para formar el par de claves de certificado.

-

Enlazar el par de claves de certificado a un servidor virtual SSL

Importante: Vincule los certificados intermedios a este certificado antes de vincularlo a un servidor virtual SSL. Para obtener información sobre la vinculación de certificados, consulte Creación de una cadena de certificados.

El certificado que se utiliza para procesar transacciones SSL debe estar enlazado al servidor virtual que recibe los datos SSL. Si tiene varios servidores virtuales que reciben datos SSL, debe vincularse un par de claves de certificado válido a cada uno de ellos.

Enlazar un par de claves de certificado SSL a un servidor virtual mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para vincular un par de claves de certificado SSL a un servidor virtual y verificar la configuración:

bind ssl vserver <vServerName> -certkeyName <certificate-KeyPairName> -CA -skipCAName

show ssl vserver <vServerName>

<!--NeedCopy-->

Ejemplo:

bind ssl vs vs1 -certkeyName cert2 -CA -skipCAName

Done

sh ssl vs vs1

Advanced SSL configuration for VServer vs1:

DH: DISABLED

Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 120 seconds

Cipher Redirect: DISABLED

SSLv2 Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

IncludeSubDomains: NO

HSTS Max-Age: 0

SSLv2: DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: DISABLED TLSv1.2: DISABLED

Push Encryption Trigger: Always

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: cert1 CA Certificate OCSPCheck: Optional CA_Name Sent

2) CertKey Name: cert2 CA Certificate OCSPCheck: Optional CA_Name Skipped

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

Done

<!--NeedCopy-->

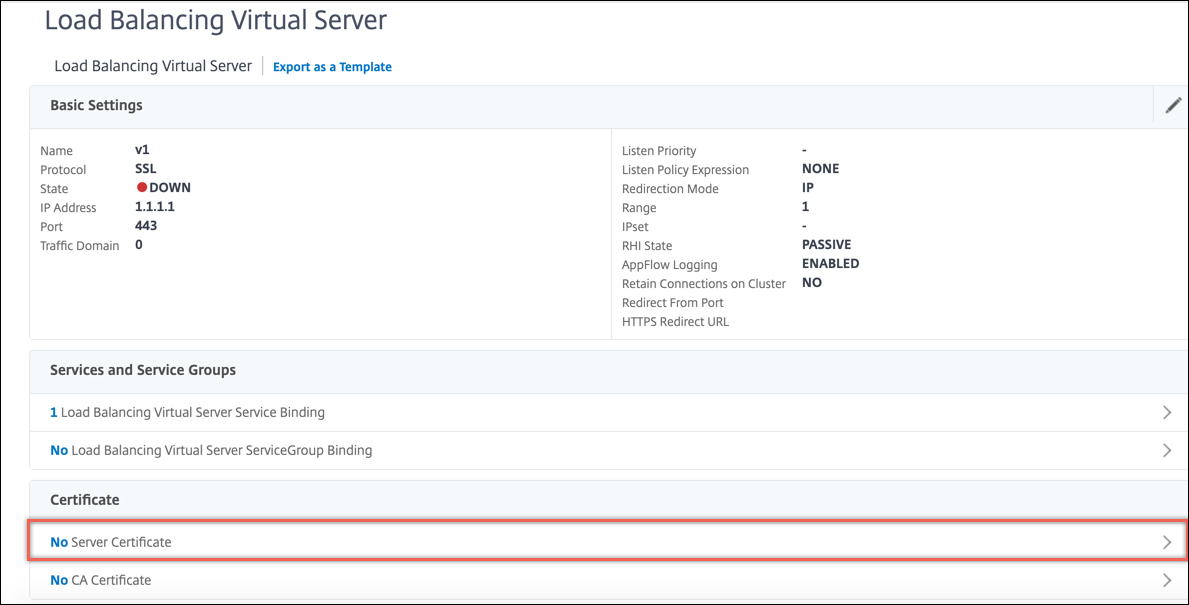

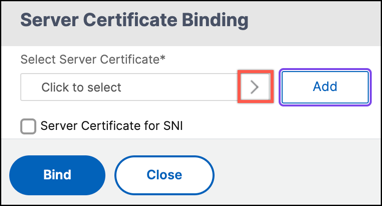

Enlazar un par de claves de certificado SSL a un servidor virtual mediante la interfaz gráfica de usuario

-

Vaya a Administración del tráfico > Equilibrio de carga > Servidores virtuales y abra un servidor virtual SSL. Haga clic en la sección Certificado.

-

Haga clic en la flecha para seleccionar el par de claves de certificado.

-

Seleccione el par de claves de certificado de la lista.

-

Enlace el par de claves de certificado al servidor virtual.

Solución de problemas

A continuación se presentan los dos casos de error comunes con el enlace a los artículos de solución respectivos.

-

Si aparece el siguiente error al instalar un par de claves de certificado en el dispositivo NetScaler ADC, consulte https://support.citrix.com/article/CTX134233

Error: se requiere una clave privada no válida o frase de contraseña PEM para esta clave privada.

-

Si aparece el siguiente error al instalar un certificado SSL en el dispositivo NetScaler ADC, consulte https://support.citrix.com/article/CTX137887

Error: certificado no válido.