Importación y conversión de archivos SSL

Ahora puede importar recursos SSL, como certificados, claves privadas, CRL y claves DH, desde servidores remotos, incluso si el acceso FTP a estos servidores no está disponible. Esta función es especialmente útil en entornos en los que el acceso de la consola al host remoto está restringido. Las carpetas predeterminadas se crean en /nsconfig/ssl de la siguiente manera:

- Para archivos de certificados: /nsconfig/ssl/certfile

- Para claves privadas: el archivo /nsconfig/ssl/keyfile

- Para CRL: /var/netscaler/ssl/crlfile

- Para claves DH: /nsconfig/ssl/dhfile

Se admiten las importaciones desde servidores HTTP y HTTPS. Sin embargo, se produce un error en la importación si el archivo se encuentra en un servidor HTTPS que requiere la autenticación mediante certificado de cliente para acceder.

Notas:

- El comando de importación no se almacena en el archivo de configuración (ns.conf), ya que si se vuelve a importar el archivo después de un reinicio se puede producir un error.

- El comando de importación falla si el objeto que se va a importar está en un servidor HTTPS que requiere la autenticación con certificado de cliente para acceder y el certificado del emisor del servidor HTTPS no está presente en el directorio

/etc/sslde NetScaler para autenticar el servidor HTTPS.

Importar un archivo de certificado

Puede utilizar la CLI y la GUI para importar un archivo (recurso) desde un host remoto.

Importar un archivo de certificado desde un host remoto mediante la CLI

En la línea de comandos, escriba:

import ssl certFile [<name>] [<src>]

<!--NeedCopy-->

Ejemplo:

import ssl certfile my-certfile http://www.example.com/file_1

<!--NeedCopy-->

show ssl certfile

Name : my-certfile

URL : http://www.example.com/file_1

<!--NeedCopy-->

Para eliminar un archivo de certificado, utilice el comando rm ssl certFile, que solo acepta el argumento “nombre”.

Importar un archivo clave desde un host remoto mediante la CLI

En la línea de comandos, escriba:

import ssl keyFile [<name>] [<src>]

<!--NeedCopy-->

Ejemplo:

import ssl keyfile my-keyfile http://www.example.com/key_file

<!--NeedCopy-->

show ssl keyfile

Name : my-keyfile

URL : http://www.example.com/key_file

<!--NeedCopy-->

Para eliminar un archivo clave, utilice el comando rm ssl keyFile, que solo acepta el argumento “nombre”.

Importar un archivo CRL desde un host remoto mediante la CLI

En la línea de comandos, escriba:

import ssl crlFile [<name>] [<src>]

<!--NeedCopy-->

Para eliminar un archivo CRL, utilice el comando rm ssl crlFile, que solo acepta el argumento <name>.

Ejemplo:

import ssl crlfile my-crlfile http://www.example.com/crl_file

show ssl crlfile

Name : my-crlfile

URL : http://www.example.com/crl_file

<!--NeedCopy-->

Importar un archivo DH desde un host remoto mediante la CLI

En la línea de comandos, escriba:

import ssl dhFile [<name>] [<src>]

<!--NeedCopy-->

Ejemplo:

import ssl dhfile my-dhfile http://www.example.com/dh_file

show ssl dhfile

Name : my-dhfile

URL : http://www.example.com/dh_file

<!--NeedCopy-->

Para eliminar un archivo DH, utilice el comando rm ssl dhFile, que solo acepta el argumento <name>.

Importar un recurso SSL mediante la interfaz gráfica de usuario

Vaya a Administración del tráfico > SSL > Importacionesy, a continuación, seleccione la ficha correspondiente.

Importe los certificados PKCS #8 y PKCS #12

Si desea utilizar certificados y claves que ya tiene en otros servidores o aplicaciones seguros de la red, puede exportarlos y, a continuación, importarlos al dispositivo NetScaler. Puede que tenga que convertir los certificados y las claves exportados antes de importarlos al dispositivo NetScaler.

Para obtener información detallada sobre cómo exportar certificados de servidores o aplicaciones seguros de la red, consulte la documentación del servidor o la aplicación desde los que desea exportar.

Nota:

Para la instalación en el dispositivo NetScaler, los nombres de claves y certificados no pueden contener espacios ni caracteres especiales distintos de los caracteres admitidos por el sistema de archivos UNIX. Siga la convención de nomenclatura adecuada al guardar la clave y el certificado exportados.

Por lo general, se envía un par de certificados y claves privadas en el formato PKCS #12. El dispositivo admite los formatos PEM y DER para certificados y claves. Para convertir PKCS #12 a PEM o DER, o PEM o DER a PKCS #12, consulte la sección “Convertir certificados SSL para su importación o exportación” más adelante en esta página.

El dispositivo NetScaler no admite claves PEM en formato PKCS #8. Sin embargo, puede convertir estas claves a un formato compatible mediante la interfaz OpenSSL, a la que puede acceder desde la CLI o la utilidad de configuración. Antes de convertir la clave, debe comprobar que la clave privada esté en formato PKCS #8. Las claves en formato PKCS #8 suelen empezar con el texto siguiente:

-----BEGIN ENCRYPTED PRIVATE KEY-----

leuSSZQZKgrgUQ==

-----END ENCRYPTED PRIVATE KEY-----

<!--NeedCopy-->

Abra la interfaz OpenSSL desde la CLI

- Abra una conexión SSH al dispositivo mediante un cliente SSH, como PuTTY.

- Inicie sesión en el dispositivo con las credenciales de administrador.

- En el símbolo del sistema, escriba shell.

- En la línea de comandos, escriba

openssl.

Abra la interfaz OpenSSL desde la GUI

Vaya a Administración del tráfico > SSL y, en el grupo Herramientas, seleccione la interfaz OpenSSL.

Convertir un formato de clave PKCS #8 no compatible a un formato de clave compatible cifrado mediante la interfaz OpenSSL

En la solicitud de OpenSSL, escriba uno de los siguientes comandos, en función de si el formato de clave no admitido es de tipo RSA o ECDSA:

OpenSSL>rsa- in <PKCS#8 Key Filename> -des3 -out <encrypted Key Filename>

OpenSSL>ec -in <PKCS#8 Key Filename> -des3 -out <encrypted Key Filename>

<!--NeedCopy-->

Parámetros para convertir un formato de clave no admitido a un formato de clave admitido

- Nombre de archivo de clave PKCS #8: nombre del archivo de entrada de la clave privada PKCS #8 incompatible.

- nombre dearchivo de clave cifrada: el nombre del archivo de salida de la clave privada cifrada compatible en formato PEM.

- Nombre de archivo de clave sin cifrar: el nombre del archivo de salida de la clave privada no cifrada compatible en formato PEM.

Convierte certificados SSL para importarlos o exportarlos

Un dispositivo NetScaler admite los formatos PEM y DER para los certificados SSL. Otras aplicaciones, como los navegadores de clientes y algunos servidores seguros externos, requieren varios formatos estándar de criptografía de clave pública (PKCS). El dispositivo puede convertir el formato PKCS #12 a formato PEM o DER para importar un certificado al dispositivo, y puede convertir PEM o DER a PKCS #12 para exportar un certificado. Para mayor seguridad, la conversión de un archivo para su importación puede incluir el cifrado de la clave privada con el algoritmo DES o DES3.

Notas:

- Si utiliza la GUI para importar un certificado PKCS #12 y la contraseña contiene un signo de dólar ($), comillas invertidas (`) o caracteres de escape (), es posible que la importación no se realice correctamente. Si lo hace, aparece el mensaje ERROR: Contraseña no válida. Si debe utilizar un carácter especial en la contraseña, asegúrese de ponerle un carácter de escape () como prefijo, a menos que todas las importaciones se realicen mediante la CLI.

A partir de la versión 14.1, compilación 21.x de NetScaler, la longitud de la ruta se incrementa de 63 a 255 caracteres para el certificado y los parámetros clave en los siguientes comandos:

- convert ssl pkcs12 - convert ssl pkcs8

Convierta el formato de un certificado mediante la CLI

En el símbolo del sistema, escriba el siguiente comando:

convert ssl pkcs12 <outfile> [-import [-pkcs12File <inputFilename>] [-des | -des3] [-export [-certFile <inputFilename>] [-keyFile <inputFilename>]]

<!--NeedCopy-->

Durante la operación, se le pedirá que introduzca una contraseña de importación o una contraseña de exportación. En el caso de un archivo cifrado, también se le pedirá que introduzca una contraseña.

Ejemplo:

convert ssl pkcs12 Cert-Import-1.pem -import -pkcs12File Cert-Import-1.pfx -des

convert ssl pkcs12 Cert-Client-1.pfx -export -certFile Cert-Client-1 -keyFile Key-Client-1

<!--NeedCopy-->

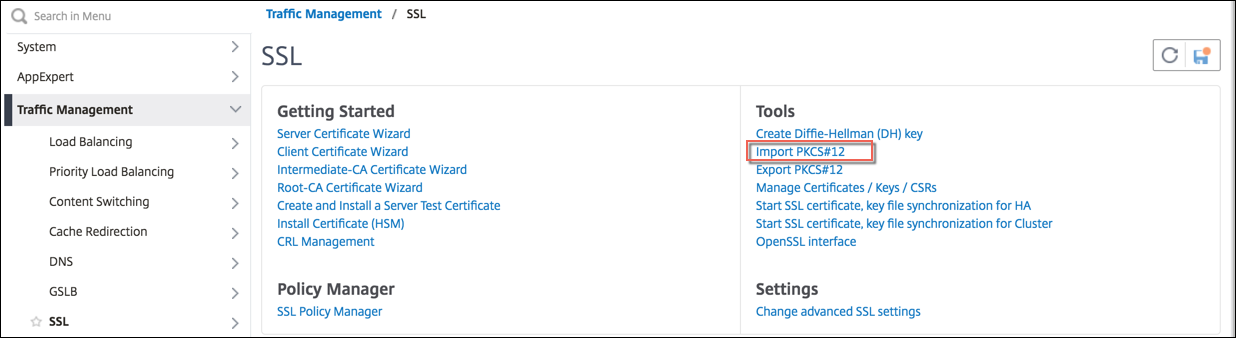

Convierta el formato de un certificado mediante la interfaz gráfica de usuario

-

Vaya a Administración del tráfico > SSL y, en el grupo Herramientas, seleccione Importar PKCS #12.

-

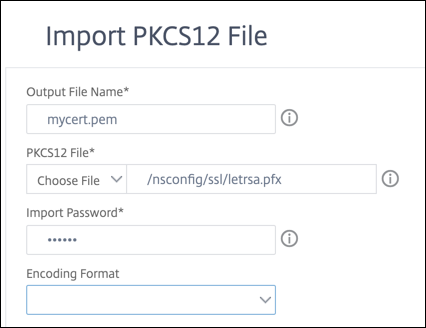

Especifique el nombre del certificado PEM en el campo Nombre del archivo de salida .

-

Busque la ubicación del certificado PFX en su equipo local o en el dispositivo.

-

Haga clic en Aceptar.

-

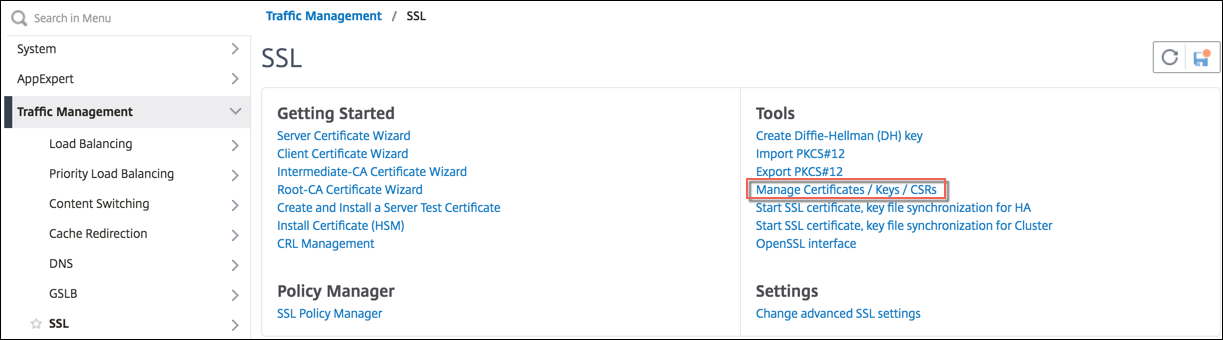

Haga clic en Administrar certificados, claves o CSR para ver el archivo PEM convertido.

-

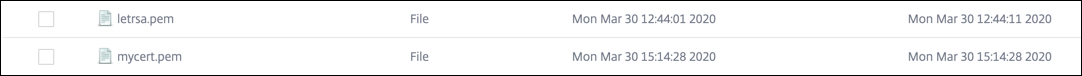

Puede ver el archivo PFX cargado y el archivo PEM convertido.

-

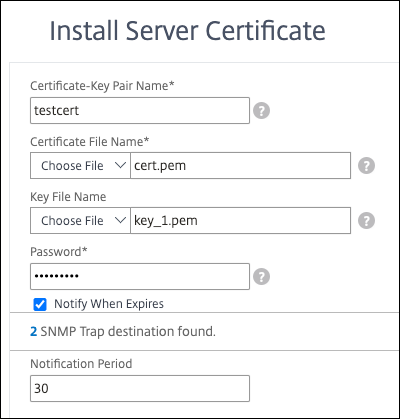

Vaya a SSL > Certificados > Certificadosde servidory haga clic enInstalar.

-

Especifique un nombre de par de claves de certificado.

-

Busque la ubicación del archivo PEM.

-

Especifique la contraseña cuando se le solicite.

-

Haga clic en Install.

-

Enlazar el par de claves de certificado a un servidor virtual SSL.