Seguridad

En este artículo se describen las prácticas recomendadas de seguridad para la solución Citrix SD-WAN. Proporciona directrices generales de seguridad para las implementaciones de Citrix SD-WAN.

Directrices de implementación de Citrix SD-WAN

Para mantener la seguridad durante todo el ciclo de vida de la implementación, Citrix recomienda la siguiente consideración de seguridad:

- Seguridad física

- Seguridad de dispositivos

- Seguridad de red

- Administración y Gestión

Seguridad física

Implementar dispositivos Citrix SD-WAN en una sala de servidores segura: el dispositivo o servidor en el que está instalado Citrix SD-WAN debe colocarse en una sala de servidores segura o en un centro de datos restringido, lo que protege el dispositivo del acceso no autorizado. Como mínimo, el acceso debe controlarse mediante un lector de tarjetas electrónicas. El acceso al dispositivo se supervisa mediante un circuito cerrado de televisión que registra continuamente toda la actividad con fines de auditoría. En caso de allanamiento, el sistema de vigilancia electrónica debe enviar una alarma al personal de seguridad para obtener una respuesta inmediata.

Proteja los puertos del panel frontal y de la consola del acceso no autorizado: proteja el dispositivo en una jaula o rack grande con control de acceso con llave física.

Proteja la fuente de alimentación: asegúrese de que el dispositivo esté protegido con una fuente de alimentación ininterrumpida.

Seguridad de los dispositivos

Para la seguridad del dispositivo, proteja el sistema operativo de cualquier servidor que aloje un dispositivo virtual Citrix SD-WAN (VPX), realice actualizaciones de software remotas y las siguientes prácticas de administración segura del ciclo de vida:

- Proteja el sistema operativo del servidor que aloja un dispositivo Citrix SD-WAN VPX; un dispositivo Citrix SD-WAN VPX se ejecuta como un dispositivo virtual en un servidor estándar. El acceso al servidor estándar debe protegerse con un control de acceso basado en roles y una administración de contraseñas sólida. Además, Citrix recomienda actualizaciones periódicas del servidor con los parches de seguridad más recientes para el sistema operativo y software antivirus actualizado en el servidor.

- Realizar actualizaciones de software remotas: instale todas las actualizaciones de seguridad para resolver cualquier problema conocido. Consulte la página web Boletines de seguridad para suscribirse y recibir alertas de seguridad actualizadas.

- Siga las prácticas de administración segura del ciclo de vida: para administrar un dispositivo al volver a implementar o iniciar RMA y retirar datos confidenciales, complete las contramedidas de recordatorio de datos eliminando los datos persistentes del dispositivo.

- Implemente la interfaz de administración del dispositivo detrás de la DMZ para garantizar que no haya acceso directo a Internet a la interfaz de administración. Para mayor protección, asegúrese de que la red de administración esté aislada de Internet y que solo los usuarios autorizados con aplicaciones de administración aprobadas se ejecuten en la red.

Seguridad de red

Por motivos de seguridad de red, no utilice el certificado SSL predeterminado. Utilice Transport Layer Security (TLS) cuando acceda a la interfaz de administrador, proteja la dirección IP de administración no redirigible del dispositivo, configure una configuración de alta disponibilidad e implemente protecciones de administración y administración según corresponda para la implementación.

- No utilizar el certificado SSL predeterminado: un certificado SSL de una entidad emisora de certificados de buena reputación simplifica la experiencia del usuario para las aplicaciones web orientadas a Internet. A diferencia de lo que ocurre con un certificado autofirmado o un certificado de la entidad de certificación de confianza, los exploradores web no requieren que los usuarios instalen el certificado de la entidad de certificación de confianza para iniciar una comunicación segura con el servidor web.

- Usar Transport Layer Security al acceder a la interfaz de administrador: asegúrese de que la dirección IP de administración no sea accesible desde Internet o que, al menos, esté protegida por un firewall seguro. Asegúrese de que la dirección IP de LOM no sea accesible desde Internet o que, al menos, esté protegida por un firewall seguro.

- Cuentas de administración y gestión seguras: cree una cuenta de administrador alternativa y establezca contraseñas seguras para las cuentas de administrador y espectador. Al configurar el acceso remoto a cuentas, considere la posibilidad de configurar la administración administrativa de cuentas autenticada externamente mediante RADIUS y TACACS. Cambie la contraseña predeterminada de las cuentas de usuario administrador, configure NTP, use el valor de tiempo de espera de sesión predeterminado, use SNMPv3 con autenticación SHA y cifrado AES.

La red superpuesta de Citrix SD-WAN protege los datos que atraviesan la red superpuesta SD-WAN.

Interfaz de administrador segura

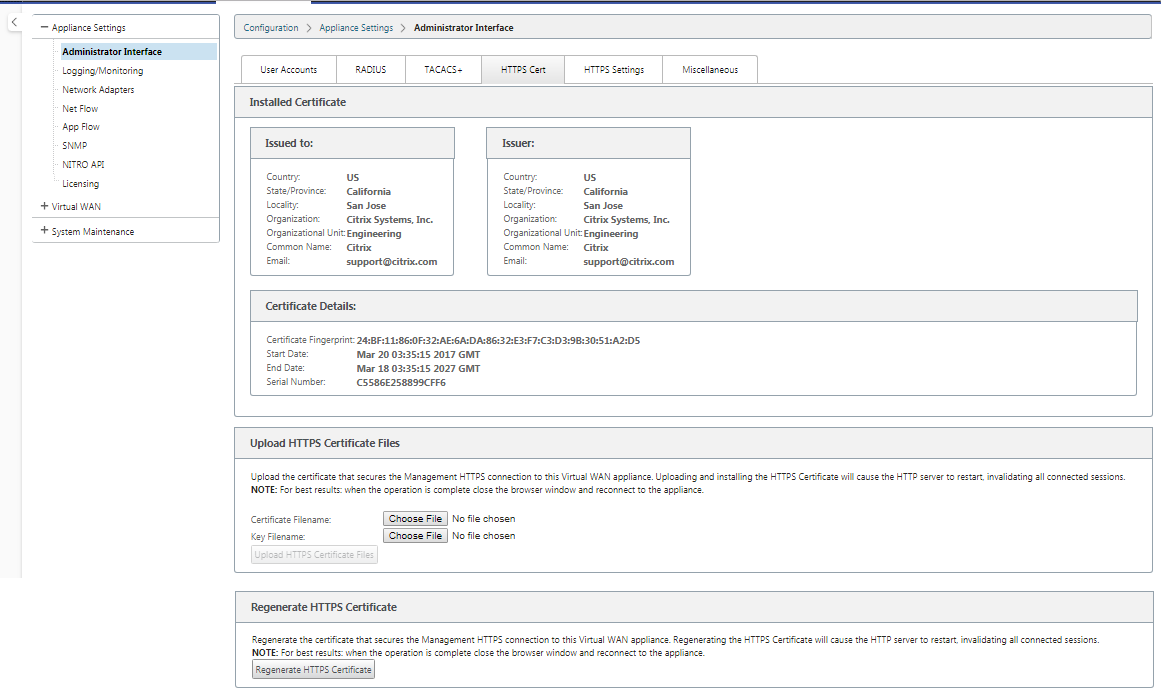

Para obtener acceso seguro a la administración web, reemplace los certificados predeterminados del sistema cargando e instalando certificados desde una entidad emisora de certificados de buena reputación. Vaya a Configuración > Configuración del dispositivo> Interfaz de administrador en la GUI del dispositivo SD-WAN.

Cuentas de usuario:

- Cambiar contraseña de usuario local

- Administrar usuarios

Certificados HTTPS:

- Certificado

- Clave

Miscelánea:

- Tiempo de espera de la consola web

Considere la posibilidad de usar Citrix Web App Firewall

El dispositivo con licencia Citrix ADC proporciona un Citrix Web App Firewall integrado que utiliza un modelo de seguridad positivo y aprende automáticamente el comportamiento adecuado de la aplicación para la protección contra amenazas como la inyección de comandos, la inyección de SQL y el uso de scripts entre varios sitios.

Cuando utiliza Citrix Web App Firewall, los usuarios pueden agregar seguridad adicional a la aplicación web sin cambios de código y con pocos cambios en la configuración. Para obtener más información, consulte Introducción a Citrix Web Application Firewall.

Configuración de cifrado de ruta virtual global

- El cifrado de datos AES-128 está habilitado de forma predeterminada. Se recomienda utilizar AES-128 o más protección del nivel de cifrado AES-256 para el cifrado de rutas. Asegúrese de que la opción “habilitar rotación de clave de cifrado” esté configurada para garantizar la regeneración de claves para cada ruta virtual con cifrado habilitado mediante un intercambio de claves Diffie-Hellman de curva elíptica a intervalos de 10 a 15 minutos.

Si la red requiere autenticación de mensajes además de confidencialidad (es decir, protección contra manipulaciones), Citrix recomienda utilizar el cifrado de datos IPsec. Si solo se requiere confidencialidad, Citrix recomienda utilizar los encabezados mejorados.

- El encabezado de cifrado de paquetes extendido permite que se agregue un contador predefinido aleatoriamente al comienzo de cada mensaje cifrado. Cuando se cifra, este contador sirve como vector de inicialización aleatoria, determinista solo con la clave de cifrado. Esto aleatoriza el resultado del cifrado, proporcionando un mensaje fuerte de manera indistinguible. Tenga en cuenta que, cuando está activada, esta opción aumenta la sobrecarga de paquetes en 16 bytes.

- El tráiler de autenticación de paquetes extendida agrega un código de autenticación al final de cada mensaje cifrado. Este tráiler permite verificar que los paquetes no se modifican en tránsito. Tenga en cuenta que esta opción aumenta la sobrecarga de paquetes.

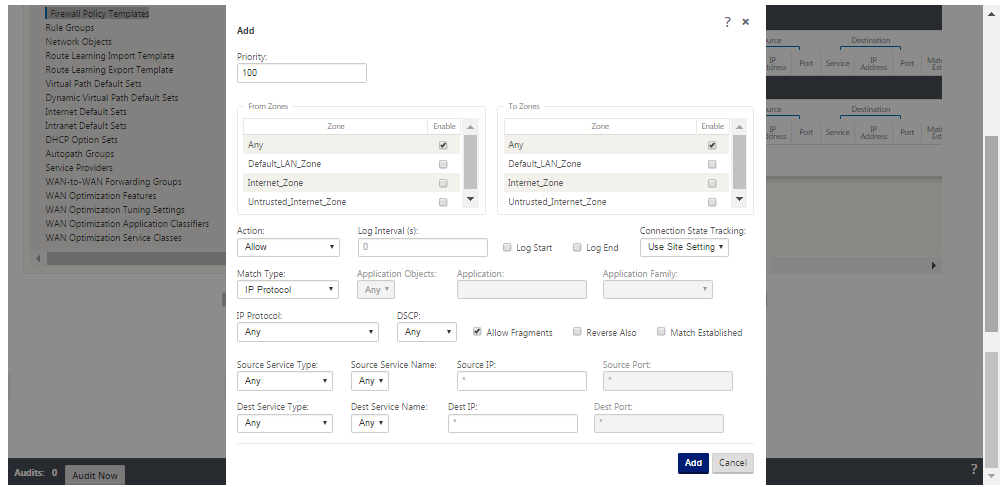

Seguridad de firewall

La configuración del firewall recomendada es con una acción de Firewall predeterminada como denegar todo al principio y, a continuación, agregar excepciones. Antes de agregar reglas, documente y revise el propósito de la regla de firewall. Utilice la inspección con estado y la inspección a nivel de aplicación siempre que sea posible. Simplifique las reglas y elimine las reglas redundantes. Defina y adhiera a un proceso de administración de cambios que realiza un seguimiento y permite revisar los cambios en la configuración del firewall. Configure el firewall de todos los dispositivos para que realice un seguimiento de las conexiones a través del dispositivo mediante la configuración global. El seguimiento de las conexiones verifica que los paquetes estén formados correctamente y sean apropiados para el estado de conexión. Cree zonas adecuadas a la jerarquía lógica de la red o de las áreas funcionales de la organización. Tenga en cuenta que las zonas son importantes a nivel mundial y pueden permitir que las redes geográficamente dispares se traten como la misma zona de seguridad. Cree las directivas más específicas posibles para reducir el riesgo de agujeros de seguridad, evite el uso de reglas Any in Permitir. Configure y mantenga una plantilla de directiva global para crear un nivel básico de seguridad para todos los dispositivos de la red. Defina plantillas de directivas en función de las funciones funcionales de los dispositivos en la red y aplíquelas cuando sea apropiado. Defina directivas en sitios individuales solo cuando sea necesario.

Plantillas de firewall globales: Las plantillas de firewall permiten la configuración de parámetros globales que afectan al funcionamiento del firewall en dispositivos individuales que funcionan en el entorno de superposición de SD-WAN.

Acciones predeterminadas del firewall: Permitir habilita los paquetes que no coinciden con ninguna directiva de filtro Deny permite descartar paquetes que no coincidan con ninguna directiva de filtro.

Seguimiento del estado de conexión predeterminado: Permite el seguimiento bidireccional del estado de conexión para flujos TCP, UDP e ICMP que no coinciden con una directiva de filtro o una regla NAT. Los flujos asimétricos se bloquean cuando está habilitado, incluso cuando no hay directivas de firewall definidas. La configuración se puede definir a nivel del sitio, lo que invalidará la configuración global. Si existe la posibilidad de flujos asimétricos en un sitio, la recomendación es habilitarlo a nivel de sitio o directiva y no a nivel global.

Zonas: Las zonas de firewall definen la agrupación de seguridad lógica de las redes conectadas a Citrix SD-WAN. Las zonas se pueden aplicar a interfaces virtuales, servicios de intranet, túneles GRE y túneles IPsec de LAN.

zona de seguridad de enlace WAN

La zona de seguridad que no es de confianza debe configurarse en los enlaces WAN conectados directamente a una red pública (no segura). Si no es de confianza, el enlace WAN se establece en su estado más seguro, permitiendo que solo se acepte tráfico cifrado, autenticado y autorizado en el grupo de interfaces. ARP e ICMP a la dirección IP virtual son el único otro tipo de tráfico permitido. Esta configuración también garantiza que solo se envíe tráfico cifrado desde las interfaces asociadas al grupo Interfaz.

Dominios de redirección

Los dominios de redirección son sistemas de red que incluyen un conjunto de enrutadores que se utilizan para segmentar el tráfico de red. Los sires recién creados se asocian automáticamente con el dominio de redirección predeterminado.

Túneles IPsec

Los túneles IPsec protegen tanto los datos del usuario como la información del encabezado. Los dispositivos Citrix SD-WAN pueden negociar túneles IPsec fijos en el lado LAN o WAN con pares que no sean SD-WAN. Para Túneles IPsec sobre LAN, debe seleccionarse un dominio de redirección. Si el túnel IPsec utiliza un servicio de intranet, el dominio de redirección está predeterminado por el servicio de intranet seleccionado.

El túnel IPsec se establece en toda la ruta virtual antes de que los datos puedan fluir por la red superpuesta SD-WAN.

- Las opciones del tipo de encapsulación incluyen ESP (los datos se encapsulan y cifran), ESP+Auth (los datos se encapsulan, cifran y validan con un HMAC), AH; los datos se validan con un HMAC.

- El modo de cifrado es el algoritmo de cifrado que se utiliza cuando ESP está habilitado.

- El algoritmo hash se utiliza para generar un HMAC.

- El tiempo de vida es preferible, en segundos, para que exista una asociación de seguridad IPsec. Se puede usar 0 de forma ilimitada.

Configuración IKE

Intercambio de claves de Internet (IKE) es un protocolo IPsec que se utiliza para crear una asociación de seguridad (SA). Los dispositivos Citrix SD-WAN admiten los protocolos IKEv1 e IKEv2.

- El modo puede ser modo principal o modo agresivo.

- La identidad puede ser automática para identificar al igual, o se puede usar una dirección IP para especificar manualmente la dirección IP del mismo nivel.

- La autenticación habilita la autenticación o el certificado de clave previamente compartida como método de autenticación.

- Validar identidad de pares permite la validación de la identidad de igual de IKE si se admite el tipo de ID del par; de lo contrario, no habilite esta función.

- Los grupos Diffie-Hellman están disponibles para la generación de claves IKE con el grupo 1 a 768 bits, el grupo 2 a 1024 bits y el grupo 5 al grupo de 1536 bits.

- El algoritmo hash incluye MD5, SHA1 y SHA-256 tiene algoritmos disponibles para mensajes IKE.

- Los modos de cifrado incluyen los modos de cifrado AES-128, AES-192 y AES-256 disponibles para los mensajes IKE.

- La configuración de IKEv2 incluye autenticación de pares y algoritmo de integridad.

Configuración del firewall

Los siguientes problemas comunes se pueden identificar verificando la configuración del enrutador y el firewall ascendentes:

- Configuración de colas MPLS/QoS: compruebe que el tráfico encapsulado UDP entre las direcciones IP virtuales SD-WAN no se vea afectado debido a la configuración de QoS en los dispositivos intermedios de la red.

- El dispositivo Citrix SD-WAN debe procesar todo el tráfico de los vínculos WAN configurados en la red SD-WAN utilizando el tipo de servicio adecuado (ruta virtual, Internet, intranet y local).

- Si el tráfico tiene que omitir el dispositivo Citrix SD-WAN y utilizar el mismo enlace subyacente, se deben realizar reservas de ancho de banda adecuadas para el tráfico SD-WAN en el router. Además, la capacidad del enlace debe configurarse en consecuencia en la configuración de SD-WAN.

- Compruebe que el router/firewall intermedio no tiene límites de inundación UDP ni de PPS. Esto limita el tráfico cuando se envía a través de la ruta virtual (encapsulado UDP).