Fonctionnement de la compression SSL

La compression SSL a accès aux données en texte clair de la connexion, car l’appliance côté serveur agit en tant que délégué de sécurité des serveurs de point de terminaison. Ce comportement est possible car l’appliance côté serveur est configurée avec des copies des informations d’identification de sécurité des serveurs (clés privées et certificats), ce qui lui permet d’agir au nom des serveurs. Pour le client, ce comportement équivaut à communiquer directement avec le serveur de point de terminaison.

Étant donné que l’appliance fonctionne en tant que délégué de sécurité du serveur, la plupart des configurations se trouvent sur l’appliance côté serveur. L’appliance côté client (ou plug-in) agit comme un satellite de l’appliance côté serveur et ne nécessite pas de configuration par serveur.

Les appliances côté serveur et côté client partagent l’état de session via une connexion de signalisation SSL. Toutes les connexions accélérées entre les deux appliances sont envoyées via des connexions de données SSL, que les connexions d’origine aient été chiffrées ou non.

Remarque : la compression SSL ne crypte pas nécessairement tout le trafic de liaison. Le trafic initialement chiffré reste chiffré, mais le trafic non chiffré n’est pas toujours chiffré. Les appliances ne tentent pas de chiffrer le trafic non accéléré. Étant donné qu’il n’y a pas de garantie absolue que toute connexion donnée sera accélérée (divers événements empêchent l’accélération), il n’y a aucune garantie que les appliances chiffreront une connexion non chiffrée donnée.

La compression SSL fonctionne dans l’un des deux modes : proxy transparent ou proxy split. Ces deux modes prennent en charge des fonctionnalités SSL légèrement différentes. Vous sélectionnez le mode qui fournit les fonctionnalités requises par une application donnée.

Quel mode proxy SSL utiliser : utilisezle mode proxy transparent SSL uniquementsi vous avez besoin d’une véritable authentification client (c’est-à-dire une authentification qui identifie correctement le client de point de terminaison individuel) etque vous n’avez pas besoin de tickets Diffie-Hellman, Temp RSA, TLS SSL version 2, ou renégociation de session. Utilisez SSL split proxy pour tous les autres déploiements.

Proxy transparent SSL

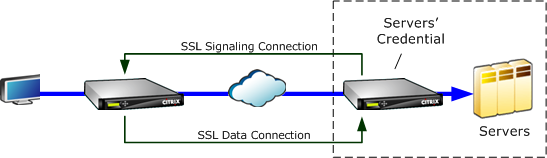

En mode proxy transparent SSL (à ne pas confondre avec le mode transparent sur le plug-in Citrix SD-WAN WANOP), l’appliance côté serveur se fait passer pour le serveur. Les informations d’identification du serveur (paire de clés de certificat) sont installées sur l’appliance côté serveur afin qu’elle puisse agir au nom du serveur. L’appliance côté serveur configure ensuite l’appliance côté client pour qu’elle gère l’extrémité client de la connexion. Les informations d’identification du serveur ne sont pas installées sur l’appliance côté client.

L’authentification réelle du client est prise en charge dans ce mode, mais Temp RSA et Diffie-Hellman ne le sont pas. Le mode proxy transparent SSL est adapté aux applications nécessitant une authentification client, mais uniquement si aucune des fonctionnalités suivantes n’est requise : Diffie-Hellman, Temp RSA, tickets de session TLS, SSL version 2. En outre, la renégociation de session ne doit pas être tentée, sinon la connexion se termine.

Aucune configuration n’est requise sur l’appliance côté client (autre que la configuration d’une relation d’appairage sécurisée avec l’appliance côté serveur) et aucune configuration n’est requise sur le client, ce qui traite la connexion exactement comme si elle communiquait directement avec le serveur.

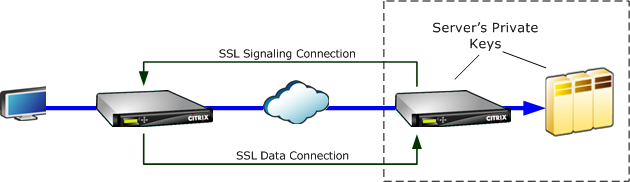

Proxy de partage SSL

Lemode proxy partagé SSL est préféré dans la plupart des cas, car il prend en charge Temp RSA et Diffie-Hellman, ce dont de nombreuses applications ont besoin. En mode proxy partagé SSL, l’appliance côté serveur se cache comme un serveur sur le client et comme un client sur le serveur. Vous installez les informations d’identification du serveur (une paire de clés de certificat) sur l’appliance côté serveur pour lui permettre d’agir au nom du serveur.

Le mode proxy fractionné prend également en charge l’authentification client par proxy si vous installez des informations d’identification client facultatives, qui sont présentées à l’application du serveur de point de terminaison si elle demande l’authentification client. Ces informations d’identification du client seront présentées à la place des informations d’identification du client du point de terminaison réel. (Utilisez un proxy transparent si les informations d’identification du client de point de terminaison sont requises par l’application.)

Étant donné que l’authentification vraie du client n’est pas prise en charge dans ce mode, le serveur ne peut pas authentifier le client de point de terminaison réel. Si l’appliance côté serveur n’est pas configurée avec des informations d’identification client, toutes les tentatives de l’application côté serveur lors de l’authentification client échouent. Si l’appliance côté serveur est configurée avec des informations d’identification client, toutes les demandes d’authentification client recevront ces informations d’identification, quelle que soit l’identité du client réel.

Aucune configuration n’est requise sur l’appliance côté client (autre que la configuration d’une relation d’appairage sécurisée avec l’appliance côté serveur) et aucune configuration n’est requise sur le client, ce qui traite la connexion comme si elle communiquait directement avec le serveur. Les informations d’identification du serveur sur l’appliance côté serveur ne sont pas installées sur l’appliance côté client.

Pour prendre en charge plusieurs serveurs, plusieurs paires de clés de certificat privées peuvent être installées sur l’appliance, une par profil SSL. Les règles SSL spéciales dans les définitions de classe de service correspondent aux serveurs aux profils SSL, et donc aux profils SSL aux informations d’identification.

En mode proxy partagé SSL, les certificats d’autorité de certification et les paires de clés de certificat et les certificats d’autorité de certification ne doivent pas correspondre à ceux des serveurs, bien qu’ils le puissent. En raison de la nature d’un proxy fractionné, l’appliance côté serveur peut utiliser des informations d’identification acceptables pour l’application cliente (informations d’identification valides délivrées par une autorité de confiance). Notez que, dans le cas des connexions HTTPS, les navigateurs Web émettent un avertissement si le nom commun ne correspond pas au nom de domaine dans l’URL. En général, l’utilisation de copies des informations d’identification du serveur est l’option la plus facile.