Modes de déploiement

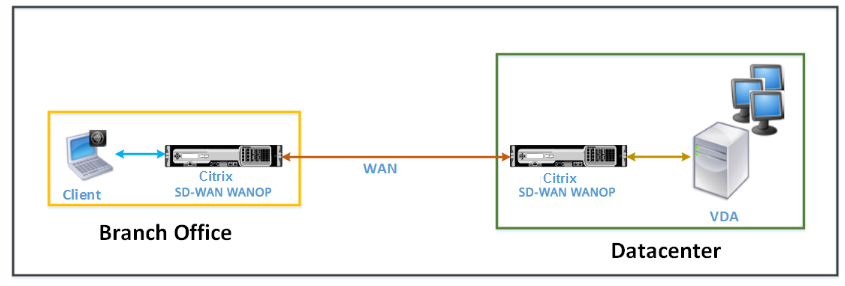

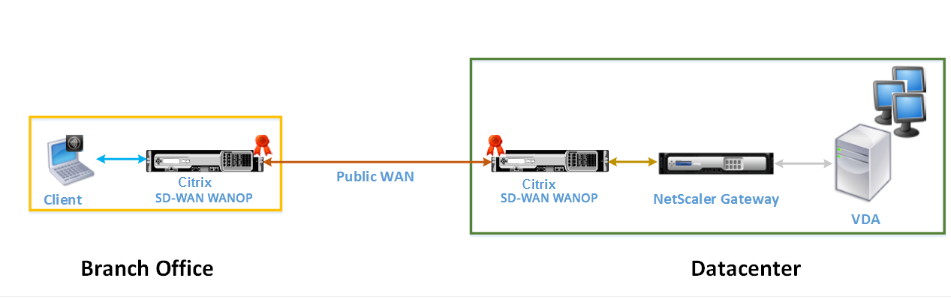

Dans un déploiement WANOP SD-WAN typique de Citrix, les appliances Citrix SD-WAN WANOP sont jumelées entre les succursales et les centres de données. Vous installez des ressources partagées, telles que VDA, dans le centre de données. Les clients de diverses succursales accèdent aux ressources du centre de données à l’aide de Citrix Receiver, comme illustré dans la figure suivante.

Topologie de déploiement WANOP SD-WAN typique de Citrix

Les clients installent un produit logiciel Citrix Receiver, tel que Citrix Receiver pour HTML5, sur leurs ordinateurs locaux et l’utilisent pour accéder aux ressources du centre de données. Les connexions via la paire d’appliances Citrix SD-WAN WANOP sont optimisées.

Comprendre les messages échangés entre le client et le serveur

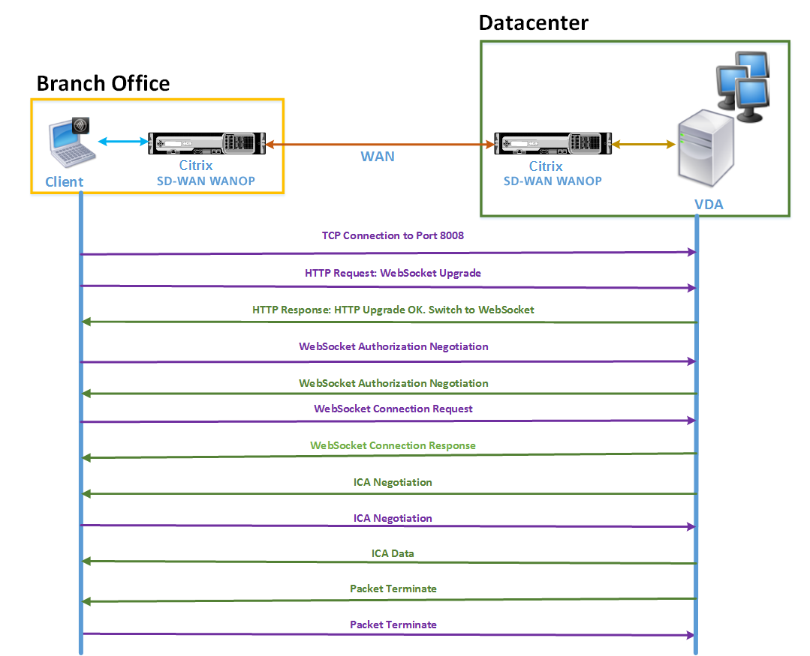

Comme pour tout type de connexion réseau, un client utilisant Citrix Receiver pour HTML5 échange divers messages avec le serveur. La figure suivante montre un flux typique de messages entre le client et le serveur lorsqu’une connexion est établie entre eux.

Comme le montre la figure ci-dessus, la séquence de messages suivante est échangée entre le client et le serveur lorsqu’un client d’une succursale souhaite accéder aux ressources du serveur de centre de données :

-

Le client utilise Citrix Receiver pour HTML5 pour envoyer une demande de connexion TCP au VDA sur le port 8008.

-

Après avoir établi la connexion TCP, le client envoie une demande de mise à niveau WebSocket au VDA.

-

VDA répond à la demande de mise à niveau et passe au protocole WebSocket.

-

Le client et le VDA négocient l’autorisation WebSocket.

-

Le client envoie une demande de connexion WebSocket au VDA.

-

VDA répond à la demande de connexion WebSocket.

-

VDA lance la négociation ICA avec le client.

-

Après la négociation ICA, VDA commence à transmettre des données ICA.

-

Le VDA envoie un message de terminaison de paquets.

-

Le client répond avec le message de fin de paquet.

Remarque

L’exemple ci-dessus répertorie les exemples de messages échangés contre ICA sur WebSocket. Si vous utilisez ICA sur le protocole CGP (Common Gateway Protocol), le client et le serveur négocient CGP au lieu de WebSocket. Toutefois, pour ICA sur TCP, le client et le serveur négocient ICA.

Selon les composants que vous avez déployés sur le réseau, la connexion est interrompue à différents points. La figure précédente représente une topologie qui n’a pas de composants supplémentaires déployés sur le réseau. Par conséquent, le client communique directement avec le VDA au port 8008. Toutefois, si vous avez installé une Gateway, telle que Citrix Gateway, au centre de données, la connexion est établie avec la passerelle et elle proxie VDA. Jusqu’à ce que la passerelle négocie l’autorisation WebSocket, il n’y a aucune communication avec le VDA. Une fois que la passerelle a négocié l’autorisation WebSocket, elle ouvre une connexion avec VDA. Par la suite, la Gateway agit comme un intermédiaire et transmet les messages du client au VDA et vice versa.

De même, si un tunnel VPN est créé entre un plug-in de Gateway Citrix installé sur le client et Citrix Gateway installé sur le centre de données, la passerelle transmet de manière transparente tous les messages du client, dès l’établissement d’une connexion TCP, au VDA, et vice versa.

Remarque

Pour optimiser une connexion nécessitant un chiffrement SSL de bout en bout, une connexion TCP est établie sur le port 443 du VDA.

Modes de déploiement pris en charge

Lors de la configuration d’une appliance Citrix SD-WAN WANOP pour optimiser Citrix Receiver pour HTML5, vous pouvez prendre en compte l’un des modes de déploiement suivants, en fonction de vos besoins réseau. Pour optimiser les connexions Citrix Receiver pour HTML5, les appliances Citrix SD-WAN WANOP prennent en charge les modes de déploiement suivants :

-

Accès direct

-

Accès direct avec chiffrement SSL de bout en bout

-

Mode proxy ICA

-

Mode proxy ICA avec chiffrement SSL de bout en bout

-

Mode Réseau privé virtuel complet (VPN)

-

Mode réseau privé virtuel (VPN) complet avec chiffrement SSL de bout en bout

Accès direct :

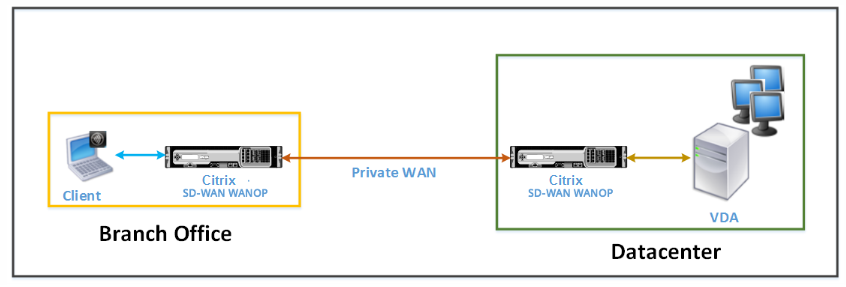

La figure suivante illustre la topologie de déploiement de Citrix Receiver pour HTML5 installée sur le client en mode d’accès direct.

Appliances Citrix SD-WAN WANOP déployées en mode accès direct

En mode accès direct, une paire d’appliances Citrix SD-WAN WANOP est installée sur une succursale et le centre de données en mode Inline. Un client accède aux ressources VDA via Citrix Receiver pour HTML5 sur le WAN privé. Les connexions entre le client et les ressources VDA sont sécurisées à l’aide du chiffrement au niveau ICA. Les messages échangés entre le client et le VDA sont expliqués dans la section Présentation des messages échangés entre le client et le serveur.

Les appliances Citrix SD-WAN WANOP installés entre le client et le centre de données VDA optimisent les connexions Citrix Receiver pour HTML5 établies entre eux.

Un déploiement d’accès direct convient à un intranet d’entreprise sur lequel les clients se connectent sans utiliser Citrix Gateway ou tout autre pare-feu. Vous déployez une configuration avec accès direct lorsque les appliances Citrix SD-WAN WANOP sont déployées en mode inline et qu’un client à partir d’un WAN privé se connecte aux ressources VDA.

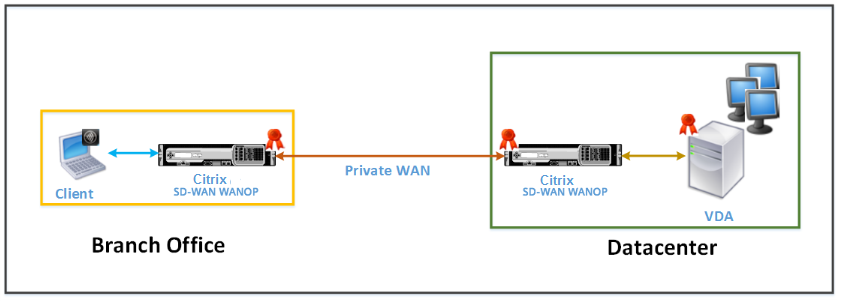

Accès direct avec chiffrement SSL de bouten bout :

La figure suivante illustre la topologie de déploiement de Citrix Receiver pour HTML5 installée sur le client en mode d’accès direct sécurisé avec le chiffrement SSL de bout en bout.

Appliances Citrix SD-WAN WANOP déployées en mode d’accès direct sécurisées avec chiffrement SSL de bout en bout

L’accès direct avec le mode de chiffrement SSL de bout en bout est similaire au mode Accès direct, à la différence que la connexion entre le client et les ressources VDA est sécurisée par le cryptage SSL et utilise le port 443 au lieu du port 8008 pour la connexion.

Dans ce déploiement, la communication entre une paire d’appliances Citrix SD-WAN WANOP est sécurisée en faisant en sorte que les deux partenaires soient sécurisés. Ce déploiement convient à un réseau d’entreprise où les connexions entre le client et les ressources VDA sont sécurisées par cryptage SSL.

Remarque

Vous devez configurer les certificats appropriés sur les appliances pour créer des partenaires sécurisés. Pour plus d’informations sur le partenariat sécurisé, reportez-vous à Peering sécurisé.

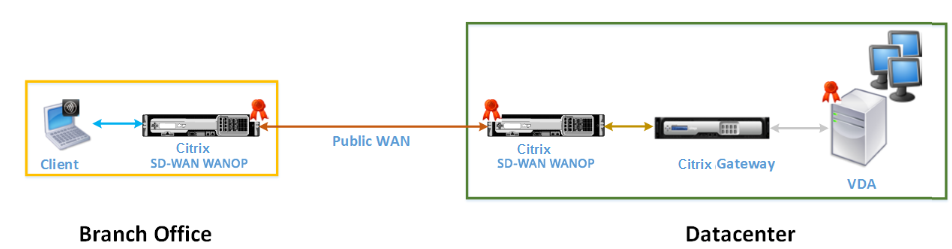

Mode proxy ICA :

La figure suivante illustre la topologie de déploiement de Citrix Receiver pour HTML5 installé sur le client en mode proxy ICA.

Appliances Citrix SD-WAN WANOP déployées en mode proxy ICA

En mode proxy ICA, une paire d’appliances Citrix SD-WAN WANOP est installée sur toute la succursale et un centre de données en mode inline. En outre, vous installez Citrix Gateway, qui proxie VDA, au centre de données. Un client accède aux ressources VDA via Citrix Receiver pour HTML5 sur le WAN public. Étant donné que la passerelle proxie le VDA, deux connexions sont établies : une connexion SSL entre le client et Citrix Gateway et une connexion sécurisée ICA entre Citrix Gateway et VDA. Citrix Gateway établit une connexion avec les ressources VDA pour le compte du client. Les connexions entre la Gateway et les ressources VDA sont sécurisées par chiffrement au niveau ICA.

Les messages échangés entre le client et le VDA sont expliqués dans la section Présentation des messages échangés entre le client et le serveur. Toutefois, dans ce cas, la connexion est interrompue à Citrix Gateway. La passerelle proxie le VDA et ouvre une connexion au VDA uniquement après que la passerelle a négocié l’autorisation WebSocket. La Gateway transmet ensuite de manière transparente les messages du client au VDA et vice versa.

Si vous attendez des utilisateurs à accéder aux ressources VDA à partir d’un réseau étendu public, vous pouvez envisager de déployer le mode proxy ICA configuré.

Remarque

Vous devez configurer les certificats appropriés sur les appliances pour créer des partenaires sécurisés. Pour plus d’informations sur le partenariat sécurisé, reportez-vous à Peering sécurisé.

Mode proxy ICA avec chiffrement SSL de bouten bout :

La figure suivante illustre la topologie de déploiement de Citrix Receiver pour HTML5 installé sur le client en mode proxy ICA sécurisé avec un chiffrement SSL de bout en bout.

Appliances Citrix SD-WAN WANOP déployées en mode proxy ICA sécurisées avec chiffrement SSL de bout en bout

Le mode Proxy ICA avec le mode de chiffrement SSL de bout en bout est similaire au mode Proxy ICA ordinaire, à la différence que la connexion entre Citrix Gateway et VDA est sécurisée par le cryptage SSL au lieu d’utiliser une connexion sécurisée ICA. Dans ce scénario, vous devez installer les certificats appropriés sur le dispositif Citrix SD-WAN WANOP et le VDA. La connexion entre Citrix Gateway et le VDA utilise le port 443 au lieu du port 8008, comme dans le cas du mode proxy ICA ordinaire.

Ce déploiement convient à un réseau dans lequel vous devez sécuriser la communication de bout en bout entre les clients et le VDA, y compris la connexion entre Citrix Gateway et le VDA.

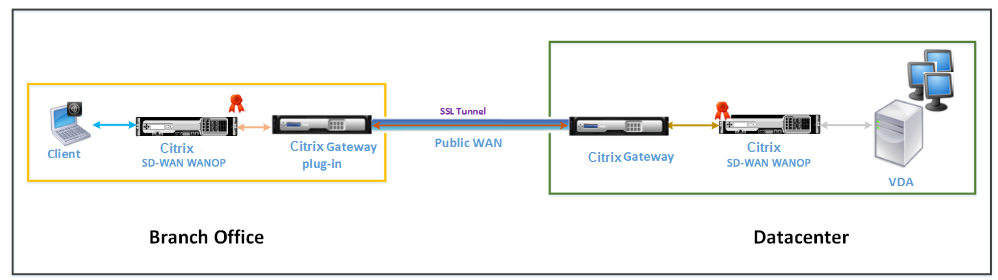

Mode réseau privé virtuel complet (VPN) :

La figure suivante illustre la topologie de déploiement de Citrix Receiver pour HTML5 installée sur le client en mode VPN (Virtual Private Network) complet.

Appliances Citrix SD-WAN WANOP déployées en mode VPN

En mode VPN complet, une paire d’appliances Citrix SD-WAN WANOP est installée sur une succursale et le centre de données en mode inline. En plus de Citrix Receiver pour HTML5, vous installez le plug-in Citrix Gateway sur le client et le réseau externe d’interface Citrix Gateway au niveau du centre de données. Le plug-in Citrix Gateway sur le client et Citrix Gateway sur le centre de données créent un tunnel SSL ou un VPN sur le réseau lorsqu’ils établissent une connexion. Par conséquent, le client dispose d’un accès sécurisé direct aux ressources VDA, avec une connexion transparente via l’appliance Citrix SD-WAN WANOP. Lorsque la connexion client est terminée sur Citrix Gateway, la Gateway ouvre une connexion transparente au port 8008 sur le VDA.

Les messages échangés entre le client et le VDA sont expliqués dans la section Présentation des messages échangés entre le client et le serveur. Toutefois, dans ce cas, la connexion est interrompue à Citrix Gateway. La Gateway proxie le VDA et ouvre une connexion transparente au VDA au port 8008, et transmet de manière transparente tous les messages du client au VDA et vice versa.

Le plug-in Citrix SD-WAN WANOP permet au client d’accéder aux ressources quel que soit l’emplacement du client. Lorsque vous vous attendez à ce que les clients aient besoin d’accéder aux ressources VDA à partir d’emplacements autres que leurs bureaux, vous pouvez déployer l’installation en mode VPN (Virtual Private Network) complet.

Ce déploiement convient aux organisations qui attendent de leurs employés qu’ils accèdent aux ressources lorsqu’ils se déplacent.

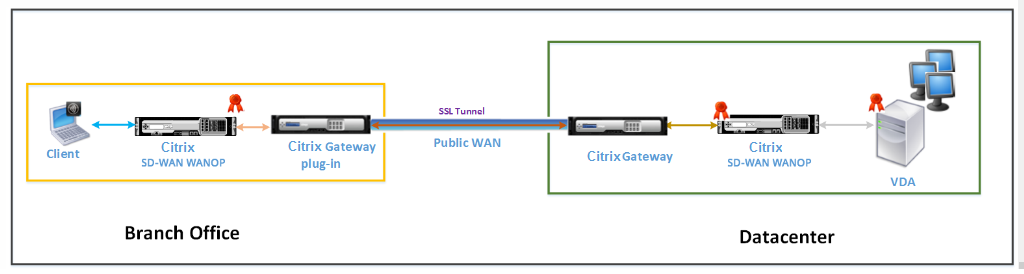

Mode réseau privé virtuel (VPN) complet avec chiffrement SSL de bouten bout :

La figure suivante illustre la topologie de déploiement de Citrix Receiver pour HTML5 installée sur le client en mode VPN complet sécurisé avec un chiffrement SSL de bout en bout.

Appliances Citrix SD-WAN WANOP déployées en mode VPN sécurisées avec chiffrement SSL de bout en bout

Le mode VPN (Virtual Private Network) complet avec déploiement de chiffrement SSL de bout en bout est similaire au mode VPN complet ordinaire, à la différence que la communication entre Citrix Gateway et VDA est sécurisée par le cryptage SSL et utilise le port 443 au lieu du port 8008.

Ce déploiement convient aux organisations qui ont besoin d’un chiffrement SSL de bout en bout pour les ressources accessibles par les employés en déplacement.