StyleBook du proxy Microsoft ADFS

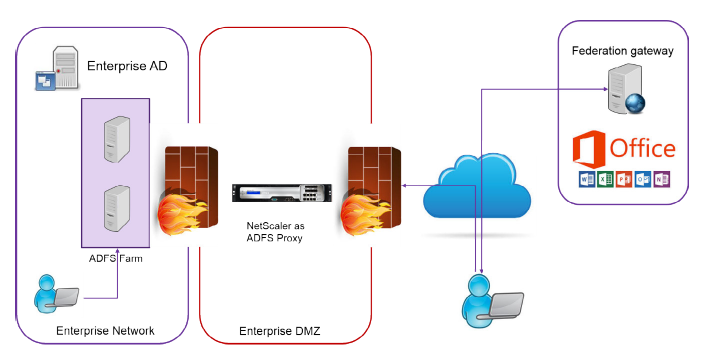

Le proxy Microsoft ADFS joue un rôle important en offrant un accès par authentification unique aux ressources internes compatibles avec la fédération et aux ressources cloud. Office 365 est un exemple de ressource cloud. L’objectif du serveur proxy ADFS est de recevoir et de transmettre les requêtes aux serveurs ADFS qui ne sont pas accessibles depuis Internet. Un proxy ADFS est un proxy inverse et réside généralement dans le réseau de périmètre (DMZ) de votre organisation. Le proxy ADFS joue un rôle essentiel dans la connectivité des utilisateurs à distance et l’accès aux applications.

NetScaler dispose de la technologie précise pour permettre une connectivité sécurisée, l’authentification et la gestion de l’identité fédérée. L’utilisation de NetScaler comme proxy ADFS évite de devoir déployer un composant supplémentaire dans la DMZ.

Le StyleBook du proxy Microsoft ADFS dans NetScaler Application Delivery Management (ADM) vous permet de configurer un serveur proxy ADFS sur une instance NetScaler.

L’image suivante montre le déploiement d’une instance NetScaler en tant que serveur proxy ADFS dans la DMZ d’entreprise.

Avantages d’utiliser NetScaler comme proxy ADFS

- Répond aux besoins d’équilibrage de charge et de proxy ADFS

- Prend en charge les scénarios d’accès utilisateur internes et externes

- Prend en charge des méthodes riches de pré-authentification

- Offre une expérience d’authentification unique aux utilisateurs

- Prend en charge les protocoles actifs et passifs

- Exemples d’applications à protocole actif : Microsoft Outlook, Microsoft Skype Entreprise

- Exemples d’applications à protocole passif : application web Microsoft Outlook, navigateurs web

- Appareil renforcé pour un déploiement basé sur la DMZ

- Ajoute de la valeur en utilisant des fonctionnalités NetScaler ADC supplémentaires

- Commutation de contenu

- Déchargement SSL

- Réécriture

- Sécurité (NetScaler AAA)

Pour les scénarios basés sur un protocole actif, vous pouvez vous connecter à Office 365 et fournir vos informations d’identification. Microsoft Federation Gateway contacte le service ADFS (via le proxy ADFS) au nom du client de protocole actif. La passerelle soumet ensuite les informations d’identification à l’aide de l’authentification de base (401). NetScaler gère l’authentification du client avant l’accès au service ADFS. Après l’authentification, le service ADFS fournit un jeton SAML à la passerelle de fédération. La passerelle de fédération soumet à son tour le jeton à Office 365 pour fournir l’accès client.

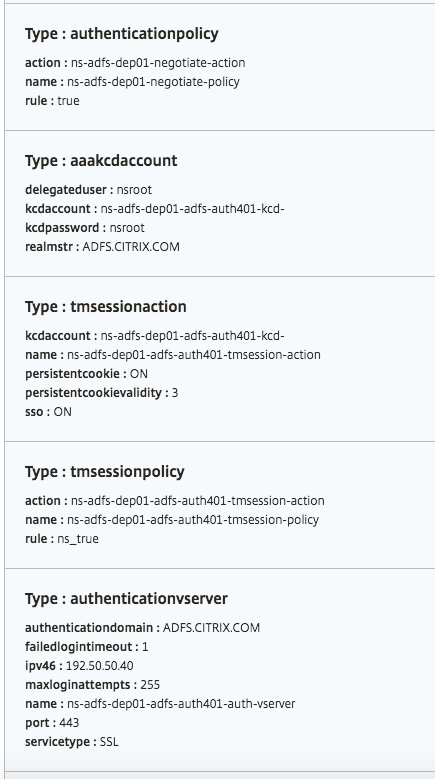

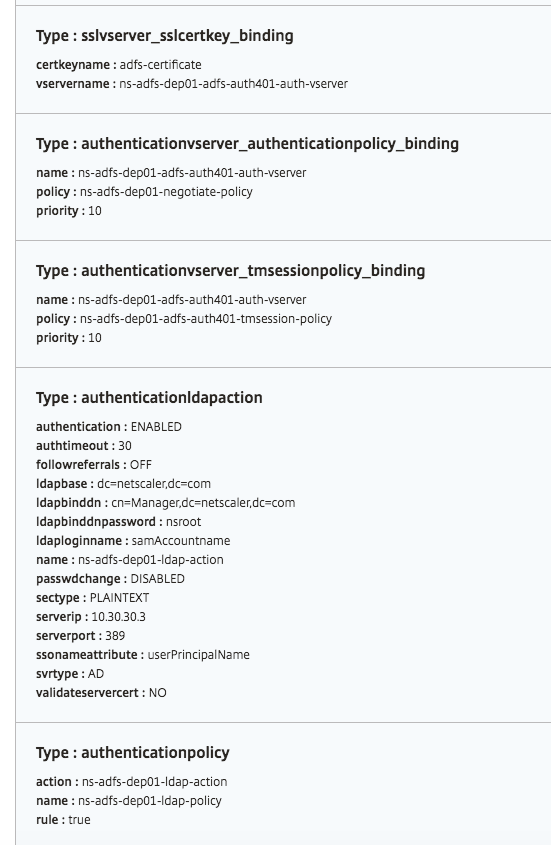

Pour les clients passifs, le StyleBook du proxy ADFS crée un compte utilisateur de délégation contrainte Kerberos (KCD). Le compte KCD est nécessaire pour l’authentification SSO Kerberos afin de se connecter aux serveurs ADFS. Le StyleBook génère également une stratégie LDAP et une stratégie de session. Ces stratégies sont ensuite liées au serveur virtuel NetScaler AAA qui gère l’authentification des clients passifs.

Le StyleBook peut également garantir que les serveurs DNS sur le NetScaler sont configurés pour ADFS.

La section de configuration ci-dessous décrit comment configurer NetScaler pour gérer l’authentification client basée sur les protocoles actifs et passifs.

Détails de la configuration

Le tableau ci-dessous répertorie les versions logicielles minimales requises pour que cette intégration soit déployée avec succès.

| Produit | Version minimale requise |

|---|---|

| NetScaler | 11.0, licence Advanced/Premium |

Les instructions suivantes supposent que vous avez déjà créé les entrées DNS externes et internes appropriées.

Déploiement des configurations StyleBook du proxy Microsoft ADFS à partir de NetScaler® ADM

Les instructions suivantes vous aident à implémenter le StyleBook du proxy Microsoft ADFS dans votre réseau d’entreprise.

Pour déployer le StyleBook du proxy Microsoft ADFS

-

Dans NetScaler ADM, accédez à Applications > StyleBooks. La page StyleBooks affiche tous les StyleBooks disponibles pour votre utilisation dans NetScaler ADM.

-

Faites défiler vers le bas et recherchez le StyleBook du proxy Microsoft ADFS. Cliquez sur Créer une configuration. Le StyleBook s’ouvre sous la forme d’une page d’interface utilisateur sur laquelle vous pouvez saisir les valeurs de tous les paramètres définis dans ce StyleBook.

-

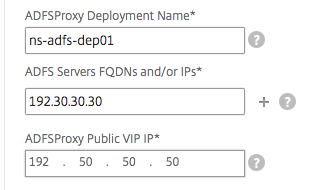

Saisissez les valeurs des paramètres suivants :

- Nom de déploiement du proxy ADFS. Sélectionnez un nom pour la configuration du proxy ADFS déployée dans votre réseau.

- FQDN ou adresses IP des serveurs ADFS. Saisissez les adresses IP ou les FQDN (noms de domaine) de tous les serveurs ADFS du réseau.

- IP VIP publique du proxy ADFS. Saisissez l’adresse IP virtuelle publique sur le NetScaler qui agit comme un serveur proxy ADFS.

-

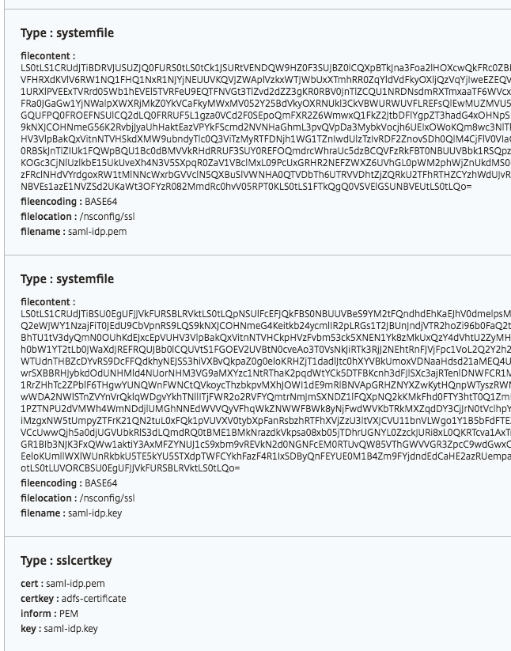

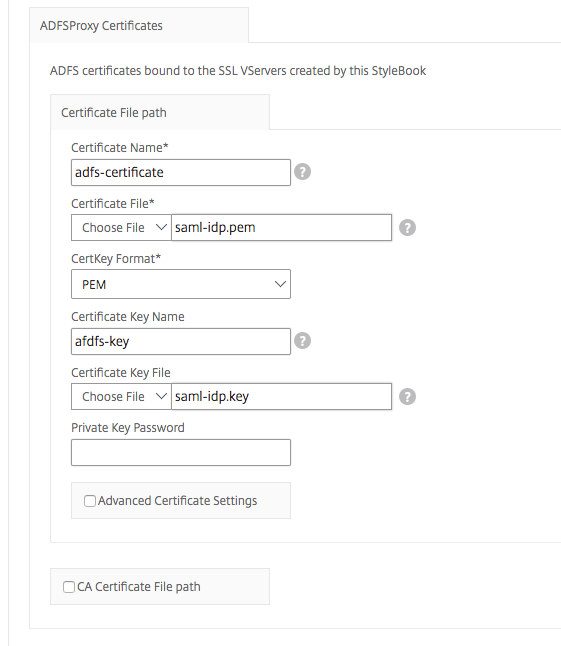

Dans la section Certificats de proxy ADFS, saisissez les détails du certificat SSL et de la clé de certificat.

Ce certificat SSL est lié à tous les serveurs virtuels créés sur l’instance NetScaler.

Sélectionnez les fichiers respectifs dans votre dossier de stockage local. Vous pouvez également saisir le mot de passe de la clé privée pour charger les clés privées chiffrées au format .pem.

Vous pouvez également activer la case à cocher **Paramètres de certificat avancés**. Ici, vous pouvez saisir des détails tels que la période de notification d'expiration du certificat, activer ou désactiver le moniteur d'expiration du certificat.

-

Vous pouvez éventuellement cocher la case Certificat CA SSL si le certificat SSL nécessite l’installation d’un certificat public CA sur NetScaler. Assurez-vous de sélectionner Est un certificat CA dans la section Paramètres de certificat avancés.

-

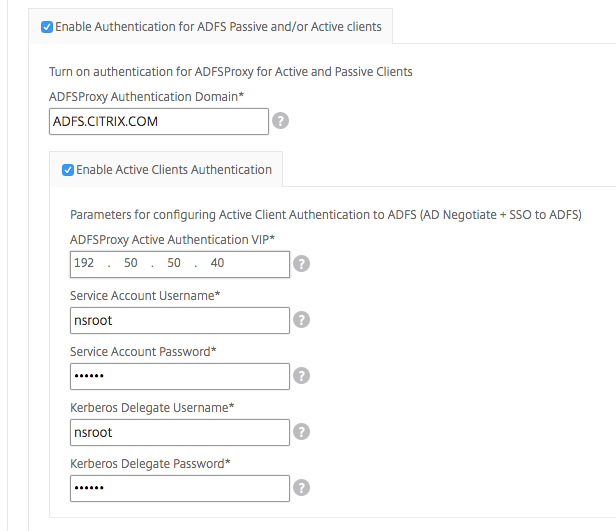

Activez l’authentification pour les clients actifs et passifs. Saisissez le nom de domaine DNS utilisé dans Active Directory pour l’authentification des utilisateurs. Vous pouvez ensuite configurer l’authentification pour les clients actifs ou passifs, ou les deux.

-

Saisissez les détails suivants pour activer l’authentification pour les clients actifs :

Remarque

La configuration de la prise en charge des clients actifs est facultative.

-

VIP d’authentification active du proxy ADFS. Saisissez l’adresse IP virtuelle du serveur d’authentification virtuel sur l’instance NetScaler où les clients actifs sont redirigés pour l’authentification.

-

Nom d’utilisateur du compte de service. Saisissez le nom d’utilisateur du compte de service utilisé par NetScaler pour authentifier vos utilisateurs auprès d’Active Directory.

-

Mot de passe du compte de service. Saisissez le mot de passe utilisé par NetScaler pour authentifier vos utilisateurs auprès d’Active Directory.

-

-

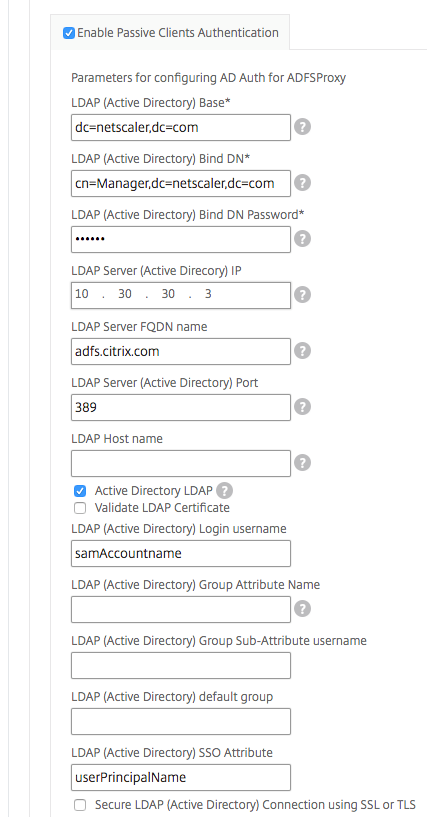

Configurez l’authentification pour les clients passifs en activant l’option correspondante et en configurant les paramètres LDAP.

Remarque

La configuration de la prise en charge des clients passifs est facultative.

Saisissez les détails suivants pour activer l’authentification pour les clients passifs :

-

Base LDAP (Active Directory). Saisissez le nom de domaine de base pour le domaine dans lequel les comptes d’utilisateur résident au sein d’Active Directory (AD) pour permettre l’authentification. Par exemple, dc=netscaler,dc=com

-

DN de liaison LDAP (Active Directory). Ajoutez un compte de domaine (en utilisant une adresse e-mail pour faciliter la configuration) qui dispose des privilèges pour parcourir l’arborescence AD. Par exemple, cn=Manager,dc=netscaler,dc=com

-

Mot de passe du DN de liaison LDAP (Active Directory). Saisissez le mot de passe du compte de domaine pour l’authentification.

Quelques autres champs pour lesquels vous devez saisir les valeurs dans cette section sont les suivants :

-

IP du serveur LDAP (Active Directory). Saisissez l’adresse IP du serveur Active Directory pour que l’authentification AD fonctionne correctement.

-

Nom FQDN du serveur LDAP. Saisissez le nom FQDN du serveur Active Directory. Le nom FQDN est facultatif. Fournissez l’adresse IP comme à l’étape 1 ou le nom FQDN.

-

Port Active Directory du serveur LDAP. Par défaut, les ports TCP et UDP pour le protocole LDAP sont 389, tandis que le port TCP pour LDAP sécurisé est 636.

-

Nom d’utilisateur de connexion LDAP (Active Directory). Saisissez le nom d’utilisateur comme « sAMAccountName ».

-

VIP d’authentification passive du proxy ADFS. Saisissez l’adresse IP du serveur virtuel proxy ADFS pour les clients passifs.

Remarque

Les champs marqués d’un « * » sont obligatoires.

-

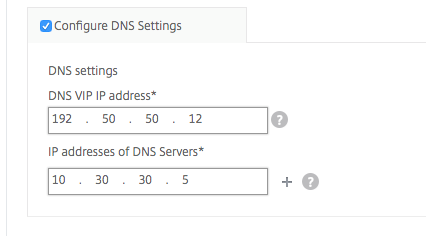

- Vous pouvez également configurer un VIP DNS pour vos serveurs DNS.

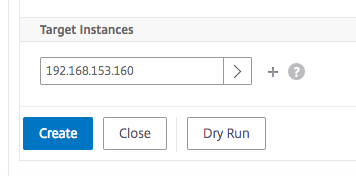

- Cliquez sur Instances cibles et sélectionnez les instances NetScaler pour déployer cette configuration de proxy Microsoft ADFS. Cliquez sur Créer pour créer la configuration et la déployer sur les instances NetScaler sélectionnées.

Remarque

Citrix vous recommande de sélectionner Exécution à blanc avant d’exécuter la configuration réelle. Vous pouvez d’abord afficher les objets de configuration créés sur les instances NetScaler cibles par le StyleBook. Vous pouvez ensuite cliquer sur Créer pour déployer la configuration sur les instances sélectionnées.

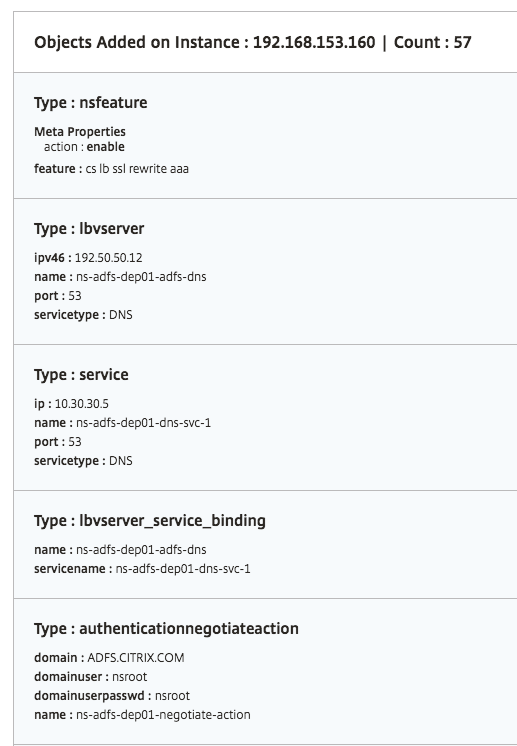

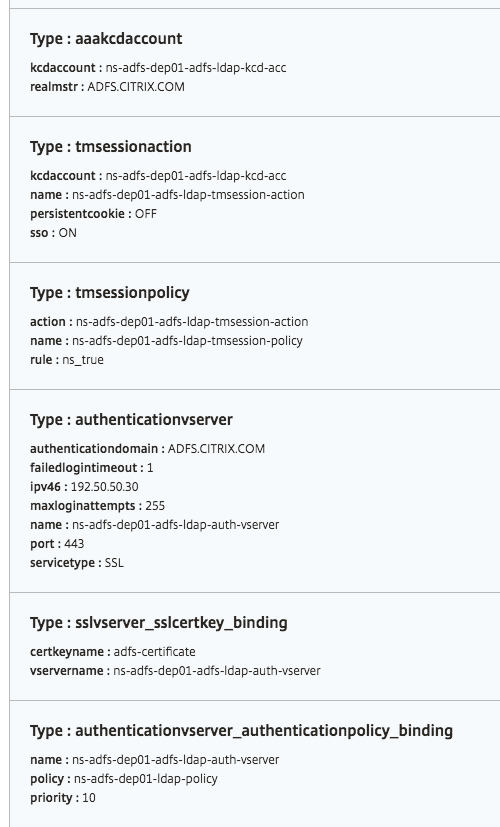

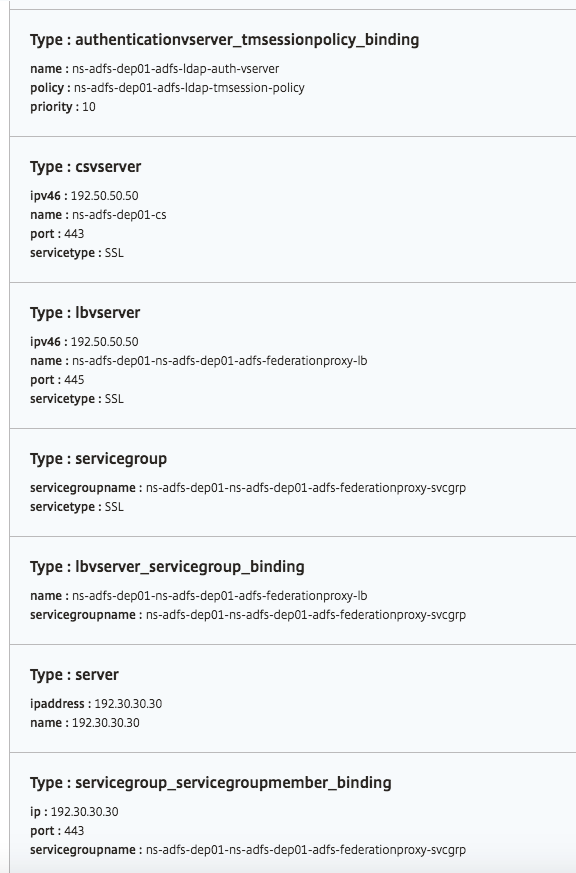

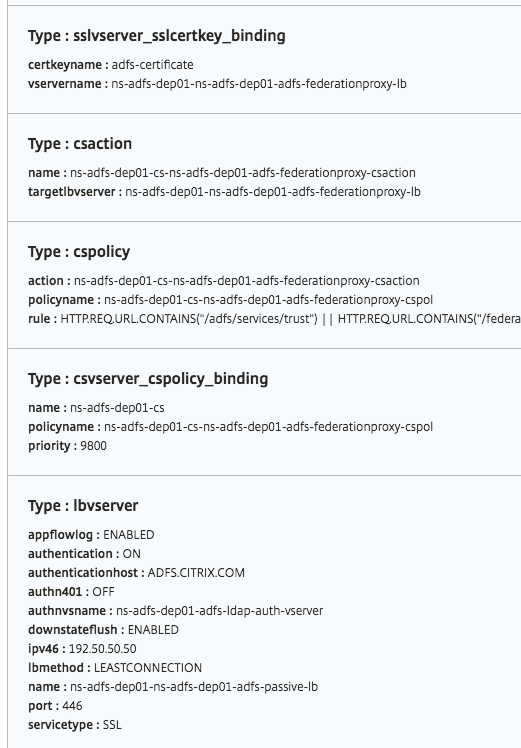

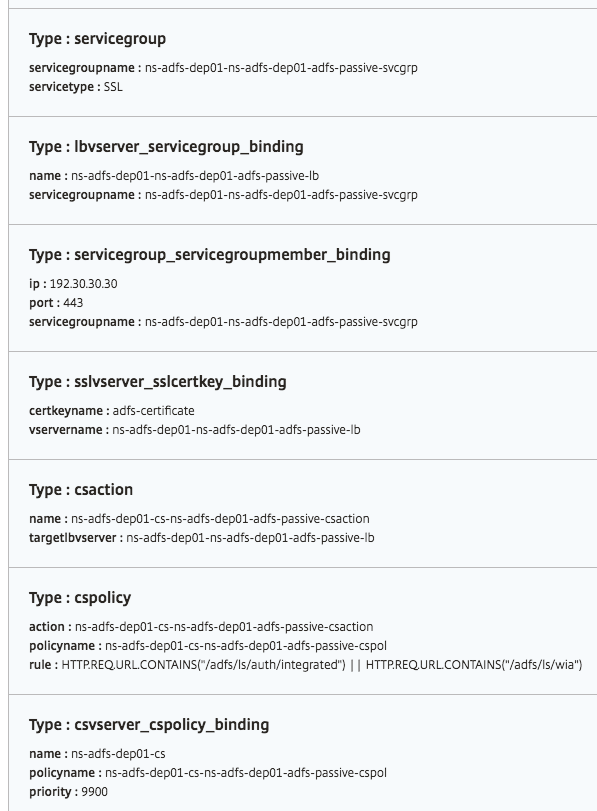

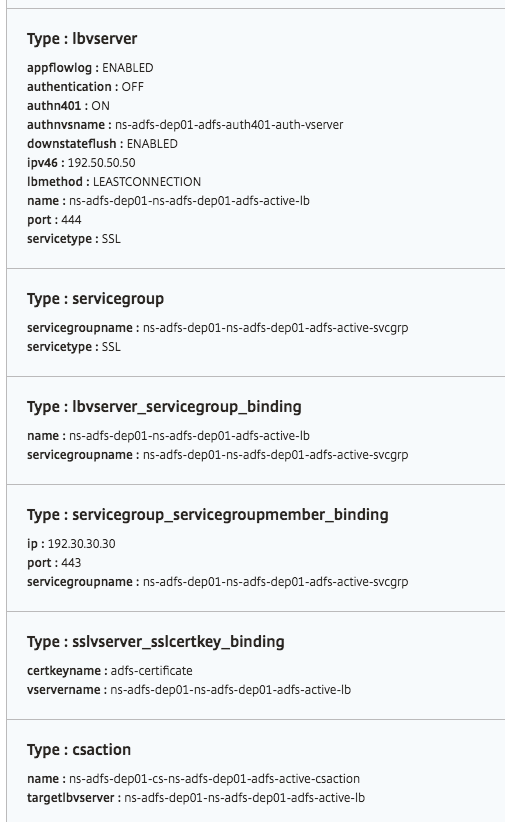

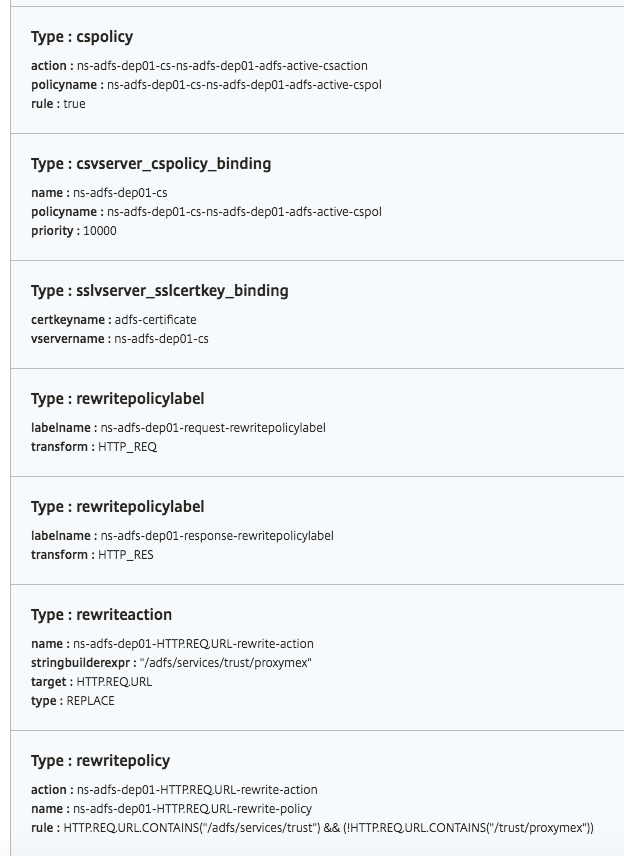

Objets créés

Plusieurs objets de configuration sont créés lorsque la configuration du proxy ADFS est déployée sur l’instance NetScaler. L’image suivante affiche la liste des objets créés.