MPX 14000 FIPSアプライアンス

重要:

MPX 9700/10500/12500/15500 FIPSプラットフォームは終焉を迎えている。

NetScaler MPX 14000FIPSおよびNetScalerMPXの構成手順 9700/10500/12500/15500 FIPSアプライアンスは異なります。MPX 14000FIPSアプライアンスはファームウェアv2.2を使用しません。MPX 9700 プラットフォームのハードウェアセキュリティモジュール (HSM) で作成された FIPS キーは、MPX 14000 プラットフォームの HSM に転送できません。もう一方のラウンドもサポートされていません。ただし、RSA キーを FIPS キーとしてインポートした場合は、RSA キーを MPX 14000 プラットフォームにコピーできます。次に、FIPS キーとしてインポートします。2048ビットと3072ビットのキーのみがサポートされています。

NetScaler ダウンロードページの「NetScaler リリース 12.1-FIPS」および「NetScaler リリース 12.1-ndCPP」にリストされているファームウェアのバージョンは、MPX 14000 FIPS または SDX 14000 FIPS プラットフォームではサポートされていません。これらのプラットフォームでは、ダウンロードページで入手できる他の最新のNetScaler ADCファームウェアバージョンを使用できます。

FIPS アプライアンスには、FIPS 140-2 レベル 3 仕様に準拠するように設計された、改ざん防止機能付き(改ざん防止機能付き)暗号化モジュール(Cavium CNN3560-NFBE-G)が搭載されています。クリティカルセキュリティパラメータ(CSP)は、主にサーバーの秘密鍵であり、HSM とも呼ばれる暗号化モジュール内に安全に格納され、生成されます。CSP は、HSM の境界外でアクセスされることはありません。スーパーユーザー (nsroot) だけが、HSM 内に格納されているキーに対して操作を実行できます。

FIPS アプライアンスを設定する前に、FIPS カードの状態を確認し、カードを初期化する必要があります。FIPS キーとサーバー証明書を作成し、追加の SSL 構成を追加します。

サポートされている FIPS 暗号の詳細については、「 FIPS 承認アルゴリズムと暗号」を参照してください。

HA セットアップでの FIPS アプライアンスの構成の詳細については、HA セットアップのアプライアンスでの FIPS の構成を参照してください。

制限事項

- SSLv3 プロトコルを使用した SSL 再ネゴシエーションは、MPX FIPS アプライアンスのバックエンドではサポートされません。

- 1024 ビットおよび 4096 ビットのキーと指数値 3 はサポートされていません。

- 4096 ビットサーバー証明書はサポートされていません。

- 4096 ビットのクライアント証明書はサポートされていません (バックエンドサーバーでクライアント認証が有効になっている場合)。

HSMの構成

MPX 14000 FIPS アプライアンスで HSM を構成する前に、FIPS カードの状態をチェックして、ドライバが正しくロードされていることを確認します。次に、カードを初期化します。

コマンドプロンプトで入力します。

show fips

FIPS Card is not configured

<!--NeedCopy-->

ドライバが正しくロードされていない場合は、「エラー:操作が許可されていません-システムにFIPSカードがありません」というメッセージが表示されます。

FIPS カードの初期化

FIPS カードを適切に初期化するには、アプライアンスを 3 回再起動する必要があります。

重要

- アプライアンスで

/nsconfig/fipsディレクトリが正常に作成されたことを確認します。- アプライアンスを 3 回目に再起動する前に、設定を保存しないでください。

FIPS カードを初期化するには、次の手順に従います。

- FIPS カードをリセットします (

reset fips)。 - アプライアンスを再起動します (

reboot)。 -

パーティション 0 と 1 にはセキュリティ担当者のパスワードを設定し、partition (

set fips -initHSM Level-2 <soPassword> <oldsoPassword> <userPassword> -hsmLabel NSFIPS) にはユーザーパスワードを設定します。注:set または reset コマンドの実行には 60 秒以上かかります。

- 設定を保存します (

saveconfig)。 - メインパーティション (master_pek.key)のパスワードで暗号化されたキーが

/nsconfig/fips/ディレクトリに作成されていることを確認します。 - アプライアンスを再起動します (

reboot)。 - デフォルトパーティション (default_pek.key) のパスワードで暗号化されたキーが

/nsconfig/fips/ディレクトリに作成されていることを確認します。 - アプライアンスを再起動します (

reboot)。 - FIPS カードが稼働していることを確認します(

show fips)。

CLI を使用して FIPS カードを初期化します

set fipsコマンドは、FIPS カードのハードウェアセキュリティモジュール (HSM) を初期化し、新しいセキュリティ担当者のパスワードとユーザーパスワードを設定します。

注意: このコマンドは、FIPS カード上のすべてのデータを消去します。コマンドの実行を続行する前に、プロンプトが表示されます。変更を適用するには、このコマンドの実行前と実行後に再起動が必要です。このコマンドを実行した後、アプライアンスを再起動する前に、設定を保存します。

コマンドプロンプトで、次のコマンドを入力します。

reset fips

reboot

set fips -initHSM Level-2 so12345 so12345 user123 -hsmLabel NSFIPS

This command will erase all data on the FIPS card. You must save the configuration (saveconfig) after executing this command. Do you want to continue?(Y/N)y

<!--NeedCopy-->

注:set fips コマンドを実行すると、次のメッセージが表示されます。

This command will erase all data on the FIPS card. You must save the configuration (saveconfig) after executing this command. [Note: On MPX/SDX 14xxx FIPS platform, the FIPS security is at Level-3 by default, and the -initHSM Level-2 option is internally converted to Level-3] Do you want to continue?(Y/N)y

saveconfig

reboot

reboot

show fips

FIPS HSM Info:

HSM Label : NetScaler FIPS

Initialization : FIPS-140-2 Level-3

HSM Serial Number : 3.1G1836-ICM000136

HSM State : 2

HSM Model : NITROX-III CNN35XX-NFBE

Hardware Version : 0.0-G

Firmware Version : 1.0

Firmware Build : NFBE-FW-1.0-48

Max FIPS Key Memory : 102235

Free FIPS Key Memory : 102231

Total SRAM Memory : 557396

Free SRAM Memory : 262780

Total Crypto Cores : 63

Enabled Crypto Cores : 63

<!--NeedCopy-->

FIPS キーを作成する

MPX 14000 FIPS アプライアンスで FIPS キーを作成するか、既存の FIPS キーをアプライアンスにインポートできます。MPX 14000 FIPS アプライアンスは、2048 ビットと 3072 ビットのキーと、指数値 F4 (その値は 65537) のみをサポートします。PEM キーの場合、指数は不要です。FIPS キーが正しく作成されていることを確認します。証明書署名要求とサーバー証明書を作成します。最後に、証明書とキーのペアをアプライアンスに追加します。

キータイプ (RSA または ECDSA) を指定します。ECDSA キーの場合は、カーブだけを指定します。カーブ P_256 および P_384 の ECDSA キーの作成がサポートされています。

注:

1024 ビットおよび 4096 ビットのキー、および指数値 3 はサポートされていません。

CLI を使用して FIPS キーを作成する

コマンドプロンプトで入力します。

create ssl fipsKey <fipsKeyName> -keytype ( RSA | ECDSA ) [-exponent ( 3 | F4 )] [-modulus <positive_integer>] [-curve ( P_256 | P_384 )]

<!--NeedCopy-->

Example1:

create fipsKey f1 -keytype RSA -modulus 2048 -exponent F4

show ssl fipskey f1

FIPS Key Name: f1 Key Type: RSA Modulus: 2048 Public Exponent: F4 (Hex: 0x10001)

<!--NeedCopy-->

Example2:

> create fipskey f2 -keytype ECDSA -curve P_256

> sh fipskey f2

FIPS Key Name: f2 Key Type: ECDSA Curve: P_256

<!--NeedCopy-->

GUI を使用して FIPS キーを作成する

- [ トラフィック管理] > [SSL] > [FIPS] に移動します。

- 詳細ウィンドウの [FIPS キー] タブで、[ 追加] をクリックします。

-

[FIPS キーの作成] ダイアログボックスで、次のパラメータの値を指定します。

- FIPS キー名*—fipsKeyName

- モジュラス*-モジュラス

- 指数*-指数

*必須パラメータ

- [ 作成] をクリックし、[ 閉じる] をクリックします。

- [FIPSキー]タブで、作成したFIPSキーに対して表示された設定が正しいことを確認します。

FIPS キーをインポートする

既存の FIPS キーを FIPS アプライアンスで使用するには、アプライアンスのハードディスクから HSM に FIPS キーを転送する必要があります。

注: FIPS キーのインポート時のエラーを回避するには、インポートされたキーの名前が、作成時の元のキー名と同じであることを確認してください。

CLI を使用して FIPS キーをインポートする

コマンドプロンプトで入力します。

import ssl fipsKey <fipsKeyName> -key <string> [-inform <inform>] [-wrapKeyName <string>] [-iv<string>] -exponent F4 ]

<!--NeedCopy-->

例:

import fipskey Key-FIPS-2 -key Key-FIPS-2.key -inform SIM -exponent F4

import fipskey Key-FIPS-2 -key Key-FIPS-2.key -inform PEM

<!--NeedCopy-->

show fipskeyコマンドを実行して、FIPS キーが正しく作成またはインポートされていることを確認します。

show fipskey

1) FIPS Key Name: Key-FIPS-2

<!--NeedCopy-->

GUI を使用して FIPS キーをインポートする

-

[ トラフィック管理] > [SSL] > [FIPS] に移動します。

-

詳細ウィンドウの [FIPS キー] タブで、[ インポート] をクリックします。

-

[FIPS キーとしてインポート] ダイアログボックスで、[FIPS キーファイル] を選択し、次のパラメータの値を設定します。

- FIPS キー名*

- Key File Name* — デフォルト以外の場所にファイルを配置するには、完全なパスを指定するか、[ 参照 ] をクリックして場所に移動します。

- 指数*

*必須パラメータ

-

[ インポート] をクリックし、[ 閉じる] をクリックします。

-

[FIPS キー] タブで、インポートした FIPS キーに対して表示される設定が正しいことを確認します。

FIPS キーをエクスポートする

FIPS HSMで作成されたキーのバックアップを作成することをお勧めします。HSM 内のキーが削除された場合、同じキーを再度作成することはできず、それに関連付けられているすべての証明書は役に立たなくなります。

キーをバックアップとしてエクスポートするだけでなく、別のアプライアンスに転送するためにキーをエクスポートする必要がある場合があります。

次の手順では、FIPS キーをアプライアンスの CompactFlash 上の/nsconfig/sslフォルダにエクスポートし、強力な非対称キー暗号化方式を使用してエクスポートされたキーを保護する方法について説明します。

CLI を使用して FIPS キーをエクスポートする

コマンドプロンプトで入力します。

export ssl fipsKey <fipsKeyName> -key <string>

<!--NeedCopy-->

例:

export fipskey Key-FIPS-1 -key Key-FIPS-1.key

<!--NeedCopy-->

GUI を使用して FIPS キーをエクスポートする

-

[ トラフィック管理] > [SSL] > [FIPS] に移動します。

-

詳細ウィンドウの [FIPS キー] タブで、[ エクスポート] をクリックします。

-

[FIPS キーをファイルにエクスポート] ダイアログボックスで、次のパラメータの値を指定します。

- FIPS キー名*—fipsKeyName

- ファイル名*-キー (デフォルト以外の場所にファイルを配置するには、完全パスを指定するか、[参照] ボタンをクリックして場所を指定します)。

*必須パラメータ

-

[エクスポート] をクリックし、[閉じる]をクリックします。

外部キーをインポートする

NetScaler ADCアプライアンスのHSM内に作成されたFIPSキーを転送できます。外部秘密鍵(標準のNetScaler ADC、Apache、またはIISで作成された鍵など)をNetScaler ADC FIPSアプライアンスに転送することもできます。外部キーは、OpenSSL などのツールを使用して HSM の外部で作成されます。外部キーをHSMにインポートする前に、 /nsconfig/sslの下にあるアプライアンスのフラッシュドライブにコピーします。

MPX 14000 FIPS アプライアンスでは、外部キーのインポート時に、import ssl fipskeyコマンドの-exponent パラメータは不要です。キーのインポート時に正しい公開指数が自動的に検出され、-exponentパラメータの値は無視されます。

NetScaler FIPSアプライアンスは、3またはF4以外の公開指数を持つ外部キーをサポートしていません。

MPX 14000 FIPS アプライアンスにはラップキーは必要ありません。

外部の暗号化された FIPS キーを MPX 14000 FIPS アプライアンスに直接インポートすることはできません。キーをインポートするには、まずキーを復号化してからインポートする必要があります。キーを復号化するには、シェルプロンプトで次のように入力します。

openssl rsa -in <EncryptedKey.key> > <DecryptedKey.out>

<!--NeedCopy-->

注: RSAキーをFIPSキーとしてインポートする場合は、セキュリティ上の理由からRSAキーをアプライアンスから削除することをお勧めします。

CLI を使用して外部キーを FIPS キーとしてインポートする

- 外部キーをアプライアンスのフラッシュドライブにコピーします。

-

キーが.pfx 形式の場合は、まず PEM 形式に変換する必要があります。コマンドプロンプトで入力します。

convert ssl pkcs12 <output file> -import -pkcs12File <input .pfx file name> -password <password> <!--NeedCopy--> -

コマンドプロンプトで次のコマンドを入力して、外部キーを FIPS キーとしてインポートし、設定を確認します。

import ssl fipsKey <fipsKeyName> -key <string> -informPEM show ssl fipskey<fipsKeyName> <!--NeedCopy-->

例:

convert ssl pkcs12 iis.pem -password 123456 -import -pkcs12File iis.pfx

import fipskey Key-FIPS-2 -key iis.pem -inform PEM

show ssl fipskey key-FIPS-2

FIPS Key Name: Key-FIPS-2 Modulus: 0 Public Exponent: F4 (Hex value 0x10001)

<!--NeedCopy-->

GUI を使用して外部キーを FIPS キーとしてインポートする

-

キーが.pfx 形式の場合は、まず PEM 形式に変換する必要があります。

- [ トラフィック管理] > [SSL] に移動します。

- 詳細ウィンドウの [ツール] で、[ PKCS #12 のインポート] をクリックします。

- [PKCS12 ファイルのインポート] ダイアログボックスで、次のパラメータを設定します。

- 出力ファイル名*

- PKCS12 ファイル名*-.pfx ファイル名を指定します。

- パスワードのインポート*

- エンコード形式 *必須パラメータ

-

[ トラフィック管理] > [SSL] > [FIPS] に移動します。

-

詳細ウィンドウの [FIPS キー] タブで、[ インポート] をクリックします。

-

[FIPS キーとしてインポート] ダイアログボックスで、[PEM ファイル] を選択し、次のパラメータの値を設定します。

- FIPS キー名*

- Key File Name*-デフォルト以外の場所にファイルを配置するには、完全パスを指定するか、「参照」(Browse) をクリックして場所に移動します。

*必須パラメータ

-

[ インポート] をクリックし、[ 閉じる] をクリックします。

-

[FIPS キー] タブで、インポートした FIPS キーに対して表示される設定が正しいことを確認します。

HA セットアップのアプライアンスで FIPS を構成する

1 つの HA ペアに 2 つのアプライアンスを FIPS アプライアンスとして設定できます。

前提条件

- 両方のアプライアンスでHardware Security Module (HSM) を構成する必要があります。詳細については、「 HSM の設定」を参照してください。

- GUIを使用する場合、アプライアンスでHAセットアップ済みであることを確認します。HA セットアップの構成の詳細については、「 高可用性」を参照してください。

注:

この手順には、構成ユーティリティ(GUI)を使用することをお勧めします。コマンドライン(CLI)を使用する場合は、手順に記載されている手順に注意深く従ってください。ステップの順序を変更したり、誤った入力ファイルを指定したりすると、アプライアンスの再起動を必要とする不整合が発生する可能性があります。また、CLI を使用する場合、

create ssl fipskeyコマンドはセカンダリノードに伝播されません。2 つの異なる FIPS アプライアンスでモジュラスサイズと指数に同じ入力値を指定してコマンドを実行すると、生成されるキーは同じではありません。いずれかのノードで FIPS キーを作成し、もう一方のノードに転送します。ただし、構成ユーティリティを使用して HA セットアップで FIPS アプライアンスを構成すると、作成した FIPS キーが自動的にセカンダリノードに転送されます。FIPS キーを管理および転送するプロセスは、セキュア情報管理 (SIM) と呼ばれます。

重要: HA セットアップは 6 分以内に完了する必要があります。いずれかの手順で手順が失敗した場合は、次の操作を行います。

- アプライアンスを再起動するか、10 分間待ちます。

- プロシージャで作成されたすべてのファイルを削除します。

- HA セットアップ手順を繰り返します。

既存のファイル名を再利用しないでください。

次の手順では、アプライアンス A がプライマリノード、アプライアンス B がセカンダリノードです。

CLI を使用して HA セットアップのアプライアンスで FIPS を構成する

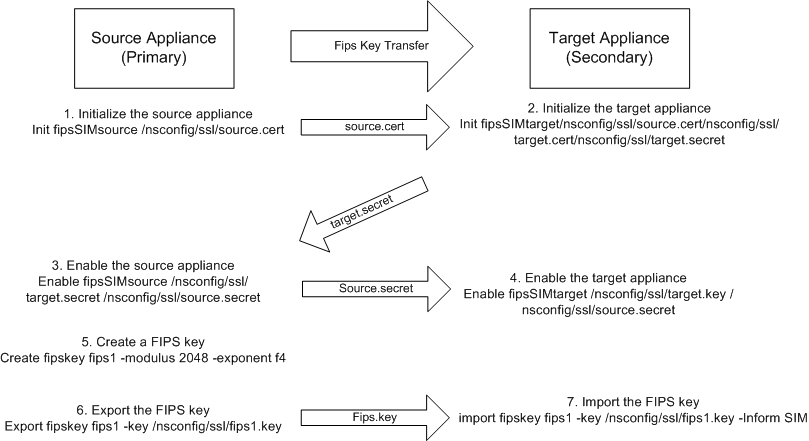

次の図は、CLIで転送プロセスをまとめたものです。

図1:FIPS キーサマリーを転送する

-

アプライアンス A で、PuTTY などの SSH クライアントを使用してアプライアンスへの SSH 接続を開きます。

-

管理者の資格情報を使用して、アプライアンスにログオンします。

-

アプライアンス A をソースアプライアンスとして初期化します。コマンドプロンプトで入力します。

init ssl fipsSIMsource <certFile> <!--NeedCopy-->例:

init fipsSIMsource /nsconfig/ssl/nodeA.cert -

この

<certFile>ファイルをアプライアンス B の /nconfig/ssl フォルダにコピーします。例:

scp /nsconfig/ssl/nodeA.cert nsroot@198.51.100.10:/nsconfig/ssl -

アプライアンス B で、PuTTY などの SSH クライアントを使用してアプライアンスへの SSH 接続を開きます。

-

管理者の資格情報を使用して、アプライアンスにログオンします。

-

アプライアンス B をターゲットアプライアンスとして初期化します。コマンドプロンプトで入力します。

init ssl fipsSIMtarget <certFile> <keyVector> <targetSecret> <!--NeedCopy-->例:

init fipsSIMtarget /nsconfig/ssl/nodeA.cert /nsconfig/ssl/nodeB.key /nsconfig/ssl/nodeB.secret -

この

<targetSecret>ファイルをアプライアンス A にコピーします。例:

scp /nsconfig/ssl/fipslbdal0801b.secret nsroot@198.51.100.20:/nsconfig/ssl -

アプライアンス A で、アプライアンス A をソースアプライアンスとして有効にします。コマンドプロンプトで入力します。

enable ssl fipsSIMSource <targetSecret> <sourceSecret> <!--NeedCopy-->例:

enable fipsSIMsource /nsconfig/ssl/nodeB.secret /nsconfig/ssl/nodeA.secret -

この

<sourceSecret>ファイルをアプライアンス B にコピーします。例:

scp /nsconfig/ssl/fipslbdal0801b.secret nsroot@198.51.100.10:/nsconfig/ssl -

アプライアンス B で、アプライアンス B をターゲットアプライアンスとして有効にします。コマンドプロンプトで入力します。

enable ssl fipsSIMtarget <keyVector> <sourceSecret> <!--NeedCopy-->例:

enable fipsSIMtarget /nsconfig/ssl/nodeB.key /nsconfig/ssl/nodeA.secret -

アプライアンス Aで、FIPS キーの作成の説明に従って FIPS キーを作成します。

-

FIPS キーのエクスポートの説明に従って、 FIPS キーをアプライアンスのハードディスクにエクスポートします。

-

SCP などの安全なファイル転送ユーティリティを使用して、セカンダリアプライアンスのハードディスクに FIPS キーをコピーします。

-

アプライアンス Bで、FIPS キーのインポートの説明に従って、 FIPS キーをハードディスクからアプライアンスの HSM にインポートします。

GUI を使用して HA セットアップのアプライアンスで FIPS を構成する

- ソースアプライアンスとして設定するアプライアンスで、トラフィック管理 > SSL > FIPSに移動します。

- 詳細ウィンドウの [FIPS 情報] タブで、[ SIM を有効にする] をクリックします。

- [ HA ペアの SIM を有効にする ] ダイアログボックスの [ 証明書ファイル名 ] テキストボックスに、ファイル名を入力します。ファイル名には、ソースアプライアンス上の FIPS 証明書を保存する必要がある場所へのパスが含まれている必要があります。

- [ キーベクトルファイル名 ] テキストボックスに、ファイル名を入力します。ファイル名には、ソースアプライアンス上の FIPS キーベクトルを格納する必要がある場所へのパスが含まれている必要があります。

- [ ターゲットシークレットファイル名 ]テキストボックスに、ターゲットアプライアンス上のシークレットデータを格納する場所を入力します。

- [ ソースシークレットファイル名 (Source Secret File Name)] テキストボックスに、ソースアプライアンス上のシークレットデータを格納する場所を入力します。

- [ セカンダリシステムのログイン資格情報] で、[ ユーザー名 ] と [ パスワード] の値を入力します。

- [OK] をクリックします。これで、FIPS アプライアンスが HA モードに設定されます。

注: HA でアプライアンスを設定したら、FIPS キーの作成の説明に従って FIPS キーを作成します。FIPS キーは、プライマリからセカンダリアプライアンスに自動的に転送されます。

CLI を使用して証明書署名要求を作成する

コマンドプロンプトで入力します。

create ssl certReq <reqFile> (-keyFile <input_filename> | -fipsKeyName <string>) [-keyform ( DER | PEM ) {-PEMPassPhrase }] -countryName <string> -stateName <string> -organizationName<string> [-organizationUnitName <string>] [-localityName <string>] [-commonName <string>] [-emailAddress <string>] {-challengePassword } [-companyName <string>] [-digestMethod ( SHA1 | SHA256 )]

<!--NeedCopy-->

例:

>create certreq f1.req –fipsKeyName f1 -countryName US -stateName CA -organizationName Citrix -companyName Citrix -commonName ctx -emailAddress test@example.com

Done

<!--NeedCopy-->

CLI を使用してサーバー証明書を作成する

コマンドプロンプトで入力します。

create ssl cert <certFile> <reqFile> <certType> [-keyFile <input_filename>] [-keyform ( DER | PEM ) {-PEMPassPhrase }] [-days <positive_integer>] [-certForm ( DER | PEM )] [-CAcert <input_filename>] [-CAcertForm ( DER | PEM )] [-CAkey <input_filename>][-CAkeyForm ( DER | PEM )] [-CAserial <output_filename>]

<!--NeedCopy-->

例:

create cert f1.cert f1.req SRVR_CERT -CAcert ns-root.cert -CAkey ns-root.key -CAserial ns-root.srl -days 1000

Done

<!--NeedCopy-->

前の例では、アプライアンスのローカルルート CA を使用してサーバ証明書を作成します。

CLI を使用した証明書とキーのペアの追加

コマンドプロンプトで入力します。

add ssl certKey <certkeyName> (-cert <string> [-password]) [-key <string> | -fipsKey <string> | -hsmKey <string>] [-inform <inform>][-expiryMonitor ( ENABLED | DISABLED ) [-notificationPeriod <positive_integer>]] [-bundle ( YES | NO )]

<!--NeedCopy-->

例:

add certkey cert1 -cert f1.cert -fipsKey f1

<!--NeedCopy-->

FIPS キーとサーバー証明書を作成したら、汎用 SSL 設定を追加できます。展開に必要な機能を有効にします。サーバー、サービス、および SSL 仮想サーバーを追加します。証明書とキーのペアとサービスを SSL 仮想サーバーにバインドします。構成を保存します。

enable ns feature SSL LB

add server s1 10.217.2.5

add service sr1 s1 HTTP 80

add lb vserver v1 SSL 10.217.2.172 443

bind ssl vserver v1 –certkeyName cert1

bind lb vserver v1 sr1

saveconfig

<!--NeedCopy-->

これで、MPX 14000 FIPS アプライアンスの基本構成が完了しました。

セキュア HTTPS の構成の詳細については、「 FIPS の構成」をクリックしてください。

セキュア RPC の構成の詳細については、[FIPS の構成] を初めてクリックしてください。

MPX 14000 FIPS アプライアンスのライセンスを更新する

このプラットフォームでライセンスを更新するには、2 回再起動する必要があります。

-

/nsconfig/licenseフォルダ内のライセンスを更新します。 - アプライアンスを再起動します。

- アプライアンスにログオンします。

- アプライアンスを再起動します。 注: 2 回目の再起動の前に、新しいコマンドを追加したり、設定を保存したり、システム状態をチェックしたりしないでください。

- アプライアンスにログオンし、

show ssl fipsコマンドを実行して FIPS が初期化されていることを確認します。

MPX 14000 FIPS および SDX 14000 FIPS プラットフォームでのハイブリッド FIPS モードのサポート

注:

この機能は、1 つのプライマリ FIPS カードと 1 つ以上のセカンダリカードを含む新しい MPX/SDX 14000 FIPS プラットフォームでのみサポートされます。VPXプラットフォームや、1種類のハードウェアカードのみを含むプラットフォームではサポートされていません。

FIPS プラットフォームでは、セキュリティ上の理由から、非対称および対称の暗号化と復号化が FIPS カードで実行されます。ただし、FIPS カードでこのアクティビティの一部(非対称)を実行し、キーのセキュリティを損なうことなく、バルク暗号化と復号化(対称)を別のカードにオフロードできます。

新しい MPX/SDX 14000 FIPS プラットフォームには、1 枚のプライマリカードと 1 つ以上のセカンダリカードが含まれています。ハイブリッド FIPS モードを有効にすると、秘密キーがこのカードに保存されるため、プリマスターシークレット復号化コマンドがプライマリカードで実行されます。ただし、バルク暗号化と復号化はセカンダリカードにオフロードされます。このオフロードにより、非ハイブリッド FIPS モードおよび既存の MPX 9700/10500/12500/15000 FIPS プラットフォームと比較して、MPX/SDX 14000 FIPS プラットフォームでのバルク暗号化スループットが大幅に向上します。ハイブリッド FIPS モードを有効にすると、このプラットフォームでの 1 秒あたりの SSL トランザクションも向上します。

注:

ハイブリッド FIPS モードは、すべての暗号計算を FIPS 認定モジュール内で行う必要がある厳格な認証要件を満たすために、デフォルトで無効になっています。ハイブリッドモードを有効にして、バルク暗号化と復号化をセカンダリカードにオフロードします。

SDX 14000 FIPSプラットフォームでは、ハイブリッドモードを有効にする前に、まずVPXインスタンスにSSLチップを割り当てる必要があります。

CLI を使用してハイブリッド FIPS モードを有効にする

コマンドプロンプトで入力します。

set SSL parameter -hybridFIPSMode {ENABLED|DISABLED}

Arguments

hybridFIPSMode

When this mode is enabled, system will use additional crypto hardware to accelerate symmetric crypto operations.

Possible values: ENABLED, DISABLED

Default value: DISABLED

<!--NeedCopy-->

例:

set SSL parameter -hybridFIPSMode ENABLED

show SSL parameter

Advanced SSL Parameters

-----------------------

. . . . . . . . . . . .

Hybrid FIPS Mode : ENABLED

. . . . . . . . . . . .

<!--NeedCopy-->

GUI を使用してハイブリッド FIPS モードを有効にする

- [ トラフィック管理] > [SSL] に移動します。

- 詳細ウィンドウの [ 設定] で、[ SSL の詳細設定の変更] をクリックします。

- [ SSL の詳細設定の変更 ] ダイアログボックスで、[ ハイブリッド FIPS モード] を選択します。

制限事項:

-

再ネゴシエーションはサポートされていません。

-

SDX 14000プラットフォームの

stat ssl parameterコマンドは、正しいセカンダリカードの使用率を表示しません。常に 0.00% の使用率が表示されます。

stat ssl

SSL Summary

# SSL cards present 1

# SSL cards UP 1

# Secondary SSL cards present 4

# Secondary SSL cards UP 4

SSL engine status 1

SSL sessions (Rate) 963

Secondary card utilization (%) 0.00

<!--NeedCopy-->