Microsoft ADFS proxy StyleBook

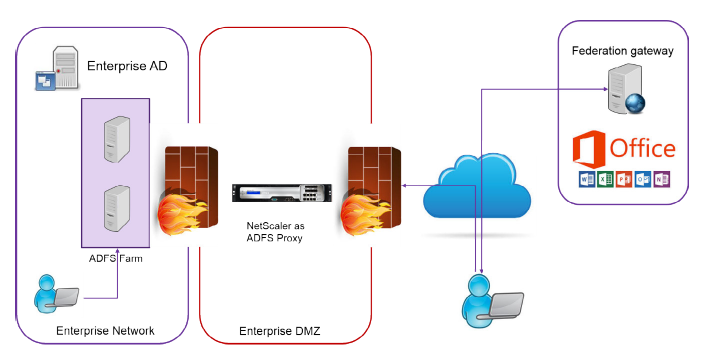

Microsoft ADFS proxy 在为内部启用联合的资源和云资源提供单一登录访问方面发挥着重要作用。Office 365 就是云资源的一个示例。ADFS proxy 服务器的目的是接收请求并将其转发到无法从互联网访问的 ADFS 服务器。ADFS proxy 是一种反向代理,通常位于组织的边界网络 (DMZ) 中。ADFS proxy 在远程用户连接和应用程序访问中扮演着关键角色。

NetScaler 拥有精确的技术,可实现安全连接、身份验证和联合身份处理。使用 NetScaler 作为 ADFS proxy 可避免在 DMZ 中部署额外组件。

NetScaler Application Delivery Management (ADM) 中的 Microsoft ADFS Proxy StyleBook 允许您在 NetScaler 实例上配置 ADFS proxy 服务器。

下图显示了在企业 DMZ 中将 NetScaler 实例部署为 ADFS proxy 服务器。

使用 NetScaler 作为 ADFS proxy 的优势

- 满足负载平衡和 ADFS proxy 需求

- 支持内部和外部用户访问场景

- 支持丰富的预身份验证方法

- 为用户提供单一登录体验

- 支持主动和被动协议

- 主动协议应用程序示例包括 – Microsoft Outlook、Microsoft Skype for Business

- 被动协议应用程序示例包括 – Microsoft Outlook Web App、Web 浏览器

- 用于基于 DMZ 部署的强化设备

- 通过使用额外的核心 NetScaler ADC 功能增加价值

- 内容交换 (Content Switching)

- SSL 卸载 (SSL offload)

- 重写 (Rewrite)

- 安全性 (NetScaler AAA)

对于基于主动协议的场景,您可以连接到 Office 365 并提供您的凭据。Microsoft Federation Gateway 代表主动协议客户端联系 ADFS 服务(通过 ADFS Proxy)。然后,网关使用基本身份验证 (401) 提交凭据。NetScaler 在访问 ADFS 服务之前处理客户端身份验证。身份验证后,ADFS 服务向 Federation Gateway 提供 SAML 令牌。Federation Gateway 进而将令牌提交给 Office 365 以提供客户端访问。

对于被动客户端,ADFS Proxy StyleBook 会创建 Kerberos Constrained Delegation (KCD) 用户帐户。KCD 帐户对于 Kerberos SSO 身份验证连接到 ADFS 服务器是必需的。StyleBook 还会生成 LDAP 策略和会话策略。这些策略稍后会绑定到处理被动客户端身份验证的 NetScaler AAA 虚拟服务器。

StyleBook 还可以确保 NetScaler 上的 DNS 服务器已针对 ADFS 进行配置。

下面的配置部分介绍了如何设置 NetScaler 以处理基于主动和被动协议的客户端身份验证。

配置详细信息

下表列出了成功部署此集成所需的最低软件版本。

| Product | Minimum Required Version |

|---|---|

| NetScaler | 11.0, Advanced/Premium License |

以下说明假定您已创建了相应的外部和内部 DNS 条目。

从 NetScaler® ADM 部署 Microsoft ADFS proxy StyleBook 配置

以下说明可帮助您在业务网络中实施 Microsoft ADFS proxy StyleBook。

部署 Microsoft ADFS proxy StyleBook

-

在 NetScaler ADM 中,导航到 Applications > StyleBooks。“StyleBooks”页面显示 NetScaler ADM 中可供您使用的所有 StyleBook。

-

向下滚动并找到 Microsoft ADFS proxy StyleBook。单击“Create Configuration”(创建配置)。 StyleBook 将作为用户界面页面打开,您可以在其中为 StyleBook 中定义的所有参数键入值。

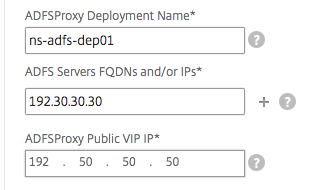

- 为以下参数键入值:

- ADFS Proxy Deployment Name。为在您的网络中部署的 ADFS proxy 配置选择一个名称。

- ADFS Servers FQDNs or IPs。键入网络中所有 ADFS 服务器的 IP 地址或 FQDN(域名)。

- ADFS Proxy Public VIP IP。键入 NetScaler 上作为 ADFS proxy 服务器的公共虚拟 IP 地址。

-

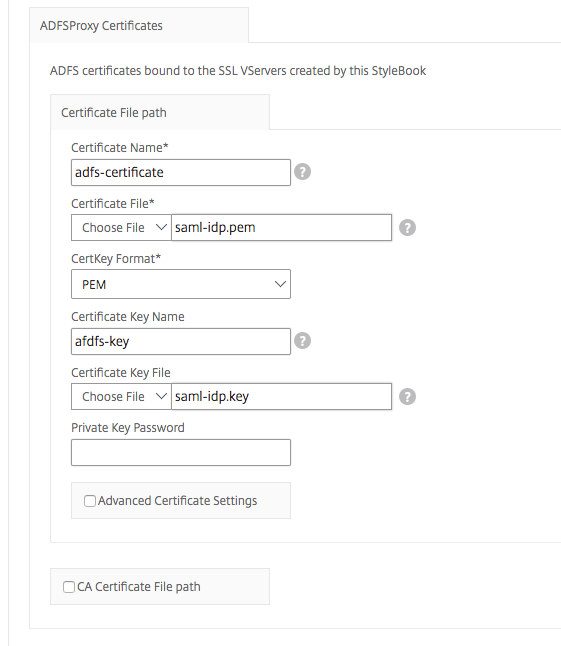

在 ADFS Proxy Certificates 部分中,键入 SSL 证书和证书密钥的详细信息。

此 SSL 证书绑定到 NetScaler 实例上创建的所有虚拟服务器。

从本地存储文件夹中选择相应的文件。您还可以键入私钥密码以加载 .pem 格式的加密私钥。

您还可以启用“Advanced Certificate Settings”(高级证书设置)复选框。在此处,您可以键入证书到期通知期、启用或禁用证书到期监视器等详细信息。

-

如果 SSL 证书需要将 CA 公共证书安装在 NetScaler 上,您可以选择“SSL CA Certificate”(SSL CA 证书)复选框。确保在“Advanced Certificate Settings”(高级证书设置)部分中选择“Is a CA Certificate”(是 CA 证书)。

-

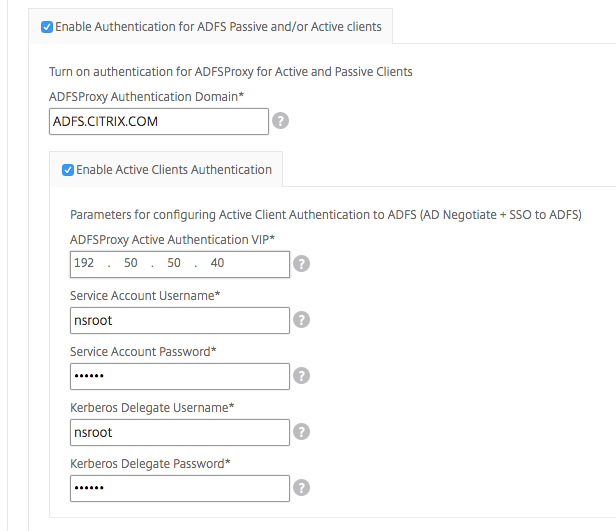

为主动和被动客户端启用身份验证。键入用于 Active Directory 中用户身份验证的 DNS 域名。然后,您可以为主动或被动客户端(或两者)配置身份验证。

-

键入以下详细信息以启用主动客户端的身份验证:

Note

配置对主动客户端的支持是可选的。

-

ADFS Proxy Active Authentication VIP。键入 NetScaler 实例上虚拟身份验证服务器的虚拟 IP 地址,主动客户端将重定向到该服务器进行身份验证。

-

Service Account Username。键入 NetScaler 用于向 Active Directory 验证用户身份的服务帐户用户名。

-

Service Account Password。键入 NetScaler 用于向 Active Directory 验证用户身份的密码。

-

-

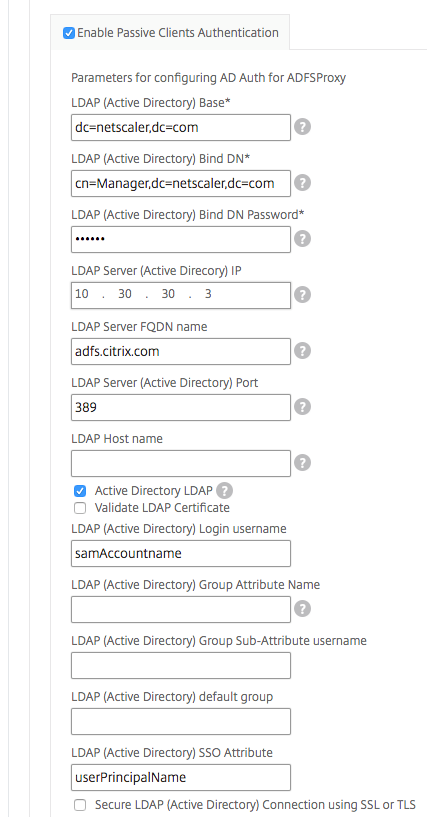

通过启用相应选项并配置 LDAP 设置来配置被动客户端的身份验证。

Note

配置对被动客户端的支持是可选的。

键入以下详细信息以启用被动客户端的身份验证:

-

LDAP (Active Directory) Base。键入 Active Directory (AD) 中包含用户帐户的域的基本域名,以允许身份验证。例如,

dc=netscaler,dc=com -

LDAP (Active Directory) Bind DN。添加一个具有浏览 AD 树权限的域帐户(为便于配置,使用电子邮件地址)。例如,

cn=Manager,dc=netscaler,dc=com -

LDAP (Active Directory) Bind DN Password。键入用于身份验证的域帐户密码。

您必须在此部分中键入值的其他一些字段如下:

-

LDAP Server (Active Directory) IP。键入 Active Directory 服务器的 IP 地址,以便 AD 身份验证正常工作。

-

LDAP Server FQDN name。键入 Active Directory 服务器的 FQDN 名称。FQDN 名称是可选的。提供步骤 1 中的 IP 地址或 FQDN 名称。

-

LDAP Server Active Directory port。默认情况下,LDAP 协议的 TCP 和 UDP 端口为 389,而安全 LDAP 的 TCP 端口为 636。

-

LDAP (Active Directory) login username。键入用户名,例如“sAMAccountName”。

-

ADFS Proxy Passive Authentication VIP。键入用于被动客户端的 ADFS proxy 虚拟服务器的 IP 地址。

Note

标有“*”的字段为必填字段。

-

-

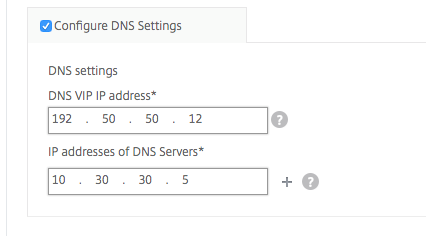

(可选)您还可以为 DNS 服务器配置 DNS VIP。

-

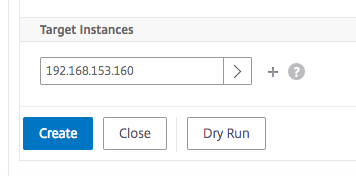

单击“Target Instances”(目标实例),然后选择要部署此 Microsoft ADFS proxy 配置的 NetScaler 实例。单击“Create”(创建)以创建配置并在选定的 NetScaler 实例上部署配置。

Note

Citrix 建议您在执行实际配置之前选择“Dry Run”(试运行)。您可以首先查看 StyleBook 在目标 NetScaler 实例上创建的配置对象。然后,您可以单击“Create”(创建)以在选定的实例上部署配置。

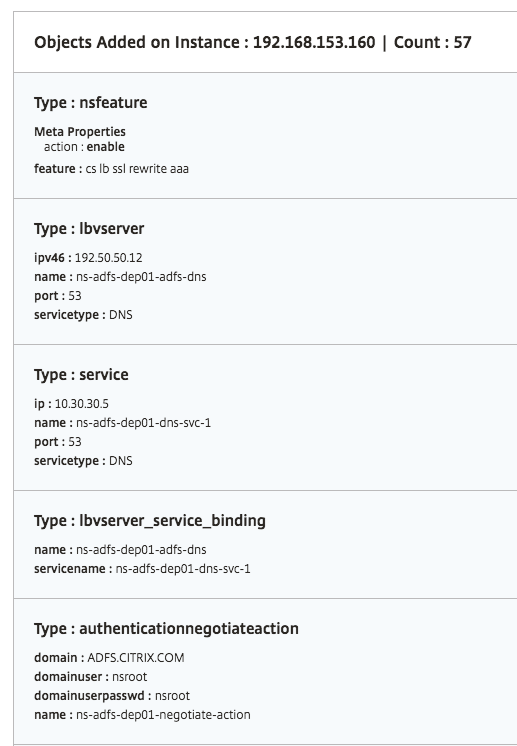

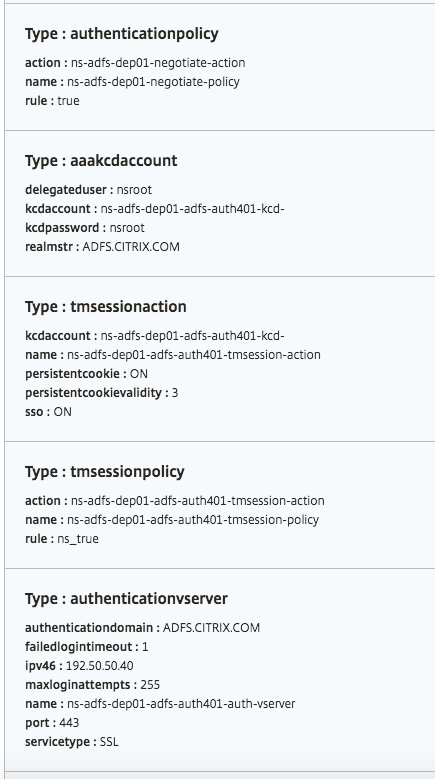

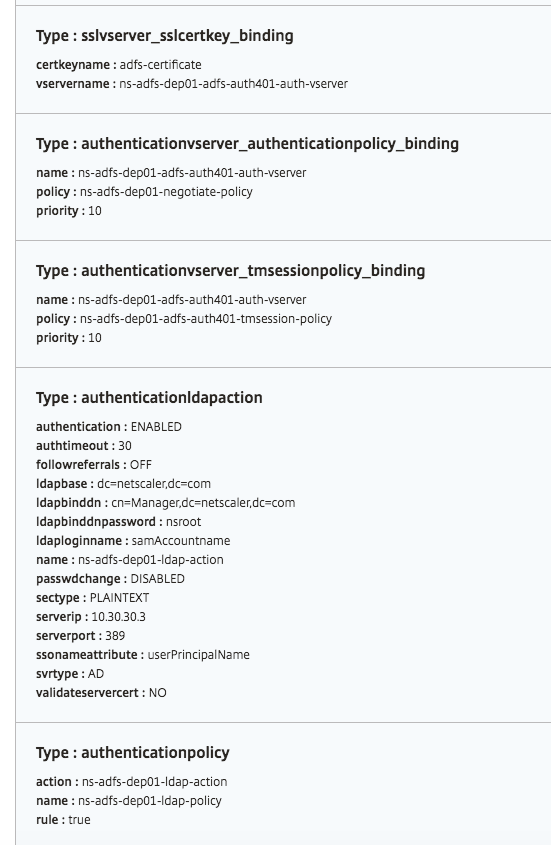

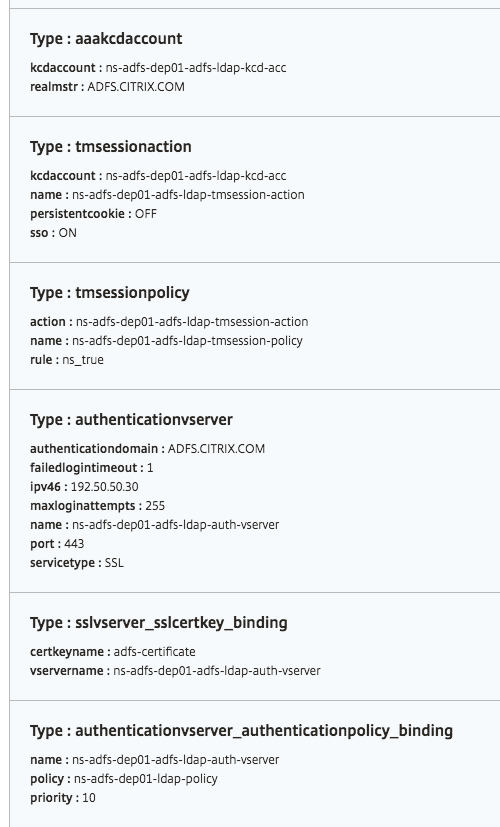

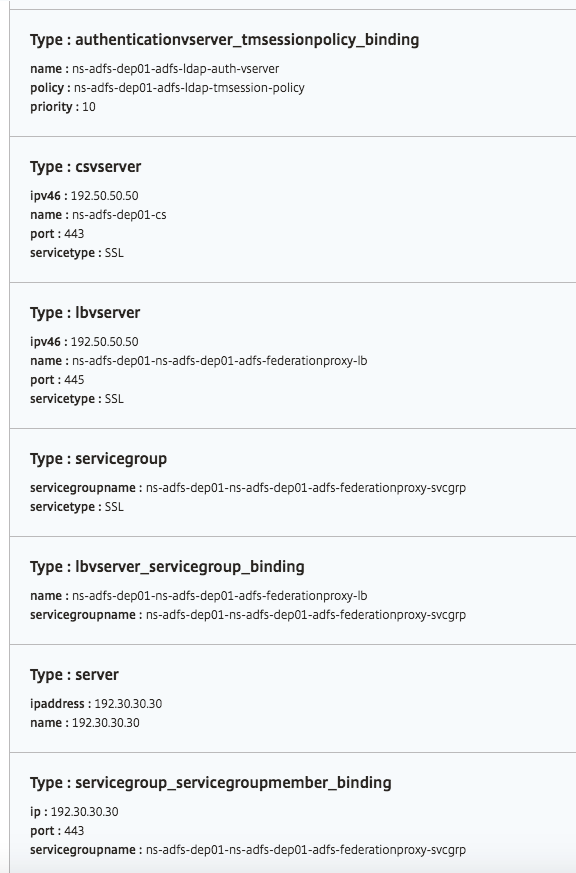

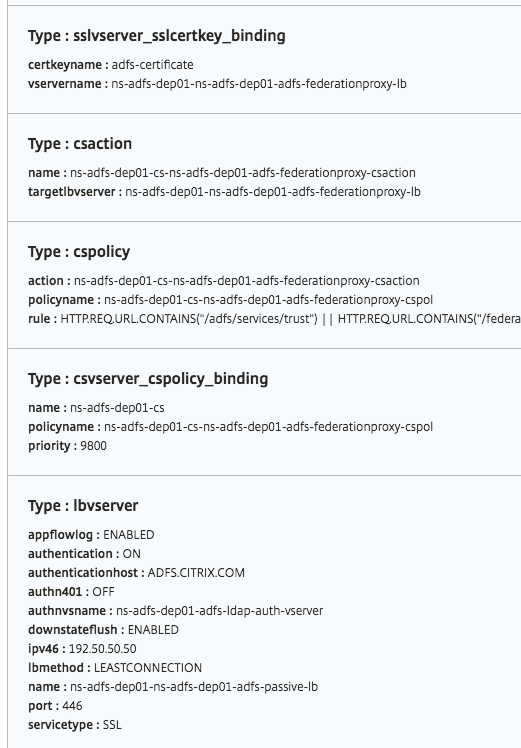

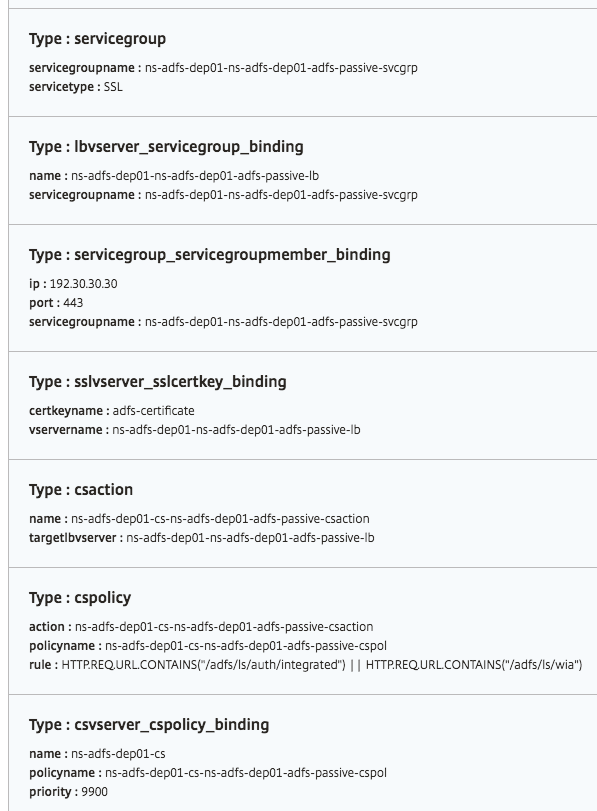

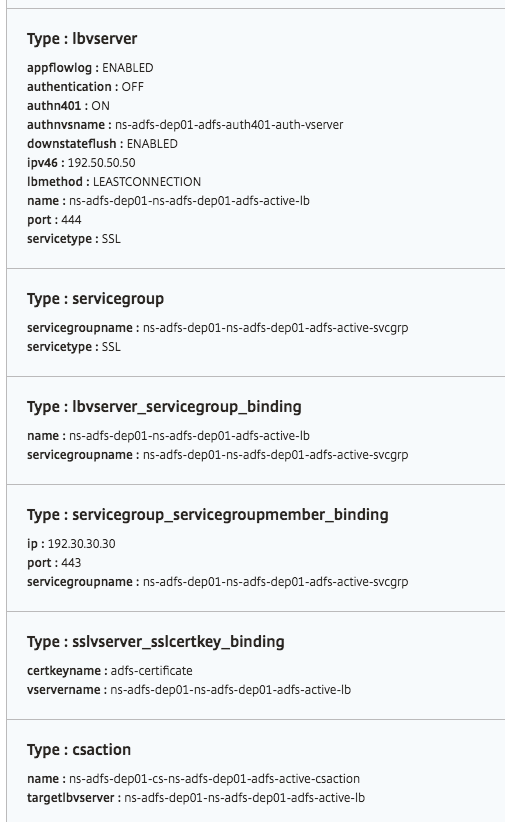

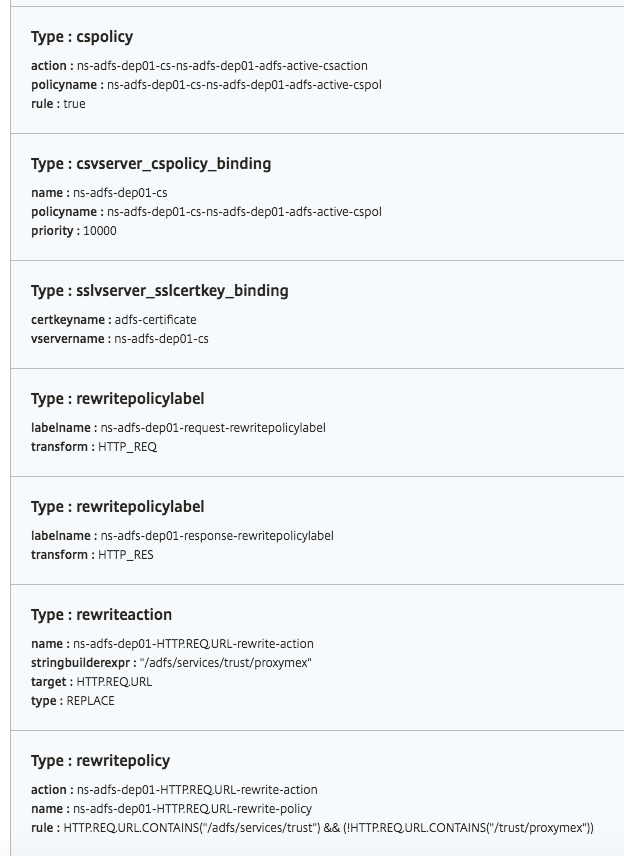

创建的对象

在 NetScaler 实例上部署 ADFS proxy 配置时,会创建多个配置对象。下图显示了创建的对象列表。