Konfigurieren der SSL-Komprimierung

Die Citrix SD-WAN WO SSL-Komprimierungsfunktion ermöglicht die Multisitzung von SSL-Verbindungen (z. B. HTTPS-Datenverkehr) und bietet ein Komprimierungsverhältnis von bis zu 10.000:1. Weitere Informationen finden Sie unter SSL-Komprimierung.

Damit die SSL-Komprimierung funktioniert, benötigt die Citrix SD-WAN WANOP-Appliance Zertifikate vom Server oder vom Client. Zur Unterstützung mehrerer Server können mehrere private Schlüssel auf der Appliance installiert werden, einer pro SSL-Profil. Spezielle SSL-Regeln in den Service-Klassendefinitionen stimmen Server mit SSL-Profilen und somit SSL-Profile mit privaten Schlüsseln überein.

SSL-Komprimierung funktioniert im geteilten Proxy oder transparenten Proxy-Modus, Sie können den Modus nach Ihren Anforderungen wählen. Weitere Informationen finden Sie unter Funktionsweise der SSL-Komprimierung.

Hinweis

Der transparente Proxy-Modus wird derzeit nicht unterstützt.

Um einen sicheren Zugriff mit SSL-Tunnel zu ermöglichen, wird das neueste SSL-Protokoll TLS 1.2 im SSL-Proxy verwendet. Sie können nur das TLS1.2-Protokoll verwenden oder die Protokolle TLS1.0, TLS1.1 und TLS1.2 verwenden.

Hinweis

SSL-Protokolle SSL v3 und SSL v2 werden nicht mehr unterstützt.

So konfigurieren Sie die SSL-Komprimierung:

-

Erwerben Sie Kopien des CA-Zertifikats und des privaten Zertifikatschlüsselpaars Ihres Servers, und installieren Sie diese auf der serverseitigen Appliance. Diese Anmeldeinformationen sind wahrscheinlich anwendungsspezifisch. Das heißt, ein Server hat möglicherweise andere Anmeldeinformationen für einen Apache-Webserver als für einen Exchange Server, auf dem RPC über HTTPS ausgeführt wird.

-

Sie können ein gesplittes Proxy-SSL-Profil oder ein transparentes Proxy-SSL-Profil erstellen.

Weitere Informationen zum Konfigurieren von Split Proxy SSL-Profilen finden Sie unter Konfigurieren eines Split Proxy SSL-Profils unten.

Informationen zum Konfigurieren des transparenten Proxy-SSL-Profils finden Sie im Abschnitt Configuring Transparent Proxy SSL-Profile weiter unten.

Hinweis

Transparentes Proxy-SSL-Profil wird derzeit nicht unterstützt.

-

Schließen Sie das SSL-Profil an eine Serviceklasse auf der serverseitigen Appliance an. Dies kann entweder durch Erstellen einer neuen Service-Klasse auf der Grundlage der Server-IP oder durch Ändern einer vorhandenen Service-Klasse erfolgen.

Weitere Informationen finden Sie unter Erstellen oder Ändern der Service-Klasse unten.

-

Festlegen von Serviceklassen auf der clientseitigen Appliance. SSL-Datenverkehr wird nur komprimiert, wenn er in eine Serviceklasse auf der clientseitigen Appliance fällt, die Beschleunigung und Komprimierung ermöglicht. Dies kann eine gewöhnliche Service-Class-Regel sein, keine SSL-Regel (nur die serverseitige Appliance benötigt SSL-Regeln), muss jedoch Beschleunigung und Komprimierung aktivieren. Der Datenverkehr fällt in eine vorhandene Dienstklasse, z. B. HTTPS oder Anderer TCP-Datenverkehr. Wenn die Richtlinie dieser Klasse Beschleunigung und Komprimierung ermöglicht, ist keine zusätzliche Konfiguration erforderlich.

-

Überprüfen Sie den Betrieb der Regel. Senden Sie Datenverkehr, der SSL-Beschleunigung über die Appliances erhalten soll. Auf der serverseitigen Appliance sollte auf der Registerkarte Überwachung: Optimierung: Verbindungen: Beschleunigte Verbindungen die Spalte Dienstklasse mit der Dienstklasse übereinstimmen, die Sie für die sichere Beschleunigung eingerichtet haben, und die Spalte SSL-Proxy sollte True für entsprechende Verbindungen auflisten.

Konfigurieren eines geteilten Proxy-SSL-Profils

So konfigurieren Sie ein geteiltes Proxy-SSL-Profil:

-

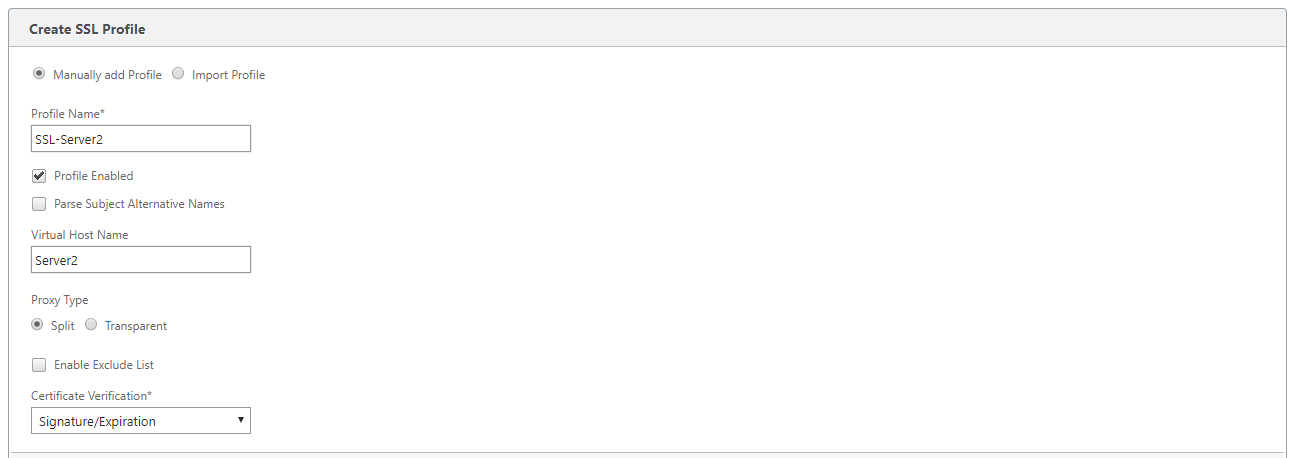

Navigieren Sie in der serverseitigen Citrix SD-WAN WO Appliance zu Konfiguration > Sichere Beschleunigung > SSL-Profil, und klicken Sie auf Profil hinzufügen.

Hinweis

Sie können entweder manuell ein SSL-Profil hinzufügen oder ein SSL-Profil importieren, das auf Ihrem lokalen Computer gespeichert ist.

-

Geben Sie im Feld Profilname einen Namen für das SSL-Profil ein, und wählen Sie Profil aktiviert aus.

-

Wenn Ihr SSL-Server mehr als einen virtuellen Hostnamen verwendet, geben Sie im Feld Virtueller Hostname den Namen des virtuellen Zielhosts ein. Dies ist der Hostname, der in den Anmeldeinformationen des Servers aufgeführt ist.

Hinweis

Um mehrere virtuelle Hosts zu unterstützen, erstellen Sie für jeden Hostnamen ein separates SSL-Profil.

-

Wählen Sie Proxytyp teilen.

-

Behalten Sie im Feld Zertifikatüberprüfung den Standardwert (Signatur/Ablauf) bei, sofern Ihre Richtlinien nichts anderes vorschreiben.

-

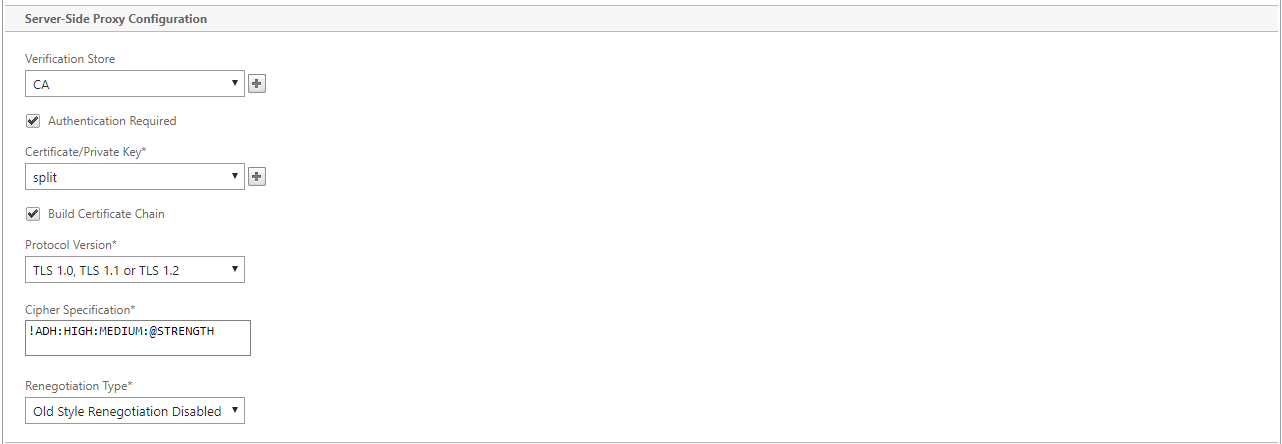

Serverseitige Proxykonfiguration ausführen:

Wählen Sie im Feld Verifizierungsspeicher eine vorhandene Serverzertifizierungsstelle aus, oder klicken Sie auf +, um eine Serverzertifizierungsstelle hochzuladen.

Wählen Sie Authentifizierung erforderlich, und wählen Sie im Feld Zertifikat/Privatschlüssel ein Zertifikatschlüsselpaar aus, oder klicken Sie auf +, um ein Zertifikatschlüsselpaar hochzuladen.

Wählen Sie im Feld Protokollversion die Protokolle aus, die Ihr Server akzeptiert.

Hinweis

Citrix SD-WAN WO unterstützt nur eine Kombination aus TLS1.0, TLS1.1 oder TLS1.2oder TLS1.2**.** SSL-Protokolle SSLv3 und SSLv2 werden nicht unterstützt.

Bearbeiten Sie bei Bedarf die Zeichenfolge Cipher Specification unter Verwendung der OpenSSL-Syntax.

Wählen Sie bei Bedarf den Typ der Neuverhandlung aus der Dropdown-Liste Neuverhandlungstyp aus, um die clientseitige SSL-Sitzungsneuverhandlung zuzulassen.

-

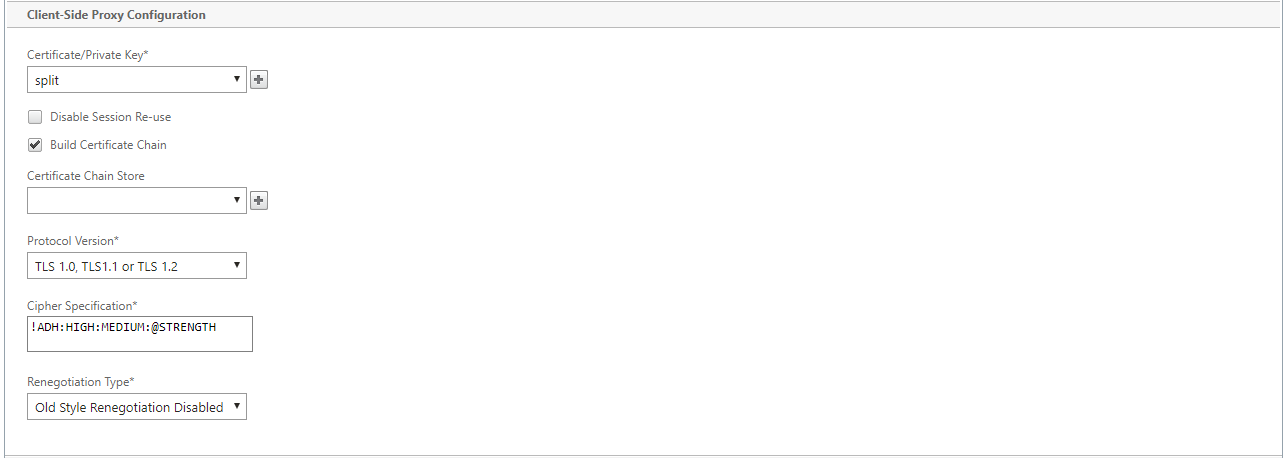

Clientseitige Proxy-Konfiguration ausführen:

Behalten Sie im Feld Zertifikat/Privatschlüssel den Standardwert bei.

Wählen Sie Zertifikatkette erstellen, damit die serverseitige Appliance die SSL-Zertifikatkette erstellen kann.

Wählen Sie ggf. einen Zertifizierungsstellenspeicher aus, der als Zertifikatkettenspeicher verwendet werden soll, oder laden Sie diesen hoch.

Wählen Sie im Feld Protokollversion die Protokollversionen aus, die Sie auf der Clientseite unterstützen möchten.

Hinweis

Citrix SD-WAN WO unterstützt nur eine Kombination aus TLS1.0, TLS1.1 oder TLS1.2oder TLS1.2**.** SSL-Protokolle SSLv3 und SSLv2 werden nicht unterstützt.

Bearbeiten Sie ggf. die clientseitige Verschlüsselungsspezifikation.

Wählen Sie bei Bedarf den Typ der Neuverhandlung aus der Dropdown-Liste Neuverhandlungstyp aus, um die clientseitige SSL-Sitzungsneuverhandlung zuzulassen.

-

Klicken Sie auf Erstellen.

Konfigurieren eines transparenten Proxy-SSL-Profils

So konfigurieren Sie ein transparentes Proxy-SSL-Profil:

-

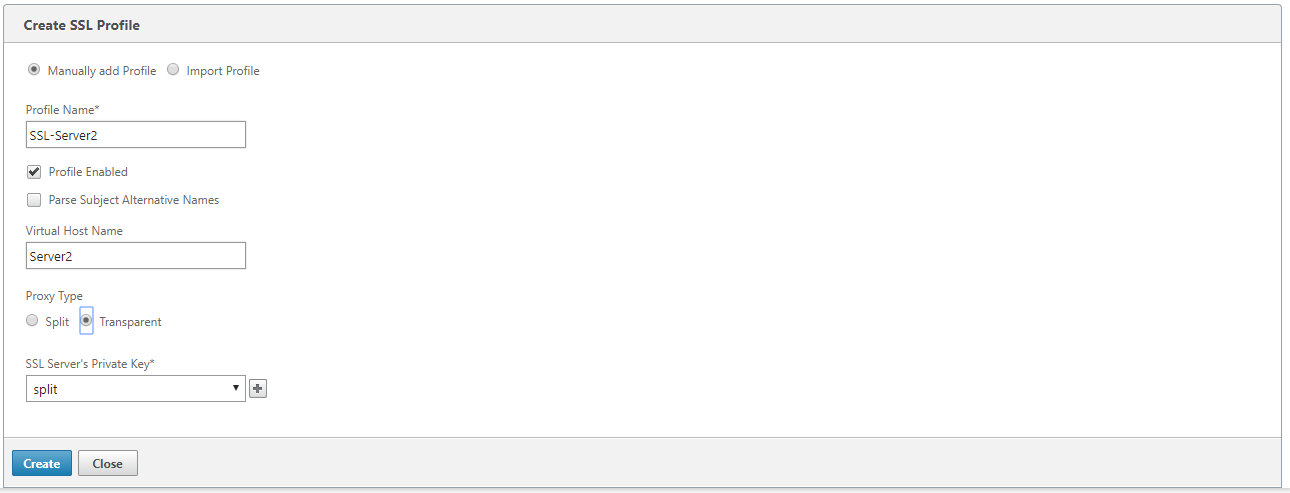

Navigieren Sie in der serverseitigen Citrix SD-WAN WO Appliance zu Konfiguration > Sichere Beschleunigung > SSL-Profil, und klicken Sie auf Profil hinzufügen.

Hinweis

Sie können entweder manuell ein SSL-Profil hinzufügen oder ein SSL-Profil importieren, das auf Ihrem lokalen Computer gespeichert ist.

-

Geben Sie im Feld Profilname einen Namen für das SSL-Profil ein, und wählen Sie Profil aktiviert aus.

-

Wenn Ihr SSL-Server mehr als einen virtuellen Hostnamen verwendet, geben Sie im Feld Virtueller Hostname den Namen des virtuellen Zielhosts ein. Dies ist der Hostname, der in den Anmeldeinformationen des Servers aufgeführt ist.

Hinweis

Um mehrere virtuelle Hosts zu unterstützen, erstellen Sie für jeden Hostnamen ein separates SSL-Profil.

-

Wählen Sie Transparenter Proxytyp.

-

Wählen Sie im Feld Privater Schlüssel des SSL-Servers den privaten Schlüssel aus dem Dropdownmenü aus, oder klicken Sie auf +, um einen neuen privaten Schlüssel hochzuladen.

-

Klicken Sie auf Erstellen.

Erstellen oder Ändern der Serviceklasse

So erstellen oder ändern Sie die Serviceklasse und fügen Sie das SSL-Profil hinzu:

-

Navigieren Sie in der Webschnittstelle der Citrix SD-WAN WO Appliance zu Konfiguration > Optimierungsregeln > Serviceklassen, und klicken Sie auf Hinzufügen . Um eine vorhandene Serviceklasse zu bearbeiten, wählen Sie die entsprechende Serviceklasse aus, und klicken Sie auf Bearbeiten.

-

Geben Sie im Feld Name einen Namen für die neue Serviceklasse ein (z.B. Accelerated HTTPS).

-

Aktivieren Sie die Komprimierung, indem Sie die Beschleunigungsrichtlinie auf Datenträger, Arbeitsspeicheroder Flusssteuerungfestlegen.

-

Klicken Sie im Abschnitt Filterregeln auf Hinzufügen.

-

Geben Sie im Feld Ziel-IP-Adressedie IP-Adresse des Servers ein (z. B. 172.16.0.1 oder äquivalent 172.16.0.1/32.

-

Legen Sie im Feld Richtung die Regel auf Unidirektional fest. SSL-Profile werden deaktiviert, wenn Bidirektional angegeben ist.

-

Wählen Sie im Abschnitt SSL-Profile das von Ihnen erstellte SSL-Profil aus, und verschieben Sie es in den Abschnitt Konfiguriert.

-

Klicken Sie auf Erstellen, um die Regel zu erstellen.

-

Klicken Sie auf Erstellen, um die Serviceklasse zu erstellen.

Aktualisierter CLI-Befehl

Citrix SD-WAN WO 9.3 unterstützt das neueste TLS1.2 SSL-Protokoll. Sie können nur das TLS1.2-Protokoll oder eine beliebige Version von TLS-Protokollen verwenden. SSL-Protokolle SSL v3 und SSL v2 und transparente Proxy-SSL-Profile werden nicht unterstützt. Die CLI-Befehle add ssl-profile und set ssl-profile werden aktualisiert, um diese Änderungen widerzuspiegeln.

add ssl-profile:

*-name "profile-name"*

*\[-state {enable, disable}\]*

*-proxy-type split*

*\[-virtual-hostname "hostname"\]*

*-cert-key "cert-key-pair-name"*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, "store-name"}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, "store-name"}\]*

*\[-server-side-protocol { TLS-1.2, TLS-version-any}\]*

*\[-server-side-ciphers "ciphers"\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key "cert-key-pair-name"\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version { TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers "ciphers"\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

set ssl-profile:

*-name "profile-name" \[-state {enable, disable}\]*

*\[-proxy-type split\]*

*\[-virtual-hostname "hostname"\]*

*\[-cert-key "cert-key-pair-name"\]*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, "store-name"}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, "store-name"}\]*

*\[-server-side-protocol {TLS-1.2, TLS-version-any}\]*

*\[-server-side-ciphers "ciphers"\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key "cert-key-pair-name"\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version {TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers "ciphers"\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*