Einrichten von Citrix SSO für iOS-Benutzer

WICHTIG: Citrix VPN kann nicht unter iOS 12 und höher verwendet werden. Verwenden Sie die Citrix SSO-App, um mit VPN fortzufahren.

In der folgenden Tabelle wird die Verfügbarkeit verschiedener Features zwischen Citrix VPN und Citrix SSO verglichen.

| Feature | Citrix VPN | Citrix SSO |

|---|---|---|

| VPN auf Geräteebene | Unterstützt | Unterstützt |

| Per-App-VPN (nur MDM) | Unterstützt | Unterstützt |

| Split-Tunnel per App | Nicht unterstützt | Unterstützt |

| Per MDM konfigurierte VPN-Profile | Unterstützt | Unterstützt |

| VPN bei Bedarf | Unterstützt | Unterstützt |

| Kennworttoken (T-OTP-basiert) | Nicht unterstützt | Unterstützt |

| Auf Pushbenachrichtigungen basierende Anmeldung (zweite Stufe per registriertes Telefon) | Nicht unterstützt | Unterstützt |

| Zertifikatbasierte Authentifizierung | Unterstützt | Unterstützt |

| Benutzername/Kennwort -Authentifizierung | Unterstützt | Unterstützt |

| Überprüfung der Netzwerkzugriffssteuerung mit Citrix Endpoint Management (ehemals XenMobile) | Nicht unterstützt | Unterstützt |

| Überprüfung der Netzwerkzugriffssteuerung mit Microsoft Intune | Unterstützt | Unterstützt |

| DTLS-Unterstützung | Nicht unterstützt | Unterstützt |

| Benutzererstellte VPN-Profile blockieren | Unterstützt | Unterstützt |

| Single Sign-On für native Apps, die von Citrix Cloud verwaltet werden | Nicht unterstützt | Unterstützt |

| Unterstützte Betriebssystemversion | iOS 9, 10, 11 (funktioniert nicht ab iOS 12+) | iOS 9 + |

Kompatibilität mit MDM-Produkten

Citrix SSO ist mit den meisten MDM-Anbietern wie Citrix Endpoint Management (ehemals XenMobile), Microsoft Intune usw. kompatibel.

Citrix SSO unterstützt auch eine Funktion namens Network Access Control (NAC). Weitere Informationen zu NAC finden Sie hier. Mit NAC können MDM-Administratoren Endbenutzergerätekonformität erzwingen, bevor sie eine Verbindung mit Citrix ADC herstellen. NAC auf Citrix SSO erfordert einen MDM-Server wie Citrix Endpoint Management oder Intune und Citrix ADC.

Konfigurieren eines MDM-verwalteten VPN-Profils für Citrix SSO

Im folgenden Abschnitt werden Schritt-für-Schritt-Anweisungen zum Konfigurieren von VPN-Profilen für die Citrix SSO mit Citrix Endpoint Management (ehemals XenMobile) als Beispiel beschrieben. Andere MDM-Lösungen können dieses Dokument als Referenz bei der Arbeit mit Citrix SSO verwenden.

Hinweis: In diesem Abschnitt werden die Konfigurationsschritte für ein grundlegendes geräteweites VPN-Profil und pro App erläutert. Außerdem können Sie On-Demand, Always-On, Proxies konfigurieren, indem Sie die Citrix Endpoint Management-Dokumentation (ehemals XenMobile) oder die MDM-VPN-Payload-Konfiguration von Apple befolgen.

VPN-Profile auf Geräteebene

VPN-Profile auf Geräteebene werden verwendet, um ein systemweites VPN einzurichten. Der Datenverkehr von allen Apps und Diensten wird auf Basis der in Citrix ADC definierten VPN-Richtlinien (wie Full-Tunnel, Split-Tunnel, Reverse Split-Tunnel) auf Citrix Gateway getunnelt.

So konfigurieren Sie ein VPN auf Geräteebene in Citrix Endpoint Management

Führen Sie die folgenden Schritte aus, um ein VPN auf Geräteebene in Citrix Endpoint Management zu konfigurieren.

1. Navigieren Sie auf der MDM-Konsole von Citrix Endpoint Management zu Konfigurieren > Geräterichtlinien > Neue Richtlinie hinzufügen.

2. Wählen Sie im linken Bereich der Richtlinienplattform die Option iOS aus. Wählen Sie VPN im rechten Fensterbereich aus.

3. Geben Sie auf der Seite Richtlinien-Info einen gültigen Richtliniennamen und eine gültige Beschreibung ein, und klicken Sie auf Weiter.

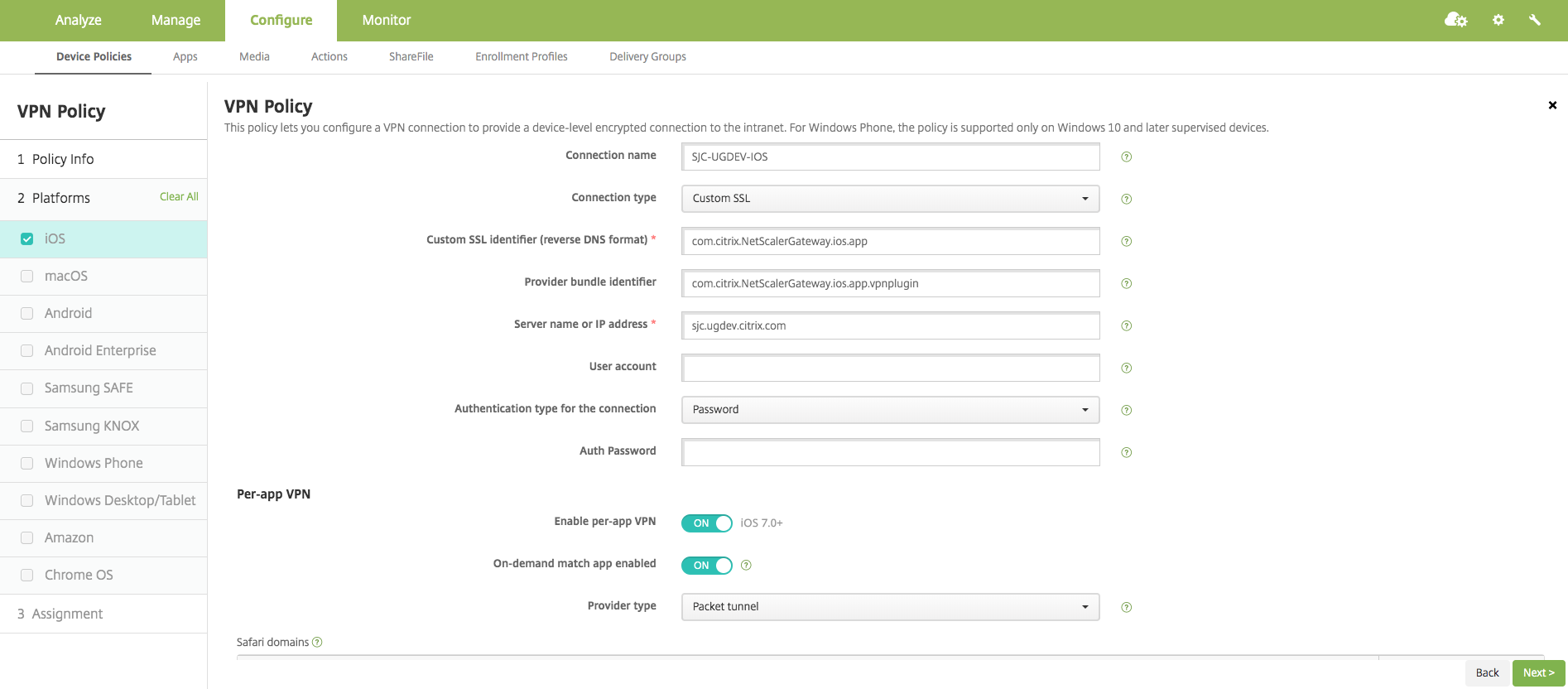

4. Geben Sie auf der Seite VPN-Richtlinie für iOS einen gültigen Verbindungsnamen ein, und wählen Sie unter Verbindungstyp die Option Benutzerdefinierte SSL aus.

Hinweis: In der MDM VPN-Nutzlast entspricht der Verbindungsname dem Schlüssel UserDefinedName und VPN-Typschlüssel muss auf VPN gesetzt werden.

5. Geben Sie unter Benutzerdefinierter SSL-Bezeichner (umgekehrtes DNS-Format) den Text com.citrix.NetScalerGateway.ios.appein. Dies ist die Bundle-ID für die Citrix SSO-App unter iOS.

Hinweis: In der MDM VPN-Nutzlast entspricht der Custom SSL-Bezeichner dem VPNSubType-Schlüssel.

6. Geben Sie für Provider Bundle-Bezeichner die Option com.citrix.NetScalerGateway.ios.app.vpnplugin ein. Dies ist die Bundle-ID der Netzwerkerweiterung, die in der Binärdatei der Citrix SSO iOS-App enthalten ist.

Hinweis: In MDM VPN-Nutzlast entspricht der Providerbündelbezeichner dem ProviderBundleIdentifier-Schlüssel.

7. Geben Sie unter Servername oder IP-Adresse die IP-Adresse oder den FQDN (vollqualifizierter Domänenname) des Citrix ADC ein, der dieser Citrix Endpoint Management-Instanz zugeordnet ist.

Die übrigen Felder auf der Konfigurationsseite sind optional. Konfigurationen für diese Felder finden Sie in der Dokumentation zu Citrix Endpoint Management (ehemals XenMobile).

8. Klicken Sie auf Weiter.

9. Klicken Sie auf Speichern.

Pro App VPN-Profile

Pro App VPN-Profile werden verwendet, um VPN für eine bestimmte Anwendung einzurichten. Der Datenverkehr von nur der spezifischen App wird auf Citrix Gateway getunnelt. Die Pro-App-VPN-Payload unterstützt alle Schlüssel für geräteweites VPN plus einige zusätzliche Schlüssel.

So konfigurieren Sie ein VPN pro App auf Citrix Endpoint Management

Führen Sie die folgenden Schritte aus, um ein Pro-App-VPN zu konfigurieren:

1. Schließen Sie die VPN-Konfiguration auf Geräteebene in Citrix Endpoint Management ab.

2. Schalten Sie den Schalter Pro-App-VPN aktivieren im Abschnitt Pro-App-VPN ein.

3. Schalten Sie den Schalter On-Demand Match App Enabled ein, wenn Citrix SSO automatisch gestartet werden soll, wenn die Match-App gestartet wird. Dies wird für die meisten Pro-App-Fälle empfohlen.

Hinweis: In der MDM VPN-Nutzlast entspricht dieses Feld dem Schlüssel OnDemandMatchAppEnabled.

4. Wählen Sie unter Anbietertypdie Option Pakettunnelaus.

Hinweis: In der MDM VPN-Nutzlast entspricht dieses Feld dem Schlüssel anbietertyp.

5. Die Safari-Domänenkonfiguration ist optional. Wenn die Safari-Domäne konfiguriert ist, wird Citrix SSO automatisch gestartet, wenn Benutzer Safari starten und zu einer URL navigieren, die mit der URL im Feld Domäne übereinstimmt. Dies wird nicht empfohlen, wenn Sie VPN für eine bestimmte App einschränken möchten.

Hinweis: In der MDM VPN-Nutzlast entspricht dieses Feld dem Schlüssel SafariDomains.

Die übrigen Felder auf der Konfigurationsseite sind optional. Konfigurationen für diese Felder finden Sie in der Dokumentation zu Citrix Endpoint Management (ehemals XenMobile).

14. Klicken Sie auf Weiter.

1/5 Klicken Sie auf Speichern.

Um dieses VPN-Profil einer bestimmten App auf dem Gerät zuzuordnen, müssen Sie eine App-Inventarrichtlinie und eine Anbieterrichtlinie für Anmeldeinformationen erstellen, indem Sie diesem Handbuch folgen - https://www.citrix.com/blogs/2016/04/19/per-app-vpn-with-xenmobile-and-citrix-vpn/.

Konfigurieren eines Split-Tunnels in Pro-App-VPN

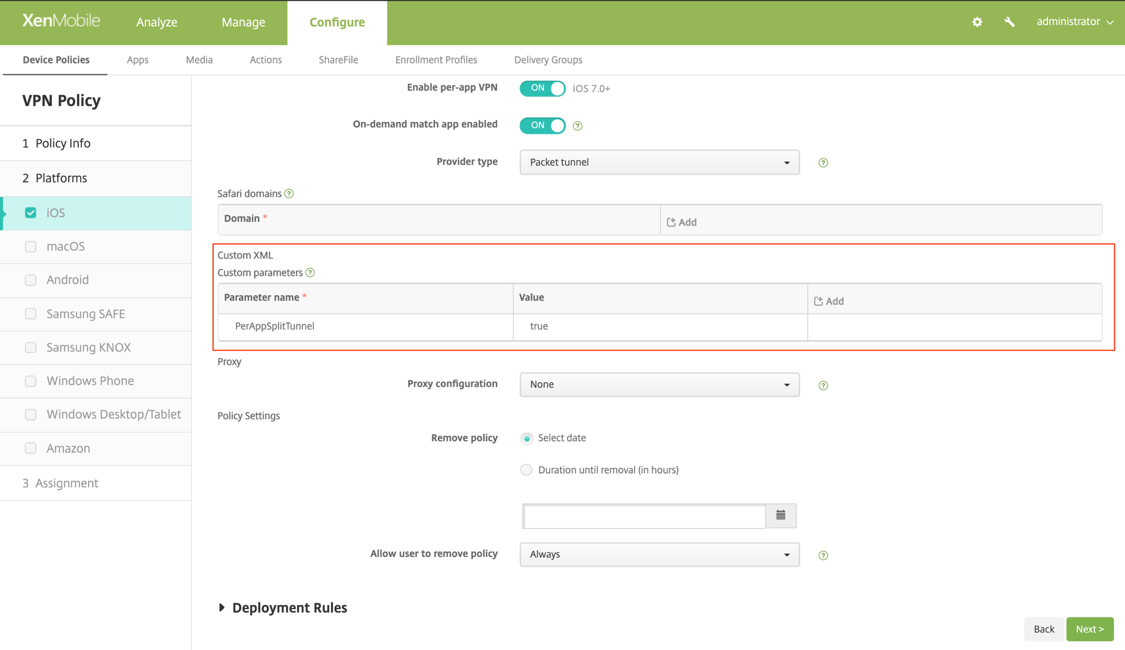

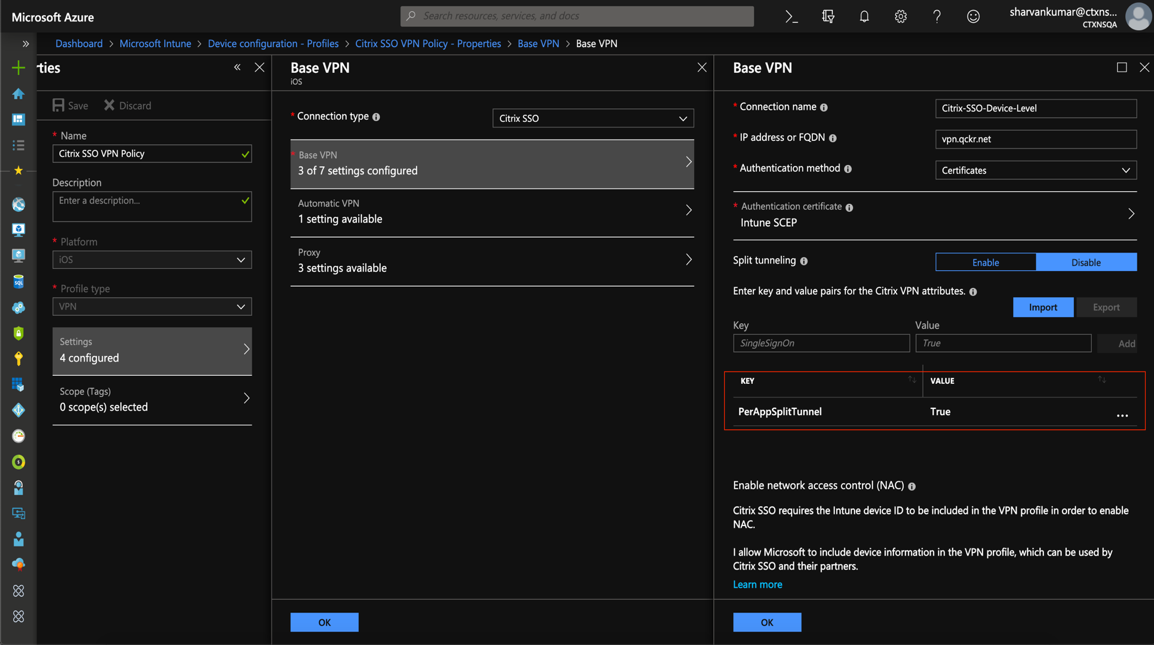

MDM-Kunden können Split-Tunnel in Per-App VPN für Citrix SSO konfigurieren. Dazu muss das folgende Schlüssel/Wert -Paar dem Abschnitt der Herstellerkonfiguration des VPN-Profils hinzugefügt werden, das auf MDM-Server erstellt wurde.

- Key = "PerAppSplitTunnel"

- Value = "true or 1 or yes"

<!--NeedCopy-->

Der Schlüssel berücksichtigt Groß- und Kleinschreibung und sollte exakt übereinstimmen, während der Wert nicht die Groß- und Kleinschreibung beachtet.

Hinweis: Die Benutzeroberfläche zum Konfigurieren der Händlerkonfiguration ist nicht für MDM-Anbieter Standard. Sie müssen sich an den MDM-Anbieter wenden, um den Abschnitt für die Herstellerkonfiguration auf der MDM-Benutzerkonsole zu finden.

Im Folgenden finden Sie einen Beispiel-Screenshot der Konfiguration (herstellerspezifische Einstellungen) in Citrix Endpoint Management.

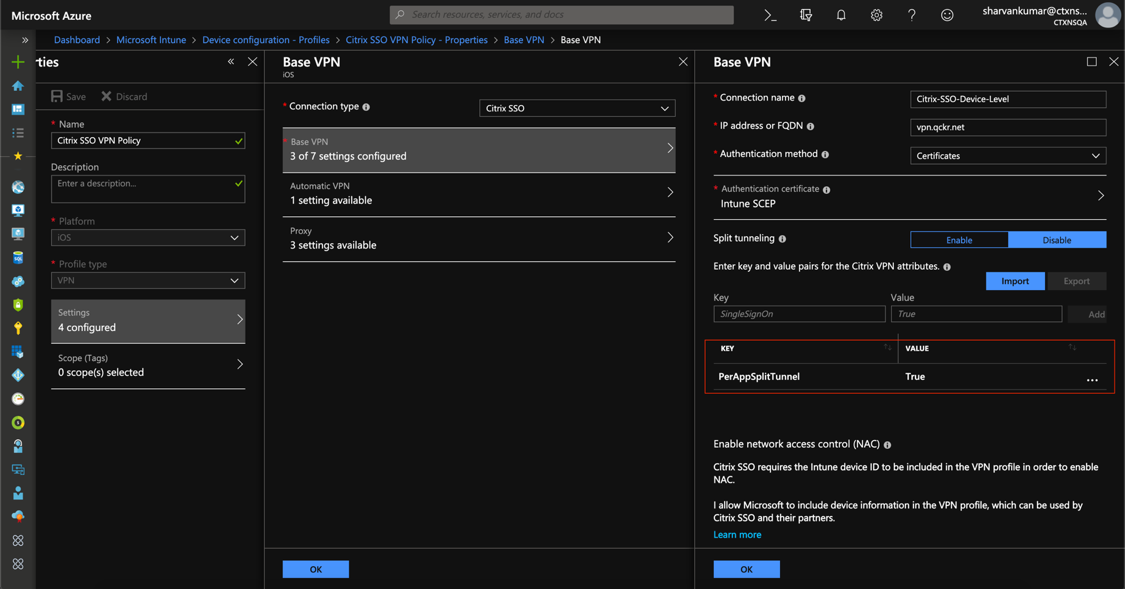

Im Folgenden finden Sie ein Beispiel-Screenshot der Konfiguration (herstellerspezifische Einstellungen) in Microsoft Intune.

Benutzererstellte VPN-Profile deaktivieren

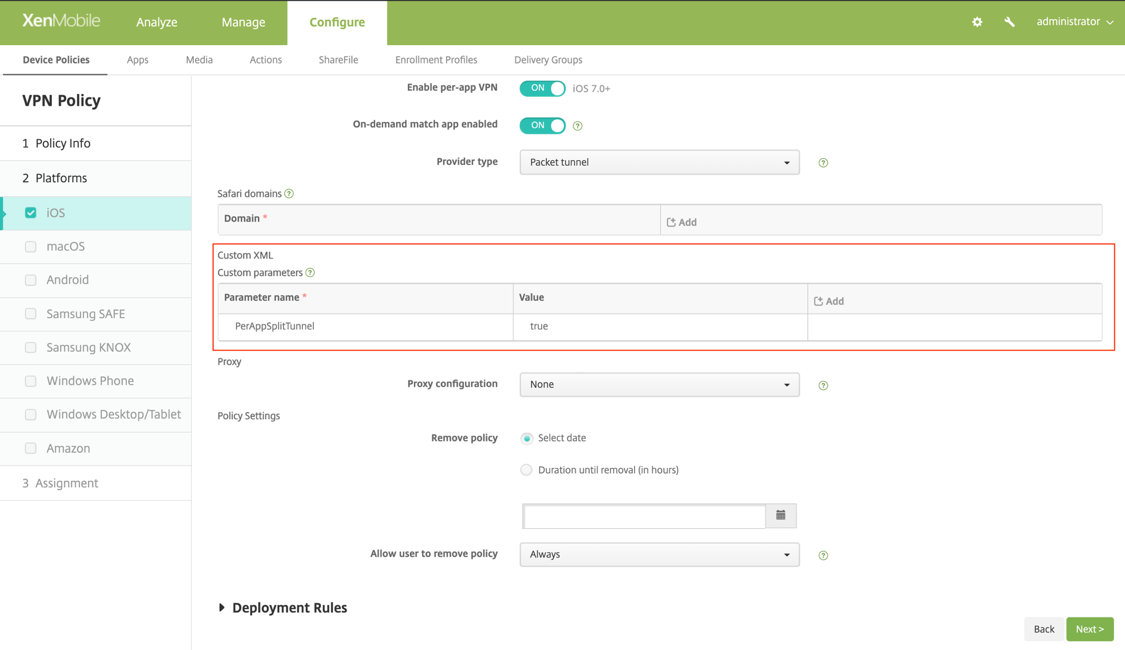

MDM-Kunden können verhindern, dass Benutzer in der Citrix SSO-App VPN-Profile manuell erstellen. Dazu muss das folgende Schlüssel/Wert -Paar dem Abschnitt der Herstellerkonfiguration des VPN-Profils hinzugefügt werden, das auf MDM-Server erstellt wurde.

- Key = "disableUserProfiles"

- Value = "true or 1 or yes"

<!--NeedCopy-->

Der Schlüssel berücksichtigt Groß- und Kleinschreibung und sollte exakt übereinstimmen, während der Wert nicht die Groß- und Kleinschreibung beachtet.

Hinweis: Die Benutzeroberfläche zum Konfigurieren der Händlerkonfiguration ist nicht für MDM-Anbieter Standard. Sie müssen sich an den MDM-Anbieter wenden, um den Abschnitt für die Herstellerkonfiguration auf der MDM-Benutzerkonsole zu finden.

Im Folgenden finden Sie einen Beispiel-Screenshot der Konfiguration (herstellerspezifische Einstellungen) in Citrix Endpoint Management.

Im Folgenden finden Sie ein Beispiel-Screenshot der Konfiguration (herstellerspezifische Einstellungen) in Microsoft Intune.

Bekannte Probleme

Problembeschreibung: Tunneling für FQDN-Adressen, die eine Domäne “.local” in VPN- oder On-Demand-VPN-Konfigurationen enthalten. Es gibt einen Fehler in Apples Network Extension Framework, der verhindert, dass FQDN-Adressen, die .local im Domain-Teil enthalten (z. B. http://wwww.abc.local), über die TUN-Schnittstelle des Systems getunnelt werden. Der Datenverkehr für diese Adresse wird stattdessen über die physische Schnittstelle des Geräts gesendet. Das Problem wird nur bei VPN- oder On-Demand-VPN-Konfigurationen beobachtet und wird bei systemweiten VPN-Konfigurationen nicht angezeigt. Citrix hat einen Radarfehlerbericht bei Apple eingereicht, und Apple hatte festgestellthttps://tools.ietf.org/html/rfc6762, dass laut RFC-6762:.local eine Multicast-DNS- Abfrage (mDNS) ist und daher kein Fehler ist. Apple hat den Fehler jedoch noch nicht geschlossen und es ist nicht klar, ob das Problem in zukünftigen iOS-Versionen behoben wird.

Problemumgehung: Weisen Sie für Adressen wie die Problemumgehung einen nicht lokalen Domänennamen zu.

Einschränkungen

- FQDN-basiertes Split-Tunneling wird noch nicht vollständig unterstützt.

- Endpunktanalyse (EPA) wird unter iOS nicht unterstützt.

- Split-Tunneling basierend auf Ports/Protokollen wird nicht unterstützt.