Konfigurieren von SSL-Verschlüsselungen für den sicheren Zugriff auf den Management Service

Sie können SSL-Verschlüsselungssuites aus einer Liste von SSL-Verschlüsselungen auswählen, die von NetScaler SDX-Appliances unterstützt werden. Binden Sie eine beliebige Kombination der SSL-Verschlüsselungen, um über HTTPS sicher auf den SDX Management Service zuzugreifen. Eine SDX-Appliance bietet 37 vordefinierte Verschlüsselungsgruppen, die Kombinationen ähnlicher Verschlüsselungen sind, und Sie können benutzerdefinierte Verschlüsselungsgruppen aus der Liste der unterstützten SSL-Verschlüsselungsgruppen erstellen.

Einschränkungen

- Das Binden von Chiffren mit Schlüsselaustausch = “DH” oder “ECC-DHE” wird nicht unterstützt.

- Das Binden der Verschlüsselungen mit Authentication = “DSS” wird nicht unterstützt.

- Das Binden von Verschlüsselungen, die nicht Teil der Liste der unterstützten SSL-Verschlüsselungen sind, oder das Einbeziehen dieser Verschlüsselungen in einer benutzerdefinierten Verschlüsselungsgruppe wird nicht unterstützt.

Unterstützte SSL-Verschlüsselungen

In der folgenden Tabelle sind die unterstützten SSL-Verschlüsselungen aufgeführt. Der Wert in der Spalte Protokoll ist das niedrigste unterstützte Protokoll. Wenn beispielsweise SSLv3 aufgeführt ist, werden SSLv3/TLSv1/TLSv1.1/TLSv1.2 unterstützt.

| Citrix Verschlüsselungsname | OpenSSL CipherName | Hex-Code | Protokoll | Key Exchange-Algorithmus | Authentifizierungsalgorithmus | Algorithmus für Nachrichtenauthentifizierungscode (MAC) |

|---|---|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | AES256-SHA | 0x0035 | SSLv3 | RSA | RSA | AES(256) |

| TLS1-AES-128-CBC-SHA | AES128-SHA | 0x002F | SSLv3 | RSA | RSA | AES(128) |

| TLS1.2-AES-256-SHA256 | AES256-SHA256 | 0x003D | TLSv1.2 | RSA | RSA | AES(256) |

| TLS1.2-AES-128-SHA256 | AES128-SHA256 | 0x003C | TLSv1.2 | RSA | RSA | AES(128) |

| TLS1.2-AES256-GCM-SHA384 | AES256-GCM-SHA384 | 0x009D | TLSv1.2 | RSA | RSA | AES-GCM(256) |

| TLS1.2-AES128-GCM-SHA256 | AES128-GCM-SHA256 | 0x009C | TLSv1.2 | RSA | RSA | AES-GCM(128) |

| TLS1-ECDHE-RSA-AES256-SHA | ECDHE-RSA-AES256-SHA | 0xC014 | SSLv3 | ECC-DHE | RSA | AES(256) |

| TLS1-ECDHE-RSA-AES128-SHA | ECDHE-RSA-AES128-SHA | 0xC013 | SSLv3 | ECC-DHE | RSA | AES(128) |

| TLS1.2-ECDHE-RSA-AES-256-SHA384 | ECDHE-RSA-AES256-SHA384 | 0xC028 | TLSv1.2 | ECC-DHE | RSA | AES(256) |

| TLS1.2-ECDHE-RSA-AES-128-SHA256 | ECDHE-RSA-AES128-SHA256 | 0xC027 | TLSv1.2 | ECC-DHE | RSA | AES(128) |

| TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 | ECDHE-RSA-AES256-GCM-SHA384 | 0xC030 | TLSv1.2 | ECC-DHE | RSA | AES-GCM(256) |

| TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 | ECDHE-RSA-AES128-GCM-SHA256 | 0xC02F | TLSv1.2 | ECC-DHE | RSA | AES-GCM(128) |

| TLS1.2-DHE-RSA-AES-256-SHA256 | DHE-RSA-AES256-SHA256 | 0x006B | TLSv1.2 | DH | RSA | AES(256) |

| TLS1.2-DHE-RSA-AES-128-SHA256 | DHE-RSA-AES128-SHA256 | 0x0067 | TLSv1.2 | DH | RSA | AES(128) |

| TLS1.2-DHE-RSA-AES256-GCM-SHA384 | DHE-RSA-AES256-GCM-SHA384 | 0x009F | TLSv1.2 | DH | RSA | AES-GCM(256) |

| TLS1.2-DHE-RSA-AES128-GCM-SHA256 | DHE-RSA-AES128-GCM-SHA256 | 0x009E | TLSv1.2 | DH | RSA | AES-GCM(128) |

| TLS1-DHE-RSA-AES-256-CBC-SHA | DHE-RSA-AES256-SHA | 0x0039 | SSLv3 | DH | RSA | AES(256) |

| TLS1-DHE-RSA-AES-128-CBC-SHA | DHE-RSA-AES128-SHA | 0x0033 | SSLv3 | DH | RSA | AES(128) |

| TLS1-DHE-DSS-AES-256-CBC-SHA | DHE-DSS-AES256-SHA | 0x0038 | SSLv3 | DH | DSS | AES(256) |

| TLS1-DHE-DSS-AES-128-CBC-SHA | DHE-DSS-AES128-SHA | 0x0032 | SSLv3 | DH | DSS | AES(128) |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | ECDHE-RSA-DES-CBC3-SHA | 0xC012 | SSLv3 | ECC-DHE | RSA | 3DES(168) |

| SSL3-EDH-RSA-DES-CBC3-SHA | EDH-RSA-DES-CBC3-SHA | 0x0016 | SSLv3 | DH | RSA | 3DES(168) |

| SSL3-EDH-DSS-DES-CBC3-SHA | EDH-DSS-DES-CBC3-SHA | 0x0013 | SSLv3 | DH | DSS | 3DES(168) |

| TLS1-ECDHE-RSA-RC4-SHA | ECDHE-RSA-RC4-SHA | 0xC011 | SSLv3 | ECC-DHE | RSA | RC4(128) |

| SSL3-DES-CBC3-SHA | DES-CBC3-SHA | 0x000A | SSLv3 | RSA | RSA | 3DES(168) |

| SSL3-RC4-SHA | RC4-SHA | 0x0005 | SSLv3 | RSA | RSA | RC4(128) |

| SSL3-RC4-MD5 | RC4-MD5 | 0x0004 | SSLv3 | RSA | RSA | RC4(128) |

| SSL3-DES-CBC-SHA | DES-CBC-SHA | 0x0009 | SSLv3 | RSA | RSA | DES(56) |

| SSL3-EXP-RC4-MD5 | EXP-RC4-MD5 | 0x0003 | SSLv3 | RSA (512) | RSA | RC4(40) |

| SSL3-EXP-DES-CBC-SHA | EXP-DES-CBC-SHA | 0x0008 | SSLv3 | RSA (512) | RSA | DES(40) |

| SSL3-EXP-RC2-CBC-MD5 | EXP-RC2-CBC-MD5 | 0x0006 | SSLv3 | RSA (512) | RSA | RC2(40) |

| SSL2-DES-CBC-MD5 | DHE-DSS-AES128-SHA256 | 0x0040 | SSLv2 | RSA | RSA | DES(56) |

| SSL3-EDH-DSS-DES-CBC-SHA | EDH-DSS-DES-CBC-SHA | 0x0012 | SSLv3 | DH | DSS | DES(56) |

| SSL3-EXP-EDH-DSS-DES-CBC-SHA | EXP-EDH-DSS-DES-CBC-SHA | 0x0011 | SSLv3 | DH(512) | DSS | DES(40) |

| SSL3-EDH-RSA-DES-CBC-SHA | EDH-RSA-DES-CBC-SHA | 0x0015 | SSLv3 | DH | RSA | DES(56) |

| SSL3-EXP-EDH-RSA-DES-CBC-SHA | EXP-EDH-RSA-DES-CBC-SHA | 0x0014 | SSLv3 | DH(512) | RSA | DES(40) |

| SSL3-ADH-RC4-MD5 | ADH-RC4-MD5 | 0x0018 | SSLv3 | DH | Ohne | RC4(128) |

| SSL3-ADH-DES-CBC3-SHA | ADH-DES-CBC3-SHA | 0x001B | SSLv3 | DH | Ohne | 3DES(168) |

| SSL3-ADH-DES-CBC-SHA | ADH-DES-CBC-SHA | 0x001A | SSLv3 | DH | Ohne | DES(56) |

| TLS1-ADH-AES-128-CBC-SHA | ADH-AES128-SHA | 0x0034 | SSLv3 | DH | Ohne | AES(128) |

| TLS1-ADH-AES-256-CBC-SHA | ADH-AES256-SHA | 0x003A | SSLv3 | DH | Ohne | AES(256) |

| SSL3-EXP-ADH-RC4-MD5 | EXP-ADH-RC4-MD5 | 0x0017 | SSLv3 | DH(512) | Ohne | RC4(40) |

| SSL3-EXP-ADH-DES-CBC-SHA | EXP-ADH-DES-CBC-SHA | 0x0019 | SSLv3 | DH(512) | Ohne | DES(40) |

| SSL3-NULL-MD5 | NULL-MD5 | 0x0001 | SSLv3 | RSA | RSA | Ohne |

| SSL3-NULL-SHA | NULL-SHA | 0x0002 | SSLv3 | RSA | RSA | Ohne |

Vordefinierte Verschlüsselungsgruppen

In der folgenden Tabelle sind die von der SDX-Appliance bereitgestellten vordefinierten Verschlüsselungsgruppen aufgeführt.

| Cipher-Gruppenname | Beschreibung |

|---|---|

| ALL | Alle von der SDX-Appliance unterstützten Verschlüsselungen, ausgenommen NULL-Verschlüsselungen |

| DEFAULT | Standard-Verschlüsselungsliste mit Verschlüsselungsstärke> = 128 Bit |

| kRSA | Chiffren mit Key-Ex-Algo als RSA |

| kEDH | Chiffren mit Key-Ex-Algo als Ephemeral-DH |

| DH | Chiffren mit Key-Ex-Algo als DH |

| EDH | Chiffren mit Key-Ex/Auth Algo als DH |

| aRSA | Chiffren mit Auth Algo als RSA |

| aDSS | Chiffren mit Auth Algo als DSS |

| aNULL | Chiffren mit Auth Algo als NULL |

| DSS | Chiffren mit Auth Algo als DSS |

| DES | Chiffren mit Enc Algo als DES |

| 3DES | Chiffren mit Enc Algo als 3DES |

| RC4 | Chiffren mit Enc Algo als RC4 |

| RC2 | Chiffren mit Enc Algo als RC2 |

| NULL | Chiffren mit Enc-Algo als NULL |

| MD5 | Chiffren mit MAC-Algo als MD5 |

| SHA1 | Chiffren mit MAC-Algo als SHA-1 |

| SHA | Chiffren mit MAC-Algo als SHA |

| NULL | Chiffren mit Enc-Algo als NULL |

| RSA | Chiffren mit Key-Ex/Auth Algo als RSA |

| ADH | Chiffren mit Key-Ex-Algo als DH und Auth Algo als NULL |

| SSLv2 | SSLv2-Protokollchiffren |

| SSLv3 | SSLv3-Protokollchiffren |

| TLSv1 | SSLv3/TLSv1-Protokollchiffren |

| TLSv1_ONLY | TLSv1-Protokollchiffren |

| EXP | Chiffren exportieren |

| EXPORT | Chiffren exportieren |

| EXPORT40 | Exportieren von Chiffren mit 40-Bit-Verschlüsselung |

| EXPORT56 | Exportieren von Chiffren mit 56-Bit-Verschlüsselung |

| LOW | Verschlüsselungen mit geringer Stärke (56-Bit-Verschlüsselung) |

| MEDIUM | Verschlüsselungen mittlerer Stärke (128-Bit-Verschlüsselung) |

| HIGH | Starke Chiffren (168-Bit-Verschlüsselung) |

| AES | AES-Chiffren |

| FIPS | FIPS-zugelassene Verschlüsselungen |

| ECDHE | Ephemere DH-Chiffren mit elliptischer Kurve |

| AES-GCM | Chiffren mit Enc-Algo als AES-GCM |

| SHA2 | Chiffren mit MAC-Algo als SHA-2 |

Zeigen Sie die vordefinierten Verschlüsselungsgruppen an

Um die vordefinierten Verschlüsselungsgruppen anzuzeigen, erweitern Sie auf der Registerkarte Konfiguration im Navigationsbereich Management Service, und klicken Sie dann auf Verschlüsselungsgruppen.

Erstellen von benutzerdefinierten Verschlüsselungsgruppen

Sie können benutzerdefinierte Verschlüsselungsgruppen aus der Liste der unterstützten SSL-Verschlüsselungen erstellen.

So erstellen Sie benutzerdefinierte Verschlüsselungsgruppen:

- Erweitern Sie auf der Registerkarte Konfiguration im Navigationsbereich Management Service, und klicken Sie dann auf Verschlüsselungsgruppen.

- Klicken Sie im Bereich Verschlüsselungsgruppen auf Hinzufügen.

- Führen Sie im Dialogfeld Verschlüsselungsgruppe erstellen die folgenden Schritte aus:

- Geben Sie im Feld Gruppenname einen Namen für die benutzerdefinierte Verschlüsselungsgruppe ein.

- Geben Sie im Feld Beschreibung der Verschlüsselungsgruppe eine kurze Beschreibung der benutzerdefinierten Verschlüsselungsgruppe ein.

- Klicken Sie im Abschnitt Cipher Suites auf Hinzufügen und wählen Sie die Verschlüsselungen aus, die in die Liste der unterstützten SSL-Verschlüsselungen aufgenommen werden sollen.

- Klicken Sie auf Erstellen.

Bestehende SSL-Verschlüsselungsbindungen anzeigen

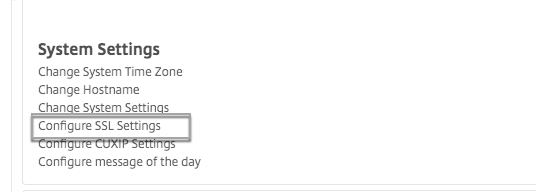

Um die vorhandenen Verschlüsselungsbindungen anzuzeigen, erweitern Sie auf der Registerkarte Konfiguration im Navigationsbereich System, und klicken Sie dann unter Systemeinstellungen auf SSL-Einstellungen konfigurieren.

Hinweis:

Nach dem Upgrade auf die neueste Version des Management Service werden in der Liste der vorhandenen Verschlüsselungssammlungen die OpenSSL-Namen angezeigt. Sobald Sie die Verschlüsselungen aus dem aktualisierten Management Service gebunden haben, verwendet die Anzeige die Citrix Benennungskonvention.

Binden von Chiffren an den HTTPS-Dienst

- Klicken Sie auf der Registerkarte Konfiguration im Navigationsbereich auf System.

- Klicken Sie im Bereich System unter Systemeinstellungen auf SSL-Einstellungen konfigurieren.

- Klicken Sie im Bereich Einstellungen bearbeiten auf Ciphers Suites.

- Führen Sie im Bereich Ciphers Suites einen der folgenden Schritte aus:

- Um eine Verschlüsselungsgruppe aus den vordefinierten Verschlüsselungsgruppen auszuwählen, wählen Sie Verschlüsselungsgruppenaus, wählen Sie eine Verschlüsselungsgruppe aus der Liste Verschlüsselungsgruppen aus, und klicken Sie dann auf OK.

- Um aus der Liste der unterstützten Verschlüsselungen auszuwählen, aktivieren Sie das Kontrollkästchen Cipher Suites, klicken Sie auf Hinzufügen, um die Verschlüsselungen auszuwählen, und klicken Sie dann auf OK.