Authentifizierungs- und Autorisierungseinstellungen konfigurieren

Die Authentifizierung beim NetScaler SDX Management Service kann lokal oder extern erfolgen. Bei externer Authentifizierung gewährt der Management Service den Benutzerzugriff basierend auf der Antwort eines externen Servers. Der Management Service unterstützt die folgenden externen Authentifizierungsprotokolle:

- Remote Authentication Dial In User Service (RADIUS)

- Terminal Access Controller Access-Control System (TACACS)

- Lightweight Directory Access Protocol (LDAP)

Der Management Service unterstützt auch Authentifizierungsanfragen von SSH. Die SSH-Authentifizierung unterstützt nur tastaturinteraktive Authentifizierungsanfragen. Die Autorisierung von SSH-Benutzern ist auf Administratorrechte beschränkt. Benutzer mit schreibgeschützten Rechten können sich nicht über SSH anmelden.

Um die Authentifizierung zu konfigurieren, geben Sie den Authentifizierungstyp an und konfigurieren Sie einen Authentifizierungsserver.

Die Autorisierung über den Management Service ist lokal. Der Management Service unterstützt zwei Autorisierungsstufen. Benutzer mit Administratorrechten dürfen jede Aktion im Management Service ausführen. Benutzer mit schreibgeschützten Rechten dürfen nur Leseoperationen ausführen. Die Autorisierung von SSH-Benutzern ist auf Administratorrechte beschränkt. Benutzer mit schreibgeschützten Rechten können sich nicht über SSH anmelden.

Die Autorisierung für RADIUS und LDAP wird durch Gruppenextraktion unterstützt. Sie können die Attribute für die Gruppenextraktion während der Konfiguration von RADIUS- oder LDAP-Servern im Management Service festlegen. Der extrahierte Gruppenname wird mit den Gruppennamen im Management Service abgeglichen, um die dem Benutzer zugewiesenen Berechtigungen zu bestimmen. Ein Benutzer kann mehreren Gruppen angehören. In diesem Fall, wenn eine Gruppe, der der Benutzer angehört, Administratorrechte besitzt, hat der Benutzer Administratorrechte. Ein Attribut für die Standardauthentifizierungsgruppe kann während der Konfiguration festgelegt werden. Diese Gruppe wird zusammen mit den extrahierten Gruppen für die Autorisierung berücksichtigt.

Bei der TACACS-Autorisierung muss der TACACS-Serveradministrator einen speziellen Befehl, admin, für einen Benutzer mit Administratorrechten zulassen und diesen Befehl für Benutzer mit schreibgeschützten Rechten verweigern. Wenn sich ein Benutzer bei einer SDX-Appliance anmeldet, prüft der Management Service, ob der Benutzer die Berechtigung hat, diesen Befehl auszuführen. Wenn der Benutzer die Berechtigung hat, werden dem Benutzer Administratorrechte zugewiesen, andernfalls werden dem Benutzer schreibgeschützte Rechte zugewiesen.

Benutzergruppe hinzufügen

Gruppen sind logische Mengen von Benutzern, die auf gemeinsame Informationen zugreifen oder ähnliche Aufgaben ausführen müssen. Sie können Benutzer in Gruppen organisieren, die durch eine Reihe gemeinsamer Operationen definiert sind. Indem Sie Gruppen anstelle einzelner Benutzer spezifische Berechtigungen zuweisen, können Sie beim Erstellen von Benutzern Zeit sparen.

Wenn Sie externe Authentifizierungsserver für die Authentifizierung verwenden, können Gruppen in SDX so konfiguriert werden, dass sie mit den auf den Authentifizierungsservern konfigurierten Gruppen übereinstimmen. Wenn sich ein Benutzer, der zu einer Gruppe gehört, deren Name mit einer Gruppe auf einem Authentifizierungsserver übereinstimmt, anmeldet und authentifiziert wird, erbt der Benutzer die Einstellungen für die Gruppe.

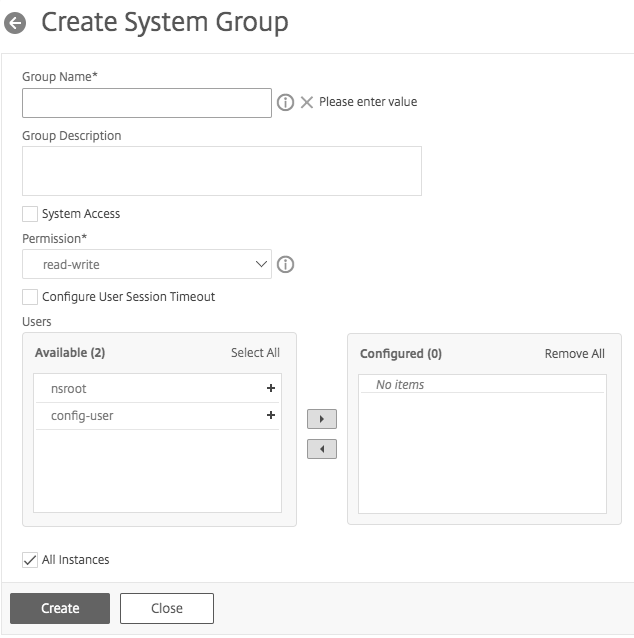

So fügen Sie eine Benutzergruppe hinzu

- Klicken Sie auf der Registerkarte Konfiguration unter System auf Benutzerverwaltung und dann auf Gruppen.

- Klicken Sie im Detailbereich auf Hinzufügen.

- Legen Sie auf der Seite Systemgruppe erstellen die folgenden Parameter fest:

- Gruppenname

- Gruppenbeschreibung

- Systemzugriff: Aktivieren Sie dieses Kontrollkästchen, um Zugriff auf die gesamte SDX-Appliance und die darauf ausgeführten Instanzen zu gewähren. Alternativ können Sie für den instanzbezogenen Zugriff die Instanzen unter Instanzen angeben.

- Berechtigung

- Benutzersitzungs-Timeout konfigurieren

- Benutzer: Datenbankbenutzer, die zur Gruppe gehören. Wählen Sie die Benutzer aus, die Sie der Gruppe hinzufügen möchten.

- Klicken Sie auf Erstellen und Schließen.

Hinweis: Um eine Gruppe mit Administratorrolle auf einer SDX-Appliance zu erstellen, die von Version 10.5 auf Version 11.1 aktualisiert wurde, wählen Sie die Berechtigung „Lese-/Schreibzugriff“ und das Kontrollkästchen „Systemzugriff“ aus. In SDX 10.5 ist dieses Kontrollkästchen nicht verfügbar und die Werte für die Berechtigung sind „admin“ und „read-only“.

Benutzerkonten konfigurieren

Ein Benutzer meldet sich bei der SDX-Appliance an, um Aufgaben der Appliance-Verwaltung auszuführen. Um einem Benutzer den Zugriff auf die Appliance zu ermöglichen, müssen Sie ein Benutzerkonto auf der SDX-Appliance für diesen Benutzer erstellen. Benutzer werden lokal auf der Appliance authentifiziert.

Wichtig: Das Kennwort gilt für die SDX-Appliance, den Management Service und Citrix Hypervisor. Ändern Sie das Kennwort nicht direkt auf dem Citrix Hypervisor.

So konfigurieren Sie ein Benutzerkonto

-

Klicken Sie auf der Registerkarte Konfiguration unter System auf Verwaltung und dann auf Benutzer. Der Benutzerbereich zeigt eine Liste der vorhandenen Benutzerkonten mit ihren Berechtigungen an.

-

Führen Sie im Bereich Benutzer einen der folgenden Schritte aus:

- Um ein Benutzerkonto zu erstellen, klicken Sie auf Hinzufügen.

- Um ein Benutzerkonto zu ändern, wählen Sie den Benutzer aus und klicken Sie dann auf Ändern.

-

Legen Sie im Dialogfeld Systembenutzer erstellen oder Systembenutzer ändern die folgenden Parameter fest:

- Name*—Der Benutzername des Kontos. Folgende Zeichen sind im Namen zulässig: Buchstaben a bis z und A bis Z, Zahlen 0 bis 9, Punkt (.), Leerzeichen und Unterstrich (_). Maximale Länge: 128. Sie können den Namen nicht ändern.

- Kennwort*—Das Kennwort für die Anmeldung an der Appliance. Maximale Länge: 128

- Kennwort bestätigen*—Das Kennwort.

- Berechtigung*—Die Berechtigungen des Benutzers auf der Appliance. Mögliche Werte:

- admin—Der Benutzer kann alle Verwaltungsaufgaben im Zusammenhang mit dem Management Service ausführen.

- read-only—Der Benutzer kann nur das System überwachen und das Kennwort des Kontos ändern. Standard: admin.

- Externe Authentifizierung aktivieren—Aktiviert die externe Authentifizierung für diesen Benutzer. Der Management Service versucht die externe Authentifizierung vor der Datenbankbenutzerauthentifizierung. Wenn dieser Parameter deaktiviert ist, wird der Benutzer nicht mit dem externen Authentifizierungsserver authentifiziert.

Hinweis: Wenn der Remote-Authentifizierungsserver nicht erreichbar ist, kann der Benutzer den Zugriff auf die Appliance verlieren. In solchen Fällen fällt die Authentifizierung auf den Standard-Admin-Benutzer (

nsroot) zurück. - Sitzungs-Timeout konfigurieren—Ermöglicht die Konfiguration des Zeitraums, wie lange ein Benutzer aktiv bleiben kann. Geben Sie die folgenden Details an:

- Sitzungs-Timeout—Der Zeitraum, wie lange eine Benutzersitzung aktiv bleiben kann.

- Sitzungs-Timeout-Einheit—Die Timeout-Einheit, in Minuten oder Stunden.

- Gruppen—Weisen Sie dem Benutzer die Gruppen zu.

*Ein erforderlicher Parameter

-

Klicken Sie auf Erstellen oder OK und dann auf Schließen. Der von Ihnen erstellte Benutzer wird im Bereich Benutzer aufgelistet.

So entfernen Sie ein Benutzerkonto

- Klicken Sie auf der Registerkarte Konfiguration im Navigationsbereich auf System, erweitern Sie Verwaltung und klicken Sie dann auf Benutzer.

- Wählen Sie im Bereich Benutzer das Benutzerkonto aus und klicken Sie dann auf Löschen.

- Klicken Sie im Bestätigungsfeld auf OK.

Authentifizierungstyp festlegen

Über die Management Service-Oberfläche können Sie die lokale oder externe Authentifizierung festlegen. Die externe Authentifizierung ist für lokale Benutzer standardmäßig deaktiviert. Sie kann aktiviert werden, indem Sie die Option „Externe Authentifizierung aktivieren“ beim Hinzufügen des lokalen Benutzers oder beim Ändern der Benutzereinstellungen aktivieren.

Wichtig: Die externe Authentifizierung wird erst unterstützt, nachdem Sie einen RADIUS-, LDAP- oder TACACS-Authentifizierungsserver eingerichtet haben.

So legen Sie den Authentifizierungstyp fest

- Klicken Sie auf der Registerkarte Konfiguration unter System auf Authentifizierung.

- Klicken Sie im Detailbereich auf Authentifizierungskonfiguration.

- Legen Sie die folgenden Parameter fest:

- Servertyp—Typ des für die Benutzerauthentifizierung konfigurierten Authentifizierungsservers. Mögliche Werte: LDAP, RADIUS, TACACS und Lokal.

- Servername—Name des im Management Service konfigurierten Authentifizierungsservers. Das Menü listet alle für den ausgewählten Authentifizierungstyp konfigurierten Server auf.

- Fallback für lokale Authentifizierung aktivieren—Alternativ können Sie einen Benutzer mit der lokalen Authentifizierung authentifizieren, wenn die externe Authentifizierung fehlschlägt. Diese Option ist standardmäßig aktiviert.

- Klicken Sie auf OK.

Standardauthentifizierung aktivieren oder deaktivieren

Sie können sich über die NITRO-Schnittstelle des Management Service mithilfe der Standardauthentifizierung authentifizieren. Ab Version 13.1 Build 59.x ist die Option Standardauthentifizierung zulassen standardmäßig deaktiviert.

Führen Sie die folgenden Schritte aus, um die Standardauthentifizierung über die Management Service-Oberfläche zu aktivieren oder zu deaktivieren.

- Klicken Sie auf der Registerkarte Konfiguration auf System.

- Klicken Sie in der Gruppe Systemeinstellungen auf Systemeinstellungen ändern.

- Wählen Sie im Dialogfeld „Systemeinstellungen konfigurieren“ die Option Standardauthentifizierung zulassen aus, um sie zu aktivieren, oder deaktivieren Sie Standardauthentifizierung zulassen, um sie zu deaktivieren.

- Klicken Sie auf OK.