Rastrear los paquetes de un clúster de Citrix ADC

El sistema operativo Citrix ADC proporciona una utilidad denominada seguimiento ns para obtener un volcado de los paquetes recibidos y enviados por un dispositivo. La utilidad almacena los paquetes en archivos de seguimiento. Puede utilizar estos archivos para depurar problemas en el flujo de paquetes a los nodos del clúster. Los archivos de seguimiento deben verse con la aplicación Wireshark.

Algunos aspectos más destacados de la utilidad de traza ns son:

- Se puede configurar para rastrear paquetes selectivamente mediante expresiones clásicas y expresiones predeterminadas.

- Puede capturar el seguimiento en varios formatos: formato de traza ns (.cap) y formato de volcado TCP (.pcap).

- Puede agregar los archivos de seguimiento de todos los nodos del clúster en el coordinador de configuración.

- Puede combinar varios archivos de seguimiento en un único archivo de seguimiento (solo para archivos.cap).

Puede utilizar la utilidad ns trace desde la línea de comandos de Citrix ADC o el shell de Citrix ADC.

Para realizar un seguimiento de paquetes de un dispositivo independiente

Ejecute el comando start ns trace en el dispositivo. El comando crea archivos de seguimiento en el <date-timestamp> directorio /var/nstrace/. Los nombres de archivo de seguimiento tienen la forma nstrace.cap<id\ >.

Puede ver el estado ejecutando el comando show ns trace. Puede detener el seguimiento de los paquetes ejecutando el comando stop ns trace.

Nota

También puede ejecutar la utilidad de seguimiento ns desde el shell de Citrix ADC ejecutando el archivo nstrace.sh. Sin embargo, se recomienda utilizar la utilidad de rastreo ns a través de la interfaz de línea de comandos de Citrix ADC.

Para rastrear paquetes de un clúster

Puede rastrear los paquetes en todos los nodos del clúster y obtener todos los archivos de seguimiento en el coordinador de configuración.

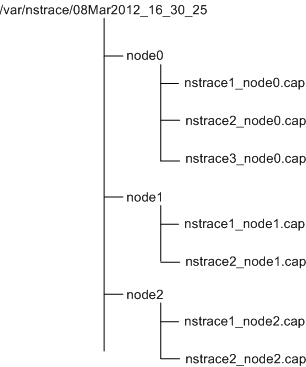

Ejecute el comando start ns trace en la dirección IP del clúster. El comando se propaga y se ejecuta en todos los nodos del clúster. Los archivos de seguimiento se almacenan en nodos individuales de clúster en el<date-timestamp> directorio /var/nstrace/. Los nombres de archivo de seguimiento tienen la forma nstrace <id> _node.cap<id\ >.

Puede utilizar los archivos de seguimiento de cada nodo para depurar las operaciones de nodos. Pero si quiere que los archivos de seguimiento de todos los nodos del clúster estén en una ubicación, debe ejecutar el comando stop ns trace en la dirección IP del clúster. Los archivos de seguimiento de todos los nodos se descargan en el coordinador de configuración del clúster en el<date-timestamp> directorio /var/nstrace/ de la siguiente manera:

Combinar varios archivos de seguimiento

Puede preparar un único archivo a partir de los archivos de seguimiento (solo compatible con. Cap) obtenidos de los nodos del clúster. Los archivos de seguimiento individuales proporcionan una vista acumulativa del seguimiento de los paquetes de clúster. Las entradas de seguimiento del archivo de seguimiento único se ordenan en función de la hora en que se recibieron los paquetes en el clúster.

Para combinar los archivos de seguimiento, en el shell de Citrix ADC, escriba:

> nstracemerge.sh -srcdir \<DIR\> -dstdir \<DIR\> -filename \<name\> -filesize \<num\>

Donde:

-

srcdires el directorio desde el que se fusionan los archivos de seguimiento. Todos los archivos de seguimiento de este directorio se fusionan en un único archivo. -

dstdires el directorio donde se crea el archivo de seguimiento fusionado. -

Filenamees el nombre del archivo de seguimiento que se crea. -

Filesizees el tamaño del archivo de seguimiento.

Ejemplos

A continuación se presentan algunos ejemplos del uso de la utilidad de rastreo ns para filtrar paquetes.

-

Para rastrear los paquetes en las interfaces de plano anterior de tres nodos:

Usar expresiones clásicas:

> start nstrace -filter "INTF == 0/1/1 && INTF == 1/1/1 && INTF == 2/1/1"Usar expresiones predeterminadas:

> start nstrace -filter "CONNECTION.INTF.EQ("0/1/1") && CONNECTION.INTF.EQ("1/1/1") && CONNECTION.INTF.EQ("2/1/1")" -

Para rastrear los paquetes desde una dirección IP de origen 10.102.34.201 o desde un sistema cuyo puerto de origen es mayor que 80 y el nombre del servicio no es “s1”:

Usar expresiones clásicas

> start nstrace -filter \"SOURCEIP == 10.102.34.201 \|| \(SVCNAME != s1 && SOURCEPORT > 80)\"Usar expresiones predeterminadas

> start nstrace -filter \"CONNECTION.SRCIP.EQ\(10.102.34.201) \|| \(CONNECTION.SVCNAME.NE\(\"s1\") && CONNECTION.SRCPORT.GT\(80))\"

Nota

Para obtener más información sobre los filtros utilizados en ns trace, consulte ns trace.

Captura de claves de sesión SSL durante un seguimiento

Cuando ejecuta el comando “start ns trace”, puede establecer el nuevo capsslkeys parámetro para capturar las claves maestras SSL para todas las sesiones SSL. Si incluye este parámetro, se genera un archivo denominado nstrace.sslkeys junto con el seguimiento del paquete. Este archivo se puede importar a Wireshark para descifrar el tráfico SSL en el archivo de seguimiento correspondiente.

Esta funcionalidad es similar a los exploradores web que exportan claves de sesión que posteriormente se pueden importar a Wireshark para descifrar el tráfico SSL.

Ventajas del uso de claves de sesión SSL

Las siguientes son las ventajas de utilizar claves de sesión SSL:

- Genera archivos de seguimiento más pequeños que no incluyen los paquetes adicionales creados por el modo SSLPLAIN de captura.

- Proporciona la capacidad de ver texto sin formato [SP (1] de la traza y elegir si quiere compartir el archivo de claves maestras o proteger los datos confidenciales al no compartirlo.

Limitaciones del uso de claves de sesión SSL

A continuación se presentan las limitaciones del uso de claves de sesión SSL:

- Las sesiones SSL no se pueden descifrar si no se capturan los paquetes iniciales de la sesión.

- Las sesiones SSL no se pueden capturar si el modo Federal Information Processing Standard (FIPS) está habilitado.

Para capturar claves de sesión SSL mediante la interfaz de línea de comandos (CLI)

En el símbolo del sistema, escriba los comandos siguientes para habilitar o inhabilitar las claves de sesión SSL en un archivo de seguimiento y verificar la operación de seguimiento.

> start nstrace -capsslkeys ENABLED

> show nstrace

Example

> start nstrace -capsslkeys ENABLED

> show nstrace

State: RUNNING Scope: LOCAL TraceLocation: "/var/nstrace/04May2016_17_51_54/..."

Nf: 24 Time: 3600 Size: 164 Mode: TXB NEW_RX

Traceformat: NSCAP PerNIC: DISABLED FileName: 04May2016_17_51_54 Link: DISABLED

Merge: ONSTOP Doruntimecleanup: ENABLED TraceBuffers: 5000 SkipRPC: DISABLED

SkipLocalSSH: DISABLED Capsslkeys: ENABLED InMemoryTrace: DISABLED

Done

Para configurar claves de sesión SSL mediante la GUI de Citrix ADC

- Vaya a Configuración > Sistema > Diagnósticos > Herramientas de soporte técnico y haga clic en Iniciar nuevo seguimiento para iniciar el seguimiento de paquetes cifrados en un dispositivo.

- En la página Iniciar seguimiento, active la casilla de verificación Capturar claves maestras SSL.

- Haga clic en Aceptar y Listo.

Para importar las claves maestras SSL en Wireshark

En la interfaz gráfica de usuario de Wireshark, vaya a Edición > Preferencias > Protocolos > SSL > nombre de archivo de registro (Pre) -Master-Secret y especifique los archivos de clave maestra obtenidos del dispositivo.