-

Listas de control de acceso

-

Configurar para obtener el tráfico de datos NetScaler FreeBSD desde una dirección SNIP

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Listas de control de acceso

Las listas de control de acceso (ACL) filtran el tráfico IP y protegen la red del acceso no autorizado. Una ACL es un conjunto de condiciones que NetScaler evalúa para determinar si permite el acceso. Por ejemplo, es probable que el departamento de Finanzas no quiera permitir que otros departamentos, como Recursos Humanos y Documentación, accedan a sus recursos, y esos departamentos desean restringir el acceso a sus datos.

Cuando NetScaler recibe un paquete de datos, compara la información del paquete de datos con las condiciones especificadas en la ACL y permite o deniega el acceso. El administrador de la organización puede configurar las ACL para que funcionen en los siguientes modos de procesamiento:

- Permitir: procesa el paquete.

- Puente: conecta el paquete con el destino sin procesarlo. El paquete se envía directamente mediante el reenvío de la capa 2 y la capa 3.

- Denegar: tira el paquete.

Las reglas de ACL son el primer nivel de defensa de NetScaler.

NetScaler admite los siguientes tipos de ACL:

- Las ACL simples filtran los paquetes según su dirección IP de origen y, opcionalmente, su protocolo, puerto de destino o dominio de tráfico. Se elimina cualquier paquete que tenga las funciones especificadas en la ACL.

- Las ACL ampliadas filtran los paquetes de datos en función de varios parámetros, como la dirección IP de origen, el puerto de origen, la acción y el protocolo. Una ACL extendida define las condiciones que un paquete debe cumplir para que el NetScaler procese el paquete, realice un puente sobre el paquete o deje caer el paquete.

Nomenclatura

En las interfaces de usuario de NetScaler, los términos ACL simple y ACL extendida se refieren a las ACL que procesan paquetes IPv4. Una ACL que procesa paquetes IPv6 se denomina ACL6 simple o ACL6 extendida. Al analizar ambos tipos, en esta documentación a veces se hace referencia a ambos como ACL simples o ACL extendidas.

Precedencia de ACL

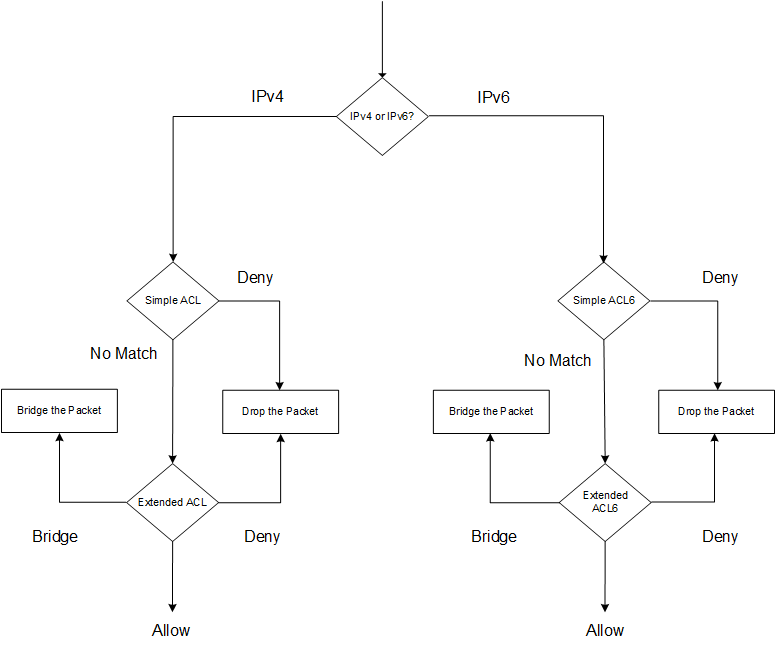

Si se configuran tanto las ACL simples como las extendidas, los paquetes entrantes se comparan primero con las ACL simples.

NetScaler primero determina si el paquete entrante es un paquete IPv4 o IPv6 y, a continuación, compara las características del paquete con las ACL simples o las ACL6 simples. Si se encuentra una coincidencia, se descarta el paquete. Si no se encuentra ninguna coincidencia, el paquete se compara con las ACL extendidas o las ACL6 extendidas. Si esa comparación da como resultado una coincidencia, el paquete se gestiona según lo especificado en la ACL. El paquete puede puentearse, descartarse o permitirse. Si no se encuentra ninguna coincidencia, se permite el paquete.

Figura 1. Secuencia de flujo de ACL simple y extendida

Compartir

Compartir

En este artículo

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.