Seguridad

Puede configurar los ajustes de seguridad, como la seguridad de la red, la ruta virtual, IPsec, el firewall y los certificados, que se aplican a todos los dispositivos de la red.

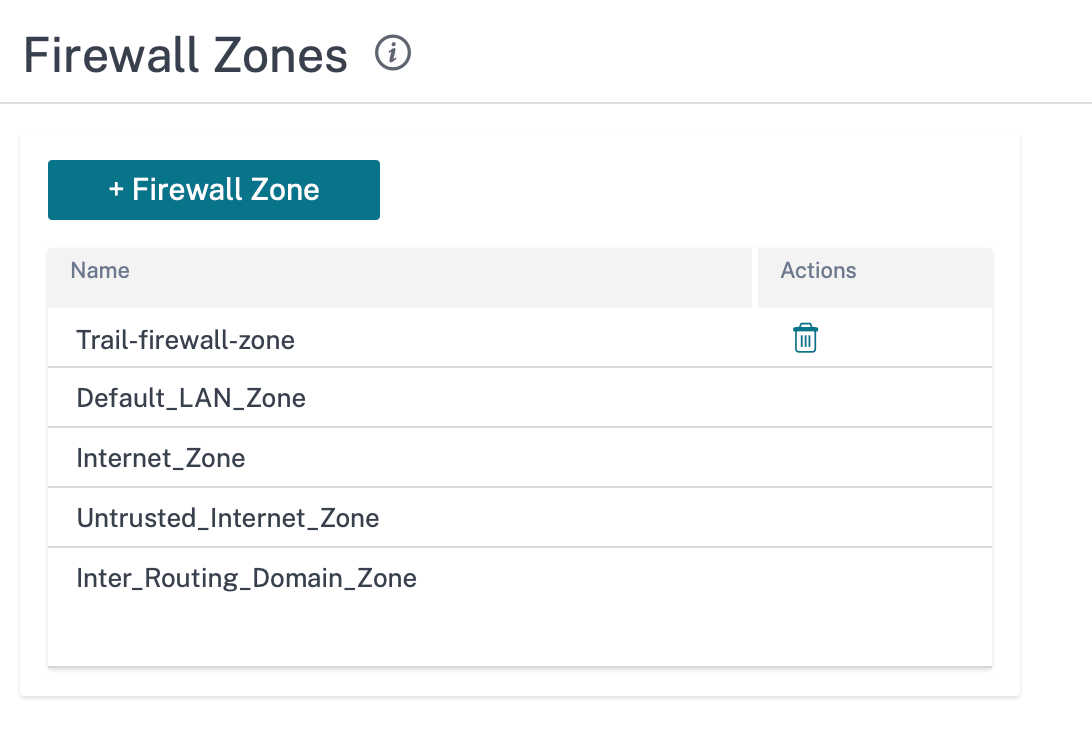

Zonas de firewall

Puede configurar zonas en la red y definir directivas para controlar la forma en que el tráfico entra y sale de las zonas. Las siguientes zonas están disponibles de forma predeterminada:

- default_lan_zone: Se aplica al tráfico hacia o desde un objeto con una zona configurable, donde la zona no se ha establecido.

- Internet_Zone: Se aplica al tráfico hacia o desde un servicio de Internet mediante una interfaz de confianza.

- Untrusted_Internet_Zone: Se aplica al tráfico hacia o desde un servicio de Internet mediante una interfaz que no es de confianza.

También puede crear sus propias zonas y asignarlas a los siguientes tipos de objetos:

- Interfaces de red virtual

- Servicios de intranet

- Túneles GRE

- Túneles LAN IPsec

Haga clic en Verificar configuración para validar cualquier error de auditoría.

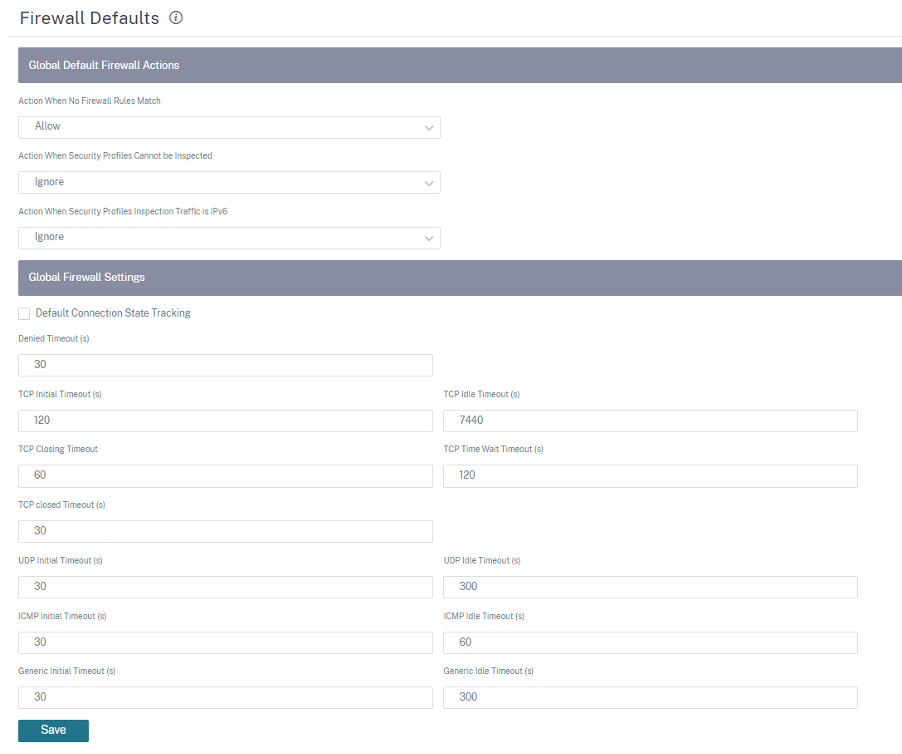

Valores predeterminados del firewall

Puede configurar las acciones de firewall globales predeterminadas y las configuraciones globales del firewall que se pueden aplicar a todos los dispositivos de la red SD-WAN. La configuración también se puede definir en el nivel de sitio que reemplaza la configuración global.

-

Acción cuando no coincide ninguna regla de firewall: Seleccione una acción (Permitir o eliminar) de la lista para los paquetes que no coincidan con una directiva de firewall.

-

Acción cuando no se pueden inspeccionar los perfiles de seguridad: Seleccione una acción (ignorar o eliminar) para los paquetes que coincidan con una regla de firewall y se conecten a un perfil de seguridad, pero que el subsistema Edge Security no pueda inspeccionar temporalmente. Si selecciona Ignorar, la regla de firewall correspondiente se tratará como no coincidente y se evalúa la siguiente regla de firewall en orden. Si selecciona Cortar, se descartan los paquetes que coinciden con la regla de firewall correspondiente.

-

Acción de firewall predeterminada: Seleccione una acción (Permitir/eliminar) de la lista para los paquetes que no coincidan con una directiva.

-

Seguimiento del estado de conexión predeterminado: Permite el seguimiento direccional del estado de la conexión para los flujos TCP, UDP e ICMP que no coinciden con una directiva de filtro o regla de NAT.

Nota

Los flujos asimétricos se bloquean cuando se habilita el seguimiento del estado de la conexión predeterminada, incluso cuando no hay directivas de firewall definidas. Si existe la posibilidad de flujos asimétricos en un sitio, la recomendación es habilitarlos al nivel de sitio o directiva y no a nivel mundial.

-

Tiempo de espera denegado (s): Tiempo (en segundos) para esperar a que lleguen nuevos paquetes antes de cerrar las conexiones denegadas.

-

Tiempo deespera inicial de TCP: Tiempo (en segundos) para esperar nuevos paquetes antes de cerrar una sesión TCP incompleta.

-

Tiempo deespera de inactividad de TCP: Tiempo (en segundos) para esperar nuevos paquetes antes de cerrar una sesión TCP activa.

-

Tiempo deespera de cierre de TCP: Tiempo (en segundos) para esperar nuevos paquetes antes de cerrar una sesión TCP tras una solicitud de finalización.

-

Tiempos de espera de TCP: Tiempo (en segundos) para esperar nuevos paquetes antes de cerrar una sesión TCP finalizada.

-

Tiempo deespera de cierre de TCP: Tiempo (en segundos) para esperar nuevos paquetes antes de cerrar una sesión TCP abortada.

-

Tiempo deespera inicial de UDP: Tiempo (en segundos) para esperar nuevos paquetes antes de cerrar la sesión de UDP que no ha recibido tráfico en ambas direcciones.

-

Tiempo deespera de inactividad de UDP: Tiempo (en segundos) para esperar nuevos paquetes antes de cerrar una sesión UDP activa.

-

Tiempo deespera inicial de ICMP: Tiempo (en segundos) para esperar a que lleguen nuevos paquetes antes de cerrar una sesión de ICMP que no ha recibido tráfico en ambas direcciones

-

Tiempo de espera deinactividad de ICMP: Tiempo (en segundos) para esperar a que lleguen nuevos paquetes antes de cerrar una sesión ICMP activa.

-

Tiempo deespera inicial genérico: Tiempo (en segundos) para esperar nuevos paquetes antes de cerrar una sesión genérica que no ha recibido tráfico en ambas direcciones.

-

Tiempo deespera de inactividad genérico: Tiempo (en segundos) para esperar nuevos paquetes antes de cerrar una sesión genérica activa.

Haga clic en Verificar configuración para validar cualquier error de auditoría.

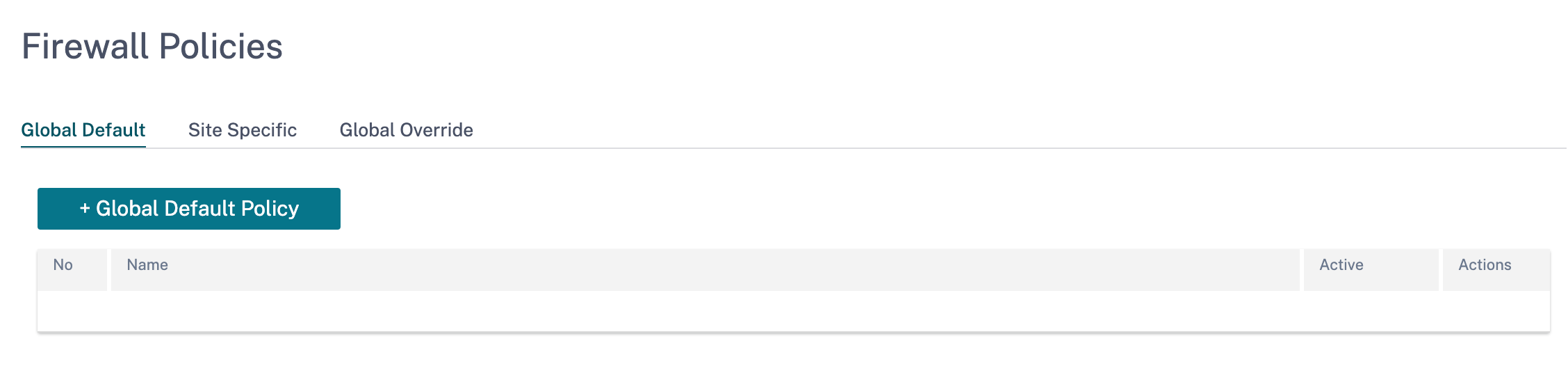

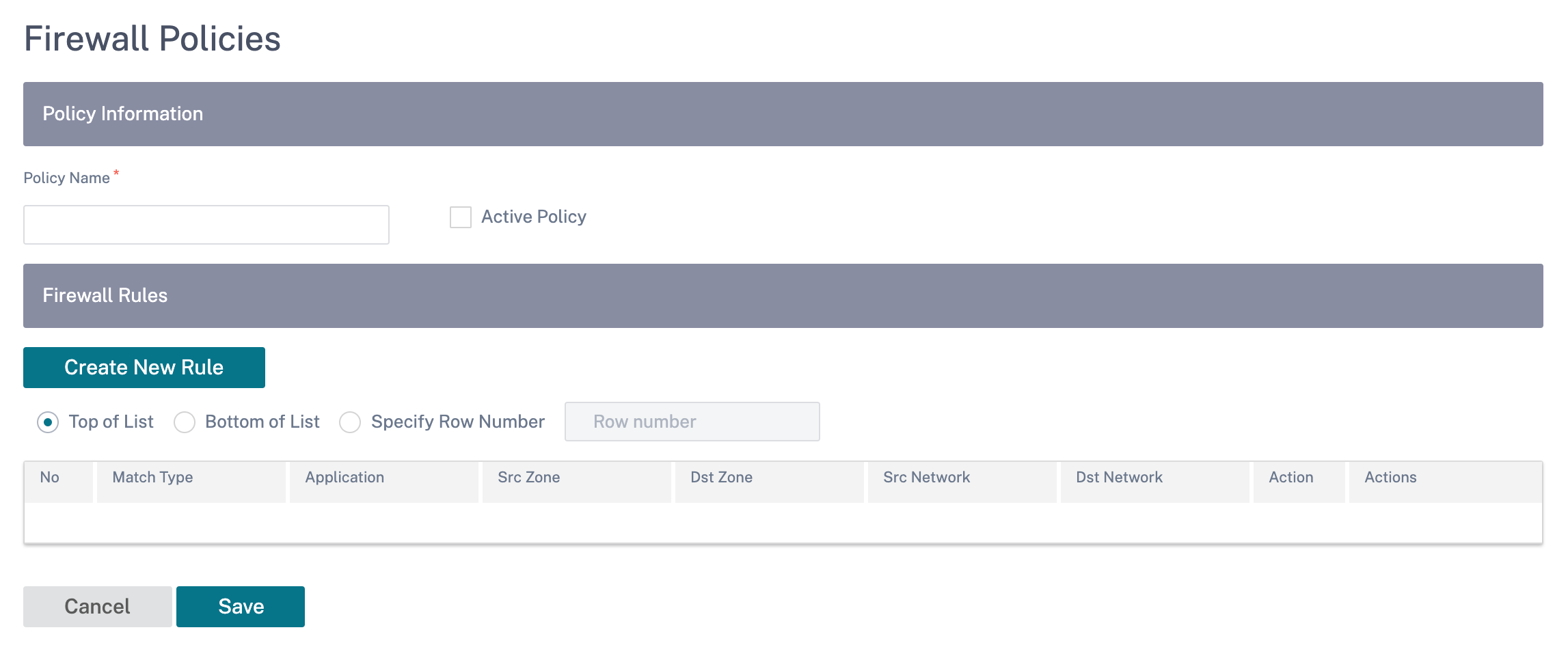

Directivas de firewall

Los perfiles de firewall proporcionan seguridad al garantizar que el tráfico de red está restringido solo a una regla de firewall específica según los criterios de coincidencia y aplicando acciones específicas. Las directivas de firewall contienen tres secciones.

- Predeterminado global: La directiva predeterminada global es una agregación de un par de reglas de firewall. La directiva que cree en la sección Predeterminado global se aplica a todos los sitios de la red.

- Sitio específico: Puede aplicar las reglas de firewall definidas en ciertos sitios específicos.

- Anulación global: Puede anular las directivas globales y específicas del sitio mediante la Directiva de anulación global.

Puede definir reglas de firewall y colocarlas en función de la prioridad. Puede elegir el orden de prioridad para comenzar desde la parte superior de la lista, en la parte inferior de la lista o desde una fila específica.

Se recomienda tener reglas más específicas para aplicaciones o subaplicaciones en la parte superior, seguidas de reglas menos específicas para las que representan un tráfico más amplio.

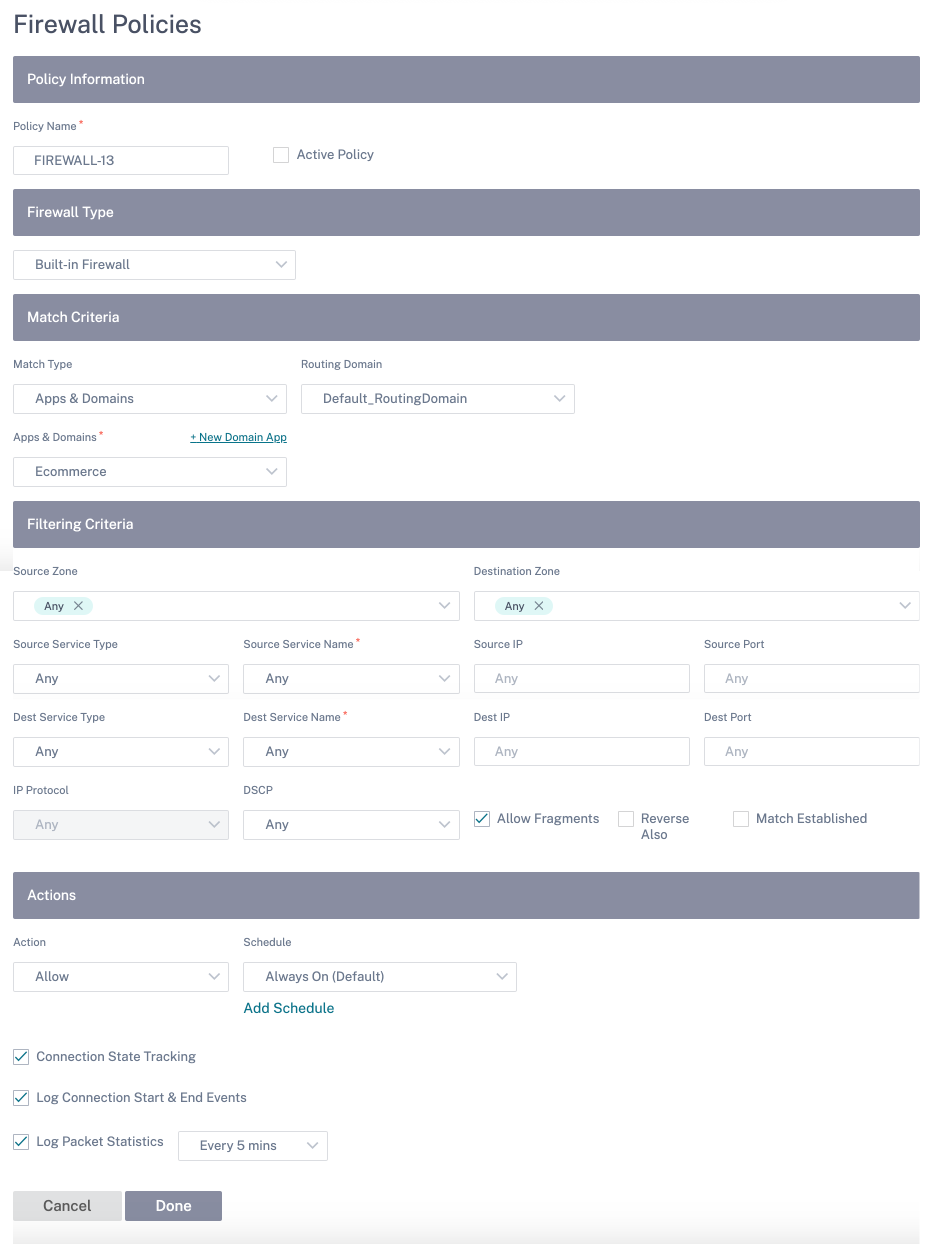

Para crear una regla de firewall, haga clic en Crear nueva regla.

- Introduzca un nombre de directiva y active la casilla de verificación Directiva activa si quiere aplicar todas las reglas de firewall.

-

Los criterios de coincidencia definen el tráfico de la regla como, por ejemplo, una aplicación, una aplicación definida personalizada, un grupo de aplicaciones, una familia de aplicaciones o un protocolo IP basado en.

-

Criterios de filtrado:

-

Zona de origen: La zona de firewall de origen.

-

Zona de destino: La zona de firewall de destino.

-

Tipo de servicio deorigen: El tipo de servicio SD-WAN de origen (local, ruta virtual, intranet, host IP o Internet) son ejemplos de tipos de servicio.

-

Nombre del servicio de origen: El nombre de un servicio vinculado al tipo de servicio. Por ejemplo, si la ruta virtual está seleccionada para el tipo de servicio de origen, sería el nombre de la ruta virtual específica. Esto no siempre es necesario y depende del tipo de servicio seleccionado.

-

IP de origen: La dirección IP y la máscara de subred que la regla usa para hacer coincidir.

-

Puerto de origen: El puerto de origen que utiliza la aplicación específica.

-

Tipo de servicio Dest: El tipo de servicio SD-WAN de destino (local, ruta virtual, intranet, host IP o Internet) son ejemplos de tipos de servicios.

-

Nombre del servicio Dest: Nombre de un servicio vinculado al tipo de servicio. Esto no siempre es necesario y depende del tipo de servicio seleccionado.

-

Dirección IP: La dirección IP y la máscara de subred que el filtro utiliza para hacer coincidir.

-

Puerto Dest: E l puerto de destino que utiliza la aplicación específica (es decir, el puerto de destino HTTP 80 para el protocolo TCP).

-

Protocolo IP: Si se selecciona este tipo de coincidencia, seleccione un protocolo IP con el que coincida la regla. Las opciones incluyen ANY, TCP, UDP, ICMP, etc.

-

DSCP: Permite al usuario hacer coincidir la configuración de una etiqueta DSCP.

-

Permitir fragmentos: Permite los fragmentos de IP que coincidan con esta regla.

-

Invertir también: Agregue automáticamente una copia de esta directiva de filtros con la configuración de origen y destino invertida.

-

Coincidencia establecida: haga coincidir los paquetes entrantes de una conexión a la que se permitieron los paquetes salientes.

-

-

Se pueden realizar las siguientes acciones en un flujo coincidente:

-

Permitir: Permitir el flujo a través del Firewall.

-

Descartar: Deniegue el flujo a través del firewall descartando los paquetes.

-

Rechazar: Deniegue el flujo a través del firewall y envíe una respuesta específica del protocolo. TCP envía un restablecimiento, ICMP envía un mensaje de error.

-

Contar y continuar: Cuente la cantidad de paquetes y bytes de este flujo y, a continuación, continúe con la lista de directivas.

-

Además de definir la acción que se va a realizar, también puede seleccionar los registros que se van a capturar.

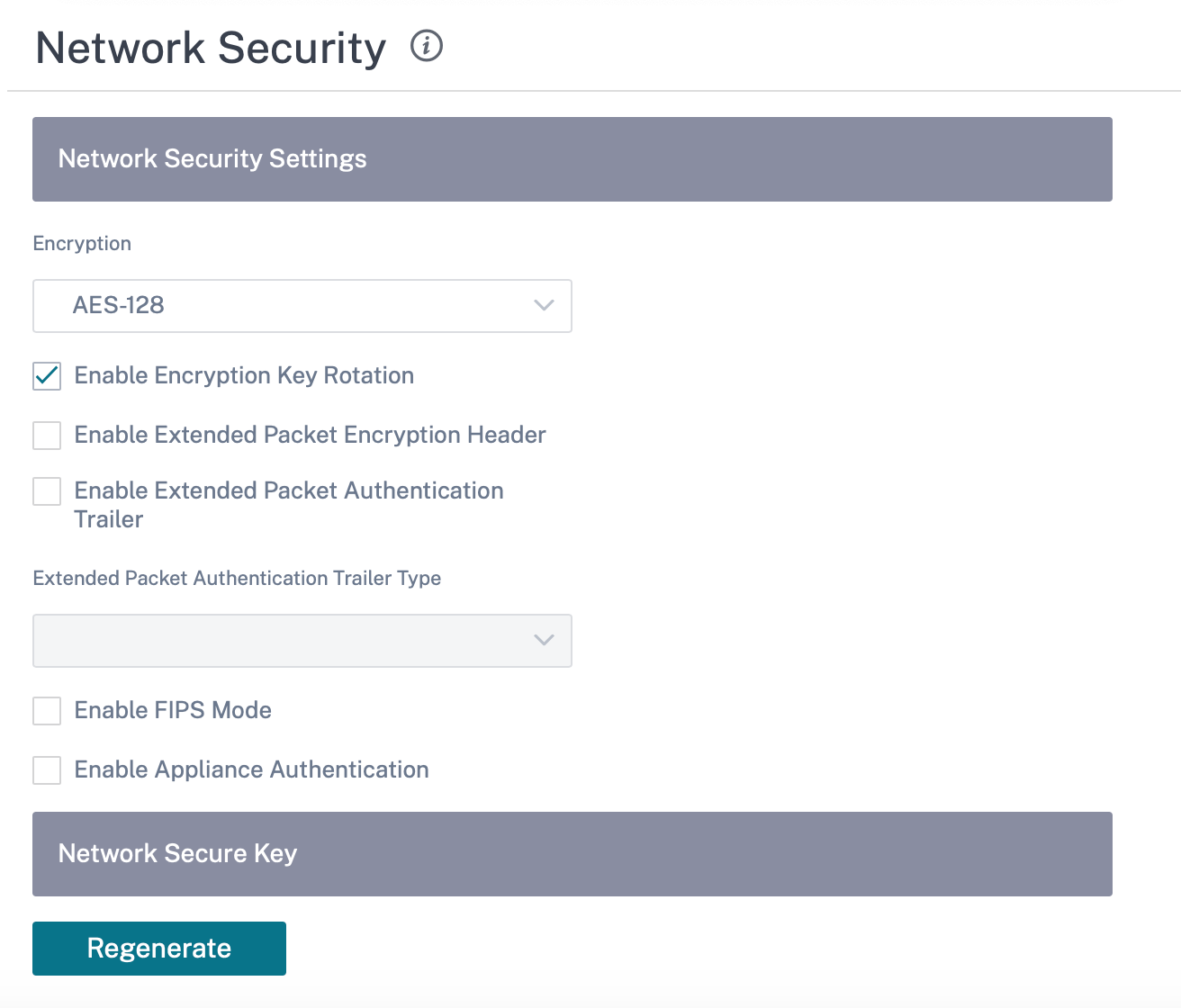

Seguridad de red

Seleccione el mecanismo de cifrado que se utilizará en toda la red. Puede configurar la configuración de seguridad global que proteja toda la red SD-WAN.

El modo de cifrado de red define el algoritmo utilizado para todas las rutas cifradas en la red SD-WAN. No es aplicable a rutas no cifradas. Puede establecer el cifrado como AES-128 o AES-256.

Cumplimiento FIPS

El modo FIPS obliga a los usuarios a configurar los ajustes compatibles con FIPS para sus túneles de IPSec y los ajustes de IPSec para las rutas virtuales.

La activación del modo FIPS ofrece las siguientes capacidades:

- Muestra el modo IKE compatible con FIPS.

- Muestra un grupo IKE DH compatible con FIPS desde el que los usuarios pueden seleccionar los parámetros necesarios para configurar el dispositivo en modo compatible con FIPS (2,5,14 — 21).

- Muestra el tipo de túnel IPsec compatible con FIPS en la configuración de IPsec para rutas virtuales

- Modo de integridad IKE hash e (IKEv2), modo de autenticación IPsec.

- Realiza errores de auditoría para la configuración de vida útil basada en FIPS.

Para habilitar el cumplimiento de FIPS en el servicio Citrix SD-WAN Orchestrator:

-

Vaya a Configuración > Seguridad > Seguridadde la red.

-

En la sección Configuración de seguridad de red, haga clic en la casilla Habilitar el modo FIPS.

Al habilitar el modo FIPS, se exigen comprobaciones durante la configuración para garantizar que todos los parámetros de configuración relacionados con IPsec cumplan los estándares FIPS. Se le pedirá a través de errores de auditoría y advertencias que configure IPsec.

Si la configuración de IPSec no cumple con los estándares FIPS cuando está habilitada, es posible que se produzca un error de auditoría. Los siguientes son los tipos de errores de auditoría que se muestran al hacer clic en Verificar configuración en la interfaz de usuario de Citrix SD-WAN Orchestrator for On-premises.

- Cuando el modo FIPS está activado y se selecciona la opción que no es compatible con FIPS.

- Cuando el modo FIPS está activado y se introduce un valor de vida incorrecto.

- Cuando el modo FIPS está habilitado y la configuración de IPSec para la ruta virtual establecida por defecto también está habilitada, y se selecciona el modo túnel incorrecto (ESP frente a ESP_Auth/AH).

- Cuando se habilita el modo FIPS, también se habilita la configuración de IPSec para el conjunto predeterminado de rutas virtuales y se introduce un valor de vida incorrecto.

Habilitar rotación de clavesde cifrado: Cuando está activada, las claves de cifrado se rotan a intervalos de 10 a 15 minutos.

Habilitar encabezado de cifrado de paquetes extendido: Cuando está habilitado, se antecede un contador cifrado de 16 bytes al tráfico cifrado para servir como vector de inicialización y cifrar paquetes aleatoriamente.

Habilitar tráiler de autenticación de paquetes extendida: Cuando está habilitada, se agrega un código de autenticación al contenido del tráfico cifrado para verificar que el mensaje se entrega sin alteraciones.

Tipo de tráiler de autenticación de paquetes extendida: Este es el tipo de tráiler utilizado para validar el contenido del paquete. Seleccione una de las siguientes opciones del menú desplegable: Suma de comprobación de 32 bits o SHA-256.

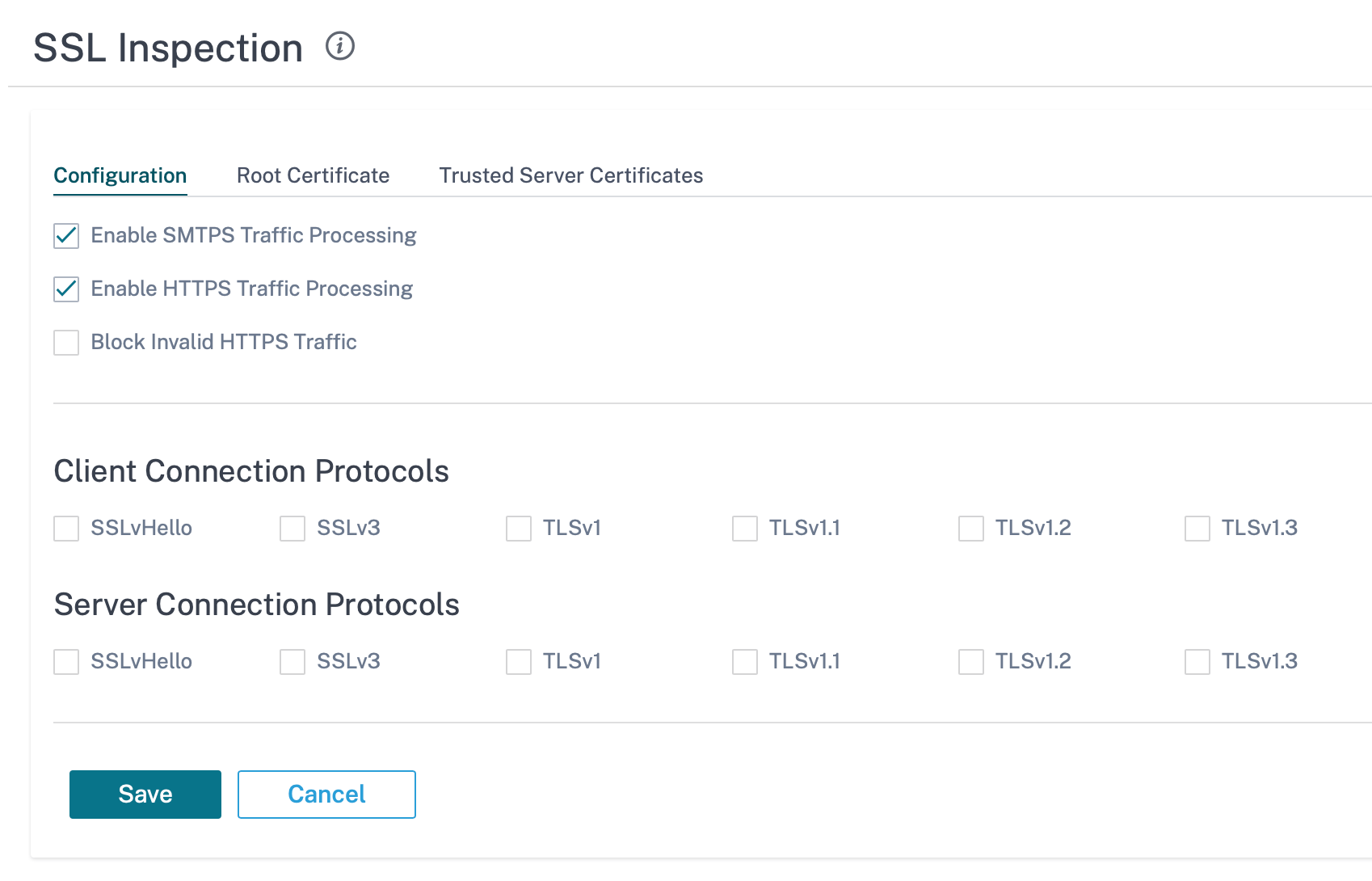

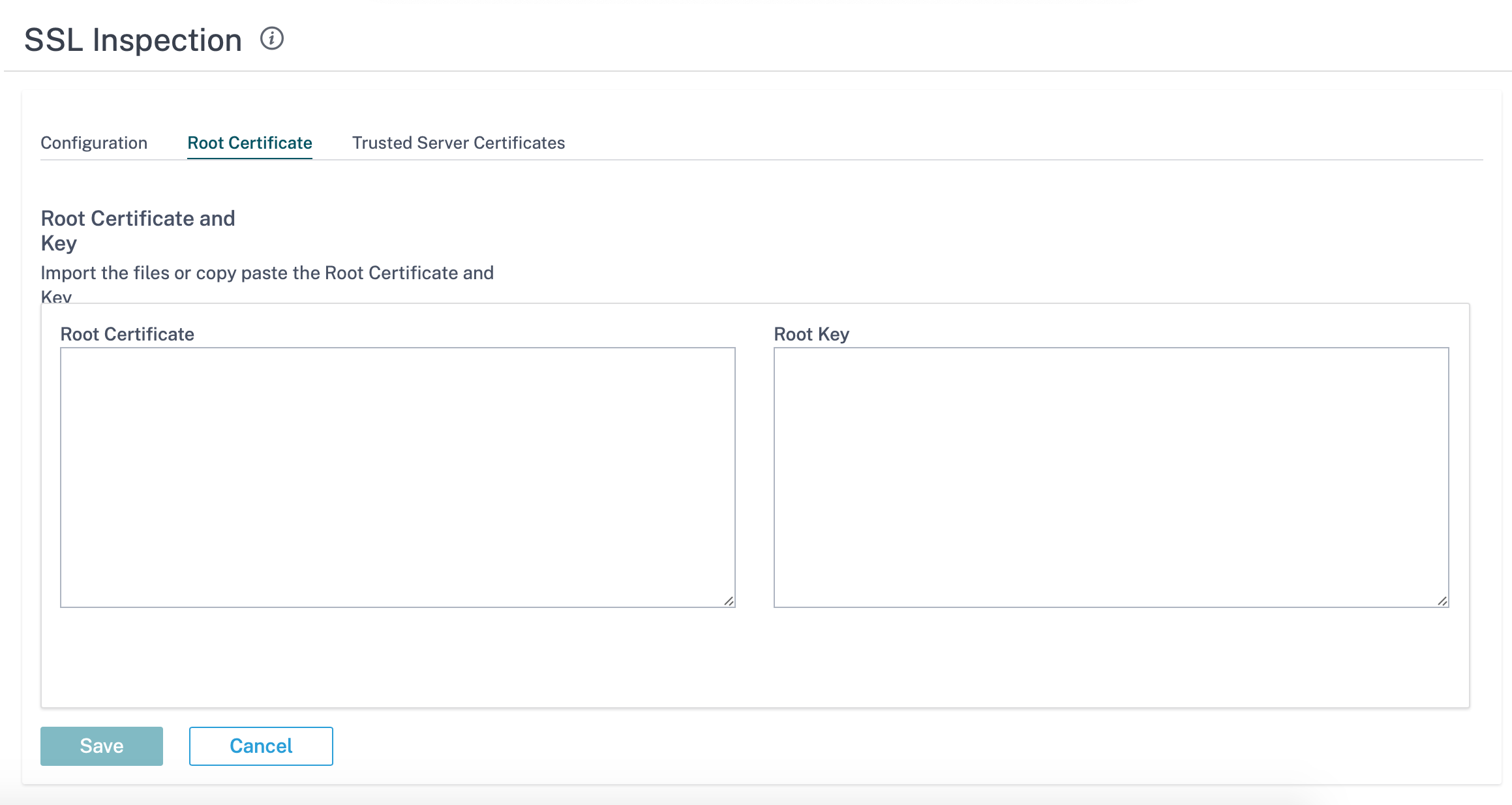

Inspección SSL

La inspección de Secure Sockets Layer (SSL) es un proceso de interceptación, descifrado y análisis del tráfico HTTPS y SMTP seguro en busca de contenido malicioso. La inspección SSL proporciona seguridad al tráfico que entra y sale de su organización. Puede generar y cargar el certificado de CA raíz de su organización y realizar la inspección intermedia del tráfico.

NOTA

La inspección SSL se admite a partir de la versión 11.3.0 de Citrix SD-WAN.

Para habilitar la inspección SSL, al nivel de red, vaya a Configuración > Seguridad > Inspección SSL > Configuración y defina los siguientes parámetros de configuración de SSL.

- Habilite el procesamiento del tráfico SMTPS: El tráfico SMTP seguro se somete a una inspección SSL.

- Habilite el procesamiento de tráfico HTTPS: El tráfico HTTPS se somete a una inspección SSL.

- Bloquear tráfico HTTPS no válido: De forma predeterminada, cuando la casilla Bloquear tráfico HTTPS no válido está desactivada, se ignora el tráfico que no sea HTTPS en el puerto 443 y se permite que fluya sin obstáculos. Cuando se selecciona Bloquear tráfico HTTPS no válido, se bloquea el tráfico que no sea HTTPS para la inspección de SSL. Al habilitar esta opción, es posible que se bloquee el tráfico que de otro modo sería legítimo, es decir, el tráfico HTTP en el puerto 443 o el tráfico HTTPS de sitios con un certificado caducado.

- Protocolos de conexión de cliente: Seleccione los protocolos de cliente requeridos. Los protocolos disponibles son SSLVhello, SSLv3, TLSv1, TSLv1.1, TLSv1.2 y TLSv1.3.

- Protocolos de conexión al servidor: Seleccione los protocolos de servidor requeridos. Los protocolos disponibles son SSLVhello, SSLv3, TLSv1, TSLv1.1, TLSv1.2 y TLSv1.3.

NOTA

Las versiones anteriores a TLSv1.2 se consideran vulnerables y no deben habilitarse, a menos que la compatibilidad con versiones anteriores sea importante.

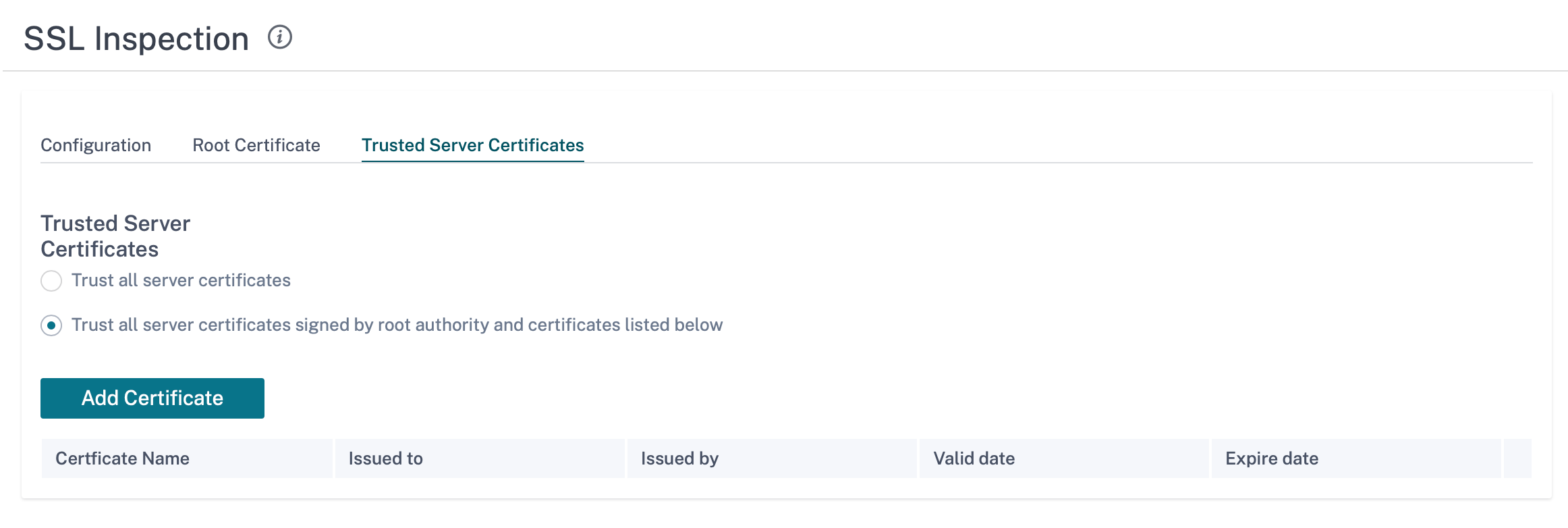

En la ficha Certificado raíz, copie y pegue el certificado raíz y la clave de la autoridad de certificación raíz (CA) de su organización. La CA raíz se utiliza para crear y firmar una copia falsificada de los certificados de los sitios originales, de modo que se pueda realizar la inspección de SSL. Se asume implícitamente que el certificado de CA raíz está instalado en todas las estaciones de trabajo y dispositivos del cliente a los que se les puede inspeccionar su SSL de tráfico.

La opción predeterminada, Confiar en todos los certificados de servidor firmados por la autoridad raíz y los certificados que se enumeran a continuación, da como resultado que SD-WAN valide todos los certificados de servidor con la lista estándar de CA raíz y la CA raíz configuradas previamente. También descarta los servidores que tienen un certificado no válido. Para anular este comportamiento, cargue el certificado SSL autofirmado de los servidores internos en la ficha Certificados de servidor de confianza. Haga clic en Agregar certificado e introduzca un nombre, busque el certificado y cárguelo. Como alternativa, si selecciona Confiar en todos los certificados de servidor, Citrix SD-WAN considera que todos los servidores son de confianza, independientemente del estado de validación de los certificados.

Como parte de los perfiles de seguridad, puede crear reglas SSL y habilitarlas para la inspección de SSL. Para obtener más información sobre la creación de reglas SSL para un perfil de seguridad, consulte Seguridad perimetral.

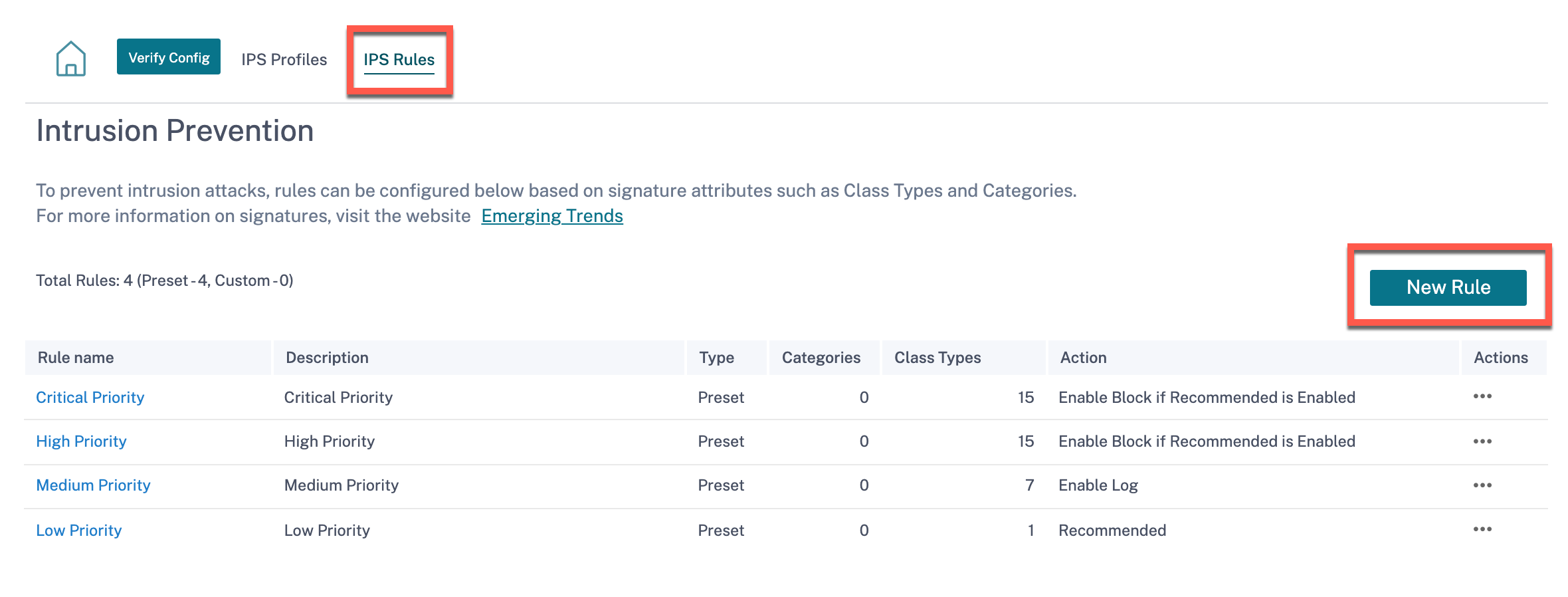

Prevención de intrusiones

Intrusion Prevention System (IPS) detecta y evita que la actividad malintencionada entre en la red. El IPS inspecciona el tráfico de la red y toma medidas automatizadas en todos los flujos de tráfico entrante. Incluye una base de datos con más de 34 000 detecciones de firmas y firmas heurísticas para el escaneo de puertos, lo que le permite monitorear y bloquear de manera efectiva la mayoría de las solicitudes sospechosas.

IPS utiliza la detección basada en firmas, que coincide con los paquetes entrantes con una base de datos de patrones de exploit y ataque identificables de forma única. La base de datos de firmas se actualiza automáticamente diariamente. Dado que hay miles de firmas, las firmas se agrupan en tipos Categoría y Clase.

Puede crear reglas de IPS y habilitar solo las categorías de firmas o los tipos de clases que su red requiere. Dado que la prevención de intrusiones es un proceso sensible a la informática, utilice solo el conjunto mínimo de categorías de firmas o tipos de clases que sean relevantes para su red.

Puede crear un perfil de IPS y habilitar una combinación de reglas de IPS. A continuación, estos perfiles IPS se pueden asociar globalmente a toda la red o solo a sitios específicos.

Cada regla se puede asociar a varios perfiles de IPS y cada perfil de IPS se puede asociar a varios sitios. Cuando se habilita un perfil de IPS, inspecciona el tráfico de red de los sitios a los que está asociado el perfil de IPS y de las reglas de IPS habilitadas en ese perfil.

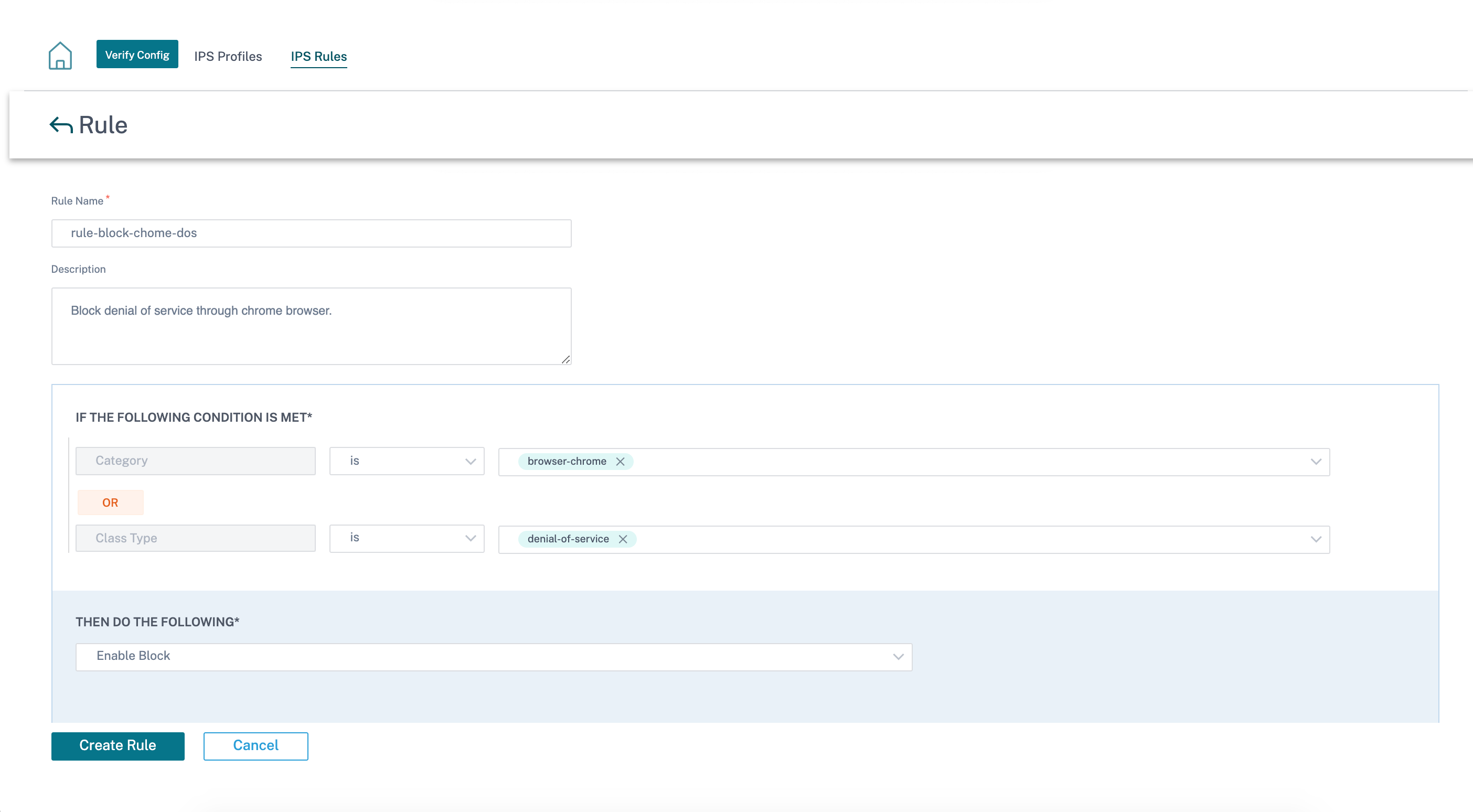

Para crear reglas de IPS, al nivel de red, vaya a Configuración > Seguridad > Prevención de intrusiones > Reglas de IPS y haga clic en Nueva regla.

Proporcione un nombre de regla y una descripción. Seleccione los atributos de firma de categoría o tipo de clase coincidentes, seleccione una acción para la regla y habilítela. Puede elegir entre las siguientes acciones de regla:

| Acción de regla | Función |

|---|---|

| Recomendado | Hay acciones recomendadas definidas para cada firma. Realice la acción recomendada para las firmas. |

| Habilitar registro | Permitir y registrar el tráfico que coincida con cualquiera de las firmas de la regla. |

| Habilitar bloque si Recomendado está habilitado | Si la acción de la regla es Recomendada y la acción recomendada para la firma es Activar registro, elimine el tráfico que coincida con cualquiera de las firmas de la regla. |

| Activar bloque | Suelte el tráfico que coincida con cualquiera de las firmas de la regla. |

Nota

- Dado que la prevención de intrusiones es un proceso sensible a la informática, utilice solo el conjunto mínimo de categorías de firmas que sean relevantes para sus implementaciones de seguridad perimetral.

- El firewall SD-WAN elimina el tráfico en todos los puertos WAN L4 que no están reenviados por puertos y que no están visibles en el motor IPS. Esto proporciona una capa de seguridad adicional contra ataques dos triviales y análisis.

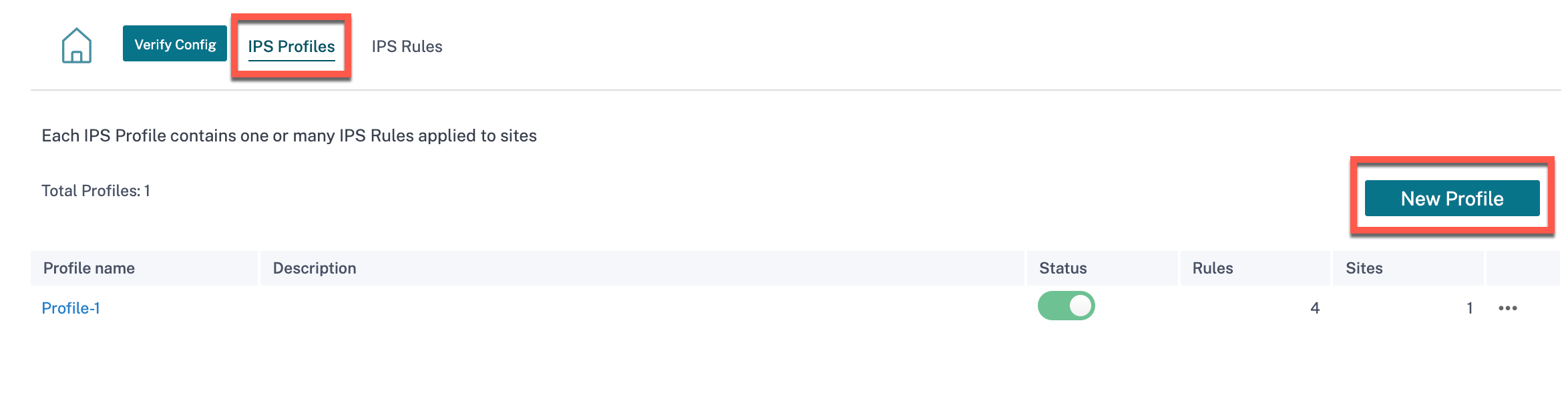

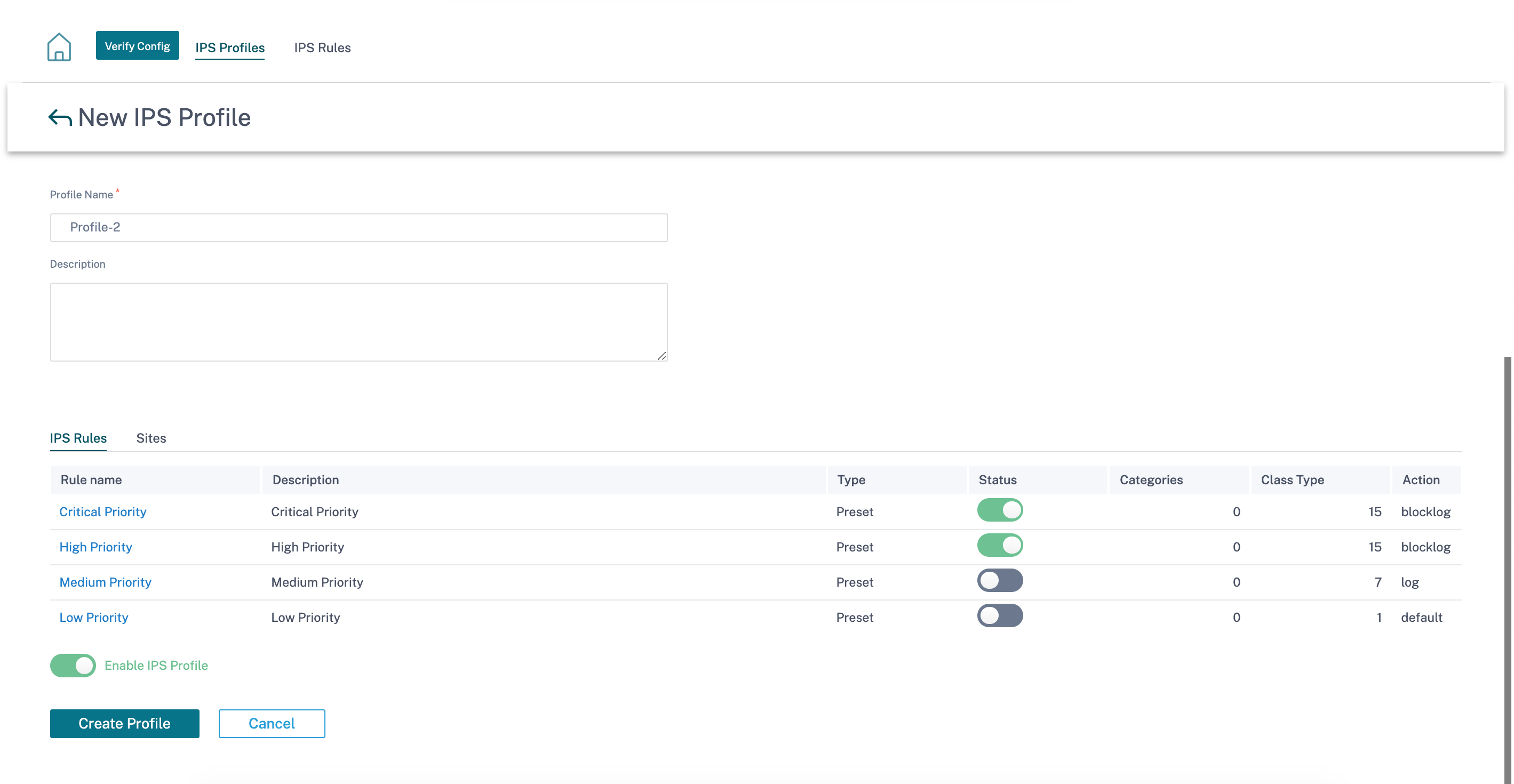

Para crear perfiles de IPS, al nivel de red, vaya a Configuración > Seguridad > Prevención de intrusiones > Perfiles de IPS y haga clic en Nuevo perfil.

Proporcione un nombre y una descripción para el perfil de IPS. En la ficha Reglas de IPS, habilite las reglas de IPS necesarias y active Activar perfiles de IPS.

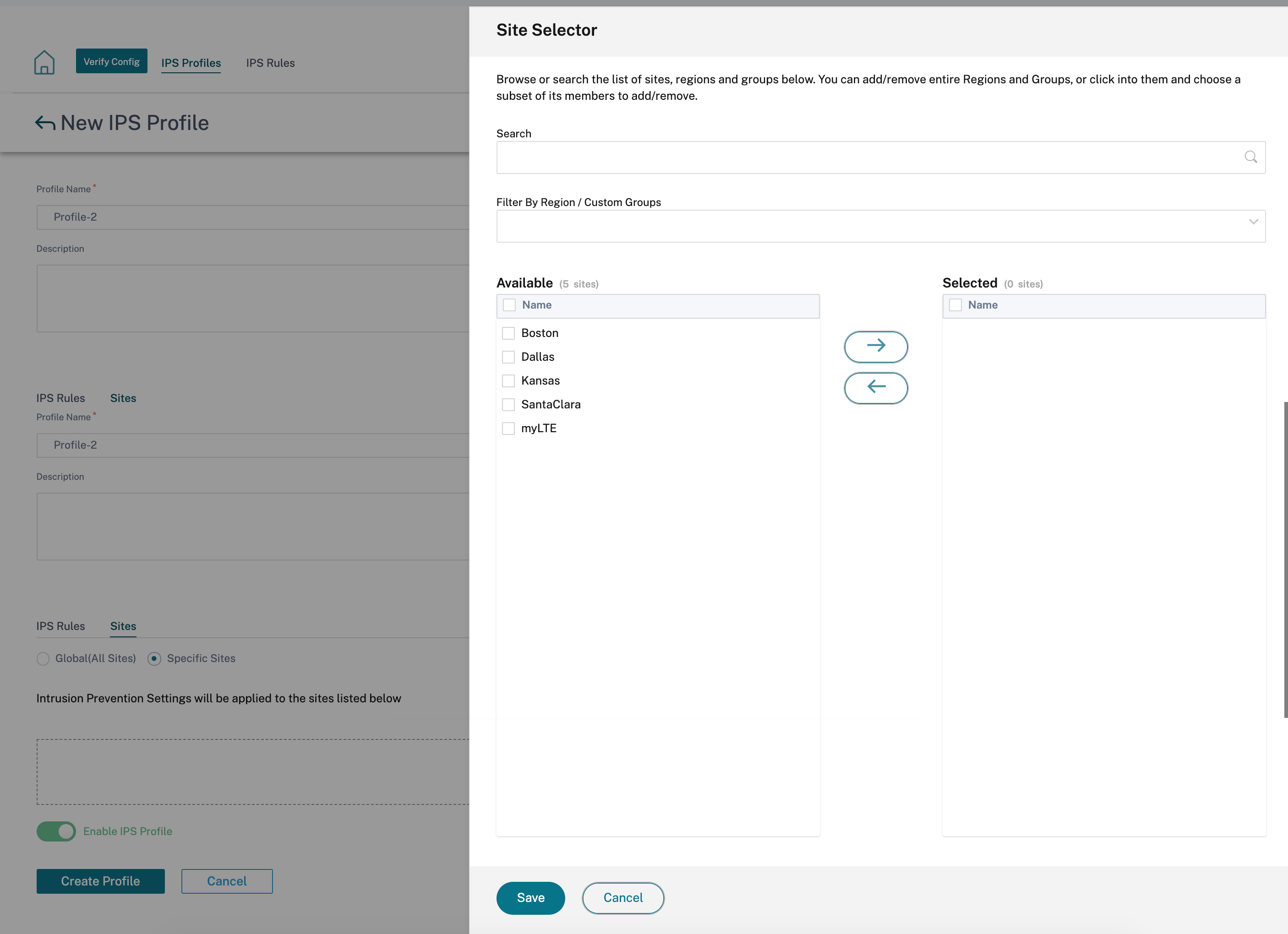

En la ficha Sitios, haga clic en Seleccionar sitios. Seleccione los sitios y haga clic en Guardar. Haga clic en Crear perfil.

Puede habilitar o inhabilitar estos perfiles IPS al crear perfiles de seguridad. Los perfiles de seguridad se utilizan para crear reglas de firewall. Para obtener más información, consulte Perfil de seguridad: Prevención de intrusiones.

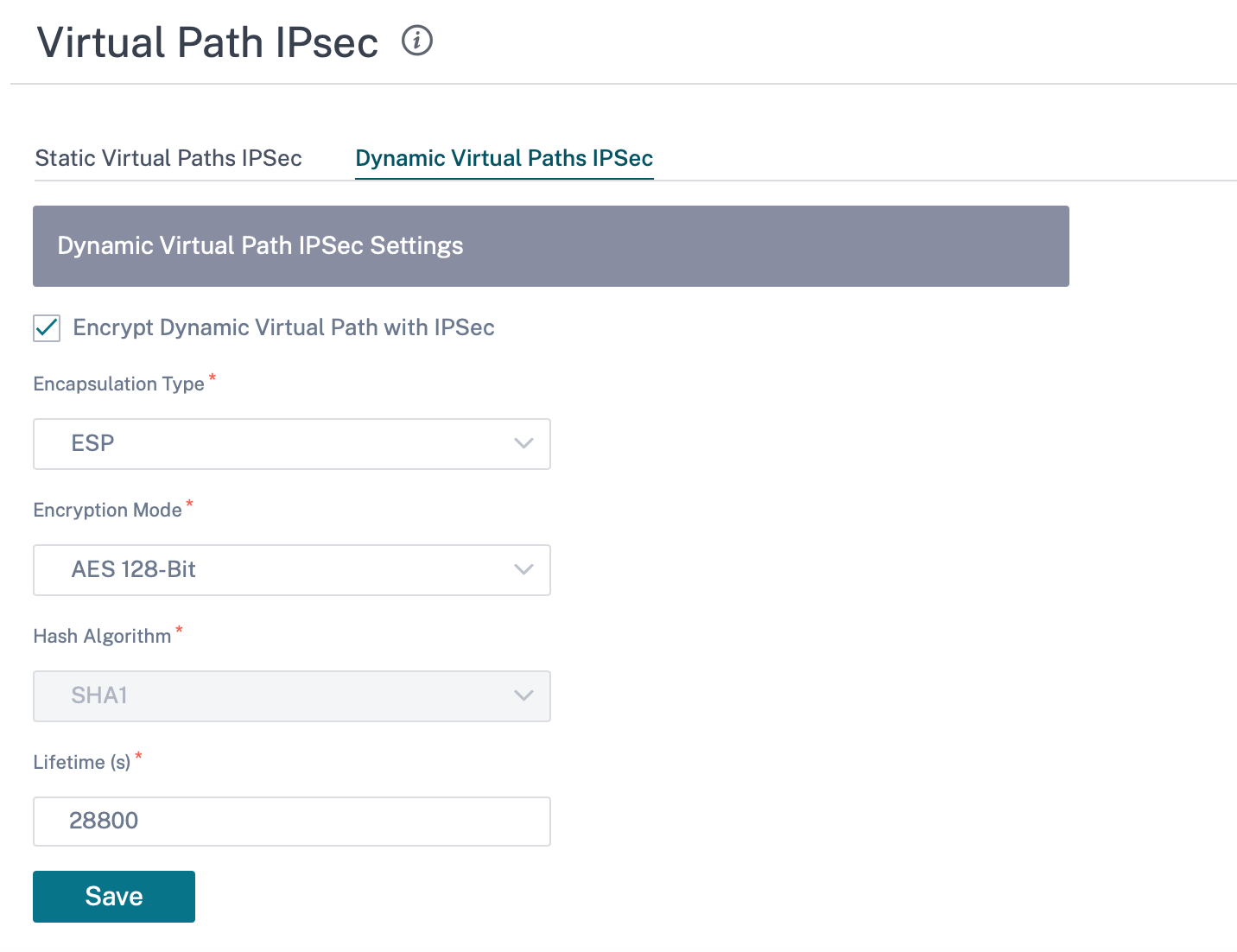

Ruta virtual IPSec

Ruta virtual IPSec define la configuración del túnel IPSec para garantizar la transmisión segura de datos a través de las rutas virtuales estáticas y las rutas virtuales dinámicas. Seleccione la ficha IPSec de rutas virtuales estáticaso IPsec de rutas virtuales dinámicas para definir la configuración del túnel IPSec.

-

Tipo de encapsulación: Elija uno de los siguientes tipos de seguridad:

- ESP: Los datos están encapsulados y cifrados.

- ESP+Auth: Los datos se encapsulan, cifran y validan con un HMAC.

- AH: Los datos se validan con un HMAC.

- Modo de cifrado: El algoritmo de cifrado que se utiliza cuando se habilita el ESP.

- Algoritmode hash: El algoritmo de hash utilizado para generar un HMAC.

- Duración (s): La duración preferida, en segundos, para que exista una asociación de seguridad IPSec. Escriba 0 para ilimitado.

Para obtener información sobre la configuración del servicio IPSec, consulte Servicio IPSec.

Haga clic en Verificar configuración para validar cualquier error de auditoría

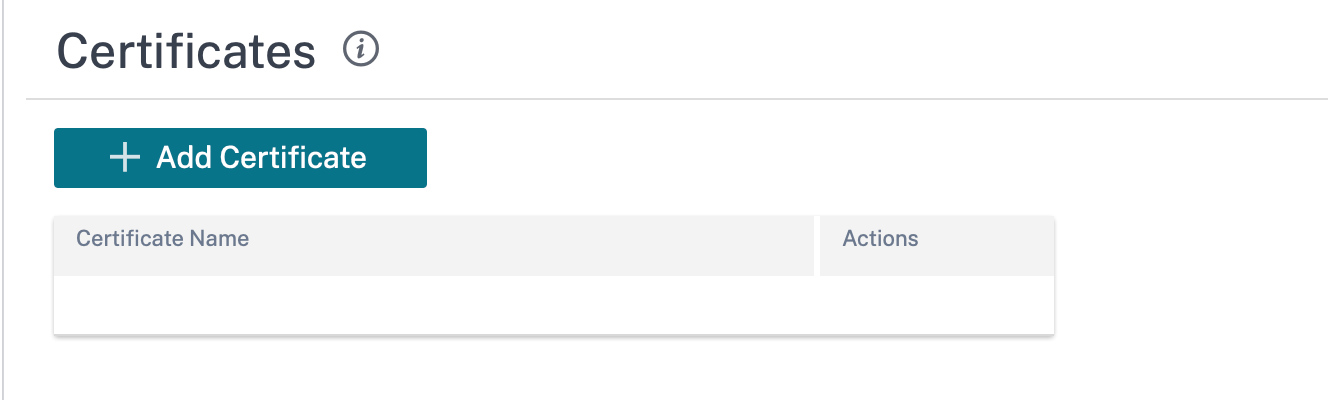

Certificados

Existen dos tipos de certificados: De identidad y de confianza. Los certificados de identidad se utilizan para firmar o cifrar datos para validar el contenido de un mensaje y la identidad del remitente. Los certificados de confianza se utilizan para verificar las firmas de mensajes. Los dispositivos Citrix SD-WAN aceptan certificados de identidad y certificados de confianza. Los administradores pueden administrar certificados en el Editor de configuración.

Haga clic en Verificar configuración para validar cualquier error de auditoría

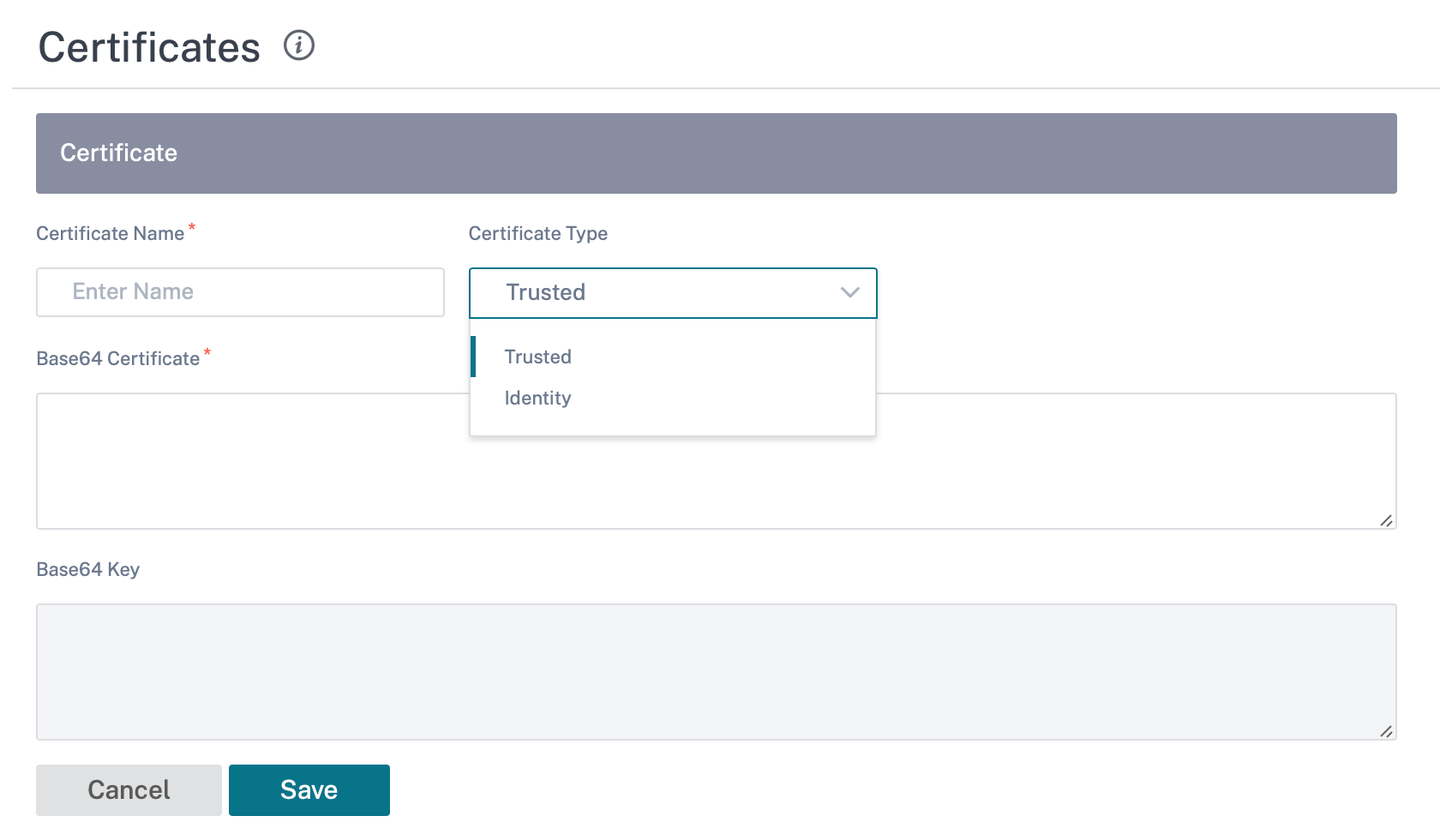

Para agregar un certificado, haga clic en Agregar certificado.

-

Nombre del certificado: Proporcione el nombre del certificado.

-

Tipo de certificado: Seleccione el tipo de certificado en la lista desplegable.

-

Certificadosde identidad: Los certificados de identidad requieren que la clave privada del certificado esté disponible para el firmante. Certificados de identidad o sus cadenas de certificados en las que un par confía para validar el contenido y la identidad del remitente. Los certificados de identidad configurados y sus respectivas huellas digitales se muestran en el Editor de configuración.

-

Certificadosde confianza: Los certificados de confianza son certificados autofirmados, de autoridad de certificación (CA) intermedia o de CA raíz que se utilizan para validar la identidad de un par. No se requiere clave privada para un certificado de confianza. Los certificados de confianza configurados y sus respectivas huellas digitales se enumeran aquí.

-