-

-

-

-

Plug-in del cliente de la optimización WAN de Citrix

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NAT estático

NAT estático es una asignación uno a uno de una dirección IP privada o subred dentro de la red SD-WAN a una dirección IP pública o subred fuera de la red SD-WAN. Configure NAT estático introduciendo manualmente la dirección IP interna y la dirección IP externa a la que debe traducir. Puede configurar NAT estático para los servicios de dominio local, rutas virtuales, Internet, Intranet y interredirección.

NAT entrante y saliente

La dirección de una conexión puede ser de interior a exterior o de exterior a interior. Cuando se crea una regla NAT, se aplica a ambas direcciones según el tipo de coincidencia de dirección.

- Entrante: la dirección de origen se traduce para los paquetes recibidos en el servicio. La dirección de destino se traduce para los paquetes transmitidos en el servicio. Por ejemplo, servicio de Internet a servicio LAN: para los paquetes recibidos (de Internet a LAN), la dirección IP de origen se traduce. Para los paquetes transmitidos (LAN a Internet), la dirección IP de destino se traduce.

- Saliente: la dirección de destino se traduce para los paquetes recibidos en el servicio. La dirección de origen se traduce para los paquetes transmitidos en el servicio. Por ejemplo, servicio LAN a servicio de Internet — para paquetes transmitidos (LAN a Internet) la dirección IP de origen se traduce. Para los paquetes recibidos (de Internet a LAN) se traduce la dirección IP de destino.

Derivación de Zona

Las zonas de firewall de origen y destino para el tráfico entrante o saliente no deben ser las mismas. Si las zonas de firewall de origen y destino son las mismas, NAT no se realiza en el tráfico.

Para NAT saliente, la zona exterior se deriva automáticamente del servicio. Todos los servicios de SD-WAN están asociados a una zona de forma predeterminada. Por ejemplo, el servicio de Internet en un vínculo de Internet de confianza está asociado a la zona de Internet de confianza. Del mismo modo, para un NAT entrante, la zona interior se deriva del servicio.

Para un servicio de ruta virtual, la derivación de zona NAT no ocurre automáticamente, debe introducir manualmente la zona interior y externa. NAT se realiza únicamente en el tráfico que pertenece a estas zonas. No se pueden derivar zonas para rutas virtuales porque puede haber varias zonas dentro de las subredes de rutas virtuales.

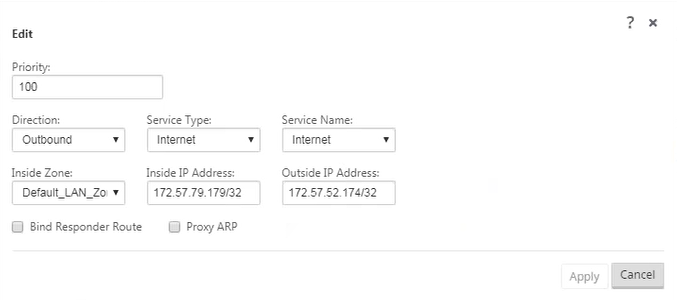

Configurar directivas NAT estáticas

Para configurar directivas NAT estáticas, en el Editor de configuración, vaya a Conexiones > Firewall > Directivas NAT estáticas.

- Prioridad: orden en que se aplicará la política dentro de todas las políticas definidas. Las directivas de menor prioridad se aplican antes que las directivas de mayor prioridad.

- Dirección: La dirección en la que fluye el tráfico, desde la perspectiva de la interfaz virtual o servicio. Puede ser tráfico entrante o saliente.

- Tipo de Servicio: Los tipos de servicio SD-WAN en los que se aplica la directiva NAT. Para NAT estático, los tipos de servicio admitidos son Local, Rutas virtuales, Internet, Intranet y servicios de dominio de interredirección

- Nombre de servicio: seleccione un nombre de servicio configurado que corresponda al tipo de servicio.

- Zona interior: el tipo de coincidencia de la zona del firewall interior del que debe ser el paquete para permitir la traducción.

- Zona exterior: tipo de coincidencia de zona de cortafuegos exterior del que debe ser el paquete para permitir la traducción.

- Dirección IP interna: la direcciónIP interna y el prefijo a los que se debe traducir si se cumplen los criterios de coincidencia.

- Dirección IP externa: la direcciónIP externa y el prefijo a los que se traduce la dirección IP interna si se cumplen los criterios de coincidencia.

- Enlazar ruta del respondedor: asegura que el tráfico de respuesta se envía a través del mismo servicio en el que se recibe, para evitar el enrutamiento asimétrico.

- ARP proxy: garantiza que el dispositivo responda a las solicitudes ARP locales para la dirección IP externa.

Supervisión

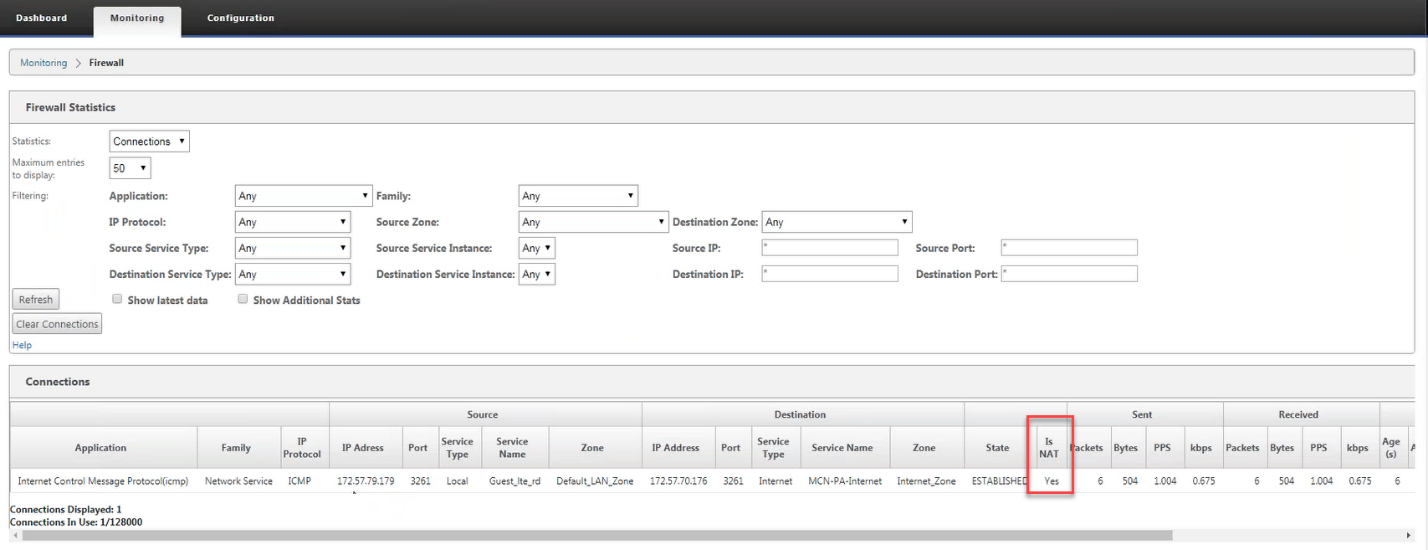

Para supervisar NAT, vaya a Supervisión > Estadísticas del cortafuegos > Conexiones. Para una conexión, puede ver si NAT está hecho o no.

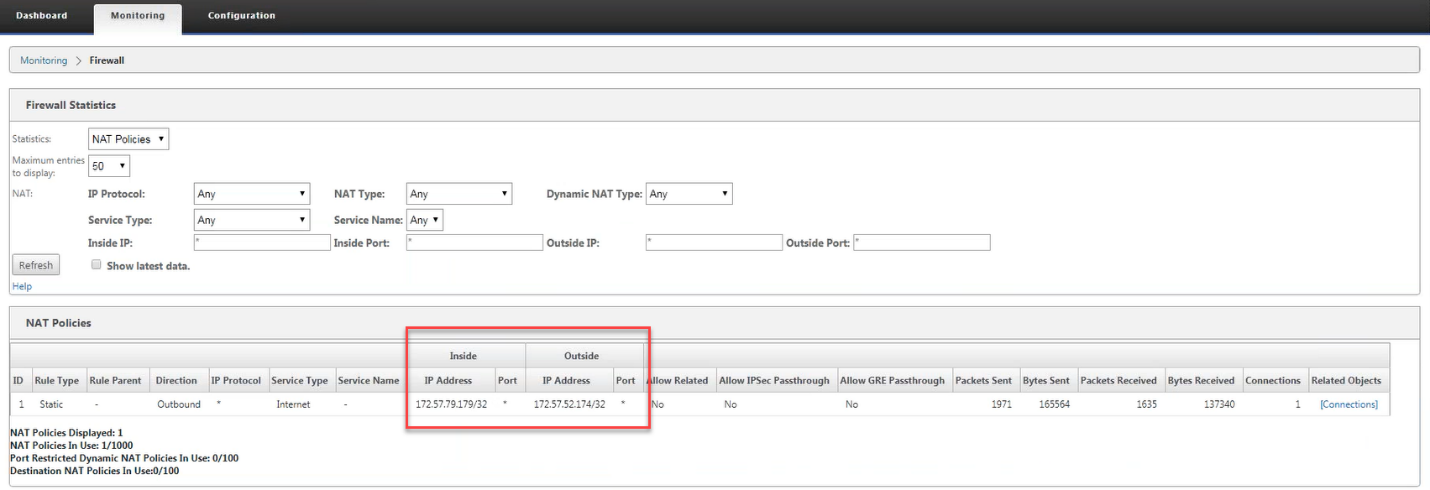

Para ver más a fondo la asignación de direcciones IP internas a direcciones IP externas, haga clic en NAT posterior al enrutamiento en Objetos relacionados o vaya a Supervisión > Estadísticas del cortafuegos > Políticas NAT.

Registros

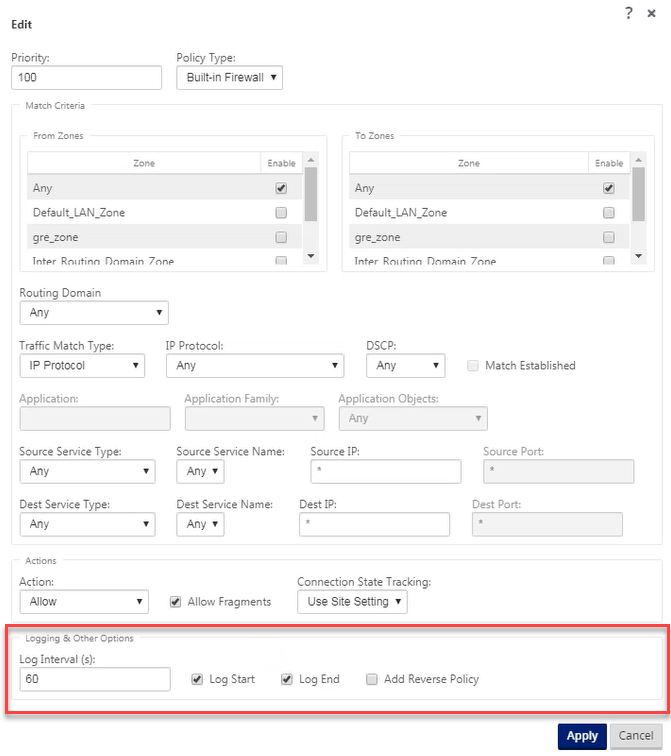

Puede ver los registros relacionados con NAT en los registros del firewall. Para ver los registros de NAT, cree una directiva de firewall que coincida con la directiva NAT y asegúrese de que el registro está habilitado en el filtro del firewall.

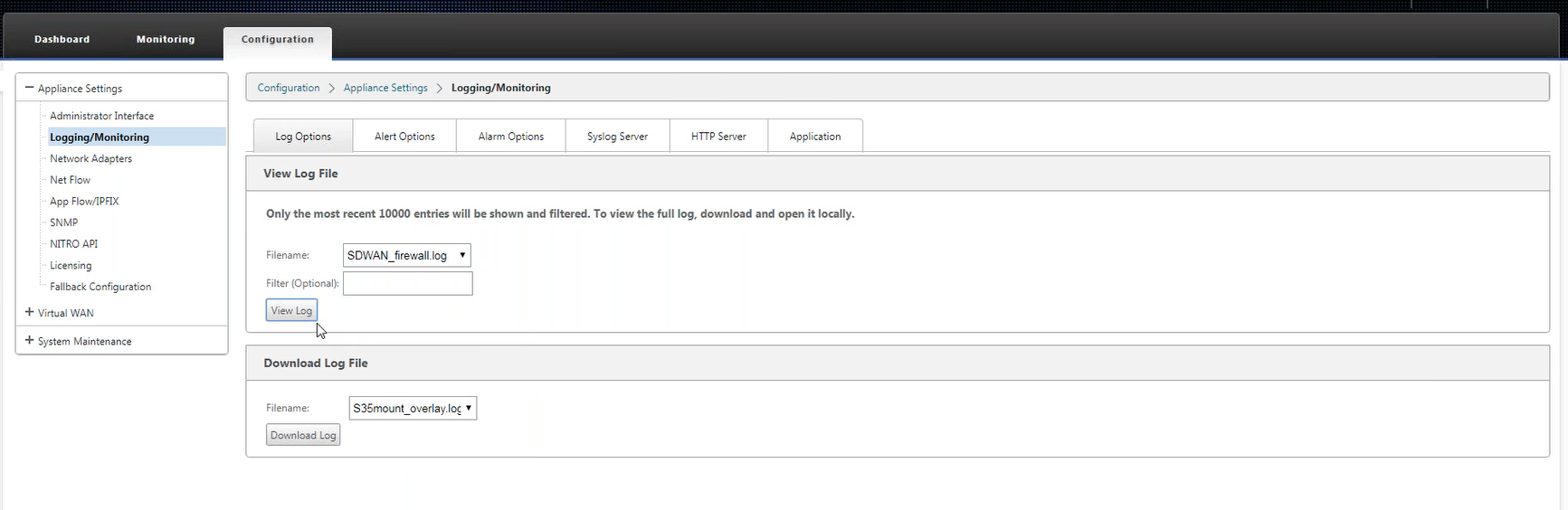

Vaya a Registro/Supervisión > Opciones de registro, seleccione SDWAN_firewal.logy haga clic en Ver registro.

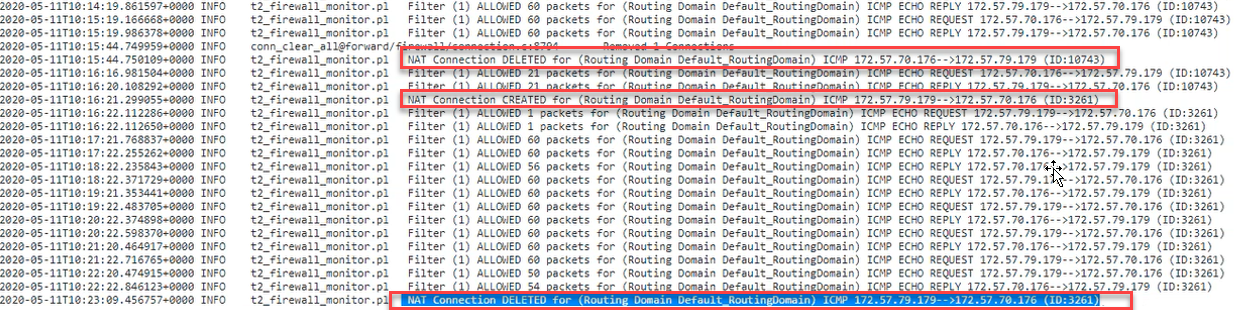

Los detalles de conexión NAT se muestran en el archivo de registro.

Compartir

Compartir

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.