Configuración del servidor de autenticación externo

El Servicio de administración SDX de NetScaler puede autenticar a los usuarios con cuentas de usuario locales o mediante un servidor de autenticación externo. El dispositivo admite los siguientes tipos de autenticación:

- Local: Se autentica en Management Service mediante una contraseña, sin hacer referencia a un servidor de autenticación externo. Los datos de usuario se almacenan localmente en Management Service.

- RADIUS: Se autentica en un servidor de autenticación RADIUS externo.

- LDAP: Se autentica en un servidor de autenticación LDAP externo.

- TACACS: Se autentica en un servidor de autenticación del Sistema de control de acceso de controlador de acceso de terminal externo (TACACS).

Para configurar una autenticación externa, especifique el tipo de autenticación y configure un servidor de autenticación.

Agregar un servidor RADIUS

Para configurar la autenticación RADIUS, especifique el tipo de autenticación como RADIUS y configure el servidor de autenticación RADIUS.

Management Service admite la autenticación de respuestas a desafíos RADIUS de acuerdo con las especificaciones RADIUS. Los usuarios de RADIUS se pueden configurar con una contraseña de un solo uso en el servidor RADIUS. Cuando el usuario inicia sesión en un dispositivo SDX, se le pide al usuario que especifique esta contraseña de un solo uso.

Para agregar un servidor RADIUS

- En la ficha Configuración, en Sistema, expanda Autenticación y, a continuación, haga clic en Radio.

- En el panel de detalles, haga clic en Agregar.

- En el cuadro de diálogo Crear servidor RADIUS, escriba o seleccione los valores de los parámetros:

- Nombre *: Nombre del servidor.

- Nombre del servidor/Dirección IP*: nombre de dominio completo (FQDN) o dirección IP del servidor. Nota: El DNS debe poder resolver el FQDN especificado en una dirección IP y solo se utiliza el DNS principal para resolver el FQDN. Para configurar manualmente el DNS principal, consulte la sección “Agregar un DNS principal para la resolución de nombres de FQDN”.

- Puerto*: puerto en el que se ejecuta el servidor RADIUS. Valor por defecto: 1812.

- Timeout*: número de segundos que el sistema espera una respuesta del servidor RADIUS. Valor por defecto: 3.

- Clave secreta *: Clave compartida entre el cliente y el servidor. Esta información es necesaria para la comunicación entre el sistema y el servidor RADIUS.

- Habilitar la extracción de direcciones IP del NAS: si está habilitada, la dirección IP del Servicio de administración se envía al servidor como

nasipde acuerdo con el protocolo RADIUS. - NASID: Si se configura, esta cadena se envía al servidor RADIUS como

nasidde acuerdo con el protocolo RADIUS. - Prefijo de grupo: Cadena de prefijo que precede a los nombres de grupo en un atributo RADIUS para la extracción de grupos RADIUS.

- ID de proveedor de grupo: identificador de proveedor para utilizar la extracción de grupos RADIUS.

- Tipo de atributo de grupo: Tipo de atributo para la extracción de grupos RADIUS.

- Separador de grupos: Cadena de separación de grupos que delimita los nombres de grupo dentro de un atributo RADIUS para la extracción de grupos RADIUS.

- Identificador de proveedor de dirección IP: identificador de proveedor del atributo en el RADIUS que indica la IP de la intranet. Un valor de 0 indica que el atributo no está codificado por el proveedor.

- Tipo de atributo de dirección IP: Tipo de atributo del atributo de dirección IP remota en una respuesta RADIUS.

- Identificador de proveedor de contraseñas: identificador de proveedor de la contraseña en la respuesta RADIUS. Se usa para extraer la contraseña del usuario.

- Tipo de atributo de contraseña: Tipo de atributo del atributo de contraseña en una respuesta RADIUS.

- Codificación de contraseñas: cómo se deben codificar las contraseñas en los paquetes RADIUS que viajan desde el sistema al servidor RADIUS. Valores posibles: pap, chap, mschapv1 y mschapv2.

- Grupo de autenticación predeterminado: Grupo predeterminado que se elige cuando la autenticación se realiza correctamente, además de los grupos extraídos.

- Contabilidad: Habilite Management Service para registrar la información de auditoría con el servidor RADIUS.

- Haga clic en Crear y, a continuación, en Cerrar.

Agregar un servidor de autenticación LDAP

Para configurar la autenticación LDAP, especifique el tipo de autenticación como LDAP y configure el servidor de autenticación LDAP.

Para agregar un servidor LDAP

- En la ficha Configuración, en Sistema, expanda Autenticación y, a continuación, haga clic en LDAP.

- En el panel de detalles, haga clic en Agregar.

- En el cuadro de diálogo Crear servidor LDAP, escriba o seleccione los valores de los parámetros:

-

Nombre *: Nombre del servidor.

-

Nombre del servidor/Dirección IP*: FQDN o dirección IP del servidor.

Nota: El DNS debe poder resolver el FQDN especificado en una dirección IP y solo se utiliza el DNS principal para resolver el FQDN.Para configurar manualmente el DNS principal, consulte la sección “Agregar un DNS principal para la resolución de nombres de FQDN”. -

Puerto*: puerto en el que se ejecuta el servidor LDAP. Valor por defecto: 389.

-

Timeout*: número de segundos que el sistema espera una respuesta del servidor LDAP.

-

DN base: base o nodo en el que debe iniciarse la búsqueda LDAP.

-

Tipo: Tipo de servidor LDAP. Valores posibles: Active Directory (AD) y Novell Directory Service (NDS).

-

DN de enlace administrativo: Nombre completo que se utiliza para enlazar con el servidor LDAP.

-

Contraseña administrativa: Contraseña que se utiliza para enlazar con el servidor LDAP.

-

Validar certificado LDAP: marque esta opción para validar el certificado recibido del servidor LDAP.

-

Nombre de host LDAP: nombre de host para el servidor LDAP. Si el parámetro validateServerCert está habilitado, este parámetro especifica el nombre de host en el certificado del servidor LDAP. Una discrepancia en el nombre de host provoca un error de conexión.

-

Atributo de nombre de inicio de sesión de servidor: Atributo de nombre utilizado por el sistema para consultar el servidor LDAP externo o un Active Directory.

-

Filtro de búsqueda: Cadena que se va a combinar con la cadena de búsqueda de usuario LDAP predeterminada para formar el valor. Por ejemplo, vpnallowed=true con ldaploginame

samaccounty el nombre de usuario proporcionado por el usuario bob generaría una cadena de búsqueda LDAP de: (&(vpnallowed=true)(samaccount=bob). -

Atributo de grupo: Nombre de atributo para la extracción de grupo desde el servidor LDAP.

-

Nombre de subatributo: Nombre de subatributo para la extracción de grupos desde el servidor LDAP.

-

Tipo de seguridad: Tipo de cifrado para la comunicación entre el dispositivo y el servidor de autenticación. Valores posibles:

PLAINTEXT: No se requiere cifrado.

TLS: Se comunica con el protocolo TLS.

SSL: Se comunica con el protocolo SSL

-

Grupo de autenticación predeterminado: Grupo predeterminado que se elige cuando la autenticación se realiza correctamente, además de los grupos extraídos.

-

Referencias: Habilite el siguiente de las referencias LDAP recibidas desde el servidor LDAP.

-

Número máximo de referencias LDAP: Número máximo de referencias LDAP a seguir.

-

Habilitar cambio de contraseña: permite al usuario modificar la contraseña si la contraseña caduca. Puede cambiar la contraseña solo cuando el tipo de seguridad configurado es TLS o SSL.

-

Habilitar extracción de grupos anidados: Permite habilitar la función de extracción de grupos anidados.

-

Nivel máximo de anidamiento: Número de niveles en los que se permite la extracción de grupos.

-

Identificador de nombre de grupo: nombre que identifica de forma exclusiva un grupo en el servidor LDAP.

-

Atributo de búsqueda de grupos: Atributo de búsqueda de grupos LDAP. Se utiliza para determinar a qué grupos pertenece un grupo.

-

Subatributo de búsqueda de grupos: Subatributo de búsqueda de grupos LDAP. Se utiliza para determinar a qué grupos pertenece un grupo.

-

Filtro de búsqueda de grupos: Cadena que se va a combinar con la cadena de búsqueda de grupos LDAP predeterminada para formar el valor de búsqueda.

-

- Haga clic en Crear y, a continuación, en Cerrar.

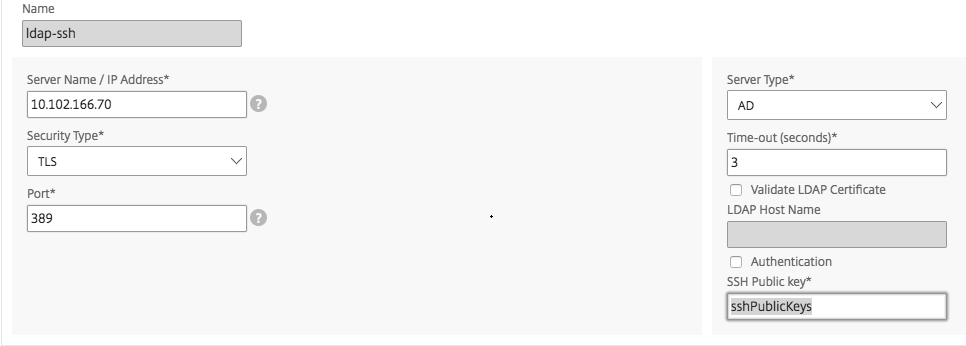

Compatibilidad con autenticación de clave pública SSH para usuarios de LDAP

El dispositivo SDX ahora puede autenticar a los usuarios LDAP a través de la autenticación de clave pública SSH para el inicio de sesión. La lista de claves públicas se almacena en el objeto de usuario en el servidor LDAP. Durante la autenticación, SSH extrae las claves públicas SSH del servidor LDAP. El inicio de sesión se realiza correctamente si alguna de las claves públicas recuperadas admite SSH.

El mismo nombre de atributo de la clave pública extraída debe estar presente tanto en el servidor LDAP como en el dispositivo NetScaler SDX.

Importante

Para la autenticación basada en claves, debe especificar una ubicación de las claves públicas estableciendo el valor de

Authorizedkeysfileen el archivo/etc/sshd_configen el siguiente aspecto:

AuthorizedKeysFile .ssh/authorized_keys

Usuario del sistema. Puede especificar la ubicación de las claves públicas para cualquier usuario del sistema estableciendo el valor de Authorizedkeysfile en el archivo /etc/sshd_config*`.

Usuarios de LDAP. La clave pública recuperada se almacena en el directorio /var/pubkey/<user_name>/tmp_authorized_keys-<pid>. pid es el número único agregado para diferenciar entre solicitudes SSH simultáneas del mismo usuario. Esta ubicación es una ubicación temporal para mantener la clave pública durante el proceso de autenticación. La clave pública se elimina del sistema una vez que se completa la autenticación.

Para iniciar sesión con el usuario, ejecute el siguiente comando desde el símbolo del shell:

$ ssh –i <private key> <username>@<IPAddress>

Para configurar el servidor LDAP mediante la GUI:

- Vaya a Sistema > Autenticación > LDAP.

- En la página LDAP, haga clic en la ficha **Servidores**.

- Haga clic en cualquiera de los servidores LDAP disponibles.

- En la página Configurar servidor LDAP de autenticación, seleccione Autenticación.

Nota:

Desmarque la casilla Autenticación para utilizar “sshPublicKeys” para la autenticación de los usuarios LDAP.

Agregar un DNS principal para la resolución de nombres de FQDN

Si define un servidor RADIUS o LDAP mediante el FQDN del servidor en lugar de su dirección IP, configure manualmente el DNS principal para resolver el nombre del servidor. Puede usar la GUI o la CLI.

Para configurar el DNS principal mediante la GUI, vaya a Sistema > Configuración de red > DNS.

Para configurar el DNS principal mediante la CLI, siga estos pasos.

- Abra una consola Secure Shell (SSH).

- Inicie sesión en el dispositivo NetScaler SDX mediante las credenciales de administrador.

- Ejecute el comando

networkconfig. - Seleccione el menú apropiado y actualice la dirección IPv4 de DNS y guarde los cambios.

Si vuelve a ejecutar el comando networkconfig, verá la dirección DNS actualizada.

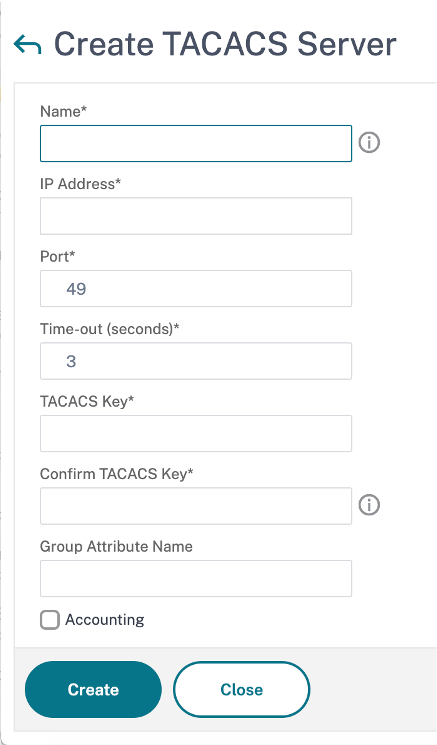

Agregar un servidor TACACS

Para configurar la autenticación TACACS, especifique el tipo de autenticación como TACACS y configure el servidor de autenticación TACACS.

Para agregar un servidor TACACS

- En la ficha Configuración, en Sistema, expanda Autenticación y, a continuación, haga clic en TACACS.

- En el panel de detalles, haga clic en Agregar.

- En el cuadro de diálogo Crear servidor TACACS, escriba o seleccione los valores de los parámetros:

- Nombre: nombre del servidor TACAS

- Dirección IP: Dirección IP del servidor TACACS

- Puerto: Puerto en el que se ejecuta el servidor TACACS. Valor por defecto: 49

- Tiempo de espera: número máximo de segundos que el sistema espera una respuesta del servidor TACACS

- Clave TACACS: Clave compartida entre el cliente y el servidor. Esta información es necesaria para que el sistema se comunique con el servidor TACACS

- Contabilidad: Permite que Management Service registre la información de auditoría con el servidor TACACS

- Nombre de atributo de grupo: Nombre del atributo de grupo configurado en el servidor TACACS+

- Haga clic en Crear y, a continuación, en Cerrar.