Créer une demande de signature de certificat et utiliser des certificats SSL sur une appliance NetScaler ADC

Pour installer, lier et mettre à jour des certificats, consultez Installer, lier et mettre à jour des certificats.

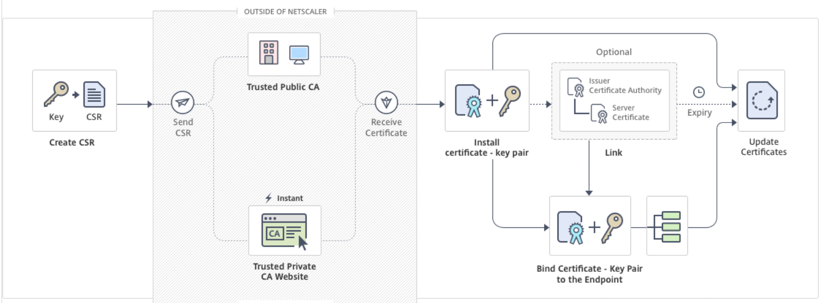

Procédez comme suit pour créer un certificat et le lier à un serveur virtuel SSL.

- Créez une clé privée.

- Créez une demande de signature de certificat (CSR).

- Soumettez le CSR à une autorité de certification.

- Créez une paire de clés de certificat.

- Liez la paire de clés de certificat à un serveur virtuel SSL

Le schéma suivant illustre le flux de travail.

Créer une clé privée

La clé privée est la partie la plus importante d’un certificat numérique. Par définition, cette clé ne doit être partagée avec personne et doit être conservée en toute sécurité sur l’appliance Citrix ADC. Toutes les données chiffrées avec la clé publique ne peuvent être déchiffrées qu’à l’aide de la clé privée.

Le certificat que vous recevez de l’autorité de certification n’est valide qu’avec la clé privée qui a été utilisée pour créer la demande de signature de certificat. La clé est requise pour ajouter le certificat à l’appliance Citrix ADC.

Important : limitez l’accès à votre clé privée. Toute personne ayant accès à votre clé privée peut déchiffrer vos données SSL.

Remarque : La longueur du nom de clé SSL autorisée inclut la longueur du nom de chemin absolu si le chemin est inclus dans le nom de clé.

Créer une clé privée RSA à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

create ssl rsakey <keyFile> <bits> [-exponent ( 3 | F4 )] [-keyform (DER | PEM )] [-des | -des3 | -aes256] {-password } [-pkcs8]

<!--NeedCopy-->

Exemple :

create rsakey RSA_Key 2048 -aes256 -password 123456 -pkcs8

<!--NeedCopy-->

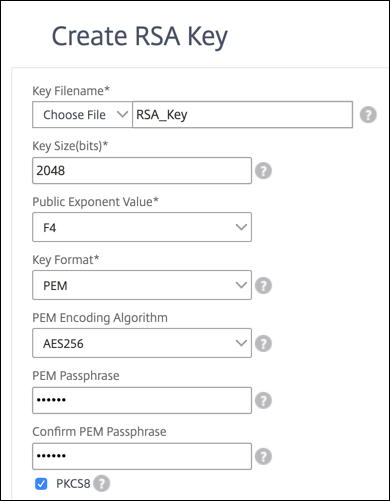

Créer une clé privée RSA à l’aide de l’interface graphique

-

Accédez à Gestion du trafic > SSL > Fichiers SSL.

-

Sur la page Fichiers SSL , cliquez sur l’onglet Clés , puis sélectionnez Créer une clé RSA .

-

Entrez des valeurs pour les paramètres suivants et cliquez sur Créer.

- Key Filename : nom du fichier de clé RSA et, éventuellement, chemin d’accès au fichier clé RSA. /nsconfig/ssl/ est le chemin par défaut.

- Taille de la clé : taille, en bits, de la clé RSA. Peut aller de 512 bits à 4096 bits.

- Valeur de l’exposant public : exposant public pour la clé RSA. L’exposant fait partie de l’algorithme de chiffrement et est nécessaire à la création de la clé RSA.

- Format de clé : format dans lequel le fichier de clé RSA est stocké sur l’appliance.

- Algorithme de codage PEM : cryptez la clé RSA générée à l’aide de l’algorithme AES 256, DES ou Triple-DES (DES3). Par défaut, les clés privées ne sont pas chiffrées.

- Phrase secrète PEM : si la clé privée est cryptée, saisissez une phrase de passe pour la clé.

Créer une demande de signature de certificat

Utilisez la clé privée pour créer une demande de signature de certificat et la soumettre à une autorité de certification.

Créer une demande de signature de certificat à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

create ssl certreq <reqFile> -keyFile <input_filename> | -fipsKeyName <string>) [-keyForm (DER | PEM) {-PEMPassPhrase }] -countryName <string> -stateName <string> -organizationName <string> -organizationUnitName <string> -localityName <string> -commonName <string> -emailAddress <string> {-challengePassword } -companyName <string> -digestMethod ( SHA1 | SHA256 )

<!--NeedCopy-->

Exemple :

create ssl certreq priv_csr_sha256 -keyfile priv_2048_2 -keyform PEM -countryName IN -stateName Karnataka -localityName Bangalore -organizationName Citrix -organizationUnitName NS -digestMethod SHA256

<!--NeedCopy-->

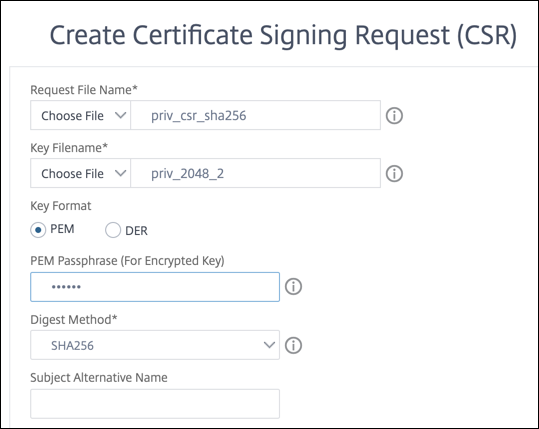

Créer une demande de signature de certificat à l’aide de l’interface graphique

- Accédez à Gestion du trafic > SSL .

- Sur la page Fichiers SSL , cliquez sur **l’onglet CSR , puis sur **Créer une demande de signature de certificat (CSR).

-

Entrez des valeurs pour les paramètres suivants.

-

Nom du fichierde demande : nom et, éventuellement, chemin d’accès à la demande de signature de certificat (CSR). /nsconfig/ssl/ est le chemin par défaut.

-

Key Filename - Nom de la clé privée utilisée pour créer la demande de signature de certificat et, éventuellement, chemin d’accès à la clé privée utilisée pour créer la demande de signature de certificat, qui devient alors partie de la paire certificat-clé. La clé privée peut être soit une clé RSA, soit une clé ECDSA. La clé doit être présente dans le stockage local de l’appliance. /nsconfig/ssl est le chemin par défaut.

- Format clé

- Phrase secrète PEM (pour clé cryptée)

- Méthode Digest

- Nom de l’organisation

- État ou province

- Pays

-

Nom alternatif du sujet : Le nom alternatif du sujet (SAN) est une extension de X.509 qui permet d’associer différentes valeurs à un certificat de sécurité à l’aide d’un champ SubjectAltName. Ces valeurs sont appelées « Subject Alternative Names » (SAN). Les noms incluent :

- Adresses IP (Préfixe avec « IP » : Exemple : IP:198.51.10.5 IP:192.0.2.100)

- Noms DNS (préfixe avec « DNS » : Exemple : DNS:www.example.com DNS:www.example.org DNS:www.example.net)

Remarques :

-

Le champ Subject Alternative Name (SAN) d’un certificat vous permet d’associer plusieurs valeurs, telles que des noms de domaine et des adresses IP, à un seul certificat. En d’autres termes, vous pouvez sécuriser plusieurs domaines, tels que www.exemple.com, www.exemple1.com, www.exemple2.com, avec un seul certificat.

-

Certains navigateurs, tels que Google Chrome, ne prennent plus en charge un nom commun dans une demande de signature de certificat (CSR). Ils appliquent le SAN dans tous les certificats approuvés publiquement.

- Nom commun : le nom que vous spécifiez est comparé au nom commun figurant dans le certificat du serveur lors d’une connexion SSL. Si les deux noms correspondent, la poignée de main est réussie. Si les noms communs ne correspondent pas, le nom commun spécifié pour le service ou le groupe de services est comparé aux valeurs des champs SAN du certificat. Si elle correspond à l’une de ces valeurs, la poignée de main est réussie. Cette configuration est particulièrement utile si, par exemple, deux serveurs sont protégés par un pare-feu et que l’un des serveurs usurpe l’identité de l’autre. Si le nom commun n’est pas coché, un certificat présenté par l’un ou l’autre des serveurs est accepté si l’adresse IP correspond.

-

- Cliquez sur Créer.

Soumettre le CSR à l’autorité de certification

La plupart des autorités de certification (CA) acceptent les soumissions de certificats par e-mail. L’autorité de certification renvoie un certificat valide à l’adresse e-mail à partir de laquelle vous soumettez le CSR.

Ajouter une paire de clés de certificat

Installez le certificat signé reçu de l’autorité de certification.

Remarque : Les certificats et les clés sont stockés dans le répertoire /nsconfig/ssl par défaut. Si vos certificats ou clés sont stockés dans un autre emplacement, vous devez fournir le chemin d’accès absolu aux fichiers sur l’appliance NetScaler ADC.

Ajouter une paire de clés de certificat à l’aide de l’interface de ligne de commande

add ssl certKey <certkeyName> -cert <string>[(-key <string> [-password]) | -fipsKey <string>] [-inform ( DER | PEM )] [<passplain>] [-expiryMonitor ( ENABLED | DISABLED ) [-notificationPeriod <positive_integer>]]

show ssl certKey [<certkeyName>]

<!--NeedCopy-->

Exemple :

add ssl certKey rsa_certkeypair -cert server_cert.pem -key RSA_Key.pem -password ssl -expiryMonitor ENABLED -notificationPeriod 30

Done

<!--NeedCopy-->

Ajouter une paire de clés de certificat à l’aide de l’interface graphique

-

Accédez à Gestion du trafic > SSL > Certificats > Serveur.

-

Entrez les valeurs des paramètres suivants et cliquez sur Installer.

-

Nom de la paire de clés de certificat : nom du certificat et de la paire de clés privées.

-

Nom du fichier de certificat : certificat signé reçu de l’autorité de certification.

-

Nom du fichier de clé : nom et, éventuellement, chemin d’accès au fichier de clé privée utilisé pour former la paire de clés de certificat.

-

Liez la paire de clés de certificat à un serveur virtuel SSL

Important : associez tous les certificats intermédiaires à ce certificat avant de lier le certificat à un serveur virtuel SSL. Pour plus d’informations sur la liaison des certificats, voir Créer une chaîne de certificats.

Le certificat utilisé pour le traitement des transactions SSL doit être lié au serveur virtuel qui reçoit les données SSL. Si plusieurs serveurs virtuels reçoivent des données SSL, une paire de clés de certificat valide doit être liée à chacun d’eux.

Liez une paire de clés de certificat SSL à un serveur virtuel à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez les commandes suivantes pour lier une paire de clés de certificat SSL à un serveur virtuel et vérifier la configuration :

bind ssl vserver <vServerName> -certkeyName <certificate-KeyPairName> -CA -skipCAName

show ssl vserver <vServerName>

<!--NeedCopy-->

Exemple :

bind ssl vs vs1 -certkeyName cert2 -CA -skipCAName

Done

sh ssl vs vs1

Advanced SSL configuration for VServer vs1:

DH: DISABLED

Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 120 seconds

Cipher Redirect: DISABLED

SSLv2 Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

IncludeSubDomains: NO

HSTS Max-Age: 0

SSLv2: DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: DISABLED TLSv1.2: DISABLED

Push Encryption Trigger: Always

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: cert1 CA Certificate OCSPCheck: Optional CA_Name Sent

2) CertKey Name: cert2 CA Certificate OCSPCheck: Optional CA_Name Skipped

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

Done

<!--NeedCopy-->

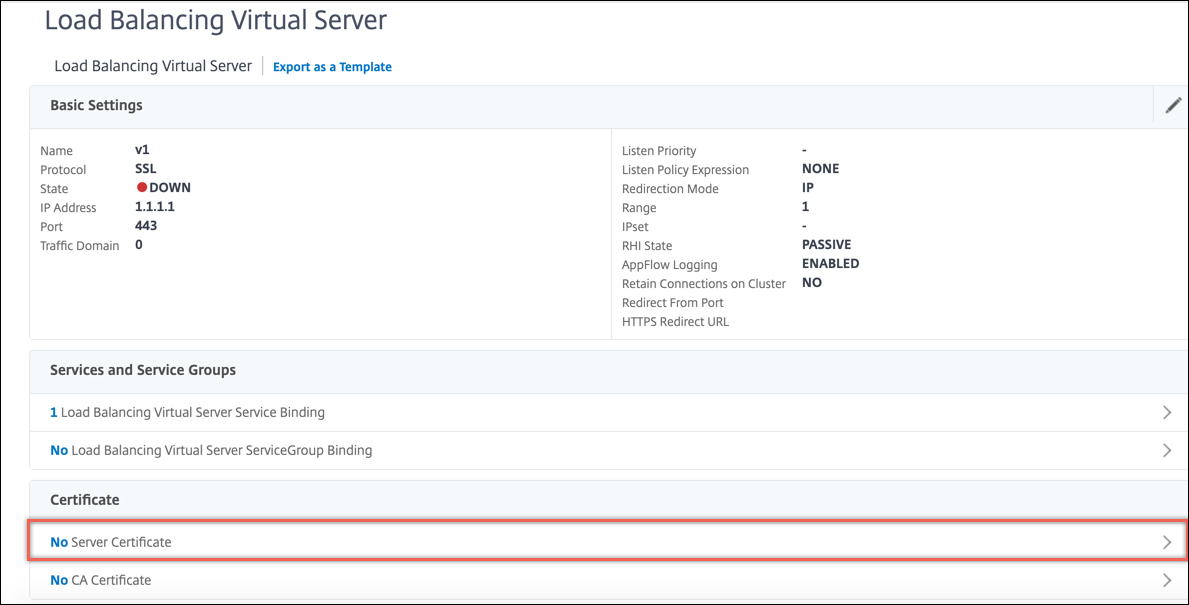

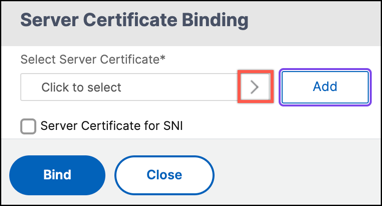

Liez une paire de clés de certificat SSL à un serveur virtuel à l’aide de l’interface graphique

-

Accédez à Gestion du trafic > Équilibrage de charge > Serveurs virtuels et ouvrez un serveur virtuel SSL. Cliquez à l’intérieur de la section Certificat .

-

Cliquez sur la flèche pour sélectionner la paire de clés de certificat.

-

Sélectionnez la paire de clés de certificat dans la liste.

-

Liez la paire de clés de certificat au serveur virtuel.

Dépannage

Voici les deux scénarios d’erreur courants avec le lien vers les articles de solution respectifs.

-

Si l’erreur suivante s’affiche lors de l’installation d’une paire de clés de certificat sur l’appliance NetScaler ADC, consultez https://support.citrix.com/article/CTX134233

Erreur : clé privée non valide ou phrase de passe PEM requise pour cette clé privée.

-

Si l’erreur suivante s’affiche lors de l’installation d’un certificat SSL sur l’appliance NetScaler ADC, reportez-vous à la section https://support.citrix.com/article/CTX137887

Erreur : certificat non valide.