-

-

Vérifications de protection des URL

-

Refuser la vérification de l'URL

-

Vérifications de protection XML

-

Cas d'utilisation - Liaison de la stratégie Web App Firewall à un serveur virtuel VPN

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Refuser la vérification de l’URL

La vérification Refuser l’URL examine et bloque les connexions aux URL fréquemment consultées par les pirates informatiques et les codes malveillants. Cette vérification contient une liste d’URL qui sont des cibles courantes de pirates informatiques ou de code malveillant et qui apparaissent rarement, voire jamais, dans les requêtes légitimes. Vous pouvez également ajouter des URL ou des modèles d’URL à la liste. Le contrôle Refuser l’URL empêche les attaques visant diverses failles de sécurité connues dans les logiciels de serveur Web ou sur de nombreux sites Web.

La vérification Refuser l’URL a la priorité sur la vérification de l’URL de départ et refuse ainsi les tentatives de connexion malveillantes, même lorsqu’un assouplissement de l’URL de départ autoriserait normalement le traitement d’une demande.

Dans la boîte de dialogue Modifier la vérification de l’URL refusée, sous l’onglet Général, vous pouvez activer ou désactiver les actions Bloquer, Consigner et Statistiques.

Si vous utilisez l’interface de ligne de commande, vous pouvez entrer la commande suivante pour configurer la vérification Refuser l’URL :

set appfw profile <name> -denyURLAction [**block**] [**log**] [**stats**] [**none**]

<!--NeedCopy-->

Vous pouvez créer et configurer vos propres URL de refus uniquement dans l’interface graphique de NetScaler.

- Accédez à Sécurité > NetScaler Web App Firewall> Profils.

- Sélectionnez un profil pour lequel vous souhaitez ajouter une URL de refus et cliquez sur Modifier.

- Sur la page de profil de NetScaler Web App Firewall, sélectionnez Règles de relaxation dans la section Paramètres avancés.

- Sélectionnez Refuser l’URL et cliquez sur Modifier.

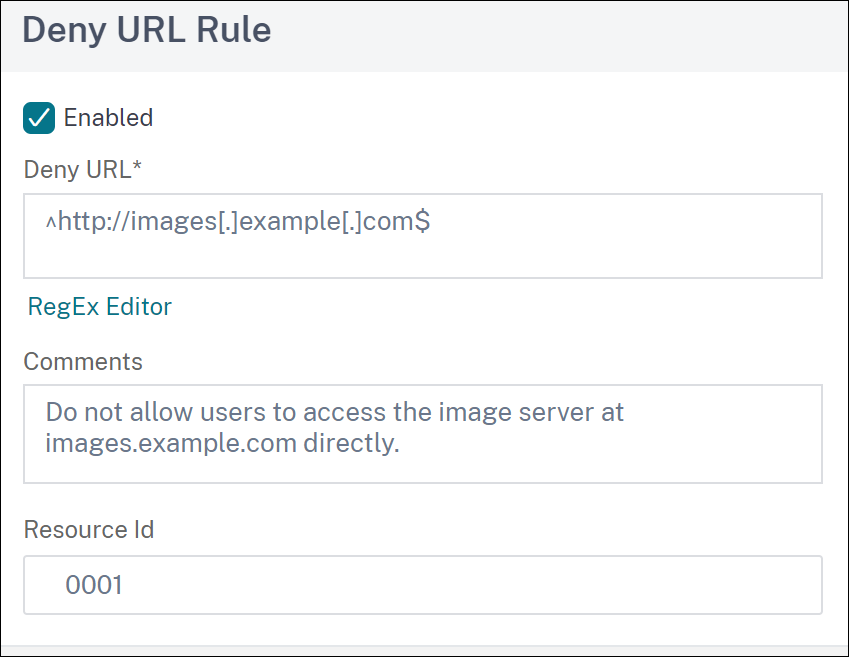

- Sur la page Règles de refus d’URL, cliquez sur Ajouter.

-

Spécifiez les informations suivantes et cliquez sur Créer.

- Refuser l’URL : expression régulière permettant de définir une URL de refus.

- Commentaires : description de l’expression.

- ID de ressource : identifiant unique permettant d’identifier la règle de refus d’URL.

- Cliquez sur Fermer.

- Dans la page Profil de NetScaler Web App Firewall, cliquez sur Terminé.

Vous trouverez ci-dessous des exemples d’expressions d’URL de refus :

-

N’autorisez pas les utilisateurs à accéder directement au serveur d’images sur images.example.com :

^http://images[.]example[.]com$ <!--NeedCopy--> -

N’autorisez pas les utilisateurs à accéder directement aux scripts CGI (.cgi) ou PERL (.pl) :

^http://www[.]example[.]com/([0-9A-Za-z][0-9A-Za-z_-]*/)* [0-9A-Za-z][0-9A-Za-z_.-]*[.](cgi|pl)$ <!--NeedCopy--> -

Voici la même URL de refus, modifiée pour prendre en charge les caractères non ASCII :

^http://www[.]example[.]com/(([0-9A-Za-z]|x[0-9A-Fa-f][0-9A-Fa-f]) ([0-9A-Za-z_-]|x[0-9A-Fa-f][0-9A-Fa-f])*/)*([0-9A-Za-z]|x[0-9A-Fa-f][0-9A-Fa-f]) ([0-9A-Za-z_-]|x[0-9A-Fa-f][0-9A-Fa-f])*[.](cgi|pl)$ <!--NeedCopy-->

Attention :

Les expressions régulières sont puissantes. Surtout si vous n’êtes pas très familier avec les expressions régulières au format PCRE, vérifiez toutes les expressions régulières que vous écrivez. Assurez-vous qu’ils définissent exactement l’URL ou le modèle que vous souhaitez bloquer, et rien d’autre. L’utilisation négligente des caractères génériques, et en particulier de la combinaison de métacaractères/caractères génériques (.*), peut avoir des résultats que vous ne voulez pas, tels que le blocage de l’accès au contenu Web que vous n’aviez pas l’intention de bloquer.

Partager

Partager

Dans cet article

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.