Citrix Cloud Connector

La fonctionnalité Citrix Cloud Connector de l’appliance WANOP Citrix SD-WAN connecte les centres de données d’entreprise aux clouds externes et aux environnements d’hébergement, ce qui fait du cloud une extension sécurisée de votre réseau d’entreprise. Les applications hébergées dans le cloud semblent s’exécuter sur un réseau d’entreprise contigu. Avec Citrix Cloud Connector, vous pouvez augmenter vos centres de données avec la capacité et l’efficacité disponibles auprès des fournisseurs de cloud.

Citrix Cloud Connector vous permet de déplacer vos applications vers le cloud afin de réduire les coûts et d’augmenter la fiabilité.

La fonctionnalité d’optimisation du réseau étendu de l’appliance Citrix SD-WAN WANOP accélère le trafic, offrant des performances de type LAN pour les applications exécutées sur les centres de données et les clouds d’entreprise.

Outre l’utilisation de Citrix Cloud Connector entre un centre de données et un cloud, vous pouvez l’utiliser pour connecter deux centres de données pour une liaison sécurisée et accélérée haute capacité.

Pour implémenter la solution Citrix Cloud Connector, vous connectez un centre de données à un autre centre de données ou à un cloud externe en configurant un tunnel appelé Citrix Cloud Connector.

Pour connecter un centre de données à un autre centre de données, vous configurez un tunnel Citrix Cloud Connector entre deux appliances, une dans chaque centre de données.

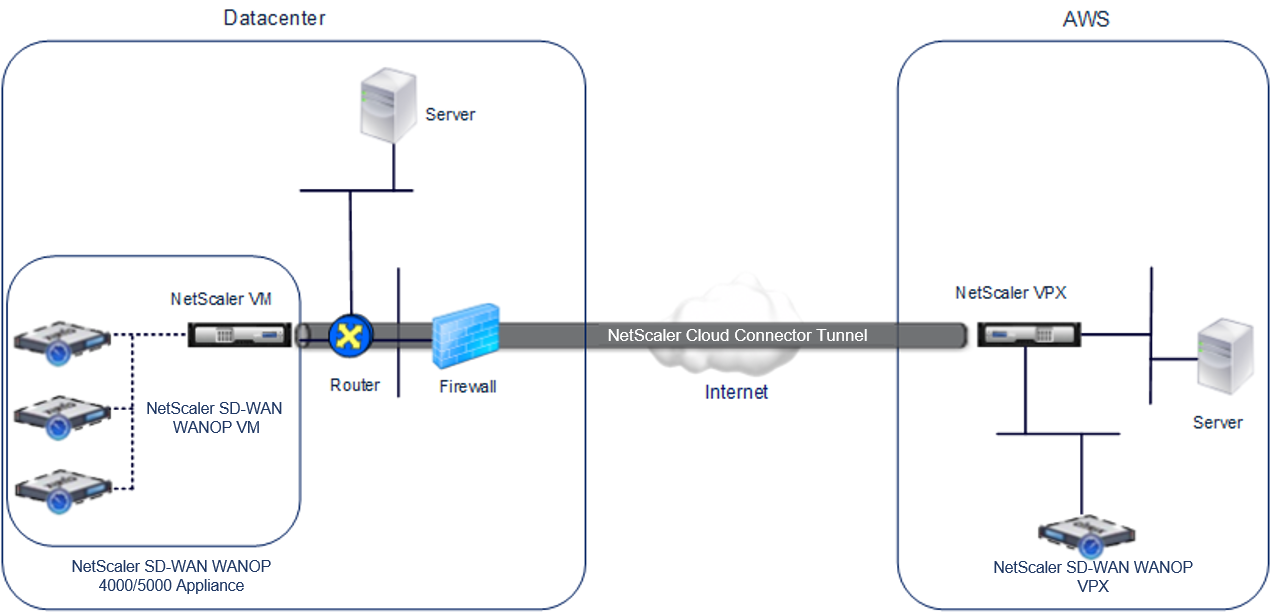

Pour connecter un centre de données à un cloud externe (par exemple, le cloud Amazon AWS), vous configurez un tunnel Citrix Cloud Connector entre une appliance WANOP Citrix SD-WAN dans le centre de données et une appliance virtuelle (VPX) résidant dans le Cloud. Le point d’extrémité distant peut être un Citrix Cloud Connector ou un Citrix VPX avec licence platine.

L’illustration suivante montre un tunnel Citrix Cloud Connector configuré entre un centre de données et un cloud externe.

Les appliances entre lesquelles un tunnel Citrix Cloud Connector est configuré sont appelées points d’extrémité ou homologues du tunnel Citrix Cloud Connector.

Un tunnel Citrix Cloud Connector utilise les protocoles suivants :

-

Protocole GRE (Generic Routing Encapsulation)

-

Suite de protocole IPsec standard ouverte, en mode transport

Le protocole GRE fournit un mécanisme pour encapsuler les paquets, à partir d’une grande variété de protocoles réseau, à transférer sur un autre protocole. Le GRE est utilisé pour :

-

Connectez des réseaux exécutant des protocoles non IP et non routables.

-

Pont sur un réseau étendu (WAN).

-

Créez un tunnel de transport pour tout type de trafic qui doit être envoyé inchangé sur un autre réseau.

Le protocole GRE encapsule les paquets en ajoutant un en-tête GRE et un en-tête GRE IP aux paquets.

La suite de protocoles IPSec (Internet Protocol security) sécurise la communication entre pairs dans le tunnel Citrix Cloud Connector.

Dans un tunnel Citrix Cloud Connector, IPsec garantit :

-

Intégrité des données

-

Authentification de l’origine des données

-

Confidentialité des données (cryptage)

-

Protection contre les attaques de relecture

IPSec utilise le mode de transport dans lequel le paquet encapsulé GRE est chiffré. Le chiffrement est effectué par le protocole ESP (Encapsulating Security Payload). Le protocole ESP assure l’intégrité du paquet à l’aide d’une fonction de hachage HMAC et assure la confidentialité à l’aide d’un algorithme de chiffrement. Une fois le paquet chiffré et le HMAC calculé, un en-tête ESP est généré. L’en-tête ESP est inséré après l’en-tête IP GRE et une remorque ESP est insérée à la fin de la charge utile chiffrée.

Les homologues du tunnel Citrix Cloud Connector utilisent le protocole IKE (Internet Key Exchange version) (partie de la suite de protocoles IPSec) pour négocier une communication sécurisée, comme suit :

-

Les deux pairs s’authentifient mutuellement les uns avec les autres, en utilisant l’une des méthodes d’authentification suivantes :

-

Authentification de clé pré-partagée. Une chaîne de texte appelée clé pré-partagée est configurée manuellement sur chaque pair. Les clés pré-partagées des pairs sont comparées les unes aux autres pour l’authentification. Par conséquent, pour que l’authentification réussisse, vous devez configurer la même clé pré-partagée sur chacun des homologues.

-

Authentification des certificats numériques. L’homologue initiateur (expéditeur) signe les données d’échange de messages à l’aide de sa clé privée, et l’autre homologue récepteur utilise la clé publique de l’expéditeur pour vérifier la signature. Généralement, la clé publique est échangée dans des messages contenant un certificat X.509v3. Ce certificat fournit un niveau d’assurance que l’identité d’un pair représentée dans le certificat est associée à une clé publique particulière.

-

-

Les pairs négocient ensuite pour parvenir à un accord sur :

-

Un algorithme de chiffrement.

-

Clés cryptographiques pour chiffrer les données dans un pair et déchiffrer les données dans l’autre.

-

Cet accord sur le protocole de sécurité, l’algorithme de chiffrement et les clés cryptographiques est appelé une association de sécurité (SA). Les SA sont unidirectionnelles (simplex). Par exemple, lorsque deux homologues, CB1 et CB2, communiquent via un tunnel Connector, CB1 a deux associations de sécurité. Une SA est utilisée pour le traitement des paquets sortants et l’autre SA pour le traitement des paquets entrants.

Les SA expirent après une durée spécifiée, appelée durée de vie. Les deux homologues utilisent le protocole IKE (Internet Key Exchange) (partie de la suite de protocoles IPSec) pour négocier de nouvelles clés cryptographiques et établir de nouvelles SA. Le but de la durée de vie limitée est d’empêcher les attaquants de craquer une clé.

En outre, les instances Citrix SD-WAN WANOP sur les points d’extrémité du tunnel Citrix Cloud Connector offrent une optimisation WAN sur le tunnel.

Conditions préalables pour configurer le tunnel Citrix Cloud Connector

Avant de configurer un tunnel Citrix Cloud Connector entre AWS Cloud et un dispositif Citrix SD-WAN WANOP configuré pour le mode monobras dans le centre de données, vérifiez que les tâches suivantes ont été effectuées :

-

Assurez-vous que l’appliance WANOP Citrix SD-WAN dans le centre de données est correctement configurée. Pour plus d’informations sur le déploiement d’une appliance Citrix SD-WAN en mode monobras qui utilise le protocole WCCP/Virtual Inline, reportez-vous à la section Sites avec un routeur WAN.

-

Installez, configurez et lancez une appliance virtuelle Citrix (instance VPX) sur le cloud AWS. Pour de plus amples informations, consultez la section Installation de NetScaler VPX sur AWS.

-

Installez, configurez et lancez une instance de Citrix SD-WAN WANOP Virtual Appliance (VPX) sur le cloud AWS. Pour de plus amples informations, consultez Installation de l’AMI S SD-WAN VPX sur Amazon AWS.

-

Sur AWS, liez l’instance WANOP VPX Citrix SD-WAN sur AWS à un serveur virtuel d’équilibrage de charge dans l’instance Citrix VPX sur AWS. Cette liaison est requise pour l’envoi du trafic via les instances Citrix SD-WAN WANOP VPX, afin d’obtenir une optimisation WAN via le tunnel Citrix Cloud Connector.

Pour créer un serveur virtuel d’équilibrage de charge à l’aide de l’interface de ligne de commande :

À l’invite de commandes, tapez :

-

enable ns mode l2

-

add lb vserver <cbvpxonaws_vs_name> ANY * * -l2Conn ON -m MAC</span>

Pour ajouter l’instance WANOP VPX Citrix SD-WAN sur AWS en tant que service et la lier au serveur virtuel d’équilibrage de charge à l’aide de l’interface de ligne de commande :

À l’invite de commandes, tapez :

-

add service < cbvpxonaws_service_name> <cbvpxonaws_IP> ANY * -cltTimeout 14400 -svrTimeout 14400</span>

-

bind lb vserver <cbvpxonaws_vs_name> <cbvpxonaws_service_name></span>