Configurer un tunnel de connecteur cloud entre deux centres de données

Vous pouvez configurer un tunnel Citrix Cloud Connector entre deux centres de données différents pour étendre votre réseau sans le reconfigurer et exploiter les capacités des deux centres de données. Un tunnel Citrix Cloud Connector entre les deux centres de données séparés géographiquement vous permet d’implémenter la redondance et de protéger votre installation contre les défaillances. Le tunnel Citrix Cloud Connector permet d’optimiser l’utilisation de l’infrastructure et des ressources entre deux centres de données. Les applications disponibles dans les deux centres de données apparaissent comme locales pour l’utilisateur.

Pour connecter un centre de données à un autre centre de données, vous configurez un tunnel Citrix Cloud Connector entre une appliance SD-WAN WANOP 4000/5000 résidant dans un centre de données et une autre appliance SD-WAN WANOP 4000/5000 résidant dans l’autre centre de données.

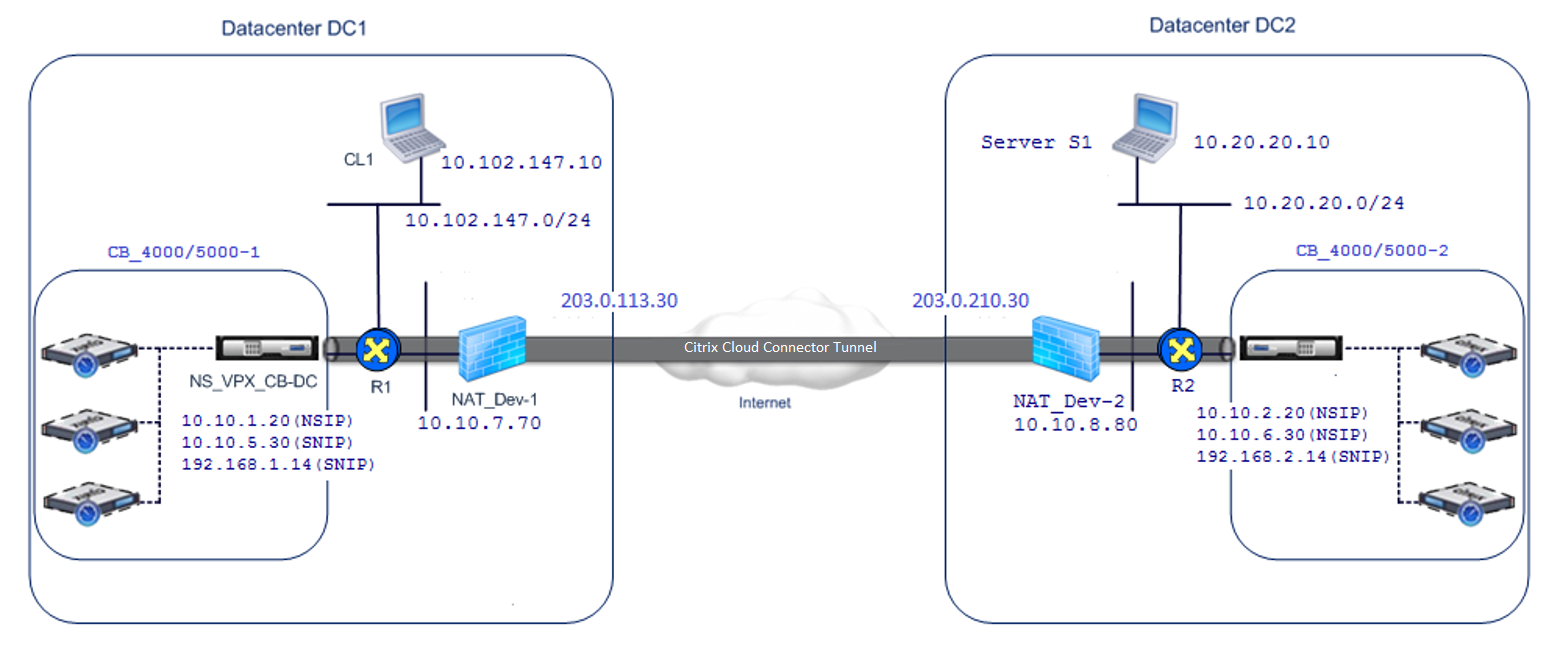

Pour comprendre comment un tunnel Citrix Cloud Connector est configuré entre deux centres de données différents, considérez un exemple dans lequel un tunnel Cloud Connector est configuré entre l’appliance Citrix CB_4000/5000-1 dans le centre de données DC1 et l’appliance Citrix CB_4000/5000-2 dans le centre de données DC2.

CB_4000/5000-1 et CB_4000/5000-2 fonctionnent en mode un bras (WCCP/PBR). Ils permettent la communication entre les réseaux privés dans les centres de données DC1 et DC2. Par exemple, CB_4000/5000-1 et CB_4000/5000-2 permettent la communication entre le CL1 client dans le centre de données DC1 et le serveur S1 dans le centre de données DC2 via le tunnel Citrix Cloud Connector. Le client CL1 et le serveur S1 se trouvent sur différents réseaux privés.

Pour une communication correcte entre CL1 et S1, le mode L3 est activé sur NS_VPX_CB_4000/5000-1 et NS_VPX_CB_4000/5000-2, et les routes sont configurées comme suit :

-

Le routeur R1 a une route pour atteindre S1 via NS_VPX_CB_ 4000/5000-1.

-

NS_VPX_CB_4000/5000_1 a une route pour atteindre NS_VPX-CB_4000/5000-2 via R1.

-

S1 devrait avoir un itinéraire atteignant CL1 via NS_VPX-CB_4000/5000-2.

-

NS_VPX-CB_4000/5000-2 a une route pour atteindre NS_VPX_CB_4000/5000-1 à R2.

Le tableau suivant répertorie les paramètres de CB_4000/5000-1 dans le centre de données DC1.

| Entité | Nom | Détails |

|---|---|---|

| Adresse IP du client CL1 | 10.102.147.10 | |

| Paramètres sur le périphérique NAT NAT-Dev-1 | ||

| Adresse IP NAT côté public | 203.0.113.30* | |

| Adresse IP NAT côté privé | 10.10.7.70 | |

| Paramètres sur CB_4000/5000-1 | ||

| Adresse IP du service de gestion de CB_4000/5000-1 | 10.10.1.10 | |

| Paramètres sur NS_VPX_CB_4000/5000-1 en cours d’exécution sur CB_4000/5000-1 | ||

| Adresse NSIP | 10.10.1.20 | |

| Adresse SNIP | 10.10.5.30 | |

| Tunnel Cloud Connector | Cloud_Connector_DC1-DC2 | Adresse IP du point de terminaison local du tunnel Citrix Cloud Connector = 10.10.5.30, Adresse IP du point de terminaison distant du tunnel Citrix Cloud Connector = 203.0.210.30* |

| Détails du tunnel GRE | ||

| Nom = Cloud_Connector_DC1-DC2 | ||

| Détails du profil IPsec | ||

| Nom = Cloud_Connector_DC1-DC2, Algorithme de chiffrement = AES, Algorithme de hachage = HMAC SHA1 | ||

| Itinéraire basé sur des stratégies | CBC_DC1_DC2_PBR | Plage IP source = Sous-réseau dans datacenter1 = 10.102.147.0-10.102.147.255, Plage IP de destination = Sous-réseau dans datacenter2 = 10.20.20.0-10.20.20.255, Type de saut suivant = Tunnel IP, nom du tunnel IP = CBC_DC1_DC2 |

*Doivent être des adresses IP publiques.

Le tableau suivant répertorie les paramètres de CB-4000/5000-2 dans le centre de données DC2.

| Entité | Nom | Détails |

|---|---|---|

| Adresse IP du serveur S1 | 10.20.20.10 | |

| Paramètres sur le périphérique NAT NAT-Dev-2 | ||

| Adresse IP NAT côté public | 203.0.210.30* | |

| Adresse IP NAT côté privé | 10.10.8.80 | |

| Paramètres sur CB_4000/5000-2 | ||

| Adresse IP du service de gestion de CB_SDX-1 | 10.10.2.10 | |

| Paramètres sur NS_VPX_CB_4000/5000-2 en cours d’exécution sur CB_4000/5000-2 | ||

| Adresse NSIP | 10.10.2.20 | |

| Adresse SNIP | 10.10.6.30 | |

| Tunnel Citrix Cloud Connector | Cloud_Connector_DC1-DC2 | Adresse IP du point de terminaison local du tunnel Citrix Cloud Connector = 10.10.6.30, Adresse IP du point de terminaison distant du tunnel Citrix Cloud Connector = 203.0.113.30* |

| Détails du tunnel GRE | ||

| Nom = Cloud_Connector_DC1-DC2 | ||

| Détails du profil IPsec | ||

| Nom = Cloud_Connector_DC1-DC2, Algorithme de chiffrement = AES, Algorithme de hachage = HMAC SHA1 | ||

| Itinéraire basé sur des stratégies | CBC_DC1_DC2_PBR | Plage IP source = Sous-réseau dans datacenter2 = 10.20.20.0-10.20.20.255, Plage IP de destination = Sous-réseau dans datacenter1 = 10.102.147.0-10.102.147.255, Type de saut suivant = Tunnel IP, nom du tunnel IP = CBC_DC1_DC2 |

*Doivent être des adresses IP publiques.

Voici le flux de trafic dans le tunnel Citrix Cloud Connector :

-

Client CL1 envoie une requête au serveur S1.

-

La demande atteint l’appliance virtuelle Citrix NS_VPX_CB_4000/5000-1 qui s’exécute sur l’appliance Citrix SD-WAN WANOP CB_4000/5000-1.

-

NS_VPX_CB_4000/5000-1 transfère le paquet à l’une des instances WANOP SD-WAN exécutées sur l’appliance Citrix SD-WAN WANOP CB_4000/5000-1 pour l’optimisation WAN. Après le traitement du paquet, l’instance WANOP SD-WAN renvoie le paquet à NS_VPX_CB_4000/5000-1.

-

Le paquet de requête correspond à la condition spécifiée dans l’entité PBR CBC_DC1_DC2_PBR (configurée dans NS_VPX_CB_4000/5000-1), car l’adresse IP source et l’adresse IP de destination du paquet de requête appartiennent respectivement à la plage IP source et à la plage IP de destination définies dans CBC_DC1_DC2_PBR.

-

Étant donné que le tunnel CBC_DC1_DC2_PBR est lié à CBC_DC1_DC2_PBR, l’appliance prépare le paquet à envoyer à travers le tunnel Cloud_Connector_DC1-DC2.

-

NS_VPX_CB_4000/5000-1 utilise le protocole GRE pour encapsuler chacun des paquets de requête en ajoutant un en-tête GRE et un en-tête GRE IP au paquet. Dans l’en-tête IP GRE, l’adresse IP de destination est l’adresse du point d’extrémité du tunnel de connecteur de cloud (Cloud_Connector_DC1-DC2) dans le centre de données DC2.

-

Pour le tunnel Cloud Connector Cloud_Connector_DC1-DC2, NS_VPX_CB_4000/5000-1 vérifie les paramètres d’association de sécurité StoreDipsec (SA) pour le traitement des paquets sortants, comme convenu entre NS_VPX_CB_4000/5000-1 et NS_VPX_CB_4000/5000-2. Le protocole ESP (Encapsulating Security Payload) IPsec dans NS_VPX_CB_4000/5000-1 utilise ces paramètres SA pour les paquets sortants, pour chiffrer la charge utile du paquet encapsulé GRE.

-

Le protocole ESP assure l’intégrité et la confidentialité du paquet en utilisant la fonction de hachage HMAC et l’algorithme de chiffrement spécifié pour le tunnel Cloud_Connector_DC1-DC2 de Citrix Cloud Connector. Le protocole ESP, après avoir chiffré la charge utile GRE et calculé le HMAC, génère un en-tête ESP et un code de fin ESP et les insère avant et à la fin de la charge utile GRE cryptée, respectivement.

-

NS_VPX_CB_4000/5000-1 envoie le paquet résultant NS_VPX_CB_4000/5000-2.

-

NS_VPX_CB_4000/5000-2 vérifie les paramètres d’association de sécurité IPSec stockés pour le traitement des paquets entrants, comme convenu entre CB_DC-1 et NS_VPX-AWS pour le tunnel Cloud Connector Cloud_Connector_DC1-DC2. Le protocole IPsec ESP sur NS_VPX_CB_4000/5000-2 utilise ces paramètres SA pour les paquets entrants, et l’en-tête ESP du paquet de requête, pour déchiffrer le paquet.

-

NS_VPX_CB_4000/5000-2 puis décapsule le paquet en supprimant l’en-tête GRE.

-

NS_VPX_CB_4000/5000-2 transfère le paquet obtenu à CB_VPX_CB_4000/5000-2, qui applique le traitement lié à l’optimisation WAN au paquet. CB_VPX_CB_4000/5000-2 renvoie ensuite le paquet obtenu à NS_VPX_CB_4000/5000-2.

-

Le paquet résultant est le même que celui qui a été reçu par CB_VPX_CB_4000/5000-2 à l’étape 2. Ce paquet a l’adresse IP de destination définie sur l’adresse IP du serveur S1. NS_VPX_CB_4000/5000-2 transmet ce paquet au serveur S1.

-

S1 traite le paquet de requête et envoie un paquet de réponse. L’adresse IP de destination dans le paquet de réponse est l’adresse IP du client CL1 et l’adresse IP source est l’adresse IP du serveur S1.