Catégorisation d’URL

La catégorisation d’URL restreint l’accès des utilisateurs à des sites web et des catégories de sites web spécifiques. En tant que service par abonnement proposé par Citrix Secure Web Gateway™ (SWG), cette fonctionnalité permet aux entreprises clientes de filtrer le trafic web à l’aide d’une base de données de catégorisation commerciale. Cette base de données contient un grand nombre (des milliards) d’URL classées dans différentes catégories, telles que les réseaux sociaux, les jeux d’argent, le contenu pour adultes, les nouveaux médias et les achats. En plus de la catégorisation, chaque URL possède un score de réputation mis à jour en fonction du profil de risque historique du site. Pour filtrer votre trafic, vous pouvez configurer des stratégies avancées basées sur des catégories, des groupes de catégories (tels que Terrorisme, Drogues illégales) ou des scores de réputation de site.

Par exemple, vous pouvez bloquer l’accès aux sites dangereux, tels que les sites connus pour être infectés par des logiciels malveillants, et restreindre sélectivement l’accès à des contenus tels que le contenu pour adultes ou les médias de streaming de divertissement pour les utilisateurs d’entreprise. Vous pouvez également capturer les détails des transactions de l’utilisateur et les détails du trafic sortant pour surveiller les analyses du trafic web sur le serveur Citrix® ADM.

Citrix ADC télécharge ou charge des données depuis le périphérique NetSTAR préconfiguré nsv10.netstar-inc.com et incompasshybridpc.netstar-inc.com est utilisé comme hôte cloud par défaut pour les requêtes de catégorisation cloud. L’appliance utilise son adresse NSIP comme adresse IP source et 443 comme port de destination pour la communication.

Fonctionnement de la catégorisation d’URL

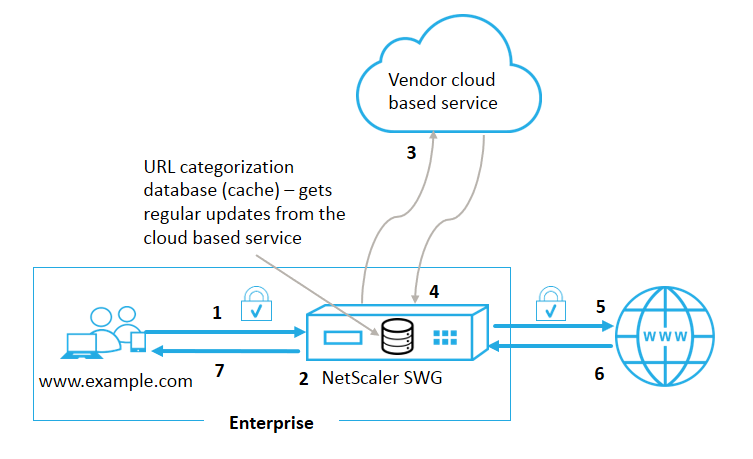

La figure suivante montre comment le service de catégorisation d’URL de Citrix SWG est intégré à une base de données de catégorisation d’URL commerciale et à des services cloud pour des mises à jour fréquentes.

Les composants interagissent comme suit :

-

Un client envoie une requête d’URL destinée à Internet.

-

Le proxy Citrix SWG applique une stratégie d’application à la requête basée sur les détails de la catégorie (tels que la catégorie, le groupe de catégories et le score de réputation du site) récupérés de la base de données de catégorisation d’URL. Si la base de données renvoie les détails de la catégorie, le processus passe à l’étape 5.

-

Si la base de données ne contient pas les détails de catégorisation, la requête est envoyée à un service de recherche basé sur le cloud, géré par un fournisseur de catégorisation d’URL. Cependant, l’appliance n’attend pas de réponse ; au lieu de cela, l’URL est marquée comme non catégorisée et une application de stratégie est effectuée (passer à l’étape 5). L’appliance continue de surveiller les retours de la requête cloud et met à jour le cache afin que les futures requêtes puissent bénéficier de la recherche cloud.

-

L’appliance SWG reçoit les détails de la catégorie d’URL (catégorie, groupe de catégories et score de réputation) du service basé sur le cloud et les stocke dans la base de données de catégorisation.

-

La stratégie autorise l’URL et la requête est envoyée au serveur d’origine. Sinon, l’appliance supprime, redirige ou répond avec une page HTML personnalisée.

-

Le serveur d’origine répond avec les données demandées à l’appliance SWG.

-

L’appliance envoie la réponse au client.

Cas d’utilisation : Utilisation d’Internet conforme aux politiques d’entreprise

Vous pouvez utiliser la fonctionnalité de filtrage d’URL pour détecter et mettre en œuvre des stratégies de conformité afin de bloquer les sites qui enfreignent les politiques d’entreprise. Il peut s’agir de sites tels que le contenu pour adultes, les médias en streaming, les réseaux sociaux, qui pourraient être considérés comme improductifs ou consommer une bande passante Internet excessive dans un réseau d’entreprise. Le blocage de l’accès à ces sites web peut améliorer la productivité des employés, réduire les coûts d’exploitation liés à l’utilisation de la bande passante et diminuer la surcharge de consommation du réseau.

Prérequis

La fonctionnalité de catégorisation d’URL fonctionne sur une plateforme Citrix SWG uniquement si elle dispose d’un service d’abonnement optionnel avec des capacités de filtrage d’URL et de renseignement sur les menaces pour Citrix Secure Web™ Gateway. L’abonnement permet aux clients de télécharger les dernières catégorisations de menaces pour les sites web, puis d’appliquer ces catégories sur le Secure Web Gateway. L’abonnement est disponible pour les appliances matérielles et les versions logicielles (VPX) de Secure Web Gateway.

Avant d’activer et de configurer la fonctionnalité, vous devez installer les licences suivantes :

CNS_WEBF_SSERVER_Retail.lic

CNS_XXXXX_SERVER_SWG_Retail.lic.

Où, XXXXX est le type de plateforme, par exemple : V25000

Expressions de stratégie de répondeur

Le tableau suivant répertorie les différentes expressions de stratégie que vous pouvez utiliser pour vérifier si une URL entrante doit être autorisée, redirigée ou bloquée.

-

<text>. URL_CATEGORIZE (<min_reputation>, <max_reputation>)- Renvoie un objetURL_CATEGORY. Si<min_reputation>est supérieur à 0, l’objet renvoyé ne contient pas de catégorie avec une réputation inférieure à<min_reputation>. Si<max_reputation>est supérieur à 0, l’objet renvoyé ne contient pas de catégorie avec une réputation supérieure à<max_reputation>. Si la catégorie ne peut pas être résolue en temps voulu, la valeurundefest renvoyée. -

<url_category>. CATEGORY()- Renvoie la chaîne de catégorie pour cet objet. Si l’URL n’a pas de catégorie, ou si l’URL est mal formée, la valeur renvoyée est “Inconnu”. -

<url_category>. CATEGORY_GROUP()- Renvoie une chaîne identifiant le groupe de catégories de l’objet. Il s’agit d’un regroupement de catégories de niveau supérieur, utile dans les opérations qui nécessitent des informations moins détaillées sur la catégorie d’URL. Si l’URL n’a pas de catégorie, ou si l’URL est mal formée, la valeur renvoyée est “Inconnu”. -

<url_category>. REPUTATION()- Renvoie le score de réputation sous forme de nombre de 0 à 5, où 5 indique la réputation la plus risquée. Si la catégorie est “Inconnu”, la valeur de réputation est 1.

Types de stratégies :

- Stratégie pour sélectionner les requêtes d’URL qui se trouvent dans la catégorie Moteur de recherche -

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") - Stratégie pour sélectionner les requêtes d’URL qui se trouvent dans le groupe de catégories Adultes -

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY_GROUP().EQ("Adult")’ - Stratégie pour sélectionner les requêtes d’URL de moteurs de recherche avec un score de réputation inférieur à 4 -

add responder policy p2 ‘HTTP.REQ.HOSTNAME.APPEND (HTTP.REQ.URL).URL_CATEGORIZE(4,0).HAS_CATEGORY("Search Engine") - Stratégie pour sélectionner les requêtes d’URL de moteurs de recherche et de shopping -

add responder policy p3 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY().EQ ("good_categories") - Stratégie pour sélectionner les requêtes d’URL de moteurs de recherche avec un score de réputation égal ou supérieur à 4 -

add responder policy p5 ‘CLIENT.SSL.DETECTED_DOMAIN.URL_CATEGORIZE(4,0). CATEGORY().EQ("Search Engines") - Stratégie pour sélectionner les requêtes d’URL de moteurs de recherche qui se trouvent dans la catégorie Moteur de recherche et les comparer avec un ensemble d’URL -

‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") && HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URLSET_MATCHES_ANY("u1")’

Types de stratégies de répondeur

Il existe deux types de stratégies utilisées dans la fonctionnalité de catégorisation d’URL, et chacun de ces types de stratégies est expliqué ci-dessous :

| Type de stratégie | Description |

|---|---|

| Catégorie d’URL | Catégorise le trafic web et, en fonction du résultat de l’évaluation, bloque, autorise ou redirige le trafic. |

| Score de réputation d’URL | Détermine le score de réputation du site web et vous permet de contrôler l’accès en fonction du niveau de seuil de score de réputation défini par l’administrateur. |

Configurer la catégorisation d’URL

Pour configurer la catégorisation d’URL sur une appliance Citrix SWG, procédez comme suit :

- Activez le filtrage d’URL.

- Configurez un serveur proxy pour le trafic web.

- Configurez l’interception SSL pour le trafic web en mode explicite.

- Configurez la mémoire partagée pour limiter la mémoire cache.

- Configurez les paramètres de catégorisation d’URL.

- Configurez la catégorisation d’URL à l’aide de l’assistant Citrix SWG.

- Configurez les paramètres de catégorisation d’URL à l’aide de l’assistant SWG.

- Configurez le chemin de la base de données de départ et le nom du serveur cloud

Étape 1 : Activation du filtrage d’URL

Pour activer la catégorisation d’URL, activez la fonctionnalité de filtrage d’URL et activez les modes pour la catégorisation d’URL.

Pour activer la catégorisation d’URL à l’aide de l’interface de ligne de commande (CLI) de Citrix SWG :

À l’invite de commande, tapez :

enable ns feature URLFiltering

disable ns feature URLFiltering

Étape 2 : Configurer un serveur proxy pour le trafic web en mode explicite

L’appliance Citrix SWG prend en charge les serveurs virtuels proxy transparents et explicites. Pour configurer un serveur virtuel proxy pour le trafic SSL en mode explicite, procédez comme suit :

- Ajoutez un serveur proxy.

- Lie une stratégie SSL au serveur proxy.

Pour ajouter un serveur proxy à l’aide de l’interface de ligne de commande (CLI) de Citrix SWG

À l’invite de commande, tapez :

add cs vserver <name> [-td <positive_integer>] <serviceType> [-cltTimeout <secs>]

<!--NeedCopy-->

Exemple :

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

<!--NeedCopy-->

Lier une stratégie SSL à un serveur virtuel proxy à l’aide de l’interface de ligne de commande (CLI) de Citrix SWG

bind ssl vserver <vServerName> -policyName <string> [-priority <positive_integer>]

<!--NeedCopy-->

Étape 3 : Configurer l’interception SSL pour le trafic HTTPS

Pour configurer l’interception SSL pour le trafic HTTPS, procédez comme suit :

- Lie une paire certificat-clé CA au serveur virtuel proxy.

- Configurez le profil SSL par défaut avec les paramètres SSL.

- Lie un profil SSL frontal au serveur virtuel proxy et activez l’interception SSL dans le profil SSL frontal.

Pour lier une paire certificat-clé CA au serveur virtuel proxy à l’aide de l’interface de ligne de commande (CLI) de Citrix SWG

À l’invite de commande, tapez :

bind ssl vserver <vServerName> -certkeyName <certificate-KeyPairName> -CA –skipCAName

<!--NeedCopy-->

Pour configurer le profil SSL par défaut à l’aide de l’interface de ligne de commande (CLI) de Citrix SWG

À l’invite de commande, tapez :

set ssl profile <name> -denySSLReneg <denySSLReneg> -sslInterception (ENABLED | DISABLED) -ssliMaxSessPerServer positive_integer>

<!--NeedCopy-->

Lier un profil SSL frontal à un serveur virtuel proxy à l’aide de l’interface de ligne de commande (CLI) de Citrix SWG

À l’invite de commande, tapez :

set ssl vserver <vServer name> -sslProfile ssl_profile_interception

<!--NeedCopy-->

Étape 4 : Configurer la mémoire partagée pour limiter la mémoire cache

Pour configurer la mémoire partagée afin de limiter la mémoire cache à l’aide de l’interface de ligne de commande (CLI) de Citrix SWG

À l’invite de commande, tapez :

set cache parameter [-memLimit <megaBytes>]

<!--NeedCopy-->

Où, la limite de mémoire configurée pour la mise en cache est définie à 10 Mo.

Étape 5 : Configurer les paramètres de catégorisation d’URL

Pour configurer les paramètres de catégorisation d’URL à l’aide de l’interface de ligne de commande (CLI) de Citrix SWG

À l’invite de commande, tapez :

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>]

<!--NeedCopy-->

Exemple :

Set urlfiltering parameter –urlfilt_hours_betweenDB_updates 20

<!--NeedCopy-->

Étape 6 : Configurer la catégorisation d’URL à l’aide de l’assistant Citrix SWG

Pour configurer la catégorisation d’URL à l’aide de l’interface graphique (GUI) de Citrix SWG

- Connectez-vous à l’appliance Citrix SWG et accédez à la page Secured Web Gateway.

- Dans le volet des détails, effectuez l’une des opérations suivantes :

- Cliquez sur Secured Web Gateway Wizard pour créer une nouvelle configuration.

- Sélectionnez une configuration existante et cliquez sur Modifier.

- Dans la section Filtrage d’URL, cliquez sur Modifier.

- Cochez la case Catégorisation d’URL pour activer la fonctionnalité.

- Sélectionnez une stratégie de Catégorisation d’URL et cliquez sur Lier.

- Cliquez sur Continuer, puis sur Terminé.

Pour plus d’informations sur la stratégie de catégorisation d’URL, consultez Comment créer une stratégie de catégorisation d’URL.

Étape 7 : Configuration des paramètres de catégorisation d’URL à l’aide de l’assistant SWG

Pour configurer les paramètres de catégorisation d’URL à l’aide de l’interface graphique (GUI) de Citrix SWG

- Connectez-vous à l’appliance Citrix SWG et accédez à Secured Web Gateway > Filtrage d’URL.

- Dans la page Filtrage d’URL, cliquez sur le lien Modifier les paramètres de filtrage d’URL.

- Dans la page Configuration des paramètres de filtrage d’URL, spécifiez les paramètres suivants.

- Heures entre les mises à jour de la base de données. Heures de filtrage d’URL entre les mises à jour de la base de données. Valeur minimale : 0 et valeur maximale : 720.

- Heure de la journée pour la mise à jour de la base de données. Heure de la journée pour la mise à jour de la base de données de filtrage d’URL.

- Hôte cloud. Le chemin d’URL du serveur cloud.

- Chemin de la base de données de départ. Le chemin d’URL du serveur de recherche de la base de données de départ.

- Cliquez sur OK et Fermer.

Configuration exemple :

enable ns feature LB CS SSL IC RESPONDER AppFlow URLFiltering

enable ns mode FR L3 Edge USNIP PMTUD

set ssl profile ns_default_ssl_profile_frontend -denySSLReneg NONSECURE -sslInterception ENABLED -ssliMaxSessPerServer 100

add ssl certKey swg_ca_cert -cert ns_swg_ca.crt -key ns_swg_ca.key

set cache parameter -memLimit 100

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

add responder action act1 respondwith "\"HTTP/1.1 200 OK\r\n\r\n\" + http.req.url.url_categorize(0,0).reputation + \"\n\""

add responder policy p1 "HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq(\"Shopping/Retail\") || HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq(\"Search Engines & Portals

\")" act1

bind cs vserver starcs_PROXY -policyName p1 -priority 10 -gotoPriorityExpression END -type REQUEST

add dns nameServer 10.140.50.5

set ssl parameter -denySSLReneg NONSECURE -defaultProfile ENABLED -sigDigestType RSA-MD5 RSA-SHA1 RSA-SHA224 RSA-SHA256 RSA-SHA384 RSA-SHA512 -ssliErrorCache ENABLED

-ssliMaxErrorCacheMem 100000000

add ssl policy pol1 -rule "client.ssl.origin_server_cert.subject. URL_CATEGORIZE(0,0).CATEGORY.eq(\"Search Engines & Portals\")"" -action INTERCEPT

add ssl policy pol3 -rule "client.ssl.origin_server_cert.subject.ne(\"citrix\")" -action INTERCEPT

add ssl policy swg_pol -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).CATEGORY.ne(\"Uncategorized\")" -action INTERCEPT

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00

<!--NeedCopy-->

Configurer le chemin de la base de données de départ et le nom du serveur cloud

Vous pouvez maintenant configurer le chemin de la base de données de départ et le nom du serveur de recherche cloud pour la définition manuelle du nom du serveur de recherche cloud et du chemin de la base de données de départ. Pour ce faire, deux nouveaux paramètres, “CloudHost” et “SeedDBPath”, sont ajoutés à la commande de paramètre de filtrage d’URL.

À l’invite de commande, tapez :

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>] [-LocalDatabaseThreads <positive_integer>] [-CloudHost <string>] [-SeedDBPath <string>]

Exemple :

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00 –CloudHost localhost –SeedDBPath /mypath

La communication entre une appliance Citrix ADC et NetSTAR peut nécessiter un serveur de noms de domaine. Vous pouvez tester à l’aide d’une simple console ou d’une connexion telnet depuis l’appliance.

Exemple :

root@ns# telnet nsv10.netstar-inc.com 443

Trying 1.1.1.1...

Connected to nsv10.netstar-inc.com.

Escape character is '^]'.

root@ns# telnet incompasshybridpc.netstar-inc.com 443

Trying 10.10.10.10...

Connected to incompasshybridpc.netstar-inc.com.

Escape character is '^]'.

<!--NeedCopy-->

Configurer la messagerie du journal d’audit

La journalisation d’audit vous permet d’examiner une condition ou une situation à n’importe quelle phase du processus de catégorisation d’URL. Lorsqu’une appliance Citrix ADC reçoit une URL entrante, si la stratégie de répondeur contient une expression de filtrage d’URL, la fonctionnalité de journal d’audit collecte les informations de l’ensemble d’URL dans l’URL et les stocke sous forme de messages de journal pour toute cible autorisée par la journalisation d’audit.

- Adresse IP source (l’adresse IP du client qui a effectué la requête).

- Adresse IP de destination (l’adresse IP du serveur demandé).

- URL demandée contenant le schéma, l’hôte et le nom de domaine (http://www.example.com).

- Catégorie d’URL renvoyée par le cadre de filtrage d’URL.

- Groupe de catégories d’URL renvoyé par le cadre de filtrage d’URL.

- Numéro de réputation d’URL renvoyé par le cadre de filtrage d’URL.

- Action du journal d’audit effectuée par la stratégie.

Pour configurer la journalisation d’audit pour la fonctionnalité de liste d’URL, vous devez effectuer les tâches suivantes :

- Activez le journal d’audit.

- Créez une action de message de journal d’audit.

- Définissez la stratégie de répondeur de liste d’URL avec l’action de message de journal d’audit.

Pour plus d’informations, consultez la rubrique Journalisation d’audit.

Stockage des erreurs de défaillance à l’aide de la messagerie SYSLOG

À n’importe quelle étape du processus de filtrage d’URL, en cas de défaillance au niveau du système, l’appliance Citrix ADC utilise le mécanisme de journal d’audit pour stocker les journaux dans le fichier ns.log. Les erreurs sont stockées sous forme de messages texte au format SYSLOG afin qu’un administrateur puisse les consulter ultérieurement dans un ordre chronologique d’occurrence des événements. Ces journaux sont également envoyés à un serveur SYSLOG externe pour archivage. Pour plus d’informations, consultez l’article CTX229399.

Par exemple, si une défaillance se produit lors de l’initialisation du SDK de filtrage d’URL, le message d’erreur est stocké dans le format de message suivant.

Oct 3 15:43:40 <local0.err> ns URLFiltering[1349]: Error initializing NetStar SDK (SDK error=-1). (status=1).

L’appliance Citrix ADC stocke les messages d’erreur sous quatre catégories de défaillance différentes :

- Échec du téléchargement. Si une erreur se produit lorsque vous tentez de télécharger la base de données de catégorisation.

- Échec de l’intégration. Si une erreur se produit lorsque vous intégrez une mise à jour dans la base de données de catégorisation existante.

- Échec de l’initialisation. Si une erreur se produit lorsque vous initialisez la fonctionnalité de catégorisation d’URL, définissez les paramètres de catégorisation ou mettez fin à un service de catégorisation.

- Échec de la récupération. Si une erreur se produit lorsque l’appliance récupère les détails de catégorisation de la requête.

Afficher le résultat de la catégorisation d’URL via l’interface de commande

La catégorisation d’URL vous permet de saisir une URL et de récupérer les résultats de catégorisation (tels que la catégorie, le groupe et le score de réputation) de la base de données de catégorisation d’URL tierce NetSTAR.

Lorsque vous saisissez une URL, la fonctionnalité de filtrage d’URL récupère et affiche le résultat de la catégorisation sur l’interface de commande. Lorsque vous saisissez d’autres URL, l’appliance exclut les URL plus anciennes de la liste et affiche le résultat pour les trois dernières URL.

Pour afficher le résultat de la catégorie d’URL pour un maximum de trois URL, suivez les étapes suivantes :

- Ajoutez une URL de catégorisation d’URL.

- Affichez les détails de la catégorisation d’URL pour un maximum de trois URL.

- Effacez les données de catégorisation d’URL.

Pour ajouter une URL de catégorisation de filtrage d’URL

Pour ajouter une URL et récupérer ses détails de catégorisation, procédez comme suit : À l’invite de commande, tapez :

add urlfiltering categorization –Url <string>

Exemple :

add urlfiltering categorization –Url www.facebook.com

Pour afficher les détails de la catégorisation d’URL pour un maximum de trois URL

À l’invite de commande, tapez :

> show urlfiltering categorization

Exemple :

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Done

<!--NeedCopy-->

Configuration exemple :

add urlfiltering categorization -url www.facebook.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Done

add urlfiltering categorization -url www.google.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Done

add urlfiltering categorization -url www.citrix.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Done

add urlfiltering categorization -url www.in.gr

Done

show urlfiltering categorization

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Url: http://www.in.gr Categorization: Search Engines & Portals,Search,1 Done

<!--NeedCopy-->

Pour effacer le résultat de la catégorisation d’URL

À l’invite de commande, tapez :

clear urlfiltering categorization

done

<!--NeedCopy-->

show urlfiltering categorization

done

<!--NeedCopy-->

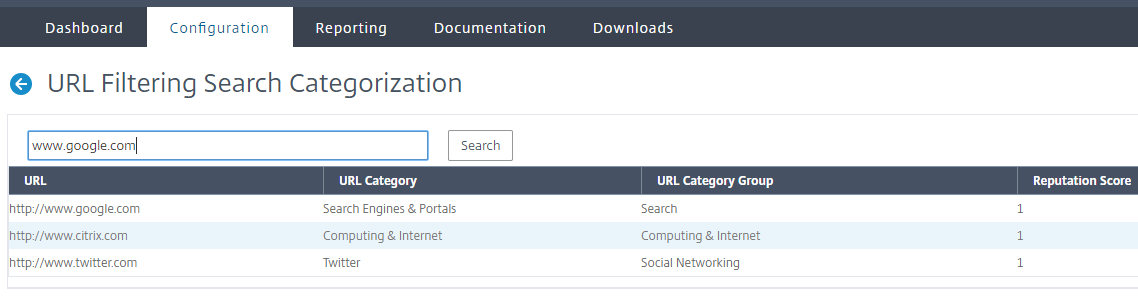

Afficher le résultat de la catégorisation d’URL via l’interface graphique

- Dans le volet de navigation, développez Secure Web Gateway > Filtrage d’URL.

- Dans le volet des détails, cliquez sur le lien Recherche de catégorisation de filtrage d’URL dans la section Outils.

- Dans la page Recherche de catégorisation de filtrage d’URL, saisissez une requête d’URL et cliquez sur Rechercher.

- L’appliance affiche le résultat de la catégorie pour l’URL demandée et pour les deux requêtes d’URL précédentes.

Dans cet article

- Fonctionnement de la catégorisation d’URL

- Cas d’utilisation : Utilisation d’Internet conforme aux politiques d’entreprise

- Prérequis

- Expressions de stratégie de répondeur

- Types de stratégies de répondeur

- Configurer la catégorisation d’URL

- Configurer la messagerie du journal d’audit

- Stockage des erreurs de défaillance à l’aide de la messagerie SYSLOG

- Afficher le résultat de la catégorisation d’URL via l’interface de commande

- Afficher le résultat de la catégorisation d’URL via l’interface graphique