Cas d’utilisation : Sécurisation du réseau d’entreprise à l’aide d’ICAP pour l’inspection à distance des logiciels malveillants

L’appliance Citrix Secure Web Gateway™ (SWG) agit comme un proxy et intercepte tout le trafic client. L’appliance utilise des stratégies pour évaluer le trafic et transmet les requêtes client au serveur d’origine sur lequel réside la ressource. L’appliance déchiffre la réponse du serveur d’origine et transmet le contenu en texte clair au serveur ICAP pour une vérification antimalware. Le serveur ICAP répond par un message indiquant « Aucune adaptation requise », une erreur ou une requête modifiée. Selon la réponse du serveur ICAP, le contenu demandé est soit transmis au client, soit un message approprié est envoyé.

Pour ce cas d’utilisation, vous devez effectuer une configuration générale, une configuration liée au proxy et à l’interception SSL, ainsi qu’une configuration ICAP sur l’appliance Citrix® SWG.

Configuration générale

Configurez les entités suivantes :

- Adresse NSIP

- Adresse IP de sous-réseau (SNIP)

- Serveur de noms DNS

- Paire clé-certificat CA pour signer le certificat de serveur pour l’interception SSL

Configuration du serveur proxy et de l’interception SSL

Configurez les entités suivantes :

- Serveur proxy en mode explicite pour intercepter tout le trafic HTTP et HTTPS sortant.

- Profil SSL pour définir les paramètres SSL, tels que les algorithmes de chiffrement et les paramètres, pour les connexions.

- Stratégie SSL pour définir les règles d’interception du trafic. Définissez sur « true » pour intercepter toutes les requêtes client.

Pour plus de détails, consultez les rubriques suivantes :

Dans l’exemple de configuration suivant, le service de détection antimalware réside à l’adresse www.example.com.

Exemple de configuration générale :

add ns ip 192.0.2.5 255.255.255.0

add ns ip 198.51.100.5 255.255.255.0 -type SNIP

add dns nameServer 203.0.113.2

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

<!--NeedCopy-->

Exemple de configuration du serveur proxy et de l’interception SSL :

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

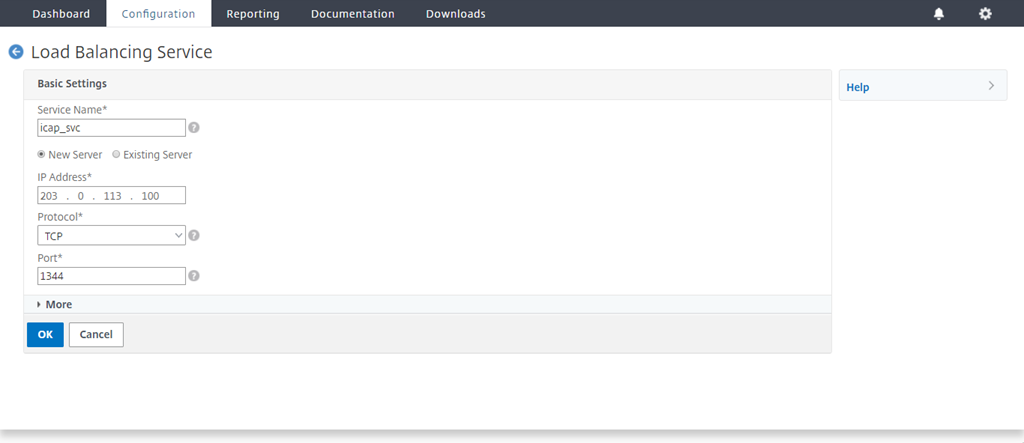

Exemple de configuration ICAP :

add service icap_svc 203.0.113.225 TCP 1344

enable ns feature contentinspection

add icapprofile icapprofile1 -uri /example.com -Mode RESMOD

add contentInspection action CiRemoteAction -type ICAP -serverName icap_svc -icapProfileName icapprofile1

add contentInspection policy CiPolicy -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action CiRemoteAction

bind cs vserver explicitswg -policyName CiPolicy -priority 200 -type response

<!--NeedCopy-->

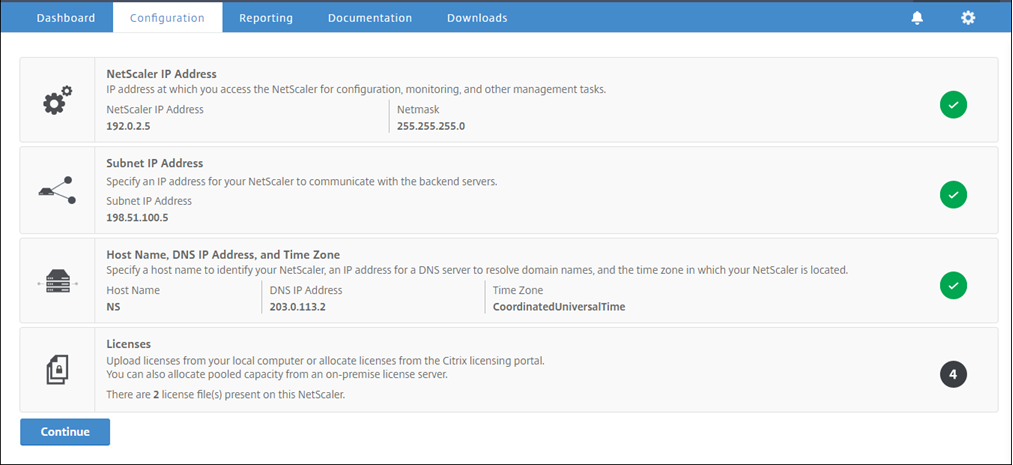

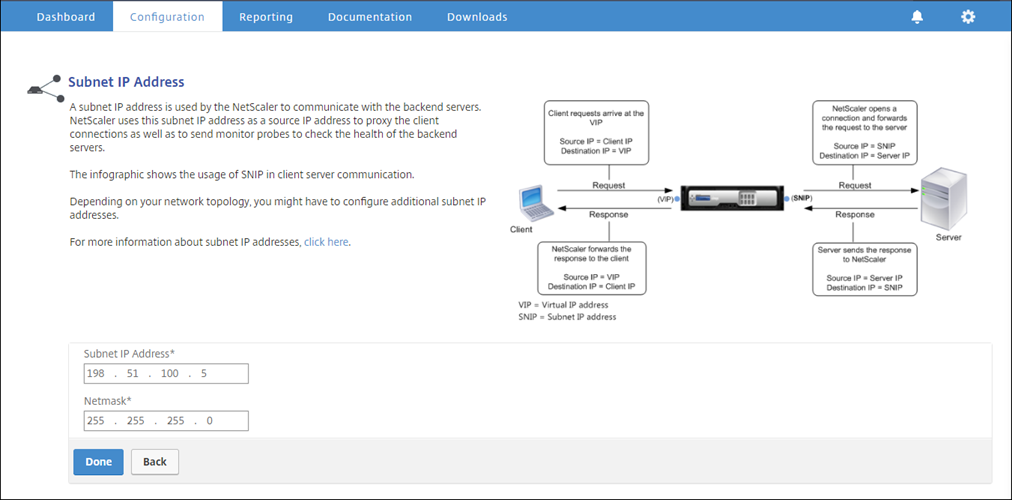

Configurer l’adresse SNIP et le serveur de noms DNS

-

Dans un navigateur web, saisissez l’adresse NSIP. Par exemple,

http://192.0.2.5. -

Dans Nom d’utilisateur et Mot de passe, saisissez les informations d’identification de l’administrateur. L’écran suivant apparaît. Si l’écran suivant n’apparaît pas, passez à la section des paramètres proxy.

-

Cliquez dans la section Adresse IP de sous-réseau et saisissez une adresse IP.

-

Cliquez sur Terminé.

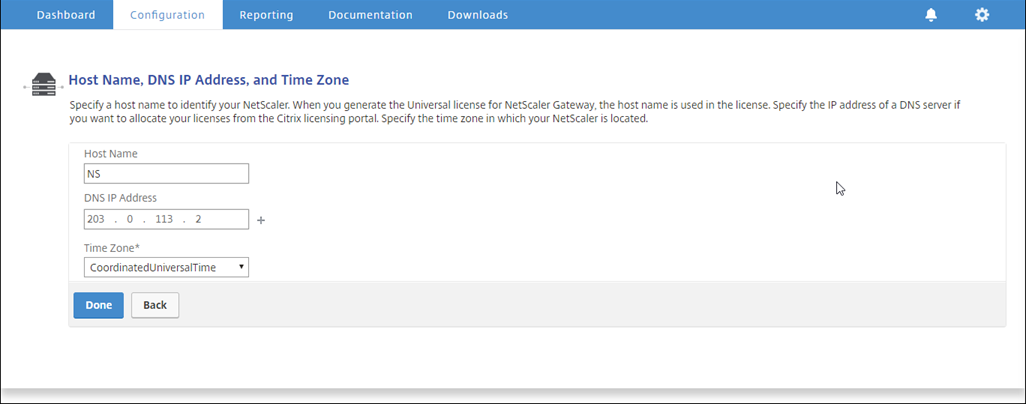

-

Cliquez dans la section Nom d’hôte, adresse IP DNS et fuseau horaire et saisissez les valeurs pour ces champs.

-

Cliquez sur Terminé, puis sur Continuer.

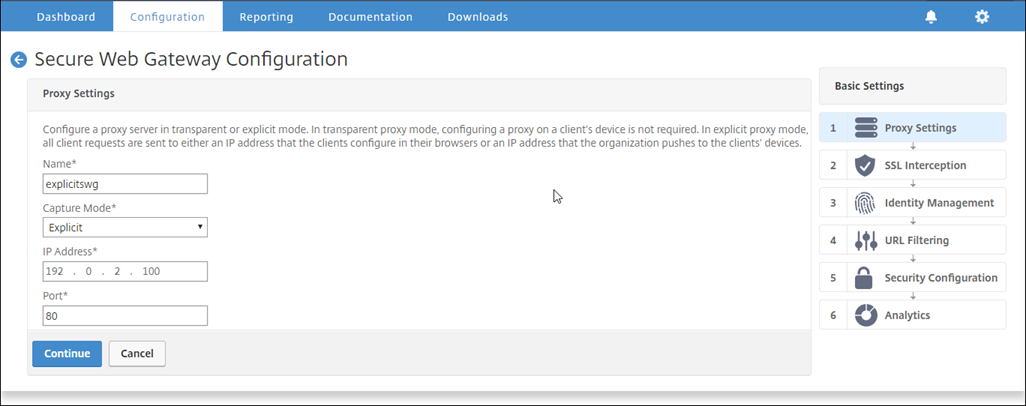

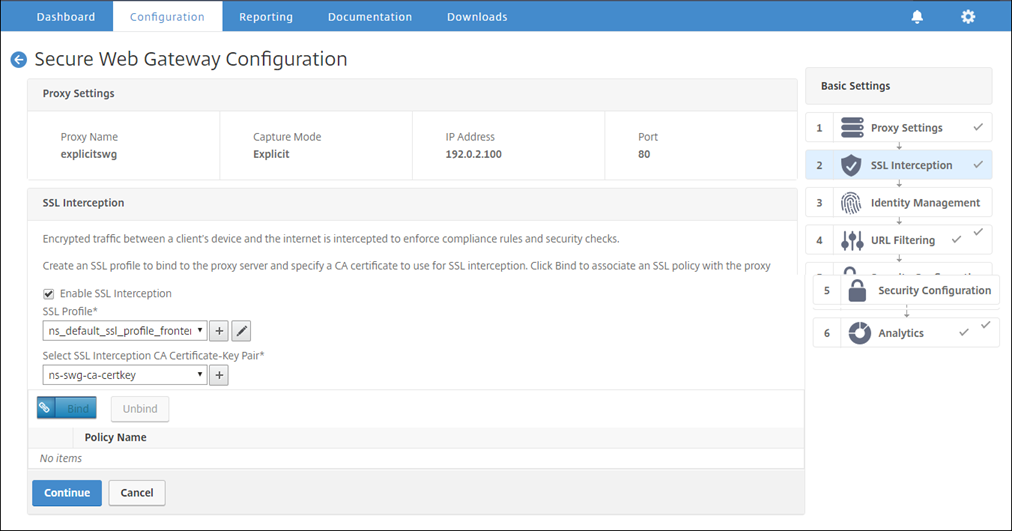

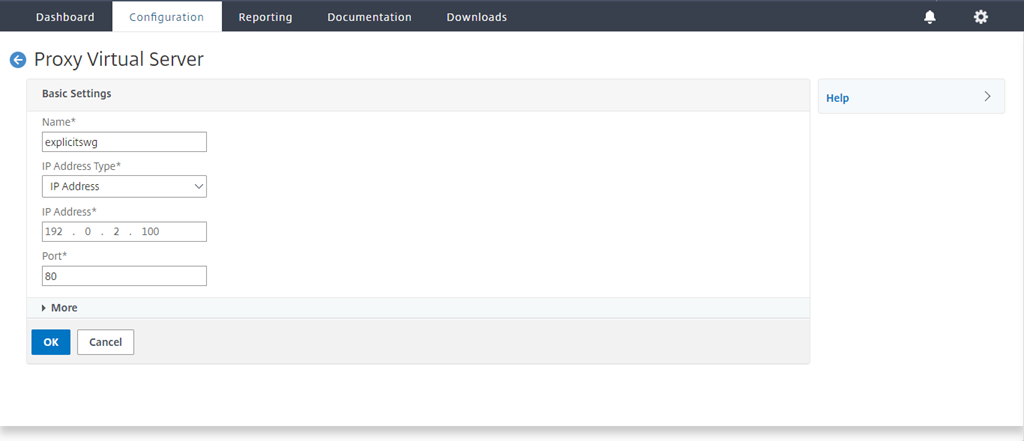

Configurer les paramètres proxy

-

Accédez à Secure Web Gateway > Assistant Secure Web Gateway.

-

Cliquez sur Démarrer, puis sur Continuer.

-

Dans la boîte de dialogue Paramètres proxy, saisissez un nom pour le serveur proxy explicite.

-

Pour Mode de capture, sélectionnez Explicite.

-

Saisissez une adresse IP et un numéro de port.

-

Cliquez sur Continuer.

Configurer les paramètres d’interception SSL

-

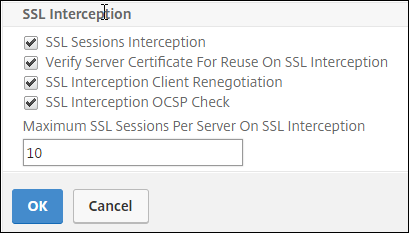

Sélectionnez Activer l’interception SSL.

-

Dans Profil SSL, sélectionnez un profil existant ou cliquez sur « + » pour ajouter un nouveau profil SSL frontal. Activez l’interception des sessions SSL dans ce profil. Si vous sélectionnez un profil existant, passez à l’étape suivante.

-

Cliquez sur OK, puis sur Terminé.

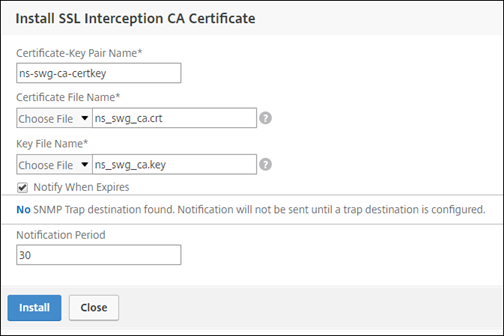

-

Dans Sélectionner la paire clé-certificat CA d’interception SSL, sélectionnez un certificat existant ou cliquez sur « + » pour installer une paire clé-certificat CA pour l’interception SSL. Si vous sélectionnez un certificat existant, passez à l’étape suivante.

-

Cliquez sur Installer, puis sur Fermer.

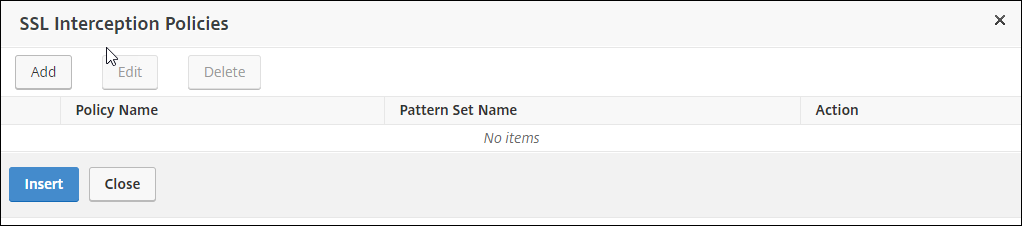

-

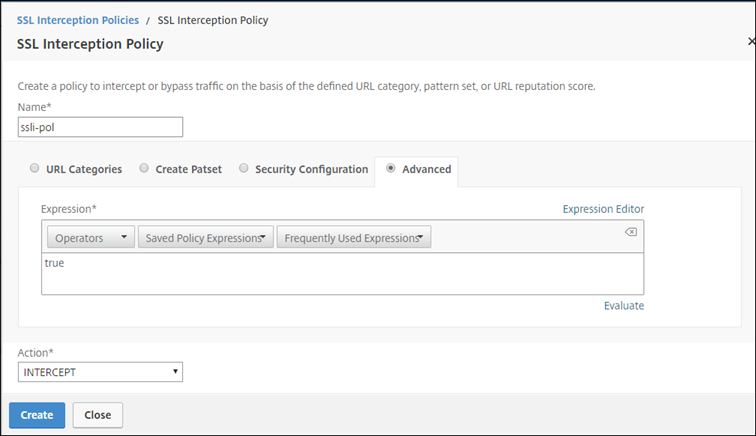

Ajoutez une stratégie pour intercepter tout le trafic. Cliquez sur Lier. Cliquez sur Ajouter pour ajouter une nouvelle stratégie ou sélectionnez une stratégie existante. Si vous sélectionnez une stratégie existante, cliquez sur Insérer et passez les trois étapes suivantes.

-

Saisissez un nom pour la stratégie et sélectionnez Avancé. Dans l’éditeur d’expressions, saisissez « true ».

-

Pour Action, sélectionnez INTERCEPTER.

-

Cliquez sur Créer.

-

Cliquez quatre fois sur Continuer, puis sur Terminé.

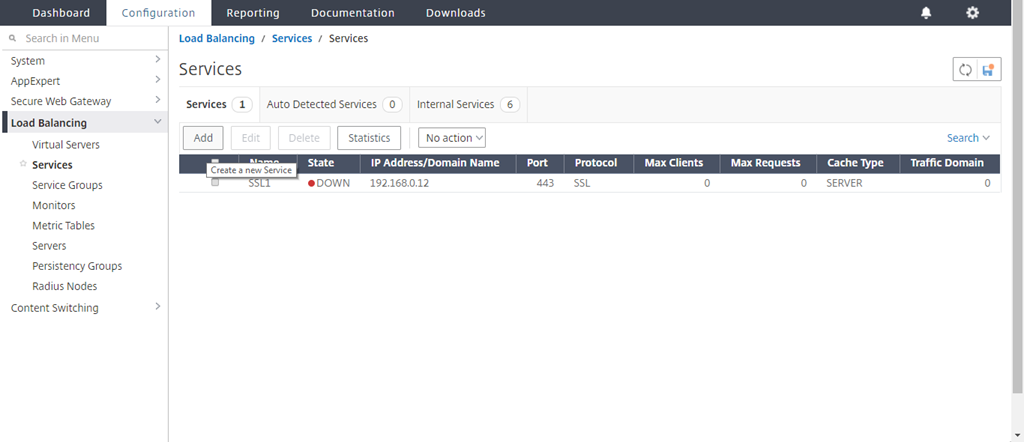

Configurer les paramètres ICAP

-

Accédez à Équilibrage de charge > Services et cliquez sur Ajouter.

-

Saisissez un nom et une adresse IP. Dans Protocole, sélectionnez TCP. Dans Port, saisissez 1344. Cliquez sur OK.

-

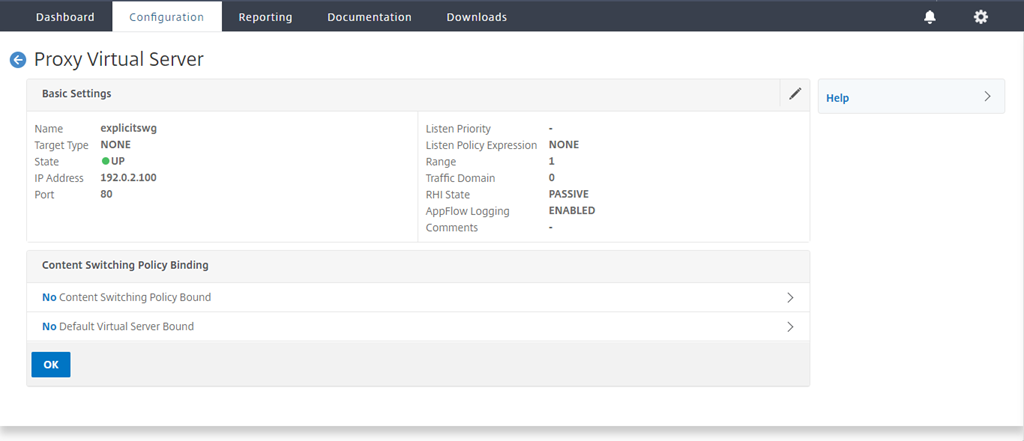

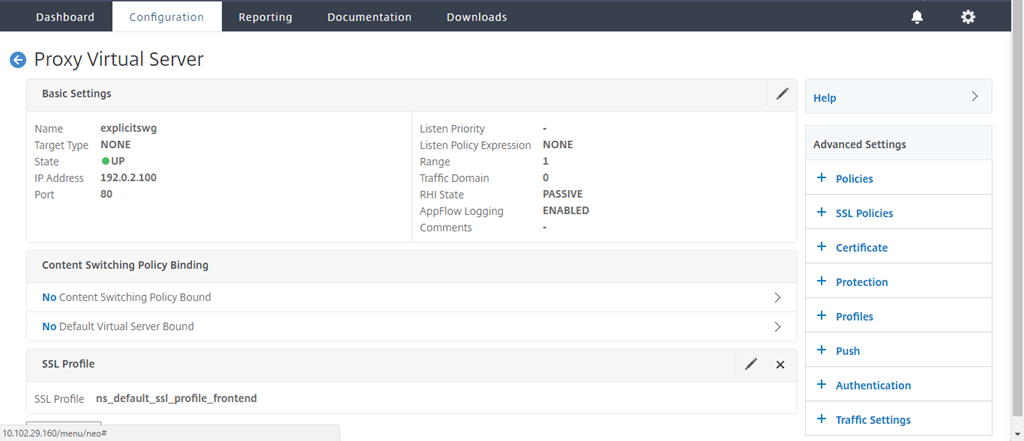

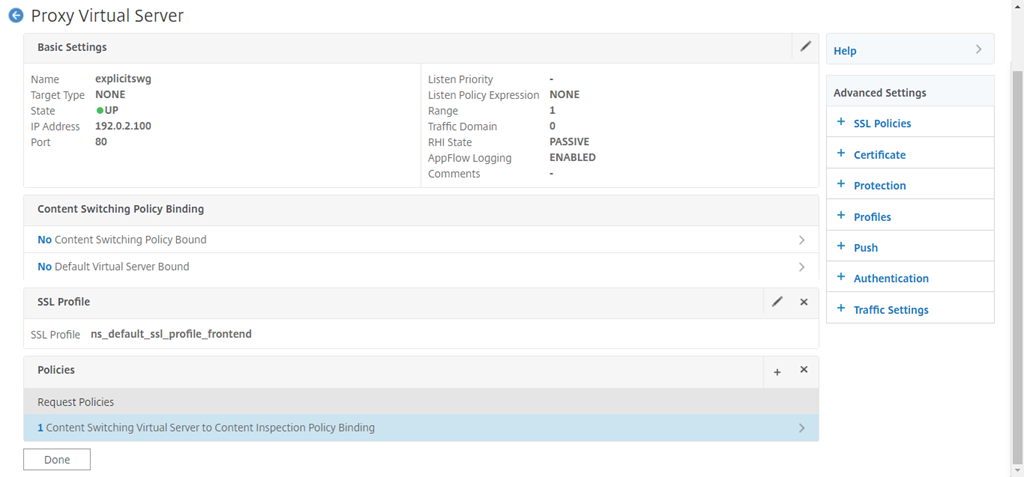

Accédez à Secure Web Gateway > Serveurs virtuels proxy. Ajoutez un serveur virtuel proxy ou sélectionnez un serveur virtuel et cliquez sur Modifier. Après avoir saisi les détails, cliquez sur OK.

Cliquez à nouveau sur OK.

-

Dans Paramètres avancés, cliquez sur Stratégies.

-

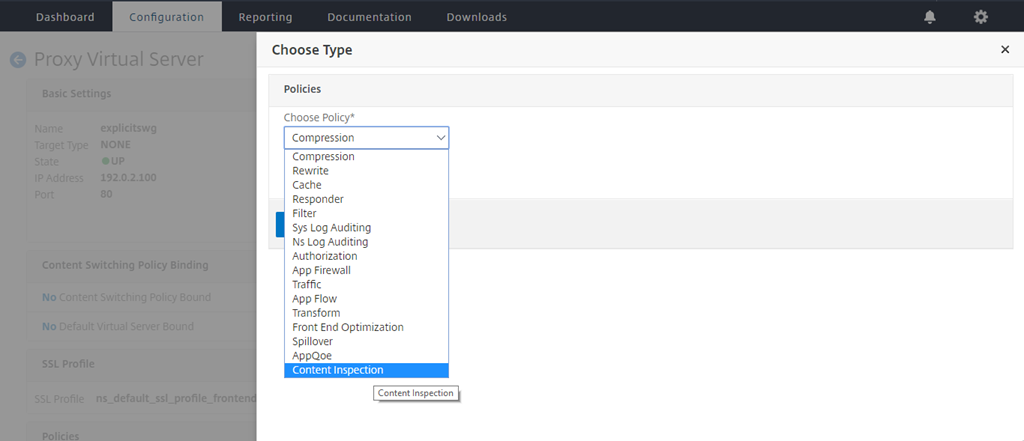

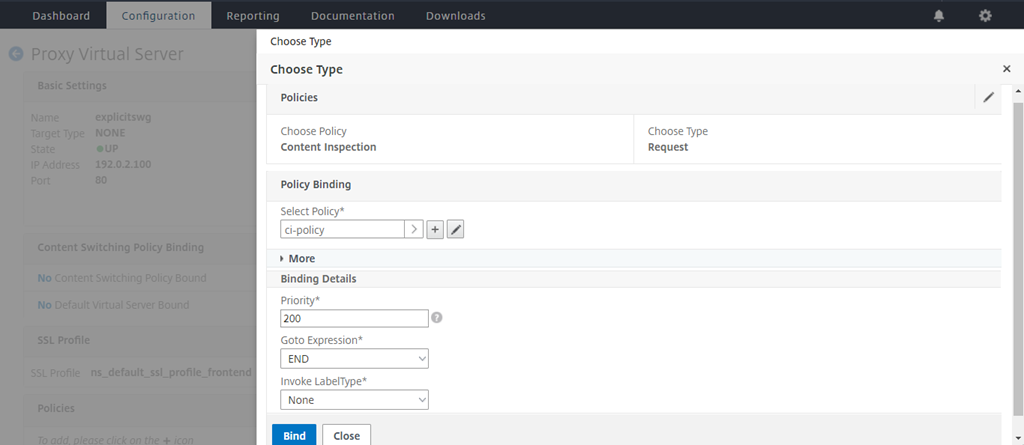

Dans Choisir une stratégie, sélectionnez Inspection du contenu. Cliquez sur Continuer.

-

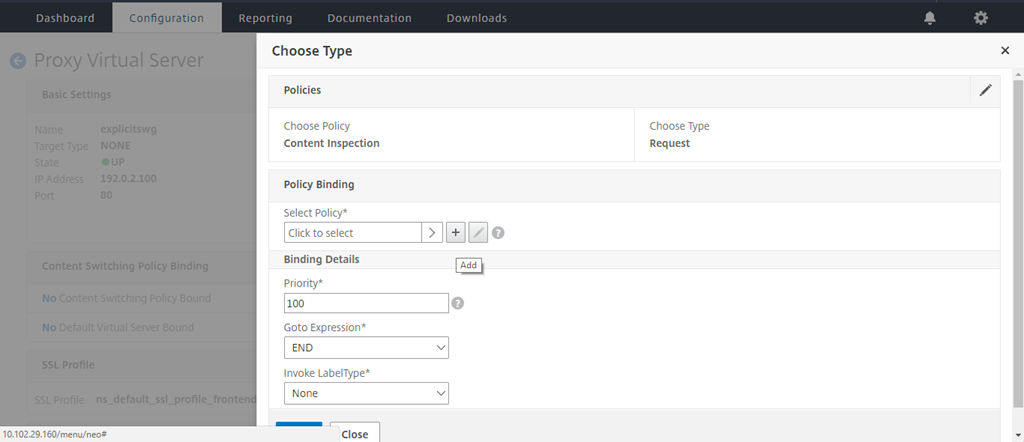

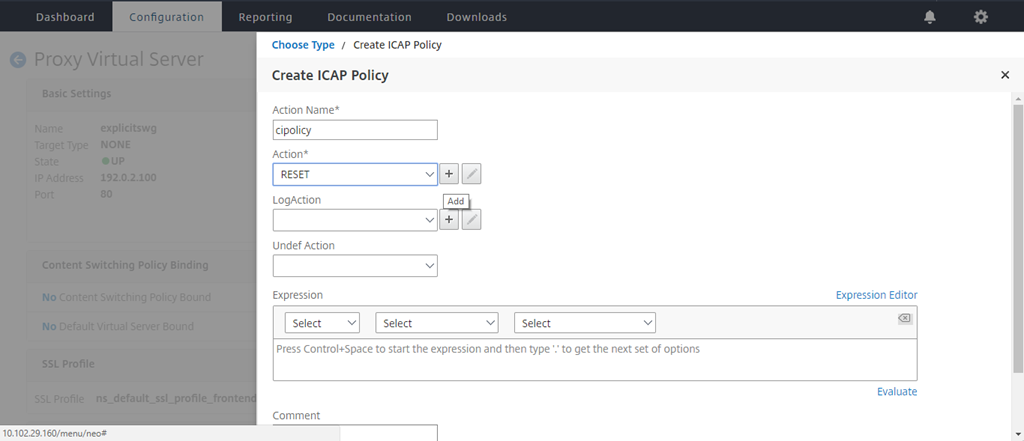

Dans Sélectionner une stratégie, cliquez sur le signe « + » pour ajouter une stratégie.

-

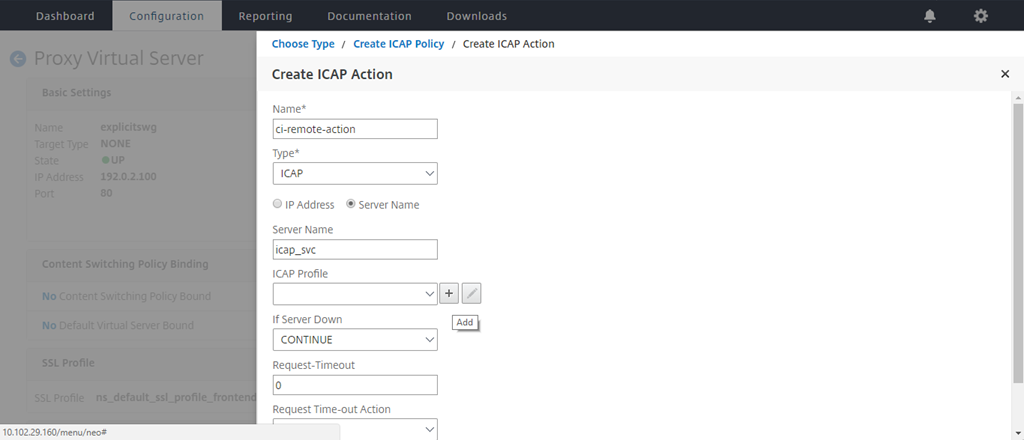

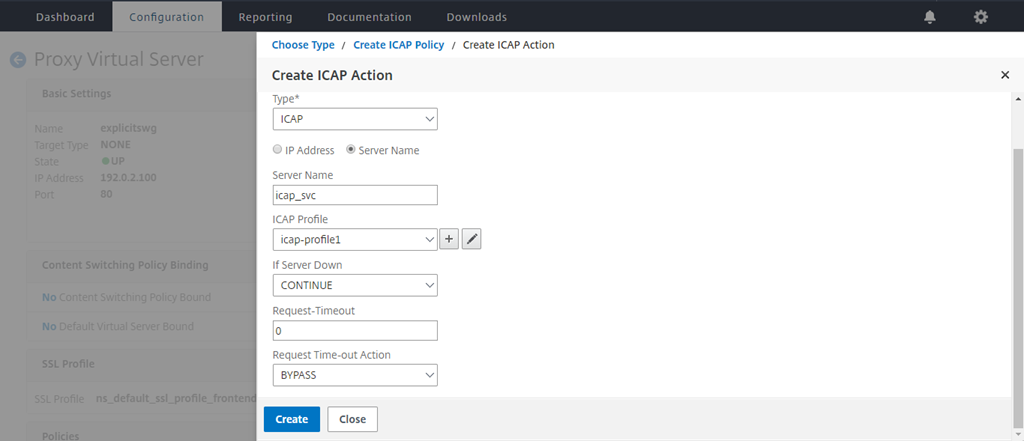

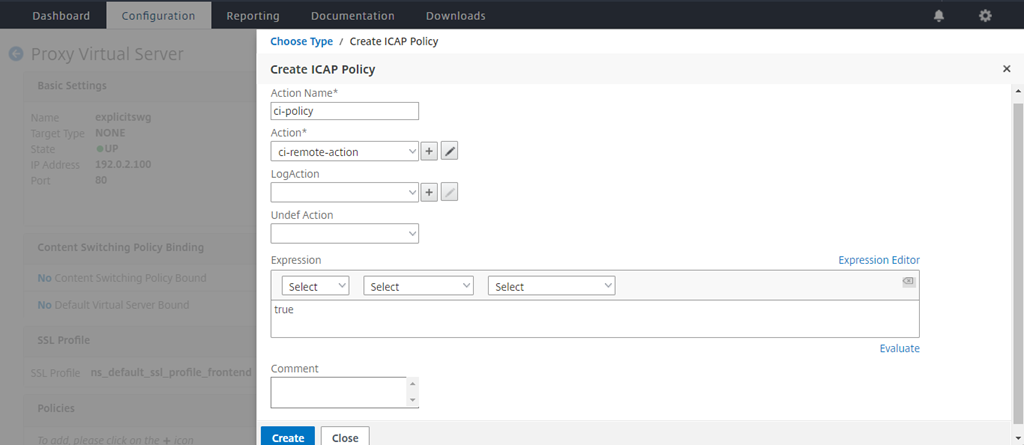

Saisissez un nom pour la stratégie. Dans Action, cliquez sur le signe « + » pour ajouter une action.

-

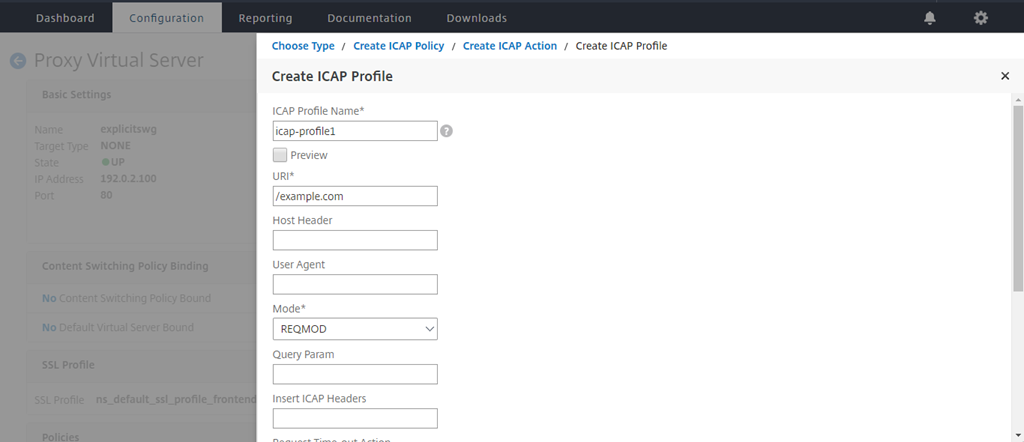

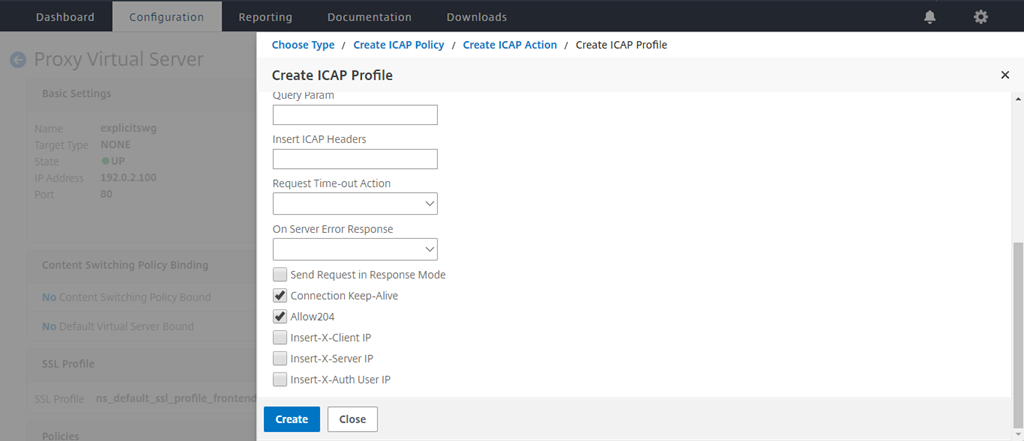

Saisissez un nom pour l’action. Dans Nom du serveur, saisissez le nom du service TCP créé précédemment. Dans Profil ICAP, cliquez sur le signe « + » pour ajouter un profil ICAP.

-

Saisissez un nom de profil, un URI. Dans Mode, sélectionnez REQMOD.

-

Cliquez sur Créer.

-

Dans la page Créer une action ICAP, cliquez sur Créer.

-

Dans la page Créer une stratégie ICAP, saisissez « true » dans l’éditeur d’expressions. Cliquez ensuite sur Créer.

-

Cliquez sur Lier.

-

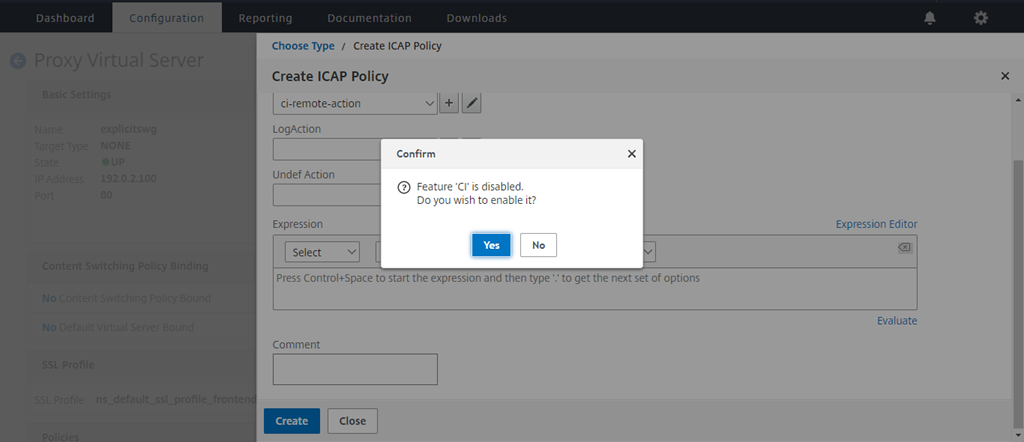

Si vous êtes invité à activer la fonctionnalité d’inspection du contenu, sélectionnez Oui.

-

Cliquez sur Terminé.

Exemple de transactions ICAP entre l’appliance Citrix SWG et le serveur ICAP en mode RESPMOD

Requête de l’appliance Citrix SWG vers le serveur ICAP :

RESPMOD icap://10.106.137.15:1344/resp ICAP/1.0

Host: 10.106.137.15

Connection: Keep-Alive

Encapsulated: res-hdr=0, res-body=282

HTTP/1.1 200 OK

Date: Fri, 01 Dec 2017 11:55:18 GMT

Server: Apache/2.2.21 (Fedora)

Last-Modified: Fri, 01 Dec 2017 11:16:16 GMT

ETag: "20169-45-55f457f42aee4"

Accept-Ranges: bytes

Content-Length: 69

Keep-Alive: timeout=15, max=100

Content-Type: text/plain; charset=UTF-8

X5O\!P%@AP\[4\\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE\!$H+H\*

<!--NeedCopy-->

Réponse du serveur ICAP à l’appliance Citrix SWG :

ICAP/1.0 200 OK

Connection: keep-alive

Date: Fri, 01 Dec, 2017 11:40:42 GMT

Encapsulated: res-hdr=0, res-body=224

Server: IWSVA 6.5-SP1\_Build\_Linux\_1080 $Date: 04/09/2015 01:19:26 AM$

ISTag: "9.8-13.815.00-3.100.1027-1.0"

X-Virus-ID: Eicar\_test\_file

X-Infection-Found: Type=0; Resolution=2; Threat=Eicar\_test\_file;

HTTP/1.1 403 Forbidden

Date: Fri, 01 Dec, 2017 11:40:42 GMT

Cache-Control: no-cache

Content-Type: text/html; charset=UTF-8

Server: IWSVA 6.5-SP1\_Build\_Linux\_1080 $Date: 04/09/2015 01:19:26 AM$

Content-Length: 5688

\<html\>\<head\>\<META HTTP-EQUIV="Content-Type" CONTENT="text/html; charset=UTF-8"/\>

…

…

\</body\>\</html\>

<!--NeedCopy-->

Dans cet article

- Configuration générale

- Configuration du serveur proxy et de l’interception SSL

- Configurer l’adresse SNIP et le serveur de noms DNS

- Configurer les paramètres proxy

- Configurer les paramètres d’interception SSL

- Configurer les paramètres ICAP

- Exemple de transactions ICAP entre l’appliance Citrix SWG et le serveur ICAP en mode RESPMOD