Configurer les paramètres d’authentification et d’autorisation

L’authentification avec le service de gestion NetScaler SDX peut être locale ou externe. Avec l’authentification externe, le service de gestion accorde l’accès à l’utilisateur en fonction de la réponse d’un serveur externe. Le service de gestion prend en charge les protocoles d’authentification externes suivants :

- Service utilisateur de numérotation d’authentification à distance (RADIUS)

- Système de contrôle d’accès au contrôleur d’accès terminal (TACACS)

- LDAP (Lightweight Directory Access Protocol)

Le service de gestion prend également en charge les demandes d’authentification provenant de SSH. L’authentification SSH prend uniquement en charge les demandes d’authentification interactives au clavier. L’autorisation des utilisateurs SSH est limitée aux privilèges d’administrateur uniquement. Les utilisateurs disposant de privilèges en lecture seule ne peuvent pas se connecter via SSH.

Pour configurer l’authentification, spécifiez le type d’authentification et configurez un serveur d’authentification.

L’autorisation via le service de gestion est locale. Le service de gestion prend en charge deux niveaux d’autorisation. Les utilisateurs disposant de privilèges d’administrateur sont autorisés à effectuer n’importe quelle action sur le service de gestion. Les utilisateurs disposant de privilèges en lecture seule sont autorisés à effectuer uniquement des opérations de lecture. L’autorisation des utilisateurs SSH est limitée aux privilèges d’administrateur uniquement. Les utilisateurs disposant de privilèges en lecture seule ne peuvent pas se connecter via SSH.

L’autorisation pour RADIUS et LDAP est prise en charge par l’extraction de groupe. Vous pouvez définir les attributs d’extraction de groupe lors de la configuration des serveurs RADIUS ou LDAP sur le service de gestion. Le nom de groupe extrait est mis en correspondance avec les noms de groupe sur le service de gestion afin de déterminer les privilèges accordés à l’utilisateur. Un utilisateur peut appartenir à plusieurs groupes. Dans ce cas, si un groupe auquel l’utilisateur appartient possède des privilèges d’administrateur, l’utilisateur dispose de privilèges d’administrateur. Un attribut de groupe d’authentification par défaut peut être défini lors de la configuration. Ce groupe est pris en compte avec les groupes extraits pour autorisation.

Dans l’autorisation TACACS, l’administrateur du serveur TACACS doit autoriser une commande spéciale, admin pour un utilisateur ayant des privilèges d’administrateur et refuser cette commande pour les utilisateurs disposant de privilèges en lecture seule. Lorsqu’un utilisateur ouvre une session sur un dispositif SDX, le service de gestion vérifie si l’utilisateur est autorisé à exécuter cette commande. Si l’utilisateur dispose d’une autorisation, l’utilisateur se voit attribuer les privilèges d’administrateur, sinon l’utilisateur se voit attribuer des privilèges en lecture seule.

Ajouter un groupe d’utilisateurs

Les groupes sont des ensembles logiques d’utilisateurs qui ont besoin d’accéder à des informations communes ou d’effectuer des tâches similaires. Vous pouvez organiser les utilisateurs en groupes définis par un ensemble d’opérations courantes. En accordant des autorisations spécifiques à des groupes plutôt qu’à des utilisateurs individuels, vous pouvez gagner du temps lors de la création d’utilisateurs.

Si vous utilisez des serveurs d’authentification externes pour l’authentification, les groupes dans SDX peuvent être configurés pour correspondre aux groupes configurés sur les serveurs d’authentification. Lorsqu’un utilisateur appartenant à un groupe dont le nom correspond à un groupe sur un serveur d’authentification, ouvre une session et est authentifié, l’utilisateur hérite des paramètres du groupe.

Pour ajouter un groupe d’utilisateurs

-

Accédez à Configuration > Système > Administration des utilisateurs > Groupes, puis cliquez sur Ajouter.

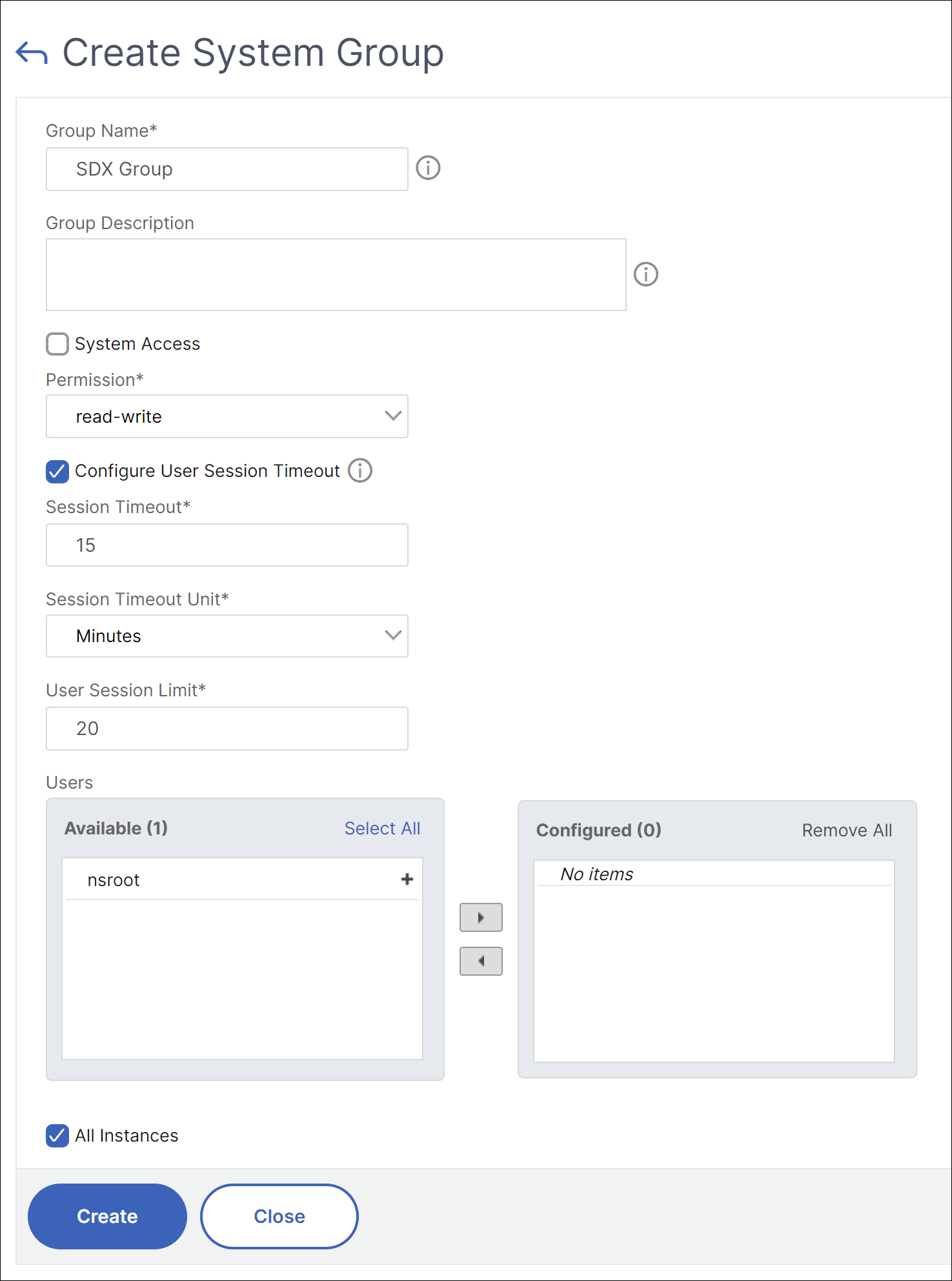

- Sur la page Créer un groupe de systèmes, mettez à jour les paramètres suivants :

- Nom du groupe : entrez le nom du groupe. Les caractères autorisés incluent les caractères alphanumériques, le trait de soulignement (_), le dièse (#), le point (.), l’espace, les caractères deux-points (:), à (@), égaux (=) et tiret (-). Longueur maximale : 64.

- Description du groupe : entrez une brève description du groupe.

- Accès au système : sélectionnez l’option pour donner accès à l’ensemble de l’appliance SDX et aux instances qui s’y exécutent. Pour un accès au niveau de l’instance, vous pouvez également sélectionner les instances sous Toutes lesinstances.

-

Autorisation : sélectionnez les privilèges du groupe dans la liste. L’administrateur dispose de privilèges de lecture-écriture. Les valeurs possibles sont les suivantes :

- lecture-écriture : le groupe peut effectuer toutes les tâches d’administration liées au service de gestion. Par défaut, l’autorisation du groupe est définie sur lecture-écriture.

- lire : Le groupe ne peut que surveiller le système.

-

Configurer le délai d’expiration de la session utilisateur : sélectionnez l’option permettant de configurer la période pendant laquelle un utilisateur doit rester actif.

Lorsque cette option est activée, vous pouvez spécifier les paramètres suivants :

- Délai d’expiration de la session : entrez la durée pendant laquelle une session utilisateur peut rester active. Valeur par défaut : 15.

- Unité de délai d’expiration de session : sélectionnez l’unité de délai d’expiration dans la liste, en minutes ou en heures. Valeur par défaut : minutes.

- Limite de sessions utilisateur : entrez le nombre maximum de sessions autorisées par utilisateur.

Remarque :

les membres des groupes d’administration et de lecture seule se voient attribuer 40 sessions utilisateur par défaut. Par défaut, 20 sessions utilisateur sont attribuées aux membres des autres groupes.

- Utilisateurs : répertorie les utilisateurs appartenant au groupe. Vous pouvez ajouter les utilisateurs à un groupe en les sélectionnant dans la liste Disponible et en accédant à la liste Configuré .

- Cliquez sur Créer et Fermer.

Configurer les comptes utilisateur

Un utilisateur ouvre une session sur l’appliance SDX pour effectuer des tâches de gestion de l’appliance. Pour autoriser un utilisateur à accéder à l’appliance, vous devez créer un compte utilisateur sur l’appliance SDX pour cet utilisateur. Les utilisateurs sont authentifiés localement, sur l’appliance.

Important : le mot de passe s’applique à l’appliance SDX, au service de gestion et à Citrix Hypervisor. Ne modifiez pas le mot de passe directement sur Citrix Hypervisor.

Pour configurer un compte utilisateur

-

Dans l’onglet Configuration, sous Système, développez Administration, puis cliquez sur Utilisateurs. Le volet Utilisateurs affiche une liste des comptes d’utilisateurs existants, avec leurs autorisations.

-

Dans le volet Utilisateurs, effectuez l’une des opérations suivantes :

- Pour créer un compte utilisateur, cliquez sur Ajouter.

- Pour modifier un compte d’utilisateur, sélectionnez-le, puis cliquez sur Modifier.

-

Dans la boîte de dialogue Créer un utilisateur systèmeou Modifier un utilisateur système, définissez les paramètres suivants :

- Nom* : Le nom d’utilisateur du compte. Les caractères suivants sont autorisés dans le nom : les lettres de a à z et de A à Z, les chiffres de 0 à 9, le point (.), l’espace et le trait de soulignement (_). Longueur maximale : 128. Vous ne pouvez pas modifier le nom.

- Mot de passe* : mot de passe pour se connecter à l’appliance. Longueur maximale : 128

- Confirmer le mot de passe* : le mot de passe.

-

Autorisation* : privilèges de l’utilisateur sur l’appliance. Valeurs possibles :

- admin : l’utilisateur peut effectuer toutes les tâches d’administration liées au service de gestion.

- lecture seule : l’utilisateur peut uniquement surveiller le système et modifier le mot de passe du compte. Par défaut : admin.

-

Activer l’authentification externe : active l’authentification externe pour cet utilisateur. Le service de gestion tente une authentification externe avant l’authentification des utilisateurs de la base Si ce paramètre est désactivé, l’utilisateur n’est pas authentifié auprès du serveur d’authentification externe.

Remarque : Si le serveur d’authentification distant n’est pas accessible, l’utilisateur risque de perdre l’accès à l’appliance. Dans ce cas, l’authentification revient à l’utilisateur admin par défaut (

nsroot). -

Configurer le délai d’expiration de la session : vous permet de configurer la durée pendant laquelle un utilisateur peut rester actif. Spécifiez les détails suivants :

- Délai d’expiration de la session : durée pendant laquelle une session utilisateur peut rester active.

- Unité de temporisation de session : unité de temporisation, exprimée en minutes ou en heures.

- Groupes : attribuez les groupes à l’utilisateur.

*Paramètre obligatoire

-

Cliquez sur Créer ou sur OK, puis sur Fermer. L’utilisateur que vous avez créé est répertorié dans le volet Utilisateurs.

Pour supprimer un compte utilisateur

- Dans l’onglet Configuration, dans le volet de navigation, développez Système, développez Administration, puis cliquez sur Utilisateurs.

- Dans le volet Utilisateurs, sélectionnez le compte d’utilisateur, puis cliquez sur Supprimer.

- Dans la zone de message Confirmer, cliquez sur OK.

Définition du type d’authentification

Dans l’interface du service de gestion, vous pouvez spécifier une authentification locale ou externe. L’authentification externe est désactivée par défaut pour les utilisateurs locaux. Il peut être activé en cochant l’option Activer l’authentification externe lors de l’ajout de l’utilisateur local ou de la modification des paramètres de l’utilisateur.

Important : L’authentification externe n’est prise en charge qu’après avoir configuré un serveur d’authentification RADIUS, LDAP ou TACACS.

Pour définir le type d’authentification

- Dans l’onglet Configuration, sous Système, cliquez sur Authentification.

- Dans le volet d’informations, cliquez sur Configuration de l’authentification.

- Définissez les paramètres suivants :

- Type de serveur : type de serveur d’authentification configuré pour l’authentification des utilisateurs. Valeurs possibles : LDAP, RADIUS, TACACS et Local.

-

Nom du serveur : nom du serveur d’authentification configuré dans le service de gestion. Le menu répertorie tous les serveurs configurés pour le type d’authentification sélectionné.

- Activer l’authentification locale de secours : vous pouvez également choisir d’authentifier un utilisateur avec l’authentification locale en cas d’échec de l’authentification externe. Cette option est activée par défaut.

- Cliquez sur OK.

Activer ou désactiver l’authentification de base

Vous pouvez vous authentifier auprès de l’interface NITRO du service de gestion en utilisant l’authentification de base. Par défaut, l’authentification de base est activée dans l’appliance SDX. Pour désactiver l’authentification de base à l’aide de l’interface du service de gestion, procédez comme suit

Pour désactiver l’authentification de base

- Dans l’onglet Configuration, cliquez sur Système.

- Dans le groupe Paramètres système, cliquez sur Modifier les paramètres système.

- Dans la boîte de dialogue Configurer les paramètres du système, désactivez la case à cocher Autoriser l’authentification de base .

- Cliquez sur OK.