Déployez une paire VPX haute disponibilité avec des adresses IP privées dans différentes zones AWS

Vous pouvez configurer deux instances Citrix ADC VPX sur deux sous-réseaux différents ou deux zones de disponibilité AWS différentes à l’aide d’adresses IP privées en mode INC. Cette solution peut être facilement intégrée à la paire haute disponibilité VPX multizone existante avec des adresses IP élastiques. Par conséquent, vous pouvez utiliser les deux solutions ensemble.

Pour plus d’informations sur la haute disponibilité, voir Haute disponibilité. Pour plus d’informations sur INC, voir Configuration de nœuds haute disponibilité dans différents sous-réseaux.

Remarque :

Ce déploiement est pris en charge à partir de Citrix ADC version 13.0 version 67.39. Ce déploiement est compatible avec AWS Transit Gateway et l’appairage de VPC.

Conditions préalables

Assurez-vous que le rôle IAM associé à votre compte AWS dispose des autorisations IAM suivantes :

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeInstances",

"ec2:DescribeAddresses",

"ec2:AssociateAddress",

"ec2:DisassociateAddress",

"ec2:DescribeRouteTables",

"ec2:DeleteRoute",

"ec2:CreateRoute",

"ec2:ModifyNetworkInterfaceAttribute",

"iam:SimulatePrincipalPolicy",

"iam:GetRole"

],

"Resource": "*",

"Effect": "Allow"

}

]

}

<!--NeedCopy-->

Comment déployer une paire VPX haute disponibilité avec des adresses IP privées dans différentes zones AWS

Voici un résumé des étapes de déploiement d’une paire VPX sur deux sous-réseaux différents ou deux zones de disponibilité AWS différentes à l’aide d’adresses IP privées.

- Créez un cloud privé virtuel Amazon.

- Déployez deux instances VPX dans deux zones de disponibilité différentes.

- Configurer la haute disponibilité

- Configurez la haute disponibilité en mode INC dans les deux instances.

- Ajoutez les tables de routage respectives dans le VPC qui pointe vers l’interface client.

- Ajoutez un serveur virtuel dans l’instance principale.

Pour les étapes 1 et 2, utilisez la console AWS. Pour l’étape 3, utilisez l’interface graphique Citrix ADC VPX ou l’interface de ligne de commande.

Étape 1. Créez un cloud privé virtuel (VPC) Amazon.

Étape 2. Déployez deux instances VPX dans deux zones de disponibilité différentes avec le même nombre d’ENI (interface réseau).

Pour plus d’informations sur la création d’un VPC et le déploiement d’une instance VPX sur AWS, consultez Déployer une instance autonome Citrix ADC VPX sur AWS et Scénario : instance autonome

Étape 3. Configurez les adresses VIP ADC en choisissant un sous-réseau qui ne chevauche pas les sous-réseaux Amazon VPC. Si votre VPC est 192.168.0.0/16, pour configurer les adresses VIP ADC, vous pouvez choisir n’importe quel sous-réseau parmi les plages d’adresses IP suivantes :

- 0.0.0.0 - 192.167.0.0

- 192.169.0.0 - 254.255.255.0

Dans cet exemple, le sous-réseau 10.10.10.0/24 choisi et créé des VIP dans ce sous-réseau. Vous pouvez choisir n’importe quel sous-réseau autre que le sous-réseau VPC (192.168.0.0/16).

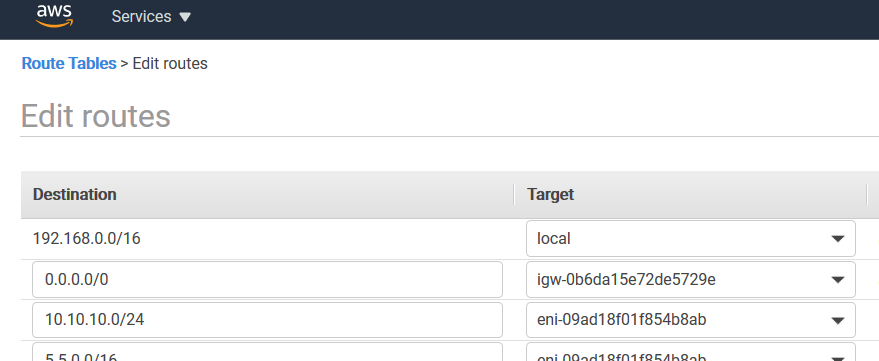

Étape 4. Ajoutez une route qui pointe vers l’interface client (VIP) du nœud principal à partir de la table de routage VPC.

À partir de l’interface de ligne de commande AWS, tapez la commande suivante :

aws ec2 create-route --route-table-id rtb-2272532 --destination-cidr-block 10.10.10.0/24 --gateway-id <eni-client-primary>

<!--NeedCopy-->

À partir de l’interface graphique AWS, effectuez les étapes suivantes pour ajouter un itinéraire :

- Ouvrez la console Amazon EC2.

- Dans le volet de navigation, choisissez Tables de routageet sélectionnez la table de routage.

- Choisissez Actions, puis cliquez sur Modifier les itinéraires.

- Pour ajouter un itinéraire, choisissez Ajouter un itinéraire. Pour Destination, entrez le bloc CIDR de destination, une adresse IP unique ou l’ID d’une liste de préfixes. Pour ID de passerelle, sélectionnez l’ENI d’une interface client du nœud principal.

Remarque :

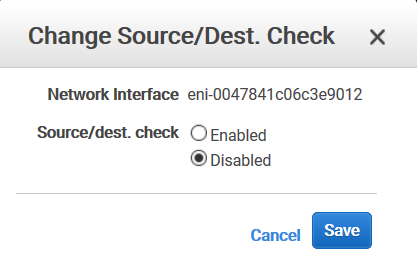

Vous devez désactiver la vérification source/dest sur l’ENI client de l’instance principale.

Pour désactiver la vérification source/destination d’une interface réseau à l’aide de la console, effectuez les opérations suivantes :

- Ouvrez la console Amazon EC2.

- Dans le volet de navigation, choisissez Interfaces réseau.

- Sélectionnez l’interface réseau d’une interface client principale, puis choisissez Actions, puis cliquez sur Modifier la source/Dest. Vérifie.

- Dans la boîte de dialogue, choisissez Désactivé, puis cliquez sur Enregistrer.

Étape 5. Configurer la haute disponibilité. Vous pouvez utiliser l’interface de ligne de commande Citrix ADC VPX ou l’interface graphique pour configurer la haute disponibilité.

Configuration de la haute disponibilité à l’aide de la CLI

-

Configurez la haute disponibilité en mode INC dans les deux instances.

Sur le nœud principal :

add ha node 1 \<sec\_ip\> -inc ENABLED <!--NeedCopy-->Sur le nœud secondaire :

add ha node 1 \<prim\_ip\> -inc ENABLED <!--NeedCopy--><sec_ip>fait référence à l’adresse IP privée de la carte réseau de gestion du nœud secondaire.

<prim_ip>fait référence à l’adresse IP privée de la carte réseau de gestion du nœud principal.

-

Ajoutez un serveur virtuel sur l’instance principale. Vous devez l’ajouter à partir du sous-réseau choisi, par exemple 10.10.10.0/24.

Entrez la commande suivante :

add \<server\_type\> vserver \<vserver\_name\> \<protocol\> \<primary\_vip\> \<port\> <!--NeedCopy-->

Configurer la haute disponibilité à l’aide de l’interface graphique

-

Configuration de la haute disponibilité en mode INC sur les deux instances

-

Ouvrez une session sur le nœud principal avec le nom d’utilisateur

nsrootet l’ID d’instance comme mot de passe. -

Accédez à Configuration > Système > Haute disponibilité, puis cliquez sur Ajouter.

-

Dans le champ Adresse IP du nœud distant, ajoutez l’adresse IP privée de la carte réseau de gestion du nœud secondaire.

-

Sélectionnez Activer le mode NIC (Independent Network Configuration) sur le nœud automatique.

-

Sous Informations d’identification de connexion au système distant, ajoutez le nom d’utilisateur et le mot de passe du nœud secondaire et cliquez sur Créer.

-

Répétez les étapes du nœud secondaire.

-

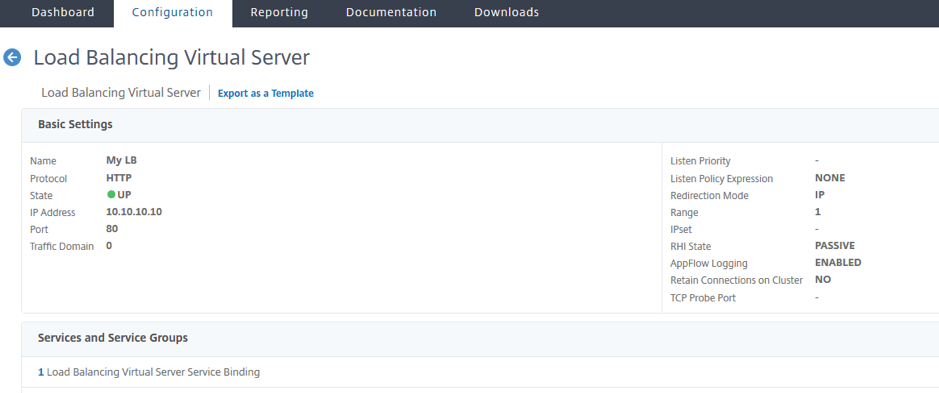

Ajouter un serveur virtuel dans l’instance principale

Accédez à Configuration > Gestion du trafic > Serveurs virtuels > Ajouter.

Scénario

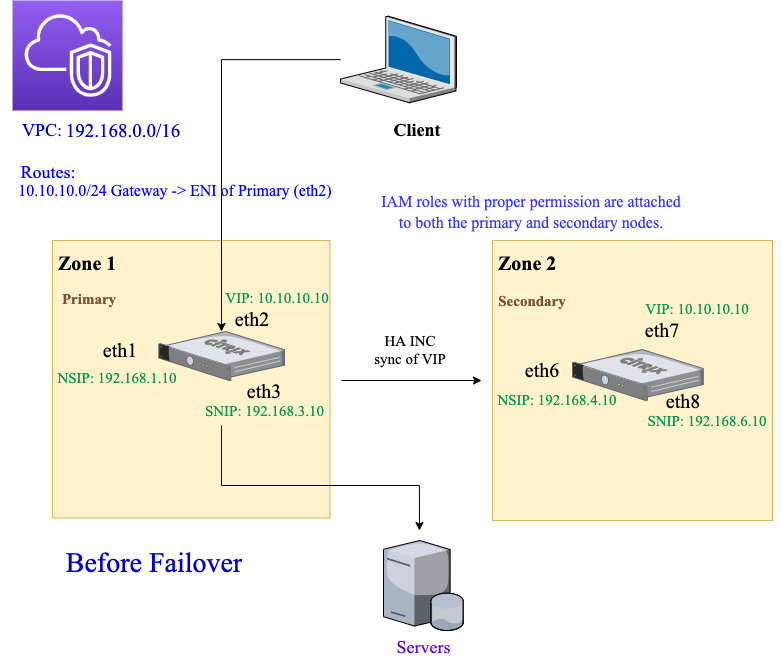

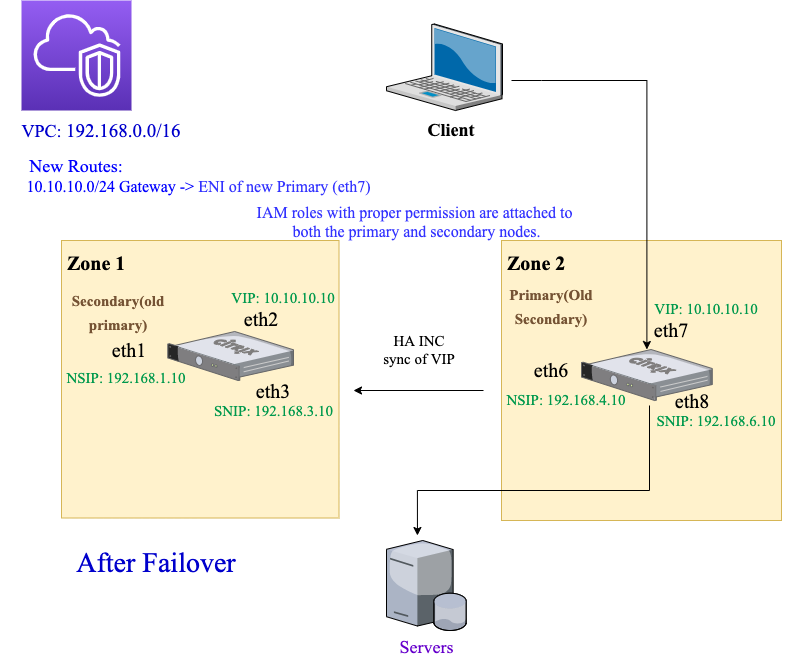

Dans ce scénario, un seul VPC est créé. Dans ce VPC, deux instances VPX sont créées dans deux zones de disponibilité. Chaque instance comporte trois sous-réseaux : un pour la gestion, un pour le client et un pour le serveur principal.

Les diagrammes suivants illustrent la configuration haute disponibilité Citrix ADC VPX en mode INC, sur AWS. Le sous-réseau 10.10.10.10 personnalisé, qui ne fait pas partie du VPC, est utilisé comme VIP. Par conséquent, le sous-réseau 10.10.10.10 peut être utilisé dans toutes les zones de disponibilité.

Pour ce scénario, utilisez l’interface de ligne de commande pour configurer la haute disponibilité.

-

Configurez la haute disponibilité en mode INC sur les deux instances.

Tapez les commandes suivantes sur les nœuds principal et secondaire.

Sur le nœud principal :

add ha node 1 192.168.4.10 -inc enabled <!--NeedCopy-->Ici, 192.168.4.10 fait référence à l’adresse IP privée de la carte réseau de gestion du nœud secondaire.

Sur le nœud secondaire :

add ha node 1 192.168.1.10 -inc enabled <!--NeedCopy-->Ici, 192.168.1.10 fait référence à l’adresse IP privée de la carte réseau de gestion du nœud principal.

-

Ajoutez un serveur virtuel sur l’instance principale.

Entrez la commande suivante :

add lbvserver vserver1 http 10.10.10.10 80 <!--NeedCopy--> -

Enregistrez la configuration.

-

Après un basculement forcé :

- L’instance secondaire devient la nouvelle instance principale.

- La route du VPC pointant vers l’ENI principale migre vers l’ENI du client secondaire.

- Le trafic client reprend vers la nouvelle instance principale.

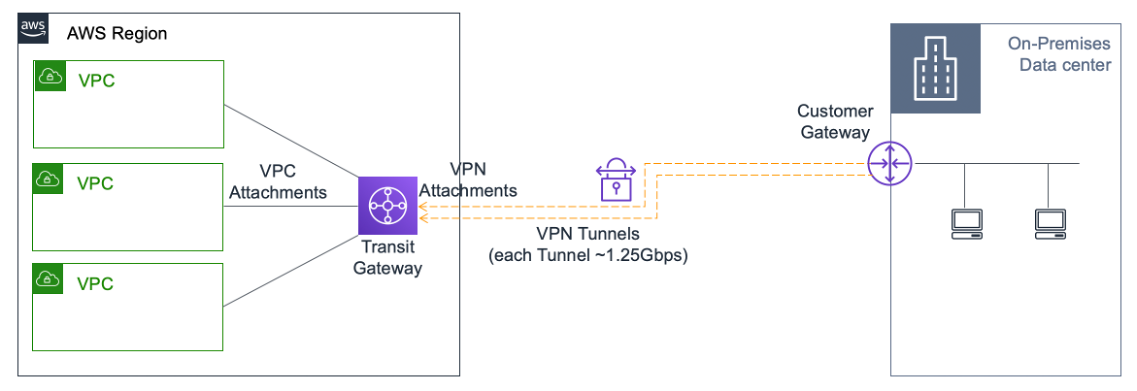

Configuration d’AWS Transit Gateway pour la solution IP privée HA

Vous avez besoin d’AWS Transit Gateway pour que le sous-réseau VIP privé soit routable au sein du réseau interne, sur les VPC AWS, les régions et les réseaux locaux. Le VPC doit se connecter à AWS Transit Gateway. Une route statique pour le sous-réseau VIP ou le pool IP à l’intérieur de la table de routage AWS Transit Gateway est créée et pointée vers le VPC.

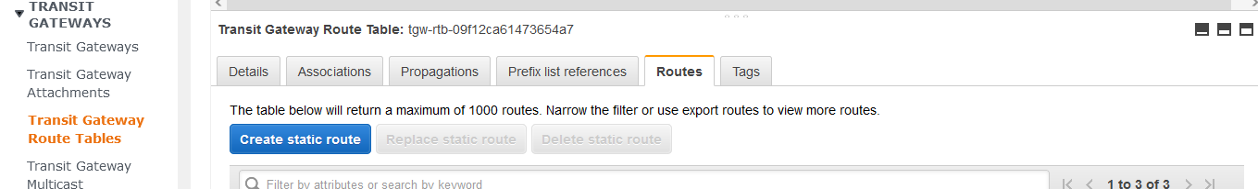

Pour configurer AWS Transit Gateway, procédez comme suit :

- Ouvrez la console Amazon VPC.

- Dans le volet de navigation, sélectionnez Tables de routage Transit Gateway.

-

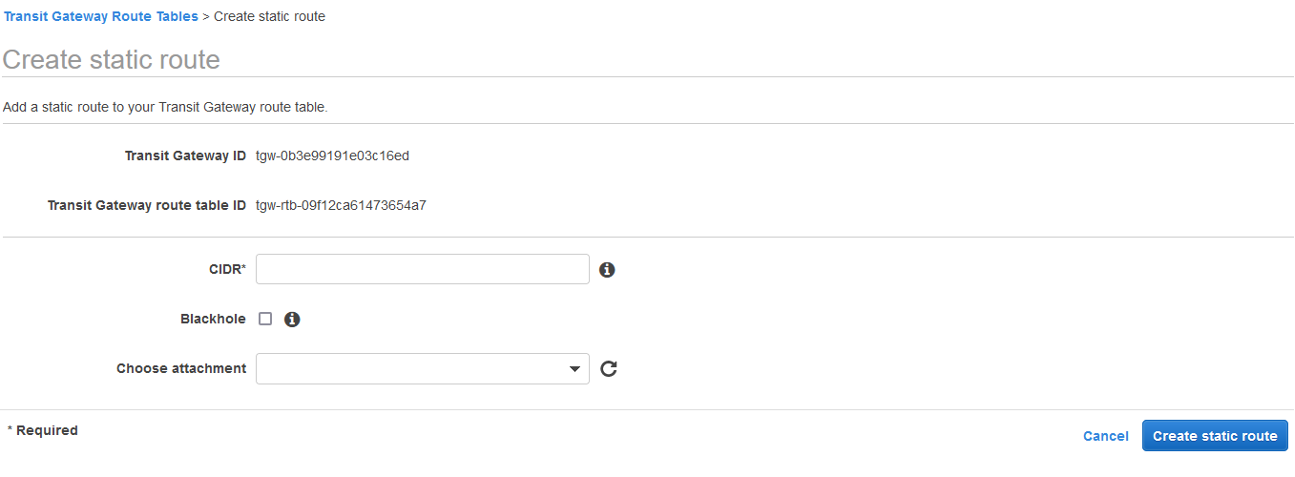

Sélectionnez l’onglet Itinéraires, puis cliquez sur Créer un itinéraire statique.

-

Créez un itinéraire statique où le CIDR pointe vers votre sous-réseau VIPS privé et où les points joints pointent vers le VPC doté d’ADC VPX.

- Cliquez sur Créer un itinéraire statique, puis choisissez Fermer.

Dépannage

Si vous rencontrez des problèmes lors de la configuration d’une solution IP privée HA sur une haute disponibilité multizone, vérifiez les points clés suivants pour résoudre les problèmes :

- Les nœuds principal et secondaire disposent du même ensemble d’autorisations IAM.

- Le mode INC est activé à la fois sur les nœuds principal et secondaire.

- Les nœuds principaux et secondaires possèdent le même nombre d’interfaces.

- Lors de la création d’une instance, suivez le même ordre d’attachement des interfaces sur les deux nœuds. Sur un nœud principal, si l’interface client est connectée en premier et l’interface serveur en second lieu. Ensuite, suivez également le même ordre sur le nœud secondaire. En cas de discordance, détachez et reconnectez les interfaces dans le bon ordre.

- Si le trafic ne circule pas, assurez-vous que « Source/DEST ». Check » est désactivé pour la première fois sur l’interface client du nœud principal.

- Assurez-vous que la commande cloudhadaemon (

ps -aux | grep cloudha) est exécutée dans Shell. - Assurez-vous que la version du microprogramme Citrix ADC est 13.0 build 70.x ou ultérieure.

- Pour tout problème lié au processus de basculement, consultez le fichier journal disponible à l’adresse suivante : /var/log/cloud-ha-daemon.log