-

-

-

NetScaler Gatewayおよび認証仮想サーバーで生成された応答に対するコンテンツセキュリティポリシーの応答ヘッダーのサポート

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NetScaler Gatewayおよび認証仮想サーバーが生成する応答に対するコンテンツセキュリティポリシー応答ヘッダーのサポート

NetScalerリリースビルド13.0~76.29以降、NetScaler Gatewayおよび認証仮想サーバーが生成する応答では、コンテンツセキュリティポリシー(CSP)応答ヘッダーがサポートされます。

Content-Security-Policy(CSP)レスポンスヘッダーは、クロスサイトスクリプティング(CSS)攻撃を回避するためにブラウザが使用するポリシーの組み合わせです。 HTTP CSP レスポンスヘッダーを使用すると、Web サイト管理者は、ユーザーエージェントが特定のページに対してロードできるリソースを制御できます。いくつかの例外を除いて、ポリシーには主にサーバーオリジンとスクリプトエンドポイントの指定が含まれます。これにより、クロスサイトスクリプティング攻撃から保護できます。 CSP ヘッダーは、ブラウザーがページをレンダリングする方法を変更し、CSS を含むさまざまなクロスサイトインジェクションから保護するように設計されています。ウェブサイトの適切な操作を妨げないように、ヘッダー値を正しく設定することが重要です。たとえば、ヘッダーがインライン JavaScript の実行を妨げるように設定されている場合、Web サイトはそのページでインライン JavaScript を使用してはいけません。

CSP レスポンスヘッダーの利点は次のとおりです。

- CSP 応答ヘッダーの主な機能は、CSS 攻撃を防ぐことです。

- サーバーでは、コンテンツのロード元となるドメインを制限することに加えて、どのプロトコルを使用できるかを指定できます。たとえば(理想的にはセキュリティの観点から)、サーバーはすべてのコンテンツをHTTPSを使用してロードする必要があることを指定できます。

- CSPは、「tmindex.html」や「homepage.html」などのファイルを保護することで、NetScalerをクロスサイトスクリプティング攻撃から保護するのに役立ちます。ファイル “tmindex.html” は認証に関連しており、ファイル “homepage.html” は公開されたアプリ/リンクに関連しています。

NetScaler Gatewayおよび認証仮想サーバーが生成する応答用のコンテンツセキュリティポリシーヘッダーの構成

CSP ヘッダーを有効にするには、CSP HTTP ヘッダーを返すように Web サーバーを設定する必要があります。

注意事項

- デフォルトでは、CSP ヘッダーは無効になっています。

- デフォルトの CSP ポリシーを有効または無効にする場合は、次のコマンドを実行することをお勧めします。

Flush cache contentgroup loginstaticobjects- /logon/LogonPoint/index.html の CSP を変更するには、ディレクトリ

/var/netscaler/logonの下にあるログオンディレクトリに対応するセクションで、必要に応じて「ヘッダーセット Content-Security-Policy」値を変更します。- GUI を使用して書き換えアクションとポリシーを設定する方法については、「書き換え」を参照してください。

CLIを使用して仮想サーバーとNetScaler Gatewayが生成する応答を認証するようにCSPを構成するには、コマンドプロンプトで次のコマンドを入力します。

set aaa parameter -defaultCSPHeader <ENABLE/DISABLE>

NetScaler Gateway用のCSPを構成し、GUIを使用して仮想サーバーが生成した応答を認証すること。

-

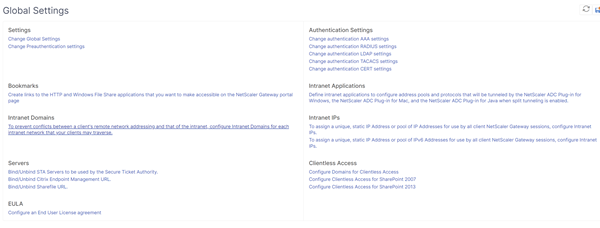

NetScaler Gateway > グローバル設定に移動し、[認証設定]の下の[ 認証AAA設定の変更 ]をクリックします。

-

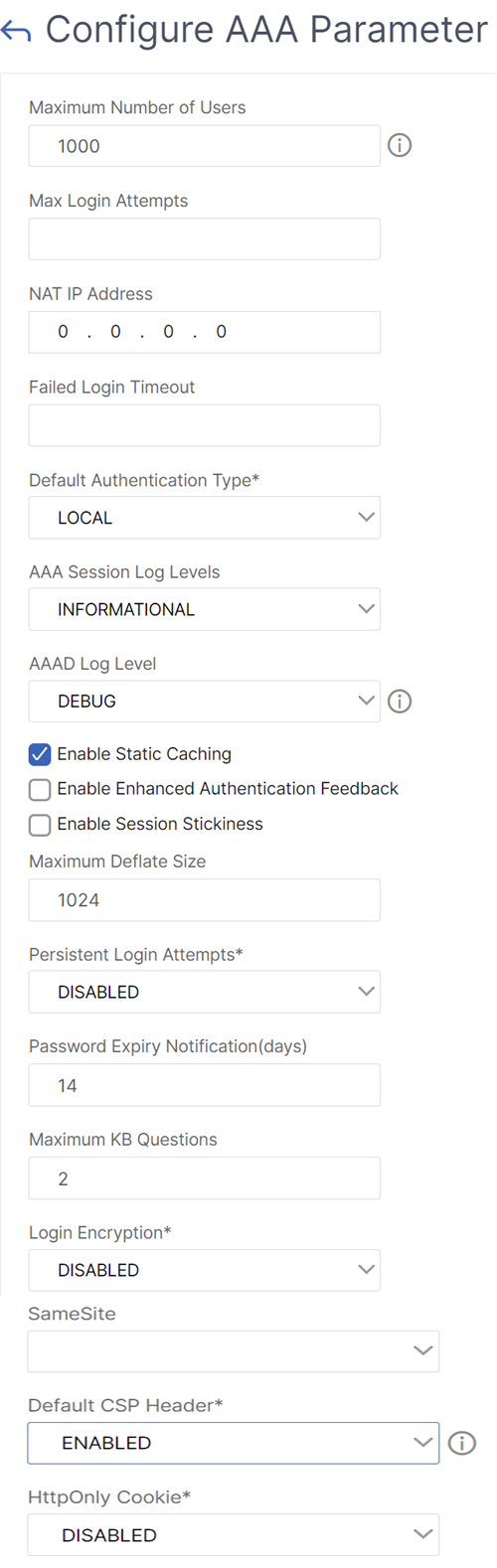

[ AAA パラメータの設定 ] ページで、[ デフォルト CSP ヘッダーで有効 ] フィールドを選択します。

カスタムコンテンツ-セキュリティ-ポリシーヘッダー

AAA エンドポイントが生成する応答の VPN 仮想サーバと認証仮想サーバのリライトポリシーを使用してカスタム CSP ヘッダーを設定できます。

以下は、次の 2 つの指定されたソースからのイメージとスクリプトのみをそれぞれ含めるための CSP ヘッダーのカスタマイズの例です。https://company.fqdn.com、https://example.com。

add rewrite action modify_csp insert_http_header Content-Security-Policy ""default-src 'self'; script-src 'self' https://company.fqdn.com 'unsafe-inline' 'unsafe-eval'; connect-src 'self'; img-src http://localhost:* https://example.com 'self' data: http: https:; style-src 'self' 'unsafe-inline'; font-src 'self'; frame-src 'self'; child-src 'self' com.citrix.agmacepa://* citrixng://* com.citrix.nsgclient://*; form-action 'self'; object-src 'self'; report-uri /nscsp_violation/report_uri""

add rewrite policy csp_pol true modify_csp

<!--NeedCopy-->

ポリシーを認証仮想サーバーにバインドするには、

bind authentication vserver auth_vs -policy csp_pol -priority 1 -type AAA_RESPONSE

bind authentication vserver auth_vs -policy csp_pol -priority 2 -type RESPONSE

<!--NeedCopy-->

ポリシーを VPN 仮想サーバーにバインドするには、

bind vpn vserver vpn_vs -policy csp_pol -priority 1 -type AAA_RESPONSE

bind vpn vserver vpn_vs -policy csp_pol -priority 2 -type RESPONSE

<!--NeedCopy-->

注:

特定の AAA 生成応答では、コンテンツスイッチングおよび負荷分散仮想サーバでカスタム CSP ヘッダーを設定できません。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.