nFactor認証の要素として認証前および認証後のEPAスキャンを構成

NetScaler Gatewayでは、エンドポイント分析(EPA)を構成して、ユーザーデバイスが特定のセキュリティ要件を満たしているかどうかを確認し、それに応じてユーザーが内部リソースにアクセスできるようにすることができます。Endpoint Analysisプラグインは、ユーザーがNetScaler Gatewayに初めてログオンしたときにユーザーデバイスにダウンロードおよびインストールされます。ユーザーがEndpoint Analysisプラグインをユーザーデバイスにインストールしない場合、ユーザーはNetScaler Gatewayプラグインでログオンできません。

nFactorのEPAの概念については、 NetScaler によるnFactor認証におけるEPAに使用される概念およびエンティティを参照してください。

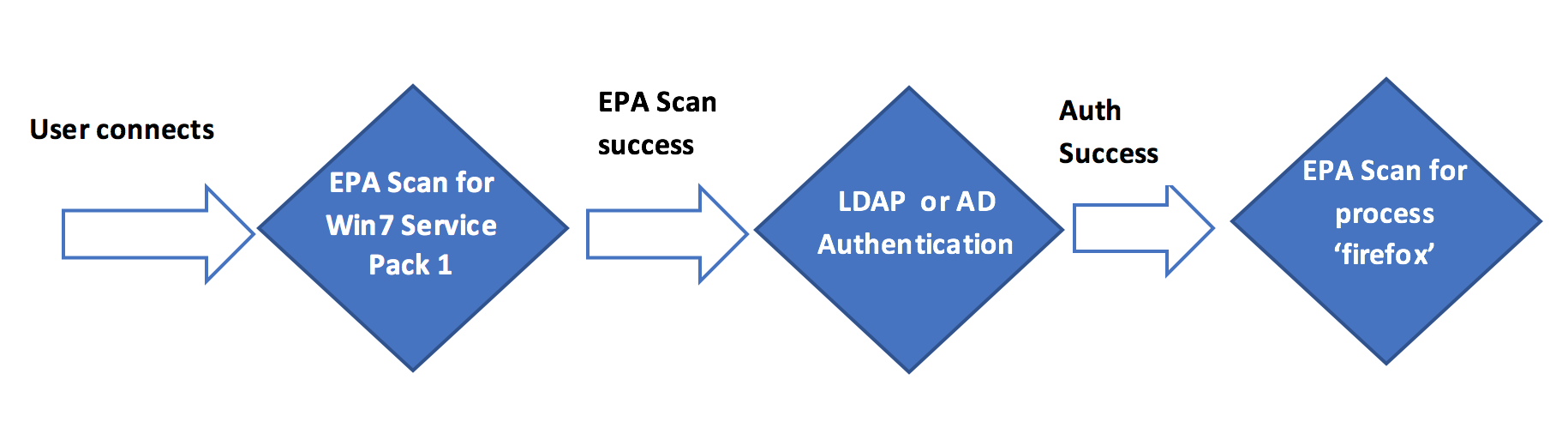

このトピックでは、nFactor 認証または多要素認証の初期チェックとして EPA スキャンを使用し、ログインと EPA スキャンを最終チェックとして使用します。

ユーザーはNetScaler Gatewayの仮想IPアドレスに接続します。EPA スキャンが開始されます。EPA スキャンが成功すると、LDAP または AD (Active Directory) ベースの認証用のユーザー名とパスワードフィールドを含むログインページが表示されます。ユーザクレデンシャルの成功に基づいて、ユーザは次の EPA ファクタにリダイレクトされます。

この構成に関連する高レベルの手順

-

スキャンが成功すると、ユーザーはデフォルトのユーザーグループに配置されるか、タグ付けされます。

-

次の認証方法 (LDAP) が選択されます。

-

認証の結果に基づいて、ユーザーには次のスキャンのセットが表示されます。

前提条件

次の設定が行われていると仮定します。

- VPN 仮想サーバ/ゲートウェイおよび認証仮想サーバの設定

- 認証、承認、および監査ユーザーグループ(デフォルトおよび検疫済みユーザーグループ用)および関連ポリシー

- LDAP サーバの設定と関連付けられたポリシー

CLI を使用した設定

-

EPA スキャンを実行するアクションを作成し、EPA スキャンポリシーに関連付けます。

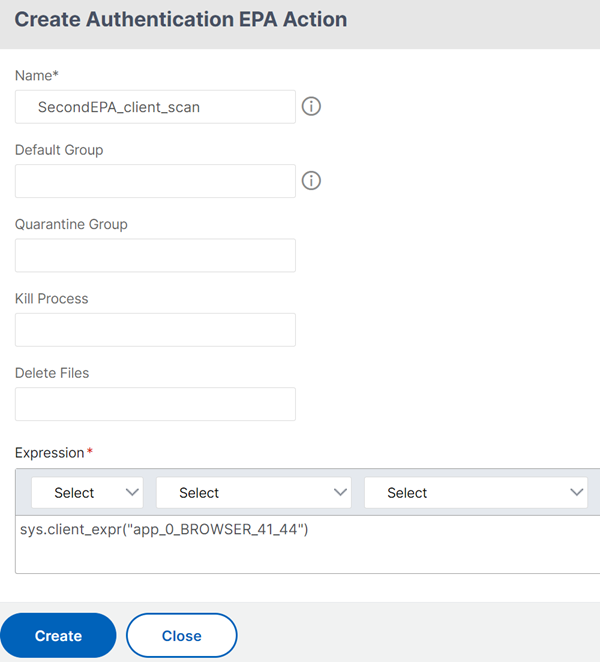

add authentication epaAction SecondEPA_client_scan -csecexpr "sys.client_expr("proc_0_firefox")" <!--NeedCopy-->上記の式は、Firefox プロセスがクライアントマシンで実行されているかどうかをスキャンします。

add authentication Policy SecondEPA_check -rule true -action SecondEPA_client_scan <!--NeedCopy--> -

EPA スキャンのポリシーをホストするポリシーラベル post-epa-scan を構成します。

add authentication policylabel post-epa-scan -loginSchema LSCHEMA_INT <!--NeedCopy-->注: LSCHEMA_INT は、スキーマなし (スキーマなし) の組み込みスキーマです。つまり、このステップでは追加のウェブページはユーザーに表示されません。

-

ステップ 1 で設定したポリシーを、ステップ 2 で設定したポリシーラベルに関連付けます。

bind authentication policylabel post-epa-scan -policyName SecondEPA_check - priority 100 -gotoPriorityExpression END <!--NeedCopy-->END は、認証メカニズムの終了を示します。

-

ldap-auth ポリシーを設定し、特定の LDAP サーバで認証するように設定された LDAP ポリシーに関連付けます。

add authentication Policy ldap-auth -rule true -action ldap_server1 ldap_server1 is LDAP policy and ldap-auth is policy name <!--NeedCopy--> -

単一要素のユーザー名とパスワードを取得するためのログインスキーマを使用して、ポリシーラベル ldap-factor を設定します。

add authentication policylabel ldap-factor -loginSchema LoginSchema/SingleAuth.xml <!--NeedCopy-->注: ビルドされたスキーマ LoginSchema/SingleAuth.xml で使用したくない場合に備えて、必要なスキーマに置き換えてください。

-

ステップ 4 で設定したポリシーを、ステップ 5 で設定したポリシーラベルに関連付けます。

bind authentication policylabel ldap-factor -policyName ldap-auth -priority 100 -gotoPriorityExpression END -nextFactor post-epa-scan <!--NeedCopy-->END はそのレッグの認証メカニズムの終了を示し、nextFactor は認証に続く次の要素を示します。

-

EPA スキャンを実行するアクションを作成し、EPA スキャンポリシーに関連付けます。

add authentication epaAction FirstEPA_client_scan –csecexpr “sys.client_expr("os_0_win7_sp_1")" -defaultEPAGroup default_group <!--NeedCopy-->ここで、default_group は事前設定されたユーザーグループです。

上記の式は、Windows 7 ユーザーに Service Pack 1 がインストールされているかどうかをスキャンします。

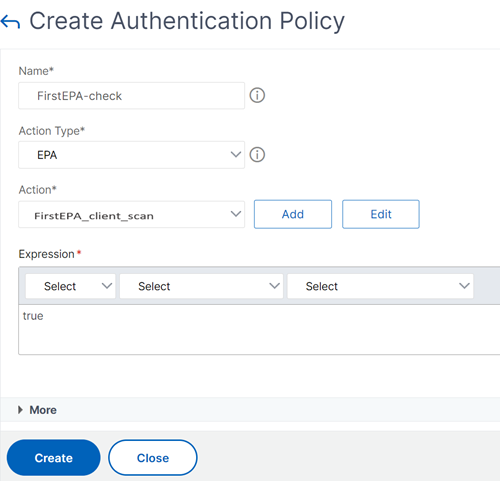

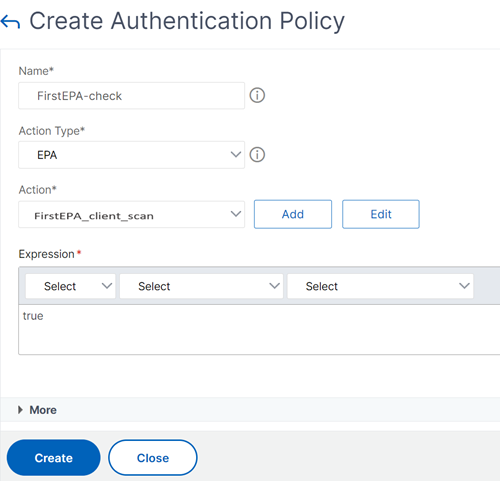

add authentication Policy FirstEPA-check -rule true -action FirstEPA_client_scan <!--NeedCopy--> -

EPA スキャンポリシーを認証、承認、および監査仮想サーバーに関連付けて、次の手順でポリシーラベル ldap-factor を指し、認証の次のステップを実行します。

bind authentication vserver MFA_AAA_vserver -policy FirstEPA-check -priority 100 -nextFactor ldap-factor -gotoPriorityExpression NEXT <!--NeedCopy-->

GUI を使用した設定

-

[ セキュリティ] > [AAA アプリケーショントラフィック] > [ポリシー] > [認証] > [高度なポリシー] > [アクション] > [EPA]

最初の EPA スキャンで Windows の自動更新と既定のグループを確認する

Firefox ブラウザを確認するための 2 回目の EPA スキャン

-

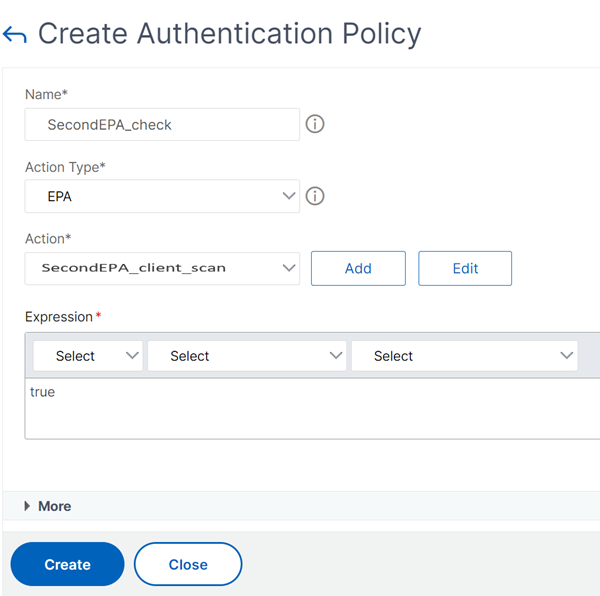

EPA ポリシーを作成します。[ セキュリティ] > [AAA アプリケーショントラフィック] > [ポリシー] > [認証] > [高度なポリシー] > [ポリシー ] に移動し、ステップ 1 で作成されたアクションをバインドします。

最初の EPA スキャンのポリシー

2 回目の EPA スキャンのポリシー

詳細な EPA の詳細については、「 高度なエンドポイント分析スキャン」を参照してください。

-

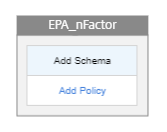

nFactor フローを作成します。[ セキュリティ] > [AAA アプリケーショントラフィック] > [nFactor ビジュアライザー] > [nFactor フロー] に移動し、[追加]をクリックします 。

注: nFactor ビジュアライザーは、ファームウェア 13.0 以降で使用できます。

-

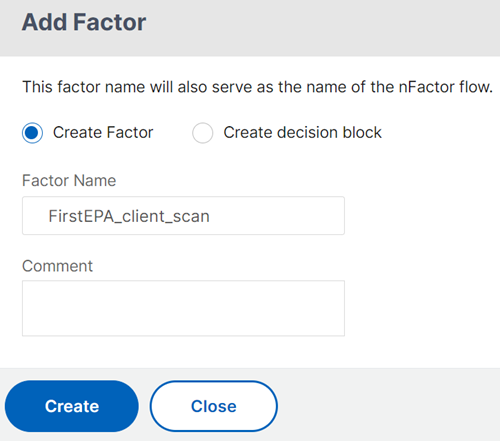

係数を追加します。入力する名前は nFactor フローの名前です。

EPA スキャンにスキーマは必要ありません。

-

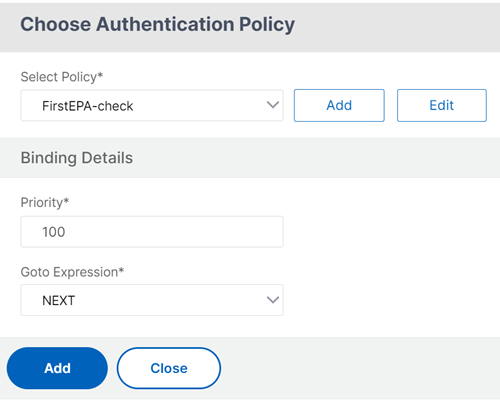

[ ポリシーの追加 ] をクリックして、第 1 要素のポリシーを追加します。

-

ステップ 2 で作成した [最初の EPA ポリシー] を選択します。

-

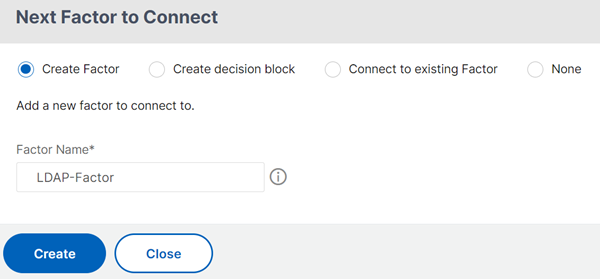

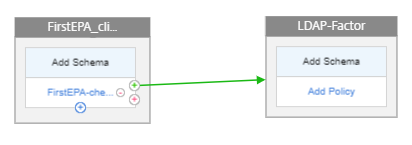

緑色の+記号をクリックし 、次の要素、つまり LDAP 認証を追加します。

-

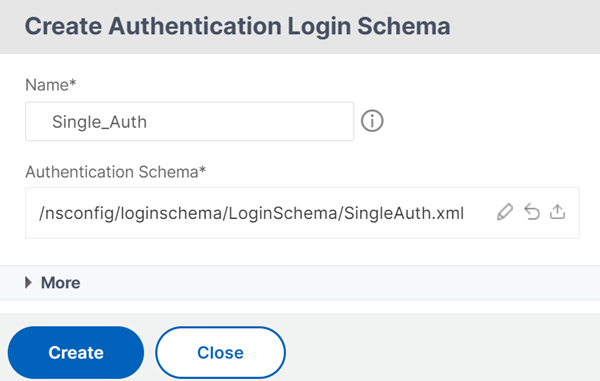

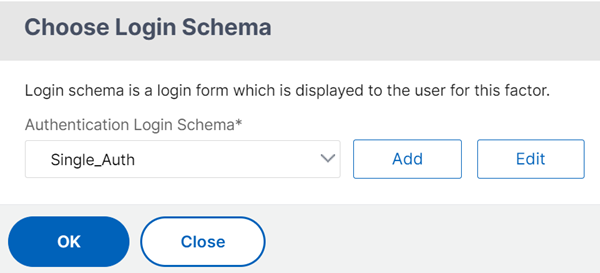

[ スキーマの追加 ] をクリックし、[ 追加 ] をクリックして 2 番目の要素のスキーマを追加します。

-

スキーマ (この例では Single_Auth) を作成し、このスキーマを選択します。

-

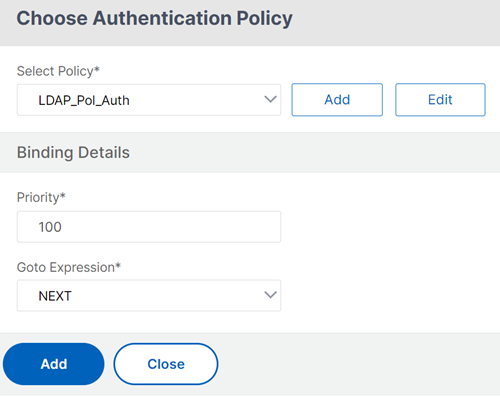

[ ポリシーの追加 ] をクリックして、認証用の LDAP ポリシーを追加します。

LDAP 認証の作成の詳細については、「LDAP 認証の設定」を参照してください。

-

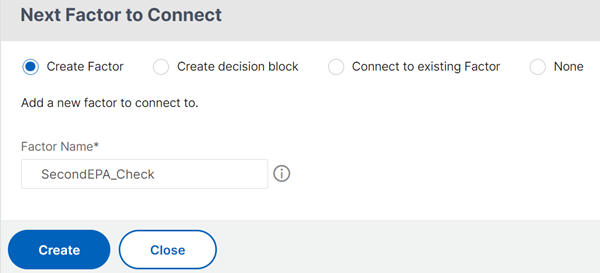

認証後のEPAスキャン用の次の要素を作成します。

-

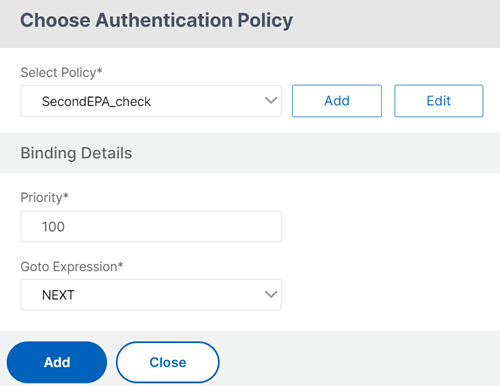

[ ポリシーの追加] をクリックし、手順 2 で作成した secondEPa_Check ポリシーを選択して、[ 追加] をクリックします。

-

[完了] をクリックします。

-

[ 認証サーバーにバインド] をクリックし、nFactor フローを選択して、[ 作成] をクリックします。

nFactor フローのバインドを解除する

-

nFactor フローを選択し、「 バインディングを表示」をクリックします。

-

認証仮想サーバーを選択し、[ バインド解除] をクリックします。