グローバルリストを管理してWAFをバイパスしたり、リクエストを拒否したりできます

アプリケーションは、信頼できるソースと信頼できないソースからリクエストを受け取ることができます。信頼できるソースからのリクエストについては、NetScaler Web App Firewall をバイパスしたほうがよい場合があります。また、特定の信頼できないソースからリクエストが送信された場合は、それらのリクエストを厳しくブロックする必要があります。

NetScaler Web App Firewall プロファイルでは、Web App Firewall をバイパスしたり、リクエストを拒否したりするようにグローバルリストを構成できます。受信リクエストがグローバルバイパスリストと一致する場合、NetScalerのWeb App Firewallはスキップされます。受信要求がグローバル拒否リストと一致する場合、NetScaler Web App Firewallはそれらの要求をブロックし、定義されたアクションを適用します。

バイパスリストと拒否リストは、URL、IPv4、および IPv6 アドレスをサポートします。リテラル、PCRE、および式を使用して指定できます。

CLI を使用してグローバルバイパスリストと拒否リストを設定します

開始する前に、 Web App Firewall プロファイルを作成し、プロファイル設定でバイパスリストと拒否リストを有効にします 。

-

Web App Firewall プロファイルを作成します。

add appfw profile <profile-name> <!--NeedCopy-->例

add appfw profile example-profile <!--NeedCopy-->注:

デフォルトでは、バイパスリストと拒否リストは無効になっています。プロファイル設定を表示するには、以下のコマンドを実行します。

sh appfw profile <profile-name> -

次のコマンドを実行して、バイパスリストと拒否リストを有効にします。

set appfw profile <profile-name> -bypasslist on -denylist on <!--NeedCopy-->

Web App Firewall プロファイルをグローバルバイパスリストにバインドする

次のコマンドを実行して、ルールをグローバルバイパスリストにバインドします。

bind appfw profile <profile-name> -bypasslist <String|PCRE|Expression|IP-address> -valuetype <literal|PCRE|expression> -ruleaction log -location <url|ipv4|ipv6>

<!--NeedCopy-->

-

例 1:

bind appfw profile example-profile -bypasslist http://www.example.com -valuetype literal -ruleaction log -location url <!--NeedCopy-->この例ではリテラル値を使用しています。受信リクエストURLに

http://www.example.comが含まれる場合、リクエストはWAFチェックをバイパスし、NetScalerアプライアンスにイベントを記録します。 -

例 2:

bind appfw profile example-profile -bypasslist http://www.example[n] -valuetype PCRE -ruleaction log -location url <!--NeedCopy-->この例では PCRE 値を使用しています。受信リクエストURLに文字

http://www.exampleが含まれていて、その後に文字nが続く場合 、リクエストはWAFチェックをバイパスし、NetScalerアプライアンスにイベントを記録します。 -

例 3:

bind appfw profile example-profile -bypasslist http.req.url.contains("example") -valuetype expression -ruleaction log <!--NeedCopy-->この例ではエクスプレッションを使用しています。受信リクエストURLにURLの任意の場所に

exampleが含まれている場合、そのリクエストはWAFチェックをバイパスし、NetScalerアプライアンスにイベントを記録します。重要エクスプレッション値のタイプを指定するときは

、ロケーションの値を入力しないでください。

-

例 4:

bind appfw profile example-profile -bypasslist 10.10.10.10 -valuetype expression -ruleaction log -location ipv4 <!--NeedCopy-->この例では IPv4 アドレスを使用しています。受信リクエストURLにIPアドレス

10.10.10.10が含まれている場合、リクエストはWAFチェックをバイパスし、NetScalerアプライアンスにイベントを記録します。同様に、IPv6 アドレスを指定できます。そのためには、このコマンドでロケーションの値を

ipv6に設定します。 -

例 5:

bind appfw profile example-profile -bypasslist cookie -valuetype literal -ruleaction log -location headervalue <!--NeedCopy-->この例ではヘッダー値を使用しています。受信リクエストにヘッダー値がとして含まれている場合

cookie、そのリクエストはWeb App Firewallのチェックをバイパスし、NetScalerのイベントを記録します。 -

例 6:

bind appfw profile example-profile -bypasslist token -valuetype literal -ruleaction log -location headername <!--NeedCopy-->この例ではヘッダー名を使用しています。受信リクエストURLにヘッダー名が

tokenとして含まれている場合、リクエストはWeb App Firewallのチェックをバイパスし、NetScalerのイベントを記録します。

Web App Firewall プロファイルをグローバル拒否リストにバインドする

次のコマンドを実行して、ルールをグローバル拒否リストにバインドします。

bind appfw profile <profile-name> -bypasslist <String|PCRE|Expression|IP-address> -valuetype <literal|PCRE|expression> -ruleaction <log|none|REDIRECT|RESET> -location <url|ipv4|ipv6>

<!--NeedCopy-->

-

例 1:

bind appfw profile example-profile -denylist http://www.example.com -valuetype literal -ruleaction log -location url <!--NeedCopy-->この例ではリテラル値を使用しています。受信リクエストURLに

http://www.example.comが含まれる場合、NetScaler Web App Firewallはリクエストをブロックし、NetScalerアプライアンスにイベントを記録します。 -

例 2:

bind appfw profile example-profile -denylist http://www.example[n] -valuetype PCRE -ruleaction none -location url <!--NeedCopy-->この例では PCRE 値を使用しています。受信したリクエストURLに文字

http://www.exampleが含まれていて、その後に文字nが続くと 、NetScaler Web App Firewallはそのリクエストをブロックします。- 重要

-

-ruleactionとして指定するとnone、NetScaler Web App Firewall がデフォルトのアクションを実行します。

-

例 3:

bind appfw profile example-profile -denylist http.req.url.contains("example") -valuetype expression -ruleaction REDIRECT <!--NeedCopy-->この例ではエクスプレッションを使用しています。

example受信したリクエストのURLにURLの任意の場所が含まれている場合、NetScaler Web App Firewallはリクエストをブロックしてリダイレクトします。 -

例 4:

bind appfw profile example-profile -denylist 10.10.10.10 -valuetype expression -ruleaction RESET -location ipv4 <!--NeedCopy-->この例では IPv4 アドレスを使用しています。受信リクエストURLにIPアドレスが含まれている場合

10.10.10.10、NetScaler Web App Firewallはリクエストをブロックし、接続をリセットします。同様に、IPv6 アドレスを指定できます。そのためには、このコマンドでロケーションの値を

ipv6に設定します。 -

例 5:

bind appfw profile example-profile -denylist cookie -valuetype literal -ruleaction log -location headervalue <!--NeedCopy-->この例ではヘッダー値を使用しています。受信リクエストにヘッダー値が

cookieとして含まれている場合、NetScaler Web App Firewallはリクエストをブロックします。 -

例 6:

bind appfw profile example-profile -denylist token -valuetype literal -ruleaction log -location headername <!--NeedCopy-->この例ではヘッダー名を使用しています。受信リクエストにヘッダー名が

tokenとして含まれている場合、NetScaler Web App Firewallはリクエストをブロックします。

GUI を使用してグローバルバイパスリストと拒否リストを設定します

開始する前に、 Web App Firewall プロファイルを作成し、プロファイル設定でバイパスリストと拒否リストを有効にします 。

- [ **セキュリティ] > [NetScaler Web App Firewall] **[プロファイル] に移動します。

- グローバルバイパスリストと拒否リストを追加するプロファイルを選択します。

- NetScaler Web App Firewall[プロファイル ]ページで、[ 詳細設定]の[プロファイル設定]をクリックします。

-

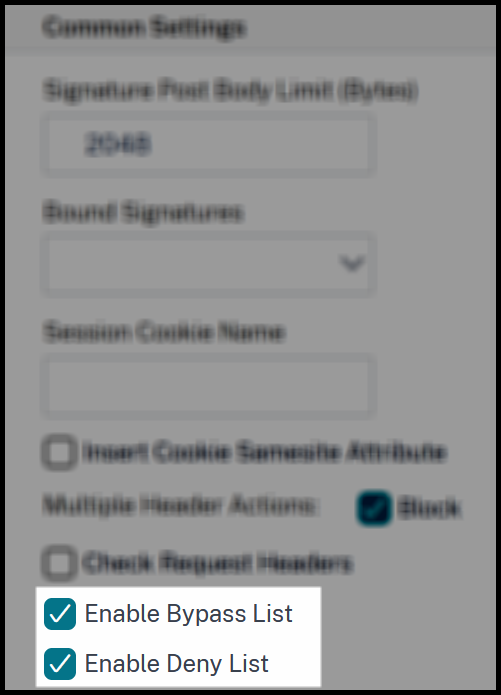

「 共通設定」で、次のオプションを選択します。

- バイパスリストを有効にする

- 拒否リストを有効にする

- [OK] をクリックし、[完了] をクリックします。

グローバルバイパスリストを追加する

グローバルバイパスリストを追加するには、次の手順を実行します。

- [ **セキュリティ] > [NetScaler Web App Firewall] **[プロファイル] に移動します。

- グローバルバイパスリストを追加するプロファイルを選択します。

- NetScaler Web App Firewall のプロファイルページで 、「 詳細設定 」の「 グローバルバイパス/拒否リスト」をクリックします。

- 「 グローバルバイパスリスト」で、「 追加」をクリックします。

-

「 AppFirewall バイパスリストバインディングの作成 」ページで以下を指定します。

- バイパスリスト値タイプ:リテラル、PCRE、式をサポートします。

- リスト値のバイパス:値のタイプに応じて値を指定します。

- リストアクションをバイパス:リクエストが WAF チェックをバイパスすると、定義されたアクションがリクエストに適用されます。 アクションが「ログ」に設定されている場合、NetScalerアプライアンスにイベントが記録されます。

- バイパスリストの場所:場所の値を設定します。IPv4 を指定すると、プロファイルは受信リクエストで IPv4 アドレスを探します。

- [作成] をクリックします。

グローバル拒否リストを追加する

グローバル拒否リストを追加するには、次の手順を実行します。

- [ **セキュリティ] > [NetScaler Web App Firewall] **[プロファイル] に移動します。

- グローバル拒否リストを追加するプロファイルを選択します。

- NetScaler Web App Firewall のプロファイルページで 、「 詳細設定 」の「 グローバルバイパス/拒否リスト」をクリックします。

- 「 グローバル拒否リスト」で、「 追加」をクリックします。

-

「 AppFirewall 拒否リストバインディングの作成 」ページで以下を指定します。

- 拒否リスト値タイプ:リテラル、PCR、および式をサポートします。

- 拒否リスト値:値のタイプに応じて値を指定します。

- 拒否リストアクション:NetScaler Web App Firewall がリクエストをブロックすると、定義されたアクションがリクエストに適用されます。アクションが [リセット] に設定されている場合、Web App Firewall は接続をリセットします。

- ログ:NetScaler Web App Firewallが要求をブロックするたびに、NetScalerアプライアンスにイベントを記録します。

- 拒否リストの場所:場所の値を設定します。IPv4 を指定すると、プロファイルは受信リクエストで IPv4 アドレスを探します。

- [作成] をクリックします。