Citrix SD-WAN™ を使用した Microsoft Azure Virtual WAN への接続

オンプレミスデバイスが Azure に接続するには、コントローラーが必要です。コントローラーは Azure API を取り込み、Azure WAN およびハブとのサイト間接続を確立します。

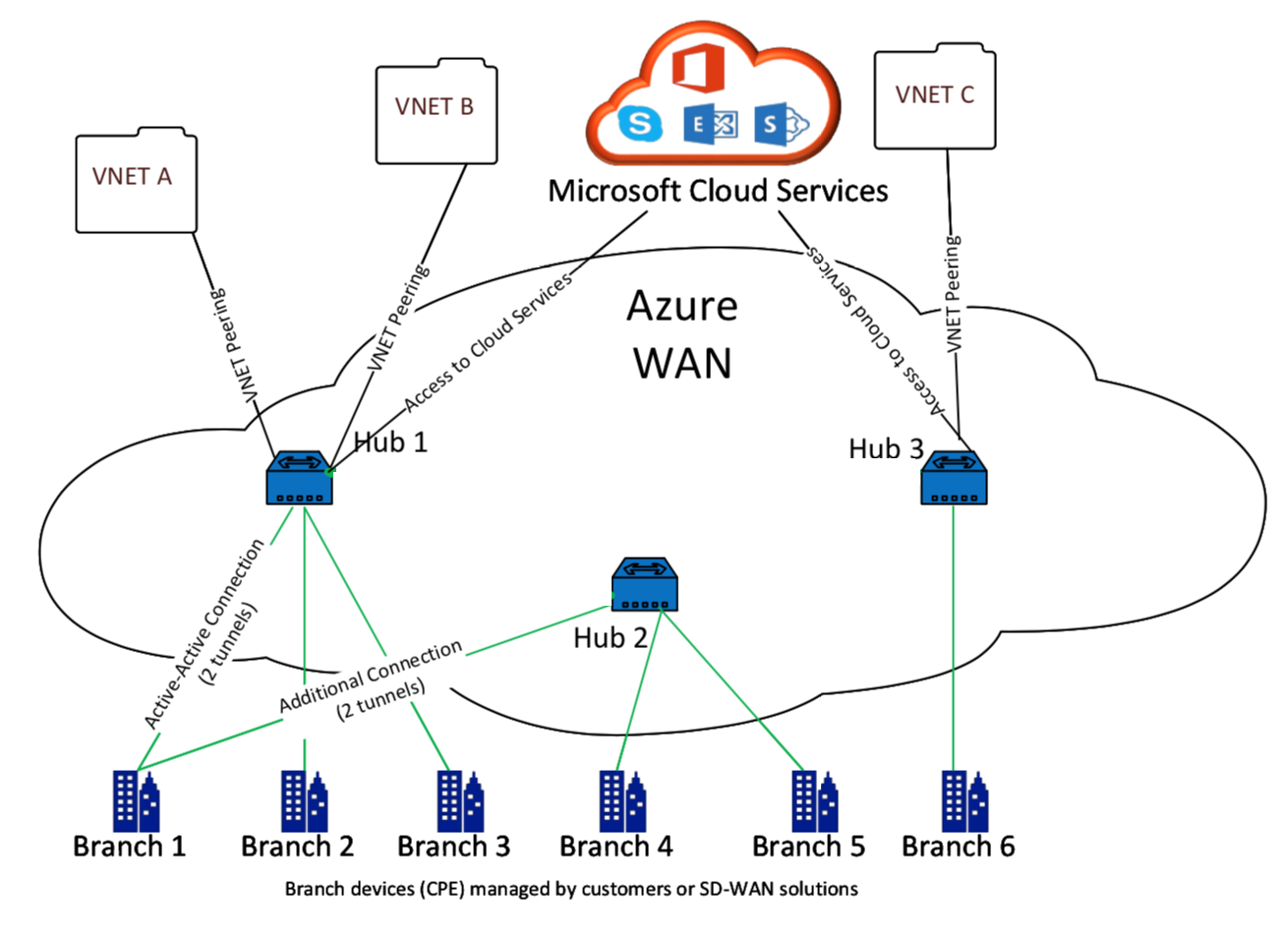

Microsoft Azure Virtual WAN には、以下のコンポーネントとリソースが含まれます。

-

WAN: Microsoft Azure 内のネットワーク全体を表します。この WAN 内に含めるすべてのハブへのリンクが含まれています。WAN は相互に分離されており、共通のハブを含めることや、異なる WAN 内の 2 つのハブ間の接続を含めることはできません。

-

サイト: オンプレミスの VPN デバイスとその設定を表します。1 つのサイトは複数のハブに接続できます。Citrix SD-WAN を使用すると、この情報を Azure に自動的にエクスポートするための組み込みソリューションを利用できます。

-

ハブ: 特定のリージョンにおけるネットワークのコアを表します。ハブには、オンプレミスネットワークへの接続やその他のソリューションを可能にするためのさまざまなサービスエンドポイントが含まれています。サイト間接続は、サイトとハブの VPN エンドポイント間で確立されます。

-

ハブ仮想ネットワーク接続: ハブネットワークは、Azure Virtual WAN ハブを仮想ネットワークにシームレスに接続します。現在、同じ仮想ハブリージョン内にある仮想ネットワークへの接続が可能です。

-

ブランチ: ブランチは、顧客のオフィス拠点に存在するオンプレミスの Citrix SD-WAN アプライアンスです。SD-WAN コントローラーはブランチを一元的に管理します。接続はこれらのブランチの背後から発信され、Azure で終端します。SD-WAN コントローラーは、これらのブランチと Azure ハブに必要な構成を適用する責任を負います。

次の図は、Virtual WAN コンポーネントを示しています。

Microsoft Azure Virtual WAN の動作

-

SD-WAN Center は、Azure GUI で有効になっているサービスプリンシパル、プリンシパル、またはロールベースのアクセス機能を使用して認証されます。

-

SD-WAN Center は Azure 接続構成を取得し、ローカルデバイスを更新します。これにより、オンプレミスデバイスの構成のダウンロード、編集、および更新が自動化されます。

-

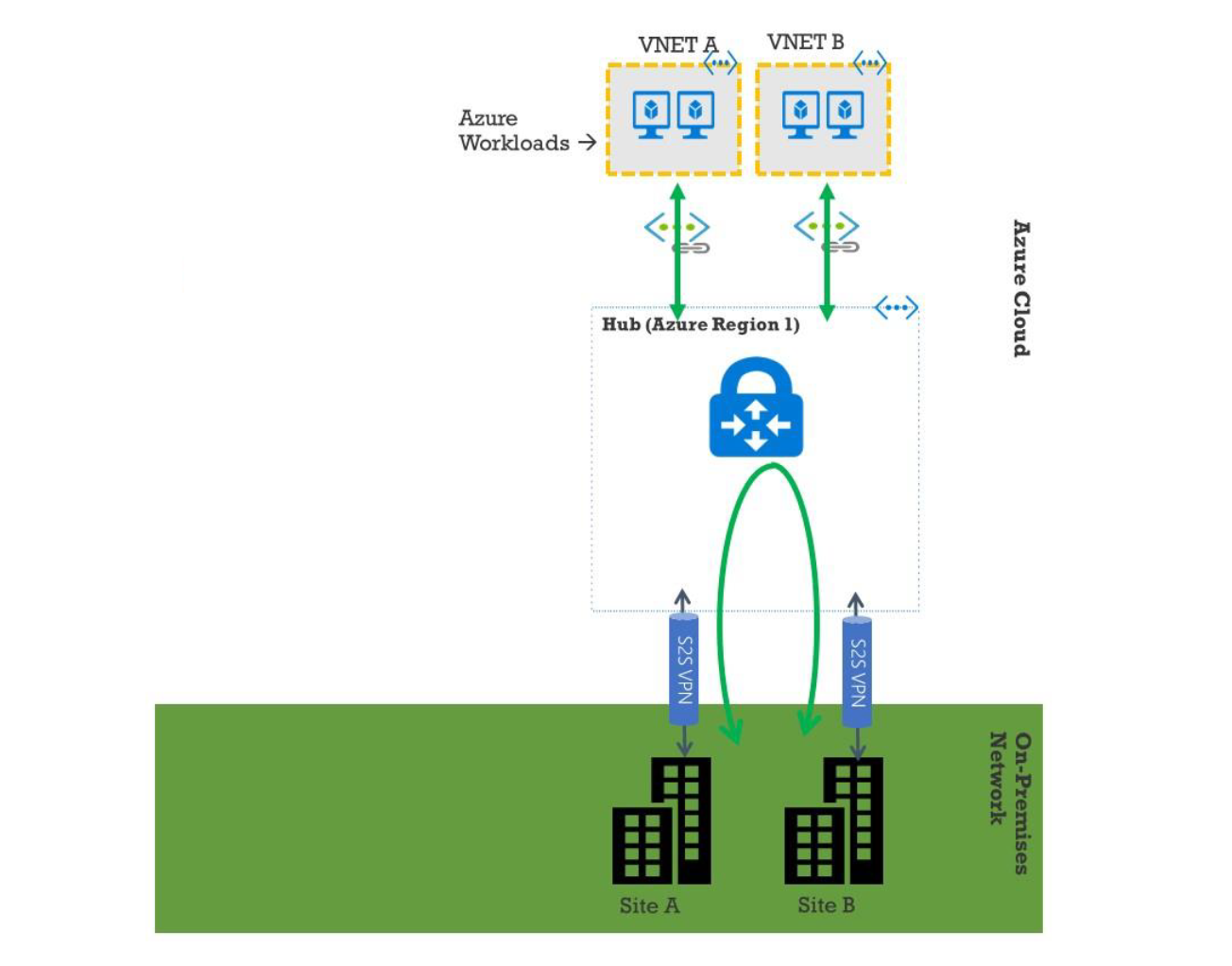

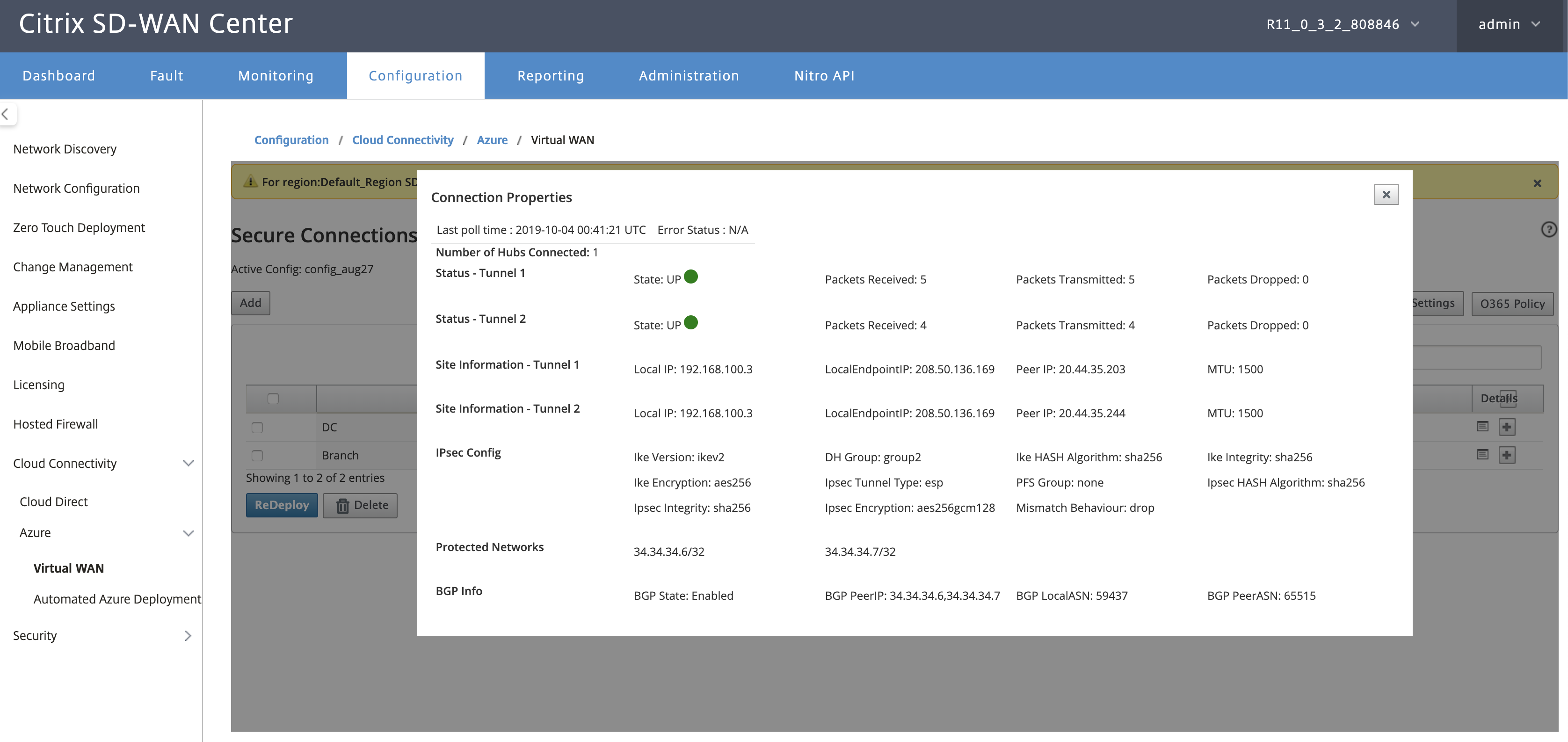

デバイスが正しい Azure 構成を持つと、サイト間接続 (2 つのアクティブな IPsec トンネル) が Azure WAN に確立されます。Azure では、ブランチデバイスコネクタが IKEv2 設定をサポートする必要があります。BGP 構成はオプションです。

注: IPsec トンネルを確立するための IPsec パラメーターは標準化されています。

IPsec プロパティ パラメーター Ike Encryption Algorithm AES 256 Ike Integrity Algorithm SHA 256 Dh Group DH2 IPsec Encryption Algorithm GCM AES 256 IPsec Integrity Algorithm GCM AES 256 PFS Group None

Azure Virtual WAN は、ワークロード仮想ネットワークとハブ間の接続を自動化します。ハブ仮想ネットワーク接続を作成すると、プロビジョニングされたハブとワークロード仮想ネットワーク (VNET) の間に適切な構成が設定されます。

前提条件と要件

Azure ハブに接続するブランチサイトを管理するために Azure と SD-WAN の構成を進める前に、以下の要件をお読みください。

- Virtual WAN 用のホワイトリストに登録された Azure サブスクリプションがあること。

- Azure リソースへの IPsec を確立するための SD-WAN アプライアンスなどのオンプレミスアプライアンスがあること。

- パブリック IP アドレスを持つインターネットリンクがあること。単一のインターネットリンクで Azure への接続を確立するのに十分ですが、同じ WAN リンクを使用するには 2 つの IPsec トンネルが必要です。

- SD-WAN コントローラー – コントローラーは、Azure への接続のために SD-WAN アプライアンスを構成する責任を負うインターフェイスです。

- 少なくとも 1 つのワークロードを持つ Azure 内の VNET。たとえば、サービスをホストしている VM。以下の点を考慮してください。

- 仮想ネットワークは、Azure VPN または Express Route ゲートウェイ、あるいはネットワーク仮想アプライアンスを持つべきではありません。

- 仮想ネットワークは、オンプレミスブランチからアクセスされるワークロードのために、Virtual WAN 以外の仮想ネットワークにトラフィックをルーティングするユーザー定義ルートを持つべきではありません。

- ワークロードにアクセスするための適切なアクセス許可が構成されている必要があります。たとえば、Ubuntu VM のポート 22 SSH アクセス。

次の図は、Microsoft Azure 内の 2 つのサイトと 2 つの仮想ネットワークを持つネットワークを示しています。

Microsoft Azure Virtual WAN のセットアップ

オンプレミス SD-WAN ブランチが Azure に接続し、IPsec トンネル経由でリソースにアクセスするには、以下の手順を完了する必要があります。

- WAN リソースの構成。

- IPsec トンネルを使用して SD-WAN ブランチが Azure に接続できるようにする。

SD-WAN アプライアンスに接続するために必要な Azure リソースが事前に利用可能である必要があるため、SD-WAN ネットワークを構成する前に Azure ネットワークを構成します。ただし、必要に応じて、Azure リソースを構成する前に SD-WAN 構成を構成することもできます。このトピックでは、SD-WAN アプライアンスを構成する前に、まず Azure Virtual WAN ネットワークをセットアップする方法について説明します。https://microsoft.com azure virtual-wan。

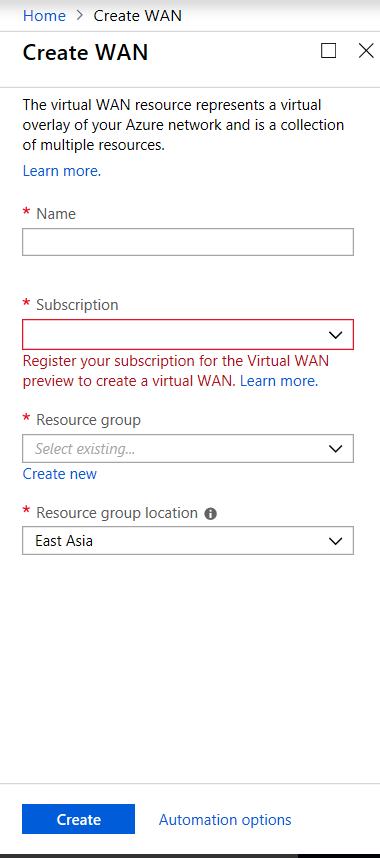

WAN リソースの作成

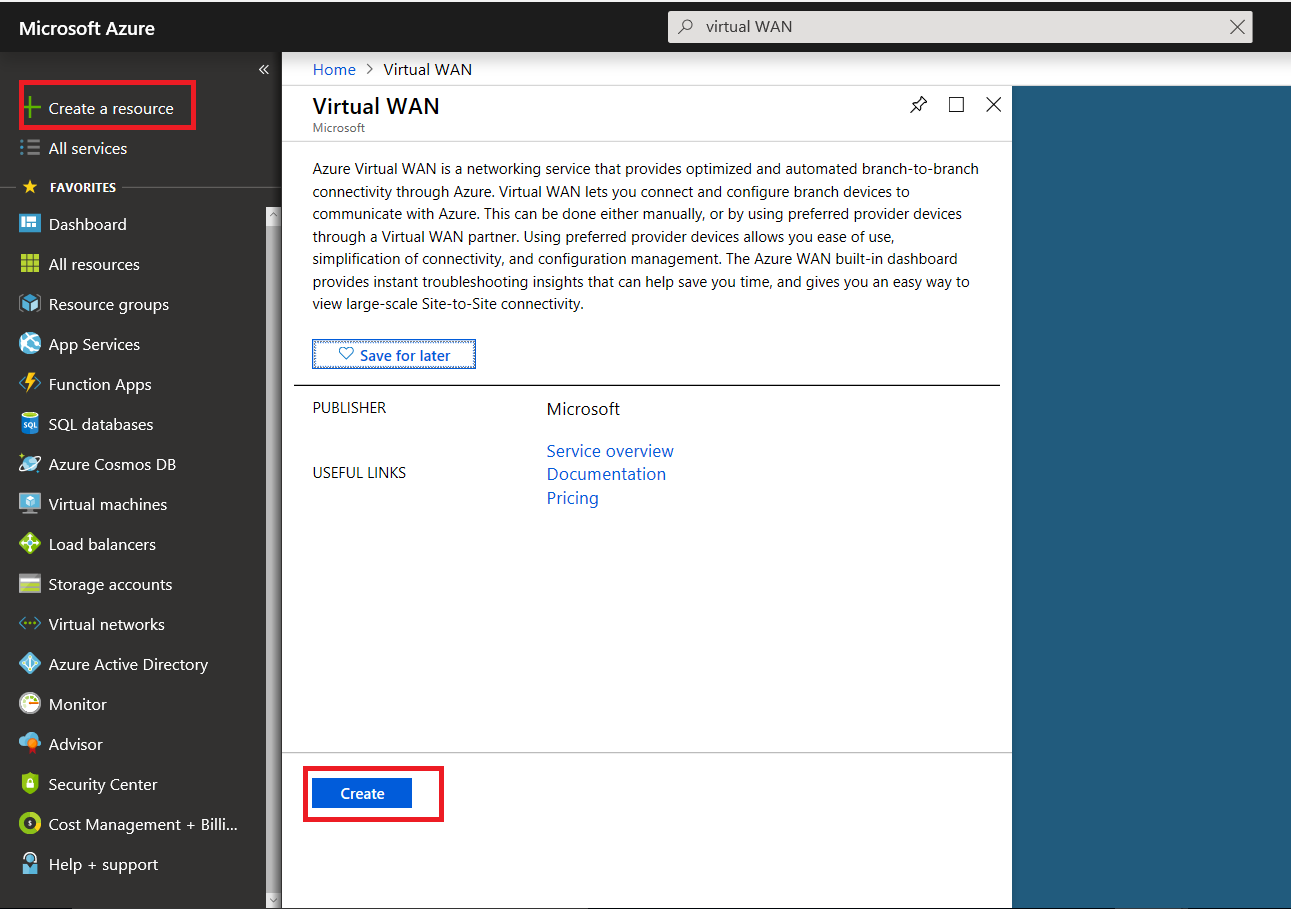

Virtual WAN 機能を使用し、オンプレミスブランチアプライアンスを Azure に接続するには:

-

Azure Marketplace にサインインし、Virtual WAN アプリに移動し、[WAN の作成] を選択します。

-

WAN の名前を入力し、WAN に使用するサブスクリプションを選択します。

- 既存のリソースグループを選択するか、新しいリソースグループを作成します。リソースグループは論理的な構成要素であり、リソースグループ間のデータ交換は常に可能です。

-

リソースグループを配置する場所を選択します。WAN は場所を持たないグローバルリソースです。ただし、WAN リソースのメタデータを含むリソースグループの場所を入力する必要があります。

- [作成] をクリックします。これにより、設定の検証とデプロイのプロセスが開始されます。

サイトの作成

優先ベンダーを使用してサイトを作成できます。優先ベンダーは、デバイスとサイトに関する情報を Azure に送信するか、デバイスを自分で管理することもできます。デバイスを管理する場合は、Azure Portal でサイトを作成する必要があります。

SD-WAN ネットワークと Microsoft Azure Virtual WAN ワークフロー

SD-WAN アプライアンスの構成:

- Citrix SD-WAN アプライアンスのプロビジョニング

- SD-WAN ブランチアプライアンスを MCN アプライアンスに接続します。

- SD-WAN アプライアンスの構成

- アクティブ/アクティブ接続のためにイントラネットサービスを構成します。

SD-WAN Center の構成:

- Microsoft Azure に接続するように SD-WAN Center を構成します。

Azure 設定の構成:

- テナント ID、クライアント ID、セキュアキー、サブスクライバー ID、およびリソースグループを提供します。

ブランチサイトと WAN の関連付けの構成:

- 1 つの WAN リソースをブランチに関連付けます。同じサイトを複数の WAN に接続することはできません。

- [新規] をクリックして、サイトと WAN の関連付けを構成します。

- [Azure WAN リソース] を選択します。

- サイトの [サービス] (イントラネット) を選択します。アクティブ/スタンバイサポートのために 2 つのサービスを選択します。

- WAN リソースに関連付ける [サイト名] を選択します。

- [デプロイ] をクリックして、関連付けを確認します。

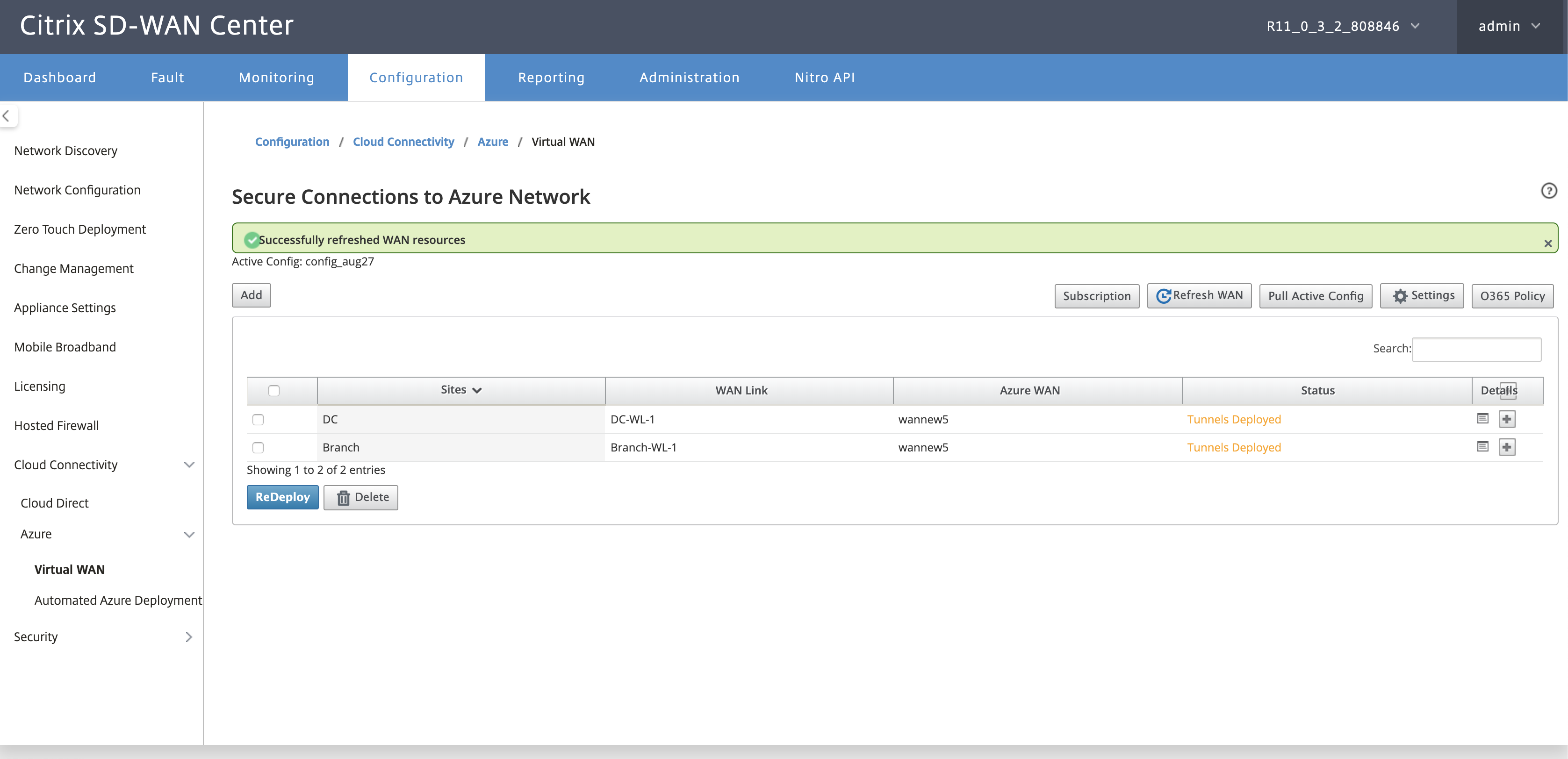

- ステータスが [トンネルデプロイ済み] に変わるまで待ち、IPsec トンネル設定を表示します。

- SD-WAN Center のレポートビューを使用して、各 IPsec トンネルのステータスを確認します。

Citrix SD-WAN ネットワークの構成

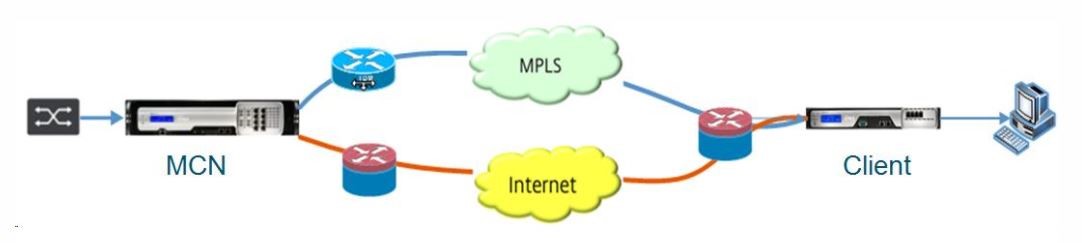

MCN:

MCN は、初期システム構成およびその後の構成変更の配布ポイントとして機能します。Virtual WAN には、アクティブな MCN は 1 つしか存在できません。デフォルトでは、アプライアンスにはクライアントの役割が事前に割り当てられています。アプライアンスを MCN として確立するには、まずサイトを MCN として追加および構成する必要があります。サイトが MCN として構成されると、ネットワーク構成 GUI が利用可能になります。アップグレードと構成変更は、MCN または SD-WAN Center からのみ実行する必要があります。

MCN の役割:

MCN は、SD-WAN ネットワークのコントローラーとして機能し、クライアントノードの中央管理ポイントとなる中央ノードです。すべての構成アクティビティ、ファームウェアパッケージの準備、およびクライアントへの配布は MCN で構成されます。さらに、監視情報は MCN でのみ利用可能です。MCN は SD-WAN ネットワーク全体を監視できますが、クライアントノードはローカルイントラネットと、接続されているクライアントに関する一部の情報のみを監視できます。MCN の主な目的は、エンタープライズサイト間通信のために、SD-WAN ネットワーク全体に配置された 1 つ以上のクライアントノードとのオーバーレイ接続 (仮想パス) を確立することです。MCN は複数のクライアントノードを管理し、仮想パスを持つことができます。複数の MCN が存在できますが、一度にアクティブにできるのは 1 つだけです。下の図は、小規模な 2 サイトネットワークにおける MCN とクライアント (ブランチノード) アプライアンスの基本図を示しています。

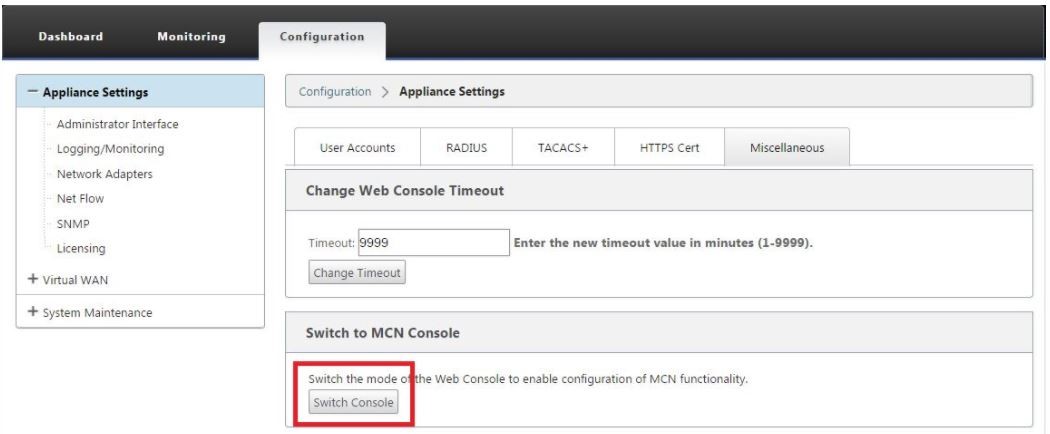

SD-WAN アプライアンスを MCN として構成

MCN を追加および構成するには、まず、MCN として指定するアプライアンスの管理 Web インターフェイスにログインし、管理 Web インターフェイスを MCN コンソールモードに切り替える必要があります。MCN コンソールモードでは、現在接続している管理 Web インターフェイスの構成エディターにアクセスできます。その後、構成エディターを使用して MCN サイトを追加および構成できます。

管理 Web インターフェイスを MCN コンソールモードに切り替えるには、次の手順を実行します。

- MCN として構成するアプライアンスで、SD-WAN 管理 Web インターフェイスにログインします。

- 管理 Web インターフェイスのメイン画面のメインメニューバー (ページ上部の青いバー) で、[構成] をクリックします。

- ナビゲーションツリー (左ペイン) で、[アプライアンス設定] ブランチを開き、[管理者インターフェイス] をクリックします。

-

[その他] タブを選択します。その他の管理設定ページが開きます。

[その他] タブページの下部には、[クライアント、MCN] コンソールに切り替えセクションがあります。このセクションには、アプライアンスコンソールモードを切り替えるための [コンソールの切り替え] ボタンが含まれています。

セクションの見出しは、現在のコンソールモードを次のように示します。

- クライアントコンソールモード (デフォルト) の場合、セクションの見出しは [MCN コンソールに切り替え] です。

- MCN コンソールモードの場合、セクションの見出しは [クライアントコンソールに切り替え] です。

デフォルトでは、新しいアプライアンスはクライアントコンソールモードです。MCN コンソールモードでは、ナビゲーションツリーで構成エディタービューが有効になります。構成エディターは MCN アプライアンスでのみ利用可能です。

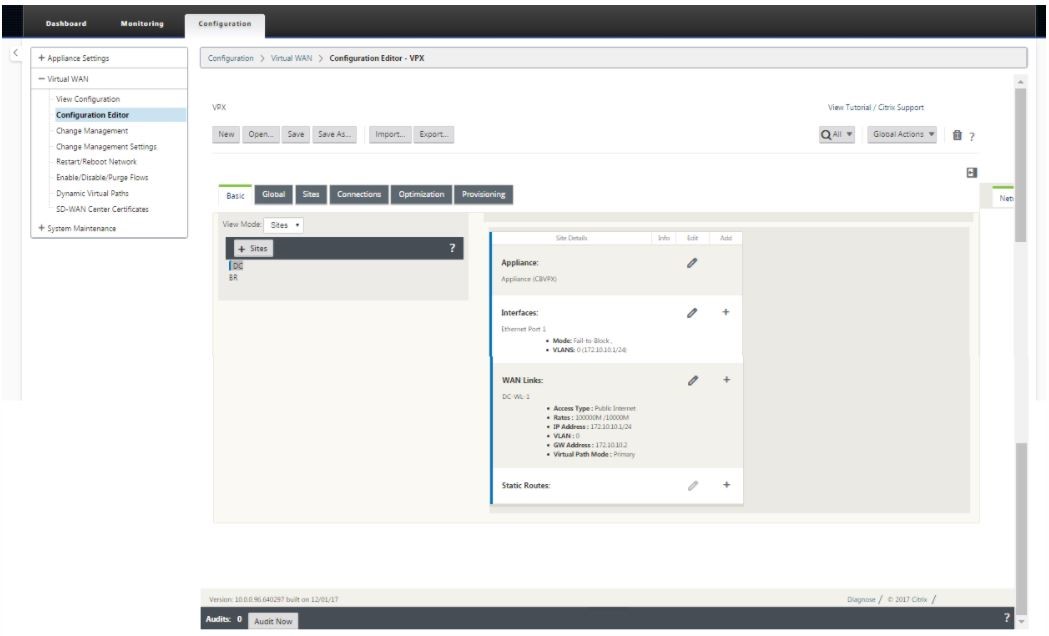

MCN の構成

MCN アプライアンスサイトを追加および構成するには、次の手順を実行します。

-

SD-WAN アプライアンス GUI で、[Virtual WAN] > [構成エディター] に移動します。

-

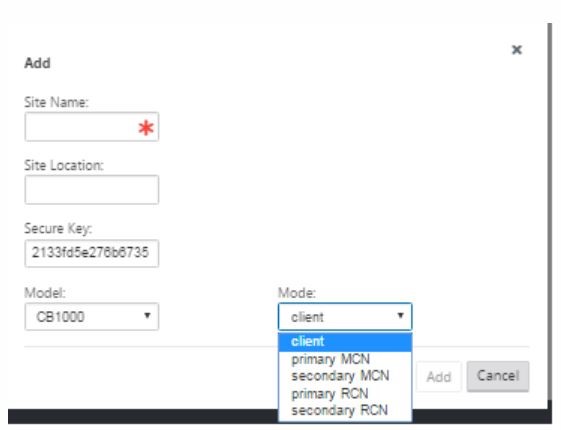

サイトバーの [+ サイト] をクリックして、MCN サイトの追加と構成を開始します。[サイトの追加] ダイアログボックスが表示されます。

-

アプライアンスの地理的な場所と役割 (DC/セカンダリ DC) を特定できるサイト名を入力します。正しいアプライアンスモデルを選択します。ハードウェアプラットフォームは処理能力とライセンスの点で互いに異なるため、正しいアプライアンスを選択することが重要です。このアプライアンスをプライマリヘッドエンドアプライアンスとして構成するため、モードをプライマリ MCN として選択し、[追加] をクリックします。

-

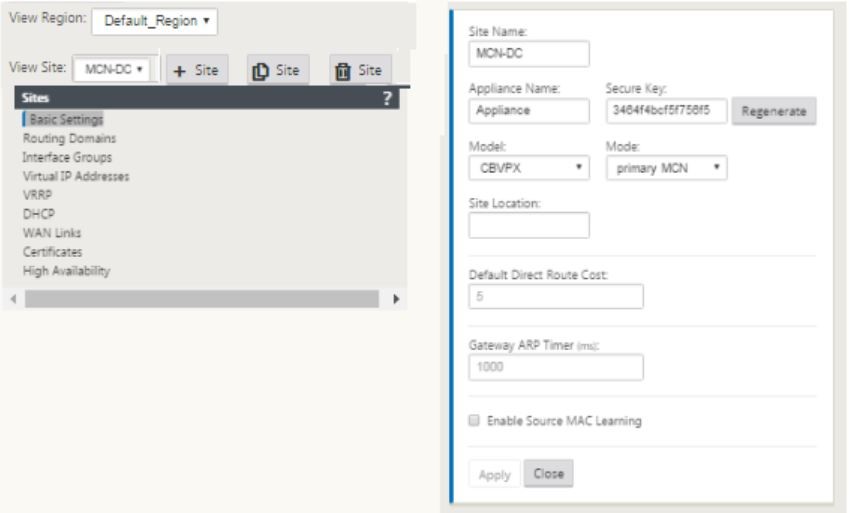

これにより、新しいサイトがサイトツリーに追加され、デフォルトビューには、以下に示すように基本設定構成ページが表示されます。

-

場所、サイト名などの基本設定を入力します。

- インターネット/MPLS/ブロードバンドからのトラフィックを受け入れるようにアプライアンスを構成します。リンクが終端するインターフェイスを定義します。これは、アプライアンスがオーバーレイモードかアンダーレイモードかによって異なります。

-

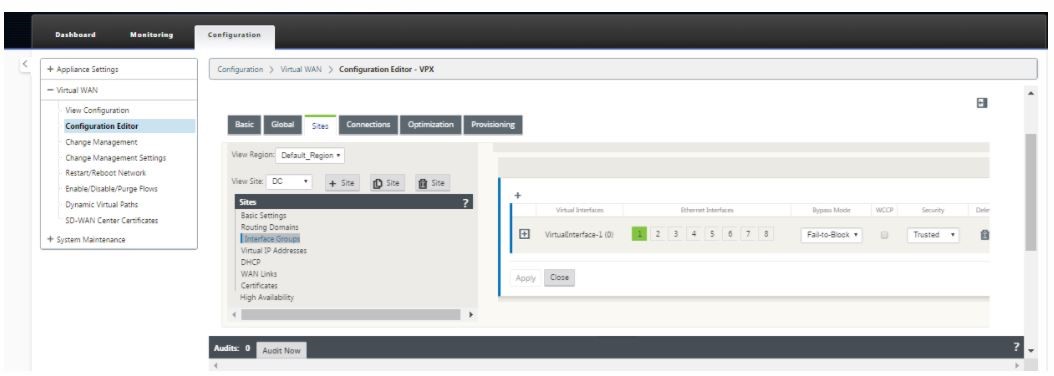

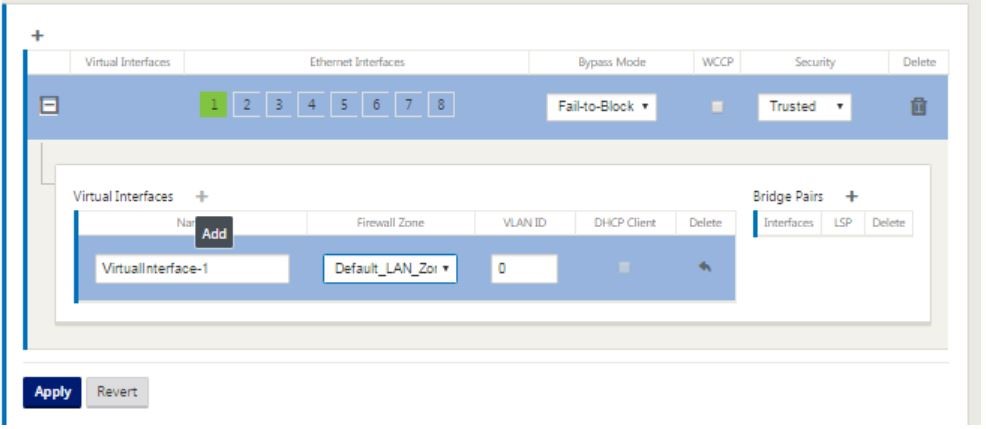

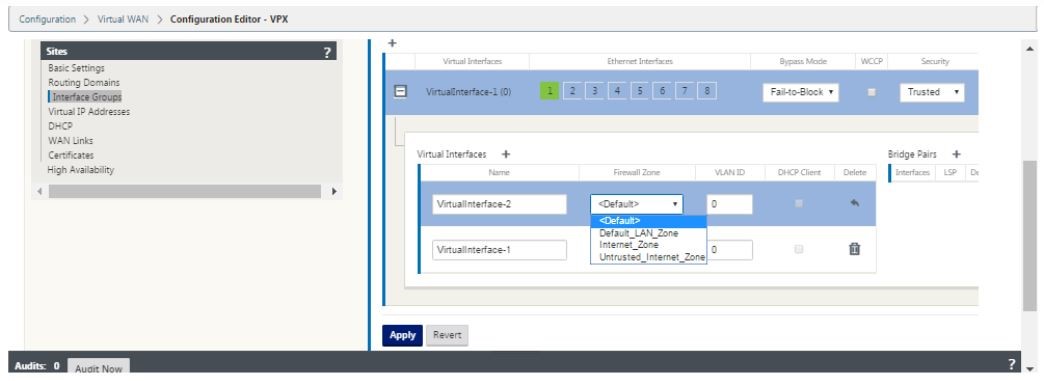

[インターフェイスグループ] をクリックして、インターフェイスの定義を開始します。

-

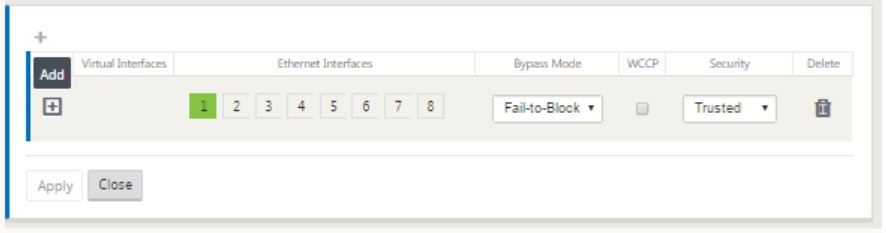

- をクリックして仮想インターフェイスグループを追加します。これにより、新しい仮想インターフェイスグループが追加されます。仮想インターフェイスの数は、アプライアンスで処理するリンクによって異なります。アプライアンスが処理できるリンクの数はアプライアンスモデルによって異なり、最大 8 つのリンクまで可能です。

-

仮想インターフェイスの右側にある + をクリックして、以下に示す画面を表示します。

- この仮想インターフェイスの一部を形成する [イーサネットインターフェイス] を選択します。プラットフォームモデルによっては、アプライアンスには事前に構成されたフェイルツーワイヤインターフェイスのペアがあります。アプライアンスでフェイルツーワイヤを有効にする場合は、正しいインターフェイスペアを選択していることを確認し、[バイパスモード] 列でフェイルツーワイヤを選択していることを確認します。

- ドロップダウンリストからセキュリティレベルを選択します。インターフェイスが MPLS リンクを提供している場合は信頼モードが選択され、各インターフェイスでインターネットリンクが使用されている場合は信頼されていないモードが選択されます。

-

仮想インターフェイスというラベルの右側にある + をクリックします。これにより、名前、ファイアウォールゾーン、および VLAN ID が表示されます。この仮想インターフェイスグループの [名前] と [VLAN ID] を入力します。VLAN ID は、仮想インターフェイスとの間のトラフィックを識別およびマークするために使用され、ネイティブ/タグなしトラフィックには 0 (ゼロ) を使用します。

- インターフェイスをフェイルツーワイヤで構成するには、[ブリッジペア] をクリックします。これにより、新しいブリッジペアが追加され、編集が可能になります。[適用] をクリックして、これらの設定を確認します。

- さらに仮想インターフェイスグループを追加するには、インターフェイスグループブランチの右側にある + をクリックし、上記のように進めます。

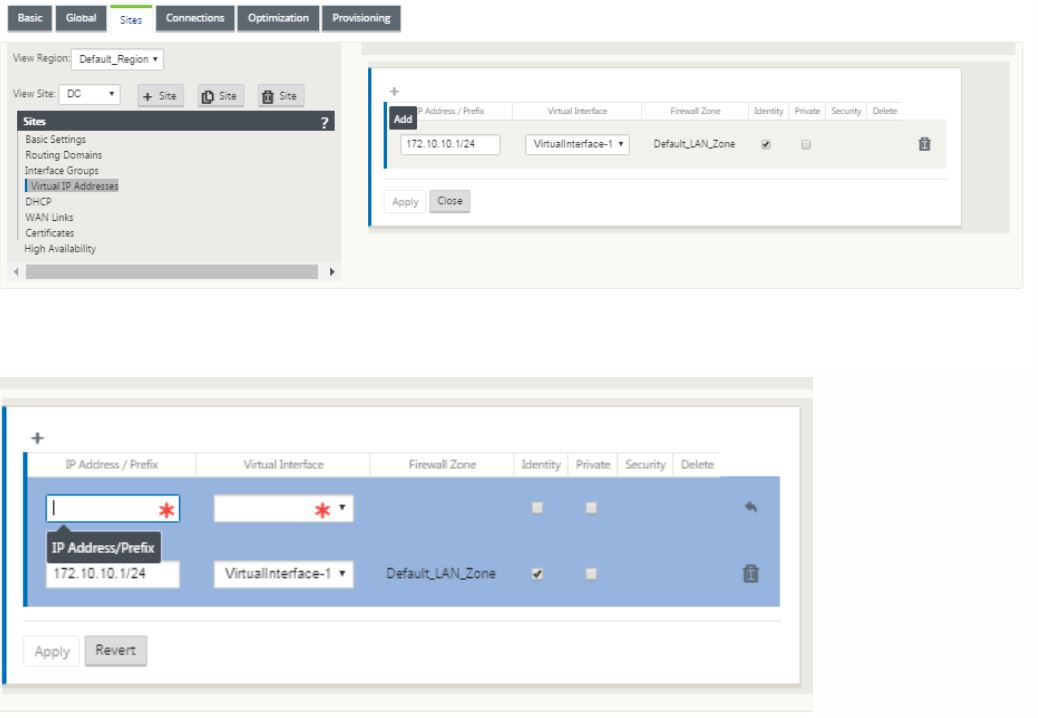

- インターフェイスが選択されたら、次のステップは、これらのインターフェイスに IP アドレスを構成することです。Citrix SD-WAN の用語では、これは VIP (仮想 IP) と呼ばれます。

-

サイトビューで続行し、仮想 IP アドレスをクリックして、VIP を構成するためのインターフェイスを表示します。

-

IP アドレス/プレフィックス情報を入力し、アドレスが関連付けられている [仮想インターフェイス] を選択します。仮想 IP アドレスには、完全なホストアドレスとネットマスクを含める必要があります。ファイアウォールゾーン、ID、プライベート、セキュリティなど、仮想 IP アドレスの目的の設定を選択します。[適用] をクリックします。これにより、アドレス情報がサイトに追加され、サイトの仮想 IP アドレスのテーブルに含まれます。さらに仮想 IP アドレスを追加するには、仮想 IP アドレスの右側にある + をクリックし、上記のように進めます。

-

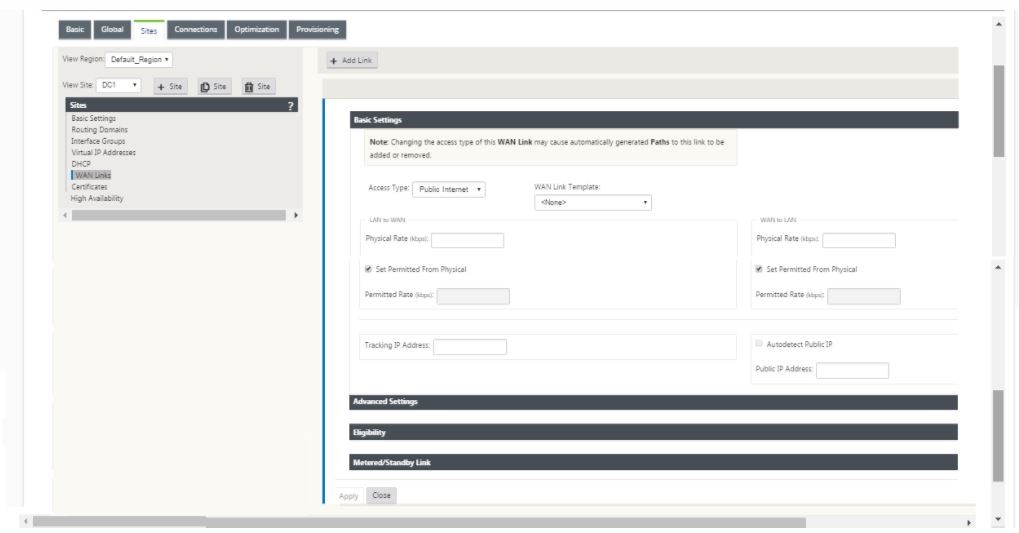

サイトセクションで続行し、サイトの WAN リンクを構成します。

-

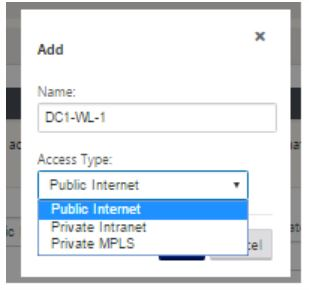

右側のパネルの上部にある [リンクの追加] をクリックします。これにより、構成するリンクの種類を選択できるダイアログボックスが開きます。

- パブリックインターネットはインターネット/ブロードバンド/DSL/ADSL リンク用であり、プライベート MPLS は MPLS リンク用です。プライベートイントラネットも MPLS リンク用です。プライベート MPLS とプライベートイントラネットリンクの違いは、プライベート MPLS が MPLS リンクの QoS ポリシーを保持できることです。

- パブリックインターネットを選択し、IP が DHCP 経由で割り当てられている場合は、IP 自動検出オプションを選択します。

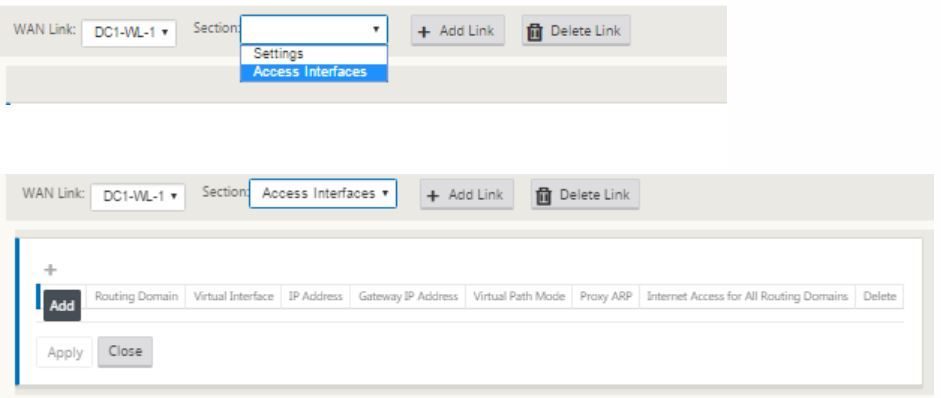

-

WAN リンク構成ページで [アクセスインターフェイス] を選択します。これにより、サイトのアクセスインターフェイスビューが開きます。以下に示すように、各リンクの VIP とゲートウェイ IP を追加および構成します。

-

[+] をクリックしてインターフェイスを追加します。これにより、テーブルに空白のエントリが追加され、編集のために開かれます。

- このインターフェイスに割り当てる名前を入力します。リンクの種類と場所に基づいて名前を付けることができます。ネットワークを分離してインターフェイスに IP を割り当てたくない場合は、ルーティングドメインをデフォルトのままにします。

-

リンクがインターネットリンクの場合は、パブリックに到達可能なゲートウェイ IP アドレスを提供していることを確認し、リンクが MPLS リンクの場合はプライベート IP を提供していることを確認します。このリンクが仮想パスを形成するために必要であるため、仮想パスモードをプライマリのままにします。

注: ゲートウェイが到達不能な場合にアプライアンスがゲートウェイ IP アドレスの ARP 要求に応答するため、プロキシ ARP を有効にします。

- [適用] をクリックして、WAN リンクの構成を完了します。さらに WAN リンクを構成する場合は、別のリンクに対して手順を繰り返します。

- サイトのルートを構成します。[接続] ビューをクリックし、ルートを選択します。

-

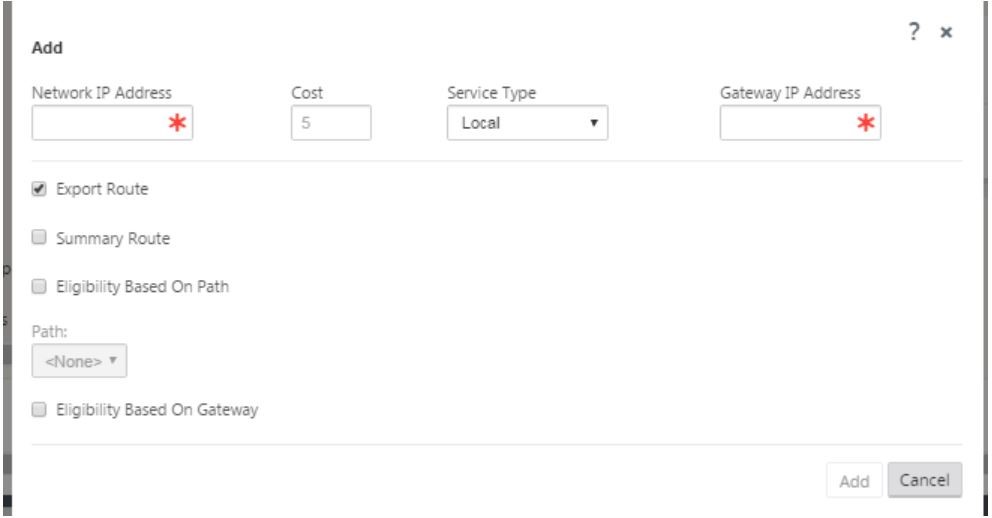

- をクリックしてルートを追加します。これにより、以下に示すダイアログボックスが開きます。

-

新しいルートには、以下の情報が利用可能です。

- ネットワーク IP アドレス

- コスト – コストは、どのルートが他のルートよりも優先されるかを決定します。コストが低いパスは、コストが高いルートよりも優先されます。デフォルト値は 5 です。

- サービスタイプ – サービスを選択します。サービスは以下のいずれかです。

- 仮想パス

- イントラネット

- インターネット

- パススルー

- ローカル

- GRE トンネル

- LAN IPsec トンネル

- [適用] をクリックします。

サイトにさらにルートを追加するには、ルートブランチの右側にある + をクリックし、上記のように進めます。詳細については、「MCN の構成」を参照してください。

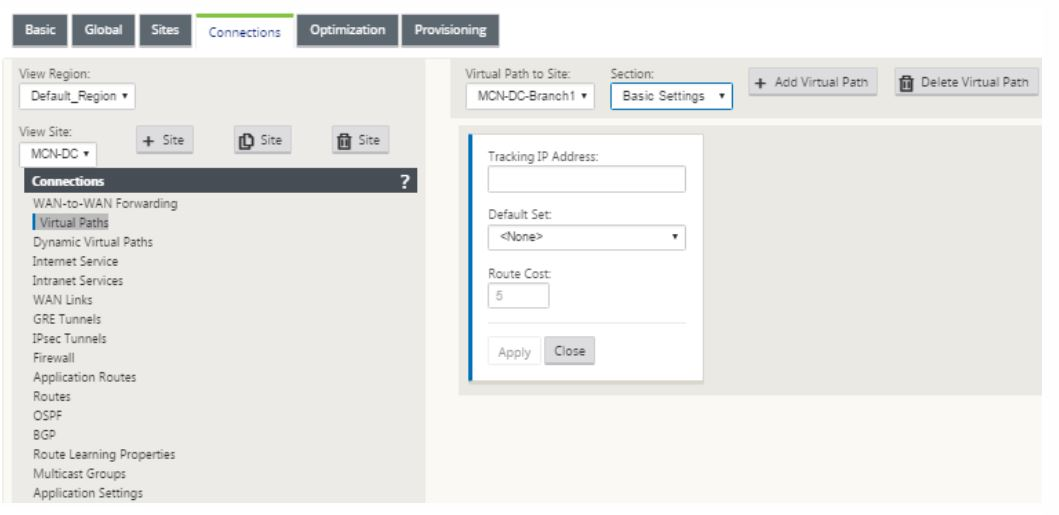

MCN とブランチサイト間の仮想パスの構成

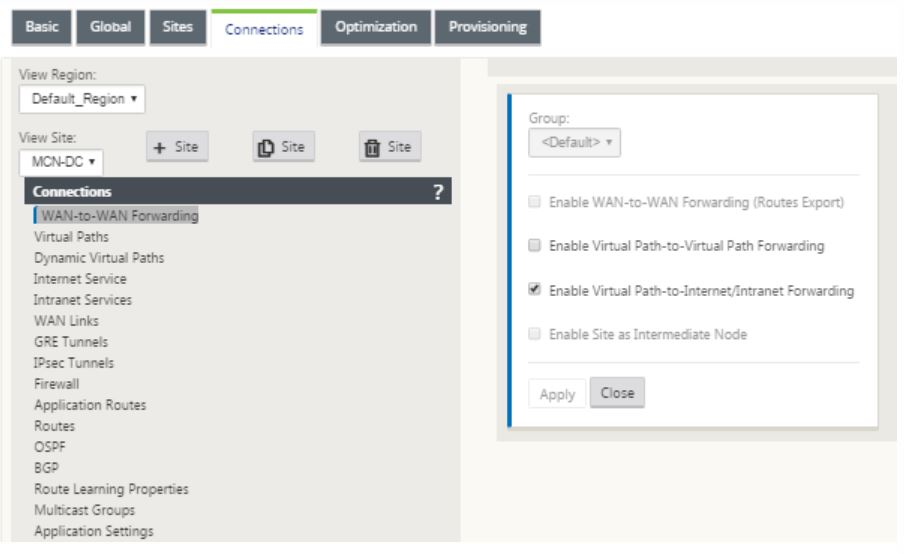

MCN とブランチノード間の接続を確立します。これを行うには、これら 2 つのサイト間に仮想パスを構成します。構成エディターの構成ツリーで [接続] タブに移動します。

- 構成セクションの [接続] タブをクリックします。これにより、構成ツリーの接続セクションが表示されます。

-

[接続] セクションページで、サイト表示ドロップダウンメニューから [MCN] を選択します。

-

接続タブの下から仮想パスを選択して、MCN とブランチサイト間の仮想パスを作成します。

-

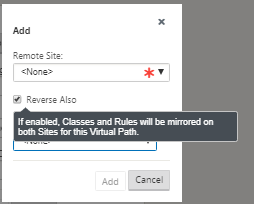

仮想パスセクションの静的仮想パス名の横にある [仮想パスの追加] をクリックします。これにより、以下に示すダイアログボックスが開きます。仮想パスを構成するブランチを選択します。これは、リモートサイトというラベルの下で構成する必要があります。このドロップダウンリストからブランチノードを選択し、[逆方向も] チェックボックスをクリックします。

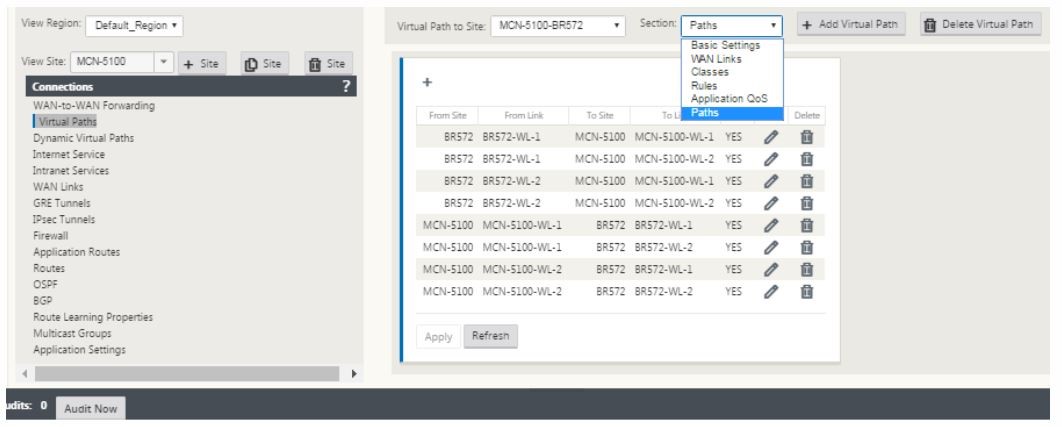

仮想パスの両方のサイトでトラフィックの分類とステアリングがミラーリングされます。これが完了したら、以下に示すように、セクションというラベルの下のドロップダウンメニューからパスを選択します。

-

パスの上にある [+ 追加] をクリックします。これにより、パスの追加ダイアログボックスが表示されます。仮想パスを構成する必要があるエンドポイントを指定します。次に、[追加] をクリックしてパスを作成し、[逆方向も] チェックボックスをクリックします。

注: Citrix SD-WAN は両方向のリンク品質を測定します。これは、ポイント A からポイント B が 1 つのパスであり、ポイント B からポイント A が別のパスであることを意味します。リンク状態の単方向測定の助けを借りて、SD-WAN はトラフィックを送信するための最適なルートを選択できます。これは、遅延を測定するための双方向メトリックである RTT などの測定とは異なります。たとえば、ポイント A とポイント B 間の 1 つの接続は 2 つのパスとして表示され、それぞれのリンクパフォーマンスメトリックは独立して計算されます。

この設定は、MCN とブランチ間の仮想パスを起動するのに十分であり、他の構成オプションも利用可能です。詳細については、「MCN とクライアントサイト間の仮想パスサービスの構成」を参照してください。

MCN 構成のデプロイ

次のステップは、構成をデプロイすることです。これには、以下の 2 つのステップが含まれます。

-

SD-WAN 構成パッケージを変更管理にエクスポートします。

- アプライアンスパッケージを生成する前に、まず、完了した構成パッケージを [構成エディター] から MCN のグローバル [変更管理] ステージング受信トレイにエクスポートする必要があります。詳細については、「変更管理の実行」セクションの手順を参照してください。

-

アプライアンスパッケージを生成してステージングします。

- 新しい構成パッケージを変更管理受信トレイに追加した後、ブランチサイトでアプライアンスパッケージを生成してステージングできます。これを行うには、MCN の管理 Web インターフェイスで変更管理ウィザードを使用します。詳細については、「アプライアンスパッケージのステージング」セクションの手順を参照してください。

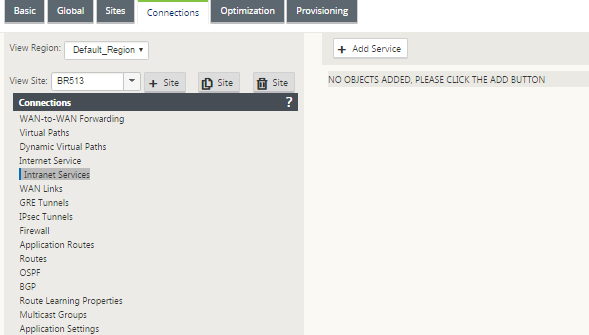

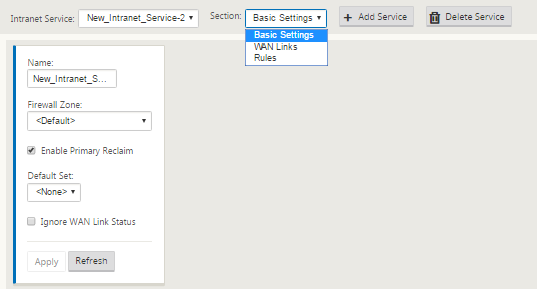

Azure WAN リソースに接続するためのイントラネットサービスの構成

-

SD-WAN アプライアンス GUI で、[構成エディター] に移動します。[接続] タイルに移動します。[+ サービスを追加] をクリックして、そのサイトのイントラネットサービスを追加します。

-

イントラネットサービスの [基本設定] には、WAN リンクが利用できない場合のイントラネットサービスの動作に関するいくつかのオプションがあります。

- プライマリ再利用を有効にする – フェイルオーバー後に選択したプライマリリンクが起動したときに引き継ぐようにする場合は、このチェックボックスをオンにします。ただし、このオプションをチェックしない場合、セカンダリリンクは引き続きトラフィックを送信します。

-

WAN リンクステータスを無視 – このオプションが有効になっている場合、このイントラネットサービス宛てのパケットは、構成要素の WAN リンクが利用できない場合でも、このサービスを継続して使用します。

-

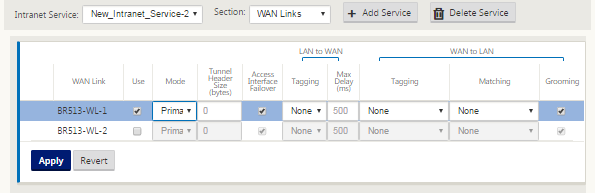

基本設定を構成した後、次のステップは、このサービスの構成要素の WAN リンクを選択することです。1 つのイントラネットサービスには最大 2 つのリンクが選択されます。WAN リンクを選択するには、セクションというラベルのドロップダウンリストから WAN リンクオプションを選択してください。WAN リンクはプライマリモードとセカンダリモードで機能し、1 つのリンクのみがプライマリ WAN リンクとして選択されます。

注: 2 番目のイントラネットサービスが作成されると、プライマリとセカンダリの WAN リンクマッピングを持つ必要があります。

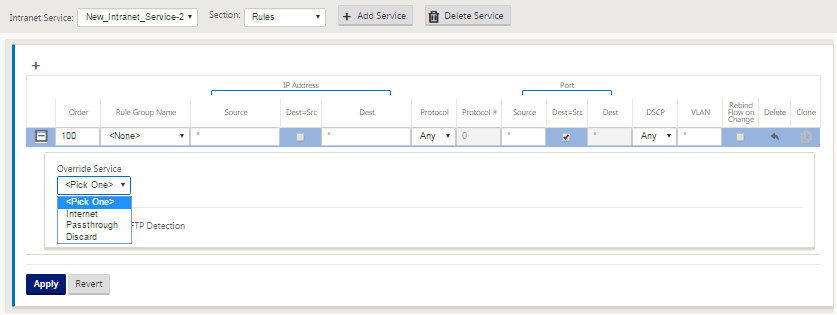

-

ブランチサイト固有のルールが利用可能であり、グローバルデフォルトセットで構成された一般的な設定を独自にオーバーライドして、各ブランチサイトをカスタマイズする機能が有効になります。モードには、特定の WAN リンクを介した目的の配信、またはフィルタリングされたトラフィックのパススルーまたは破棄を可能にするオーバーライドサービスが含まれます。たとえば、イントラネットサービスを介して送信したくないトラフィックがある場合、そのトラフィックを破棄するか、別のサービス (インターネットまたはパススルー) を介して送信するルールを作成できます。

-

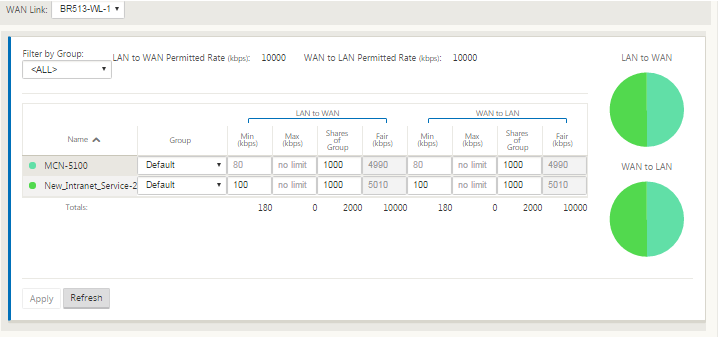

サイトでイントラネットサービスが有効になっている場合、[プロビジョニング] タイルが利用可能になり、WAN リンクを使用するさまざまなサービス間で WAN リンクの帯域幅を双方向 (LAN から WAN / WAN から LAN) に分散できるようにします。[サービス] セクションでは、帯域幅の割り当てをさらに微調整できます。さらに、フェアシェアを有効にでき、これにより、公平な分配が実施される前に、サービスが最小予約帯域幅を受け取ることができます。

SD-WAN Center の構成

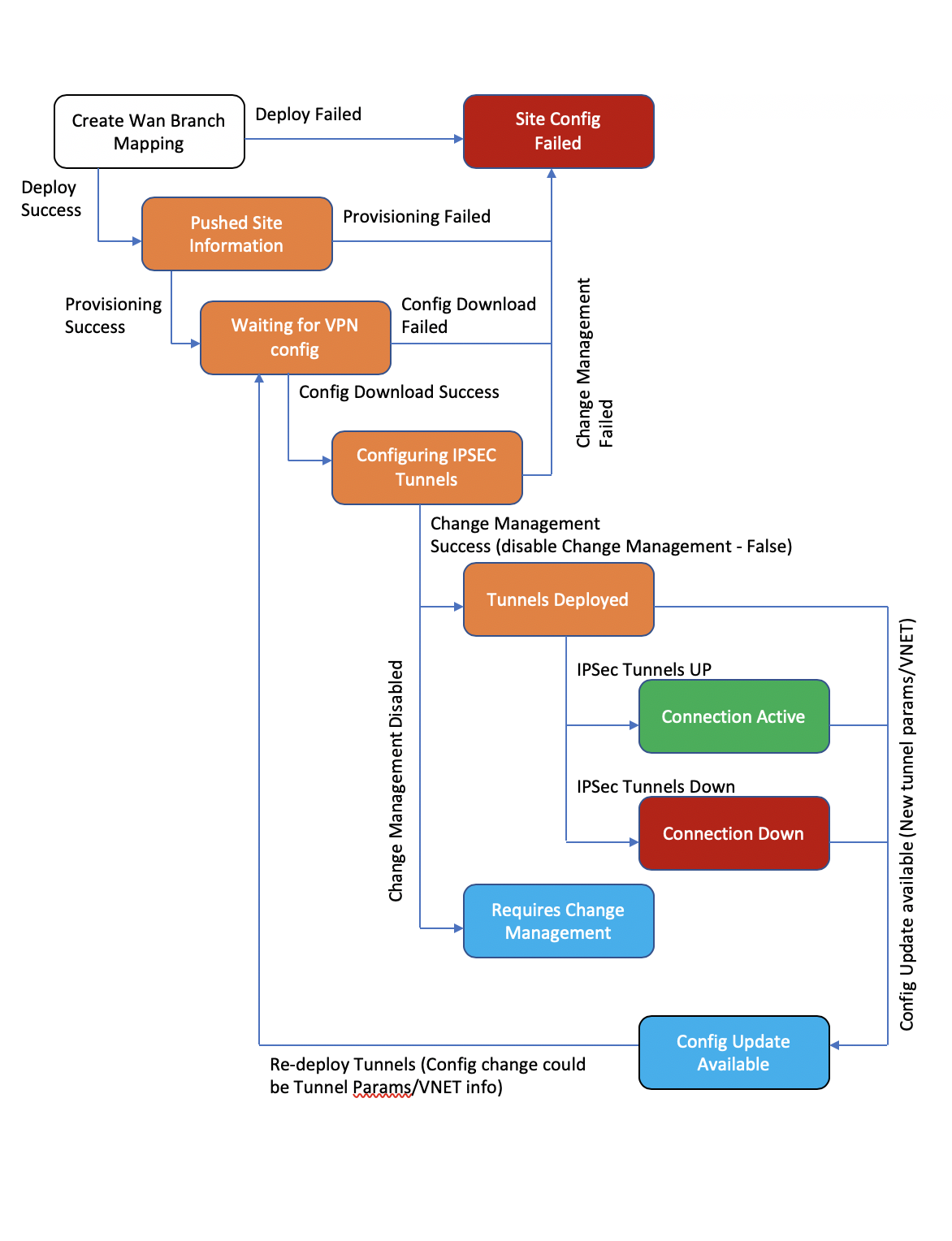

次の図は、SD-WAN Center と Azure Virtual WAN 接続のハイレベルワークフロー、およびデプロイの対応する状態遷移を示しています。

Azure 設定の構成:

- Azure テナント ID、アプリケーション ID、シークレットキー、およびサブスクリプション ID (サービスプリンシパルとも呼ばれます) を提供します。

ブランチサイトと WAN の関連付けの構成:

- ブランチサイトを WAN リソースに関連付けます。同じサイトを複数の WAN に接続することはできません。

- [新規] をクリックして、サイトと WAN の関連付けを構成します。

- [Azure WAN リソース] を選択します。

- WAN リソースに関連付ける [サイト名] を選択します。

- [デプロイ] をクリックして、関連付けを確認します。トンネルデプロイメントに使用される WAN リンクは、最適なリンク容量を持つもので自動的に入力されます。

- ステータスが「トンネルデプロイ済み」に変わるまで待ち、IPsec トンネル設定を表示します。

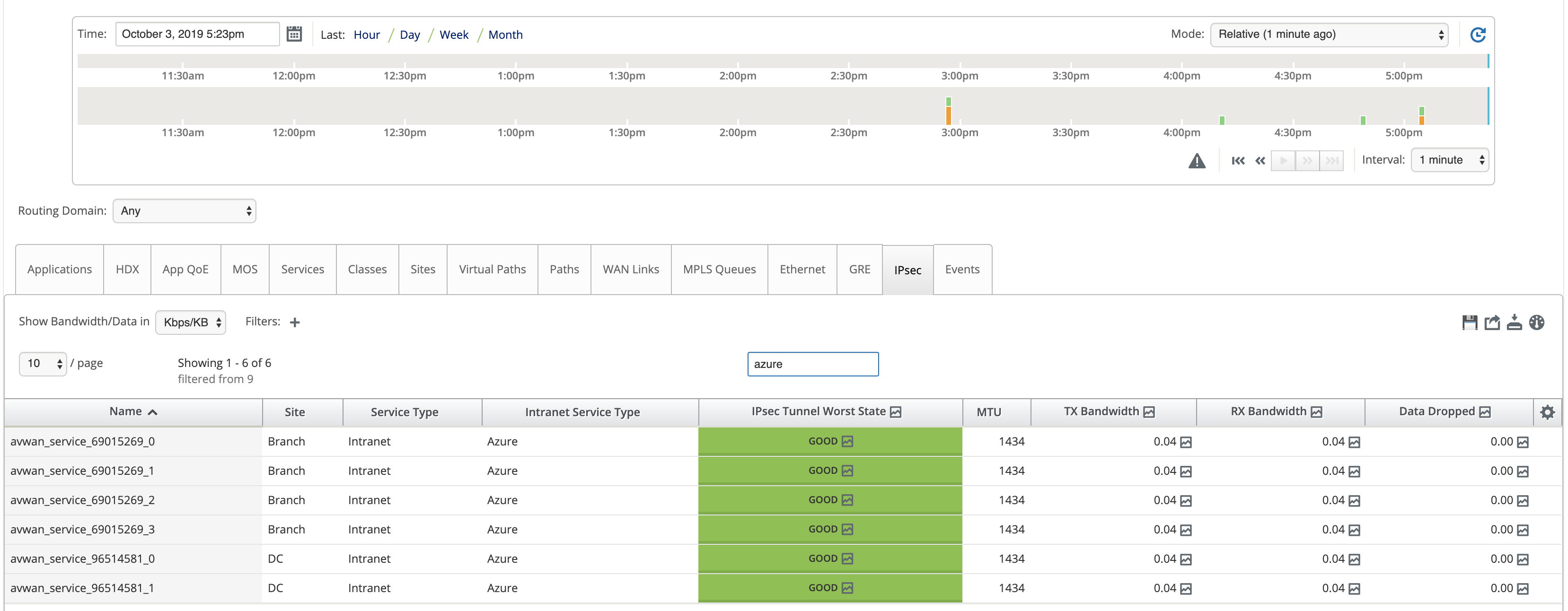

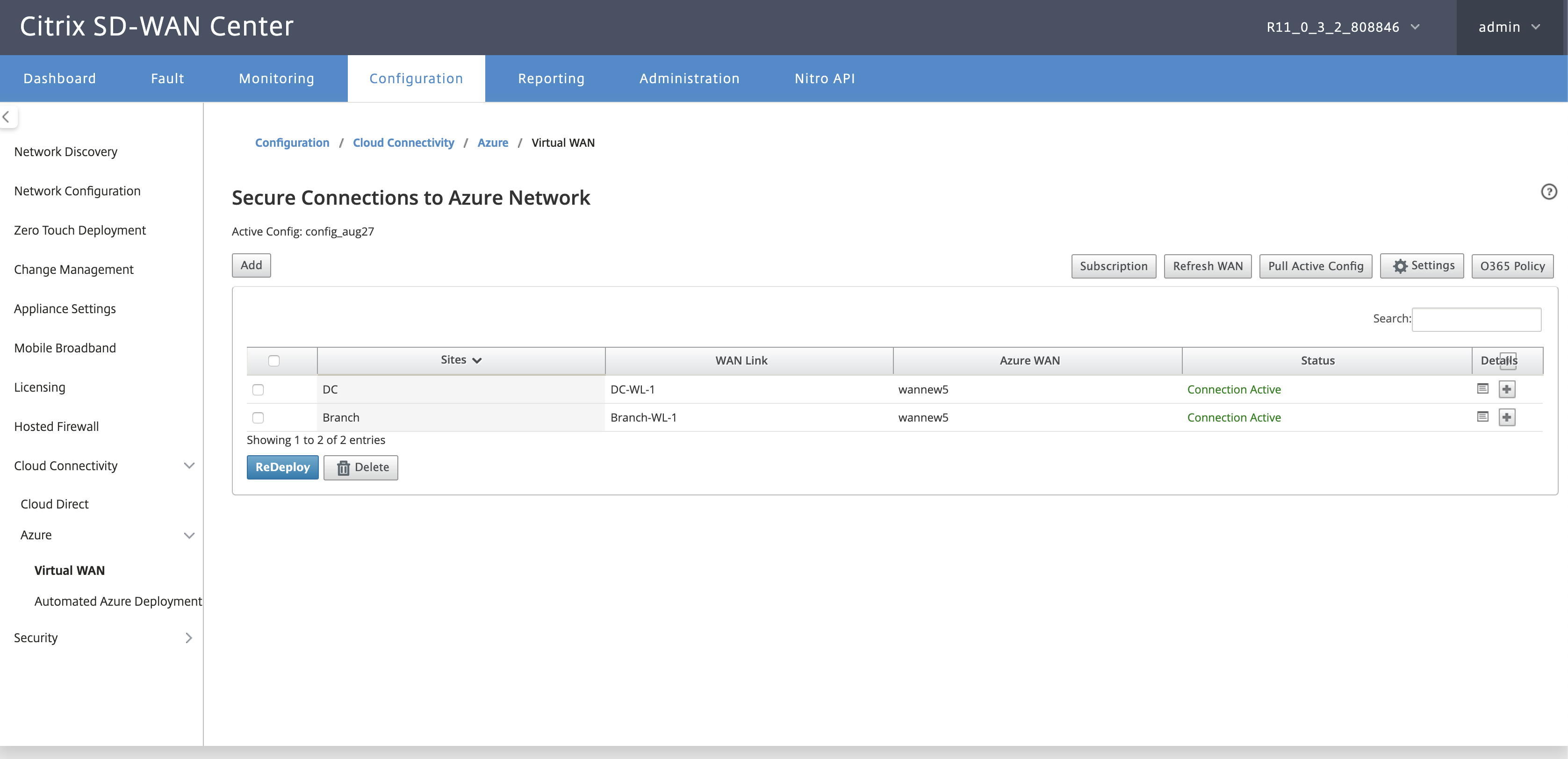

- SD-WAN Center のレポートビューを使用して、各 IPsec トンネルのステータスを確認します。データトラフィックが流れるためには IPsec トンネルのステータスが緑色である必要があり、これは接続がアクティブであることを示します。

SD-WAN Center のプロビジョニング:

SD-WAN Center は、Citrix SD-WAN の管理およびレポートツールです。Virtual WAN に必要な構成は SD-WAN Center で実行されます。SD-WAN Center は仮想フォームファクター (VPX) としてのみ利用可能であり、VMware ESXi または XenServer ハイパーバイザーにインストールする必要があります。SD-WAN Center アプライアンスを構成するために必要な最小リソースは、8 GB RAM と 4 CPU コアです。SD-WAN Center VM を インストール および 構成 する手順は次のとおりです。

Azure 接続のための SD-WAN Center の構成

詳細については、「サービスプリンシパルの作成」を参照してください。

SD-WAN Center を Azure で正常に認証するには、以下のパラメーターが利用可能である必要があります。

- ディレクトリ (テナント ID)

- アプリケーション (クライアント ID)

- セキュアキー (クライアントシークレット)

- サブスクライバー ID

SD-WAN Center の認証:

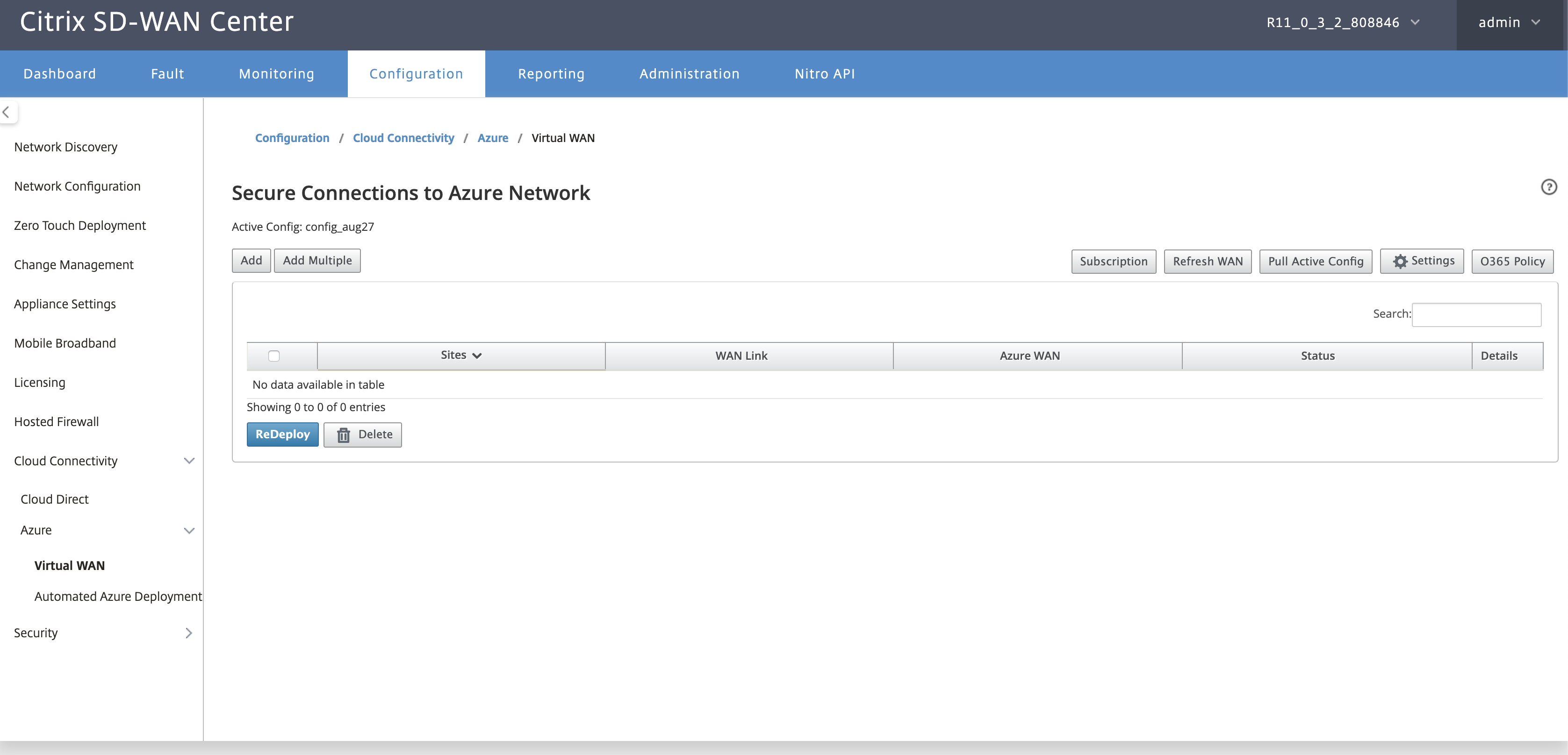

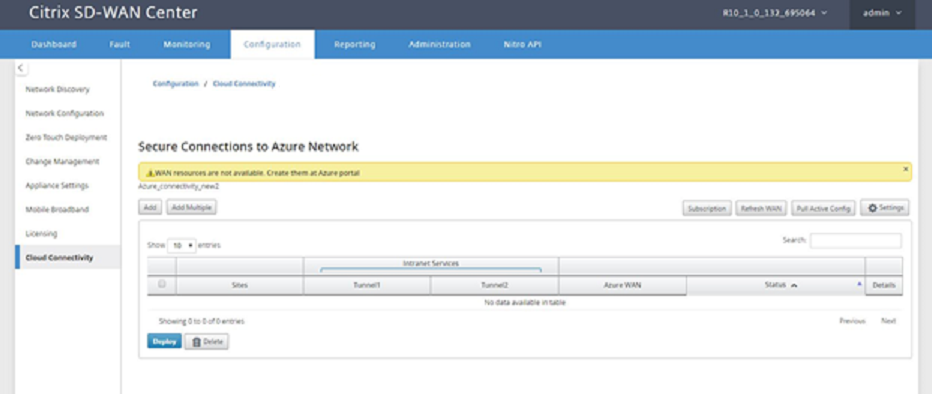

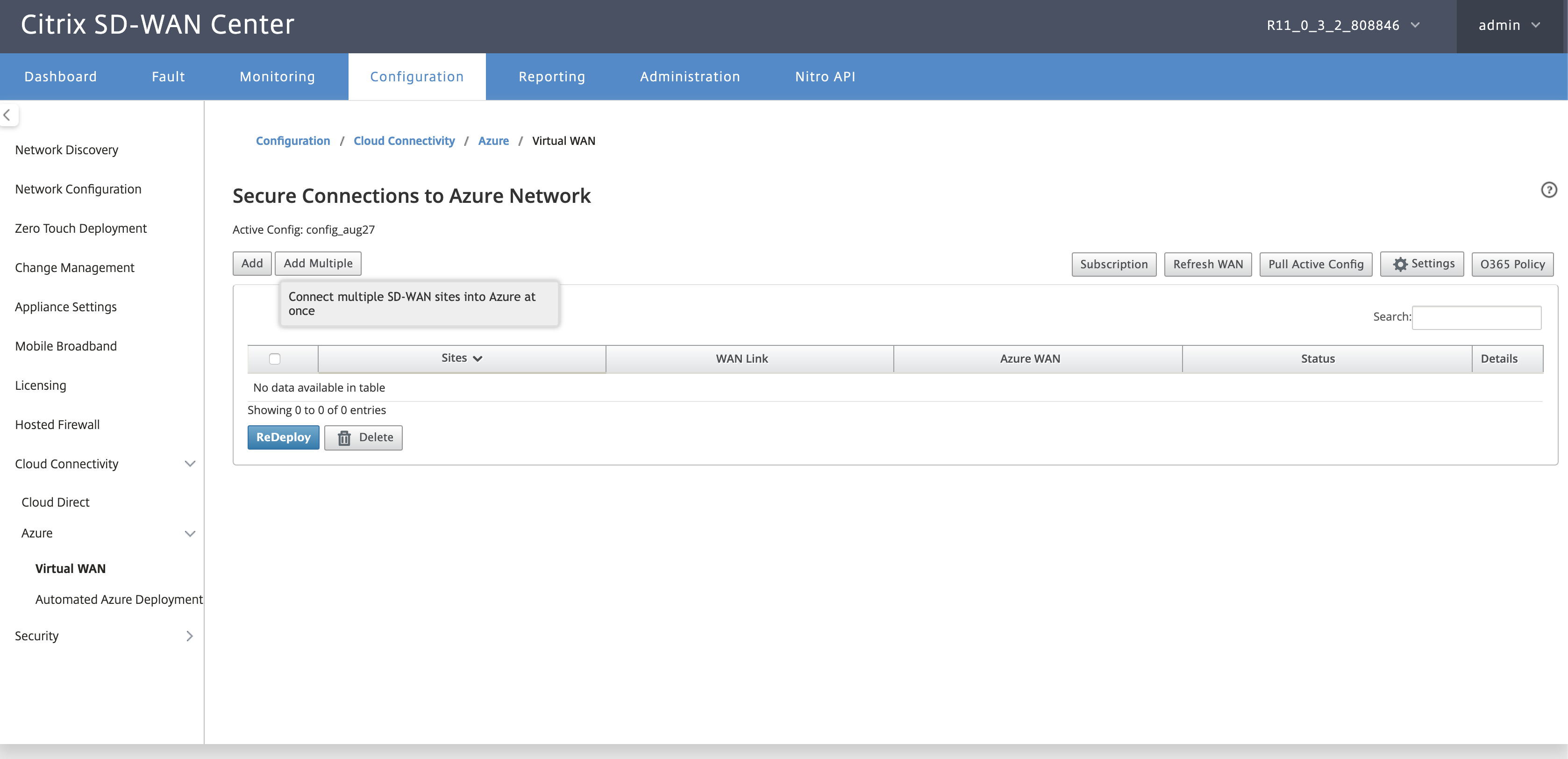

SD-WAN Center UI で、[構成] > [クラウド接続] > [Azure] > [Virtual WAN] に移動します。Azure 接続設定を構成します。Azure VPN 接続の構成に関する詳細については、次のリンク「Azure Resource Manager」を参照してください。

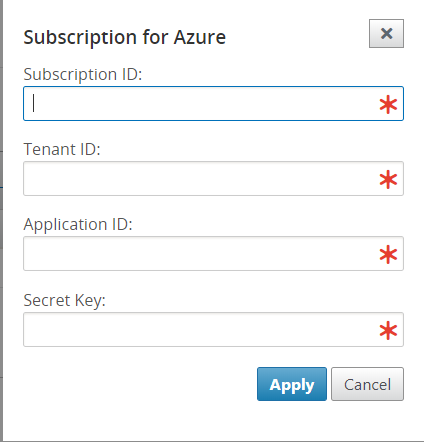

[サブスクリプション ID]、[テナント ID]、[アプリケーション ID]、および [セキュアキー] を入力します。このステップは、SD-WAN Center を Azure で認証するために必要です。上記で入力された資格情報が正しくない場合、認証は失敗し、それ以上の操作は許可されません。[適用] をクリックします。

[ストレージアカウント] フィールドは、Azure で作成したストレージアカウントを指します。ストレージアカウントを作成しなかった場合、[適用] をクリックすると、サブスクリプションに新しいストレージアカウントが自動的に作成されます。

Azure Virtual WAN リソースの取得:

認証が成功すると、Citrix SD-WAN は Azure をポーリングして、Azure ポータルにログインした後の最初のステップで作成した Azure Virtual WAN リソースのリストを取得します。WAN リソースは、Azure 内のネットワーク全体を表します。この WAN 内に含めるすべてのハブへのリンクが含まれています。WAN は相互に分離されており、共通のハブを含めることや、異なる WAN リソース内の 2 つの異なるハブ間の接続を含めることはできません。

ブランチサイトと Azure WAN リソースを関連付けるには:

IPsec トンネルを確立するには、ブランチサイトを Azure WAN リソースに関連付ける必要があります。1 つのブランチは、Azure Virtual WAN リソース内の複数のハブに接続でき、1 つの Azure Virtual WAN リソースは、複数のオンプレミスブランチサイトに接続できます。各ブランチから Azure Virtual WAN リソースデプロイメントに対して単一の行を作成します。

複数のサイトを追加するには:

すべての該当するサイトを追加し、選択した単一の WAN リソースに関連付けることができます。

-

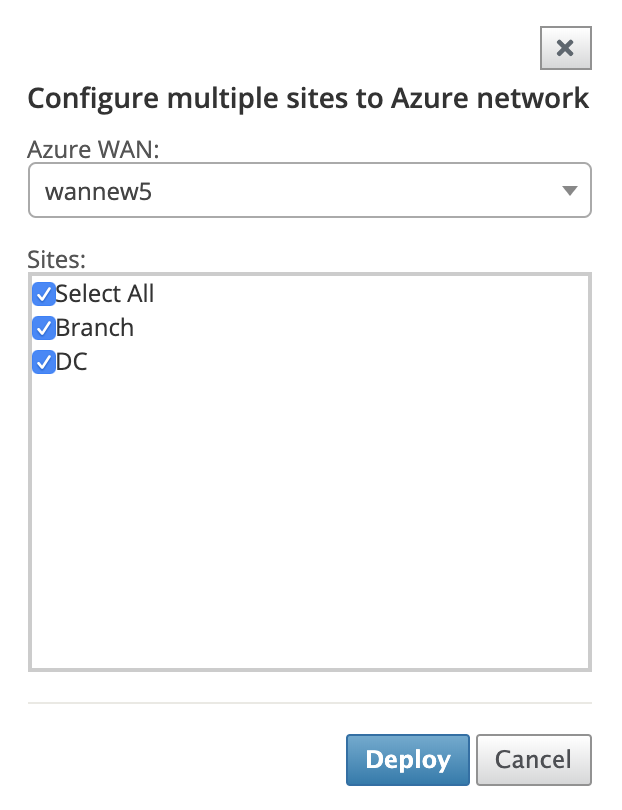

[複数追加] をクリックして、選択した WAN リソースに関連付ける必要があるすべてのサイトを追加します。

-

Azure WAN リソースのドロップダウンリスト (以下に示す) には、Azure アカウントに属するリソースが事前に設定されています。WAN リソースが作成されていない場合、このリストは空であり、リソースを作成するために Azure ポータルに移動する必要があります。リストに WAN リソースが設定されている場合、ブランチサイトを接続する必要がある [Azure WAN リソース] を選択します。

-

IPsec トンネル確立のプロセスを開始するために、1 つまたはすべてのブランチサイトを選択します。サイトの最適な容量のパブリックインターネット WAN リンクが、Azure VPN ゲートウェイへの IPsec トンネルを確立するために自動的に選択されます。

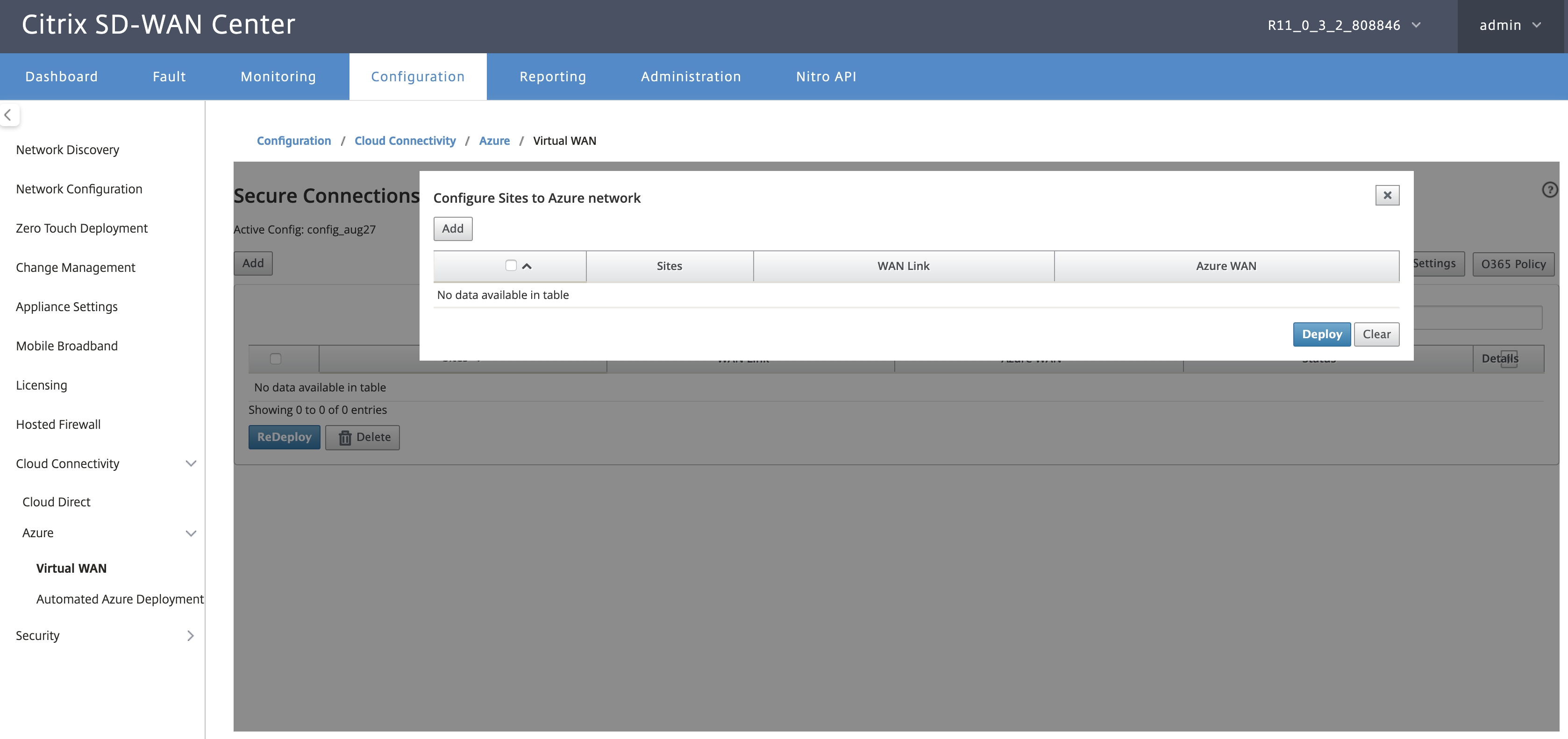

単一サイトを追加するには:

サイトを 1 つずつ (単一) 追加することもでき、ネットワークが成長するにつれて、またはサイトごとのデプロイを実行している場合は、上記のように複数のサイトを追加することを選択できます。

-

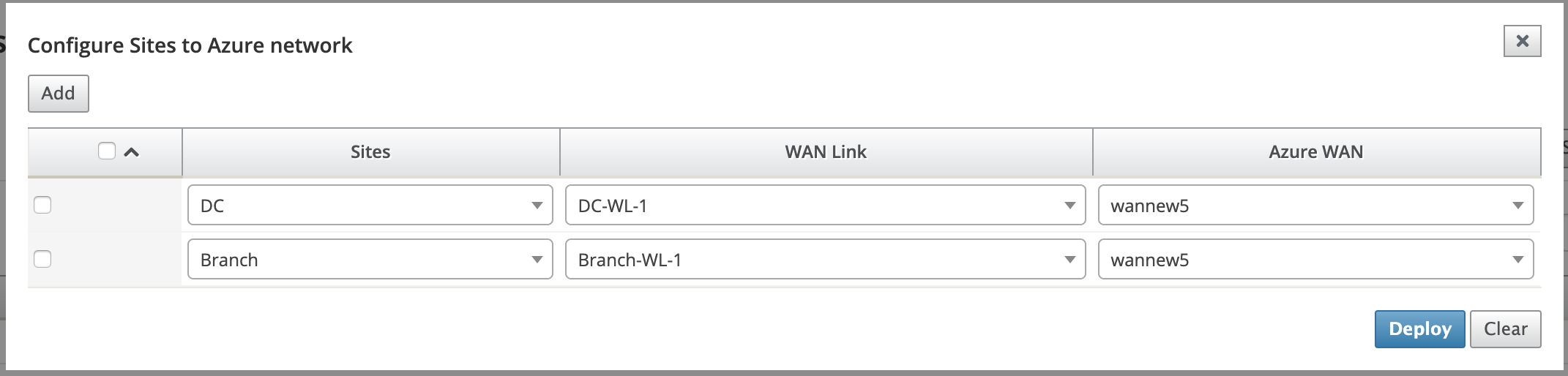

[新規エントリの追加] をクリックして、サイトと WAN の関連付けのために 1 つのサイト名を選択します。[Azure ネットワークへのサイトの構成] ダイアログボックスでサイトを追加します。

-

Azure Virtual WAN ネットワークに構成するブランチサイトを選択します。

-

サイトに関連付けられている WAN リンクを選択します (パブリックインターネットタイプのリンクは、最適な物理リンク容量の順にリストされます)。

-

[Azure Virtual WAN] ドロップダウンメニューから、サイトを関連付ける必要がある WAN リソースを選択します。

-

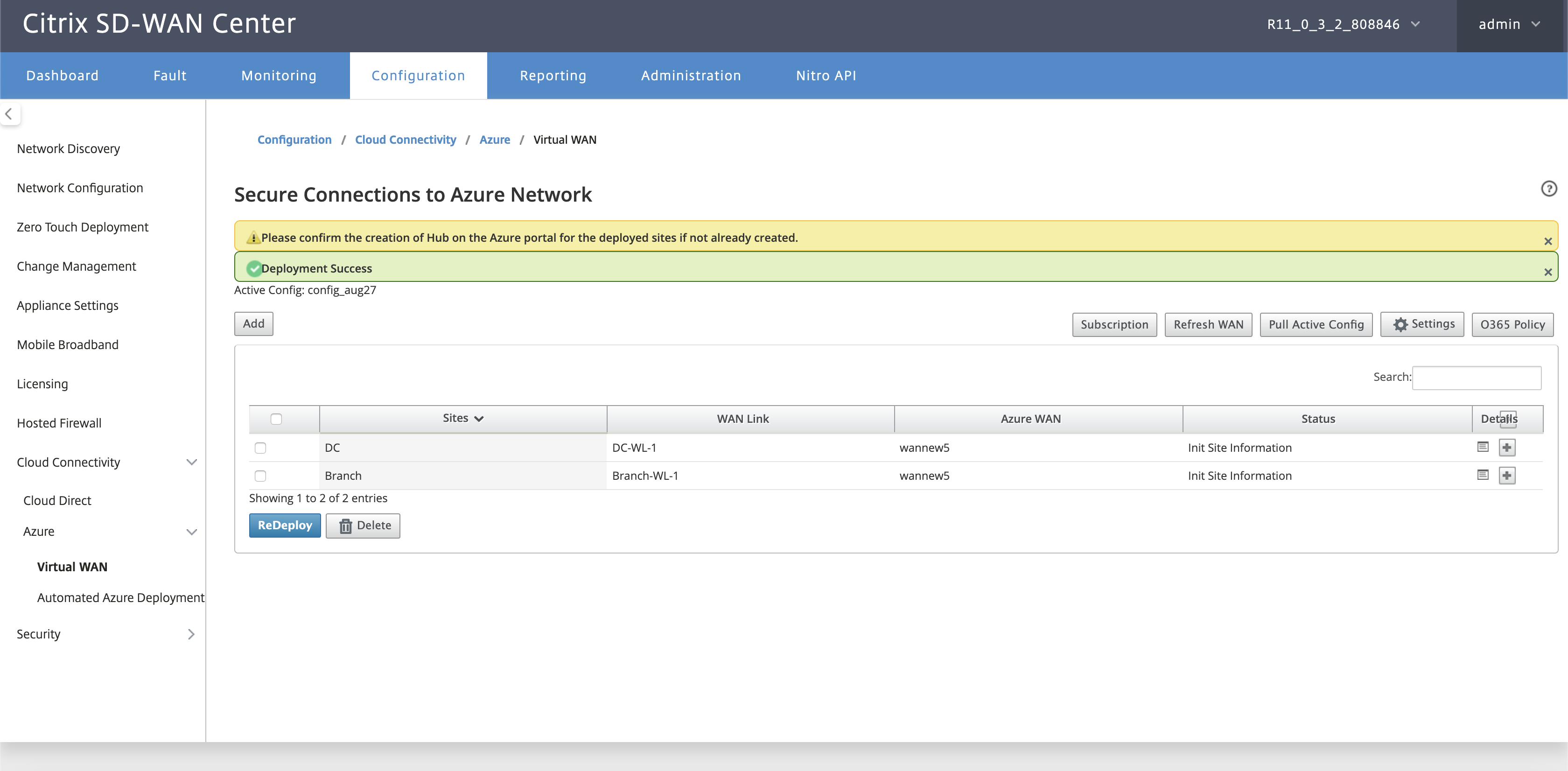

[デプロイ] をクリックして、関連付けを確認します。ステータス (「サイト情報の初期化」、「サイト情報のプッシュ」、「VPN 構成を待機中」) が更新され、プロセスについて通知されます。

デプロイプロセスには、以下のステータスが含まれます。

- サイト情報のプッシュ

- VPN 構成を待機中

- トンネルデプロイ済み

-

接続アクティブ (IPsec トンネルが稼働中) または接続ダウン (IPsec トンネルが停止中)

サイト WAN リソースマッピングの関連付け (Azure ポータル):

Azure ポータルでデプロイされたサイトを、Azure Virtual WAN リソースの下に作成された仮想ハブに関連付けます。1 つ以上の仮想ハブをブランチサイトに関連付けることができます。各仮想ハブは特定のリージョンに作成され、仮想ネットワーク接続を作成することで、特定のワークロードを仮想ハブに関連付けることができます。ブランチサイトと仮想ハブの関連付けが成功した後のみ、VPN 構成がダウンロードされ、サイトから VPN ゲートウェイへの各 IPsec トンネルが確立されます。

ステータスが「トンネルデプロイ済み」または「接続アクティブ」に変わるまで待ち、IPsec トンネル設定を表示します。

選択したサービスに関連付けられている IPsec 設定を表示します。

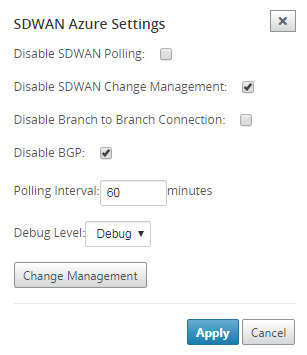

SD-WAN Azure 設定:

-

SD-WAN 変更管理を無効にする – デフォルトでは、変更管理プロセスは自動化されています。これは、Azure Virtual WAN インフラストラクチャで新しい構成が利用可能になるといつでも、SD-WAN Center がそれを取得し、ブランチに自動的に適用を開始することを意味します。ただし、構成をブランチに適用するタイミングを制御したい場合は、この動作を制御できます。自動変更管理を無効にすることの利点の 1 つは、この機能およびその他の SD-WAN 機能の構成が独立して管理されることです。

-

SD-WAN ポーリングを無効にする – すべての SD-WAN Azure の新しいデプロイと既存のデプロイでのポーリングを無効にします。

-

ポーリング間隔 - ポーリング間隔オプションは、Azure Virtual WAN インフラストラクチャでの構成更新の検索間隔を制御します。ポーリング間隔の推奨時間は 1 時間です。

-

ブランチ間接続を無効にする – Azure Virtual WAN インフラストラクチャを介したブランチ間通信を無効にします。デフォルトでは、このオプションは無効になっています。これを有効にすると、オンプレミスブランチは、Azure の Virtual WAN インフラを介して IPsec 経由で相互に、およびブランチの背後にあるリソースと通信できることを意味します。これは、SD-WAN 仮想パスを介したブランチ間通信には影響しません。このオプションが無効になっている場合でも、ブランチは仮想パスを介して相互に、およびそれぞれのリソース/エンドポイントと通信できます。

-

BGP を無効にする – これは IP 経由の BGP を無効にします。デフォルトでは無効になっています。有効にすると、サイトルートは BGP 経由でアドバタイズされます。

-

デバッグレベル – 接続の問題がある場合にデバッグするためにログのキャプチャを有効にします。

WAN リソースの更新:

[更新] アイコンをクリックして、Azure ポータルで更新した最新の WAN リソースセットを取得します。更新プロセスが完了すると、「WAN リソースが正常に更新されました」というメッセージが表示されます。

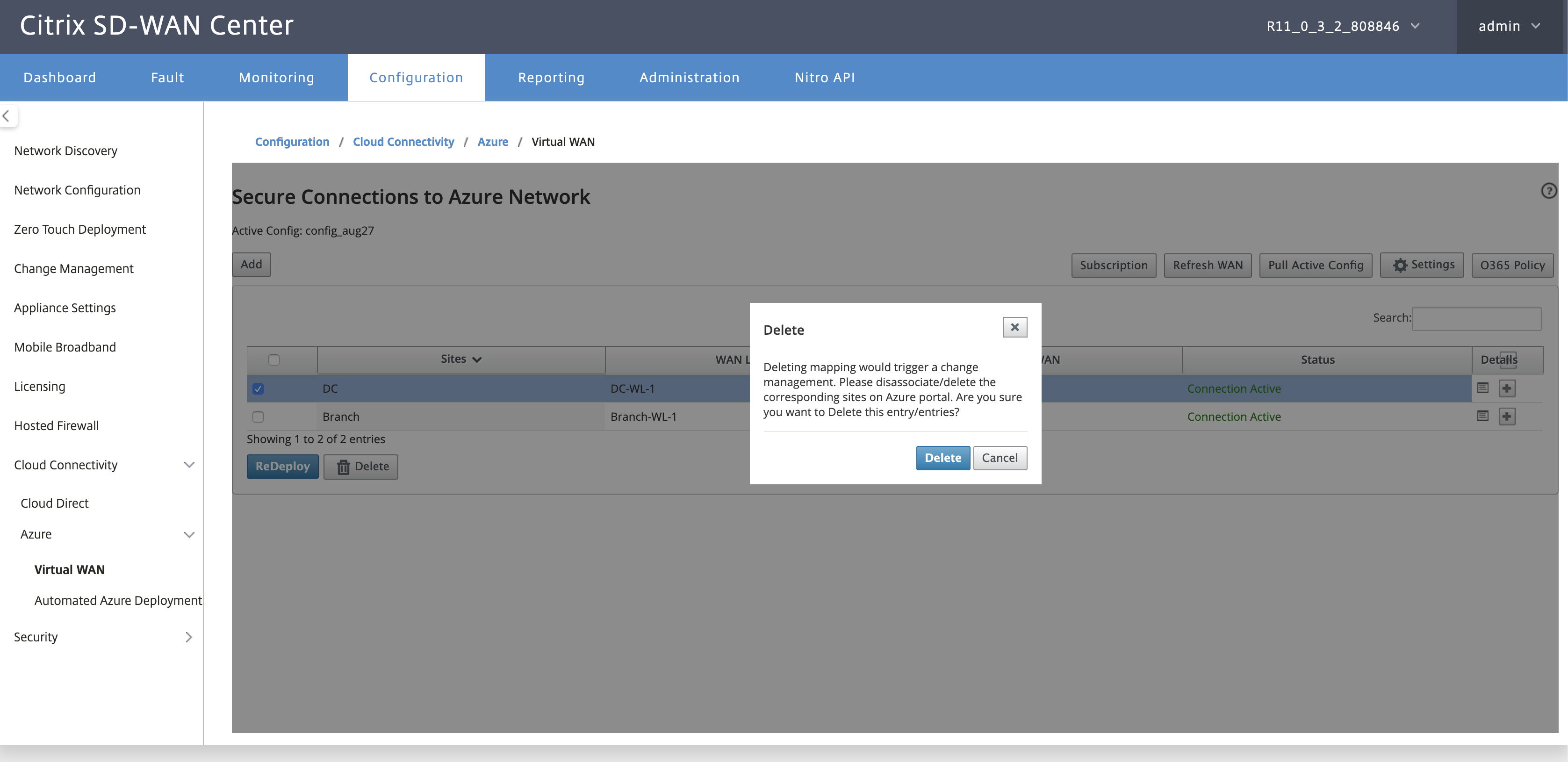

サイト WAN リソース関連付けの削除

削除を実行するために、1 つまたは複数のマッピングを選択します。内部的には、SD-WAN アプライアンスの変更管理プロセスがトリガーされ、成功するまで、それ以上の削除を実行できないように削除オプションは無効になります。マッピングを削除するには、Azure ポータルで対応するサイトの関連付けを解除または削除する必要があります。ユーザーは手動でこの操作を実行する必要があります。

IPsec トンネルの監視

SD-WAN Center UI で、[レポート] > [IPsec] に移動して、IPsec トンネルのステータスを確認します。データトラフィックが流れるためには、トンネルステータスが緑色である必要があります。