This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

SD-WAN とサードパーティデバイス間の IPSec トンネルを構成する方法

イントラネットまたは LAN サービスの IPSec トンネルを構成するには、次の手順を実行します。

-

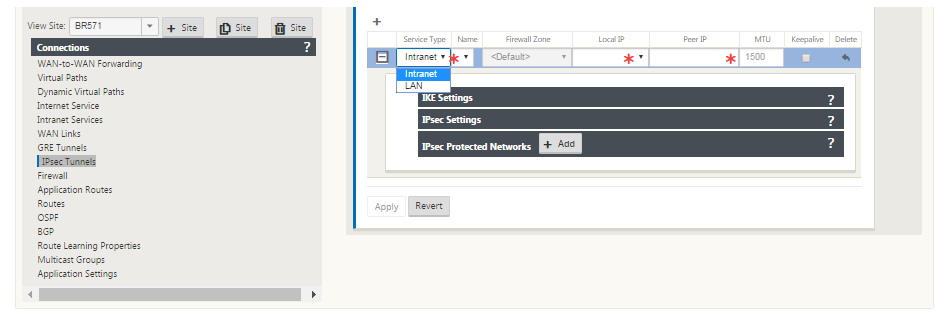

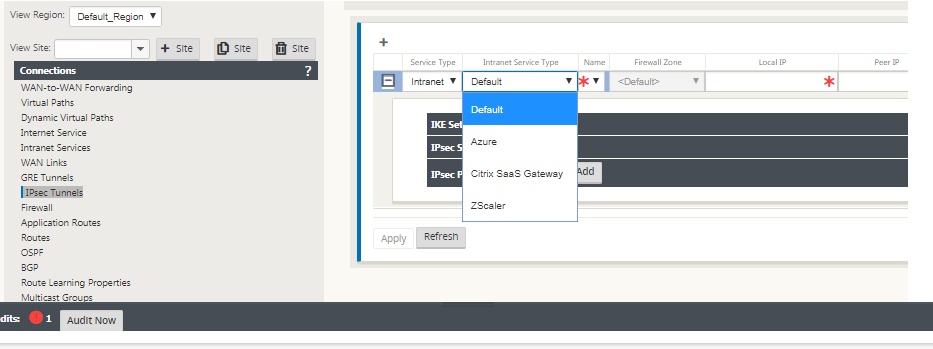

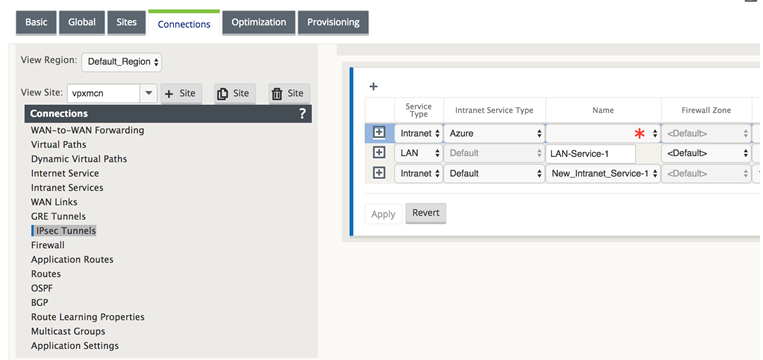

構成エディタで、[ 接続 ] > [ サイトの表示] > [サイト[名] ] > [ IPsec トンネル] に移動します。サービスタイプ (LAN またはイントラネット)を選択します。

-

サービス・タイプの「 名前 」を入力します。イントラネットサービスの種類では、構成されたイントラネットサーバーによって、使用できるローカル IP アドレスが決まります。

-

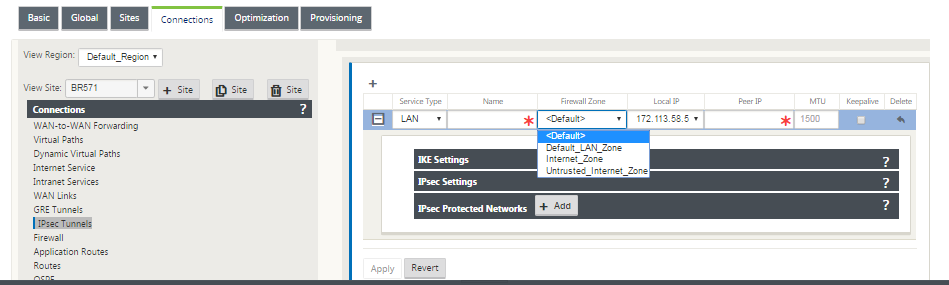

使用可能なローカル IP アドレスを選択し、 ピアに使用する仮想パスのピア IP アドレスを入力します。

注

[サービスタイプ] が [イントラネット] の場合、IP アドレスは選択したイントラネットサービスによって事前に決定されます。

-

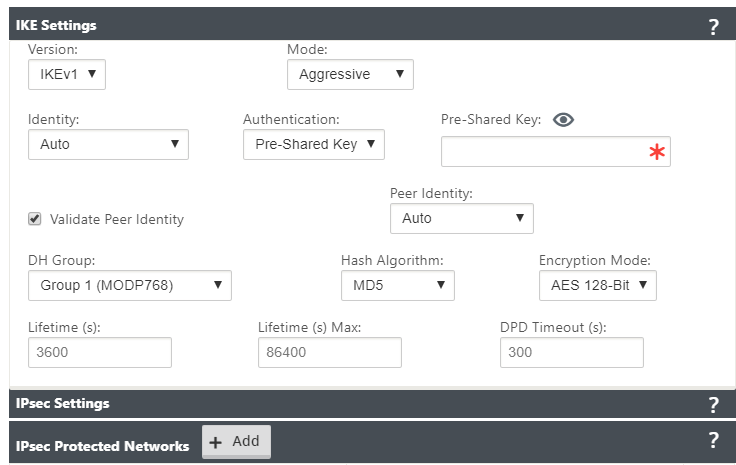

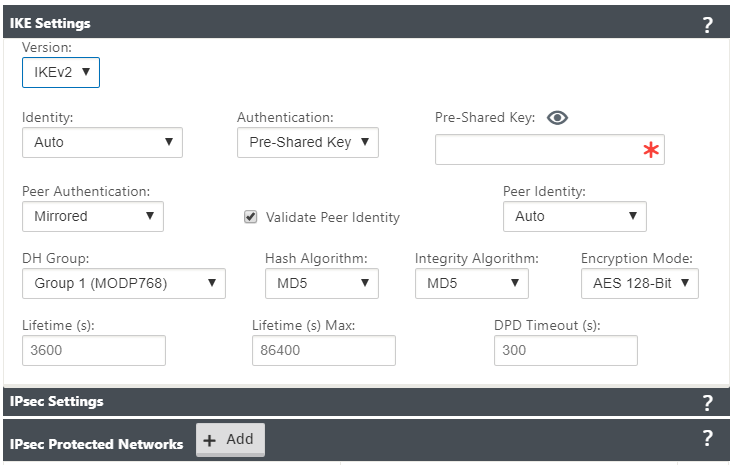

次の表に示す条件を適用して、IPSec 設定を構成します。完了したら、[ 適用 ] をクリックして設定を保存します。

| フィールド |説明 | 値 | | — | — | — | | サービスの種類 | ドロップダウンメニューからサービスタイプを選択します。 | イントラネット、LAN | | 名前 | サービスの種類が [イントラネット] の場合は、ドロップダウンメニューで構成されたイントラネットサービスのリストから選択します。サービスタイプが LAN の場合は、一意の名前を入力します。 | テキスト文字列 | | ローカル IP | このサイトで構成されている使用可能な仮想 IP アドレスのドロップダウンメニューから、IPSec トンネルのローカル IP アドレスを選択します。 | IPアドレス | | ピアIP | IPsec トンネルのピア IP アドレスを入力します。 | IPアドレス | | MTU | IKE および IPsec フラグメントをフラグメント化するための **MTU** を入力します。 | デフォルト:1500 | | IKE 設定 | バージョン:ドロップダウンメニューから IKE バージョンを選択します。 | IKEv1 IKEv2 | モード | ドロップダウンメニューからモードを選択します | FIPS 準拠:メイン、非 FIPS 準拠:アグレッシブ | ID | ドロップダウンメニューから ID を選択します | 自動 IP アドレス手動 IP アドレスユーザ FQDN | 認証 | ドロップダウンメニューから認証の種類を選択 | 事前共有キー:事前共有キーを使用している場合は、このフィールドにコピーして貼り付けます。眼球()アイコンをクリックして、事前共有キーを表示します。証明書:ID 証明書を使用している場合は、ドロップダウンメニューから証明書を選択します。| | ピア ID の検証 | IKE のピアを検証するには、このチェックボックスをオンにします。ピアの ID タイプがサポートされていない場合は、この機能を有効にしない | なし | |DH グループ | ドロップダウンメニューから IKE キー生成に使用する Diffie-Hellman グループを選択 | 非FIPS 準拠:グループ 1、FIPS 準拠:グループ 2 グループ 5 グループ 14 グループ 16 グループ 19 グループ 20 グループ 21 |ハッシュアルゴリズム | IKE メッセージを認証するアルゴリズムをドロップダウンメニューから選択 | FIPS 非対応:MD5 FIPS 準拠:SHA1 SHA-256 | 暗号化モード | ドロップダウンメニューから IKE メッセージの暗号化モードを選択 | AES 128 ビット AES 192ビット AES 256 ビット |ライフタイム | IKE セキュリティアソシエーションが存在するための優先時間を秒単位で入力 | 3600 秒 (デフォルト) | | ライフタイム (s) 最大 | IKE セキュリティアソシエーションが存在できるようにする優先最大時間を秒単位で入力 | 86400 秒 (デフォルト) | | DPD タイムアウト | VPN接続のデッドピア検出タイムアウトを秒単位で入力します。|300 秒 (デフォルト) | | IKEV2 | ピア認証:ドロップダウンメニューから [ピア認証] を選択します。[ミラー化された事前共有キー証明書 ] | [IKE2-事前共有キー] | [ピア事前共有キー]: 認証のために IKEv2 ピア事前共有キーをこのフィールドに貼り付けます。目のアイコン () をクリックして、事前共有キー | テキスト文字列 | | 整合性アルゴリズム | HMAC 検証に使用するハッシュアルゴリズムとしてアルゴリズムをドロップダウンメニューから選択します。| FIPS 非対応:MD5 FIPS 準拠:SHA1 SHA-256 |

注:

終端側の IPsec ルータの設定にハッシュベースメッセージ認証コード(HMAC)が含まれている場合は、 SHA1 としてハッシュアルゴリズムを使用して IPsec モードを EXP+Authに変更します。

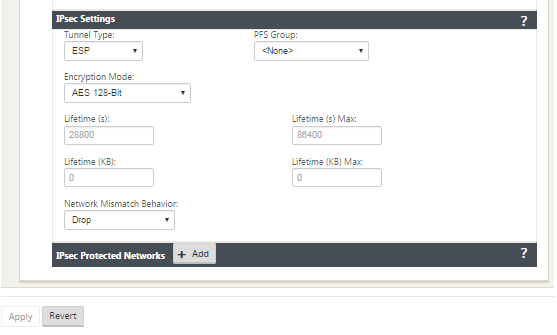

IPsec および IPsec で保護されたネットワーク設定

| フィールド | 説明 | 値 |

|---|---|---|

| トンネルタイプ | ドロップダウンメニューから [ トンネルタイプ ] を選択します。 | ESP ESP+Auth ESP+NULL AH |

| PFSグループ | ドロップダウンメニューから [Diffie-Hellman] グループを選択して、完全な前方秘密鍵生成に使用します。 | なしグループ1 グループ2 グループ5 グループ14 グループ15 グループ16 グループ19 グループ20 グループ21 |

| 暗号化モード | ドロップダウンメニューから IPsec メッセージの 暗号化モード を選択します。 | [ESP] または [ESP+ 認証] を選択した場合は、次のいずれかを選択します。AES 128 ビット、AES 192 ビット、AES 256 ビット、AES 128 ビット GCM 64 ビット、AES 192ビット GCM 64 ビット、AES 256 ビット GCM 64 ビット、AES 128 ビット GCM 96 ビット、AES 128 ビット GCM 96 ビット、AES 192ビット GCM 96 ビット、AES 256 ビット GCM 96 ビット、AES 128 ビット GCM 128 ビット、AES 192ビット GCM 128 ビット、AES 256 ビットGCM 128ビット。AES 128/192/256ビットはCBCをサポートしています。 |

| ライフタイム | IPsec セキュリティアソシエーションの存在を許可する時間を秒単位で入力します。 | 28800 秒(デフォルト) |

| 最大有効期間 | IPSec セキュリティアソシエーションの存在を許可する最大時間を秒単位で入力します。 | 86400 秒(デフォルト) |

| ライフタイム (KB) | IPsec セキュリティアソシエーションが存在するデータ量をキロバイト単位で入力します。 | キロバイト |

| 最大寿命(KB) | IPSec セキュリティアソシエーションの存在を許可するデータの最大量をキロバイト単位で入力します。 | キロバイト |

| ネットワークの不一致動作 | パケットが IPsec トンネルの保護ネットワークと一致しない場合に実行するアクションをドロップダウンメニューから選択します。 | ドロップ、暗号化されていない送信、非 IPSec ルートの使用 |

| IPSec 保護ネットワーク | 送信元 IP /プレフィックス:[追加] (+ [追加]) ボタンをクリックした後、IPSec トンネルが保護するネットワークトラフィックの 送信元 IP とプレフィックスを入力します。 | IPアドレス |

| IPSec 保護ネットワーク | 宛先 IP /プレフィックス:IPsec トンネルが保護するネットワークトラフィックの宛先 IP とプレフィックスを入力します。 | IPアドレス |

IPsecトンネルの監視

SD-WAN アプライアンスの GUI で「 監視」>「IKE/IPSec 」に移動し、IPSec トンネル設定を表示および監視します。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.