URLカテゴリ分類

URLカテゴリ分類は、特定のウェブサイトおよびウェブサイトカテゴリへのユーザーアクセスを制限します。Citrix Secure Web Gateway™ (SWG) が提供するサブスクリプションサービスとして、この機能により、企業顧客は商用カテゴリ分類データベースを使用してウェブトラフィックをフィルタリングできます。このデータベースには、ソーシャルネットワーキング、ギャンブル、アダルトコンテンツ、ニューメディア、ショッピングなど、さまざまなカテゴリに分類された膨大な数(数十億)のURLが含まれています。カテゴリ分類に加えて、各URLにはサイトの過去のリスクプロファイルに基づいて最新の状態に保たれる評価スコアがあります。トラフィックをフィルタリングするには、カテゴリ、カテゴリグループ(テロ、違法薬物など)、またはサイト評価スコアに基づいて高度なポリシーを設定できます。

たとえば、マルウェアに感染していることが知られているサイトなどの危険なサイトへのアクセスをブロックしたり、企業ユーザー向けにアダルトコンテンツやエンターテイメントストリーミングメディアなどのコンテンツへのアクセスを選択的に制限したりできます。また、Citrix® ADMサーバー上でウェブトラフィック分析を監視するために、ユーザーのトランザクション詳細とアウトバウンドトラフィック詳細をキャプチャすることもできます。

Citrix ADCは、事前設定されたNetSTARデバイスnsv10.netstar-inc.comからデータをアップロードまたはダウンロードし、incompasshybridpc.netstar-inc.comはクラウドカテゴリ分類リクエストのデフォルトのクラウドホストとして使用されます。アプライアンスは、そのNSIPアドレスを送信元IPアドレスとして使用し、通信には443を宛先ポートとして使用します。

URLカテゴリ分類の仕組み

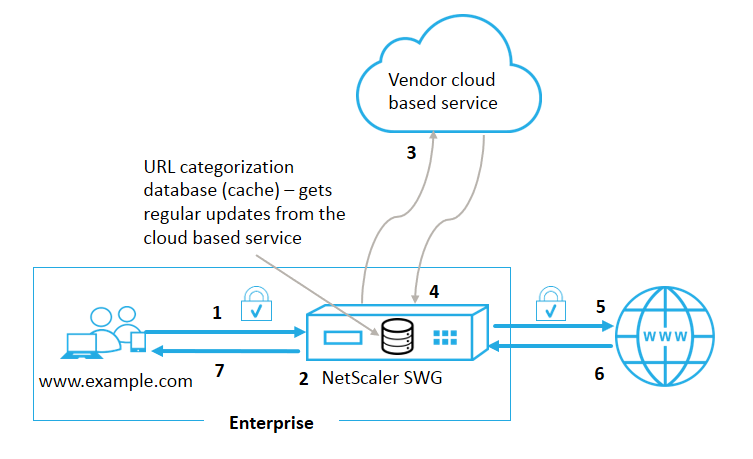

次の図は、Citrix SWG URLカテゴリ分類サービスが、商用URLカテゴリ分類データベースおよびクラウドサービスと統合され、頻繁な更新が行われる様子を示しています。

コンポーネントは次のように相互作用します。

-

クライアントはインターネット宛のURLリクエストを送信します。

-

Citrix SWGプロキシは、URLカテゴリ分類データベースから取得したカテゴリ詳細(カテゴリ、カテゴリグループ、サイト評価スコアなど)に基づいて、リクエストにポリシー適用を行います。データベースがカテゴリ詳細を返した場合、プロセスはステップ5にジャンプします。

-

データベースがカテゴリ分類詳細を見つけられない場合、リクエストはURLカテゴリ分類ベンダーが管理するクラウドベースのルックアップサービスに送信されます。ただし、アプライアンスは応答を待たず、代わりにURLは未分類としてマークされ、ポリシー適用が実行されます(ステップ5にジャンプ)。アプライアンスはクラウドクエリのフィードバックを監視し続け、キャッシュを更新して、将来のリクエストがクラウドルックアップの恩恵を受けられるようにします。

-

SWGアプライアンスは、クラウドベースのサービスからURLカテゴリ詳細(カテゴリ、カテゴリグループ、評価スコア)を受信し、それをカテゴリ分類データベースに保存します。

-

ポリシーがURLを許可し、リクエストはオリジンサーバーに送信されます。そうでない場合、アプライアンスはドロップ、リダイレクト、またはカスタムHTMLページで応答します。

-

オリジンサーバーは、要求されたデータをSWGアプライアンスに応答します。

-

アプライアンスはクライアントに応答を送信します。

ユースケース: 企業における企業コンプライアンス下のインターネット利用

URLフィルタリング機能を使用して、企業コンプライアンスに違反するサイトをブロックするためのコンプライアンスポリシーを検出し、実装できます。これらは、アダルト、ストリーミングメディア、ソーシャルネットワーキングなどのサイトで、非生産的と見なされたり、企業ネットワークで過剰なインターネット帯域幅を消費したりする可能性があります。これらのウェブサイトへのアクセスをブロックすることで、従業員の生産性を向上させ、帯域幅使用の運用コストを削減し、ネットワーク消費のオーバーヘッドを削減できます。

前提条件

URLカテゴリ分類機能は、Citrix Secure Web™ Gateway用のURLフィルタリング機能と脅威インテリジェンスを備えたオプションのサブスクリプションサービスがある場合にのみ、Citrix SWGプラットフォームで機能します。このサブスクリプションにより、顧客はウェブサイトの最新の脅威カテゴリ分類をダウンロードし、そのカテゴリをSecure Web Gatewayに適用できます。このサブスクリプションは、Secure Web Gatewayのハードウェアアプライアンスとソフトウェア(VPX)バージョンの両方で利用可能です。 この機能を有効にして構成する前に、次のライセンスをインストールする必要があります。 CNS_WEBF_SSERVER_Retail.lic

CNS_XXXXX_SERVER_SWG_Retail.lic.

ここで、XXXXXはプラットフォームタイプです。例: V25000

レスポンダーポリシー式

次の表に、受信URLを許可、リダイレクト、またはブロックする必要があるかどうかを確認するために使用できるさまざまなポリシー式を示します。

-

<text>. URL_CATEGORIZE (<min_reputation>, <max_reputation>)-URL_CATEGORYオブジェクトを返します。<min_reputation>が0より大きい場合、返されるオブジェクトには<min_reputation>より低い評価のカテゴリは含まれません。<max_reputation>が0より大きい場合、返されるオブジェクトには<max_reputation>より高い評価のカテゴリは含まれません。カテゴリがタイムリーに解決できない場合、undef値が返されます。 -

<url_category>. CATEGORY()- このオブジェクトのカテゴリ文字列を返します。URLにカテゴリがない場合、またはURLの形式が正しくない場合、返される値は「Unknown」です。 -

<url_category>. CATEGORY_GROUP()- オブジェクトのカテゴリグループを識別する文字列を返します。これはカテゴリの上位レベルのグループ化であり、URLカテゴリに関する詳細度の低い情報が必要な操作で役立ちます。URLにカテゴリがない場合、またはURLの形式が正しくない場合、返される値は「Unknown」です。 -

<url_category>. REPUTATION()- 評価スコアを0から5までの数値として返します。5は最もリスクの高い評価を示します。カテゴリが「Unknown」の場合、評価値は1です。

ポリシータイプ:

- 検索エンジンカテゴリにあるURLのリクエストを選択するポリシー -

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") - アダルトカテゴリグループにあるURLのリクエストを選択するポリシー -

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY_GROUP().EQ("Adult")’ - 評価スコアが4未満の検索エンジンURLのリクエストを選択するポリシー -

add responder policy p2 ‘HTTP.REQ.HOSTNAME.APPEND (HTTP.REQ.URL).URL_CATEGORIZE(4,0).HAS_CATEGORY("Search Engine") - 検索エンジンおよびショッピングURLのリクエストを選択するポリシー -

add responder policy p3 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY().EQ ("good_categories") - 評価スコアが4以上の検索エンジンURLのリクエストを選択するポリシー -

add responder policy p5 ‘CLIENT.SSL.DETECTED_DOMAIN.URL_CATEGORIZE(4,0). CATEGORY().EQ("Search Engines") - 検索エンジンカテゴリにあるURLのリクエストを選択し、URLセットと比較するポリシー -

‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") && HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URLSET_MATCHES_ANY("u1")’

レスポンダーポリシータイプ

URLカテゴリ分類機能で使用されるポリシーには2つのタイプがあり、それぞれのポリシータイプについて以下で説明します。

| ポリシータイプ | 説明

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL

* `URL` -> URL

*`URL` -> URL