ユースケース: エンタープライズインターネットアクセスを準拠させ、安全にする

金融機関のネットワークセキュリティ担当ディレクターは、マルウェアの形でウェブから来る外部の脅威からエンタープライズネットワークを保護したいと考えています。この目的を達成するため、ディレクターは、通常バイパスされる暗号化されたトラフィックを可視化し、悪意のあるウェブサイトへのアクセスを制御する必要があります。ディレクターには、以下の対応が求められます。

- SSL/TLS(暗号化されたトラフィック)を含む、エンタープライズネットワークに出入りするすべてのトラフィックをインターセプトして検査

- ユーザーの財務情報やメールなどの機密情報を含むウェブサイトへのリクエストのインターセプトをバイパス

- 有害または成人向けコンテンツを提供していると特定された有害なURLへのアクセスをブロック

- 悪意のあるウェブサイトにアクセスしているエンタープライズ内のエンドユーザー(従業員)を特定し、これらのユーザーのインターネットアクセスをブロックするか、有害なURLをブロック

上記すべてを達成するために、ディレクターは組織内のすべてのデバイスにプロキシを設定し、それをネットワーク内のプロキシサーバーとして機能するCitrix Secure Web Gateway (SWG) に向けることができます。プロキシサーバーは、エンタープライズネットワークを通過するすべての暗号化および非暗号化トラフィックをインターセプトします。ユーザー認証を促し、トラフィックをユーザーに関連付けます。URLカテゴリを指定して、違法/有害、成人向け、マルウェアおよびスパムのウェブサイトへのアクセスをブロックできます。

上記を達成するには、以下のエンティティを設定します。

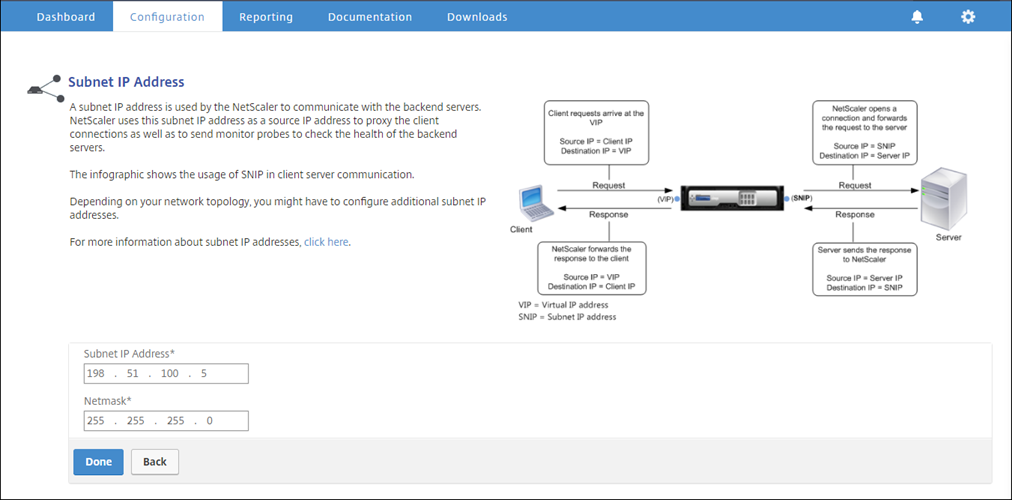

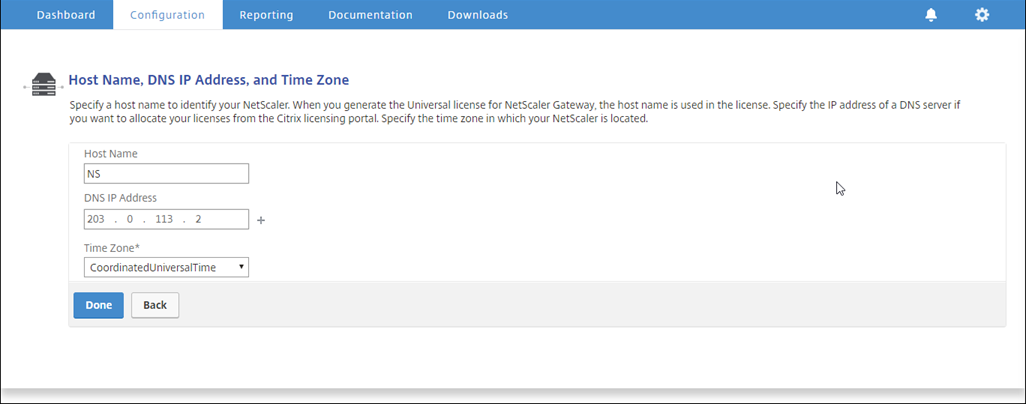

- ホスト名を解決するためのDNSネームサーバー

- オリジンサーバーとの接続を確立するためのサブネットIP (SNIP) アドレス。SNIPアドレスはインターネットアクセス可能である必要があります

- すべての送信HTTPおよびHTTPSトラフィックをインターセプトするための明示モードのプロキシサーバー

- 接続用の暗号やパラメーターなどのSSL設定を定義するためのSSLプロファイル

- SSLインターセプト用のサーバー証明書に署名するためのCA証明書とキーのペア

- インターセプトおよびバイパスするウェブサイトを定義するためのSSLポリシー

- 有効なユーザーのみにアクセスを許可するための認証仮想サーバー、ポリシー、およびアクション

- Citrix® Application Delivery Management (ADM) にデータを送信するためのAppflow®コレクター

このサンプル設定では、CLIとGUIの両方の手順が記載されています。以下のサンプル値が使用されています。これらをIPアドレス、SSL証明書とキー、LDAPパラメーターの有効なデータに置き換えてください。

| 名前 | サンプル設定で使用される値 |

|---|---|

| NSIPアドレス | 192.0.2.5 |

| サブネットIPアドレス | 198.51.100.5 |

| LDAP仮想サーバーIPアドレス | 192.0.2.116 |

| DNSネームサーバーIPアドレス | 203.0.113.2 |

| プロキシサーバーIPアドレス | 192.0.2.100 |

| MAS IPアドレス | 192.0.2.41 |

| SSLインターセプト用CA証明書 | ns-swg-ca-certkey (certificate: ns_swg_ca.crt and key: ns_swg_ca.key) |

| LDAPベースDN | CN=Users,DC=CTXNSSFB,DC=COM |

| LDAPバインドDN | CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM |

| LDAPバインドDNパスワード | zzzzz |

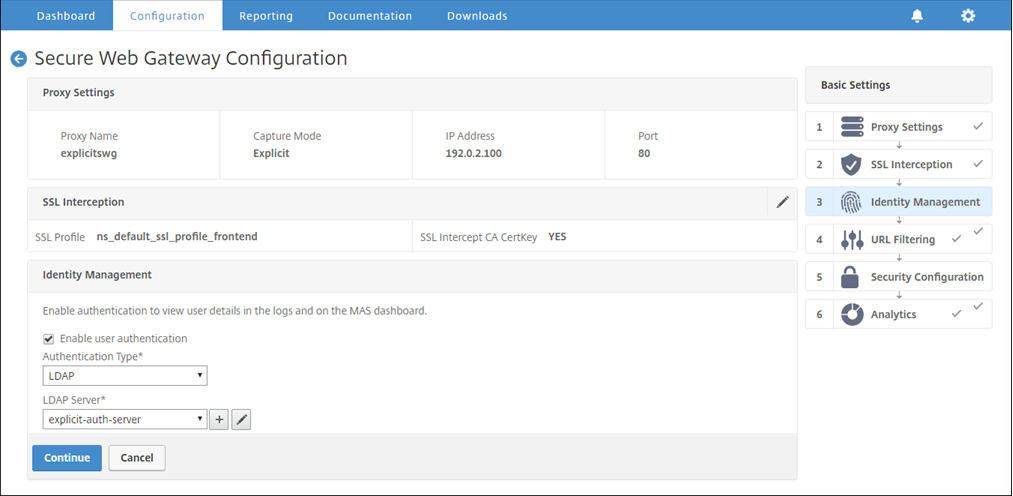

セキュアウェブゲートウェイウィザードを使用したエンタープライズネットワークとの間のトラフィックのインターセプトと検査の設定

ネットワークとの間の他のトラフィックに加えて、暗号化されたトラフィックをインターセプトして検査するための設定を作成するには、プロキシ設定、SSLi設定、ユーザー認証設定、およびURLフィルタリング設定が必要です。以下の手順には、入力された値の例が含まれています。

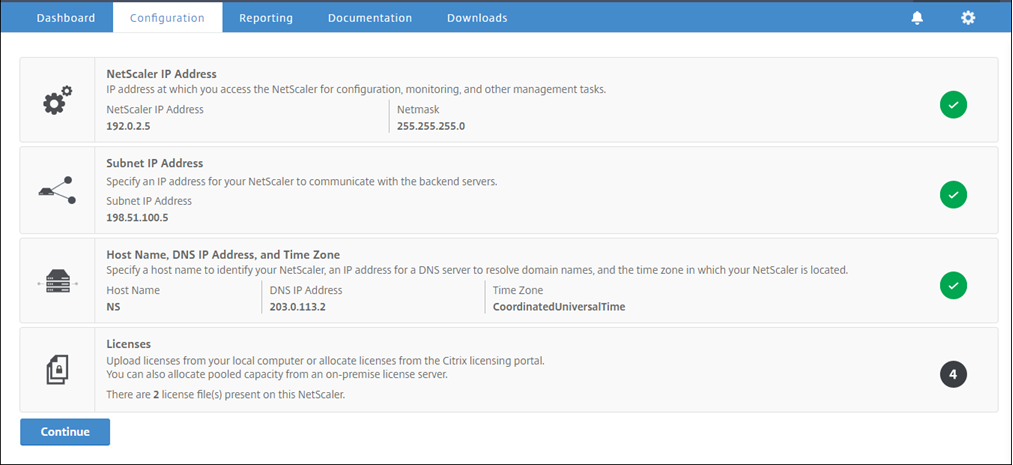

SNIPアドレスとDNSネームサーバーの設定

-

ウェブブラウザでNSIPアドレスを入力します。例:

http://192.0.2.5 -

User Name と Password に管理者資格情報を入力します。次の画面が表示されます。

-

Subnet IP Address セクション内をクリックし、IPアドレスを入力します。

-

Done をクリックします。

-

Host Name, DNS IP Address, and Time Zone セクション内をクリックし、これらのフィールドの値を入力します。

-

Done をクリックし、次に Continue をクリックします。

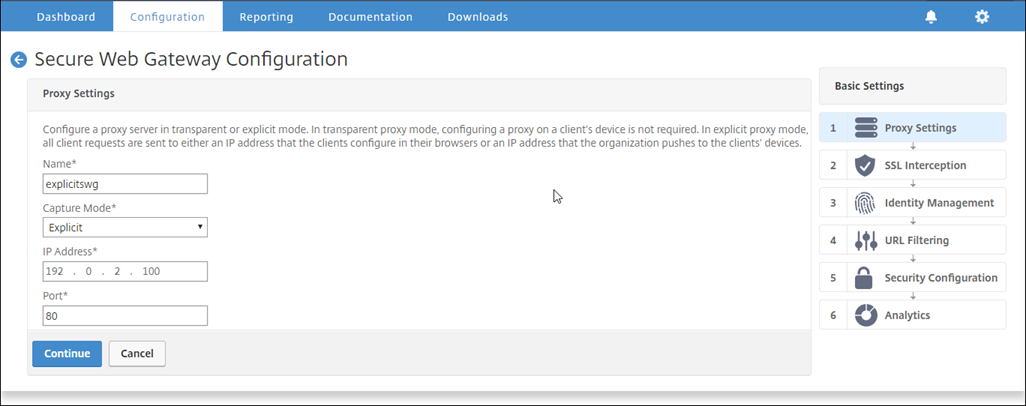

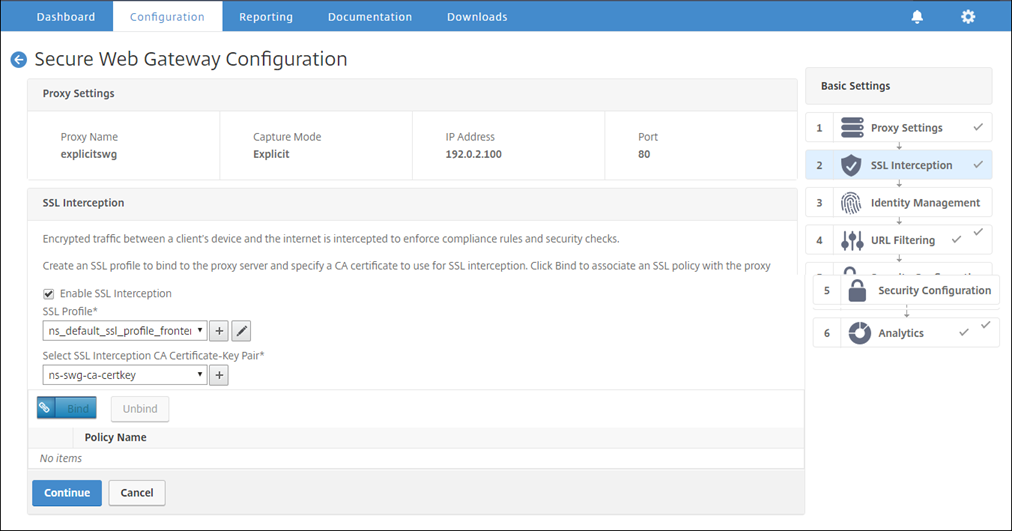

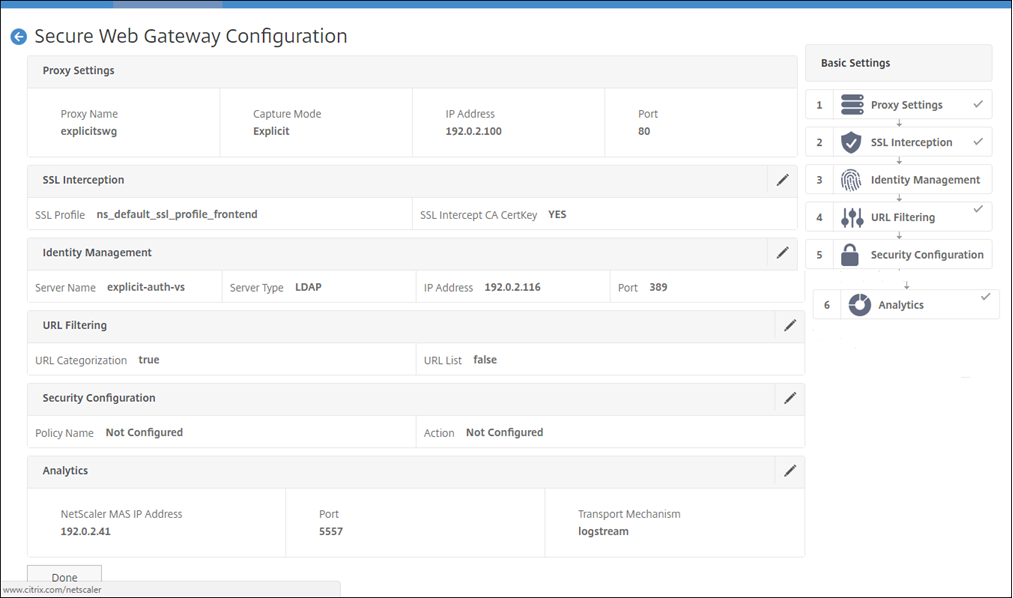

プロキシ設定

-

Secure Web Gateway > Secure Web Gateway Wizard に移動します。

-

Get Started をクリックし、次に Continue をクリックします。

-

Proxy Settings ダイアログボックスで、明示的プロキシサーバーの名前を入力します。

-

Capture Mode で Explicit を選択します。

-

IPアドレスとポート番号を入力します。

-

Continue をクリックします。

SSLインターセプト設定

-

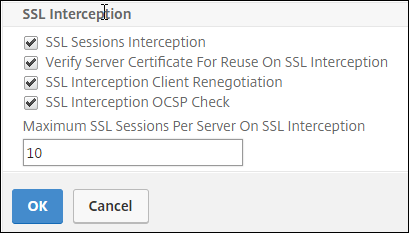

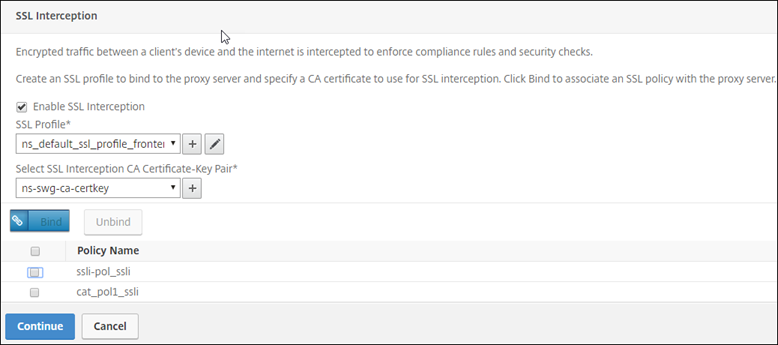

Enable SSL Interception を選択します。

-

SSL Profile で「+」をクリックして新しいフロントエンドSSLプロファイルを追加し、このプロファイルで SSL Sessions Interception を有効にします。

-

OK をクリックし、次に Done をクリックします。

-

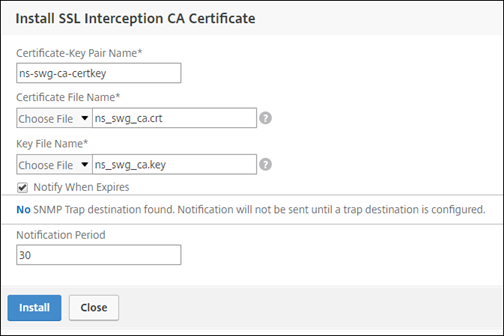

Select SSL interception CA Certificate-Key Pair で「+」をクリックして、SSLインターセプト用のCA証明書とキーのペアをインストールします。

-

Install をクリックし、次に Close をクリックします。

-

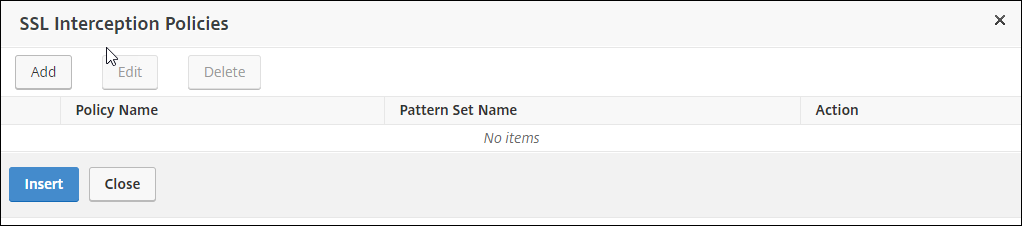

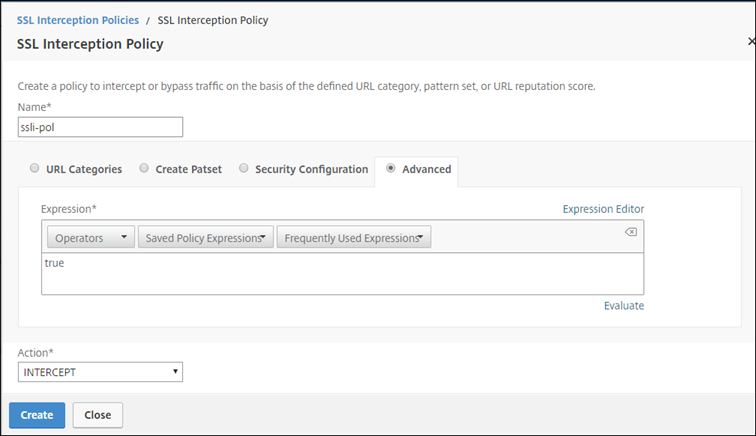

すべてのトラフィックをインターセプトするポリシーを追加します。Bind をクリックし、次に Add をクリックします。

-

ポリシーの名前を入力し、Advanced を選択します。Expressionエディターで

trueと入力します。 -

Action で INTERCEPT を選択します。

-

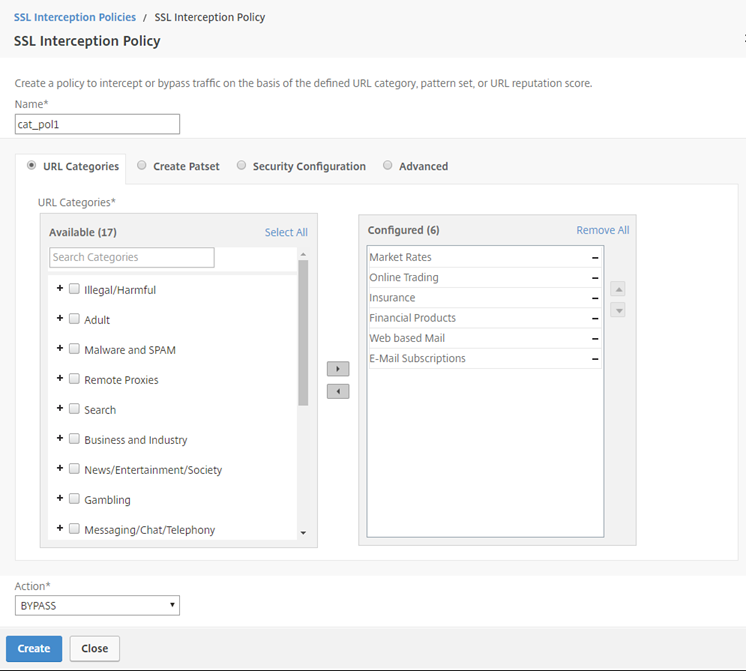

Create をクリックし、次に Add をクリックして機密情報をバイパスする別のポリシーを追加します。

-

ポリシーの名前を入力し、URL Categories で Add をクリックします。

-

Finance と Email カテゴリを選択し、Configured リストに移動します。

-

Action で BYPASS を選択します。

-

Create をクリックします。

-

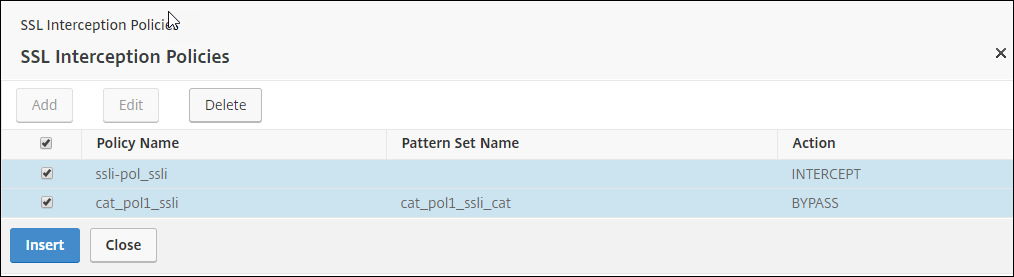

以前に作成した2つのポリシーを選択し、Insert をクリックします。

-

Continue をクリックします。

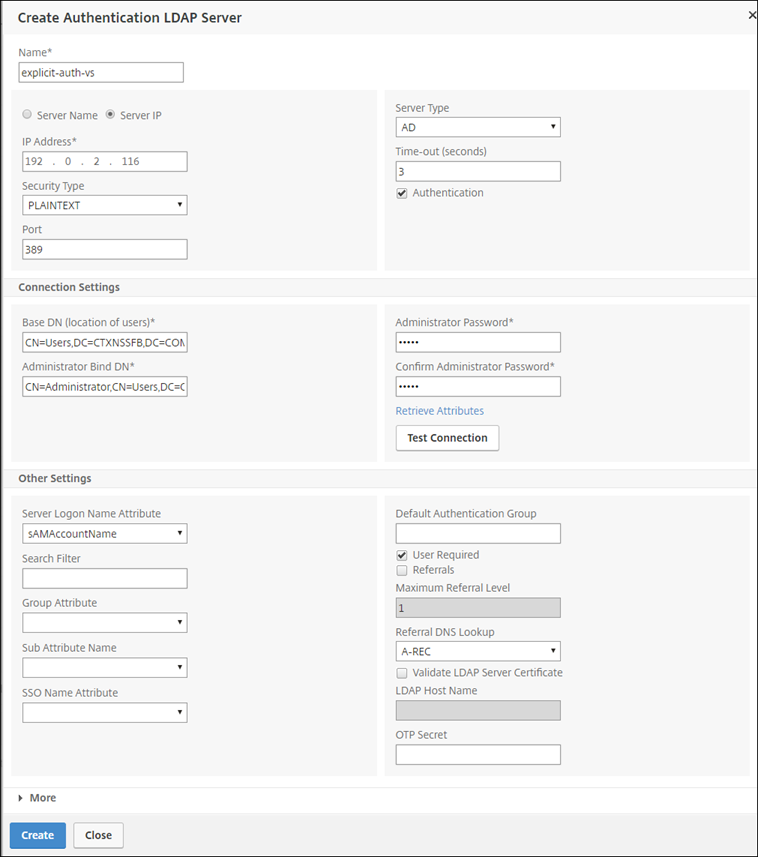

ユーザー認証設定

-

Enable user authentication を選択します。Authentication Type フィールドで LDAP を選択します。

-

LDAPサーバーの詳細を追加します。

-

Create をクリックします。

-

Continue をクリックします。

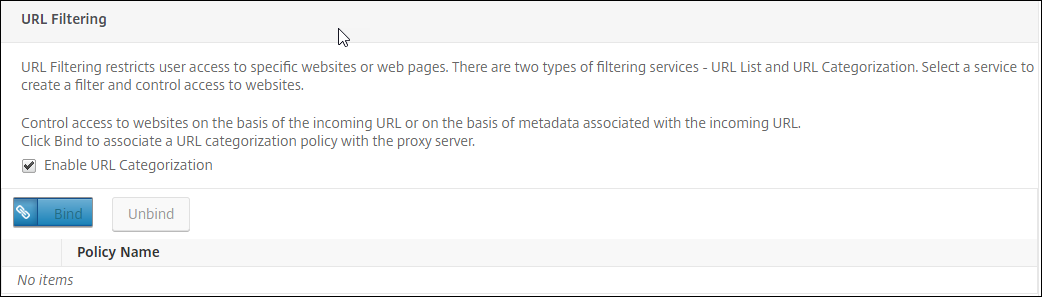

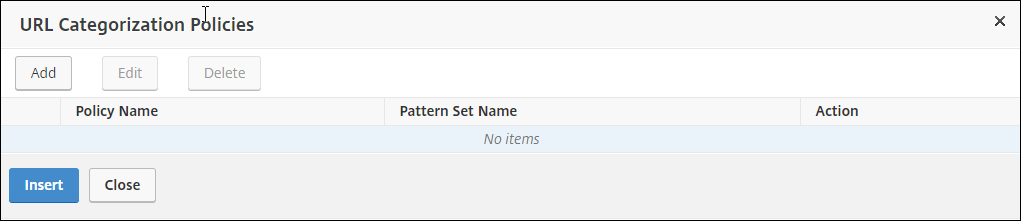

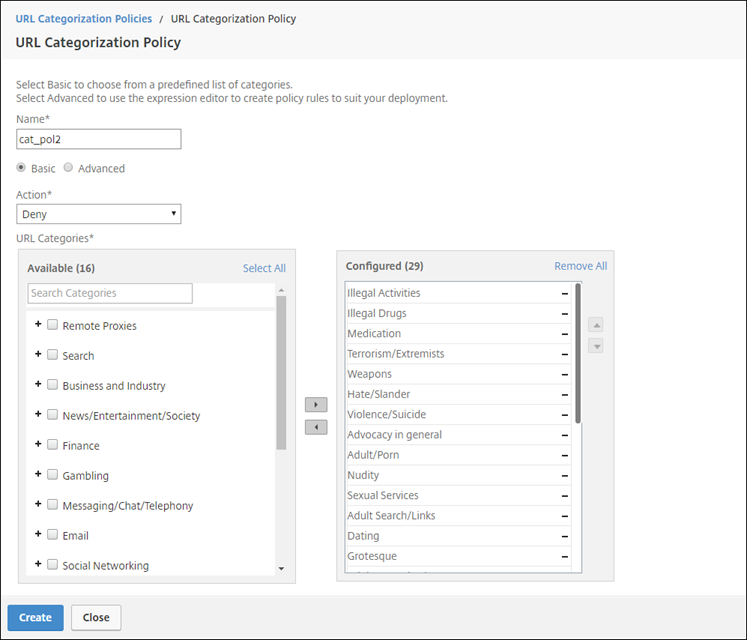

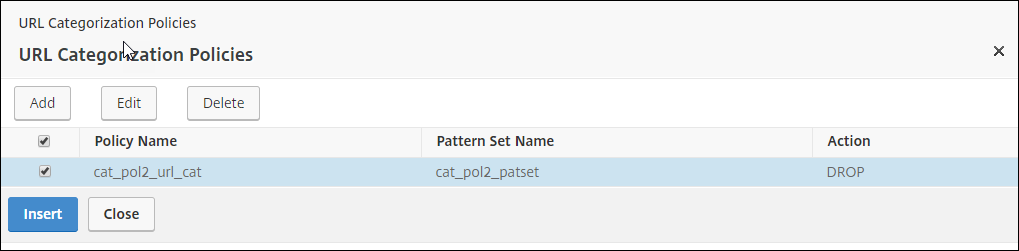

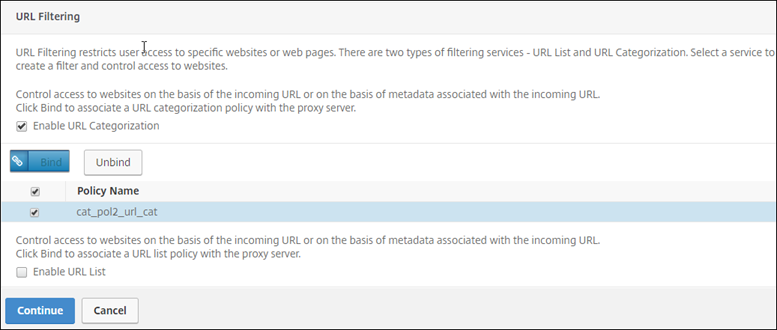

URLフィルタリング設定

-

Enable URL Categorization を選択し、次に Bind をクリックします。

-

Add をクリックします。

-

ポリシーの名前を入力します。Action で Deny を選択します。URL Categories で Illegal/Harmful、Adult、Malware and SPAM を選択し、Configured リストに移動します。

-

Create をクリックします。

-

ポリシーを選択し、次に Insert をクリックします。

-

Continue をクリックします。

-

Continue をクリックします。

-

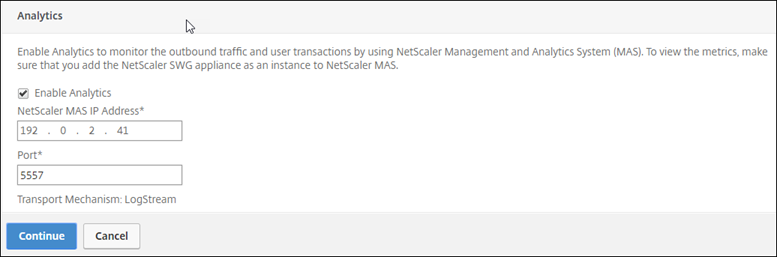

Enable Analytics をクリックします。

-

Citrix ADMのIPアドレスを入力し、Port に

5557を指定します。

-

Continue をクリックします。

-

Done をクリックします。

Citrix ADMを使用して、ユーザーの主要なメトリクスを表示し、以下を判断します。

- エンタープライズ内のユーザーのブラウジング行動

- エンタープライズ内のユーザーがアクセスしたURLカテゴリ

- URLまたはドメインへのアクセスに使用されたブラウザ

この情報を使用して、ユーザーのシステムがマルウェアに感染しているかどうかを判断したり、ユーザーの帯域幅消費パターンを理解したりできます。Citrix SWGアプライアンスのポリシーを微調整して、これらのユーザーを制限したり、さらにいくつかのウェブサイトをブロックしたりできます。MASでメトリクスを表示する方法の詳細については、MASユースケースの「エンドポイントの検査」ユースケースを参照してください。

注

CLIを使用して以下のパラメーターを設定します。

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

CLIの例

以下の例には、エンタープライズネットワークとの間のトラフィックのインターセプトと検査を設定するために使用されるすべてのコマンドが含まれています。

一般的な設定:

add ns ip 192.0.2.5 255.255.255.0

add ns ip 198.51.100.5 255.255.255.0 -type SNIP

add dns nameServer 203.0.113.2

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

認証設定:

add authentication vserver explicit-auth-vs SSL

bind ssl vserver explicit-auth-vs -certkeyName ns-swg-ca-certkey

add authentication ldapAction swg-auth-action-explicit -serverIP 192.0.2.116 -ldapBase "CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDn "CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDnPassword zzzzzz -ldapLoginName sAMAccountName

add authenticationpolicy swg-auth-policy -rule true -action swg-auth-action-explicit

bind authentication vserver explicit-auth-vs -policy swg-auth-policy -priority 1

<!--NeedCopy-->

プロキシサーバーとSSLインターセプト設定:

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

URLカテゴリ設定:

add ssl policy cat_pol1_ssli -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Finance") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Email")" -action BYPASS

bind ssl vserver explicitswg -policyName cat_pol1_ssli -priority 10 -type INTERCEPT_REQ

add ssl policy cat_pol2_ssli -rule "client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Adult") || client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Malware and SPAM") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Illegal/Harmful")" -action RESET

bind ssl vserver explicitswg -policyName cat_pol2_ssli -priority 20 -type INTERCEPT_REQ

<!--NeedCopy-->

Citrix ADMにデータをプルするためのAppFlow設定:

add appflow collector _swg_testswg_apfw_cl -IPAddress 192.0.2.41 -port 5557 -Transport logstream

set appflow param -templateRefresh 60 -httpUrl ENABLED -AAAUserName ENABLED -httpCookie ENABLED -httpReferer ENABLED -httpMethod ENABLED -httpHost ENABLED -httpUserAgent ENABLED -httpContentType ENABLED -httpVia ENABLED -httpLocation ENABLED -httpDomain ENABLED -cacheInsight ENABLED -urlCategory ENABLED

add appflow action _swg_testswg_apfw_act -collectors _swg_testswg_apfw_cl -distributionAlgorithm ENABLED

add appflow policy _swg_testswg_apfw_pol true _swg_testswg_apfw_act

bind cs vserver explicitswg -policyName _swg_testswg_apfw_pol -priority 1

<!--NeedCopy-->