-

-

認証

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

認証

ユーザーは、NetScaler Consoleによる内部認証、認証サーバーによる外部認証、またはその両方で認証できます。ローカル認証を使用する場合、ユーザーはNetScaler Consoleのセキュリティデータベースに存在する必要があります。ユーザーが外部で認証される場合、選択された認証プロトコルに応じて、ユーザーの「外部名」は認証サーバーに登録されている外部ユーザーIDと一致する必要があります。

NetScaler Consoleは、RADIUS、LDAP、およびTACACSサーバーによる外部認証をサポートしています。この統合サポートにより、システムにアクセスするすべてのローカルおよび外部の認証、認可、アカウンティングサーバーユーザーを認証および認可するための共通インターフェイスが提供されます。NetScaler Consoleは、ユーザーがシステムとの通信に使用する実際のプロトコルに関係なく、ユーザーを認証できます。ユーザーが外部認証用に構成されたNetScaler Consoleの実装にアクセスしようとすると、要求されたアプリケーションサーバーはユーザー名とパスワードをRADIUS、LDAP、またはTACACSサーバーに送信して認証します。認証が成功すると、ユーザーはNetScaler Consoleへのアクセスを許可されます。

外部認証サーバー

NetScaler Consoleは、すべての認証、認可、および監査サービス要求をリモートのRADIUS、LDAP、またはTACACSサーバーに送信します。リモートの認証、認可、および監査サーバーは要求を受信し、要求を検証し、NetScaler Consoleに応答を送信します。認証にリモートのRADIUS、TACACS、またはLDAPサーバーを使用するように構成されている場合、NetScaler ConsoleはRADIUS、TACACS、またはLDAPクライアントになります。これらの構成のいずれにおいても、認証レコードはリモートホストサーバーデータベースに保存されます。アカウント名、割り当てられた権限、および時間アカウンティングレコードも、各ユーザーの認証、認可、および監査サーバーに保存されます。

また、NetScaler Consoleの内部データベースを使用して、ユーザーをローカルで認証することもできます。ユーザーとそのパスワード、およびデフォルトの役割のデータベースエントリを作成します。特定の種類の認証の認証順序を選択することもできます。サーバーグループ内のサーバーのリストは順序付けられたリストです。リストの最初のサーバーは、利用できない場合を除き常に使用され、その場合はリストの次のサーバーが使用されます。内部データベースを、構成された認証、認可、および監査サーバーのリストへのフォールバック認証バックアップとして含めるようにサーバーを構成できます。

NetScaler Consoleで次のサーバーを構成および追加できます。

NetScaler Consoleでのユーザー認証

NetScaler Consoleでユーザーを認証する方法は2つあります。

-

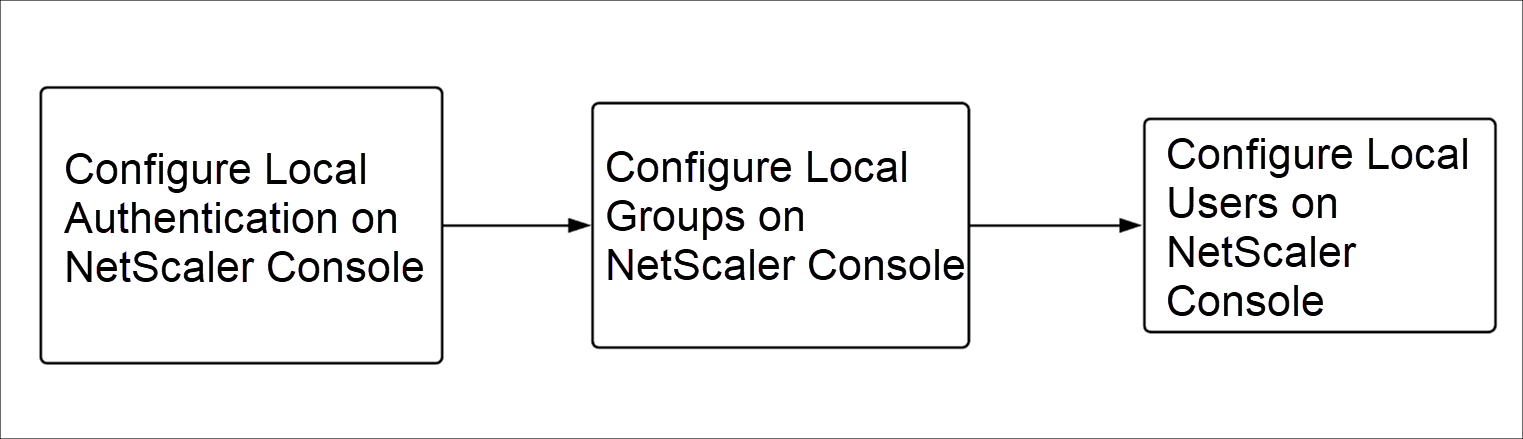

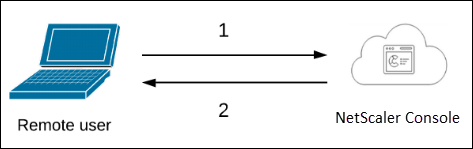

NetScaler Consoleで構成されたローカルユーザー

構成後、ローカルサーバーでのユーザー認証のワークフローは次のとおりです。

1 – ユーザーがNetScaler Consoleにログオンします

2 – NetScaler Consoleはユーザーに認証用の資格情報を要求し、NetScaler Consoleデータベースで資格情報が一致するかどうかを確認します。

-

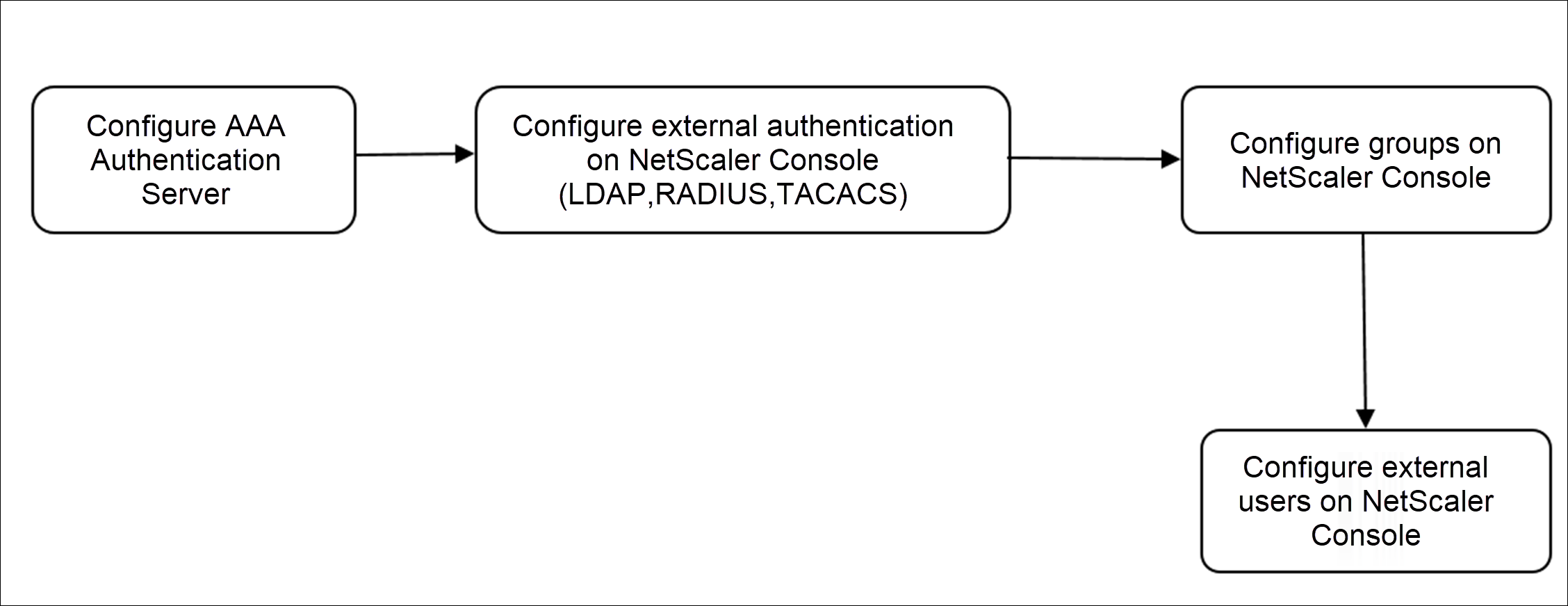

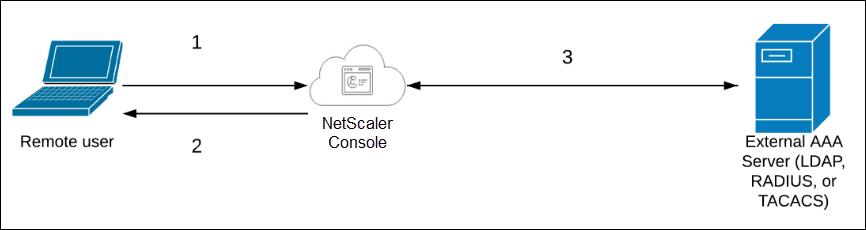

外部認証サーバーの使用

構成後、外部認証、認可、および監査サーバーでのユーザー認証のワークフローは次のとおりです。

1 – ユーザーがNetScaler Consoleに接続します

2 – NetScaler Consoleはユーザーに資格情報を要求します

3 – NetScaler Consoleは、外部認証、認可、および監査サーバーでユーザー資格情報を検証します。検証が成功すると、ユーザーはログオンを続行できます

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.