iOSユーザー用のCitrix SSO をセットアップする

重要: Citrix VPNは、iOS 12以降では使用できません。VPNを続行するには、Citrix SSO アプリを使用します。

以下は、さまざまな機能が使用可能かに関するCitrix VPNとCitrix SSOの比較表です。

| 機能 | Citrix VPN | Citrix SSO |

|---|---|---|

| デバイスレベルのVPN | サポート対象 | サポート対象 |

| Per-App VPN(MDMのみ) | サポート対象 | サポート対象 |

| Per-App分割トンネル | 未サポート | サポート対象 |

| MDM構成済みVPNプロファイル | サポート対象 | サポート対象 |

| オンデマンドVPN | サポート対象 | サポート対象 |

| パスワードトークン(T-OTPベース) | 未サポート | サポート対象 |

| プッシュ通知ベースのログイン(登録済みスマートフォンからの第2要素) | 未サポート | サポート対象 |

| 証明書ベースの認証 | サポート対象 | サポート対象 |

| ユーザー名/パスワード認証 | サポート対象 | サポート対象 |

| Citrix Endpoint Management によるネットワークアクセス制御チェック(以前のXenMobile) | 未サポート | サポート対象 |

| Microsoft Intune を使用したネットワークアクセス制御のチェック | サポート対象 | サポート対象 |

| DTLSサポート | 未サポート | サポート対象 |

| ユーザが作成した VPN プロファイルをブロックする | サポート対象 | サポート対象 |

| Citrix Cloud管理のネイティブアプリでのシングルサインオン | 未サポート | サポート対象 |

| サポートされるOSバージョン | iOS 9、10、11(iOS 12以降では機能しません) | iOS 9+ |

MDM製品との互換性

Citrix SSO は、Citrix Endpoint Management(以前のXenMobile の)、Microsoft Intune などのほとんどのMDMプロバイダと互換性があります。

Citrix SSO は、ネットワークアクセス制御(NAC)と呼ばれる機能もサポートしています。NAC の詳細については、ここをクリックしてください。NACを使用すると、MDM管理者はCitrix ADCに接続する前にエンドユーザーデバイスのコンプライアンスを強制することができます。Citrix SSO の NAC には、Citrix Endpoint Managementや Intune および Citrix ADC などの MDM サーバーが必要です。

Citrix SSO 用の MDM 管理対象の VPN プロファイルを構成する

以下のセクションでは、例としてCitrix Endpoint Management(以前のXenMobile)を使用して、Citrix SSO のデバイス全体とアプリごとのVPNプロファイルの両方を設定する手順について説明します。他のMDMソリューションでは、Citrix SSO を使用する際には、このドキュメントを参照として使用できます。

注: このセクションでは、基本的なデバイス全体およびアプリケーションごとの VPN プロファイルの設定手順について説明します。また、Citrix Endpoint Management(旧XenMobile)のドキュメントまたはAppleのMDM VPNペイロード構成に従って、オンデマンド、常時オン、プロキシを構成することもできます。

デバイスレベルの VPN プロファイル

デバイスレベルの VPN プロファイルは、システム全体の VPN を設定するために使用されます。すべてのアプリケーションとサービスからのトラフィックは、Citrix ADCで定義されたVPNポリシー(フルトンネル、分割トンネル、リバース分割トンネルなど)に基づいてCitrix Gatewayにトンネリングされます。

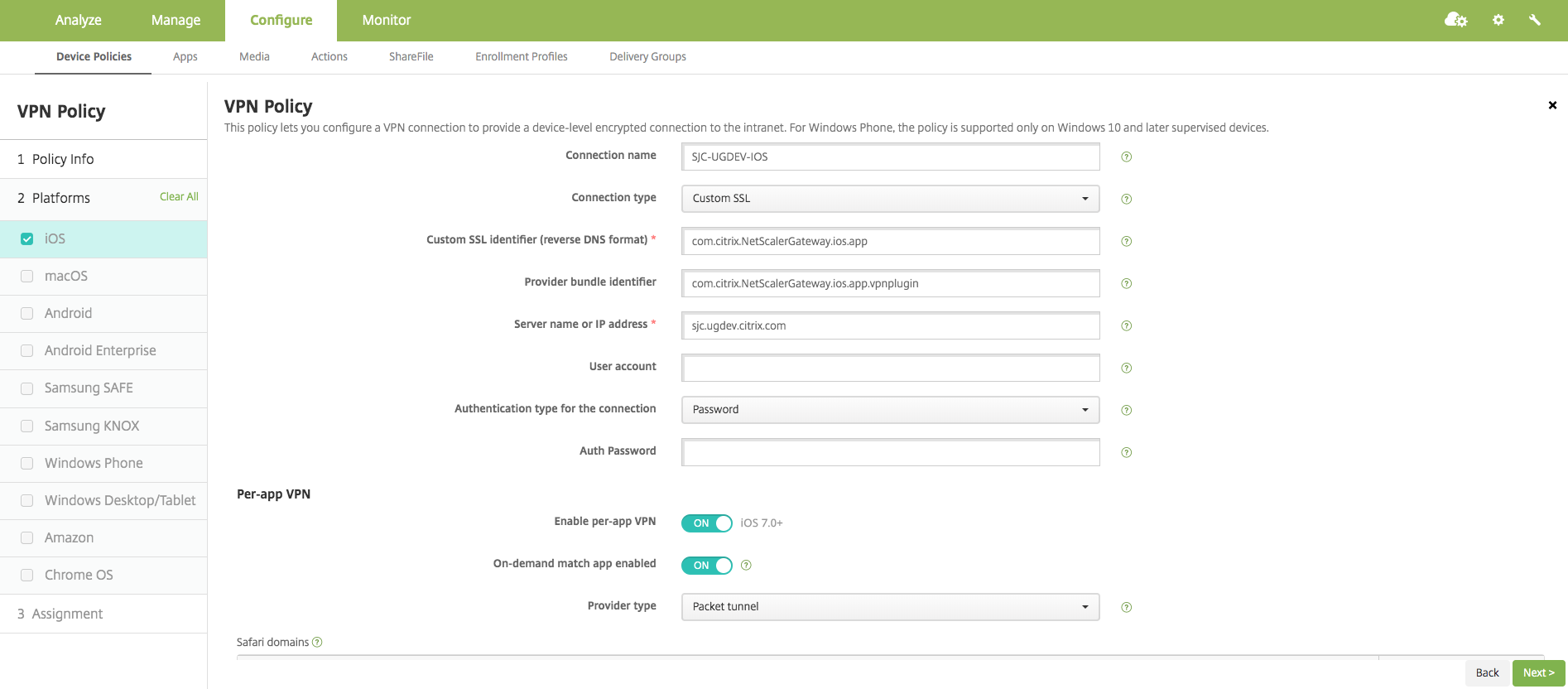

Citrix Endpoint Management でデバイスレベルのVPNを構成するには

Citrix Endpoint Management でデバイスレベルのVPNを構成するには、次の手順を実行します。

1. Citrix Endpoint Management MDMコンソールで、「 設定 」>「 デバイスポリシー 」>「 新しいポリシーの追加 」の順に選択します。

2. 左側の [ポリシープラットフォーム] ペインで [ iOS ] を選択します。右側のペインで [ VPN ] を選択します。

3. [ ポリシー情報 ] ページで、有効なポリシー名と説明を入力し、[ 次へ ] をクリックします。

4. iOS の VPN ポリシー ページで、有効な接続名を入力し、[ 接続の種類 ] で [カスタム SSL ] を選択します。

注: MDM VPN ペイロードでは、接続名は UserDefinedNameキーに対応し、 VPN タイプキーは VPNに設定する必要があります。

5.カスタムSSL識別子(逆DNS形式)に、「 com.citrix.NetScalerGateway.ios.app」と入力します。これは、iOS上のCitrix SSO アプリケーションのバンドル識別子です。

注:MDM VPN ペイロードでは、カスタム SSL 識別子は VPNSubTypeキーに対応します。

6.プロバイダーバンドル識別子 に、「 com.citrix.NetScalerGateway.ios.app.vpnplugin 」と入力します。これは、Citrix SSO iOSアプリのバイナリに含まれるネットワーク拡張のバンドル識別子です。

注: MDM VPN ペイロードでは、プロバイダーバンドル識別子は プロバイダーバンドル識別子キーに対応します。

7. [ サーバー名またはIPアドレス ] に、このCitrix Endpoint Management インスタンスに関連付けられたCitrix ADC IPアドレスまたはFQDN(完全修飾ドメイン名)を入力します。

設定ページの残りのフィールドはオプションです。これらのフィールドの設定は、Citrix Endpoint Management(以前のXenMobile の)ドキュメントに記載されています。

8. [ 次へ] をクリックします。

9.[保存] をクリックします。

アプリケーションごとの VPN プロファイル

アプリケーションごとの VPN プロファイルは、特定のアプリケーションの VPN を設定するために使用されます。特定のアプリケーションからのトラフィックのみがCitrix Gateway にトンネリングされます。アプリケーションごとの VPN ペイロードは、デバイス全体の VPN のすべてのキーに加えて、いくつかの追加キーをサポートします。

Citrix Endpoint Management でアプリケーションレベルごとのVPNを構成するには

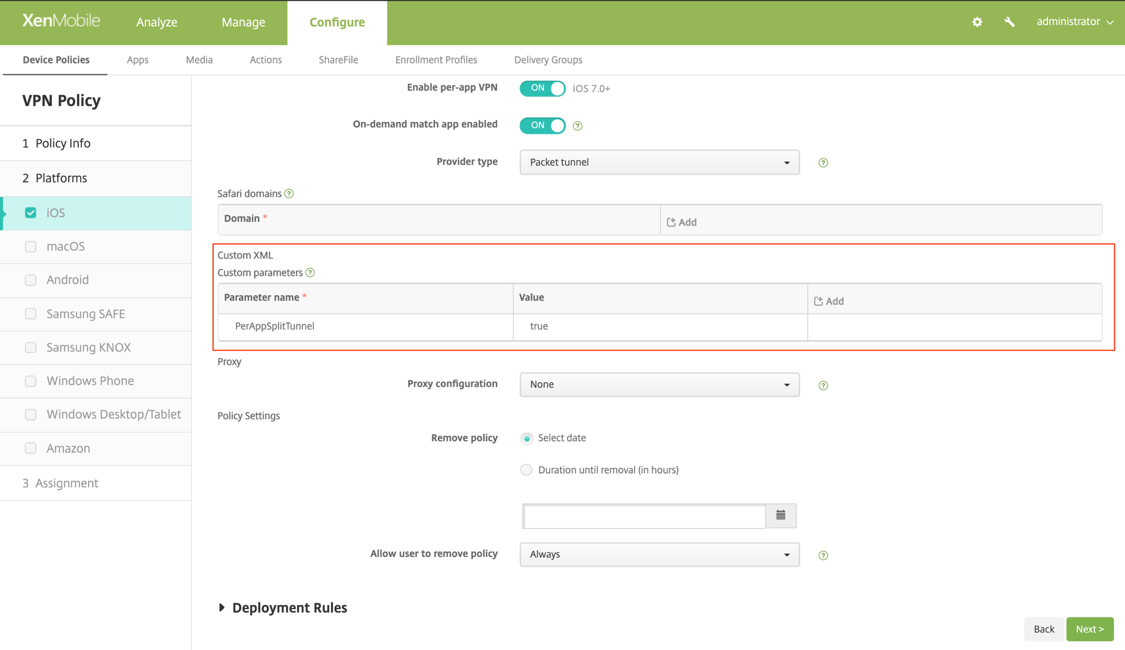

アプリケーションごとの VPN を設定するには、次の手順を実行します。

1. Citrix Endpoint Management でデバイスレベルのVPN構成を完了します。

2. [アプリケーション ごとの VPN] セクションで、[アプリケーションごとの VPN を有効にする ] スイッチをオンにします。

3.マッチアプリの起動時にCitrix SSO を自動的に起動する必要がある場合は、[オンデマンドマッチアプリ有効]スイッチをONにします 。これは、ほとんどのアプリごとのケースで推奨されます。

注:MDM VPN ペイロードでは、このフィールドは OnDemandMatchAppEnabledキーに対応します。

4. [ プロバイダタイプ] で、[ パケットトンネル] を選択します。

注: MDM VPN ペイロードでは、このフィールドはキー プロバイダータイプに対応します。

5. Safari ドメインの設定はオプションです。Safariドメインが設定されている場合、ユーザーがSafariを起動し、[ ドメイン ]フィールドのURLと一致するURLに移動すると、Citrix SSO が自動的に起動します。特定のアプリで VPN を制限する場合は、これはお勧めできません。

注: MDM VPN ペイロードでは、このフィールドはキー SafariDomainsに対応します。

設定ページの残りのフィールドはオプションです。これらのフィールドの設定は、Citrix Endpoint Management(以前のXenMobile の)ドキュメントに記載されています。

14. [ 次へ] をクリックします。

15.[保存] をクリックします。

この VPN プロファイルをデバイス上の特定のアプリに関連付けるには、このガイド(https://www.citrix.com/blogs/2016/04/19/per-app-vpn-with-xenmobile-and-citrix-vpn/)に従ってApp Inventory ポリシーと認証情報プロバイダーポリシーを作成する必要があります。

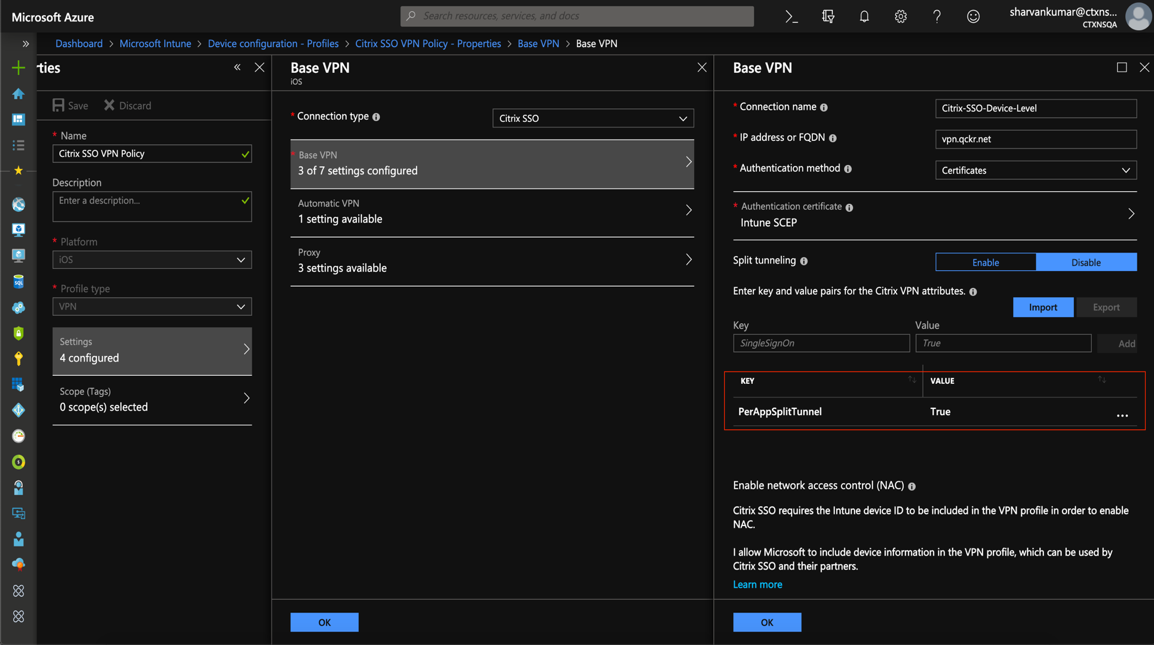

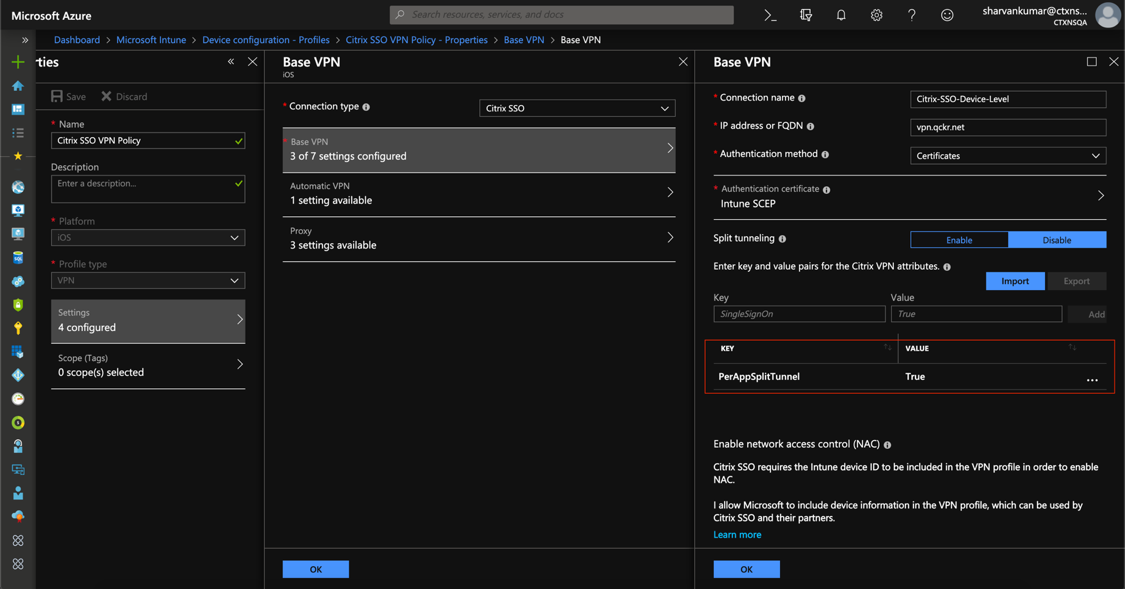

アプリケーション単位の VPN での分割トンネルの設定

MDM のお客様は、Citrix SSO 用にアプリケーションごとの VPN で分割トンネルを設定できます。これを行うには、MDM サーバーで作成された VPN プロファイルのベンダー設定セクションに、次のキーと値のペアを追加する必要があります。

- Key = "PerAppSplitTunnel"

- Value = "true or 1 or yes"

<!--NeedCopy-->

キーは大文字と小文字を区別し、完全に一致する必要があります。value は大文字と小文字を区別しません。

注: ベンダー構成を構成するためのユーザーインターフェイスは、MDM ベンダー間で標準ではありません。MDM ユーザーコンソールでベンダーの構成セクションを検索するのには、MDM の製造元に問い合わせる必要があります。

以下は、Citrix Endpoint Management の構成(ベンダー固有の設定)のサンプルスクリーンショットです。

以下は、Microsoft Intune の構成 (ベンダー固有の設定) のサンプルスクリーンショットです。

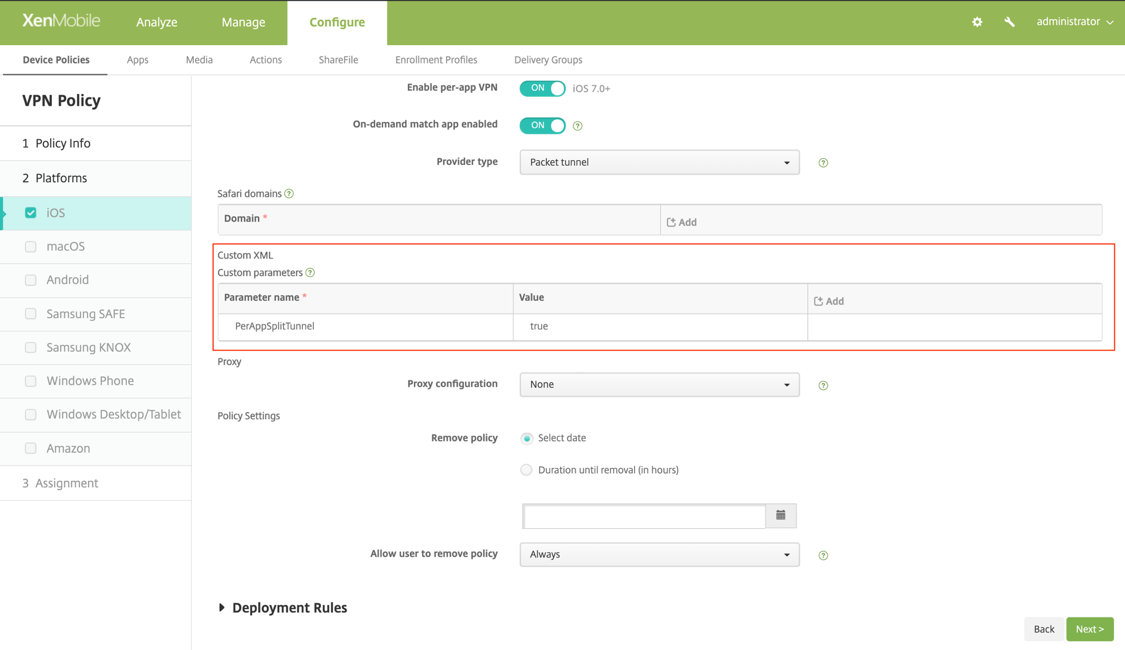

ユーザが作成した VPN プロファイルの無効化

MDMのお客様は、ユーザーがCitrix SSO アプリケーション内からVPNプロファイルを手動で作成できないようにすることができます。これを行うには、MDM サーバーで作成された VPN プロファイルのベンダー設定セクションに、次のキーと値のペアを追加する必要があります。

- Key = "disableUserProfiles"

- Value = "true or 1 or yes"

<!--NeedCopy-->

キーは大文字と小文字を区別し、完全に一致する必要があります。value は大文字と小文字を区別しません。

注: ベンダー構成を構成するためのユーザーインターフェイスは、MDM ベンダー間で標準ではありません。MDM ユーザーコンソールでベンダーの構成セクションを検索するのには、MDM の製造元に問い合わせる必要があります。

以下は、Citrix Endpoint Management の構成(ベンダー固有の設定)のサンプルスクリーンショットです。

以下は、Microsoft Intune の構成 (ベンダー固有の設定) のサンプルスクリーンショットです。

既知の問題

問題の説明: アプリケーションごとの VPN またはオンデマンド VPN 設定で「.local」ドメインを含む FQDN アドレスのトンネリング。Appleのネットワーク拡張フレームワークには、ドメイン部分に.local を含む FQDN アドレス(たとえば、http://wwww.abc.local)がシステムの TUN インターフェイスを介してトンネリングされないようにするバグがあります。このアドレスのトラフィックは、代わりにデバイスの物理インターフェイスを介して送信されます。この問題は、アプリケーションごとの VPN 設定またはオンデマンド VPN 設定でのみ発生し、システム全体の VPN 設定では発生しません。Citrix はAppleにレーダーバグ報告を提出しており、AppleはRFC-6762:https://tools.ietf.org/html/rfc6762によると、.localはマルチキャストDNS(mDNS) クエリであるため、バグではないと指摘していました。しかし、Appleはまだバグを終了しておらず、今後のiOSリリースで問題が解決されるかどうかは不明です。

回避策:回避策などのアドレスには、.local 以外のドメイン名を割り当てます。

制限事項

- FQDN ベースの分割トンネリングは、まだ完全にはサポートされていません。

- エンドポイント分析(EPA)は、iOS ではサポートされていません。

- ポート/プロトコルに基づく分割トンネリングはサポートされていません。