管理サービスに安全にアクセスするための SSL 暗号の設定

NetScaler SDXアプライアンスでサポートされているSSL暗号のリストからSSL暗号スイートを選択できます。SSL 暗号の任意の組み合わせをバインドして、HTTPS 経由で SDX 管理サービスに安全にアクセスできるようにします。SDX アプライアンスには、類似した暗号の組み合わせである 37 個の定義済み暗号グループが用意されており、サポートされている SSL 暗号のリストからカスタム暗号グループを作成できます。

制限事項

- 鍵交換が「DH」または「ECC-DHE」である暗号のバインドはサポートされていません。

- 認証 =「DSS」による暗号のバインドはサポートされていません。

- サポートされている SSL 暗号リストに含まれていない暗号のバインド、またはこれらの暗号をカスタム暗号グループに含めることはサポートされていません。

サポートされている SSL 暗号

次の表に、サポートされている SSL 暗号の一覧を示します。

| Citrix 暗号名 | OpenSSL 暗号名 | 16 進コード | プロトコル | 鍵交換アルゴリズム | 認証アルゴリズム | メッセージ認証コード (MAC) アルゴリズム |

|---|---|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | AES256-SHA | 0x0035 | SSLv3 | RSA | RSA | AES (256) |

| TLS1-AES-128-CBC-SHA | AES128-SHA | 0x002F | SSLv3 | RSA | RSA | AES (128) |

| TLS1.2-AES-256-SHA256 | AES256-SHA256 | 0x003D | TLSv1.2 | RSA | RSA | AES (256) |

| TLS1.2-AES-128-SHA256 | AES128-SHA256 | 0x003C | TLSv1.2 | RSA | RSA | AES (128) |

| TLS1.2-AES256-GCM-SHA384 | AES256-GCM-SHA384 | 0x009D | TLSv1.2 | RSA | RSA | AES-GCM(256) |

| TLS1.2-AES128-GCM-SHA256 | AES128-GCM-SHA256 | 0x009C | TLSv1.2 | RSA | RSA | AES-GCM(128) |

| TLS1-ECDHE-RSA-AES256-SHA | ECDHE-RSA-AES256-SHA | 0xC014 | SSLv3 | ECC-DHE | RSA | AES (256) |

| TLS1-ECDHE-RSA-AES128-SHA | ECDHE-RSA-AES128-SHA | 0xC013 | SSLv3 | ECC-DHE | RSA | AES (128) |

| TLS1.2-ECDHE-RSA-AES-256-SHA384 | ECDHE-RSA-AES256-SHA384 | 0xC028 | TLSv1.2 | ECC-DHE | RSA | AES (256) |

| TLS1.2-ECDHE-RSA-AES-128-SHA256 | ECDHE-RSA-AES128-SHA256 | 0xC027 | TLSv1.2 | ECC-DHE | RSA | AES (128) |

| TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 | ECDHE-RSA-AES256-GCM-SHA384 | 0xC030 | TLSv1.2 | ECC-DHE | RSA | AES-GCM(256) |

| TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 | ECDHE-RSA-AES128-GCM-SHA256 | 0xC02F | TLSv1.2 | ECC-DHE | RSA | AES-GCM(128) |

| TLS1.2-DHE-RSA-AES-256-SHA256 | DHE-RSA-AES256-SHA256 | 0x006B | TLSv1.2 | DH | RSA | AES (256) |

| TLS1.2-DHE-RSA-AES-128-SHA256 | DHE-RSA-AES128-SHA256 | 0x0067 | TLSv1.2 | DH | RSA | AES (128) |

| TLS1.2-DHE-RSA-AES256-GCM-SHA384 | DHE-RSA-AES256-GCM-SHA384 | 0x009F | TLSv1.2 | DH | RSA | AES-GCM(256) |

| TLS1.2-DHE-RSA-AES128-GCM-SHA256 | DHE-RSA-AES128-GCM-SHA256 | 0x009E | TLSv1.2 | DH | RSA | AES-GCM(128) |

| TLS1-DHE-RSA-AES-256-CBC-SHA | DHE-RSA-AES256-SHA | 0x0039 | SSLv3 | DH | RSA | AES (256) |

| TLS1-DHE-RSA-AES-128-CBC-SHA | DHE-RSA-AES128-SHA | 0x0033 | SSLv3 | DH | RSA | AES (128) |

| TLS1-DHE-DSS-AES-256-CBC-SHA | DHE-DSS-AES256-SHA | 0x0038 | SSLv3 | DH | DSS | AES (256) |

| TLS1-DHE-DSS-AES-128-CBC-SHA | DHE-DSS-AES128-SHA | 0x0032 | SSLv3 | DH | DSS | AES (128) |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | ECDHE-RSA-DES-CBC3-SHA | 0xC012 | SSLv3 | ECC-DHE | RSA | 3DES(168) |

| SSL3-EDH-RSA-DES-CBC3-SHA | EDH-RSA-DES-CBC3-SHA | 0x0016 | SSLv3 | DH | RSA | 3DES(168) |

| SSL3-EDH-DSS-DES-CBC3-SHA | EDH-DSS-DES-CBC3-SHA | 0x0013 | SSLv3 | DH | DSS | 3DES(168) |

| TLS1-ECDHE-RSA-RC4-SHA | ECDHE-RSA-RC4-SHA | 0xC011 | SSLv3 | ECC-DHE | RSA | RC4(128) |

| SSL3-DES-CBC3-SHA | DES-CBC3-SHA | 0x000A | SSLv3 | RSA | RSA | 3DES(168) |

| SSL3-RC4-SHA | RC4-SHA | 0x0005 | SSLv3 | RSA | RSA | RC4(128) |

| SSL3-RC4-MD5 | RC4-MD5 | 0x0004 | SSLv3 | RSA | RSA | RC4(128) |

| SSL3-DES-CBC-SHA | DES-CBC-SHA | 0x0009 | SSLv3 | RSA | RSA | DES(56) |

| SSL3-EXP-RC4-MD5 | EXP-RC4-MD5 | 0x0003 | SSLv3 | RSA (512) | RSA | RC4(40) |

| SSL3-EXP-DES-CBC-SHA | EXP-DES-CBC-SHA | 0x0008 | SSLv3 | RSA (512) | RSA | DES(40) |

| SSL3-EXP-RC2-CBC-MD5 | EXP-RC2-CBC-MD5 | 0x0006 | SSLv3 | RSA (512) | RSA | RC2(40) |

| SSL2-DES-CBC-MD5 | DHE-DSS-AES128-SHA256 | 0x0040 | SSLv2 | RSA | RSA | DES(56) |

| SSL3-EDH-DSS-DES-CBC-SHA | EDH-DSS-DES-CBC-SHA | 0x0012 | SSLv3 | DH | DSS | DES(56) |

| SSL3-EXP-EDH-DSS-DES-CBC-SHA | EXP-EDH-DSS-DES-CBC-SHA | 0x0011 | SSLv3 | DH (512) | DSS | DES(40) |

| SSL3-EDH-RSA-DES-CBC-SHA | EDH-RSA-DES-CBC-SHA | 0x0015 | SSLv3 | DH | RSA | DES(56) |

| SSL3-EXP-EDH-RSA-DES-CBC-SHA | EXP-EDH-RSA-DES-CBC-SHA | 0x0014 | SSLv3 | DH (512) | RSA | DES(40) |

| SSL3-ADH-RC4-MD5 | ADH-RC4-MD5 | 0x0018 | SSLv3 | DH | なし | RC4(128) |

| SSL3-ADH-DES-CBC3-SHA | ADH-DES-CBC3-SHA | 0x001B | SSLv3 | DH | なし | 3DES(168) |

| SSL3-ADH-DES-CBC-SHA | ADH-DES-CBC-SHA | 0x001A | SSLv3 | DH | なし | DES(56) |

| TLS1-ADH-AES-128-CBC-SHA | ADH-AES128-SHA | 0x0034 | SSLv3 | DH | なし | AES (128) |

| TLS1-ADH-AES-256-CBC-SHA | ADH-AES256-SHA | 0x003A | SSLv3 | DH | なし | AES (256) |

| SSL3-EXP-ADH-RC4-MD5 | EXP-ADH-RC4-MD5 | 0x0017 | SSLv3 | DH (512) | なし | RC4(40) |

| SSL3-EXP-ADH-DES-CBC-SHA | EXP-ADH-DES-CBC-SHA | 0x0019 | SSLv3 | DH (512) | なし | DES(40) |

| SSL3-NULL-MD5 | NULL-MD5 | 0x0001 | SSLv3 | RSA | RSA | なし |

| SSL3-NULL-SHA | NULL-SHA | 0x0002 | SSLv3 | RSA | RSA | なし |

定義済みの暗号グループ

次の表は、SDX アプライアンスによって提供される定義済みの暗号グループの一覧です。

| 暗号グループ名 | 説明 |

|---|---|

| ALL | SDX アプライアンスでサポートされるすべての暗号 (NULL 暗号を除く) |

| DEFAULT | 暗号化強度が128ビット以上のデフォルトの暗号リスト |

| kRSA | RSA として Key-EX アルゴを使用した暗号 |

| kEDH | Key-Ex アルゴをエフェメラル-DH とした暗号 |

| DH | Key-Ex アルゴを DH として持つ暗号 |

| EDH | Key-EX/Auth アルゴを DH として持つ暗号 |

| aRSA | 認証アルゴを RSA として持つ暗号 |

| aDSS | 認証アルゴを DSS として持つ暗号 |

| aNULL | 認証アルゴを NULL とした暗号 |

| DSS | 認証アルゴを DSS として持つ暗号 |

| DES | Enc アルゴを DES として持つ暗号 |

| 3DES | Enc アルゴを 3DES として持つ暗号 |

| RC4 | Enc アルゴを RC4 とした暗号 |

| RC2 | Enc アルゴを RC2 として持つ暗号 |

| NULL | Enc アルゴを NULL とした暗号 |

| MD5 | MAC アルゴを MD5 として持つ暗号 |

| SHA1 | MAC アルゴを SHA-1 として持つ暗号 |

| SHA | MAC アルゴを SHA として持つ暗号 |

| NULL | Enc アルゴを NULL とした暗号 |

| RSA | RSA としてキー EX/Auth アルゴを使用した暗号 |

| ADH | Key-EX アルゴを DH として、Auth アルゴを NULL とした暗号 |

| SSLv2 | SSLv2 プロトコル暗号 |

| SSLv3 | SSLv3 プロトコル暗号 |

| TLSv1 | SSLv3/TLSv1 プロトコル暗号 |

| TLSv1_ONLY | TLSv1 プロトコル暗号 |

| EXP | 暗号のエクスポート |

| 書き出す | 暗号のエクスポート |

| EXPORT40 | 40 ビット暗号化による暗号のエクスポート |

| EXPORT56 | 56 ビット暗号化による暗号のエクスポート |

| 低い | 低強度の暗号 (56 ビット暗号化) |

| 中 | 中強度の暗号 (128 ビット暗号化) |

| 高い | 高強度暗号 (168ビット暗号化) |

| AES | AES 暗号 |

| FIPS | FIPS 承認済み暗号 |

| ECDHE | 楕円曲線エフェメラル DH 暗号 |

| AES-GCM | AES-GCM として Enc アルゴを使用した暗号 |

| SHA2 | MAC アルゴを SHA-2 として持つ暗号 |

定義済みの暗号グループを表示する

定義済みの暗号グループを表示するには、[ 構成 ] タブのナビゲーションウィンドウで [ 管理サービス] を展開し、[ 暗号グループ] をクリックします。

カスタム暗号グループの作成

サポートされている SSL 暗号のリストから、カスタム暗号グループを作成できます。

カスタム暗号グループを作成するには:

- [ 構成 ] タブのナビゲーションウィンドウで、[ 管理サービス] を展開し、[ 暗号グループ] をクリックします。

- [ 暗号グループ ] ペインで、[ 追加] をクリックします。

- [ 暗号グループの作成 ] ダイアログボックスで、次の操作を行います。

- [ Group Name ] フィールドに、カスタム暗号グループの名前を入力します。

- [ Cipher Group Description ] フィールドに、カスタム暗号グループの簡単な説明を入力します。

- [ Cipher Suites ] セクションで、[ Add ] をクリックし、サポートされている SSL 暗号のリストに含める暗号を選択します。

- [作成] をクリックします。

既存の SSL 暗号バインディングの表示

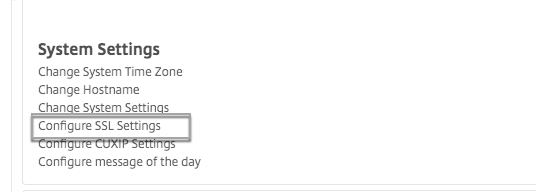

既存の暗号バインドを表示するには、[ **構成 ] タブのナビゲーションウィンドウで [システム] を展開し、[ システム設定] の [ SSL 設定の構成 ] をクリックします。**

注:

管理サービスの最新バージョンにアップグレードすると、既存の暗号スイートのリストに OpenSSL 名が表示されます。アップグレードされた管理サービスから暗号をバインドすると、表示にはCitrix の命名規則が使用されます。

HTTPS サービスに暗号をバインドする

- [ 構成 ] タブのナビゲーションウィンドウで、[ システム] をクリックします。

- [ システム ] ウィンドウの [システム設定] で、[ SSL 設定の構成] をクリックします。

- [ 設定の編集 ] ペインで、[ 暗号スイート] をクリックします。

- [ Ciphers Suites ] ペインで、次のいずれかの操作を行います。

- 定義済みの暗号グループから暗号グループを選択するには、「Cipher Groups」を選択し、「Cipher Groups」 リストから暗号グループを選択して 、「 OK」をクリックします。

- サポートされている暗号の一覧から選択するには、[ Cipher Suites ]チェックボックスをオンにし、[ Add ]をクリックして暗号を選択し、[ OK]をクリックします。