インターネット向けアプリケーション用のNetScaler高可用性テンプレートを使用してHA-INCノードを構成する

インターネット向けアプリケーションの標準テンプレートを使用すると、一対のVPXインスタンスをHA-INCモードで迅速かつ効率的にデプロイできます。 Azure ロードバランサー (ALB) は、フロントエンドにパブリック IP アドレスを使用します。 このテンプレートでは、3 つのサブネットと 6 つの NIC を持つ 2 つのノードが作成されます。 サブネットは、管理、クライアント、およびサーバー側のトラフィック用です。 各サブネットには、両方のVPXインスタンス用に2つのNICがあります。

インターネット向けアプリケーションのCitrix ADC HAペアテンプレートは、 Azure Marketplaceで入手できます。

次の手順を実行してテンプレートを起動し、Azure可用性セットまたは可用性ゾーンを使用して高可用性VPXペアをデプロイします。

- Azure Marketplace から NetScalerを検索してください。

-

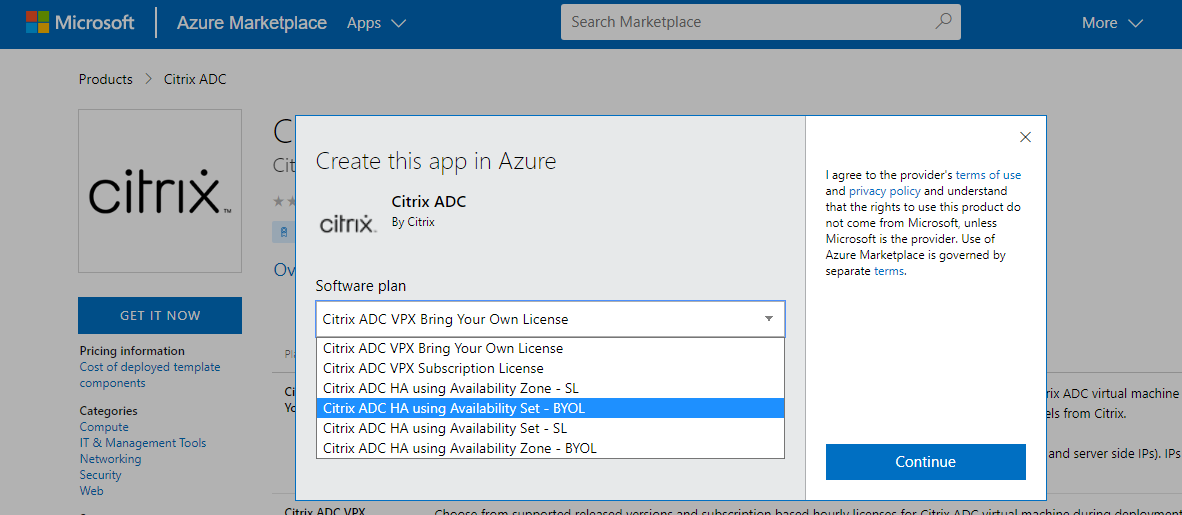

[ 今すぐ入手] をクリックします。

-

必要な HA 導入とライセンスを選択し、[ 続行] をクリックします。

-

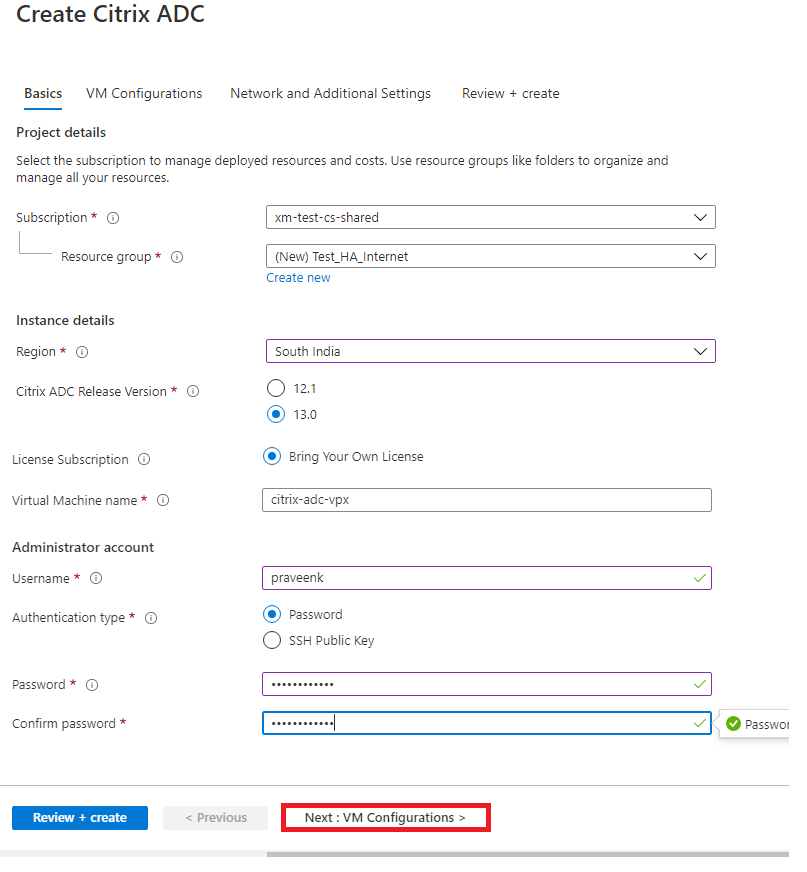

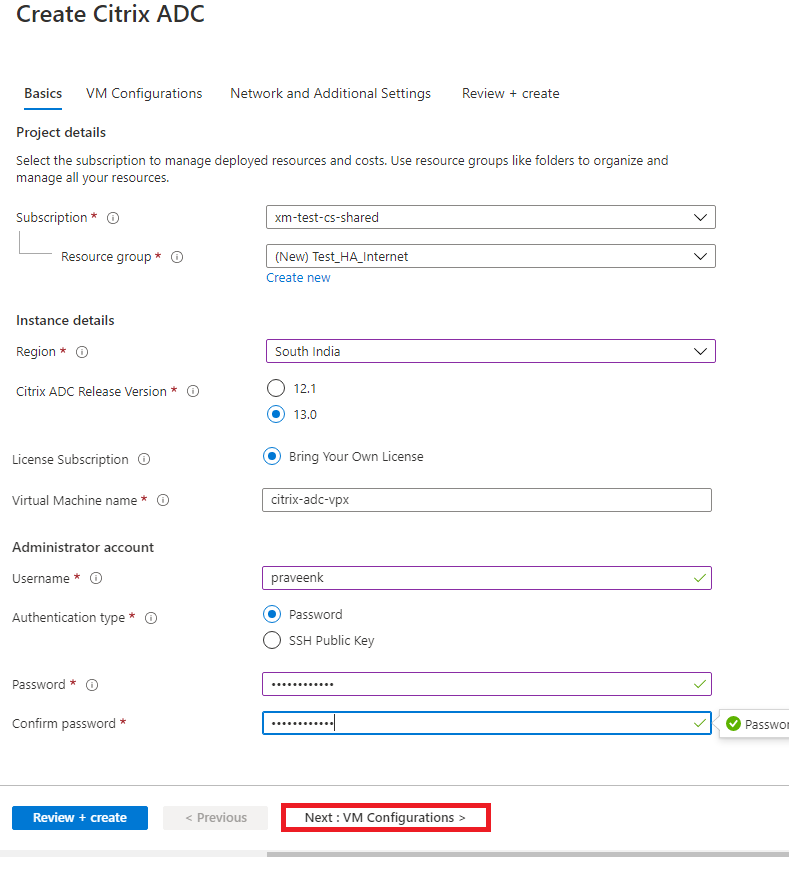

[ 基本 ] ページが表示されます。 リソースグループを作成します。 [ パラメータ ]タブで、地域、管理者ユーザー名、管理者パスワード、ライセンスタイプ(VM SKU)、およびその他のフィールドの詳細を入力します。

-

[ 次へ]をクリックします : VM構成 > 。

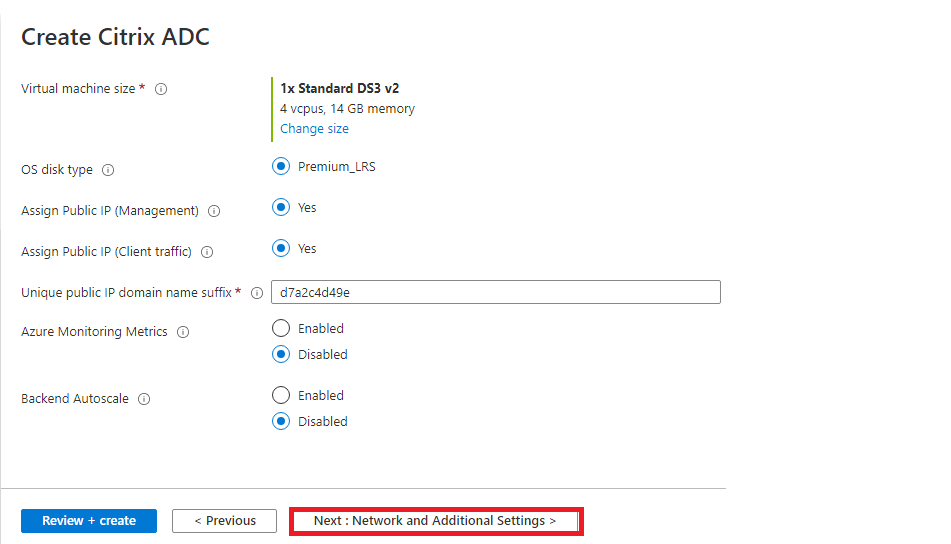

- [ VM構成] ページで、次の手順を実行します。

- パブリック IP ドメイン名サフィックスの設定

- Azure 監視メトリクスを有効または無効にする

- バックエンドAutoscaleを有効または無効にする

-

[ 次へ:ネットワークとその他の設定]をクリックします。

-

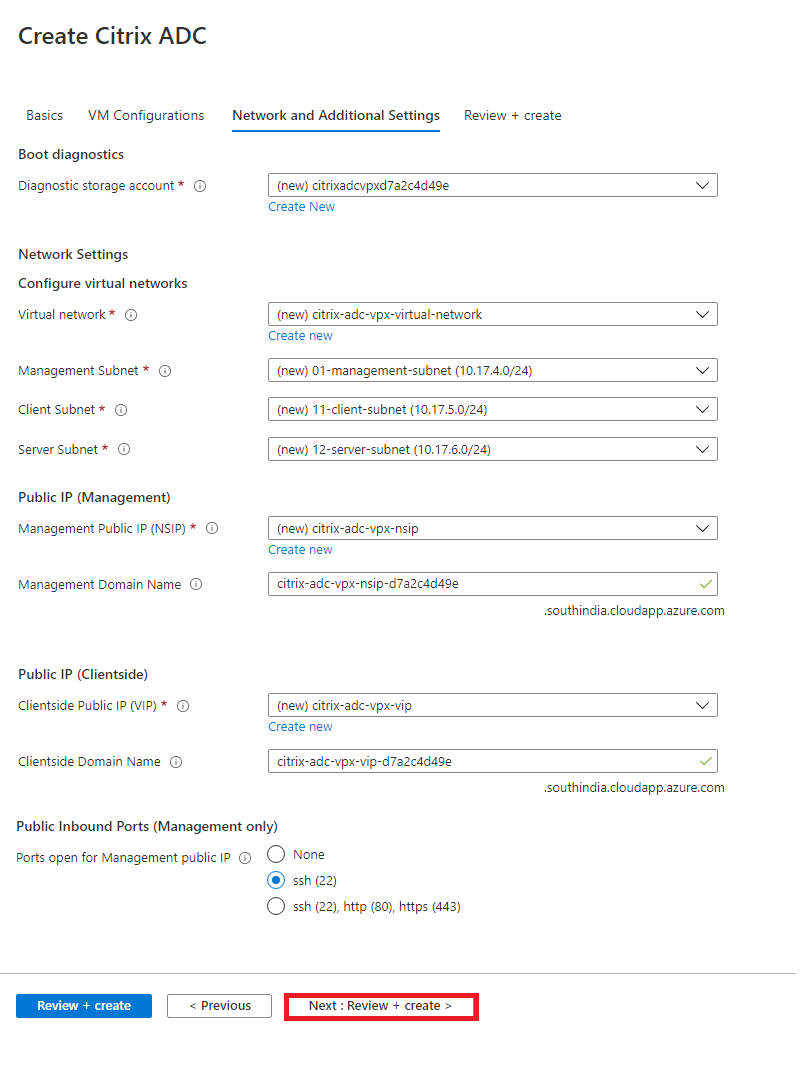

[ ネットワークとその他の設定] ページで、ブート診断アカウントを作成し、ネットワーク設定を行います。

-

[ 次へ]をクリックします:レビュー + 作成する > 。

-

基本設定、VM 構成、ネットワーク、その他の設定を確認して、[ 作成] をクリックします。

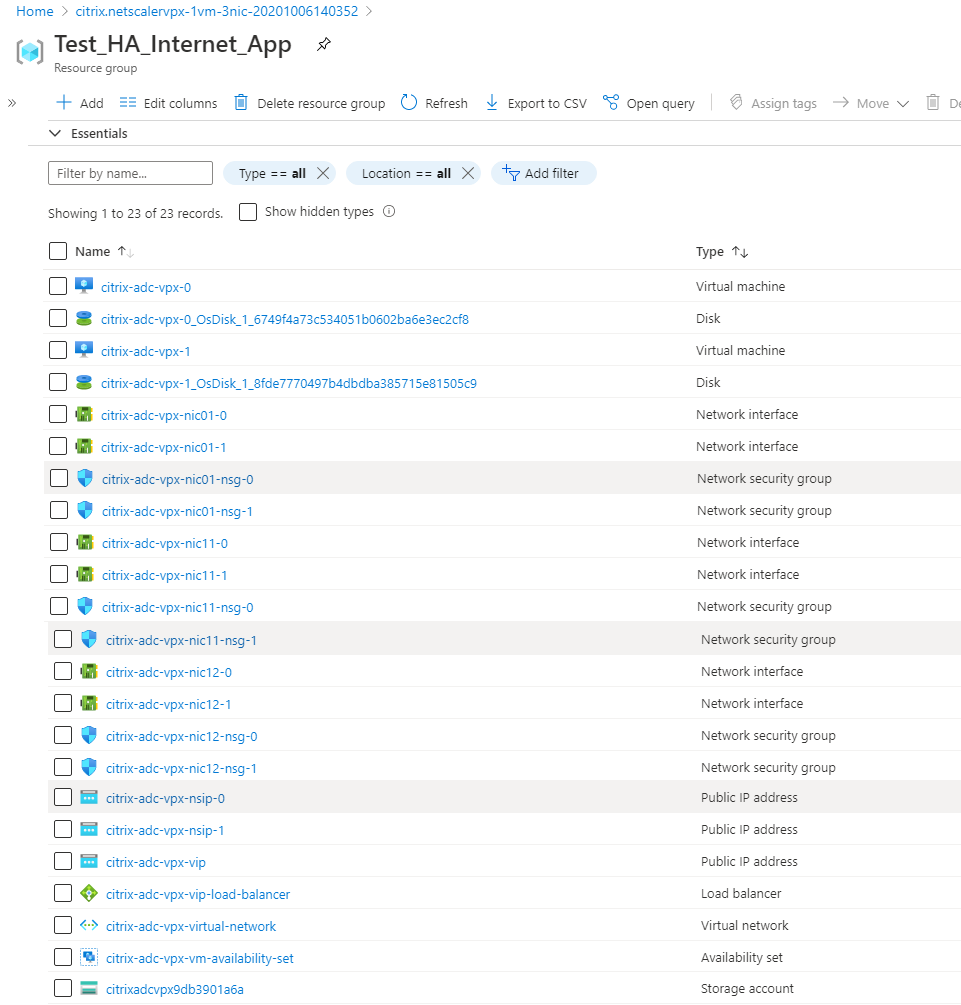

必要な構成でAzureリソースグループが作成されるまで時間がかかることがあります。 完了したら、Azure ポータルでリソースグループを選択すると、LB ルール、バックエンドプール、ヘルスプローブなどの構成の詳細が表示されます。 高可用性ペアは、 citrix-adc-vpx-0 と citrix-adc-vpx-1として表示されます。

追加のセキュリティルールやポートを作成するなど、HA セットアップでさらに変更が必要な場合は、Azure Portal から実行できます。

必要な構成が完了すると、次のリソースが作成されます。

-

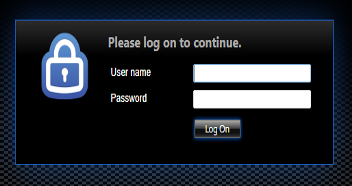

次の構成を検証するには、citrix-adc-vpx-0 ノードと citrix-adc-vpx-1 ノードにログオンする必要があります**。</p></li> </ol>

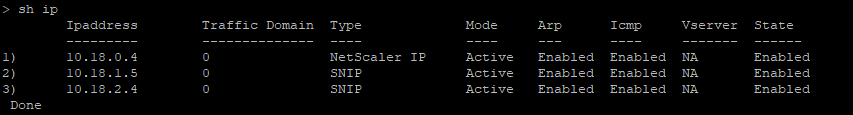

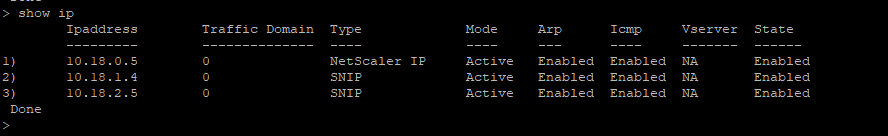

- 両方のノードの NSIP アドレスは管理サブネットに存在する必要があります。

- プライマリ (citrix-adc-vpx-0) ノードとセカンダリ (citrix-adc-vpx-1) ノードには、2 つの SNIP アドレスが必要です。 1 つの SNIP (クライアントサブネット) は ALB プローブへの応答に使用され、もう 1 つの SNIP (サーバーサブネット) はバックエンドサーバー通信に使用されます。

注

HA-INC モードでは、citrix-adc-vpx-0 と citrix-adc-vpx-1 VM の SNIP アドレスは異なります。 これは、両方が同じである従来のオンプレミス ADC 高可用性導入環境とは異なります。

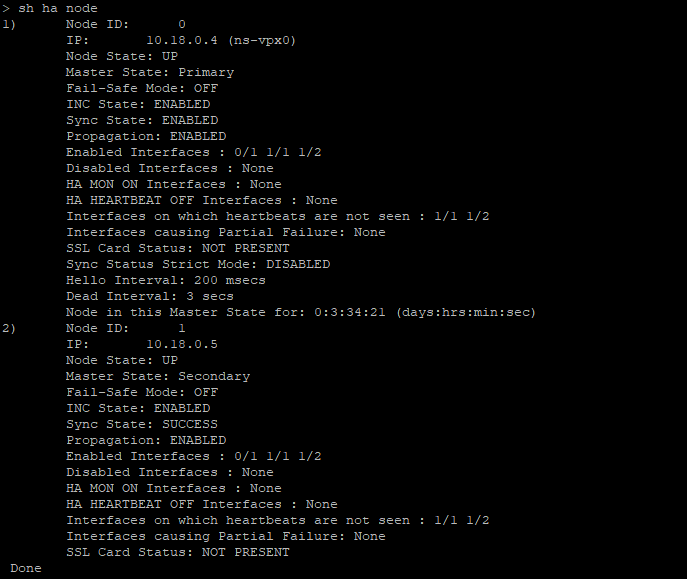

プライマリノード (citrix-adc-vpx-0) で

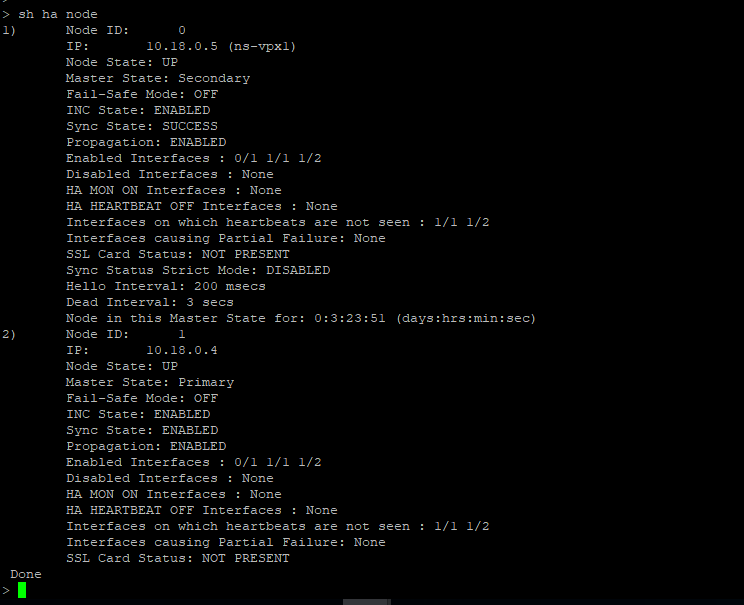

セカンダリノード (citrix-adc-vpx-1) 上

-

プライマリノードとセカンダリノードがUPになり、同期ステータスが SUCCESSになったら、ALB仮想のパブリックIPアドレスを使用して、プライマリノード(citrix-adc-vpx-0)の負荷分散仮想サーバーまたはゲートウェイ仮想サーバーを構成する必要があります。 詳細については、「 サンプル設定 」セクションを参照してください。

-

ALB仮想サーバーのパブリックIPアドレスを見つけるには、Azure portal > Azure Load Balancer > Frontend IP configurationに移動します。

-

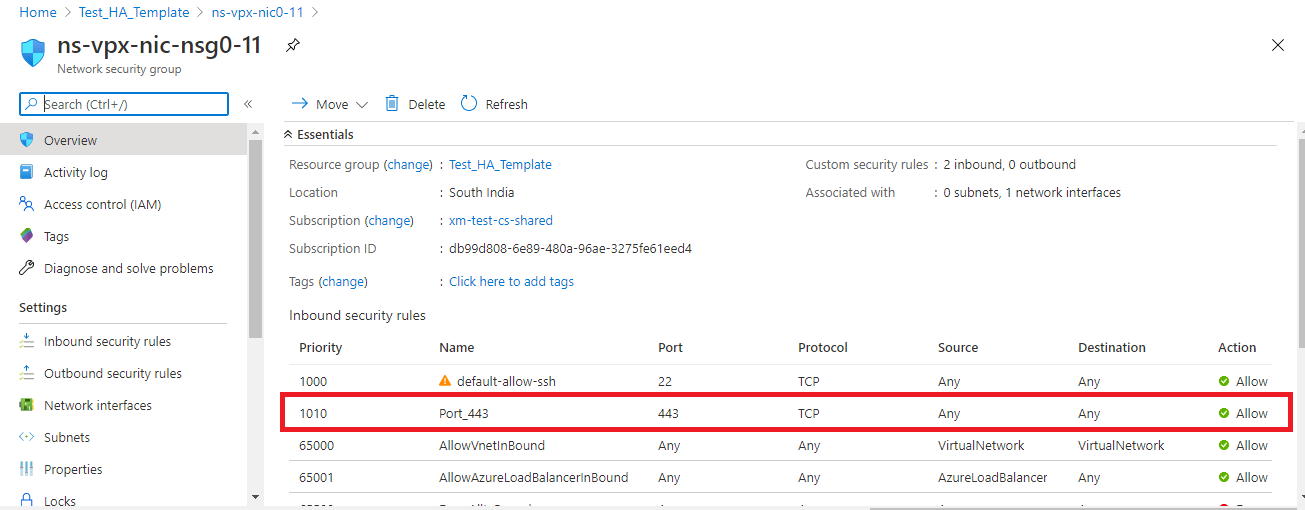

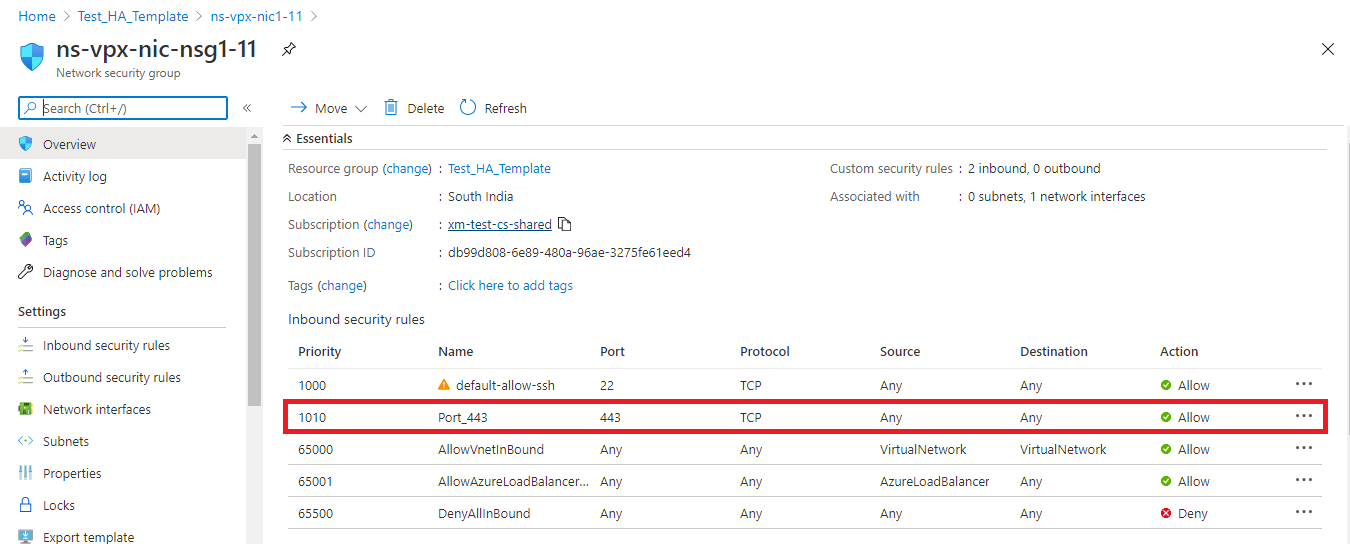

仮想サーバーポート 443 のインバウンドセキュリティルールを、両方のクライアントインターフェイスのネットワークセキュリティグループに追加します。

-

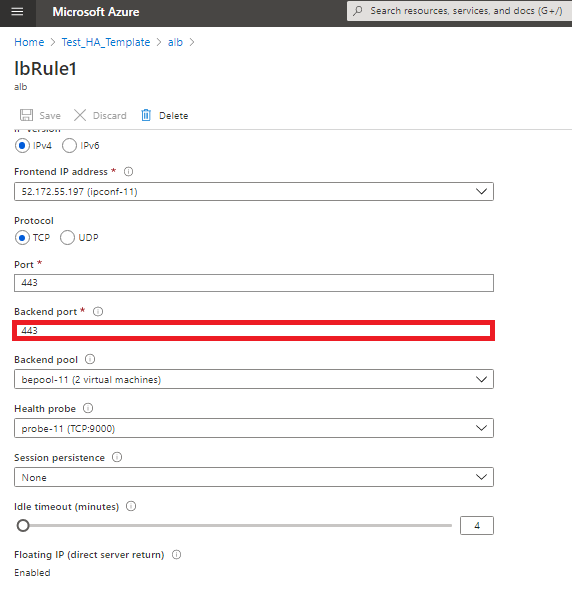

アクセスする ALB ポートを設定し、指定したポートのインバウンドセキュリティルールを作成します。 バックエンドポートは、負荷分散仮想サーバーポートまたは VPN 仮想サーバーポートです。

-

これで、ALB パブリック IP アドレスに関連付けられた完全修飾ドメイン名 (FQDN) を使用して、負荷分散仮想サーバーまたは VPN 仮想サーバーにアクセスできます。

設定例

ゲートウェイ VPN 仮想サーバーと負荷分散仮想サーバーを設定するには、プライマリノード (ADC-VPX-0) で次のコマンドを実行します。 設定はセカンダリノード(ADC-VPX-1)に自動的に同期されます。

ゲートウェイのサンプル構成

enable feature aaa LB SSL SSLVPN

add ip 52.172.55.197 255.255.255.0 -type VIP

add vpn vserver vpn_ssl SSL 52.172.55.197 443

add ssl certKey ckp -cert cgwsanity.cer -key cgwsanity.key

bind ssl vserver vpn_ssl -certkeyName ckp

<!--NeedCopy-->

負荷分散のサンプル構成

enable feature LB SSL

enable ns mode MBF

add lb vserver lb_vs1 SSL 52.172.55.197 443

bind ssl vserver lb_vs1 -certkeyName ckp

<!--NeedCopy-->

ALB のパブリック IP アドレスに関連付けられた FQDN を使用して、負荷分散または VPN 仮想サーバーにアクセスできるようになりました。

負荷分散仮想サーバーを構成する方法の詳細については、「 リソース」 セクションを参照してください。

リソース:

次のリンクには、HA の導入と仮想サーバの設定に関する追加情報が表示されます。