网络疑难解

客户可以查看所有网络设备的日志,从而实现快速故障排除。

审核日志

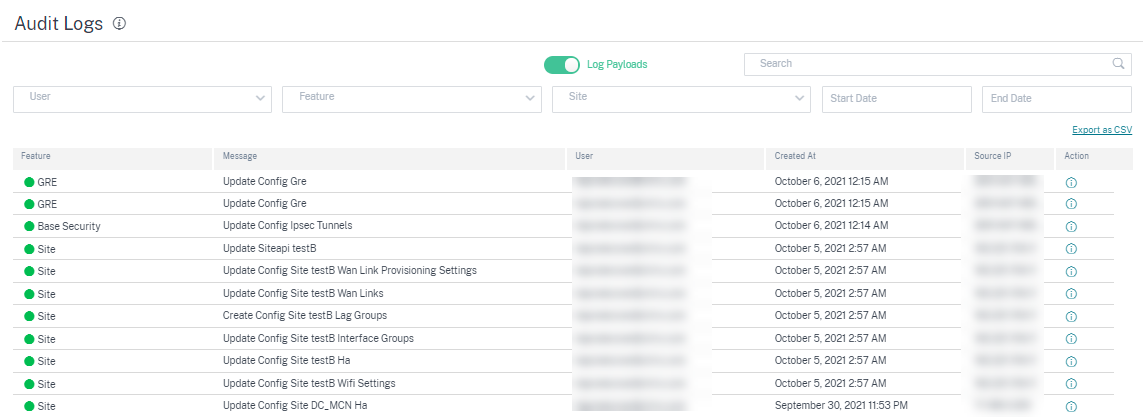

审计日志捕获用户在客户网络上执行的操作的操作、时间和结果。导航到 “ 故障排除 ” > “ 审核日志 ” 以查看 “ 审核日志 ” 页面。

审核日志页面显示以下信息:

- 搜索栏:根据关键字搜索审计活动。

-

筛选选项:通过基于以下条件进行筛选来运行审计日志搜索:

- 用户

- 功能

- 站点

- 时间范围

- 导出为 CSV:单击此选项时,审计日志条目将导出到 CSV 文件中。

-

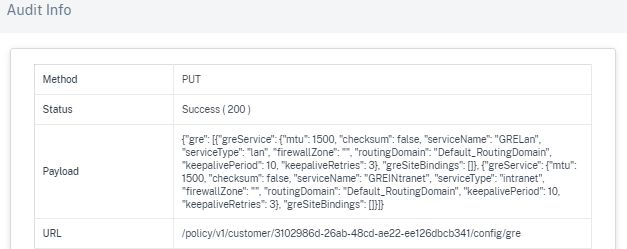

审计信息:单击 “ 操作 ” 列上的图标导航到 “ 审计信息 ” 部分。本部分提供以下信息:

- 方法:调用的 API 的 HTTP 请求方法。

- 状态:API 请求的结果。当 API 请求失败时,您会看到以下错误响应。

- 响应:API 请求失败时的错误响应。此字段仅在 API 请求失败时显示。

- 负载:通过 API 发送的请求正文。

-

网址:已撤销的 API 的 HTTP 网址。

- 来源 IP:配置 SD-WAN 功能的端点的 IP 地址。此字段可在 “ 审计日志 ” 页面和 “ 审计信息 ” 页面上找到。

-

更改内容:本部分显示通过 UI 对 SD-WAN 功能进行的所有更改的日志。启用 “记录负载” 切换按钮以查看 “ 审计信息 ” 页面上的更改。

-

记录有效负载:默认情况下,此选项处于禁用状态。启用后,API 消息的请求正文将显示在 “ 审计信息 ” 部分中。有关 API 的更多信息,请参阅 Citrix SD-WAN Orchestrator 的 API 指南。

设备日志

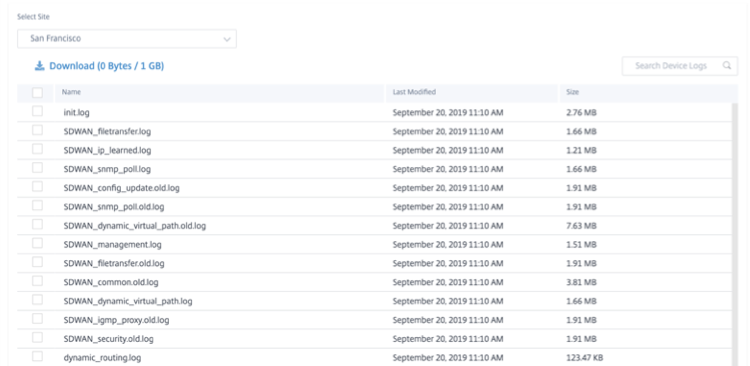

客户可以查看特定于站点的设备日志。

您可以选择特定的设备日志、下载并在必要时与站点管理员共享。

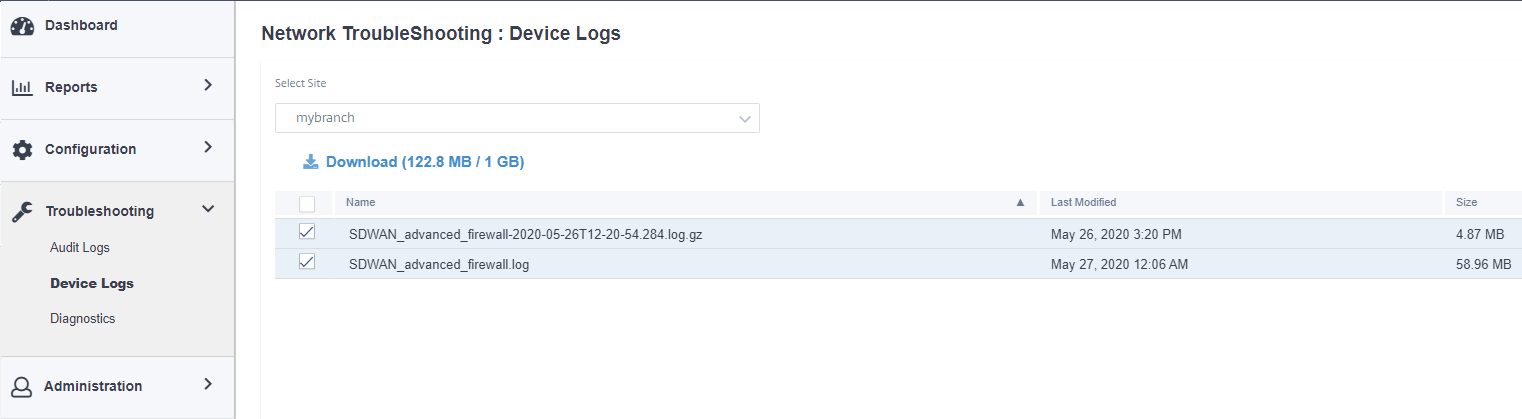

安全日志

在 Citrix SD-WAN 设备中,边缘安全事件记录在 SDWAN_advanced_firewall.log 文件中。日志文件会根据大小定期轮换,剩余最多 23 个档案或一天价值的日志,以较少者为准。例如,考虑以下两个使用案例:

- 如果日志文件以每 20 个事务(日志条目)1 GB 的速率填满,则在任何给定时间,设备中都可以使用大约 8 小时的日志。

- 如果日志文件以每小时 1 GB 或更慢的速度填满,则设备中可以查看整天的日志。

注意

- 日志轮换的大小阈值取决于设备。对于 Citrix SD-WAN 1100 设备,日志轮换大小阈值为 1 GB。

- 日志文件 SDWAN_advanced_firewall.log 仅适用于 Citrix SD-WAN 1100 设备。它在 Citrix SD-WAN 210 SE 和 Citrix SD-WAN 210 SE LTE 设备上不可用。

要接收来自 Citrix SD-WAN 设备的安全日志,请在设备用户界面中导航到 配置 > 设备设置 > 记录/监控 > Syslog 服务器 ,并确保启用 “ 防火墙记录到系统日志 ” 选项。

从 Citrix SD-WAN Orchestrator 服务中检索

与其他设备日志文件类似,您可以从 Citrix SD-WAN Orchestrator 服务检索 Edge Security 防火墙日志。在网络级别,导航到 故障排除 > 设备日志,选择启用了 Edge Security 的站点,选择要下载的高级防火墙日志,然后单击 “ 下载”。

导出到外部 syslog 服务器

如果在设备用户界面(设备设置 > 记录 /监控 > Syslog 服务器)上配置了外部syslog 服务器,则会生成 Edge Security 日志并将其卸载到此服务器。

日志条目

边缘安全日志条目遵循通用事件格式 (CEF)。CEF 是定义日志消息语法的标准,因此允许在解决方案中生成日志消息的多个设备的互操作性。

CEF 由标准标题和变量扩展组成。标题格式如下:

Timestamp host CEF:Version|Device Vendor|Device Product|Device Version|Device Event Class ID|Name|Severity|[Extension]

<!--NeedCopy-->

示例:

Jan 18 11:07:53 sd-wan CEF:0|Citrix|SD-WAN|11.2.2.7|EdgeSec|Name|Severity|Extension

<!--NeedCopy-->

以下字段是 SD-WAN 生成的所有边缘安全日志的通用字段:

-

时间戳:生成日志消息的时间。

注意

此时间可能与消息对应的事件时间不同。

-

主机:生成日志文件的主机的名称。例如, mybranch。

-

CEF:固定字符串,表示消息的其余部分遵循 CEF 格式。

注意

不支持其他格式。

-

版本:标识 CEF 格式的版本。当前的 CEF 版本是 0。

-

设备供应商:生成 CEF 消息的实例或设备的供应商。该字段始终为 Citrix。

-

设备产品:产品, SD-WAN。

-

设备版本: 主要.minor.patch.buildnum ber 格式的 SD-WAN 设备的软件版本。例如,11.2.0.88。

-

设备事件类别 ID:每种事件类型的唯一标识符。对于 Edge 安全日志,它始终是 EdgeSec。

-

名称:对 Edge Security 事件类型的人类可读描述。例如,HTTP、FTP 等。

-

严重性:反映事件的安全严重程度。CEF 标准中定义的严重级别如下:

- 0-3=Low

- 4-6=Medium

- 7-8=High

- 9-10=Very-High

对于 Citrix SD-WAN Edge 安全事件,以下标准用于确定严重性级别:

严重性级别 说明 0 所有会话事件和所有允许的 HTTP Web 筛选事件 3 所有清除(允许)FTP、SMTP 和 HTTP 防恶意软件事件 4 记录的 IPS 事件 6 阻止的 HTTP Web 过滤事件 7 阻止的 IPS 事件 8 阻止(受感染)FTP、SMTP 和 HTTP 防恶意软件事件 - 扩展:提供有关事件更多详细信息的键值对的集合。例如,“rt=2020 年 8 月 13 日 11:46:55”,其中 “rt” 是事件时间戳的密钥,“2020 年 8 月 13 日 11:46:55” 是值。使用的键值对取决于 CEF 消息对应的事件类型。以下部分提供了事件类型的详细描述。

HTTP

HTTP (S) 日志条目捕获与 HTTP 或 HTTPS 流量相关的事件。此类事件可以由 Web 过滤组件(对 HTTP (S) 请求执行 URL 分类的 Web 过滤组件或反恶意软件组件(该组件扫描 HTTP 响应是否存在恶意软件感染)生成。下表介绍了 HTTP 日志条目中的各种扩展:

| 字段 | 说明 |

|---|---|

| rt | 事件的时间,不包括时区。时间用 UTC 表示。 |

| cn1 | 会话标识符,允许与会话事件相关联 |

| cn1Label | cn1 字段的描述性文本。值为 session_ID。 |

| cs1 | 配置的安全策略 |

| cs1Label | cs1 字段的描述性文本。值为 安全配置文件。 |

| src | 源 IP 地址(客户端) |

| spt | 源端口(客户端) |

| dst | 目标 IP 地址(服务器端) |

| dpt | 目标端口地址(服务器端) |

| 请求方法 | HTTP 请求(例如 GET、POST) |

| 请求 | HTTP 网址 |

| dhost | HTTP 主机名 |

| 行动 | HTTP 事件的操作。对于允许的 HTTP 事件,该值为 允许 值;对于已阻止的 HTTP 事件,该值被 阻止。 |

| 原因 | 生成事件的组件。有效值为 web_filter 和 anti_malware。 |

| cs2 | URL 类别的类别名称已匹配 |

| cs2Label | cs2 字段的描述性文本。值为 URL 类别。 |

| cs3 | 有效负载中识别的恶意软件的名称(如果有) |

| cs3Label | cs3 字段的描述性文本。值为 恶意软件名称。 |

HTTP 事件可以由 Web 过滤或反恶意软件组件生成。对于 Web 过滤事件,cs3 键的值为空,而对于反恶意软件事件,cs2 键的值为空。

允许的 HTTP web 过滤事件的典型日志条目如下:

Oct 8 2020 09:51:01 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|0|rt=Oct 8 2020 09:51:01 cn1=104946811893306 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=54749 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=allowed reason=web_filter cs2=Uncategorized cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

阻止的 HTTP Web 过滤事件的典型日志条目如下:

Oct 8 2020 09:46:57 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|6|rt=Oct 8 2020 09:46:57 cn1=104946811893249 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=59543 dst=192.168.1.2 dpt=443 requestMethod=GET request=http://www.randomadultsite.com/ dhost=www.randomadultsite.com act=blocked reason=web_filter cs2=Adult and Pornography cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

允许的 HTTP 反恶意软件事件的典型日志条目如下:

Oct 8 2020 11:49:09 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|3|rt=Oct 8 2020 11:49:08 cn1=104946811893527 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=34143 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/harmless.exe dhost=192.168.1.2 act=allowed reason=anti_malware cs2= cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

阻止的 HTTP 反恶意软件事件的典型日志条目如下:

Oct 8 2020 11:45:43 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|8|rt=Oct 8 2020 11:45:43 cn1=104946811893520 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=37702 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=blocked reason=anti_malware cs2= cs2Label=URL Category cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

FTP 事件

FTP 日志条目捕获与 FTP 请求相关的用户活动。下表介绍了 FTP 日志条目中的各个字段:

| 字段 | 说明 |

|---|---|

| rt | 事件的时间,不包括时区 |

| cn1 | 会话标识符,允许与会话事件相关联 |

| cn1Label | cn1 字段的描述性文本。值为 session_ID。 |

| cs1 | 配置的安全策略 |

| cs1Label | cs1 字段的描述性文本。值为 安全配置文件。 |

| src | 源 IP 地址(客户端) |

| dst | 目标 IP 地址(服务器端) |

| 请求 | FTP URI |

| 行动 | FTP 事件的操作。对于允许的 FTP 事件,该值为 允许 ;对于已阻止 FTP 事件,该值为 阻止。 |

| 原因 | 生成事件的组件。生成 FTP 事件的唯一组件目前是 反恶意软件。 |

| cs3 | 有效负载中识别的恶意软件的名称(如果有) |

| cs3Label | cs3 字段的描述性文本。值为 恶意软件名称。 |

允许的 FTP 反恶意软件事件的典型日志条目如下:

Oct 8 2020 09:49:56 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|3|rt=Oct 8 2020 09:49:56 cn1=104946811893256 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=harmless.exe act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

被阻止的 FTP 反恶意软件事件的典型日志条目如下:

Oct 8 2020 09:50:06 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|8|rt=Oct 8 2020 09:50:06 cn1=104946811893276 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=eicar.exe act=blocked reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

SMTP 活动

SMTP 日志条目捕获与使用 SMTP 协议发送的未加密电子邮件相关的用户活动。下表介绍了 SMTP 日志条目中的各个字段:

| 字段 | 说明 |

|---|---|

| rt | 事件的时间,不包括时区 |

| cn1 | 会话标识符,允许与会话事件相关联 |

| cn1Label | cn1 字段的描述性文本。值为 session_ID。 |

| cs1 | 配置的安全策略 |

| cs1Label | cs1 字段的描述性文本。值为 安全配置文件。 |

| src | 源 IP 地址(客户端) |

| spt | 源端口(客户端) |

| dst | 目标 IP 地址(服务器端) |

| dpt | 目标端口地址(服务器端) |

| cn2 | 消息标识符 |

| cn2Label | cn2 字段的描述性文本。该值是 消息标识符。 |

| cs4 | 电子邮件主题 |

| cs4Label | cs4 字段的描述性文本。值为 消息主题。 |

| 使用者 | 发件人的地址 |

| duser | 接收者的地址 |

| 行动 | SMTP 事件的操作。对于 允许的 SMTP 电子邮件,该值为 “允许”,对于 已阻止的 SMTP 电子邮件,对于 删除 恶意软件负载后允许的 SMTP 电子邮件,该值为 “删除”。 |

| 原因 | 采取行动的原因。值为 反恶意软件。 |

| cs3 | 有效负载中识别的恶意软件的名称(如果有) |

| cs3Label | cs3 字段的描述性文本。值为 恶意软件名称。 |

带有病毒的 SMTP 事件的典型日志条目如下:

Oct 8 2020 11:51:31 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|8|rt=Oct 8 2020 11:51:31 cn1=104946811893617 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=36097 dst=192.168.1.2 dpt=25 cn2=104946811893546 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=remove reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

没有病毒的 SMTP 事件的典型日志条目如下:

Oct 8 2020 11:50:50 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|3|rt=Oct 8 2020 11:50:50 cn1=104946811893573 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=52737 dst=192.168.1.2 dpt=25 cn2=104946811893537 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

IP/ID

| 字段 | 说明 |

|---|---|

| rt | 事件的时间,不包括时区 |

| cn3 | 触发事件的 IPS/IDS 签名标识符 |

| cn3Label | cn3 的描述性文本。值是 s ignature_id。 |

| src | 数据包的源 IP 地址 |

| spt | 数据包的源端口(如果适用) |

| dst | 数据包的目标 IP 地址 |

| dpt | 数据包的目标端口(如果适用) |

| 原体 | 数据包的协议(TCP、UDP) |

| 行动 | IPS/IDS 事件的动作。对于允许的 IPS/IDS 事件,将 记录该值,而对于已阻止 IPS/IDS 事件,该值 将被阻止。 |

| cs5 | 触发事件的 IPS/IDS 签名的类类型 |

| cs5Label | cs5 的描述性文本。该值为 类类型 |

| 味精 | 与事件相关的 IPS 消息 |

被阻止的 IPS 事件的典型日志条目如下:

Aug 14 2020 14:58:59 mybranch CEF:0|Citrix|SD-WAN|11.2.2.53|EdgeSec|HTTP|7|rt=Aug 14 2020 14:58:59 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1944 dst=192.168.1.2 dpt=22 proto=TCP act=blocked cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

记录的 IPS 事件的典型日志条目如下:

Oct 8 2020 12:57:36 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|IPS|4|rt=Oct 8 2020 12:57:36 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1076 dst=192.168.1.2 dpt=22 proto=TCP act=logged cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

会话活动

会话日志条目捕获 TCP 层的用户活动。它们通过提供有关 TCP 会话持续时间以及开始和停止时间戳的洞察来补充 HTTP、FTP 和 SMTP 事件。会话日志条目可以引用会话开始、会话结束或更新事件。

| 字段 | 说明 |

|---|---|

| rt | 事件的时间,不包括时区。对于会话启动事件,时间戳是建立会话的时间。 |

| cn1 | 会话标识符 |

| cn1Label | cn1 字段的描述性文本。值为 session_ID。 |

| cs1 | 配置的安全策略 |

| cs1Label | cs1 字段的描述性文本。值为 安全配置文件。 |

| src | 源 IP 地址(客户端) |

| spt | 源端口(客户端) |

| dst | 目标 IP 地址(服务器端) |

| dpt | 目标端口地址(服务器端) |

| 行动 | 会话事件的类型。对于引用新建 会话的事件,它可以是 new_s ession;对于引用现有长时间 会话的事件,可以是 session_update;对于涉及 会话关闭的事件,可以是 session_closed。 |

| 结束 | 会话关闭的时间,不包括时区。该字段仅适用于 session_close d 事件。 |

会话启动事件的典型日志条目如下:

Oct 7 2020 23:46:44 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:44 cn1=104946811892916 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=43838 dst=10.78.242.11 dpt=53 act=new_session

<!--NeedCopy-->

会话结束事件的典型日志条目如下:

Oct 7 2020 23:46:46 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:45 cn1=104946811892917 cn1Label=session_id cs1=1 cs1Label=Security profile end=1602114405989 src=192.168.0.2 spt=42253 dst=10.78.242.11 dpt=53 act=session_closed

<!--NeedCopy-->

会话更新

Session 每分钟更新日志条目捕获 TCP 层长时间运行的会话的用户活动。会话更新有助于识别与仍打开的会话对应的现有日志条目(HTTP、SMTP、FTP 和会话事件)。可以忽略相应的事件,也可以将其视为 暂定事件,因为会话关闭可能会更新某些属性(即会话结束时间)。与 session_start 和 session_closed 事件相反,session_update 事件只有有限的字段子集。

| 字段 | 说明 |

|---|---|

| rt | 事件的时间,不包括时区 |

| cn1 | 会话标识符 |

| cn1Label | cn1 字段的描述性文本。值为 session_ID。 |

| 行动 | IPS/IDS 事件的动作。对于会话更新,值为 session_update。 |

会话更新事件的典型日志条目如下:

Oct 7 2020 23:47:00 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:47:00 cn1=104946811892912 cn1Label=session_id act=session_update

<!--NeedCopy-->

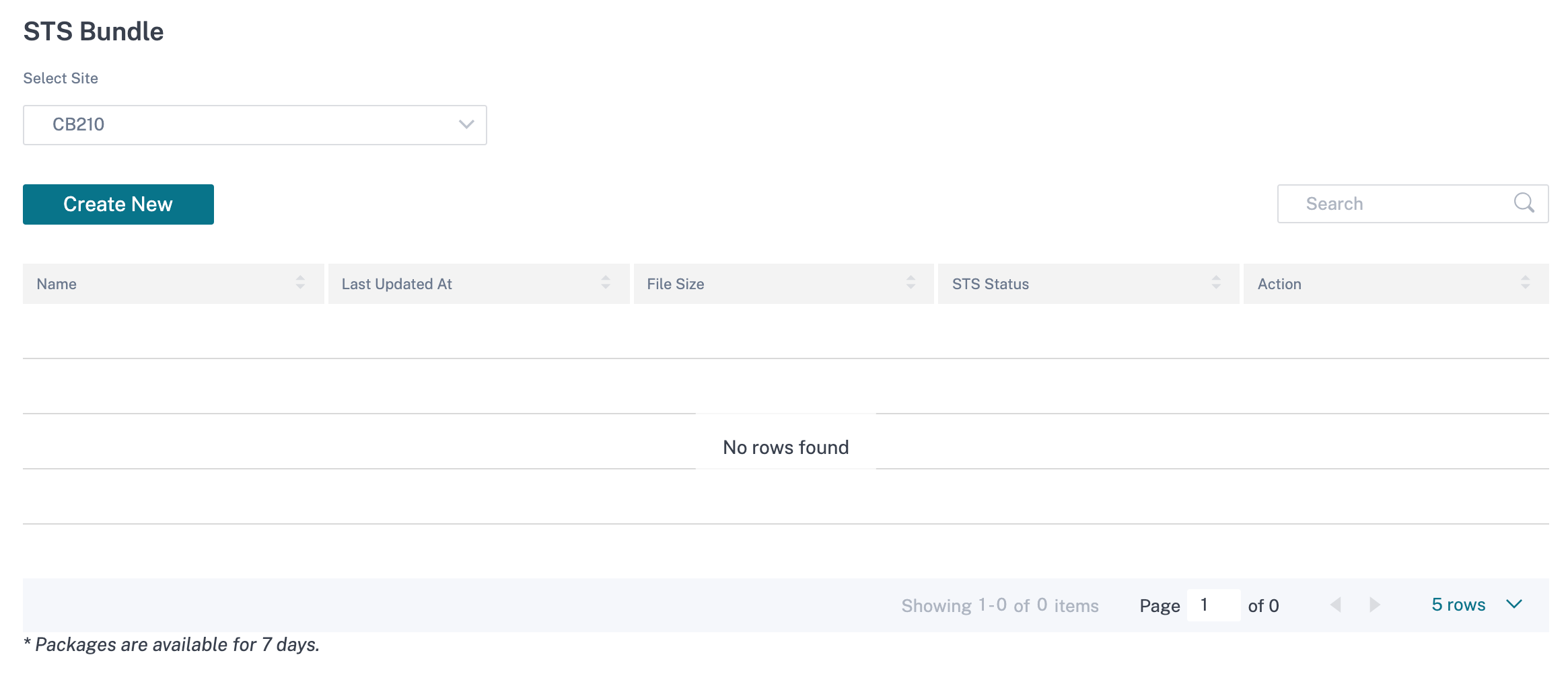

显示技术支持包

Show Tech Support (STS) 捆绑包包含重要的实时系统信息,例如访问日志、诊断日志、防火墙日志。STS 捆绑包用于对 SD-WAN 设备中的问题进行故障排除。您可以创建、下载 STS 捆绑包,然后与 Citrix 支持代表共享。

选择要为其创建或下载 STS 包的站点。如果在 HA 部署模式下配置站点,则可以选择要为其创建或下载 STS 包的活动或备用设备。

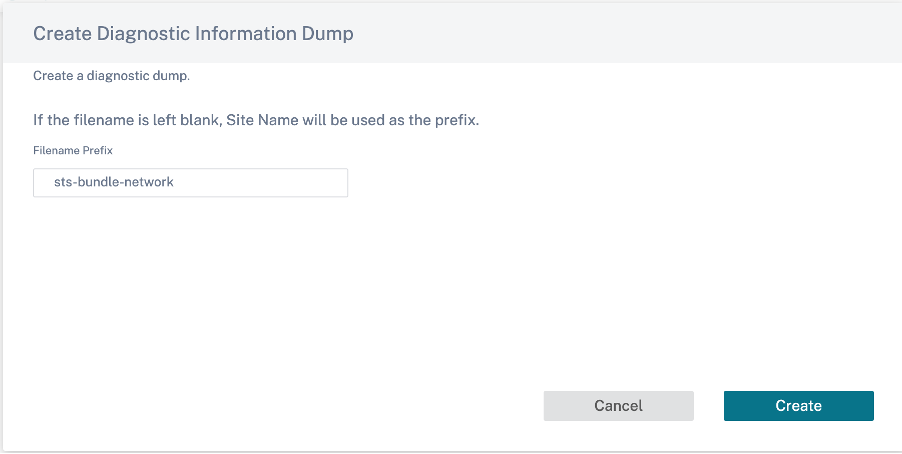

要创建 STS 包,请在网络级别导航到 故障排除 > STS 捆绑包,选择一个站点,然后单击 新建。

提供 STS 捆绑包的名称。名称必须以字母开头,并且可以包含字母、数字、破折号和分数不足。名称的最大允许长度为 32 个字符。用户提供的名称用作最终名称的前缀。为了确保文件名的唯一性(时间戳)并帮助从 STS 包(序列号)中识别设备,该服务会生成一个全名。如果未提供名称,则在创建包时自动生成名称。

只有当设备处于联机状态且设备上没有运行 STS 进程时,您才能请求新的 STS。即使设备处于脱机状态,您也可以从 Citrix SD-WAN Orchestrator 服务下载已经可用的 STS。

在任何给定时间,STS 过程处于以下状态之一:

| STS 状态 | 说明 |

|---|---|

| 已请求 | 请求新的 STS 捆绑包。该请求需要几分钟才能得到处理。如有必要,您可以选择取消 STS 创建过程。 |

| 正在上传 | 创建的 STS 软件包将上传到云服务。持续时间取决于包裹的大小。状态每 5 秒更新一次。您无法取消 STS 上传过程。 |

| 失败 | STS 过程在创建或上传过程中失败。您可以删除失败的 STS 操作的条目。 |

| 可供下载 | STS 的创建和上传过程已成功。您现在可以下载或删除 STS 软件包。 |

在设备上启动 STS 进程后,状态列下的进度将定期更新。例如, 已请求(收集日志文件)。

STS 捆绑包和故障记录保留 7 天,之后会自动删除。