Problembehandlung - Netzwerk

Kunden können Protokolle aller Netzwerk-Appliances anzeigen, was eine schnelle Fehlerbehebung ermöglicht.

Überwachungsprotokolle

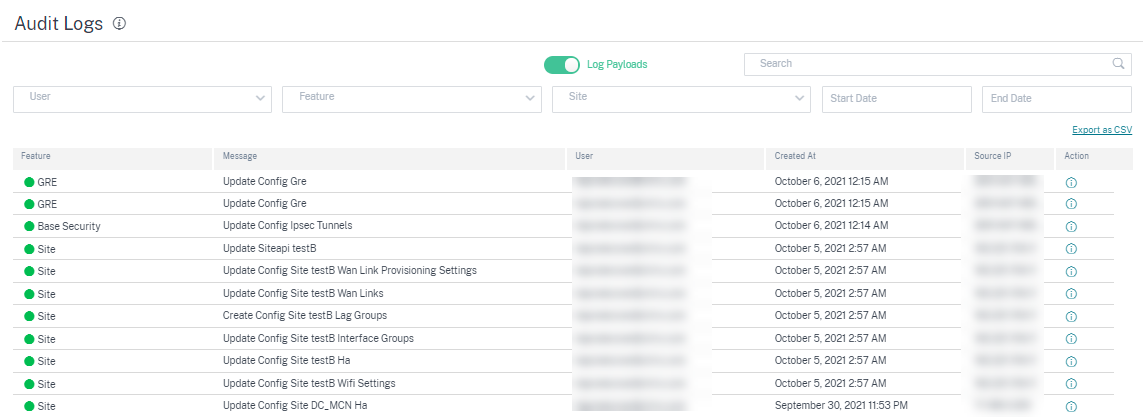

Überwachungsprotokolle erfassen die Aktion, die Zeit und das Ergebnis der von Benutzern in einem Kundennetzwerk ausgeführten Aktion. Navigieren Sie zu Fehlerbehebung > Überwachungsprotokolle, um die Seite Audit-Logs anzuzeigen

Auf der Seite Auditprotokolle werden die folgenden Informationen angezeigt:

- Suchleiste: Suchen Sie anhand eines Schlüsselworts nach einer Auditaktivität.

-

Filteroptionen: Führen Sie eine Auditprotokollsuche durch, indem Sie anhand der folgenden Kriterien filtern:

- Benutzer

- Feature

- Site

- Zeitbereich

- Als CSV exportieren: Wenn Sie auf diese Option klicken, werden die Einträge des Überwachungsprotokolls in eine CSV-Datei exportiert.

-

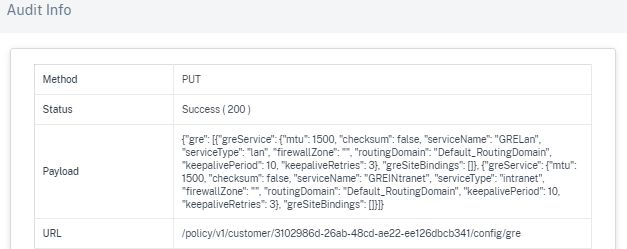

Audit-Info: Klicken Sie auf das Symbol in der Spalte Aktion, um zum Abschnitt Audit-Info zu navigieren. Dieser Abschnitt enthält die folgenden Informationen:

- Methode: HTTP-Anforderungsmethode der aufgerufenen API.

- Status: Ergebnis der API-Anfrage. Die folgende Fehlerantwort wird angezeigt, wenn die API-Anfrage fehlschlägt.

- Antwort: Fehlerantwort, wenn die API-Anfrage fehlschlägt. Dieses Feld wird nur angezeigt, wenn die API-Anfrage fehlschlägt.

- Payload: Hauptteil der Anfrage, die über die API gesendet wurde.

-

URL: HTTP-URL der widerrufenen API.

- Quell-IP: Die IP-Adresse des Endpunkts, von dem aus die SD-WAN-Funktionen konfiguriert werden. Dieses Feld ist auf den Seiten Audit-Logs und Audit-Info verfügbar.

-

Was geändert wurde: In diesem Abschnitt werden die Protokolle aller Änderungen angezeigt, die über die Benutzeroberfläche an den SD-WAN-Funktionen vorgenommen wurden. Aktivieren Sie die Umschaltfläche Payloads protokollieren, um die Änderungen auf der Seite Audit-Info anzuzeigen.

-

Payloads protokollieren: Diese Option ist standardmäßig deaktiviert. Wenn diese Option aktiviert ist, wird der Anforderungstext der API-Nachricht im Abschnitt Audit-Info angezeigt. Weitere Informationen zur API finden Sie im API-Handbuch für Citrix SD-WAN Orchestrator.

Geräte-Logs

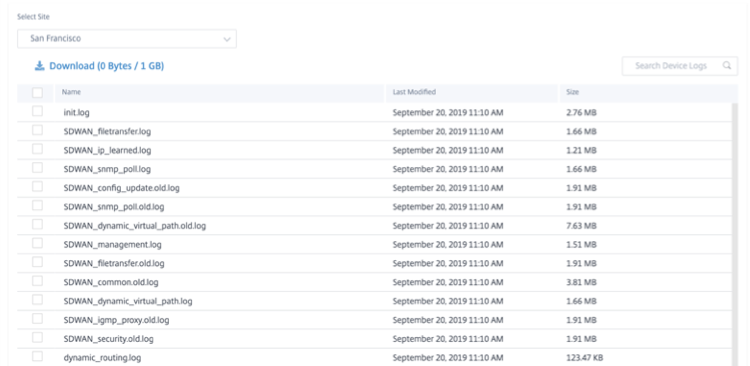

Kunden können die für Websites spezifischen Geräteprotokolle anzeigen.

Sie können bestimmte Geräteprotokolle auswählen, herunterladen und bei Bedarf für Site-Administratoren freigeben.

Sicherheits-Logs

In der Citrix SD-WAN-Appliance werden die Edge Security-Ereignisse in der Datei SDWAN_advanced_firewall.log protokolliert. Die Protokolldatei wird regelmäßig basierend auf der Größe gedreht, wobei bis zu 23 Archive oder Protokolle für einen Tag übrig bleiben, je nachdem, welcher Wert geringer ist. Betrachten Sie zum Beispiel die folgenden zwei Anwendungsfälle:

- Wenn sich die Protokolldatei mit einer Rate von 1 GB pro 20 Transaktionen (Protokolleinträge) füllt, sind Protokolle für ungefähr 8 Stunden in der Appliance jederzeit verfügbar.

- Wenn sich die Protokolldatei mit einer Rate von 1 GB pro Stunde oder langsamer füllt, sind Protokolle für genau einen Tag in der Appliance verfügbar.

Hinweis

- Der Größenschwellenwert für die Protokollrotation hängt von der Appliance ab. Für die Citrix SD-WAN 1100 Appliance beträgt der Schwellenwert für die Protokollrotationsgröße 1 GB.

- Die Protokolldatei SDWAN_advanced_firewall.log ist nur für die Citrix SD-WAN 1100-Appliance verfügbar. Es ist nicht auf Citrix SD-WAN 210 SE- und Citrix SD-WAN 210 SE LTE-Appliances verfügbar.

Um die Sicherheitsprotokolle von der Citrix SD-WAN-Appliance zu erhalten, navigieren Sie in der Benutzeroberfläche der Appliance zu Konfiguration > Appliance-Einstellungen > Protokollierung/Überwachung >Syslog-Server**, und stellen Sie sicher, dass die Option **Firewall-Protokolle in Syslog aktiviert ist.

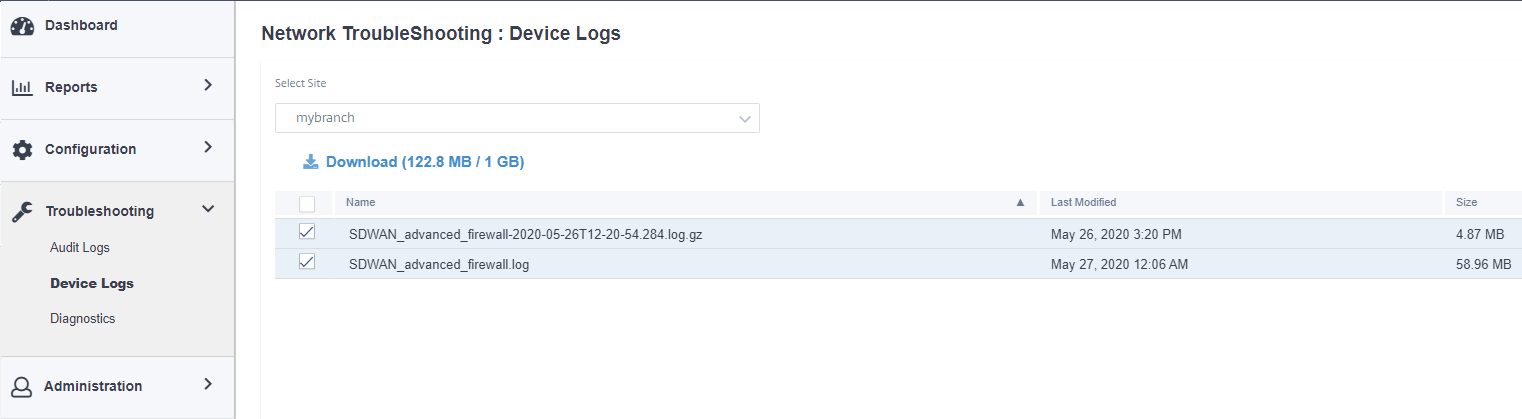

Abrufen vom Citrix SD-WAN Orchestrator Service

Ähnlich wie bei anderen Appliance-Protokolldateien können Sie die Edge Security-Firewallprotokolle vom Citrix SD-WAN Orchestrator Service abrufen. Navigieren Sie auf Netzwerkebene zu Fehlerbehebung > Geräteprotokolle, wählen Sie eine Site mit aktivierter Edge-Sicherheit, wählen Sie die erweiterten Firewall-Protokolle aus, die Sie herunterladen möchten, und klicken Sie auf Herunterladen

Exportieren auf externen Syslog-Server

Wenn ein externer Syslog-Server auf der Benutzeroberfläche der Appliance konfiguriert ist (Appliance-Einstellungen > Protokollierung/Überwachung >Syslog-Server**), werden Edge Security-Protokolle generiert und an diesen Server ausgelagert.

Log-Einträge

Die Protokolleinträge von Edge-Sicherheit folgen dem Common Event Format (CEF). CEF ist ein Standard, der die Syntax von Protokollnachrichten definiert und daher die Interoperabilität mehrerer Geräte ermöglicht, die Protokollnachrichten in einer Lösung generieren.

CEF besteht aus einem Standard-Header und einer variablen Erweiterung. Das Header-Format ist wie folgt:

Timestamp host CEF:Version|Device Vendor|Device Product|Device Version|Device Event Class ID|Name|Severity|[Extension]

<!--NeedCopy-->

Beispiel:

Jan 18 11:07:53 sd-wan CEF:0|Citrix|SD-WAN|11.2.2.7|EdgeSec|Name|Severity|Extension

<!--NeedCopy-->

Die folgenden Felder gelten für alle von SD-WAN generierten Edge-Sicherheitsprotokolle:

-

Zeitstempel: Der Zeitpunkt, zu dem die Protokollnachricht generiert wird.

Hinweis

Diese Zeit kann sich von der Zeit des Ereignisses unterscheiden, dem die Nachricht entspricht.

-

Host: Der Name des Hosts, der die Protokolldatei generiert. Zum Beispiel mybranch.

-

CEF: Eine feste Zeichenfolge, die angibt, dass der Rest der Nachricht dem CEF-Format folgt.

Hinweis:

Es wird kein anderes Format unterstützt.

-

Version: Identifiziert die Version des CEF-Formats. Die aktuelle CEF-Version ist 0.

-

Geräteanbieter: Der Anbieter der Instanz oder Appliance, die die CEF-Nachricht generiert. Das Feld ist immer Citrix.

-

Geräteprodukt: Das Produkt, SD-WAN.

-

Geräteversion: Die Softwareversion der SD-WAN-Appliance im Format major.minor.patch.buildnumber . Zum Beispiel 11.2.0.88.

-

Geräte-Ereignisklassen-ID: Eine eindeutige Kennung für jeden Ereignistyp. Bei Edge-Sicherheitsprotokollen ist es immer EdgeSec.

-

Name: Eine für Menschen lesbare Beschreibung des Edge Security-Ereignistyps. Zum Beispiel HTTP, FTP und so weiter.

-

Schweregrad: Spiegelt die Sicherheitskritikalität des Ereignisses wider. Die im CEF-Standard definierten Schweregrade sind wie folgt:

- 0-3=Low

- 4-6=Medium

- 7-8=High

- 9-10=Very-High

Bei Citrix SD-WAN Edge Security-Ereignissen werden die folgenden Kriterien verwendet, um den Schweregrad zu bestimmen:

Schweregrad Beschreibung 0 Alle SESSION-Ereignisse und alle zulässigen HTTP-Webfilterungsereignisse 3 Alle sauberen (zulässigen) FTP-, SMTP- und HTTP-Anti-Malware-Ereignisse 4 Protokollierte IP-Ereignisse 6 Blockierte HTTP-Webfilter-Ereignisse 7 Blockierte IPS-Ereignisse 8 Blockierte (infizierte) FTP, SMTP und HTTP Anti-Malware-Ereignisse - Erweiterungen: Eine Sammlung von Schlüssel-Wert-Paaren, die mehr Details zum Ereignis liefern. Beispiel: „rt=13. August 2020 11:46:55 „, wobei „rt“ der Schlüssel für den Zeitstempel des Ereignisses und „13. August 2020 11:46:55” der Wert ist. Die verwendeten Schlüssel-Wert-Paare hängen von dem Ereignistyp ab, dem die CEF-Nachricht entspricht. Die detaillierten Beschreibungen der Ereignistypen finden Sie in den folgenden Abschnitten.

HTTP (S)

Protokolleinträge für HTTP (S) erfassen Ereignisse im Zusammenhang mit HTTP- oder HTTPS-Datenverkehr. Solche Ereignisse können entweder von der Web-Filter-Komponente generiert werden, die die URL-Kategorisierung für HTTP (S) -Anfragen durchführt, oder von der Anti-Malware-Komponente, die HTTP-Antworten auf Malware-Infektionen scannt. In der folgenden Tabelle werden die verschiedenen Erweiterungen in einem HTTP-Protokolleintrag beschrieben:

| Feld | Beschreibung |

|---|---|

| Rt | Die Uhrzeit des Ereignisses, ohne Zeitzone. Die Zeit wird in Form der koordinierten Weltzeit angegeben. |

| cn1 | Die Sitzungs-ID ermöglicht die Korrelation mit Sitzungsereignissen |

| cn1Label | Beschreibender Text für das Feld cn1. Der Wert ist session_ID. |

| cs1 | Die konfigurierte Sicherheitsrichtlinie |

| cs1Label | Beschreibender Text für das Feld cs1. Der Wert ist Sicherheitsprofil. |

| src | Die Quell-IP-Adresse (clientseitig) |

| spucken | Der Quellport (clientseitig) |

| dst | Die Ziel-IP-Adresse (serverseitig) |

| dpt | Die Zielportadresse (serverseitig) |

| Methode der Anfrage | Die HTTP-Anfrage (z. B. GET, POST) |

| Anforderung | Die HTTP-URL |

| Dhost | Der HTTP-Hostname |

| Handlung | Die Aktion für das HTTP-Ereignis. Für ein zulässiges HTTP-Ereignis ist der Wert zulässig und für ein blockiertes HTTP-Ereignis ist der Wert blockiert. |

| Grund | Die Komponente, die das Ereignis generiert hat. Gültige Werte sind web_filter und anti_malware. |

| cs2 | Der Kategoriename der übereinstimmenden URL-Kategorie |

| cs2Label | Beschreibender Text für das Feld cs2. Der Wert ist URL-Kategorie. |

| cs3 | Der Name der in der Payload identifizierten Malware (falls vorhanden) |

| cs3Label | Beschreibender Text für das Feld cs3. Der Wert ist Malware-Name. |

HTTP-Ereignisse können entweder durch die Web-Filter- oder Anti-Malware-Komponenten generiert werden. Bei Web-Filterereignissen ist der Wert für den cs3-Schlüssel leer, während bei Anti-Malware-Ereignissen der Wert für den cs2-Schlüssel leer ist.

Ein typischer Protokolleintrag für ein erlaubtes HTTP-Webfilterungsereignis lautet wie folgt:

Oct 8 2020 09:51:01 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|0|rt=Oct 8 2020 09:51:01 cn1=104946811893306 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=54749 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=allowed reason=web_filter cs2=Uncategorized cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

Ein typischer Protokolleintrag für ein blockiertes HTTP-Filterereignis lautet wie folgt:

Oct 8 2020 09:46:57 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|6|rt=Oct 8 2020 09:46:57 cn1=104946811893249 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=59543 dst=192.168.1.2 dpt=443 requestMethod=GET request=http://www.randomadultsite.com/ dhost=www.randomadultsite.com act=blocked reason=web_filter cs2=Adult and Pornography cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

Ein typischer Protokolleintrag für ein erlaubtes HTTP Anti-Malware-Ereignis lautet wie folgt:

Oct 8 2020 11:49:09 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|3|rt=Oct 8 2020 11:49:08 cn1=104946811893527 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=34143 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/harmless.exe dhost=192.168.1.2 act=allowed reason=anti_malware cs2= cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

Ein typischer Protokolleintrag für ein blockiertes HTTP-Anti-Malware-Ereignis lautet wie folgt:

Oct 8 2020 11:45:43 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|8|rt=Oct 8 2020 11:45:43 cn1=104946811893520 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=37702 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=blocked reason=anti_malware cs2= cs2Label=URL Category cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

FTP-Ereignisse

Die FTP-Protokolleinträge erfassen Benutzeraktivitäten im Zusammenhang mit FTP-Anfragen. In der folgenden Tabelle werden die verschiedenen Felder in einem FTP-Protokolleintrag beschrieben:

| Feld | Beschreibung |

|---|---|

| Rt | Die Uhrzeit des Ereignisses, ohne Zeitzone |

| cn1 | Die Sitzungs-ID ermöglicht die Korrelation mit Sitzungsereignissen |

| cn1Label | Beschreibender Text für das Feld cn1. Der Wert ist session_ID. |

| cs1 | Die konfigurierte Sicherheitsrichtlinie |

| cs1Label | Beschreibender Text für das Feld cs1. Der Wert ist Sicherheitsprofil. |

| src | Die Quell-IP-Adresse (clientseitig) |

| dst | Die Ziel-IP-Adresse (serverseitig) |

| Anforderung | Die FTP-URI |

| Handlung | Die Aktion für das FTP-Ereignis. Für ein zulässiges FTP-Ereignis ist der Wert zulässig und für ein blockiertes FTP-Ereignis ist der Wert blockiert. |

| Grund | Die Komponente, die das Ereignis generiert hat. Die einzige Komponente, die FTP-Ereignisse generiert, ist derzeit anti_malware. |

| cs3 | Der Name der in der Payload identifizierten Malware (falls vorhanden) |

| cs3Label | Beschreibender Text für das Feld cs3. Der Wert ist Malware-Name. |

Ein typischer Protokolleintrag für ein erlaubtes FTP-Anti-Malware-Ereignis lautet wie folgt:

Oct 8 2020 09:49:56 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|3|rt=Oct 8 2020 09:49:56 cn1=104946811893256 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=harmless.exe act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

Ein typischer Protokolleintrag für ein blockiertes FTP-Anti-Malware-Ereignis lautet wie folgt:

Oct 8 2020 09:50:06 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|8|rt=Oct 8 2020 09:50:06 cn1=104946811893276 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=eicar.exe act=blocked reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

SMTP-Ereignisse

Die SMTP-Protokolleinträge erfassen Benutzeraktivitäten im Zusammenhang mit unverschlüsselten E-Mails, die mit dem SMTP-Protokoll gesendet werden. In der folgenden Tabelle werden die verschiedenen Felder in einem SMTP-Protokolleintrag beschrieben:

| Feld | Beschreibung |

|---|---|

| Rt | Die Uhrzeit des Ereignisses, ohne Zeitzone |

| cn1 | Die Sitzungs-ID ermöglicht die Korrelation mit Sitzungsereignissen |

| cn1Label | Beschreibender Text für das Feld cn1. Der Wert ist session_ID. |

| cs1 | Die konfigurierte Sicherheitsrichtlinie |

| cs1Label | Beschreibender Text für das Feld cs1. Der Wert ist Sicherheitsprofil. |

| src | Die Quell-IP-Adresse (clientseitig) |

| spucken | Der Quellport (clientseitig) |

| dst | Die Ziel-IP-Adresse (serverseitig) |

| dpt | Die Zielportadresse (serverseitig) |

| cn2 | Die Nachrichten-ID |

| cn2Label | Beschreibender Text für das Feld cn2. Der Wert ist Message Identifier. |

| cs4 | Der E-Mail-Betreff |

| cs4Label | Beschreibender Text für das Feld cs4. Der Wert ist Nachrichtenbetreff. |

| suser | Die Adresse des Absenders |

| Duser | Die Adresse des Empfängers |

| Handlung | Die Aktion für das SMTP-Ereignis. Der Wert ist zulässigfür eine zulässige SMTP-E-Mail-Nachricht, blockiertfür eine blockierte SMTP-E-Mail-Nachricht und Remove für eine SMTP-E-Mail-Nachricht, die nach dem Entfernen einer Malware-Nutzlast zulässig war. |

| Grund | Der Grund für die Aktion. Der Wert ist anti_malware. |

| cs3 | Der Name der in der Payload identifizierten Malware (falls vorhanden) |

| cs3Label | Beschreibender Text für das Feld cs3. Der Wert ist Malware-Name. |

Ein typischer Protokolleintrag für ein SMTP-Ereignis mit Virus lautet wie folgt:

Oct 8 2020 11:51:31 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|8|rt=Oct 8 2020 11:51:31 cn1=104946811893617 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=36097 dst=192.168.1.2 dpt=25 cn2=104946811893546 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=remove reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

Ein typischer Protokolleintrag für ein SMTP-Ereignis ohne Virus lautet wie folgt:

Oct 8 2020 11:50:50 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|3|rt=Oct 8 2020 11:50:50 cn1=104946811893573 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=52737 dst=192.168.1.2 dpt=25 cn2=104946811893537 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

IPS/IDS

| Feld | Beschreibung |

|---|---|

| Rt | Die Uhrzeit des Ereignisses, ohne Zeitzone |

| cn3 | Die IPS/IDS-Signatur-ID, die das Ereignis ausgelöst hat |

| cn3Label | Beschreibender Text für cn3. Der Wert ist signature_id. |

| src | Die Quell-IP-Adresse des Pakets |

| spucken | Der Quellport des Pakets (falls zutreffend) |

| dst | Die Ziel-IP-Adresse des Pakets |

| dpt | Der Zielport des Pakets (falls zutreffend) |

| Proto | Das Protokoll des Pakets (TCP, UDP) |

| Handlung | Die Aktion für das IPS/IDS-Ereignis. Bei einem zulässigen IPS/IDS-Ereignis wird der Wert protokolliert, während bei einem blockierten IPS/IDS-Ereignis der Wert blockiertwird. |

| cs5 | Der Klassentyp der IPS/IDS-Signatur, die das Ereignis ausgelöst hat |

| cs5Label | Beschreibender Text für cs5. Der Wert ist vom Klassentyp |

| msg | Die mit dem Ereignis verknüpfte IPS-Nachricht |

Ein typischer Protokolleintrag für ein blockiertes IPS-Ereignis lautet wie folgt:

Aug 14 2020 14:58:59 mybranch CEF:0|Citrix|SD-WAN|11.2.2.53|EdgeSec|HTTP|7|rt=Aug 14 2020 14:58:59 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1944 dst=192.168.1.2 dpt=22 proto=TCP act=blocked cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

Ein typischer Protokolleintrag für ein protokollierter IPS-Ereignis lautet wie folgt:

Oct 8 2020 12:57:36 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|IPS|4|rt=Oct 8 2020 12:57:36 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1076 dst=192.168.1.2 dpt=22 proto=TCP act=logged cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

Session-Ereignisse

Die Sitzungsprotokolleinträge erfassen Benutzeraktivitäten auf der TCP-Ebene. Sie ergänzen HTTP-, FTP- und SMTP-Ereignisse, indem sie Einblicke in die Dauer der TCP-Sitzung sowie Zeitstempel für Start und Stopp bieten. Sitzungsprotokolleinträge können sich auf Sitzungsstart, Sitzungsende oder Aktualisierungsereignisse beziehen.

| Feld | Beschreibung |

|---|---|

| Rt | Die Uhrzeit des Ereignisses, ohne Zeitzone. Bei Sitzungsstartereignissen ist der Zeitstempel der Zeitpunkt, an dem die Sitzung eingerichtet wurde. |

| cn1 | Die Sitzungs-ID |

| cn1Label | Beschreibender Text für das Feld cn1. Der Wert ist session_ID. |

| cs1 | Die konfigurierte Sicherheitsrichtlinie |

| cs1Label | Beschreibender Text für das Feld cs1. Der Wert ist Sicherheitsprofil. |

| src | Die Quell-IP-Adresse (clientseitig) |

| spucken | Der Quellport (clientseitig) |

| dst | Die Ziel-IP-Adresse (serverseitig) |

| dpt | Die Zielportadresse (serverseitig) |

| Handlung | Der Typ des Sitzungsereignisses. Es kann new_session für Ereignisse sein, die sich auf eine neu eingerichtete Sitzung beziehen, session_updatefür Ereignisse, die sich auf bestehende langlebige Sitzungen beziehen, und session_closedfür Ereignisse, die sich auf das Schließen von Sitzungen beziehen. |

| Ende | Die Uhrzeit, zu der die Sitzung ohne Zeitzone geschlossen wurde. Das Feld gilt nur für session_closed Ereignisse. |

Ein typischer Protokolleintrag für ein Sitzungsstartereignis lautet wie folgt:

Oct 7 2020 23:46:44 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:44 cn1=104946811892916 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=43838 dst=10.78.242.11 dpt=53 act=new_session

<!--NeedCopy-->

Ein typischer Protokolleintrag für ein Sitzungsereignis lautet wie folgt:

Oct 7 2020 23:46:46 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:45 cn1=104946811892917 cn1Label=session_id cs1=1 cs1Label=Security profile end=1602114405989 src=192.168.0.2 spt=42253 dst=10.78.242.11 dpt=53 act=session_closed

<!--NeedCopy-->

Sitzungsupdates

Die Sitzungsaktualisierungen Protokolleinträge erfassen Benutzeraktivitäten auf der TCP-Ebene für lang andauernde Sitzungen pro Minute. Sitzungsaktualisierungen helfen bei der Identifizierung vorhandener Protokolleinträge (HTTP, SMTP, FTP und Sitzungsereignisse), die noch offenen Sitzungen entsprechen. Die entsprechenden Ereignisse können entweder ignoriert oder als vorläufigbehandelt werden, da beim Schließen der Sitzung möglicherweise bestimmte Attribute (d. h. die Endzeit der Sitzung) aktualisiert werden. Im Gegensatz zu den Ereignissen session_start und session_closed haben die Ereignisse session_update nur eine begrenzte Teilmenge der Felder.

| Feld | Beschreibung |

|---|---|

| Rt | Die Uhrzeit des Ereignisses, ohne Zeitzone |

| cn1 | Die Sitzungs-ID |

| cn1Label | Beschreibender Text für das Feld cn1. Der Wert ist session_ID. |

| Handlung | Die Aktion für das IPS/IDS-Ereignis. Für ein Sitzungsupdate lautet der Wert session_update. |

Ein typischer Protokolleintrag für ein Sitzungsaktualisierungsereignis lautet wie folgt:

Oct 7 2020 23:47:00 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:47:00 cn1=104946811892912 cn1Label=session_id act=session_update

<!--NeedCopy-->

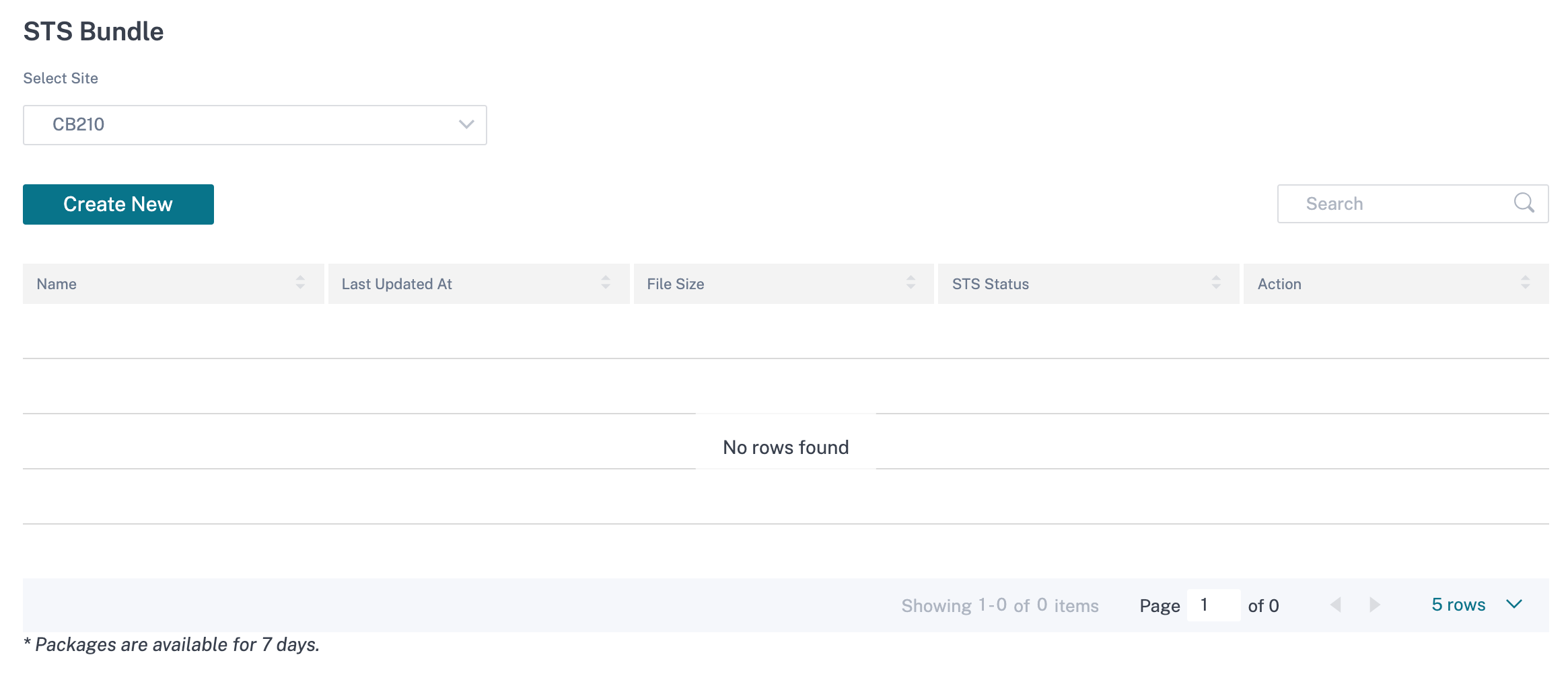

Tech Support Bundle anzeigen

Das Show Tech Support (STS) Bundle enthält wichtige Echtzeit-Systeminformationen wie Zugriffsprotokolle, Diagnoseprotokolle, Firewall-Protokolle. Das STS-Bundle wird verwendet, um Probleme in den SD-WAN-Appliances zu beheben. Sie können das STS-Paket erstellen, herunterladen und es mit Citrix Support Representatives teilen.

Wählen Sie eine Site aus, für die Sie das STS-Paket erstellen oder herunterladen möchten. Wenn ein Standort im HA-Bereitstellungsmodus konfiguriert ist, können Sie die aktive Appliance oder Standby-Appliance auswählen, für die das STS-Paket erstellt oder heruntergeladen werden soll.

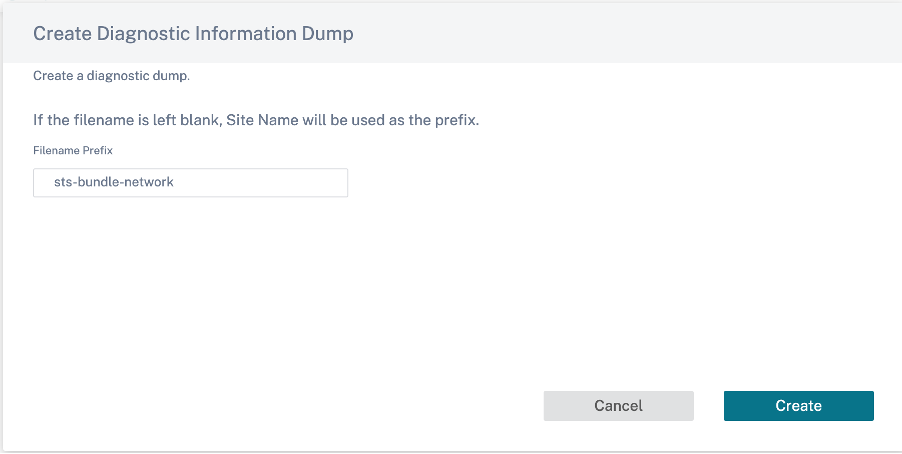

Um ein STS-Bundle zu erstellen, navigieren Sie auf Netzwerkebene zu Fehlerbehebung > STS-Bundle, wählen Sie eine Site aus und klicken Sie auf Neu erstellen.

Geben Sie einen Namen für das STS-Paket an. Der Name muss mit einem Buchstaben beginnen und kann Buchstaben, Zahlen, Bindestriche und Unterstriche enthalten. Die maximal zulässige Länge des Namens beträgt 32 Zeichen. Der vom Benutzer angegebene Name wird als Präfix im endgültigen Namen verwendet. Um sicherzustellen, dass die Dateinamen eindeutig sind (Zeitstempel) und um das Gerät anhand des STS-Pakets (Seriennummer) zu erkennen, generiert der Dienst einen vollständigen Namen. Wenn kein Name angegeben wird, wird beim Erstellen des Bundles automatisch ein Name generiert.

Sie können nur dann eine neue STS anfordern, wenn das Gerät online ist und kein STS-Prozess auf der Appliance ausgeführt wird. Sie können ein bereits verfügbares STS vom Citrix SD-WAN Orchestrator Service herunterladen, auch wenn das Gerät offline ist.

Der STS-Prozess befindet sich zu einem bestimmten Zeitpunkt in einem der folgenden Zustände:

| STS-Status | Beschreibung |

|---|---|

| Angefragt | Es wird ein neues STS-Paket angefordert. Die Bearbeitung der Anfrage dauert einige Minuten. Sie können den STS-Erstellungsprozess bei Bedarf abbrechen. |

| Hochladen | Das erstellte STS-Paket wird in den Cloud-Dienst hochgeladen. Die Dauer hängt von der Größe des Pakets ab. Der Status wird alle 5 Sekunden aktualisiert. Sie können den STS-Upload-Prozess nicht abbrechen. |

| Misserfolg | Der STS-Prozess ist während der Erstellung oder beim Hochladen fehlgeschlagen. Sie können die Einträge von fehlgeschlagenen STS-Vorgängen löschen. |

| Zum Download verfügbar | Der STS-Erstellungs- und Upload-Prozess ist erfolgreich. Sie können jetzt die STS-Pakete herunterladen oder löschen. |

Sobald der STS-Prozess auf der Appliance gestartet wird, wird der Fortschritt in regelmäßigen Abständen in der Statusspalte aktualisiert. Zum Beispiel Angefordert (Sammeln von Protokolldateien).

Die STS-Bundles und Fehlerdatensätze werden 7 Tage lang aufbewahrt, danach werden sie automatisch gelöscht.