-

-

FIPS 合规性

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

FIPS 合规性

在 Citrix SD-WAN 中,FIPS 模式强制用户为其 IPsec 隧道配置 FIPS 兼容设置和虚拟路径的 IPsec 设置。

- 显示符合 FIPS 的 IKE 模式。

- 显示符合 FIPS 标准的 IKE DH 组,用户可以从中选择在 FIPS 兼容模式(2,5,14-21)下配置设备所需的参数。

-

在虚拟路径的 IPsec 设置中显示符合 FIPS 标准的 IPsec 隧道类型

-

IKE 哈希和(IKEv2)完整性模式,IPsec 身份验证模式。

- 对基于 FIPS 的生命周期设置执行审核错误

要使用 Citrix SD-WAN GUI 启用 FIPS 合规性,请执行以下操作:

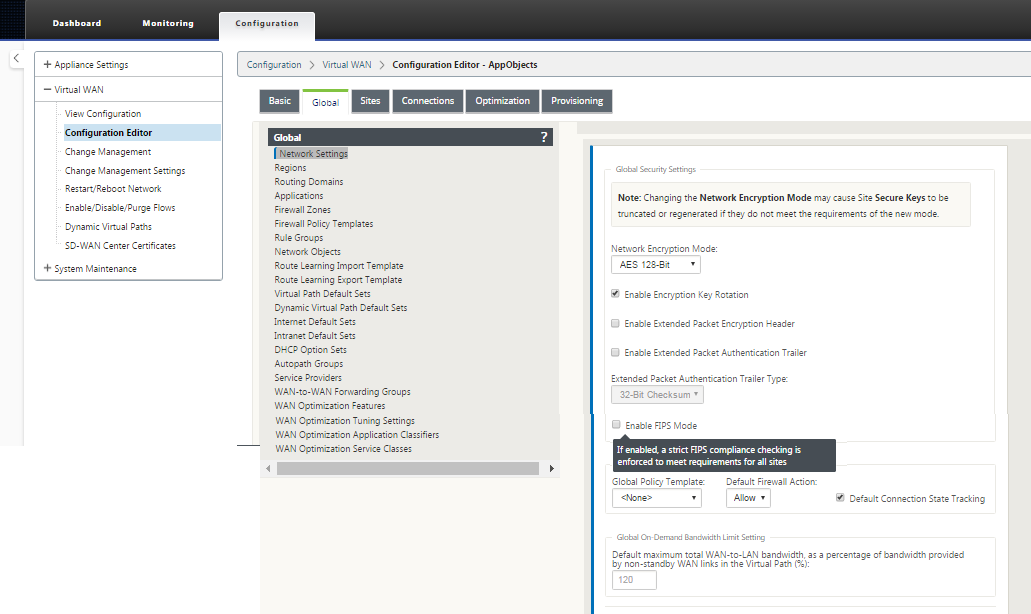

- 转到 配置 > 虚拟广域网 > 配置编辑器 > 全局,然后选择 启用 FIPS 模式。

启用 FIPS 模式会在配置期间强制执行检查,以确保所有与 IPsec 相关的配置参数都符合 FIPS 标准。系统会通过审计错误和警告提示您 配置 IPsec。

要配置虚拟路径 IPsec 设置,请执行以下操作:

- 为需要 FIPS 合规性的所有虚拟路径启用虚拟路径 IPsec 隧道。虚拟路径的 IPsec 设置通过默认集进行控制。

- 通过将 IPsec 模式更改为 AH 或 ESP+ 身份验证来配置消息身份验证,并使用 FIPS 批准的哈希函数。SHA1 被 FIPS 接受,但强烈推荐使用 SHA256。

- IPsec 生命周期应配置不超过 8 小时(28800 秒)。

虚拟广域网使用 IKE 版本 2 和预共享密钥通过虚拟路径协商 IPsec 隧道,使用以下设置:

- 卫生署 19 组:ECP256(256 位椭圆曲线)密钥协商

- 256 位 AES-CBC 加密

- 用于消息身份验证的 SHA256 哈希

- 用于消息完整性的 SHA256 哈希

- DH 组 2:完全向前保密的 MODP-1024

要为第三方配置 IPsec 隧道,请使用以下设置:

-

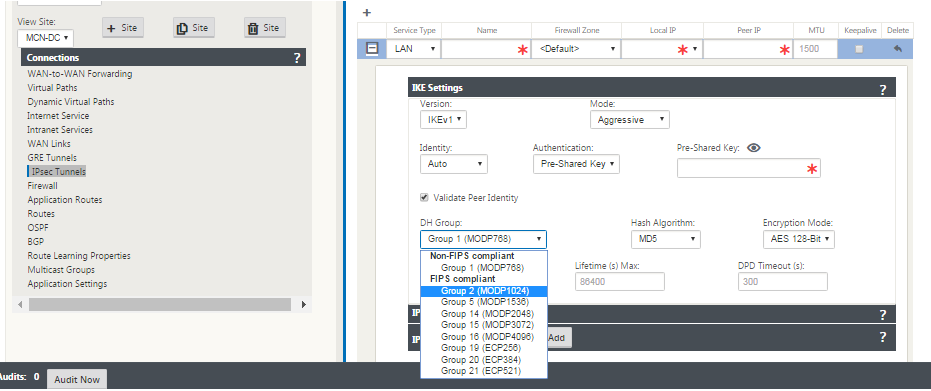

配置 FIPS 批准的 DH 组。根据 FIPS,第 2 组和第 5 组是允许的,但强烈推荐 14 组及以上组。

-

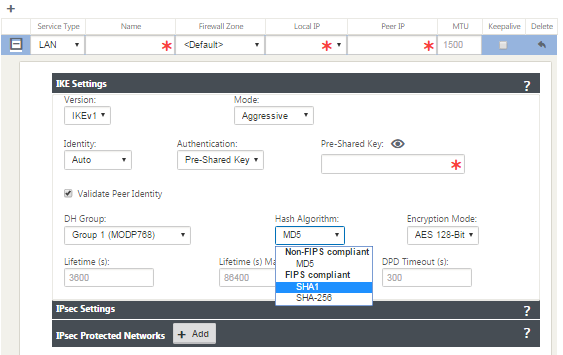

配置 FIPS 批准的哈希函数。SHA1 被 FIPS 接受,但强烈推荐使用 SHA256。

-

如果使用 IKEv2,请配置 FIPS 批准的完整性功能。SHA1 被 FIPS 接受,但强烈推荐使用 SHA256。

-

将 IKE 生命周期和最大生命周期配置为不超过 24 小时(86,400 秒)。

-

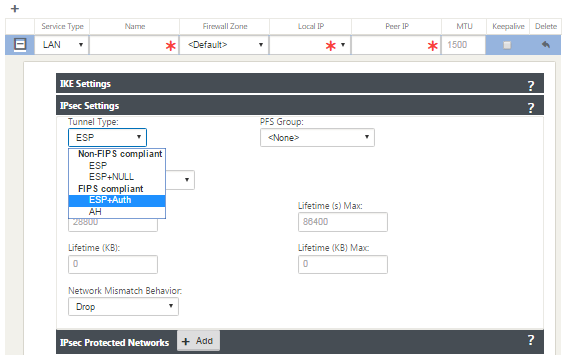

通过将 IPsec 模式更改为 AH 或 ESP+ 身份验证来配置 IPsec 消息身份验证,并使用 FIPS 批准的哈希函数。SHA1 被 FIPS 接受,但强烈推荐使用 SHA256。

-

将 IPsec 生命周期和最大生命周期配置为不超过 8 小时(28800 秒)。

要配置 IPsec 隧道,请执行以下操作:

-

在 MCN 设备上,转到 配置 > 虚拟 WAN > 配置编辑器。打开现有配置包。转到 连接 > IPsec 隧道。

-

转到 连接 -> IPsec 隧道。选择 局域 网或 Intranet 隧道 后,屏幕会将 IKE 设置中的 FIPS 兼容组与不合规的组区分开来,以便您可以轻松配置 FIPS 合规性。

屏幕还指示哈希算法是否符合 FIPS 标准,如下图所示。

IPsec 设置的 FIPS 合规性选项:

如果 IPsec 配置在启用时不符合 FIPS 标准,则可能会触发审核错误。以下是 GUI 中显示的审核错误类型。

- 启用 FIPS 模式并选择不符合 FIPS 标准的选项。

- 启用 FIPS 模式时,输入不正确的生命周期值。

- 何时,FIPS 模式处于启用状态,虚拟路径默认设置的 IPsec 设置也处于 启用状态, 并且选择了不正确的隧道模式(ESP 与 ESP_Auth/AH)。

- 启用 FIPS 模式时,还 会启用虚拟路径默认设置的 IPsec 设置, 并输入不正确的生命周期值。

共享

共享

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.