用例:使企业互联网访问合规且安全

某金融机构的网络安全主管希望保护企业网络免受来自网络的恶意软件等外部威胁。为此,该主管需要获得对原本被绕过的加密流量的可见性,并控制对恶意网站的访问。该主管需要执行以下操作:

- 拦截并检查进出企业网络的所有流量,包括 SSL/TLS(加密流量)。

- 绕过对包含敏感信息(例如用户财务信息或电子邮件)的网站请求的拦截。

- 阻止访问被识别为提供有害或成人内容的有害 URL。

- 识别企业中正在访问恶意网站的最终用户(员工),并阻止这些用户的互联网访问或阻止有害 URL。

为实现上述所有目标,该主管可以在组织中的所有设备上设置代理,并将其指向充当网络中代理服务器的 Citrix Secure Web Gateway (SWG)。该代理服务器会拦截通过企业网络的所有加密和未加密流量。它会提示用户进行身份验证,并将流量与用户关联。可以指定 URL 类别以阻止访问非法/有害、成人以及恶意软件和垃圾邮件网站。

为实现上述目标,请配置以下实体:

- DNS 命名服务器,用于解析主机名。

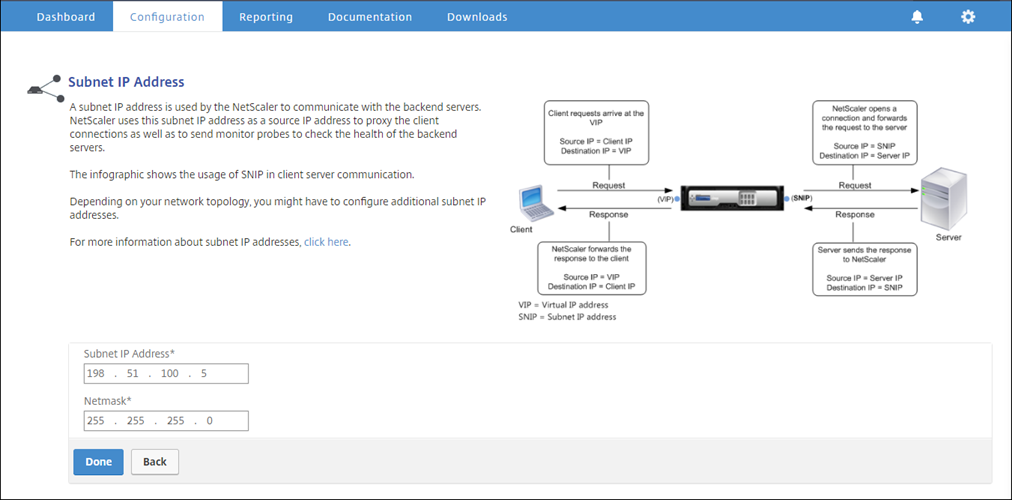

- 子网 IP (SNIP) 地址,用于与源服务器建立连接。SNIP 地址应具有互联网访问权限。

- 显式模式下的代理服务器,用于拦截所有出站 HTTP 和 HTTPS 流量。

- SSL 配置文件,用于定义连接的 SSL 设置,例如密码和参数。

- CA 证书-密钥对,用于为 SSL 拦截签署服务器证书。

- SSL 策略,用于定义要拦截和绕过的网站。

- 身份验证虚拟服务器、策略和操作,以确保只有有效用户才能获得访问权限。

- Appflow® 收集器,用于将数据发送到 Citrix® Application Delivery Management (ADM)。

此示例配置列出了 CLI 和 GUI 过程。使用了以下示例值。请将其替换为 IP 地址、SSL 证书和密钥以及 LDAP 参数的有效数据。

| 名称 | 示例配置中使用的值 |

|---|---|

| NSIP 地址 | 192.0.2.5 |

| 子网 IP 地址 | 198.51.100.5 |

| LDAP 虚拟服务器 IP 地址 | 192.0.2.116 |

| DNS 命名服务器 IP 地址 | 203.0.113.2 |

| 代理服务器 IP 地址 | 192.0.2.100 |

| MAS IP 地址 | 192.0.2.41 |

| 用于 SSL 拦截的 CA 证书 | ns-swg-ca-certkey (certificate: ns_swg_ca.crt and key: ns_swg_ca.key) |

| LDAP 基本 DN | CN=Users,DC=CTXNSSFB,DC=COM |

| LDAP 绑定 DN | CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM |

| LDAP 绑定 DN 密码 | zzzzz |

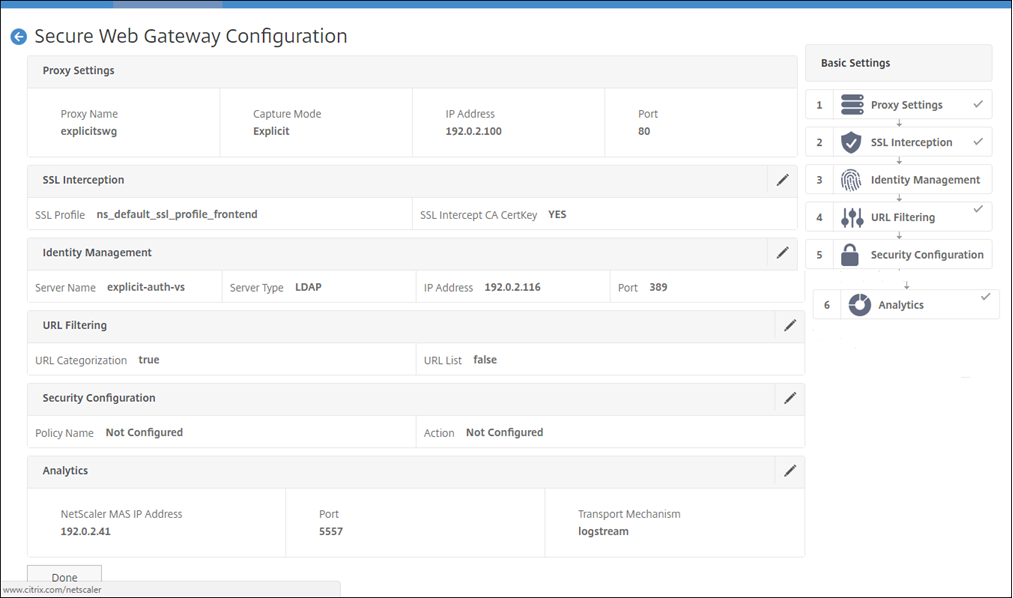

使用安全 Web 网关向导配置企业网络进出流量的拦截和检查

除了网络进出流量之外,创建用于拦截和检查加密流量的配置需要配置代理设置、SSLi 设置、用户身份验证设置和 URL 筛选设置。以下过程包含输入值的示例。

配置 SNIP 地址和 DNS 命名服务器

-

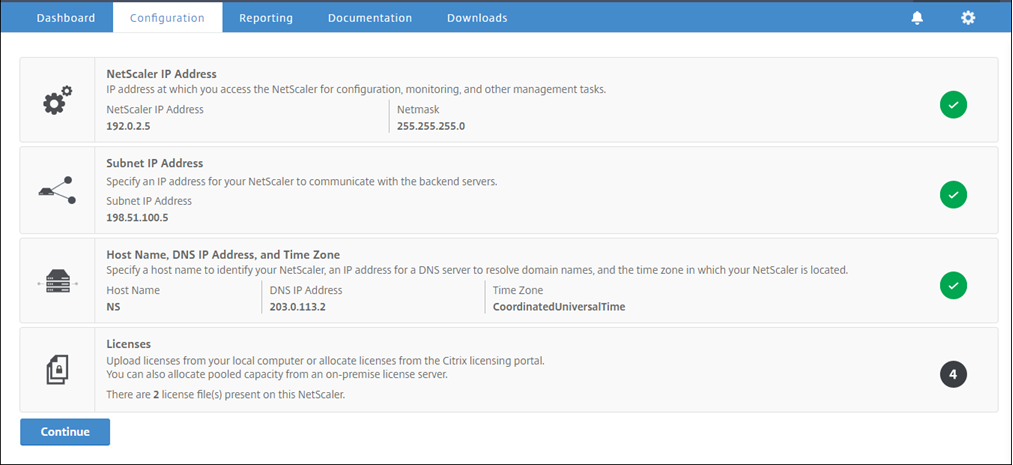

在 Web 浏览器中,键入 NSIP 地址。例如,

http://192.0.2.5。 -

在“用户名”和“密码”中,键入管理员凭据。将显示以下屏幕。

-

单击“子网 IP 地址”部分内部,然后输入 IP 地址。

-

单击“完成”。

-

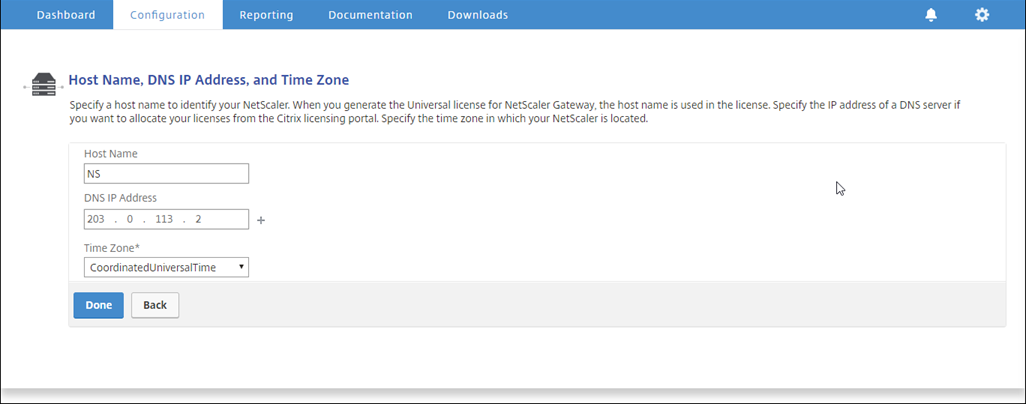

单击“主机名、DNS IP 地址和时区”部分内部,然后输入这些字段的值。

-

单击“完成”,然后单击“继续”。

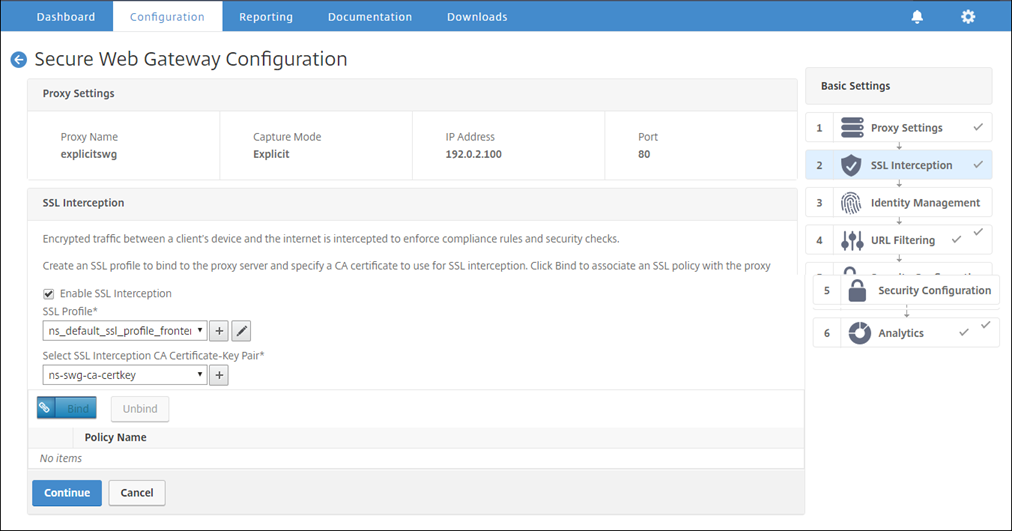

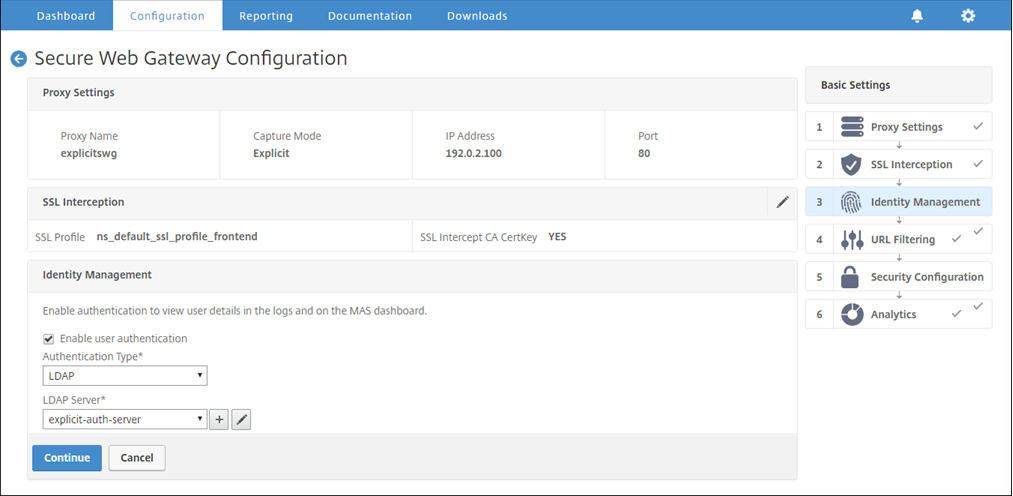

配置代理设置

-

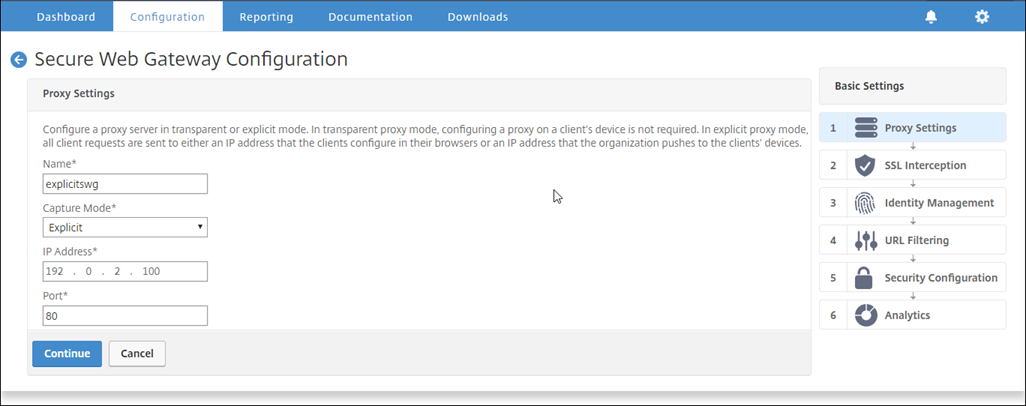

导航到“Secure Web Gateway”>“Secure Web Gateway Wizard”。

-

单击“开始”,然后单击“继续”。

-

在“代理设置”对话框中,输入显式代理服务器的名称。

-

对于“捕获模式”,选择“显式”。

-

输入 IP 地址和端口号。

-

单击“继续”。

配置 SSL 拦截设置

-

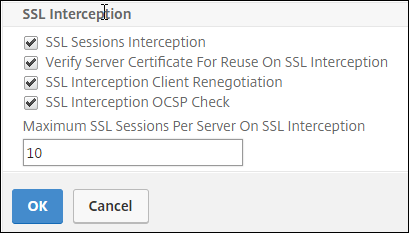

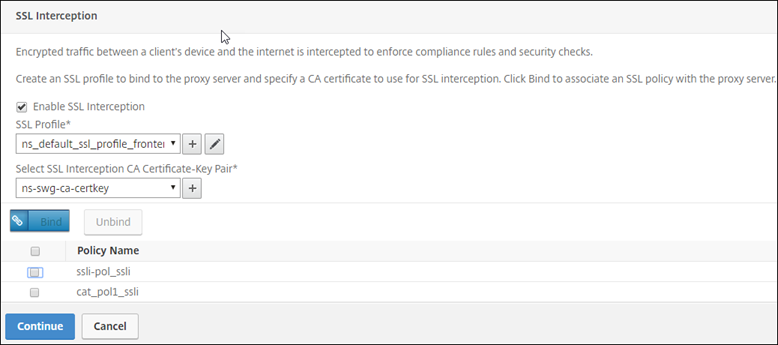

选择“启用 SSL 拦截”。

-

在“SSL 配置文件”中,单击“+”添加新的前端 SSL 配置文件,并在此配置文件中启用“SSL 会话拦截”。

-

单击“确定”,然后单击“完成”。

-

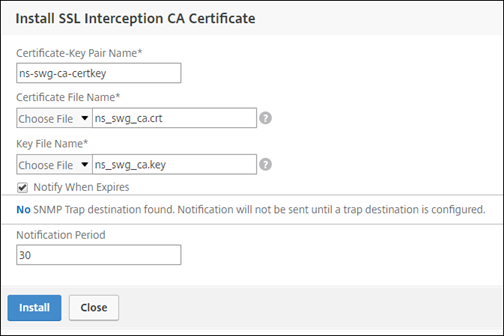

在“选择 SSL 拦截 CA 证书-密钥对”中,单击“+”安装用于 SSL 拦截的 CA 证书-密钥对。

-

单击“安装”,然后单击“关闭”。

-

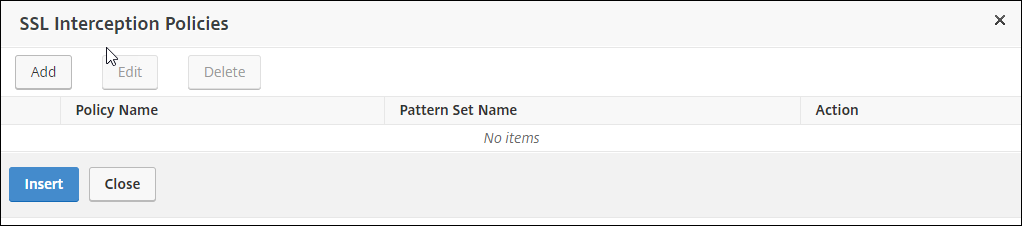

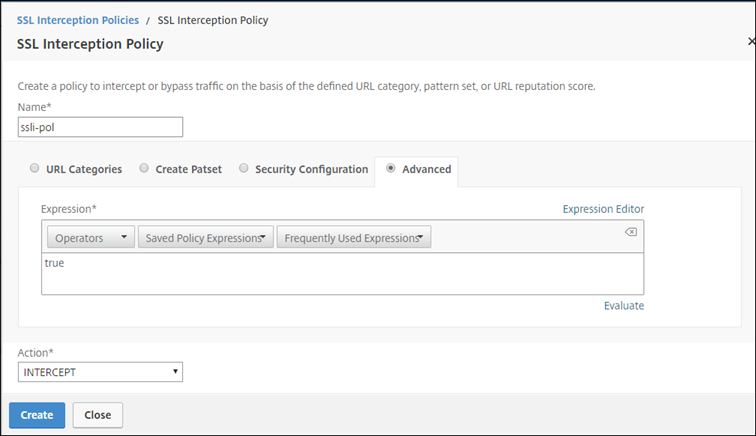

添加策略以拦截所有流量。单击“绑定”,然后单击“添加”。

-

输入策略名称并选择“高级”。在表达式编辑器中,输入 true。

-

对于“操作”,选择“拦截”。

-

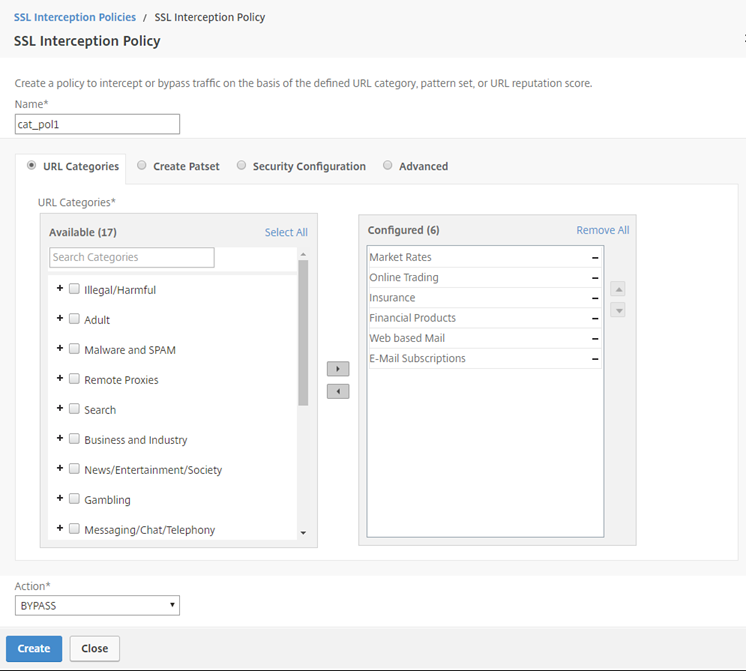

单击“创建”,然后单击“添加”以添加另一个策略来绕过敏感信息。

-

输入策略名称,并在“URL 类别”中,单击“添加”。

-

选择“财务”和“电子邮件”类别,并将其移动到“已配置”列表。

-

对于“操作”,选择“绕过”。

-

单击“创建”。

-

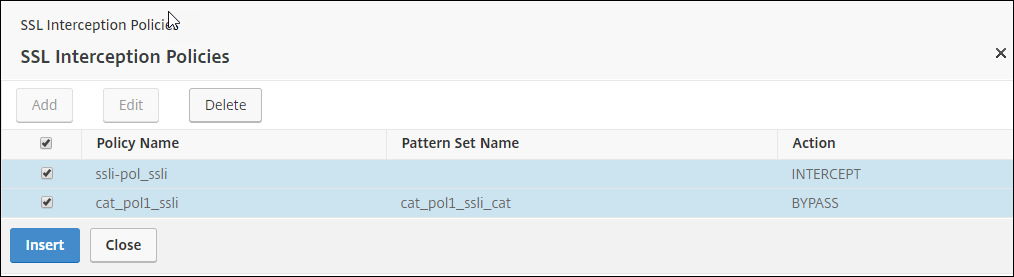

选择之前创建的两个策略,然后单击“插入”。

-

单击“继续”。

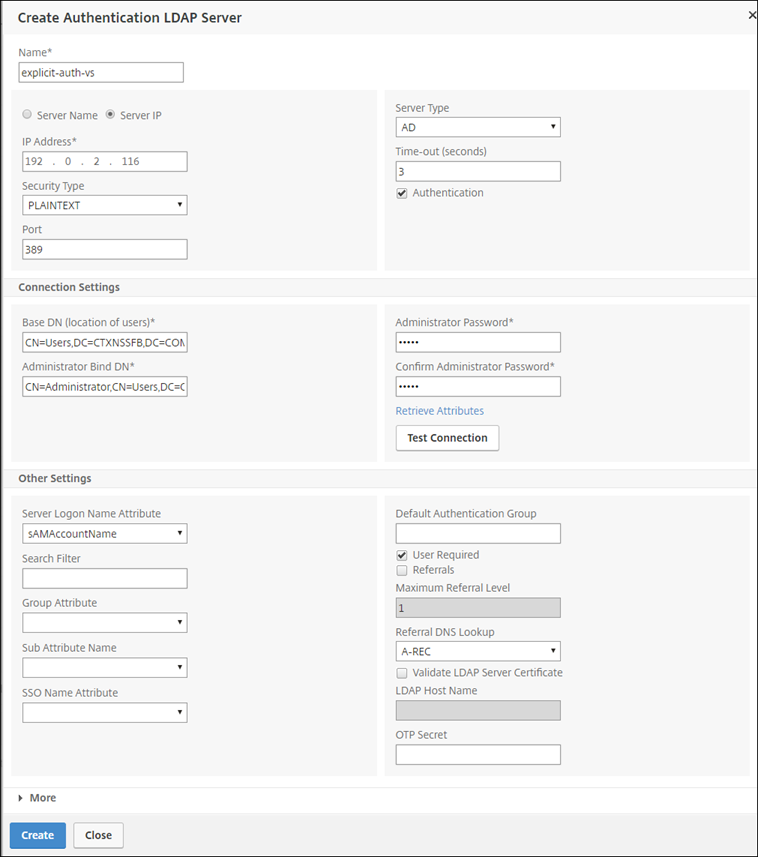

配置用户身份验证设置

-

选择“启用用户身份验证”。在“身份验证类型”字段中,选择“LDAP”。

-

添加 LDAP 服务器详细信息。

-

单击“创建”。

-

单击“继续”。

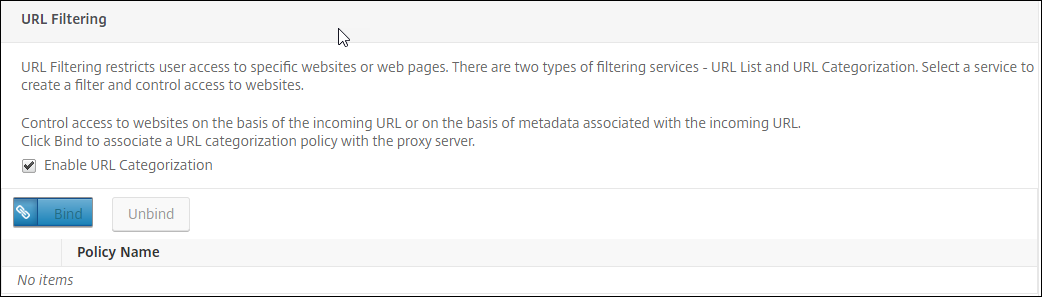

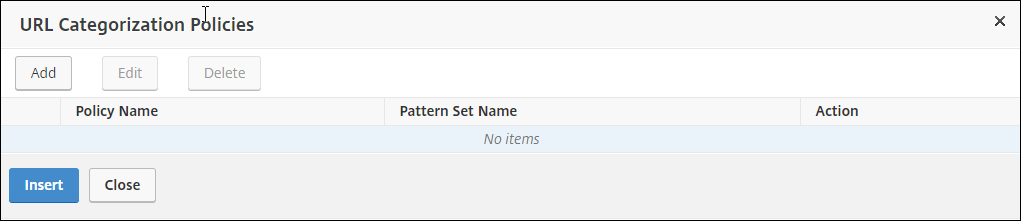

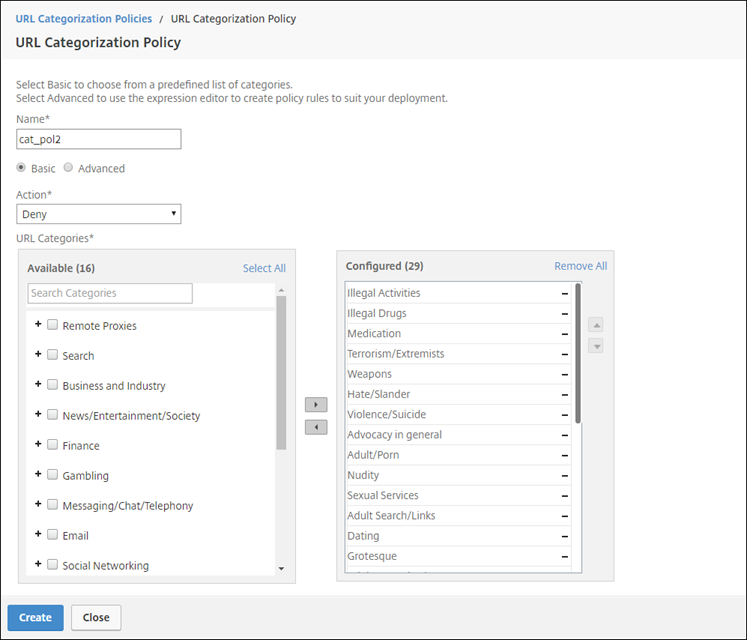

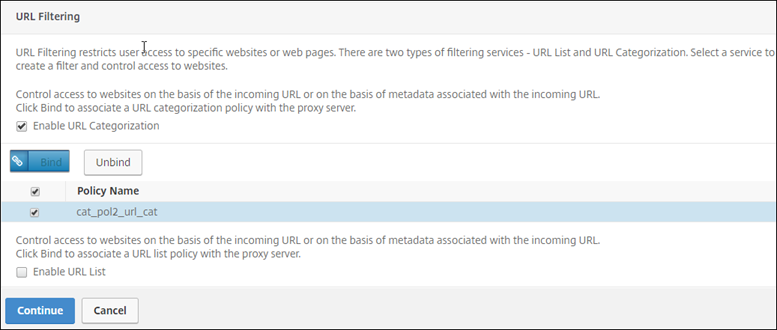

配置 URL 筛选设置

-

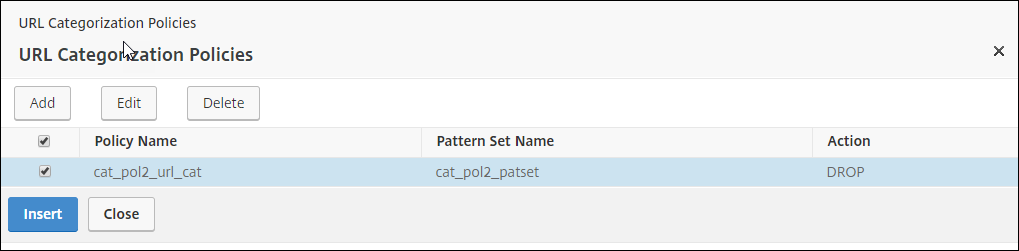

选择“启用 URL 分类”,然后单击“绑定”。

-

单击“添加”。

-

输入策略名称。对于“操作”,选择“拒绝”。对于“URL 类别”,选择“非法/有害”、“成人”和“恶意软件和垃圾邮件”,并将其移动到“已配置”列表。

-

单击“创建”。

-

选择策略,然后单击“插入”。

-

单击“继续”。

-

单击“继续”。

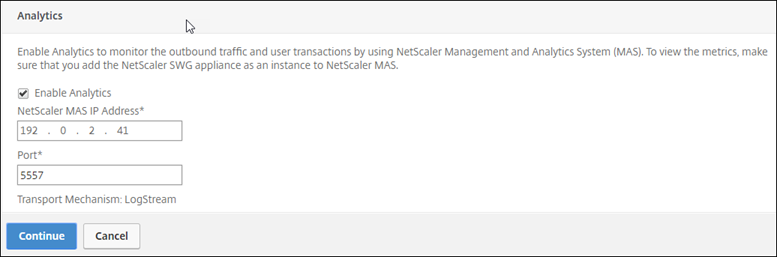

-

单击“启用分析”。

-

输入 Citrix ADM 的 IP 地址,对于“端口”,指定 5557。

-

单击“继续”。

-

单击“完成”。

使用 Citrix ADM 查看用户的关键指标并确定以下内容:

- 企业中用户的浏览行为。

- 企业中用户访问的 URL 类别。

- 用于访问 URL 或域的浏览器。

使用此信息来确定用户的系统是否感染了恶意软件,或者了解用户的带宽消耗模式。您可以微调 Citrix SWG 设备上的策略以限制这些用户,或阻止更多网站。有关在 MAS 上查看指标的更多信息,请参阅 MAS 用例中的“检查端点”用例。

注意

使用 CLI 设置以下参数。

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

CLI 示例

以下示例包含用于配置企业网络进出流量拦截和检查的所有命令。

常规配置

add ns ip 192.0.2.5 255.255.255.0

add ns ip 198.51.100.5 255.255.255.0 -type SNIP

add dns nameServer 203.0.113.2

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

身份验证配置

add authentication vserver explicit-auth-vs SSL

bind ssl vserver explicit-auth-vs -certkeyName ns-swg-ca-certkey

add authentication ldapAction swg-auth-action-explicit -serverIP 192.0.2.116 -ldapBase "CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDn "CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDnPassword zzzzzz -ldapLoginName sAMAccountName

add authenticationpolicy swg-auth-policy -rule true -action swg-auth-action-explicit

bind authentication vserver explicit-auth-vs -policy swg-auth-policy -priority 1

<!--NeedCopy-->

代理服务器和 SSL 拦截配置

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

URL 类别配置

add ssl policy cat_pol1_ssli -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Finance") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Email")" -action BYPASS

bind ssl vserver explicitswg -policyName cat_pol1_ssli -priority 10 -type INTERCEPT_REQ

add ssl policy cat_pol2_ssli -rule "client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Adult") || client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Malware and SPAM") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Illegal/Harmful")" -action RESET

bind ssl vserver explicitswg -policyName cat_pol2_ssli -priority 20 -type INTERCEPT_REQ

<!--NeedCopy-->

AppFlow 配置,用于将数据拉取到 Citrix ADM

add appflow collector _swg_testswg_apfw_cl -IPAddress 192.0.2.41 -port 5557 -Transport logstream

set appflow param -templateRefresh 60 -httpUrl ENABLED -AAAUserName ENABLED -httpCookie ENABLED -httpReferer ENABLED -httpMethod ENABLED -httpHost ENABLED -httpUserAgent ENABLED -httpContentType ENABLED -httpVia ENABLED -httpLocation ENABLED -httpDomain ENABLED -cacheInsight ENABLED -urlCategory ENABLED

add appflow action _swg_testswg_apfw_act -collectors _swg_testswg_apfw_cl -distributionAlgorithm ENABLED

add appflow policy _swg_testswg_apfw_pol true _swg_testswg_apfw_act

bind cs vserver explicitswg -policyName _swg_testswg_apfw_pol -priority 1

<!--NeedCopy-->