配置 SSL 密码以安全地访问管理服务

您可以从 NetScaler SDX 设备支持的 SSL 密码列表中选择 SSL 密码套件。绑定 SSL 密码的任意组合,以通过 HTTPS 安全地访问 SDX 管理服务。SDX 设备提供 37 个预定义密码组,它们是类似密码的组合,您可以从支持的 SSL 密码列表中创建自定义密码组。

限制

- 不支持使用密钥交换 =“DH”或“ECC-DHE”绑定密码。

- 不支持使用身份验证 =“DSS”绑定密码。

- 不支持绑定不在支持的 SSL 密码列表中的密码,或将这些密码包含在自定义密码组中。

支持的 SSL 密码

下表列出了支持的 SSL 密码。协议列中的值是支持的最低协议。例如,如果列出了 SSLv3,则全部支持 SSLv3/TLSv1/TLSv1.1/TLSv1.2。

| Citrix 密码名称 | OpenSSL 密码名 | 十六进制码 | 协议 | 密钥交换算法 | 身份验证算法 | 消息验证码 (MAC) 算法 |

|---|---|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | AES256-SHA | 0x0035 | SSLv3 | RSA | RSA | AES(256) |

| TLS1-AES-128-CBC-SHA | AES128-SHA | 0x002F | SSLv3 | RSA | RSA | AES(128) |

| TLS1.2-AES-256-SHA256 | AES256-SHA256 | 0x003D | TLSv1.2 | RSA | RSA | AES(256) |

| TLS1.2-AES-128-SHA256 | AES128-SHA256 | 0x003C | TLSv1.2 | RSA | RSA | AES(128) |

| TLS1.2-AES256-GCM-SHA384 | AES256-GCM-SHA384 | 0x009D | TLSv1.2 | RSA | RSA | AES-GCM(256) |

| TLS1.2-AES128-GCM-SHA256 | AES128-GCM-SHA256 | 0x009C | TLSv1.2 | RSA | RSA | AES-GCM(128) |

| TLS1-ECDHE-RSA-AES256-SHA | ECDHE-RSA-AES256-SHA | 0xC014 | SSLv3 | ECC-DHE | RSA | AES(256) |

| TLS1-ECDHE-RSA-AES128-SHA | ECDHE-RSA-AES128-SHA | 0xC013 | SSLv3 | ECC-DHE | RSA | AES(128) |

| TLS1.2-ECDHE-RSA-AES-256-SHA384 | ECDHE-RSA-AES256-SHA384 | 0xC028 | TLSv1.2 | ECC-DHE | RSA | AES(256) |

| TLS1.2-ECDHE-RSA-AES-128-SHA256 | ECDHE-RSA-AES128-SHA256 | 0xC027 | TLSv1.2 | ECC-DHE | RSA | AES(128) |

| TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 | ECDHE-RSA-AES256-GCM-SHA384 | 0xC030 | TLSv1.2 | ECC-DHE | RSA | AES-GCM(256) |

| TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 | ECDHE-RSA-AES128-GCM-SHA256 | 0xC02F | TLSv1.2 | ECC-DHE | RSA | AES-GCM(128) |

| TLS1.2-DHE-RSA-AES-256-SHA256 | DHE-RSA-AES256-SHA256 | 0x006B | TLSv1.2 | DH | RSA | AES(256) |

| TLS1.2-DHE-RSA-AES-128-SHA256 | DHE-RSA-AES128-SHA256 | 0x0067 | TLSv1.2 | DH | RSA | AES(128) |

| TLS1.2-DHE-RSA-AES256-GCM-SHA384 | DHE-RSA-AES256-GCM-SHA384 | 0x009F | TLSv1.2 | DH | RSA | AES-GCM(256) |

| TLS1.2-DHE-RSA-AES128-GCM-SHA256 | DHE-RSA-AES128-GCM-SHA256 | 0x009E | TLSv1.2 | DH | RSA | AES-GCM(128) |

| TLS1-DHE-RSA-AES-256-CBC-SHA | DHE-RSA-AES256-SHA | 0x0039 | SSLv3 | DH | RSA | AES(256) |

| TLS1-DHE-RSA-AES-128-CBC-SHA | DHE-RSA-AES128-SHA | 0x0033 | SSLv3 | DH | RSA | AES(128) |

| TLS1-DHE-DSS-AES-256-CBC-SHA | DHE-DSS-AES256-SHA | 0x0038 | SSLv3 | DH | DSS | AES(256) |

| TLS1-DHE-DSS-AES-128-CBC-SHA | DHE-DSS-AES128-SHA | 0x0032 | SSLv3 | DH | DSS | AES(128) |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | ECDHE-RSA-DES-CBC3-SHA | 0xC012 | SSLv3 | ECC-DHE | RSA | 3DES(168) |

| SSL3-EDH-RSA-DES-CBC3-SHA | EDH-RSA-DES-CBC3-SHA | 0x0016 | SSLv3 | DH | RSA | 3DES(168) |

| SSL3-EDH-DSS-DES-CBC3-SHA | EDH-DSS-DES-CBC3-SHA | 0x0013 | SSLv3 | DH | DSS | 3DES(168) |

| TLS1-ECDHE-RSA-RC4-SHA | ECDHE-RSA-RC4-SHA | 0xC011 | SSLv3 | ECC-DHE | RSA | RC4(128) |

| SSL3-DES-CBC3-SHA | DES-CBC3-SHA | 0x000A | SSLv3 | RSA | RSA | 3DES(168) |

| SSL3-RC4-SHA | RC4-SHA | 0x0005 | SSLv3 | RSA | RSA | RC4(128) |

| SSL3-RC4-MD5 | RC4-MD5 | 0x0004 | SSLv3 | RSA | RSA | RC4(128) |

| SSL3-DES-CBC-SHA | DES-CBC-SHA | 0x0009 | SSLv3 | RSA | RSA | DES (56) |

| SSL3-EXP-RC4-MD5 | EXP-RC4-MD5 | 0x0003 | SSLv3 | RSA (512) | RSA | RC4(40) |

| SSL3-EXP-DES-CBC-SHA | EXP-DES-CBC-SHA | 0x0008 | SSLv3 | RSA (512) | RSA | DES (40) |

| SSL3-EXP-RC2-CBC-MD5 | EXP-RC2-CBC-MD5 | 0x0006 | SSLv3 | RSA (512) | RSA | RC2(40) |

| SSL2-DES-CBC-MD5 | DHE-DSS-AES128-SHA256 | 0x0040 | SSLv2 | RSA | RSA | DES (56) |

| SSL3-EDH-DSS-DES-CBC-SHA | EDH-DSS-DES-CBC-SHA | 0x0012 | SSLv3 | DH | DSS | DES (56) |

| SSL3-EXP-EDH-DSS-DES-CBC-SHA | EXP-EDH-DSS-DES-CBC-SHA | 0x0011 | SSLv3 | DH (512) | DSS | DES (40) |

| SSL3-EDH-RSA-DES-CBC-SHA | EDH-RSA-DES-CBC-SHA | 0x0015 | SSLv3 | DH | RSA | DES (56) |

| SSL3-EXP-EDH-RSA-DES-CBC-SHA | EXP-EDH-RSA-DES-CBC-SHA | 0x0014 | SSLv3 | DH (512) | RSA | DES (40) |

| SSL3-ADH-RC4-MD5 | ADH-RC4-MD5 | 0x0018 | SSLv3 | DH | 无 | RC4(128) |

| SSL3-ADH-DES-CBC3-SHA | ADH-DES-CBC3-SHA | 0x001B | SSLv3 | DH | 无 | 3DES(168) |

| SSL3-ADH-DES-CBC-SHA | ADH-DES-CBC-SHA | 0x001A | SSLv3 | DH | 无 | DES (56) |

| TLS1-ADH-AES-128-CBC-SHA | ADH-AES128-SHA | 0x0034 | SSLv3 | DH | 无 | AES(128) |

| TLS1-ADH-AES-256-CBC-SHA | ADH-AES256-SHA | 0x003A | SSLv3 | DH | 无 | AES(256) |

| SSL3-EXP-ADH-RC4-MD5 | EXP-ADH-RC4-MD5 | 0x0017 | SSLv3 | DH (512) | 无 | RC4(40) |

| SSL3-EXP-ADH-DES-CBC-SHA | EXP-ADH-DES-CBC-SHA | 0x0019 | SSLv3 | DH (512) | 无 | DES (40) |

| SSL3-NULL-MD5 | NULL-MD5 | 0x0001 | SSLv3 | RSA | RSA | 无 |

| SSL3-NULL-SHA | NULL-SHA | 0x0002 | SSLv3 | RSA | RSA | 无 |

预定义的密码组

下表列出了 SDX 设备提供的预定义密码组。

| 密码组名 | 说明 |

|---|---|

| ALL | SDX 设备支持的所有密码,不包括空密码 |

| DEFAULT | 加密强度 >= 128 位的默认密码列表 |

| kRSA | 使用 Key-ex 算法作为 RSA 的密码 |

| kEDH | 使用 Key-ex 算法作为 Ephemeral-DH 的密码 |

| DH | 使用 Key-ex 算法作为 DH 的密码 |

| EDH | 使用 Key-ex/Auth 算法作为 DH 的密码 |

| aRSA | 使用身份验证算法作为 RSA 的密码 |

| aDSS | 使用身份验证算法作为 DSS 的密码 |

| aNULL | 使用身份验证算法为空的密码 |

| DSS | 使用身份验证算法作为 DSS 的密码 |

| DES | 使用 Enc 算法作为 DES 的密码 |

| 3DES | 使用 Enc 算法作为 3DES 的密码 |

| RC4 | 使用 Enc 算法作为 RC4 的密码 |

| RC2 | 使用 Enc 算法作为 RC2 的密码 |

| NULL | 使用 Enc 算法为空的密码 |

| MD5 | 使用 MAC 算法作为 MD5 的密码 |

| SHA1 | 使用 MAC 算法作为 SHA-1 的密码 |

| SHA | 使用 MAC 算法作为 SHA 的密码 |

| NULL | 使用 Enc 算法为空的密码 |

| RSA | 使用 key-ex/Auth 算法作为 RSA 的密码 |

| ADH | 使用 Key-ex 算法作为 DH 和 Auth 算法为 NULL 的密码 |

| SSLv2 | SSLv2 协议密码 |

| SSLv3 | SSLv3 协议密码 |

| TLSv1 | SSLv3/TLSv1 协议密码 |

| TLSv1_ONLY | TLSv1 协议密码 |

| EXP | 导出密码 |

| EXPORT | 导出密码 |

| EXPORT40 | 使用 40 位加密导出密码 |

| EXPORT56 | 导出带有 56 位加密的密码 |

| LOW | 低强度密码(56位加密) |

| MEDIUM | 中等强度的密码(128位加密) |

| HIGH | 高强度密码(168位加密) |

| AES | AES 密码 |

| FIPS | FIPS 批准的密码 |

| ECDHE | 椭圆曲线短暂的 DH 密码 |

| AES-GCM | 使用 Enc 算法作为 AES-GCM 的密码 |

| SHA2 | 使用 MAC 算法作为 SHA-2 的密码 |

查看预定义的密码组

要查看预定义的密码组,请在 配置 选项卡的导航窗格中,展开 管理服务,然后单击 密码组。

创建自定义密码组

您可以从支持的 SSL 密码列表中创建自定义密码组。

要创建自定义密码组,请执行以下操作:

- 在 配置 选项卡的导航窗格中,展开 管理服务,然后单击 密码组。

- 在“密码组”窗格中,单击“添加”。

- 在“创建密码组”对话框中,执行以下操作:

- 在“组名”字段中,输入自定义密码组的名称。

- 在“密码组说明”字段中,输入自定义密码组的简要说明。

- 在“密码套件”部分中,单击“添加”,然后选择要包括在支持的 SSL 密码列表中的密码。

- 单击创建。

查看现有的 SSL 密码绑定

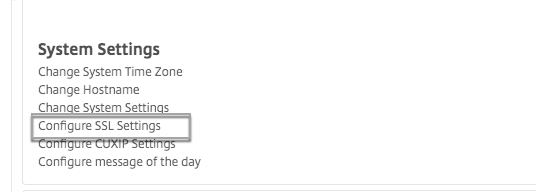

若要查看现有的密码绑定,请在“配置”选项卡的导航窗格中,展开“系统”,然后单击“系统设置”下的“配置 SSL 设置”。

注意:

升级到最新版本的管理服务后,现有密码套件列表将显示 OpenSSL 名称。绑定升级后的管理服务中的密码后,显示将使用 Citrix 命名约定。

将密码绑定到 HTTPS 服务

- 在 配置 选项卡的导航窗格中,单击 系统。

- 在“系统”窗格的“系统设置”下,单击“配置 SSL 设置”。

- 在“编辑设置”窗格中, 单击“密码套件”。

- 在“密码套件”窗格中,执行以下任一操作:

- 要从预定义的密码组中选择密码组,请选择“密码组”,从“密码组”列表中选择 密码组 ,然后单击“确定”。

- 要从支持的密码列表中进行选择,请选中“密码套件”复选框,单击“添加”以选择密码,然后单击“确定”。

配置 SSL 密码以安全地访问管理服务

已复制!

失败!