Palo Alto Network-Integration

Palo Alto Networks bietet eine cloudbasierte Sicherheitsinfrastruktur zum Schutz entfernter Netzwerke. Es bietet Sicherheit, indem es Unternehmen ermöglicht, regionale, cloudbasierte Firewalls einzurichten, die das SD-WAN-Fabric schützen.

Der Prisma Access-Dienst für entfernte Netzwerke ermöglicht es Ihnen, entfernte Netzwerkstandorte einzubinden und Benutzern Sicherheit zu bieten. Er reduziert die Komplexität bei der Konfiguration und Verwaltung von Geräten an jedem entfernten Standort. Der Dienst bietet eine effiziente Möglichkeit, neue entfernte Netzwerkstandorte einfach hinzuzufügen und die betrieblichen Herausforderungen zu minimieren, indem sichergestellt wird, dass Benutzer an diesen Standorten stets verbunden und sicher sind, und er ermöglicht Ihnen, Richtlinien zentral von Panorama aus zu verwalten, um eine konsistente und optimierte Sicherheit für Ihre entfernten Netzwerkstandorte zu gewährleisten.

Um Ihre entfernten Netzwerkstandorte mit dem Prisma Access-Dienst zu verbinden, können Sie die Next-Generation-Firewall von Palo Alto Networks oder ein IPSec-kompatibles Gerät eines Drittanbieters, einschließlich SD-WAN, verwenden, das einen IPsec-Tunnel zum Dienst aufbauen kann.

- Planen des Prisma Access-Dienstes für entfernte Netzwerke

- Konfigurieren des Prisma Access-Dienstes für entfernte Netzwerke

- Einbinden entfernter Netzwerke mit Konfigurationsimport

Die Citrix SD-WAN™-Lösung bot bereits die Möglichkeit, Internet-Datenverkehr von der Zweigstelle aus zu trennen. Dies ist entscheidend für die Bereitstellung einer zuverlässigeren Benutzererfahrung mit geringer Latenz, während die Einführung eines teuren Sicherheits-Stacks an jeder Zweigstelle vermieden wird. Citrix SD-WAN und Palo Alto Networks bieten verteilten Unternehmen nun eine zuverlässigere und sicherere Möglichkeit, Benutzer in Zweigstellen mit Anwendungen in der Cloud zu verbinden.

Citrix SD-WAN Appliances können sich über IPsec-Tunnel von den Standorten der SD-WAN Appliances mit minimaler Konfiguration mit dem Palo Alto Cloud-Dienst (Prisma Access Service)-Netzwerk verbinden. Sie können das Palo Alto Netzwerk im Citrix SD-WAN Center konfigurieren.

Bevor Sie mit der Konfiguration des Prisma Access-Dienstes für entfernte Netzwerke beginnen, stellen Sie sicher, dass die folgende Konfiguration bereit ist, um sicherzustellen, dass Sie den Dienst erfolgreich aktivieren und Richtlinien für Benutzer an Ihren entfernten Netzwerkstandorten durchsetzen können:

- Dienstverbindung – Wenn Ihre entfernten Netzwerkstandorte Zugriff auf die Infrastruktur in Ihrer Unternehmenszentrale benötigen, um Benutzer zu authentifizieren oder den Zugriff auf kritische Netzwerkressourcen zu ermöglichen, müssen Sie den Zugriff auf Ihr Unternehmensnetzwerk einrichten, damit die Zentrale und die entfernten Netzwerkstandorte verbunden sind.

Wenn der entfernte Netzwerkstandort autonom ist und keinen Zugriff auf die Infrastruktur an anderen Standorten benötigt, müssen Sie die Dienstverbindung nicht einrichten (es sei denn, Ihre mobilen Benutzer benötigen Zugriff).

-

Vorlage – Der Prisma Access-Dienst erstellt automatisch einen Vorlagen-Stack (Remote_Network_Template_Stack) und eine Top-Level-Vorlage (Remote_Network_Template) für den Prisma Access-Dienst für entfernte Netzwerke. Um den Prisma Access-Dienst für entfernte Netzwerke zu konfigurieren, konfigurieren Sie die Top-Level-Vorlage von Grund auf neu oder nutzen Ihre bestehende Konfiguration, wenn Sie bereits eine Palo Alto Networks Firewall vor Ort betreiben.

Die Vorlage erfordert die Einstellungen zum Aufbau des IPsec-Tunnels und die Internet Key Exchange (IKE)-Konfiguration für die Protokollverhandlung zwischen Ihrem entfernten Netzwerkstandort und dem Prisma Access-Dienst für entfernte Netzwerke, Zonen, die Sie in der Sicherheitsrichtlinie referenzieren können, und ein Protokollweiterleitungsprofil, damit Sie Protokolle vom Prisma Access-Dienst für entfernte Netzwerke an den Logging Service weiterleiten können.

-

Übergeordnete Gerätegruppe – Der Prisma Access-Dienst für entfernte Netzwerke erfordert, dass Sie eine übergeordnete Gerätegruppe angeben, die Ihre Sicherheitsrichtlinie, Sicherheitsprofile und andere Richtlinienobjekte (wie Anwendungsgruppen und -objekte sowie Adressgruppen) sowie die Authentifizierungsrichtlinie enthält, damit der Prisma Access-Dienst für entfernte Netzwerke die Richtlinie für Datenverkehr, der über den IPsec-Tunnel zum Prisma Access-Dienst für entfernte Netzwerke geleitet wird, konsistent durchsetzen kann. Sie müssen entweder Richtlinienregeln und -objekte auf Panorama definieren oder eine bestehende Gerätegruppe verwenden, um Benutzer am entfernten Netzwerkstandort zu sichern.

Hinweis:

Wenn Sie eine bestehende Gerätegruppe verwenden, die Zonen referenziert, stellen Sie sicher, dass Sie die entsprechende Vorlage, die die Zonen definiert, zum Remote_Network_Template_Stack hinzufügen.

Dies ermöglicht Ihnen, die Zonen-Zuordnung abzuschließen, wenn Sie den Prisma Access-Dienst für entfernte Netzwerke konfigurieren.

-

IP-Subnetze – Damit der Prisma Access-Dienst Datenverkehr an Ihre entfernten Netzwerke weiterleiten kann, müssen Sie Routing-Informationen für die Subnetzwerke bereitstellen, die Sie mit dem Prisma Access-Dienst sichern möchten. Sie können entweder eine statische Route zu jedem Subnetzwerk am entfernten Netzwerkstandort definieren, BGP zwischen Ihren Dienstverbindungsstandorten und dem Prisma Access-Dienst konfigurieren oder eine Kombination aus beiden Methoden verwenden.

Wenn Sie sowohl statische Routen konfigurieren als auch BGP aktivieren, haben die statischen Routen Vorrang. Während es praktisch sein kann, statische Routen zu verwenden, wenn Sie nur wenige Subnetzwerke an Ihren entfernten Netzwerkstandorten haben, ermöglicht BGP in einer großen Bereitstellung mit vielen entfernten Netzwerken mit überlappenden Subnetzen eine einfachere Skalierung.

Palo Alto Netzwerk im SD-WAN Center

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Beziehen Sie die Panorama-IP-Adresse vom PRISMA ACCESS-Dienst.

- Beziehen Sie den Benutzernamen und das Passwort, die im PRISMA ACCESS-Dienst verwendet werden.

- Konfigurieren Sie IPsec-Tunnel in der SD-WAN Appliance GUI.

- Stellen Sie sicher, dass der Standort nicht in eine Region eingebunden ist, die bereits einen anderen Standort mit IKE/IPsec-Profilen konfiguriert hat, die nicht Citrix-IKE-Crypto-Default/Citrix-IPSec-Crypto-Default sind.

- Stellen Sie sicher, dass die Prisma Access-Konfiguration nicht manuell geändert wird, wenn die Konfiguration vom SD-WAN Center aktualisiert wird.

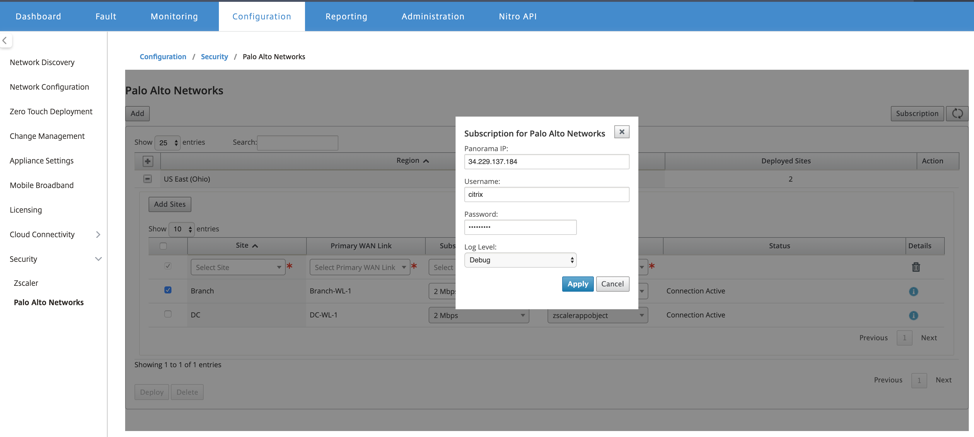

Geben Sie in der Citrix SD-WAN Center GUI die Palo Alto Abonnementinformationen an.

- Konfigurieren Sie die Panorama-IP-Adresse. Sie können diese IP-Adresse von Palo Alto (PRISMA ACCESS-Dienst) beziehen.

- Konfigurieren Sie den Benutzernamen und das Passwort, die im PRISMA ACCESS-Dienst verwendet werden.

Standorte hinzufügen und bereitstellen

-

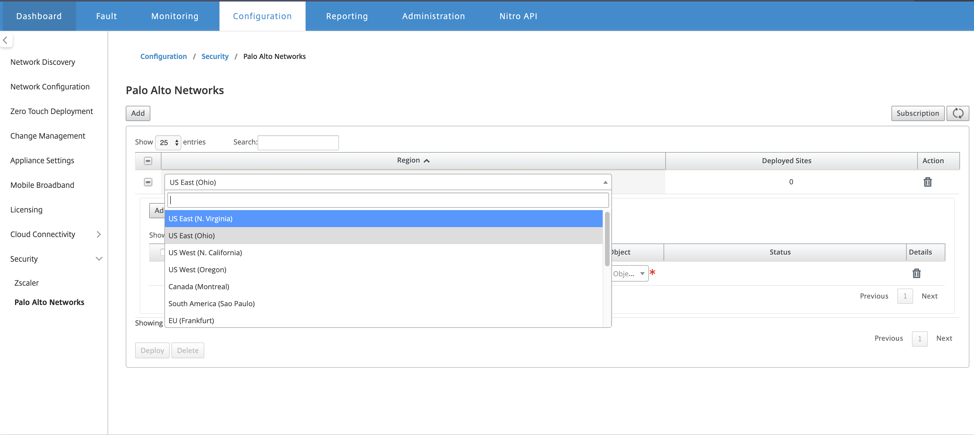

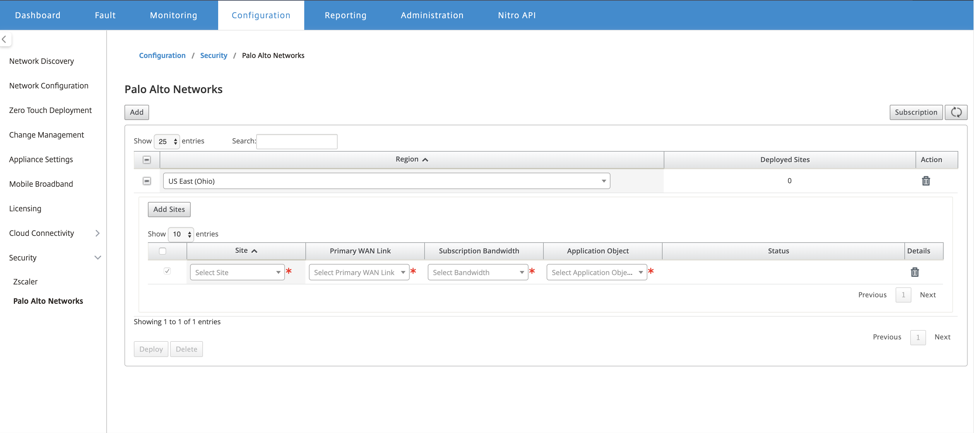

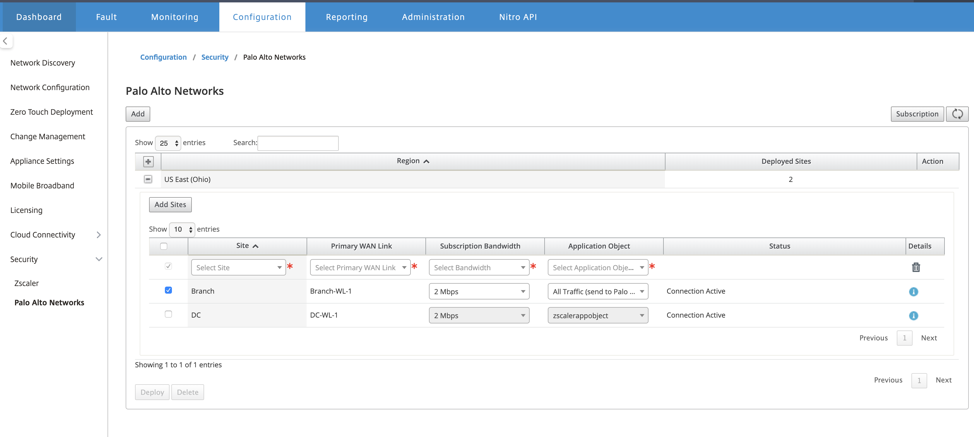

Um die Standorte bereitzustellen, wählen Sie die PRISMA ACCESS Netzwerkregion und den SD-WAN Standort, der für die Prisma Access Region konfiguriert werden soll, und wählen Sie dann den WAN-Link des Standorts, die Bandbreite und das Anwendungsobjekt für die Datenverkehrsauswahl aus.

Hinweis:

Der Datenverkehrsfluss wird beeinträchtigt, wenn die ausgewählte Bandbreite den verfügbaren Bandbreitenbereich überschreitet.

Sie können wählen, ob der gesamte internetgebundene Datenverkehr an den PRISMA ACCESS-Dienst umgeleitet werden soll, indem Sie die Option Gesamter Datenverkehr unter der Auswahl des Anwendungsobjekts auswählen.

-

Sie können bei Bedarf weitere SD-WAN Zweigstellen hinzufügen.

-

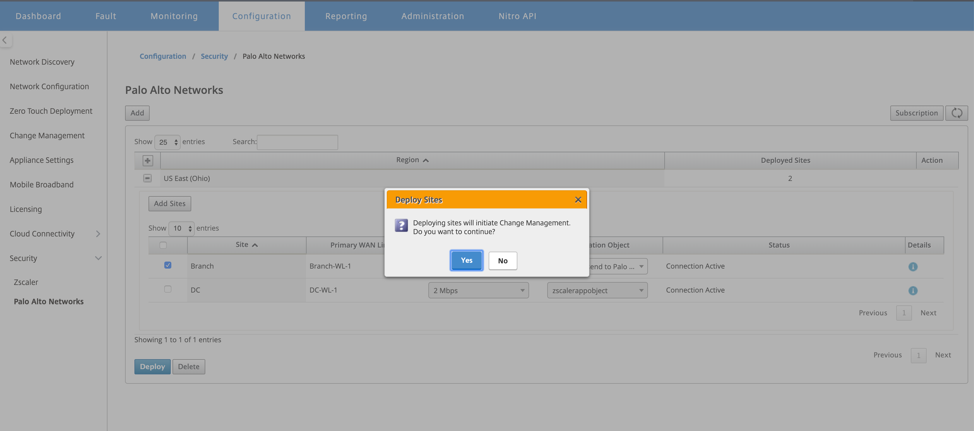

Klicken Sie auf Bereitstellen. Der Änderungsmanagementprozess wird eingeleitet. Klicken Sie auf Ja, um fortzufahren.

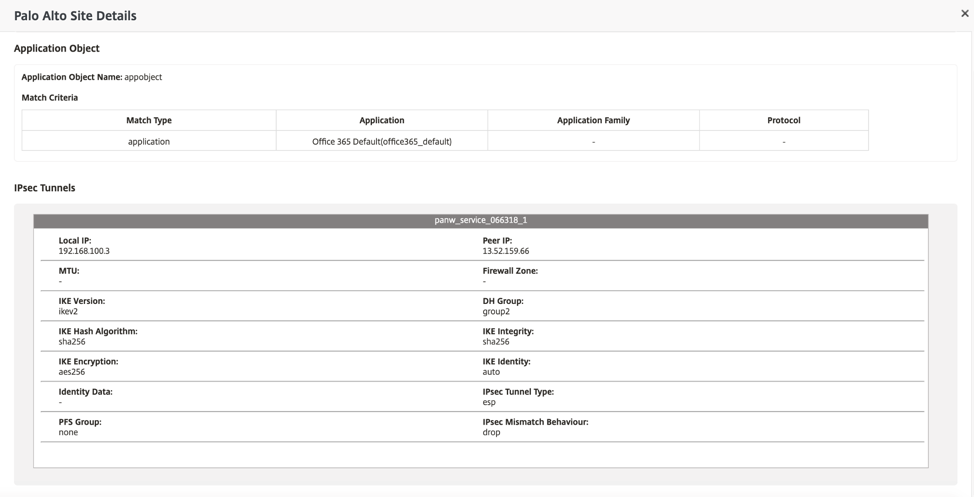

Nach der Bereitstellung ist die IPsec-Tunnelkonfiguration, die zum Aufbau der Tunnel verwendet wird, wie folgt.

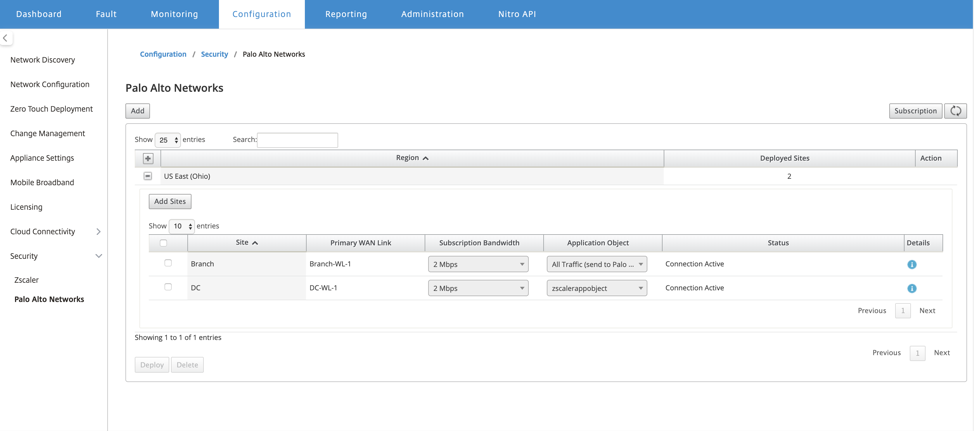

Die Landingpage zeigt die Liste aller konfigurierten Standorte, die unter verschiedenen SD-WAN-Regionen gruppiert sind.

End-to-End-Datenverkehrsverbindung überprüfen:

- Greifen Sie vom LAN-Subnetz der Zweigstelle auf Internetressourcen zu.

- Überprüfen Sie, ob der Datenverkehr über den Citrix SD-WAN IPsec-Tunnel zum Palo Alto Prisma Access geleitet wird.

- Überprüfen Sie, ob die Palo Alto Sicherheitsrichtlinie auf den Datenverkehr unter der Registerkarte “Überwachung” angewendet wird.

- Überprüfen Sie, ob die Antwort aus dem Internet an einen Host in einer Zweigstelle ankommt.