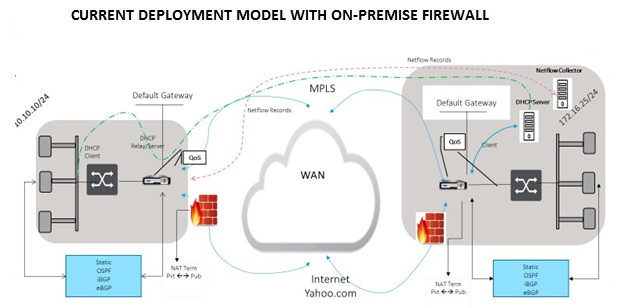

Zscaler Integration mit GRE-Tunneln und IPsec-Tunneln

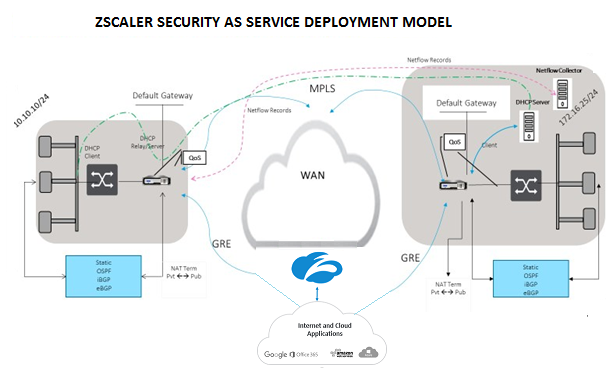

Die Zscaler Cloud Security Platform fungiert als eine Reihe von Sicherheitskontrollen in mehr als 100 Rechenzentren auf der ganzen Welt. Indem Sie Ihren Internetverkehr einfach an Zscaler umleiten, können Sie Ihre Geschäfte, Filialen und Remotestandorte sofort sichern. Zscaler verbindet Benutzer und das Internet und überprüft jedes Byte des Datenverkehrs, auch wenn er verschlüsselt oder komprimiert ist.

Citrix SD-WAN-Appliances können über GRE-Tunnel am Standort des Kunden eine Verbindung zu einem Zscaler-Cloud-Netzwerk herstellen. Eine Zscaler-Bereitstellung mit SD-WAN-Appliances unterstützt die folgenden Funktionen:

- Weiterleiten des gesamten GRE-Datenverkehrs an Zscaler, wodurch ein direktes Internetbreakout möglich ist.

- Direkter Internetzugang (DIA) mit Zscaler pro Kundenstandort.

- Auf einigen Websites möchten Sie DIA möglicherweise on-premises Sicherheitsausrüstung zur Verfügung stellen und Zscaler nicht verwenden.

- Auf einigen Websites können Sie den Traffic auf einer anderen Kundenseite für den Internetzugang zurückholen.

- Virtuelle Routing- und Weiterleitungsbereitstellungen.

- Ein WAN-Link als Teil von Internetdiensten.

Zscaler ist ein Cloud-Dienst. Sie müssen es als Service einrichten und die zugrunde liegenden WAN-Links definieren:

- Konfigurieren Sie einen Internetdienst im Rechenzentrum und verzweigen Sie über GRE.

- Konfigurieren Sie eine vertrauenswürdige öffentliche Internetverbindung im Rechenzentrum und an den Zweigstellen.

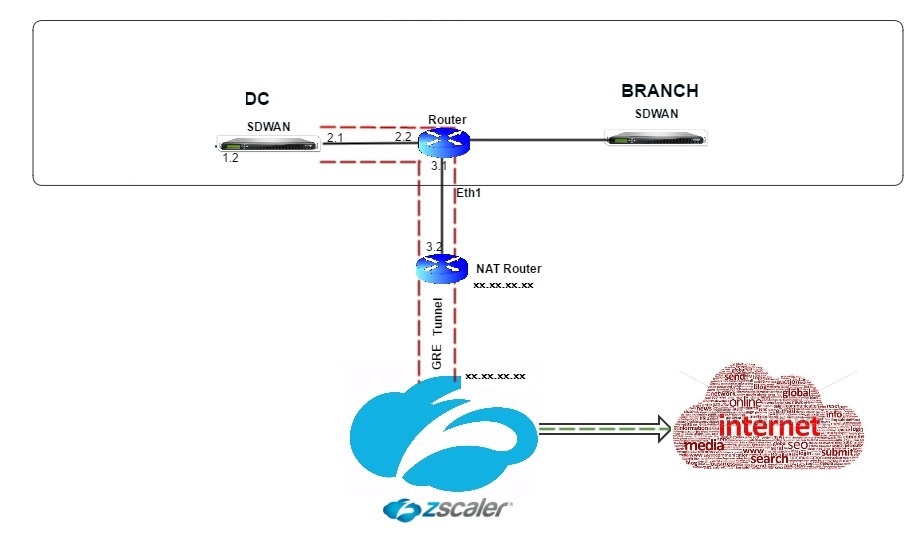

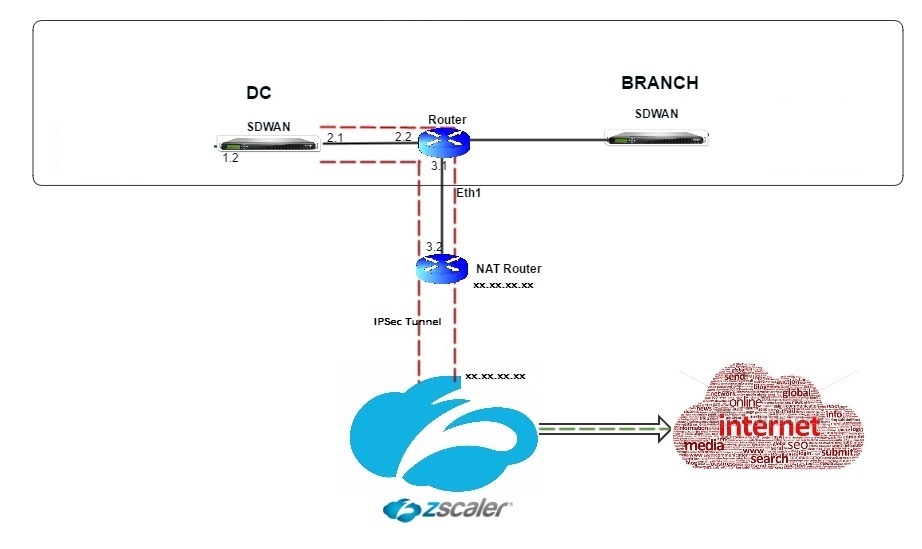

Topologie

So verwenden Sie den GRE Tunnel oder den IPsec-Tunnel Traffic-Weiterleitung:

-

Melden Sie sich unter: im Zscaler-Hilfeportal an: https://help.zscaler.com/submit-ticket.

-

Erhöhen Sie ein Ticket und geben Sie die statische öffentliche IP-Adresse an, die als GRE-Tunnel oder IPsec-Tunnelquelladresse verwendet wird.

Zscaler verwendet die Quell-IP-Adresse, um die IP-Adresse des Kunden zu identifizieren. Die Quell-IP muss eine statische öffentliche IP sein. Zscaler antwortet mit zwei ZEN-IP-Adressen (Primär und Sekundär), um Datenverkehr zu übertragen. GRE-Keep-Alive-Nachrichten können verwendet werden, um den Zustand der Tunnel zu bestimmen.

Zscaler verwendet den Wert der Quell-IP-Adresse, um die Kunden-IP-Adresse zu identifizieren. Dieser Wert muss eine statische öffentliche IP-Adresse sein. Zscaler antwortet mit zwei ZEN-IP-Adressen [DR1], an die der Datenverkehr umgeleitet werden soll. GRE Keep-Alive-Nachrichten können verwendet werden, um den Zustand der Tunnel zu bestimmen.

Beispiel für IP-Adressen

Primary

Interne Router-IP-Adresse: 172.17.6.241/30 Interne ZEN-IP-Adresse: 172.17.6.242/30

Secondary

Interne Router-IP-Adresse: 172.17.6.245/30 Interne ZEN-IP-Adresse: 172.17.6.246/30

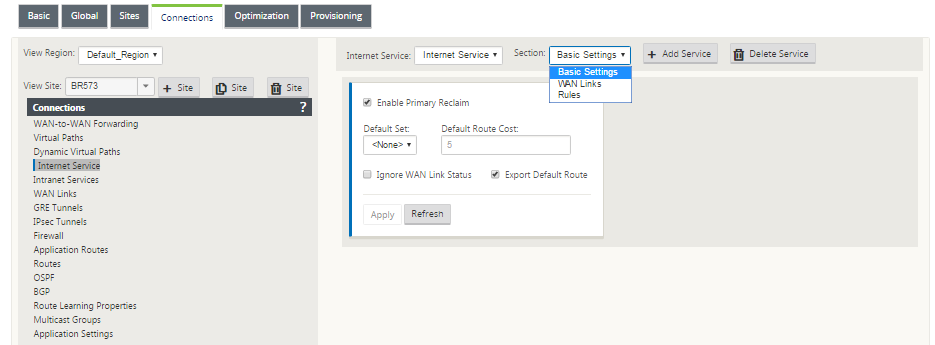

Konfigurieren eines Internetdienstes

So konfigurieren Sie einen Internetdienst:

-

Navigieren Sie zu Verbindungen- Internetdienste. Konfigurieren Sie den Internetdienst.

-

Wählen Sie + Service und aktivieren Sie die Einstellungen (Grundeinstellungen, WAN-Links und Regeln) nach Bedarf.

-

Wählen Sie Übernehmen.

Weitere Informationen zum Aktivieren des Internetdienstes für eine Site finden Sie unter Direct Internet Breakout in der Zweigstelle mit integrierter Firewall.

Sie können die folgenden Einstellungen für einen Internetdienst konfigurieren:

Grundeinstellungen

Eine Firewall-Zoneneinstellung ist für einen Internetdienst nicht konfigurierbar. Wenn dem Internetdienst vertraut wird, wird er Internet_Zonezugewiesen. Wenn der Internetdienst nicht vertrauenswürdig ist, wird er Untrusted_Internet_Zonezugewiesen.

Die grundlegenden Einstellungen, die konfigurierbar sind, werden nachstehend beschrieben:

-

Primäre Rückforderung aktivieren: Wenn diese Option aktiviert ist, wird die (use = primäre) Nutzung, die mit diesem Dienst auf einem WAN-Link verbunden ist, den Status als aktiver Dienst auf dieser WAN-Verbindung gewaltsam zurückerobert.

-

Standardsatz: Name des Internet-Standardsatzes, der Regeln für den Internetdienst auf der Site ausfüllt.

-

Standardroutenkosten: Routenkosten, die mit der standardmäßigen Internetroute (0.0.0.0/0) verknüpft sind.

-

WAN-Link-Status ignorieren: Wenn diese Option aktiviert ist, wählen Pakete, die für diesen Dienst bestimmt sind, diesen Dienst immer noch aus, auch wenn alle WAN-Verbindungen für diesen Dienst nicht verfügbar sind.

-

Standardroute exportieren: Wenn diese Option aktiviert ist, wird die Standardroute für den Internetdienst, 0.0.0.0/0, auf andere Sites exportiert, wenn die WAN-zu-WAN-Weiterleitung aktiviert ist.

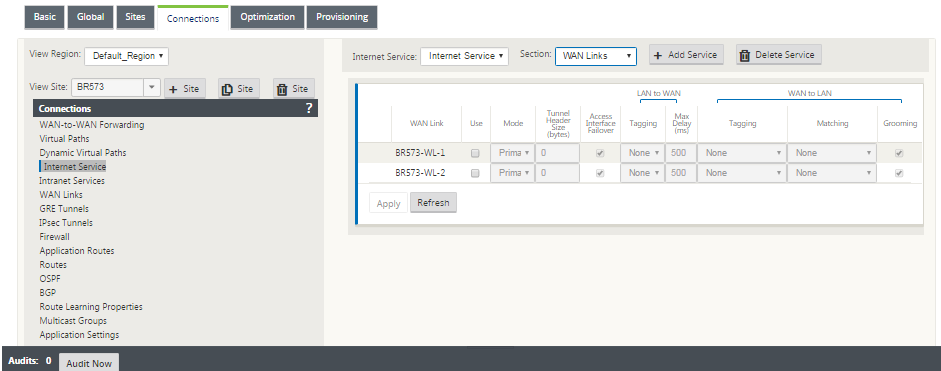

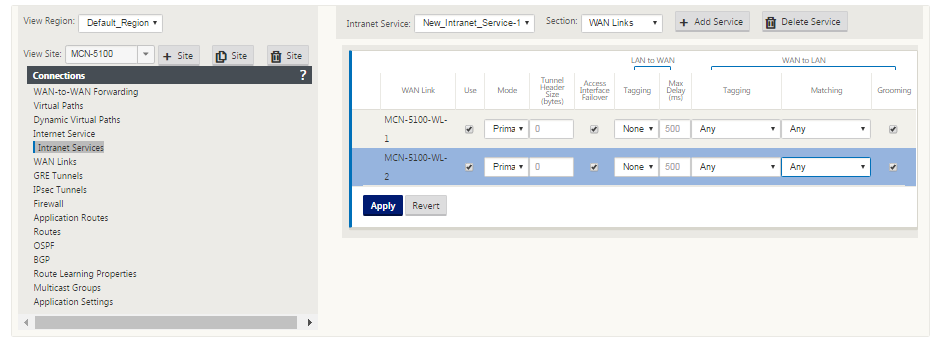

WAN-Links

Die konfigurierbaren WAN-Link-Einstellungen werden nachstehend beschrieben:

- Benutzen: Erlauben Sie dem Dienst, diesen WAN-Link zu verwenden. Wenn Verwenden deaktiviert ist, sind alle anderen Optionen nicht verfügbar.

- Modus: Der Modus des Dienstes — Primär, Sekundär oder Balance, für Verkehrsredundanz oder Lastausgleich.

- Tunnelkopfgröße (Byte): Die Größe des Tunnelkopfs, falls zutreffend, in Byte.

- Access Interface Failover: Wenn diese Option aktiviert ist, können Internet- oder Intranet-Pakete mit nicht übereinstimmenden VLANs den Dienst weiterhin verwenden.

LAN zu WAN

- Tagging: Das DSCP-Tag, das auf LAN auf WAN-Pakete im Dienst angewendet werden soll.

- Max Delay (ms): Die maximale Zeit in Millisekunden, um Pakete zu puffern, wenn die WAN-Link-Bandbreite überschritten wird.

WAN zu LAN

-

Tagging: Das DSCP-Tag, das auf WAN auf LAN-Pakete im Dienst angewendet werden soll.

-

Passend: Internet-WAN zu LAN-Pakete, die diesem Tag entsprechen, werden dem Dienst zugewiesen.

-

Grooming: Wenn diese Option aktiviert ist, werden Pakete nach dem Zufallsprinzip verworfen, um zu verhindern, dass der WAN-zu-LAN-Datenverkehr die bereitgestellte Bandbreite des Dienstes überschreitet.

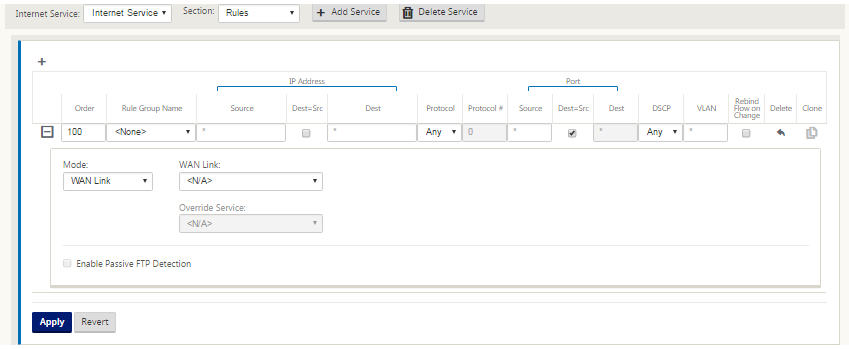

Regeln

Der Internetverkehr wird anhand der definierten Regeln identifiziert. Eine Regeldefinition wird verwendet, um einen bestimmten Verkehrsfluss abzugleichen. Nach dem Abgleich müssen Sie die Aktion definieren, um den Verkehrsfluss zu beantragen.

Die Liste der verfügbaren Regeln wird nachstehend beschrieben:

- Reihenfolge: Die Reihenfolge, in der Regeln angewendet und automatisch neu verteilt werden.

- Regelgruppenname: Name einer Regel, die es ermöglicht, Regelstatistiken in Gruppen zu summieren, wenn sie angezeigt werden. Alle Statistiken für Regeln mit demselben Regelgruppennamen können zusammen angezeigt werden.

- Quelle: Die Quell-IP-Adresse und Subnetzmaske, die mit der Regel übereinstimmen.

- Dest-Src: Wenn aktiviert, wird die Quell-IP-Adresse auch als Ziel-IP-Adresse verwendet.

- Ziel: Die Ziel-IP-Adresse und Subnetzmaske, die mit der Regel übereinstimmen.

- Protokoll: Der Protokollname, der mit dem Filter übereinstimmt.

- Protokoll #: Die Protokollnummer, die mit dem Filter übereinstimmt.

- DSCP: Das DSCP-Tag im IP-Header, das mit der Regel übereinstimmt.

Die Liste der verfügbaren Aktionen wird nachstehend beschrieben:

-

WAN-Verbindung: Die WAN-Verbindung, die von Flows verwendet wird, die der Regel entsprechen, wenn der Internet-Lastausgleich aktiviert ist.

-

Dienst überschreiben: Der Zieldienst für Flows, die der Regel entsprechen.

-

Verwerfen: Lass den Verkehr fallen.

-

Passthrough: Ordnen Sie den Fluss dem Passthrough zu und lassen Sie den Datenverkehr unverändert durch die Appliance fließen.

-

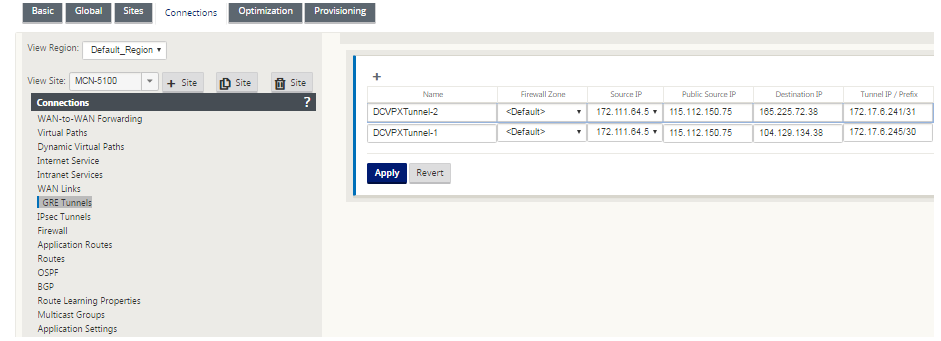

Konfigurieren von GRE-Tunnel

-

Die Quell-IP-Adresse ist die IP-Adresse von Tunnel Source. Wenn für die Tunnelquellen-IP-Adresse NAT verwendet wird, ist die Public Source IP-Adresse die öffentliche Tunnelquellen-IP-Adresse, auch wenn sie auf einem anderen Zwischengerät NAT verwendet.

-

Die Ziel-IP-Adresse ist die ZEN-IP-Adresse, die Zscaler bereitstellt.

-

Die Quell-IP-Adresse und die Ziel-IP-Adresse sind die GRE-Header des Routers, wenn die ursprüngliche Nutzlast gekapselt ist.

-

Tunnel-IP-Adresse und Präfix sind die IP-Adressierung im GRE-Tunnel selbst. Dies ist nützlich, um den Verkehr über den GRE-Tunnel zu leiten. Der Verkehr benötigt diese IP-Adresse als Gateway-Adresse.

So konfigurieren Sie GRE-Tunnel:

-

Navigieren Sie im Konfigurationseditor zu Verbindungen > Standort > GRE-Tunnelund konfigurieren Sie Routen, um Internet-Präfixdienste an die Zscaler GRE-Tunnel weiterzuleiten.

Die Quell-IP-Adresse kann nur auf vertrauenswürdigen Links aus der virtuellen Netzwerkschnittstelle ausgewählt werden. Siehe, So konfigurieren Sie den GRE-Tunnel.

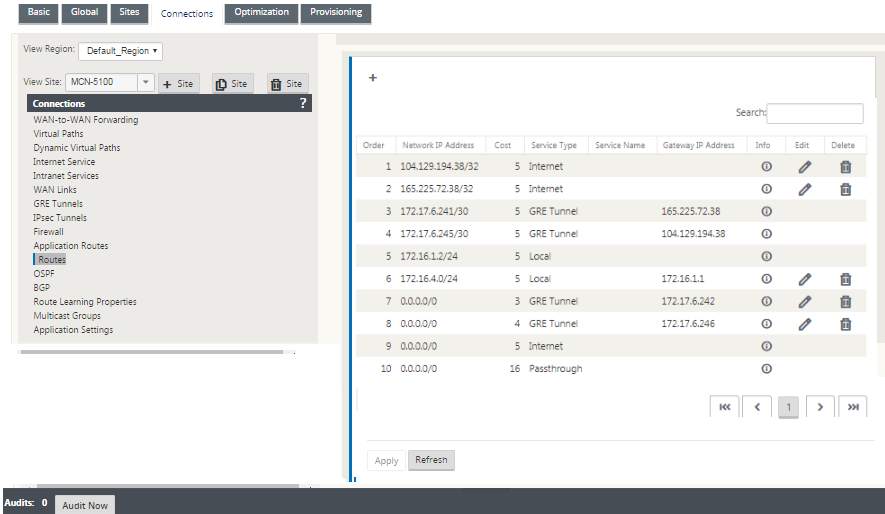

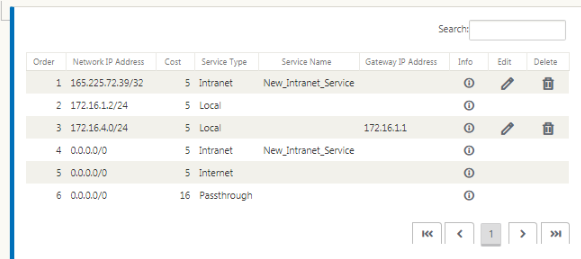

Konfigurieren von Routen für GRE-Tunnel

Konfigurieren Sie Routen, um Internet-Präfix-Dienste an die Zscaler GRE-Tunnel weiterzuleiten.

- Die ZEN-IP-Adresse (Tunnelziel-IP, in der obigen Abbildung als 104.129.194.38 dargestellt) muss auf Internet vom Typ Dienst eingestellt sein. Dies ist erforderlich, damit der für Zscaler bestimmte Datenverkehr vom Internetdienst abgerechnet wird.

- Der gesamte Verkehr, der nach Zscaler bestimmt ist, muss mit der Standardroute 0/0 übereinstimmen und über den GRE-Tunnel übertragen werden. Stellen Sie sicher, dass die für [DR1] den GRE-Tunnel verwendete 0/0-Route niedrigere Kosten verursacht als Passthrough oder ein anderer Servicetyp.

- Ebenso muss der Backup GRE Tunnel zu Zscaler höhere Kosten haben als die des primären GRE Tunnels.

- Stellen Sie sicher, dass nicht rekursive Routen für die ZEN-IP-Adresse existieren.

So konfigurieren Sie Routen für den GRE Tunnel:

-

Navigieren Sie zu Verbindungen > Standort > Routen, und befolgen Sie die unter Konfigurieren von Routen beschriebenen Verfahren, um Anweisungen zum Erstellen von Routen zu erhalten.

Hinweis

Wenn Sie keine spezifischen Routen für die Zscaler-IP-Adresse haben, konfigurieren Sie das Routenpräfix 0.0.0.0/0 so, dass es mit der ZEN-IP-Adresse übereinstimmt, und leiten Sie es durch eine GRE-Tunnelkapselungsschleife. Diese Konfiguration verwendet die Tunnel in einem Aktiv-Backupmodus. Mit den in der obigen Abbildung dargestellten Werten wechselt der Datenverkehr automatisch in den Tunnel mit Gateway-IP-Adresse 172.17.6.242. Konfigurieren Sie bei Bedarf eine virtuelle Backhaul-Pfadroute. Andernfalls setzen Sie das Keep-Alive-Intervall des Backup-Tunnels auf Null. Dies ermöglicht einen sicheren Internetzugriff auf eine Site, auch wenn beide Tunnel zu Zscaler ausfallen.

GRE-Keep-Alive-Nachrichten werden unterstützt. Ein neues Feld mit der Bezeichnung Public Source IP, das die NAT-Adresse der GRE-Quelladresse bereitstellt, wird der Citrix SD-WAN GUI-Schnittstelle hinzugefügt (wenn die SD-WAN-Appliance Tunnel Source NAT von einem Zwischengerät verwendet). Die Citrix SD-WAN GUI enthält ein Feld mit der Bezeichnung Public Source IP, das die NAT-Adresse der GRE-Quelladresse bereitstellt, wenn die Tunnelquelle der Citrix SD-WAN Appliance NAT von einem Zwischengerät verwendet.

Einschränkungen

- Mehrere VRF-Bereitstellungen werden nicht unterstützt.

- Primäre Backup-GRE-Tunnel werden nur für einen Entwurfsmodus mit hoher Verfügbarkeit unterstützt.

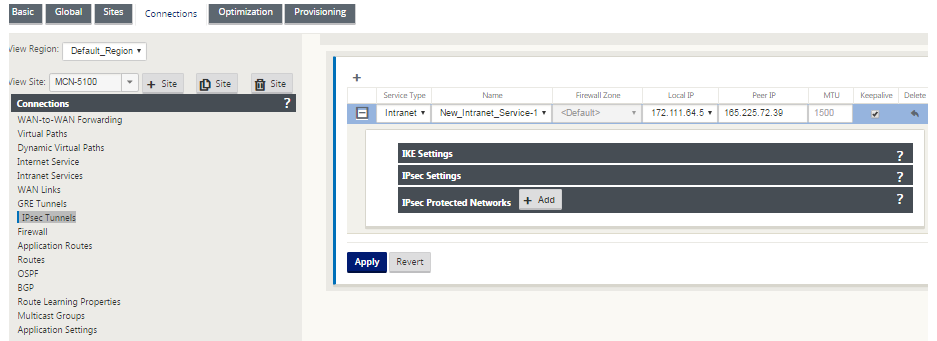

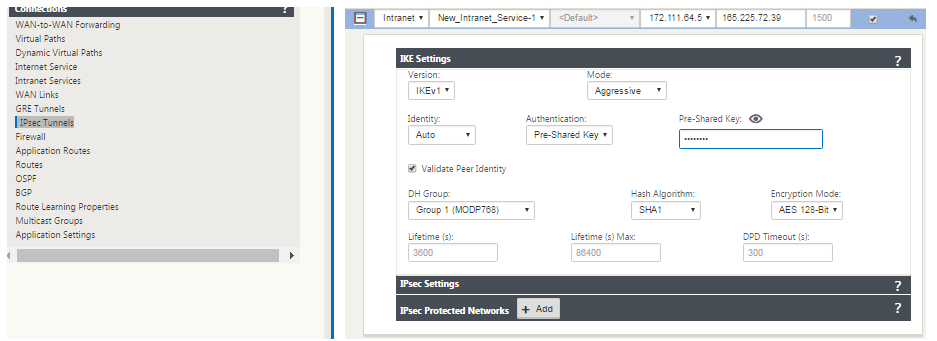

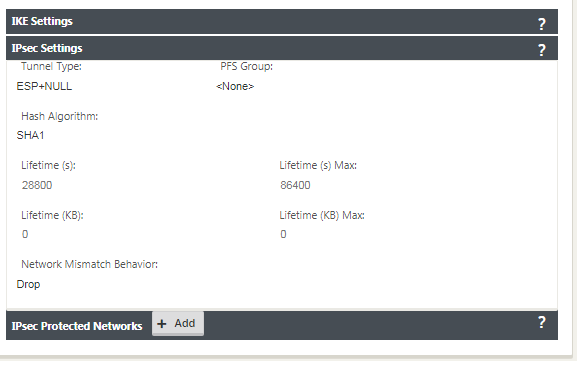

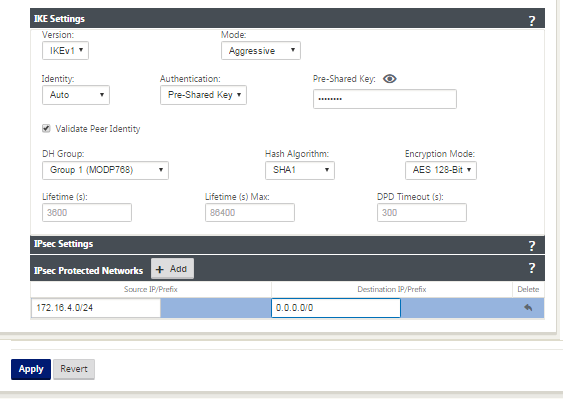

Konfigurieren von IPsec-Tunnels

So konfigurieren Sie IPsec-Tunnel für Intranet- oder LAN-Dienste in der Benutzeroberfläche der Citrix SD-WAN Appliance:

-

Navigieren Sie im Konfigurationseditor zu Verbindungen > <SiteName> > IPsec-Tunnel und wählen Sie einen Diensttyp (LAN oder Intranet).

-

Geben Sie einen Namen für die Servicetyp ein. Für den Intranetdiensttyp bestimmt der konfigurierte Intranetserver, welche lokalen IP-Adressen verfügbar sind.

-

Wählen Sie die verfügbare lokale IP-Adresse aus und geben Sie die Peer-IP-Adresse für den virtuellen Pfad zum Remote-Peer ein.

-

Wählen Sie IKEv1 für IKE-Einstellungen. Zscaler unterstützt nur IKEv1.

-

Wählen Sie unter IPsec-Einstellungen ESP-NULL für Tunneltyp aus, um den Datenverkehr über den IPsec-Tunnel nach Zscaler umzuleiten. Der IPsec-Tunnel verschlüsselt den Datenverkehr nicht.

-

Da der Internetverkehr umgeleitet wird, kann die Ziel-IP/das Präfix eine beliebige IP-Adresse sein.

Weitere Informationen zum Konfigurieren von IPSec-Tunneln mit der Citrix SD-WAN-Weboberfläche finden Sie unter IPSec-Tunnel.

Konfigurieren von Routen für IPsec-Tunnel

So konfigurieren Sie IPsec-Routen:

- Navigieren Sie zu Verbindungen > DC > Routen, und befolgen Sie die unter Konfigurieren von Routen beschriebenen Verfahren, um Anweisungen zum Erstellen von Routen zu erhalten.

So überwachen Sie GRE- und IPsec-Tunnelstatistiken:

| Navigieren Sie im SD-WAN-Webinterface zu Überwachung > Statistiken > [GRE-Tunnel | IPsec-Tunnel]. |

Weitere Informationen finden Sie unter Überwachung von IPSec-Tunneln und GRE-Tunneln.