Konfiguration

Verwenden Sie das Konfigurationsrichtlinienportal von Citrix Secure Internet Access™ (CSIA), um Cloud-Konnektoren und Sicherheitsrichtlinien zu konfigurieren sowie Berichte und Protokolle zu überwachen.

So greifen Sie auf das Konfigurationsrichtlinienportal zu:

-

Melden Sie sich bei Citrix Cloud™ an.

-

Wählen Sie auf der Kachel Secure Internet Access die Option Verwalten aus.

-

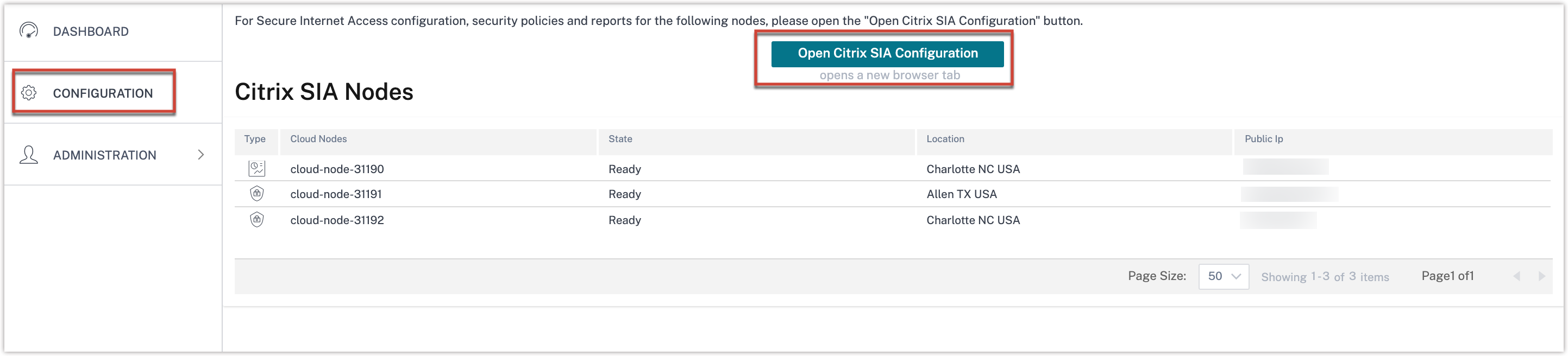

Wählen Sie im Navigationsbereich Konfiguration aus.

Die Konfigurationsseite listet auch die Details zu den Cloud-Knoten auf, die für Sie konfiguriert wurden. Alle von Ihnen vorgenommenen Konfigurationen sind mit diesen Knoten verbunden.

-

Wählen Sie Citrix® SIA-Konfiguration öffnen, um das Konfigurationsrichtlinienportal anzuzeigen und mit der Konfiguration der Funktionen und Sicherheitsrichtlinien zu beginnen.

Hilfe zur Konfiguration

Für Anweisungen zur Konfiguration oder Hilfe zu einer beliebigen Konfigurationsseite können Sie eine der folgenden Optionen wählen:

-

Hilfedokumentation aufrufen. Klicken Sie in der oberen rechten Ecke des Konfigurationsrichtlinienportals auf das Menü (wo Ihr Name angezeigt wird) und wählen Sie HelpDocs. Sie können die vollständige Hilfedokumentation anzeigen.

Hinweis

Die Hilfedokumentation enthält Verweise auf iboss-Terminologie, iboss-Benutzeroberflächenelemente, von Citrix nicht unterstützte iboss-Funktionen und iboss-Supportinformationen.

Lesen Sie den folgenden Artikel, bevor Sie die Hilfedokumentation verwenden: Citrix Secure Internet Access and iboss integration. Sie können auf diesen Artikel nur zugreifen, nachdem Sie sich bei Citrix Secure Internet Access angemeldet haben.

-

Kontextbezogene Hilfe aufrufen. Wählen Sie in der oberen rechten Ecke jeder Konfigurationsseite das Hilfesymbol (?) aus, um die Hilfedokumentation zu dieser Seite anzuzeigen.

-

Wenden Sie sich an den Citrix Support. Melden Sie sich mit Ihrem Citrix-Konto an und öffnen Sie einen Supportfall, starten Sie einen Live-Chat oder erkunden Sie andere verfügbare Optionen, um Hilfe zu erhalten.

Citrix Secure Internet Access Cloud Connector-Agenten konfigurieren

Die CSIA Cloud Connector-Agenten sind Software-Agenten, die den Internetverkehr über Citrix Secure Internet Access umleiten.

Nach Abschluss Ihres Onboarding-Prozesses gehen Sie wie folgt vor:

-

CSIA Cloud Connector-Agent auf Virtual Delivery Agent (VDA) installieren: Um unsanktionierte Web- und SaaS-Anwendungen von virtuellen Desktops in Citrix Workspace™ sicher aufzurufen, konfigurieren Sie CSIA Cloud Connector-Agenten so, dass der Datenverkehr über Citrix Secure Internet Access umgeleitet wird.

Detaillierte Konfigurationsschritte finden Sie unter Citrix Secure Internet Access with Citrix Virtual Apps and Desktops.

-

CSIA Cloud Connector-Agent auf Ihrem Hostgerät installieren: Um direkten Internetverkehr von Ihren Hostsystemen wie Laptops und Mobilgeräten sicher aufzurufen, installieren Sie Cloud Connector-Agenten auf jedem Gerät.

Tunnel für Zweigstellen konfigurieren

Wenn Sie eine Citrix SD-WAN-Bereitstellung in Ihrer Zweigstelle haben, müssen Sie IPSEC- oder GRE-Tunnel konfigurieren. Dies leitet den Zweigstellenverkehr zu unsanktionierte Web- und SaaS-Anwendungen über Citrix Secure Internet Access um. Sie verwenden Citrix SD-WAN Orchestrator™, um Tunnel zu konfigurieren.

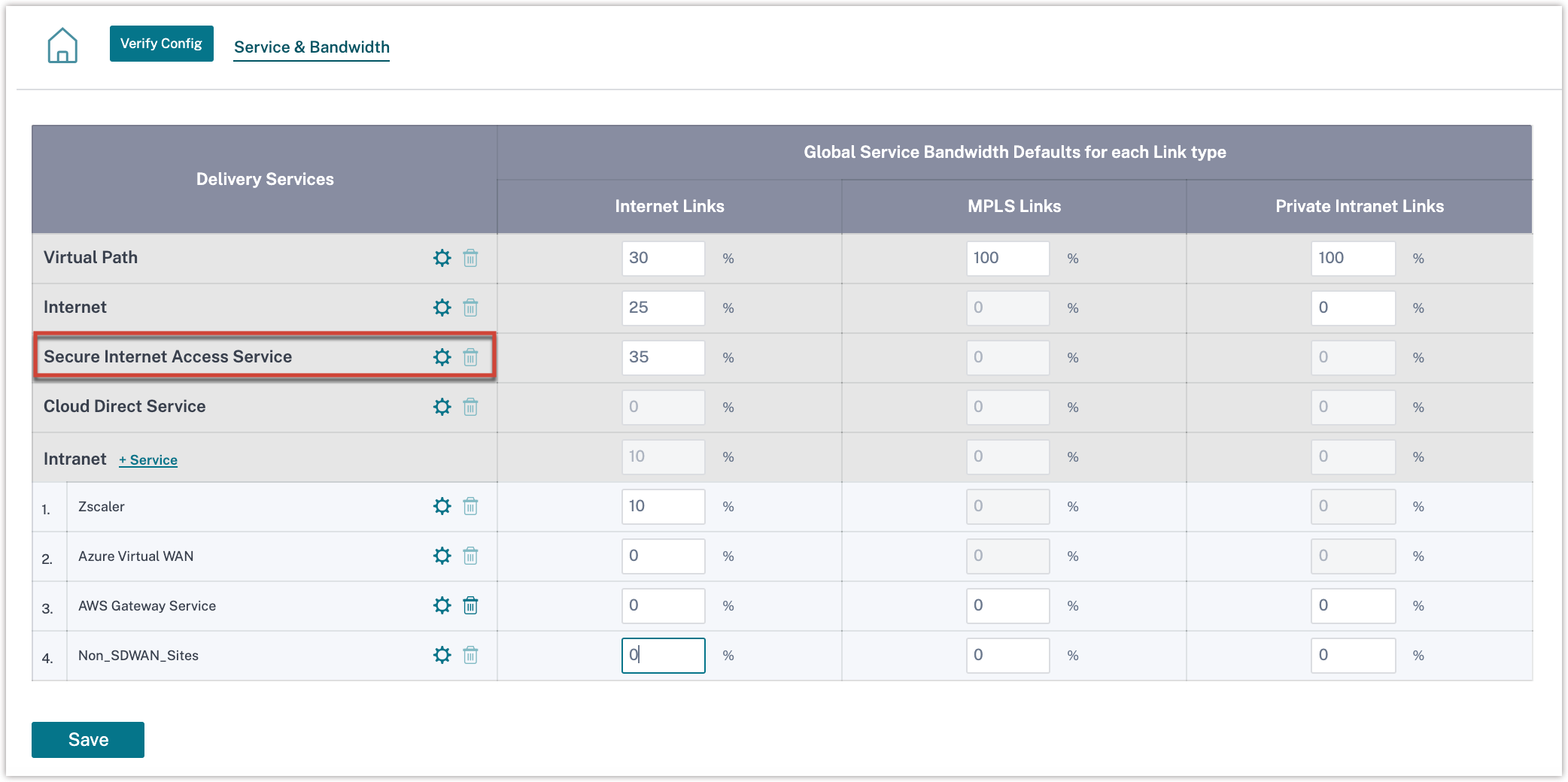

Auf Citrix SD-WAN™ Orchestrator ist der Dienst Citrix Secure Internet Access unter Konfiguration > Bereitstellungsdienste > Dienst und Bandbreite verfügbar.

Hinweis

Der Dienstlink ist nur sichtbar, wenn Sie ein SD-WAN Orchestrator-Kunde sind und über eine Citrix Secure Internet Access-Berechtigung verfügen.

Die Konfiguration umfasst die folgenden übergeordneten Schritte:

-

Erstellen Sie einen Citrix Secure Internet Access-Dienst, indem Sie den Bandbreitenprozentsatz und den Bereitstellungsprozentsatz für die Internet-Links angeben.

-

Fügen Sie SD-WAN-Sites zum Citrix Secure Internet Access-Dienst hinzu und ordnen Sie diese zu, und wählen Sie den entsprechenden Tunnel (IPSEC oder GRE) aus. Aktivieren Sie dann die Konfiguration, um die Tunnelherstellung zwischen Citrix SD-WAN und dem Citrix Secure Internet Access PoP zu ermöglichen.

-

Erstellen Sie Anwendungsrouten, um den Datenverkehr durch die Tunnel zu leiten.

Detaillierte Anweisungen finden Sie unter Delivery services - Citrix Secure Internet Access service.

Benutzerneuzuordnung

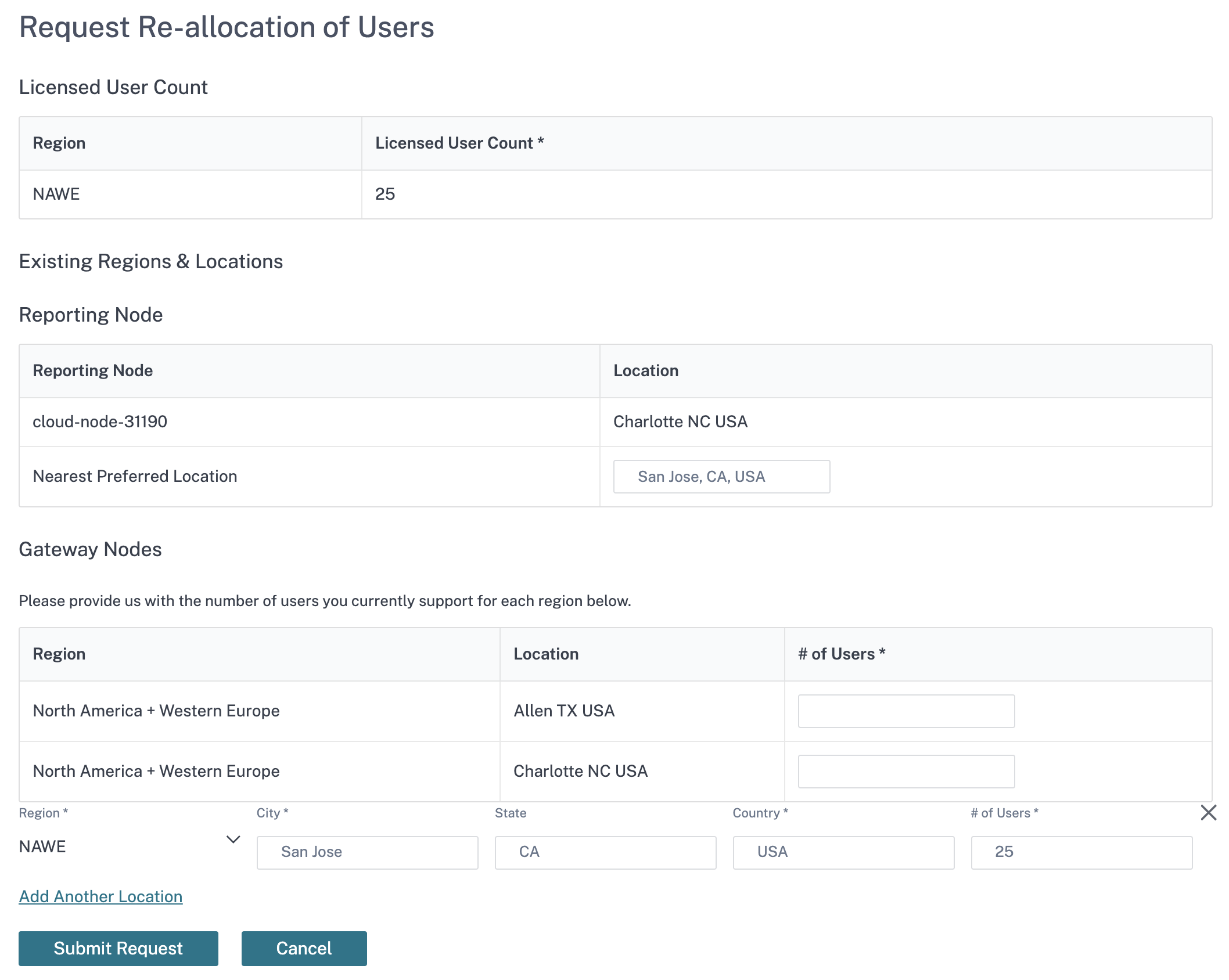

Sie können die Latenz für Benutzer an bestimmten Standorten minimieren, indem Sie Cloud-Knoten innerhalb einer geografischen Region neu verteilen.

Sie können eine Anforderung zur Neuverteilung sowohl von Berichterstellungsknoten, die Nutzungsdaten sammeln, als auch von Gateway-Knoten, die Sicherheitsfunktionen ausführen, stellen. Citrix ist bestrebt, Knoten basierend auf der Knotenverfügbarkeit am nächsten zu den Benutzern bereitzustellen.

Wichtig

Die Neuzuordnung von Knoten führt zu einer kurzen Dienstunterbrechung. Der Vorgang wird typischerweise unmittelbar nach der Kontoaktivierung durchgeführt, bevor Client-Konnektoren konfiguriert und verteilt werden. Citrix empfiehlt, dass Sie die Neuzuordnung von Knoten zu Beginn der Bereitstellung anfordern, um die Knoten am nächsten zu den Benutzern neu auszurichten, und Knoten selten neu zuzuordnen.

Sie können Benutzer auch zwischen Knoten verschieben oder sie einem Knoten hinzufügen, wenn sie noch keinem Knoten zugewiesen sind.

Um Knoten anzuzeigen, neu zu verteilen und zu warten, navigieren Sie zur Registerkarte Konfiguration im linken Seitenmenü und wählen Sie Neuzuordnung von Benutzern anfordern über der Tabelle aus.

Hinweis

Sie können Knoten nur innerhalb derselben geografischen Region neu verteilen.

Cloud-Einstellungen

Um Einstellungen für Ihren Network Time Protocol (NTP)-Server, die Plattformwartung und Update-Releases zu konfigurieren, navigieren Sie zur Registerkarte Konfiguration und wählen Sie Cloud-Einstellungen aus.

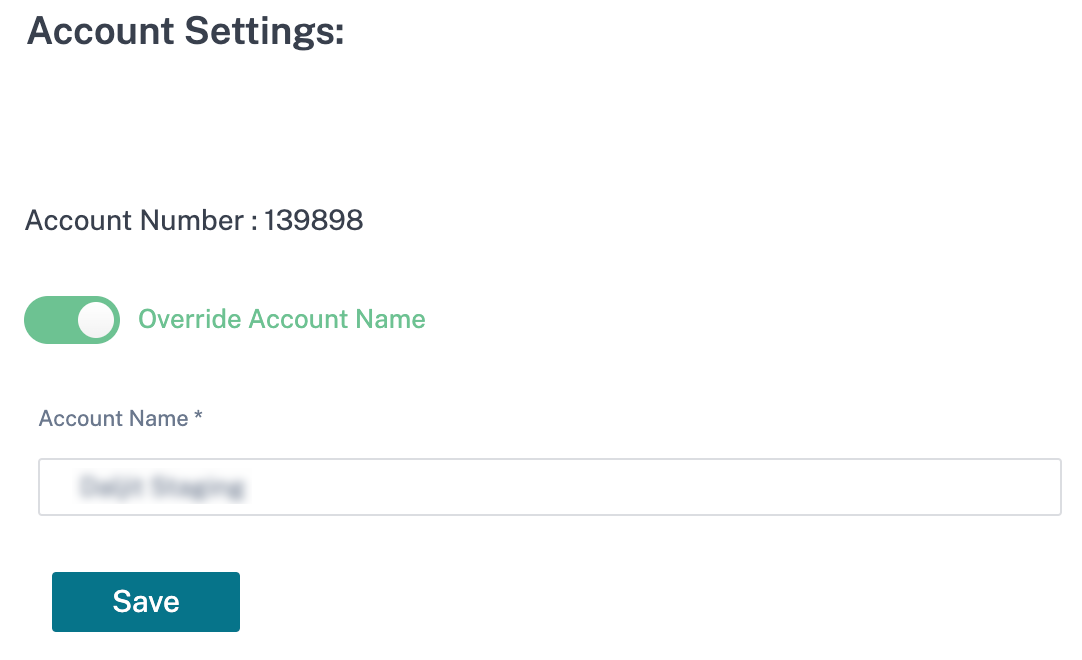

Kontoeinstellungen

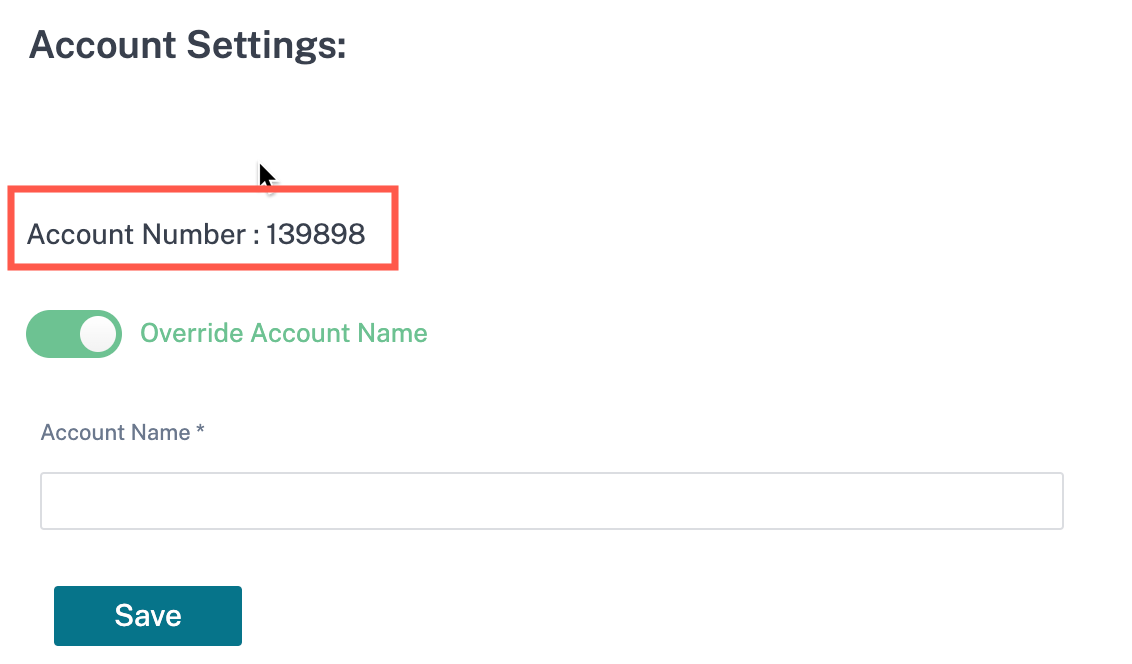

Die Funktion Kontoeinstellungen hilft dabei, den Benutzernamen zu ändern/überschreiben, der für Ihr Konto im Citrix Secure Internet Access-Dienstportal angezeigt wird.

Um den Kontonamen zu überschreiben, navigieren Sie zu Konfiguration > Cloud-Einstellungen > Kontoeinstellungen.

Sie können die Citrix Secure Internet Access-Kontonummer anzeigen.

Hinweis

Der ursprünglich konfigurierte Kontoname ist weiterhin im CSIA-Portal vorhanden, wenn Sie keinen Namen erstellt haben oder die Option Kontonamen überschreiben deaktiviert ist.

-

Aktivieren Sie die Option Kontonamen überschreiben und geben Sie einen Namen ein. Standardmäßig ist die Option Kontonamen überschreiben deaktiviert.

Warten Sie eine Weile, um den aktualisierten Kontonamen im Portal anzuzeigen. Möglicherweise müssen Sie sich nach der Änderung des Kontonamens erneut anmelden.

-

Klicken Sie auf Speichern.

NTP-Server

Um Datum und Uhrzeit zu synchronisieren, navigieren Sie unter Cloud-Einstellungen zu NTP-Server. Geben Sie die Zeitzone, das Datumsformat, die Adresse des NTP-Servers und Informationen zur Sommerzeit ein.

Zeitzone definiert die regionale Standardzeit, die für Zeitstempel verwendet wird. Nach dem Ändern der Zeitzone verschieben sich die Zeitstempel für Ereignisse in Berichten, um sich an die neue Zeitzone anzupassen und die Kontinuität zu wahren. Zeitstempel sind relativ zur neuen Zeitzone.

Datumsformat definiert die Struktur des Datums in numerischer Form. Dieser Parameter kann entweder auf mm/dd/yyyy oder dd/mm/yyyy eingestellt werden.

NTP-Server definiert die Adresse des NTP-Servers.

Sommerzeit definiert, ob die Zeitzone die Sommerzeit berücksichtigt. Dieser Parameter kann je nach Zeitzonenregion entweder auf Vereinigte Staaten oder Vereinigtes Königreich eingestellt werden.

Plattformwartung

Diese Funktionalität ermöglicht es Ihnen, die Tage und Zeiten für die Wartung zu planen, um sicherzustellen, dass Ihr Netzwerk während der Spitzenzeiten verfügbar ist.

Um automatische Wartungsarbeiten in Ihrem Namen zu planen, navigieren Sie unter Cloud-Einstellungen zu Plattformwartung und aktivieren Sie Bevorzugtes Wartungsfenster. Wählen Sie dann Ihre bevorzugten Daten und Zeiten für die automatische Wartung aus.

Update-Release-Einstellungen

Um die Arten von Updates auszuwählen, die in Ihrem Namen installiert werden, navigieren Sie unter Cloud-Einstellungen zu Update-Release-Einstellungen und wählen Sie eine der folgenden Release-Stufen aus:

- Obligatorisch, für kritische Plattform-Updates und Sicherheitskorrekturen, einschließlich neuer Funktionen, Funktionsupdates, Fehlerbehebungen und Leistungsverbesserungen.

- Optional, für Releases, die empfohlen werden, aber keine kritischen Korrekturen enthalten.

- Early Access, für den frühen Zugriff auf neue Funktionen, Updates, Fehlerbehebungen und Leistungsverbesserungen.

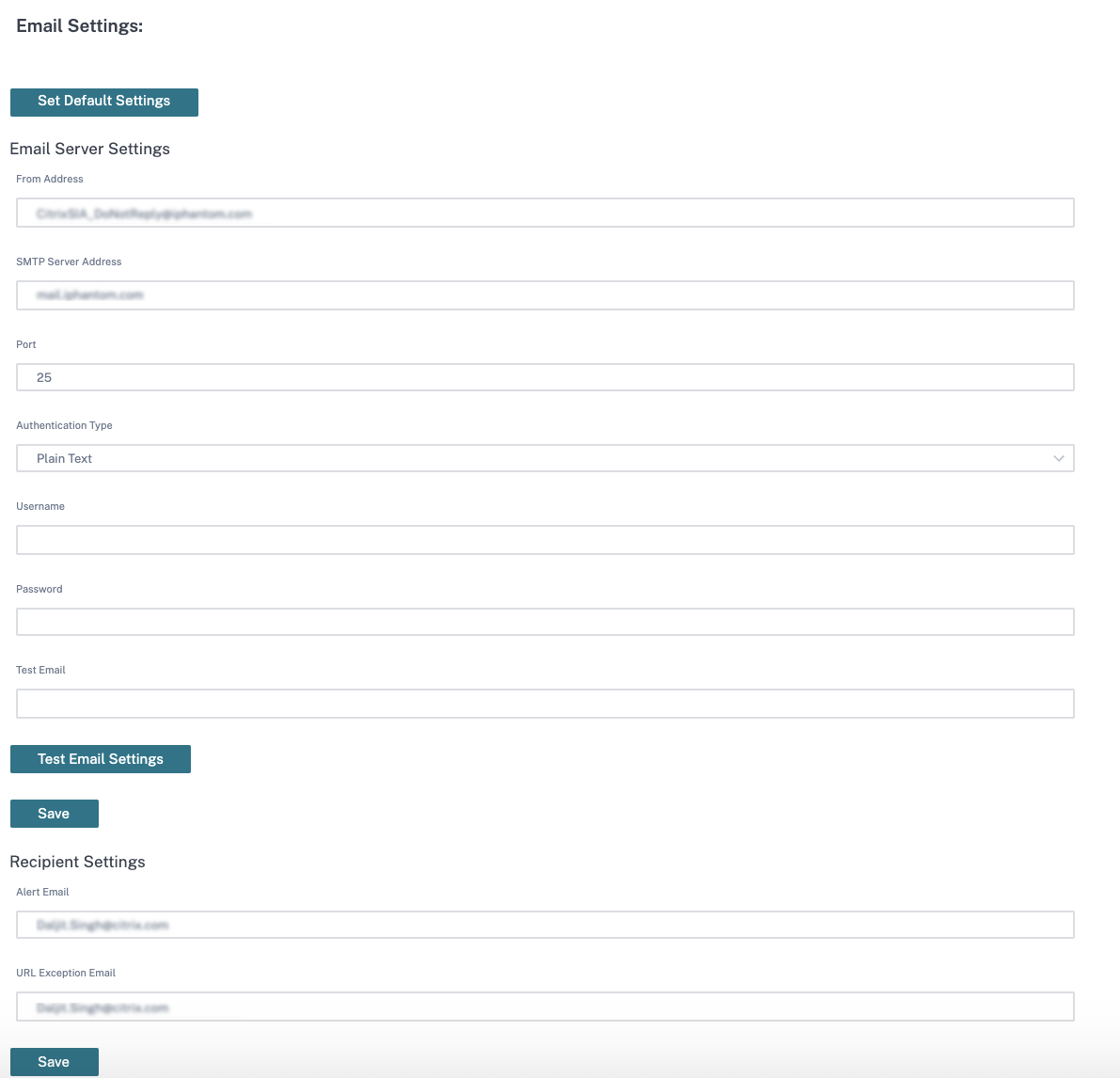

E-Mail-Einstellungen

Sie können E-Mail-Server-Einstellungen konfigurieren, um E-Mails mit Warnungen, geplanten Berichten und anderen Benachrichtigungen weiterzuleiten. Um Web-Gateways und Berichterstellungsknoten das Senden von E-Mail-Benachrichtigungen zu ermöglichen, füllen Sie das Formular unter E-Mail-Einstellungen in den Cloud-Einstellungen aus. Dieser Prozess beinhaltet die Konfiguration der SMTP-Serveradresse, damit Sie E-Mail-Benachrichtigungen erhalten können.

Sie können die E-Mail-Einstellungen mit der Option E-Mail-Einstellungen testen überprüfen. Sie können auch die Standard-E-Mail-Einstellungen mit der Schaltfläche Standardeinstellungen festlegen übernehmen.

Konfigurieren Sie E-Mail-Adressen, um Benutzerwarnungen und URL-Ausnahmeanfragen zu erhalten.

- Warnungs-E-Mail: Die Zieladresse für Warnungen, die durch risikoreiche Schlüsselwörter ausgelöst werden.

- URL-Ausnahme-E-Mail: Die Zieladresse für URL-Ausnahmeanfragen, die von Blockierungsseiten gesendet werden.

Hinweis

Zusätzliche E-Mail-Benachrichtigungen sind auf der Seite Echtzeit-Warnungen verfügbar.

Hinweis:

Typischerweise sind SMTP-Server mit IP-basierten Zulassungslisten konfiguriert, um Spam zu verhindern. Sie müssen daher die IP-Adressen aller Knoten zur Zulassungsliste des SMTP-Servers hinzufügen.

Um Spam zu reduzieren, verwenden SMTP-Server manchmal auch andere Mechanismen, wie z. B. DKIM. Es kann notwendig sein, Web-Gateways und Berichterstellungsknoten von diesen Einschränkungen auf dem SMTP-Server auszunehmen.

Wenn Sie keinen eigenen internen SMTP-Server haben, können Sie einen der SMTP-Dienste von Google verwenden. Hierfür benötigen Sie ein gültiges Gmail-Konto.

Google SMTP-Server verwenden die Ports 25, 465, 587 oder eine Kombination davon. Der beliebteste ist smtp.gmail.com, der die Ports 465 (mit SSL) oder 587 (mit TLS) verwendet.

Hinweis:

SMTP-Server lauschen üblicherweise auf den TCP-Ports 25, 465 oder 587, können aber auf jedem Port lauschen, auf dem sie konfiguriert sind. SMTP über SSL verwendet Port 465 und SMTP über TLS verwendet Port 587. Beide Ports 465 und 587 erfordern Authentifizierungsdienste. Port 25 ist unverschlüsselt und erfordert keine Authentifizierung.

Stellen Sie bei der Arbeit mit lokalen Web-Gateways oder Berichterstellungsknoten sicher, dass die erforderlichen Ports nicht eingeschränkt sind.

Die Konfigurationen für jeden der drei Google SMTP-Server sind wie folgt:

| Vollqualifizierter Domänenname | Konfigurationsanforderungen | Authentifizierungsanforderungen |

|---|---|---|

| smtp-relay.gmail.com | Port 25, 465 oder 587, mit Secure Socket Layer (SSL) oder Transport Layer Security (TLS) Protokollen und einer oder mehreren statischen IP-Adressen. | IP-Adresse. |

| smtp.gmail.com | Port 465 mit SSL oder Port 587 mit TLS. Dynamische IPs sind erlaubt. | Ihre vollständige Gmail- oder G Suite-E-Mail-Adresse. |

| aspmx.l.google.com | E-Mails können nur an Gmail- oder G Suite-Benutzer gesendet werden. Dynamische IPs sind erlaubt. | Keine. |

smtp-relay.gmail.com wird verwendet, um E-Mails von Ihrer Organisation zu senden, indem es sich mit den zugehörigen IP-Adressen authentifiziert. Sie können Nachrichten an jeden innerhalb oder außerhalb Ihrer Domäne über Port 25, 465 oder 587 senden.

smtp.gmail.com wird verwendet, um E-Mails an jeden innerhalb oder außerhalb Ihrer Domäne zu senden. Es erfordert, dass Sie sich mit Ihrem Gmail- oder G Suite-Konto und -Passwort authentifizieren. Sie können SMTP über SSL (Port 465) oder TLS (Port 587) verwenden.

aspmx.l.google.com wird verwendet, um Nachrichten nur an Gmail- oder G Suite-Benutzer zu senden. Diese Option erfordert keine Authentifizierung. Sie können SSL oder TLS mit diesem SMTP-Server nicht verwenden, und daher ist der Datenverkehr im Klartext, was nicht empfohlen wird.

Anonymisierte Protokollierung

Für die Einhaltung gesetzlicher Vorschriften und die Vertraulichkeit verschlüsselt die Anonymisierte Protokollierung unter Cloud-Einstellungen die persönlichen Benutzerinformationen, die delegierte Administratoren zur Überwachung der Netzwerknutzung verwenden.

Sie müssen einen Verschlüsselungsschlüssel erstellen, bevor Sie die Anonymisierte Protokollierung aktivieren, indem Sie die Schaltfläche Schlüssel hinzufügen unter dem Schalter Anonymisierte Protokollierung aktivieren auswählen. Geben Sie einen 64-stelligen Wert für den Verschlüsselungsschlüssel in das Feld Verschlüsselungsschlüssel ein. Sie können Ihren eigenen Verschlüsselungsschlüssel eingeben oder die Option Schlüssel automatisch generieren verwenden.

Wichtig:

Citrix empfiehlt dringend, den Verschlüsselungsschlüssel an einem separaten Ort zu notieren, bevor Sie fortfahren. Sie benötigen den Verschlüsselungsschlüssel, um die damit verbundenen Daten zu entschlüsseln, solange er auf der Plattform aktiv ist.

Sie können einen Schlüssel konfigurieren, um die identifizierbaren Daten einer bestimmten Kategorie zu verschlüsseln, indem Sie die folgenden Schalter unter Kategorien verschlüsseln aktivieren:

- Persönliche Informationen. Aktiviert und deaktiviert die Verschlüsselung aller persönlich identifizierbaren Informationen, einschließlich Benutzername, vollständiger Name und Maschinenname der gemeldeten Benutzeraktivität.

- Datenquelle. Aktiviert und deaktiviert die Verschlüsselung aller Informationen, die sich auf die Datenquelle der gemeldeten Benutzeraktivität beziehen.

- Gruppennamen. Aktiviert und deaktiviert die Verschlüsselung der Gruppennamen, die mit der gemeldeten Benutzeraktivität verbunden sind.

Sie können auch Verschlüsselungsschlüssel so konfigurieren, dass sie nur für eine bestimmte Gruppe von Gruppen auf der Registerkarte Gruppenzuordnung gelten. Wenn der Schalter Alle auswählen aktiviert ist, gilt der aktuell konfigurierte Verschlüsselungsschlüssel für alle Sicherheitsgruppen. Wenn der Schalter Alle auswählen deaktiviert ist, können Sie auswählen, welche Sicherheitsgruppen mit dem Verschlüsselungsschlüssel verschlüsselt werden sollen.

Nach der Konfiguration eines Verschlüsselungsschlüssels aktivieren Sie die Anonymisierte Protokollierung, um die Netzwerknutzung basierend auf den anonymisierten Protokollen der Online-Aktivitäten der Benutzer zu überwachen.

Um einen zuvor definierten Verschlüsselungsschlüssel zu löschen, wählen Sie die Auslassungspunkte neben dem entsprechenden Verschlüsselungsschlüssel in der Tabelle und wählen Sie Löschen aus.

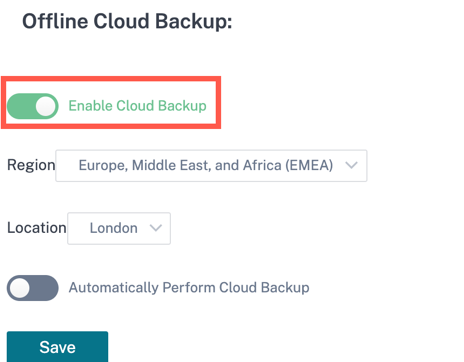

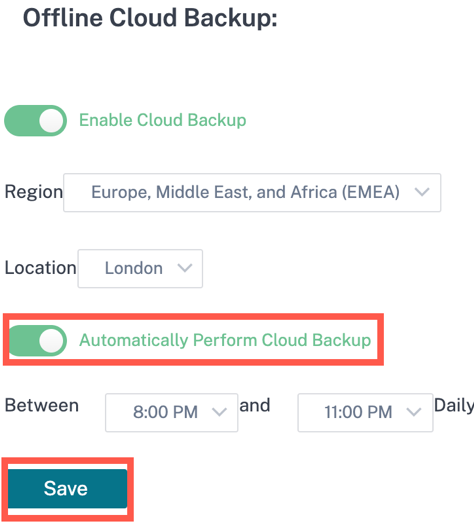

Cloud-Backup

Die Einstellungen für das Offline-Cloud-Backup bieten die Möglichkeit, die Backup-Einstellungen und Protokolle von Berichterstellungsknoten basierend auf der von Ihnen ausgewählten Region, dem Standort und der Zeit zu speichern. Mit der Option Offline-Cloud-Backup können Sie die Cloud-Backups über die CSIA-Schnittstelle speichern.

Um die Cloud-Backup-Einstellungen zu aktivieren, navigieren Sie zu Konfiguration > erweitern Sie Cloud-Einstellungen > wählen Sie Cloud-Backup aus.

-

Aktivieren Sie die Umschalttaste Cloud-Backup aktivieren und wählen Sie die Region und den Standort aus der Dropdown-Liste aus.

-

Sie können auch die Umschalttaste Cloud-Backup automatisch durchführen aktivieren und das Zeitintervall für die Ausführung und Erstellung des täglichen Backups festlegen. Klicken Sie auf Speichern.

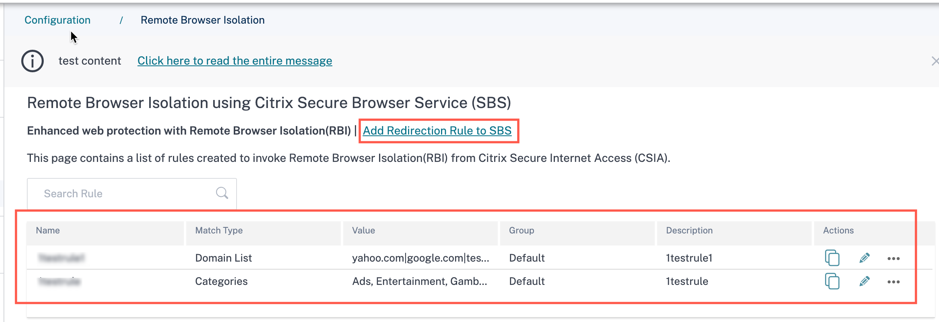

Remote-Browser-Isolation

Die Remote-Browser-Isolation ist eine erweiterte Web-Schutzfunktion, die Sicherheit vor Malware/bösartigen Bedrohungen bietet. Mit der Remote-Browser-Isolation kann die Webfilterfunktion von Citrix Secure Internet Access zusammen mit dem Secure Browser Service (SBS) verwendet werden, um das Unternehmensnetzwerk vor browserbasierten Angriffen zu schützen. Weitere Informationen finden Sie unter Secure Browser service.

Mit der Remote-Browser-Isolation-Funktion können Sie Regeln für bestimmte Ziel-Websites festlegen, denen nicht vertraut wird, um sie zu isolieren und nur über den Remote-Cloud-basierten Secure Browser Service zu starten. Sie können die Regel für eine Kombination aus Benutzergruppen und Datenverkehrstypen erstellen und anwenden, die Sie isolieren möchten.

Sie können die Liste der Regeln anzeigen, die zur Aktivierung der Remote-Browser-Isolation erstellt wurden.

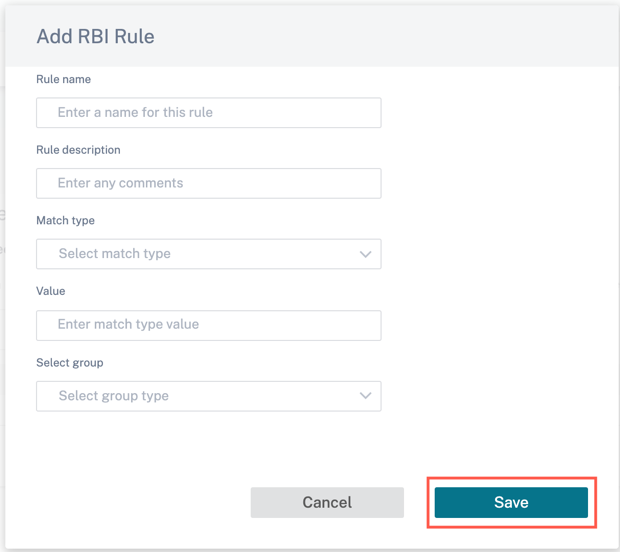

Um die Umleitungsregeln für den aufzurufenden Datenverkehr festzulegen, navigieren Sie zu Konfiguration > Remote-Browser-Isolation > Klicken Sie auf Umleitungsregel zu SBS hinzufügen.

- Regelname: Geben Sie einen Regelnamen an.

- Regelbeschreibung: Geben Sie eine Regelbeschreibung an.

- Übereinstimmungstyp: Wählen Sie einen Übereinstimmungstyp wie Domänen-Regex, Domänenliste, IP-Adresse, URL oder Kategorien aus der Dropdown-Liste aus.

- Wert: Geben Sie den Übereinstimmungswerttyp ein.

- Gruppe auswählen: Wählen Sie eine Gruppe aus der Dropdown-Liste aus.

Mit der Option Umleitungsregel zu SBS hinzufügen können Sie die Webfilterregeln im Secure Internet Access-Portal erstellen, um den Datenverkehr an den Browserdienst umzuleiten. Für jede Remote-Browser-Isolation-Regel ist eine sichere Browser-URL zugeordnet. Das bedeutet, wenn die über den Secure Internet Access-Dienst gestarteten URLs einer der definierten Remote-Browser-Isolation-Übereinstimmungsregeln entsprechen, wird die Anfrage an den zugehörigen Secure Browser Service umgeleitet.