構成

Citrix Secure Internet Access™ (CSIA) 構成ポリシーポータルを使用して、クラウドコネクターとセキュリティポリシーを構成し、レポートとログを監視します。

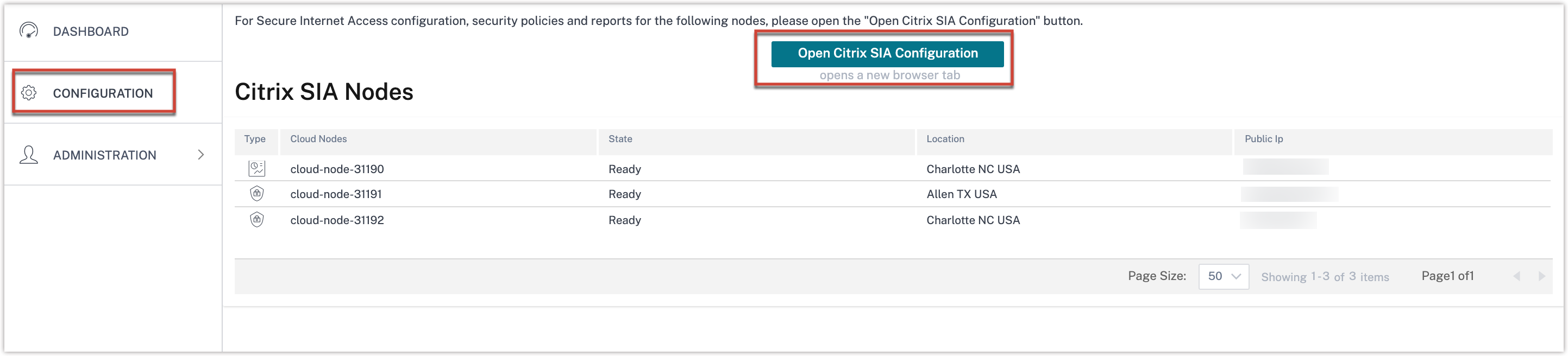

構成ポリシーポータルにアクセスするには:

-

Citrix Cloud™ にサインインします。

-

Secure Internet Access タイルで、Manage を選択します。

-

ナビゲーションペインで、Configuration を選択します。

[Configuration] ページには、構成済みのクラウドノードに関する詳細も表示されます。実行するすべての構成は、これらのノードに接続されます。

-

Open Citrix® SIA Configuration を選択して、構成ポリシーポータルを表示し、機能とセキュリティポリシーの構成を開始します。

構成に関するヘルプ

構成に関する手順や、任意の構成ページに関するヘルプについては、次のいずれかを実行できます。

-

ヘルプドキュメントへのアクセス。構成ポリシーポータルの右上隅にあるメニュー (名前が表示されている場所) をクリックし、HelpDocs を選択します。完全なヘルプドキュメントを表示できます。

注

ヘルプドキュメントには、iboss の用語、iboss ユーザーインターフェイス要素、Citrix でサポートされていない iboss 機能、および iboss サポート情報への参照が含まれています。

ヘルプドキュメントを使用する前に、次の記事を確認してください: Citrix Secure Internet Access and iboss integration。この記事には、Citrix Secure Internet Access にサインインした後にのみアクセスできます。

-

コンテキストヘルプへのアクセス。各構成ページの右上隅にある ヘルプアイコン (?) を選択して、そのページに関するヘルプドキュメントを表示します。

-

Citrix Support にお問い合わせください。Citrix アカウントでサインインし、サポートケースを開くか、ライブチャットを開始するか、またはヘルプを受けるために利用可能な他のオプションを探索します。

Citrix Secure Internet Access Cloud Connector エージェントの構成

CSIA Cloud Connector エージェントは、Citrix Secure Internet Access を介してインターネットトラフィックをリダイレクトするソフトウェアエージェントです。

オンボーディングプロセスが完了したら、次の操作を行います。

-

Virtual Delivery Agent (VDA) への CSIA Cloud Connector エージェントのインストール。Citrix Workspace™ 上の仮想デスクトップから未承認の Web アプリケーションおよび SaaS アプリケーションに安全にアクセスするには、CSIA Cloud Connector エージェントを構成して、Citrix Secure Internet Access を介してトラフィックをリダイレクトします。

詳細な構成手順については、「Citrix Secure Internet Access with Citrix Virtual Apps and Desktops」を参照してください。

-

ホストデバイスへの CSIA Cloud Connector エージェントのインストール。ラップトップやモバイルデバイスなどのホストシステムから直接インターネットトラフィックに安全にアクセスするには、各デバイスに Cloud Connector エージェントをインストールします。

ブランチオフィス向けトンネルの構成

ブランチオフィスに Citrix SD-WAN 展開がある場合は、IPSEC または GRE トンネルを構成する必要があります。これにより、ブランチトラフィックが未承認の Web アプリケーションおよび SaaS アプリケーションに Citrix Secure Internet Access を介してリダイレクトされます。トンネルの構成には Citrix SD-WAN Orchestrator™ を使用します。

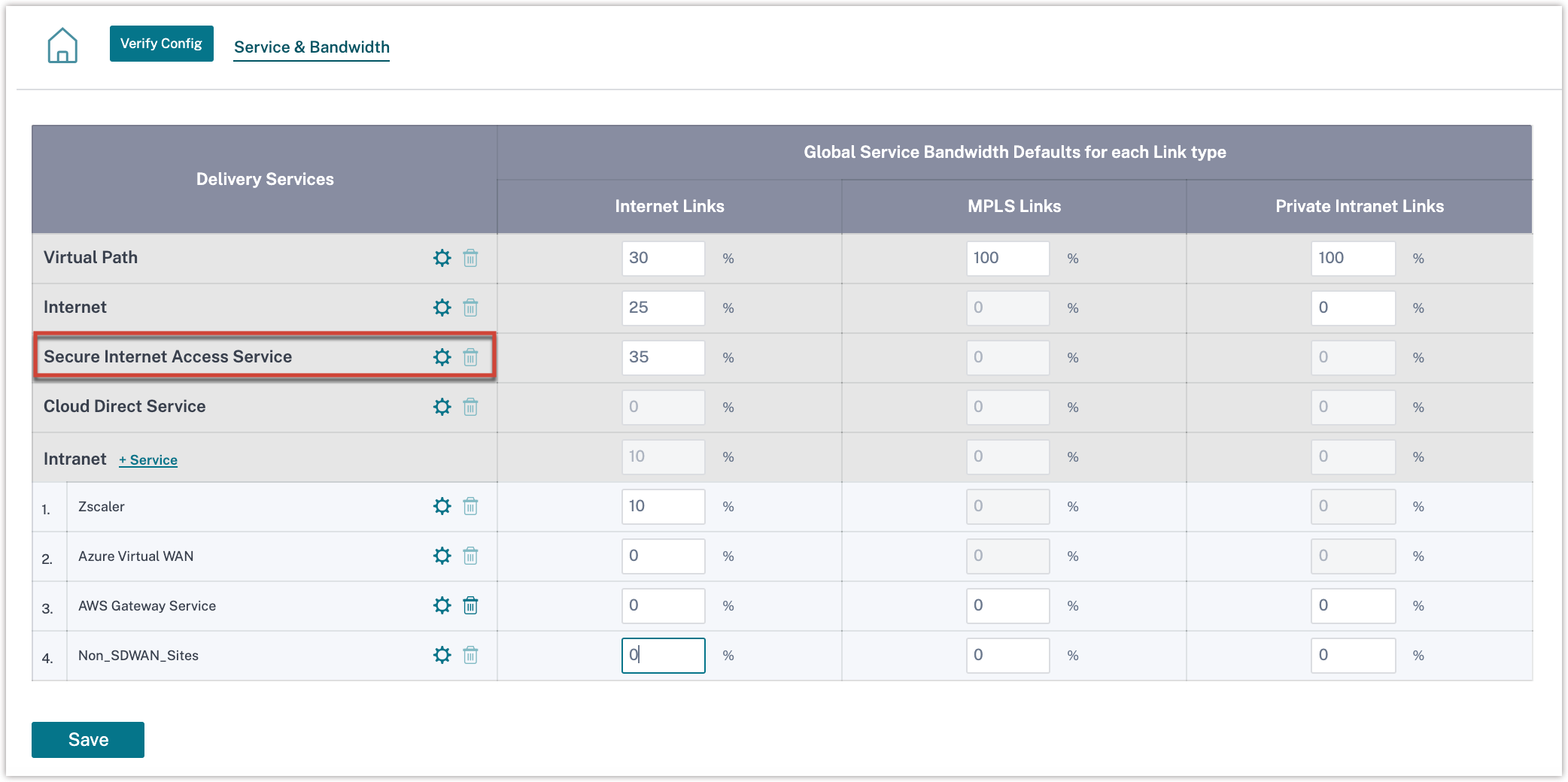

Citrix SD-WAN™ Orchestrator では、Citrix Secure Internet Access サービスは Configuration > Delivery Services > Service and Bandwidth で利用できます。

注

サービスリンクは、SD-WAN Orchestrator のお客様であり、Citrix Secure Internet Access の資格がある場合にのみ表示されます。

構成には、次の大まかな手順が含まれます。

-

インターネットリンクの帯域幅の割合とプロビジョニングの割合を指定して、Citrix Secure Internet Access サービスを作成します。

-

SD-WAN サイトを Citrix Secure Internet Access サービスに追加してマッピングし、適切なトンネル (IPSEC または GRE) を選択します。次に、構成をアクティブ化して、Citrix SD-WAN と Citrix Secure Internet Access PoP 間のトンネル確立を有効にします。

-

トンネルを介してトラフィックを誘導するためのアプリケーションルートを作成します。

詳細な手順については、「配信サービス - Citrix Secure Internet Access サービス」を参照してください。

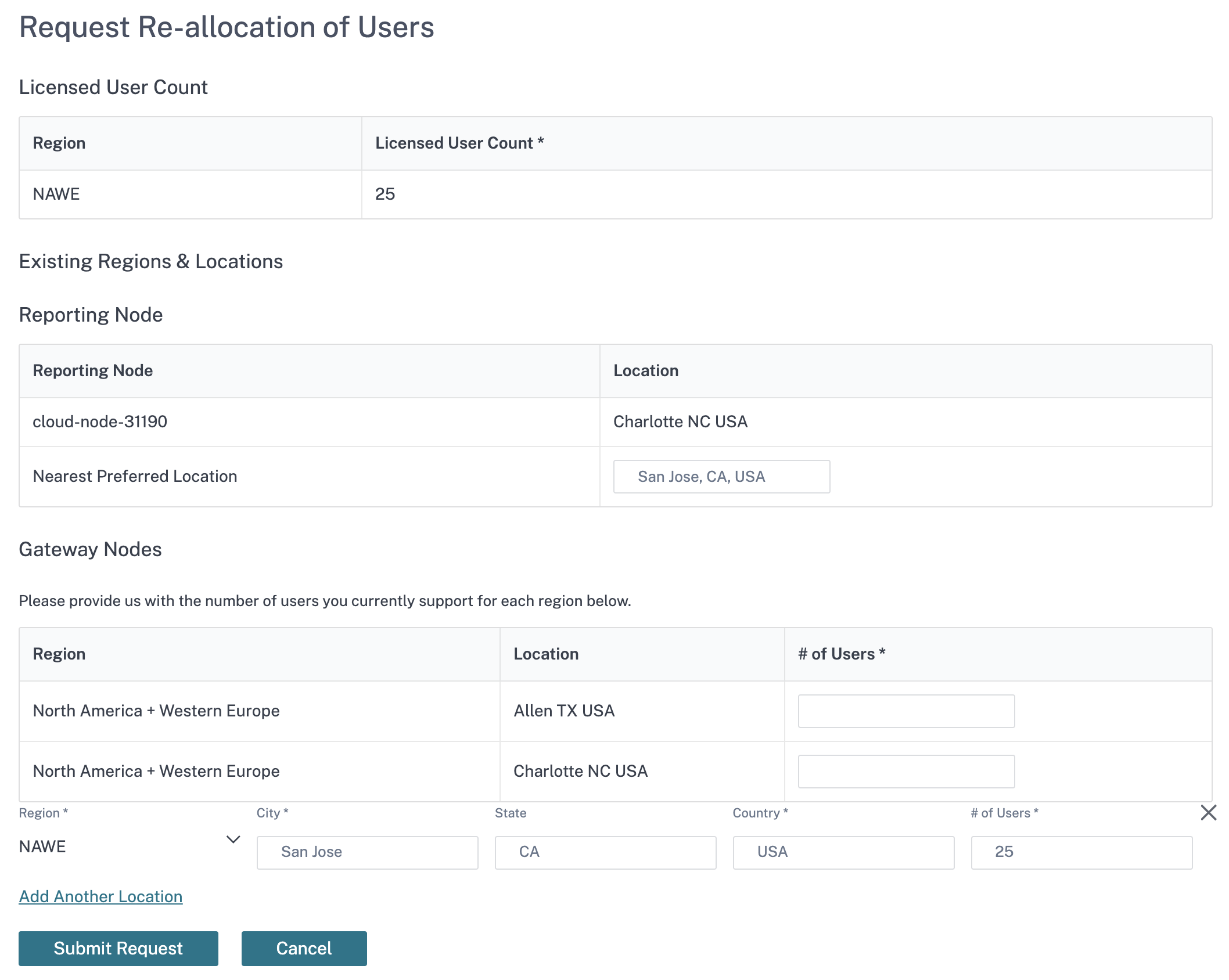

ユーザーの再割り当て

特定の場所のユーザーの遅延を最小限に抑えるには、地理的リージョン内でクラウドノードを再配布します。

使用状況データを収集するレポートノードと、セキュリティ機能を実行するゲートウェイノードの両方を再配布するリクエストを行うことができます。Citrix は、ノードの可用性に基づいて、ユーザーに最も近いノードを提供するよう努めています。

重要

ノードの再割り当てにより、サービスが一時的に中断されます。この操作は通常、アカウントのアクティブ化直後、クライアントコネクターが構成および配布される前に実行されます。Citrix は、展開の開始時にノードの再割り当てを要求して、ユーザーに最も近いノードを再調整し、ノードの再割り当てを頻繁に行わないことを推奨します。

ユーザーをノード間で移動したり、まだノードに割り当てられていない場合はノードに追加したりすることもできます。

ノードを表示、再配布、および維持するには、左側のメニューの Configuration タブに移動し、テーブルの上にある Request re-allocation of users を選択します。

注

ノードは同じ地理的リージョン内でのみ再配布できます。

クラウド設定

ネットワークタイムプロトコル (NTP) サーバー、プラットフォームメンテナンス、および更新リリースの設定を構成するには、Configuration タブに移動し、Cloud Settings を選択します。

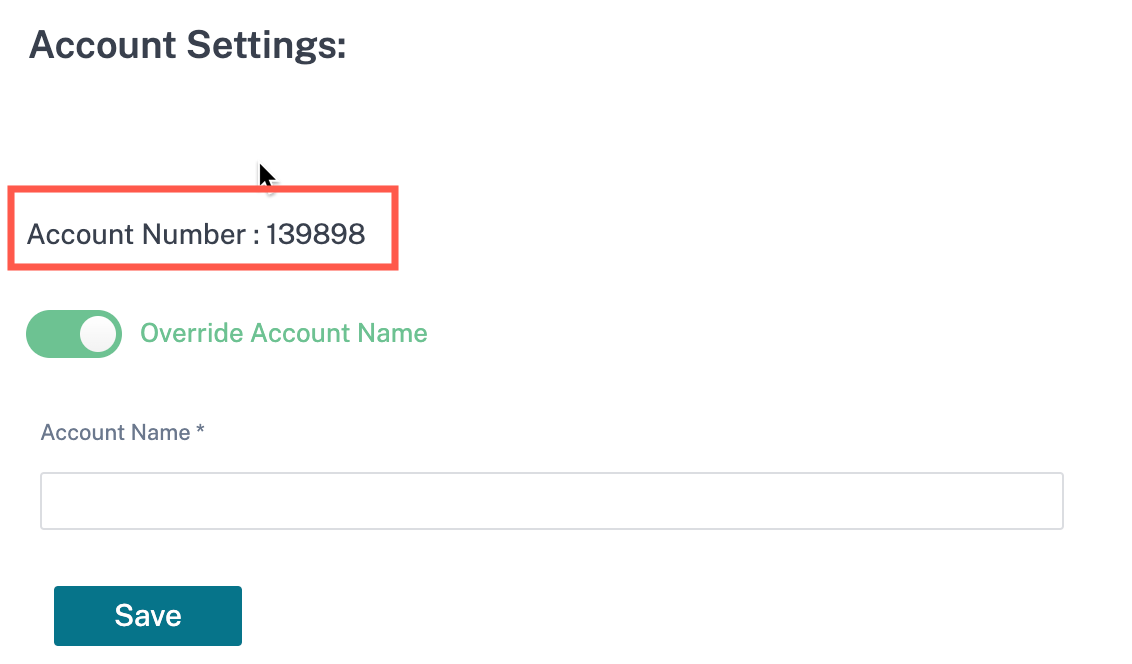

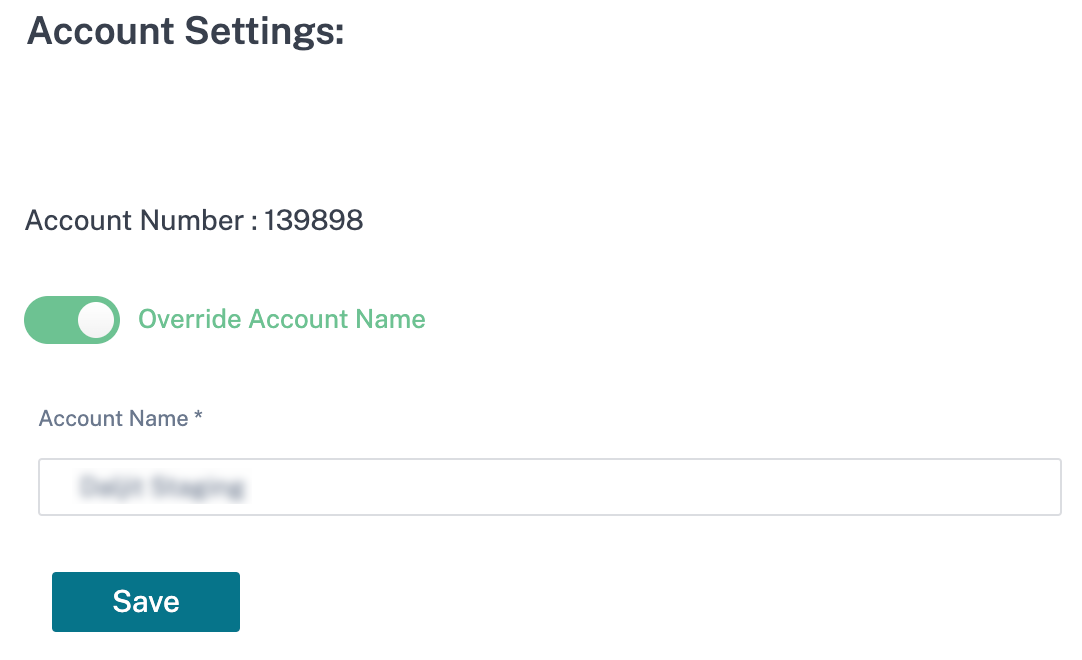

アカウント設定

Account Settings 機能は、Citrix Secure Internet Access サービスポータルでアカウントに表示されるユーザーアカウント名を変更/上書きするのに役立ちます。

アカウント名を上書きするには、Configuration > Cloud Settings > Account Settings に移動します。

Citrix Secure Internet Access アカウント番号を表示できます。

注

名前を作成していない場合、または Override Account Name が無効になっている場合、最初に構成されたアカウント名は CSIA ポータルに引き続き表示されます。

-

Override Account Name を有効にして名前を指定します。デフォルトでは、Override Account Name は無効になっています。

ポータルで更新されたアカウント名が表示されるまでしばらく待ちます。アカウント名が変更されたら、再ログインする必要がある場合があります。

-

Save をクリックします。

NTP サーバー

日付と時刻を同期するには、Cloud Settings の下の NTP Server に移動します。タイムゾーン、日付形式、NTP サーバーのアドレス、および夏時間情報を入力します。

Time Zone は、タイムスタンプに使用される地域標準時間を定義します。タイムゾーンを変更すると、レポート内のイベントのタイムスタンプは新しいタイムゾーンに合わせてシフトし、継続性が維持されます。タイムスタンプは新しいタイムゾーンに相対的です。

Date Format は、日付の数値形式の構造を定義します。このパラメーターは、mm/dd/yyyy または dd/mm/yyyy のいずれかに設定できます。

NTP Server は、NTP サーバーのアドレスを定義します。

Daylight Savings は、タイムゾーンが夏時間に従うかどうかを定義します。このパラメーターは、タイムゾーンの地域に応じて United States または United Kingdom のいずれかに設定できます。

プラットフォームメンテナンス

この機能を使用すると、メンテナンスが行われる日時をスケジュールして、ピーク時にネットワークが利用可能であることを確認できます。

自動メンテナンスをスケジュールするには、Cloud Settings の下の Platform Maintenance に移動し、Preferred Maintenance Window を有効にします。次に、自動メンテナンスの希望する日付と時刻を選択します。

更新リリース設定

代わりにインストールされる更新の種類を選択するには、Cloud Settings の下の Update Release Settings に移動し、次のリリースレベルのいずれかを選択します。

- 必須。新機能、機能更新、バグ修正、パフォーマンス強化を含む、重要なプラットフォーム更新とセキュリティ修正用。

- オプション。推奨されるが、重要な修正を含まないリリース用。

- 早期アクセス。新機能、更新、バグ修正、パフォーマンス強化への早期アクセス用。

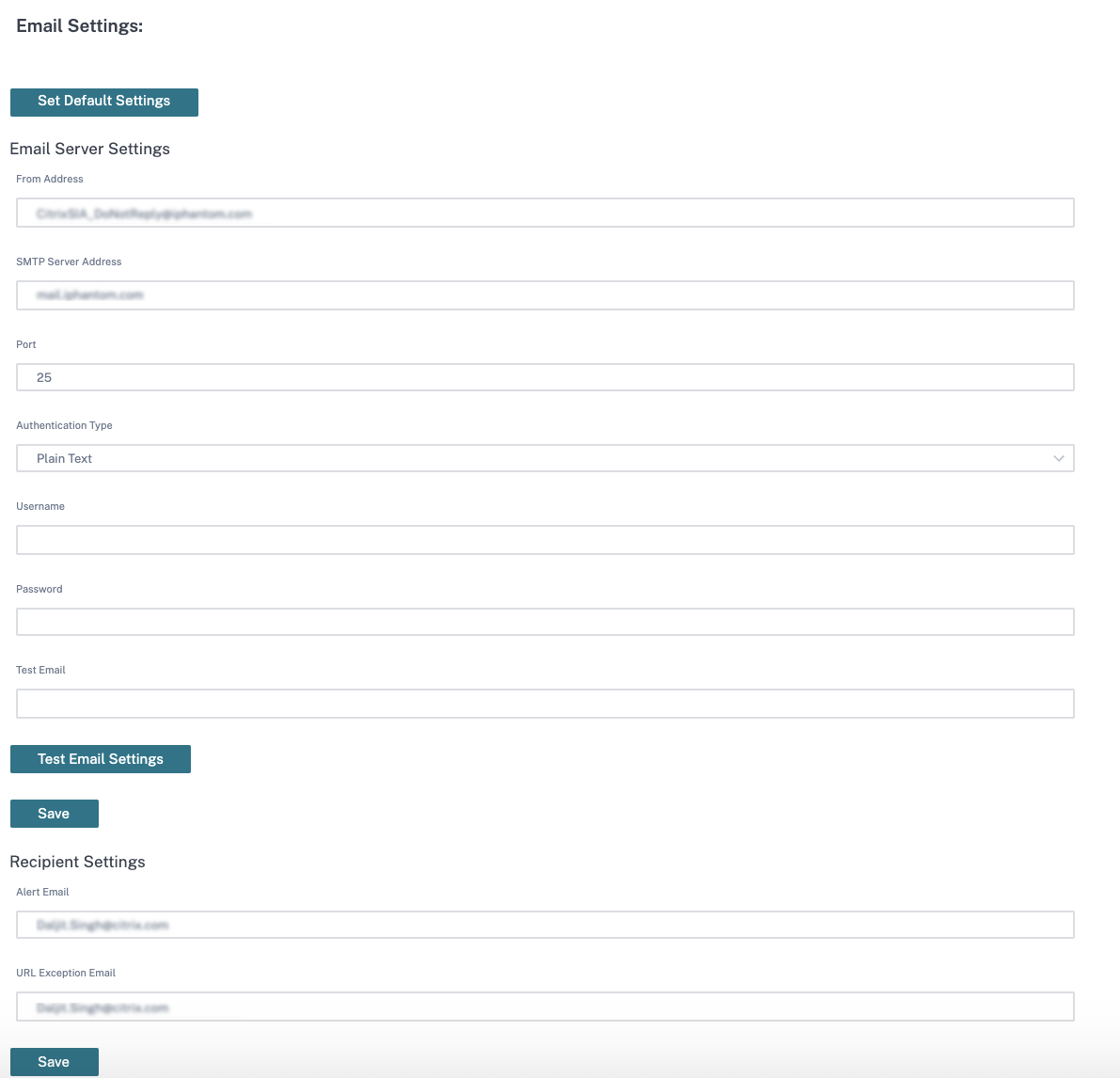

メール設定

アラート、スケジュールされたレポート、およびその他の通知を含むメールを中継するようにメールサーバー設定を構成できます。Web ゲートウェイとレポートノードがメール通知を送信できるようにするには、Cloud Settings の下の Email Settings のフォームを完了します。このプロセスには、メール通知を受信できるように SMTP サーバーアドレスを構成することが含まれます。

Test Email Settings オプションを使用してメール設定を検証できます。また、Set Default Settings ボタンを使用してデフォルトのメール設定を入力することもできます。

ユーザーアラートと URL 例外リクエストを受信するメールアドレスを構成します。

- アラートメール。高リスクキーワードによってトリガーされるアラートの宛先アドレス。

- URL 例外メール。ブロックページから送信される URL 例外リクエストの宛先アドレス。

注

追加のメールアラートは、Real-Time Alerts ページから利用できます。

注:

通常、SMTP サーバーはスパムを防止するために IP ベースの許可リストで構成されています。したがって、すべてのノードの IP アドレスを SMTP サーバーの許可リストに追加する必要があります。

また、スパムを減らすために、SMTP サーバーは DKIM などの他のメカニズムを使用する場合があります。Web ゲートウェイとレポートノードを SMTP サーバーのこれらの制限から除外する必要がある場合があります。

独自の内部 SMTP サーバーがない場合は、Google の SMTP サービスのいずれかを使用できます。これには有効な Gmail アカウントが必要です。

Google SMTP サーバーは、ポート 25、465、587、またはこれらの組み合わせを使用します。最も一般的なのは smtp.gmail.com で、ポート 465 (SSL 使用) または 587 (TLS 使用) を使用します。

注:

SMTP サーバーは通常、TCP ポート 25、465、または 587 でリッスンしますが、構成されている任意のポートでリッスンできます。SSL を介した SMTP はポート 465 を使用し、TLS を介した SMTP はポート 587 を使用します。ポート 465 と 587 の両方で認証サービスが必要です。ポート 25 は暗号化されておらず、認証は不要です。

ローカルの Web ゲートウェイまたはレポートノードを使用する場合は、必要なポートが制限されていないことを確認してください。

3 つの Google SMTP サーバーそれぞれの構成は次のとおりです。

| 完全修飾ドメイン名 | 構成要件 | 認証要件 |

|---|---|---|

| smtp-relay.gmail.com | ポート 25、465、または 587、Secure Socket Layer (SSL) または Transport Layer Security (TLS) プロトコルのいずれか、および 1 つ以上の静的 IP アドレス。 | IP アドレス。 |

| smtp.gmail.com | SSL を使用するポート 465 または TLS を使用するポート 587。動的 IP が許可されます。 | 完全な Gmail または G Suite メールアドレス。 |

| aspmx.l.google.com | メールは Gmail または G Suite ユーザーにのみ送信できます。動的 IP が許可されます。 | なし。 |

smtp-relay.gmail.com は、関連付けられた IP アドレスで認証することにより、組織からメールを送信するために使用されます。ポート 25、465、または 587 を使用して、ドメインの内外の誰にでもメッセージを送信できます。

smtp.gmail.com は、ドメインの内外の誰にでもメールを送信するために使用されます。Gmail または G Suite アカウントとパスワードで認証する必要があります。SSL を介した SMTP (ポート 465) または TLS を介した SMTP (ポート 587) を使用できます。

aspmx.l.google.com は、Gmail または G Suite ユーザーにのみメッセージを送信するために使用されます。このオプションは認証を必要としません。この SMTP サーバーでは SSL または TLS を使用できないため、トラフィックはプレーンテキストになり、推奨されません。

匿名化されたログ

規制遵守と機密保持のため、Cloud Settings の下の Anonymized Logging は、委任された管理者がネットワーク使用状況を監視するために使用する個人ユーザー情報を暗号化します。

Anonymized Logging を有効にする前に、Enable Anonymized Logging トグルの下の Add Key ボタンを選択して暗号化キーを作成する必要があります。Encryption Key フィールドに暗号化キーの 64 文字の値を入力します。独自の暗号化キーを入力するか、Auto Generate Key オプションを使用できます。

重要:

Citrix は、続行する前に暗号化キーを別の場所に記録することを強く推奨します。プラットフォームでアクティブである限り、関連付けられたデータを復号化するには暗号化キーが必要です。

Encrypt Categories の下の次のトグルを有効にすることで、特定のカテゴリの識別可能なデータを暗号化するキーを構成できます。

- 個人情報。報告されたユーザーアクティビティのユーザー名、氏名、マシン名を含む、すべての個人識別可能情報の暗号化を有効または無効にします。

- データソース。報告されたユーザーアクティビティのデータソースに関連するすべての情報の暗号化を有効または無効にします。

- グループ名。報告されたユーザーアクティビティに関連付けられているグループ名の暗号化を有効または無効にします。

Group Association タブで、特定のグループセットにのみ適用されるように暗号化キーを構成することもできます。Select All トグルが有効になっている場合、現在構成されている暗号化キーはすべてのセキュリティグループに適用されます。Select All トグルが無効になっている場合、暗号化キーで暗号化するセキュリティグループを選択できます。

暗号化キーを構成した後、Anonymized Logging を有効にして、ユーザーのオンラインアクティビティの匿名化されたログに基づいてネットワーク使用状況を監視します。

以前に定義した暗号化キーを削除するには、テーブル内の対応する暗号化キーの横にある省略記号を選択し、Delete を選択します。

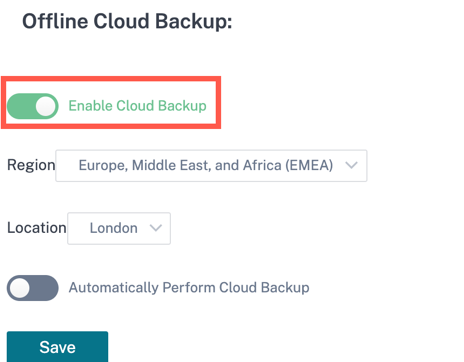

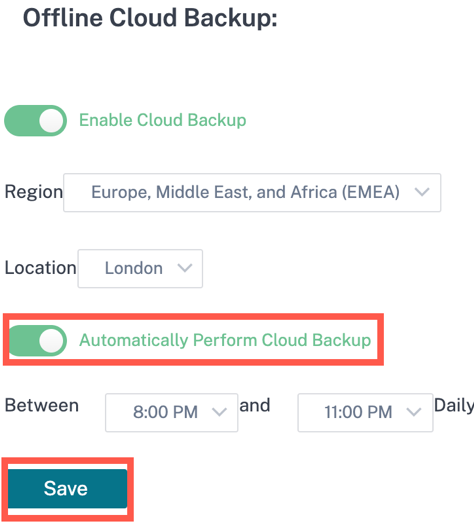

クラウドバックアップ

Offline Cloud Backup 設定は、選択した Region、Location、および Time に基づいて、レポートノードからのバックアップ設定とログを保存する機能を提供します。Offline Cloud Backup オプションを使用すると、CSIA インターフェイスを介してクラウドバックアップを保存できます。

クラウドバックアップ設定を有効にするには、Configuration > Cloud Settings を展開 > Cloud Backup を選択します。

-

Enable Cloud Backup トグルボタンを有効にし、ドロップダウンリストから Region と Location を選択します。

-

Automatically Perform Cloud Backup トグルボタンを有効にし、日次バックアップを実行および作成する時間間隔を設定することもできます。Save をクリックします。

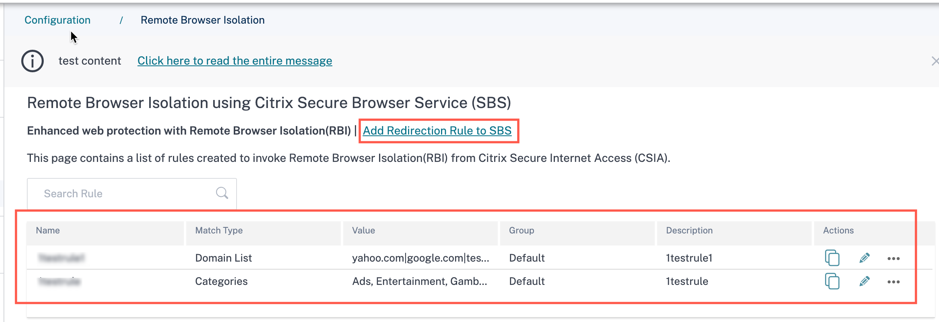

リモートブラウザ分離

リモートブラウザ分離は、マルウェアや悪意のある脅威からセキュリティを提供する高度な Web 保護機能です。リモートブラウザ分離を使用すると、Citrix Secure Internet Access の Web フィルタリング機能を Secure Browser Service (SBS) とともに使用して、ブラウザベースの攻撃から企業ネットワークを保護できます。詳細については、「Secure Browser service」を参照してください。

リモートブラウザ分離機能を使用すると、信頼できない特定のターゲット Web サイトに対して、リモートのクラウドベースのセキュアブラウザサービスを介してのみ分離および起動されるようにルールを設定できます。分離したいユーザーグループとトラフィックの種類の組み合わせにルールを作成して適用できます。

リモートブラウザ分離を呼び出すために作成されたルールの一覧を表示できます。

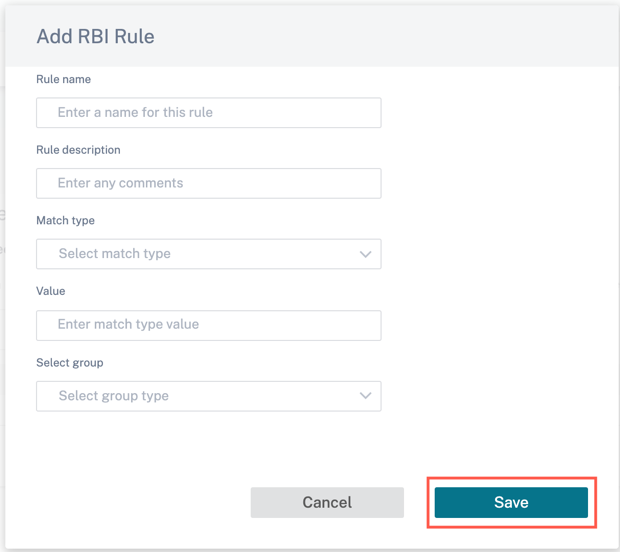

呼び出す必要があるトラフィックのリダイレクトルールを設定するには、Configuration > Remote Browser Isolation > Add Redirection Rule to SBS をクリックします。

- ルール名: ルール名を指定します。

- ルールの説明: ルールの説明を指定します。

- 一致タイプ: ドロップダウンリストから、Domain Regex、Domain List、IP Address、URL、または Categories などの一致タイプを選択します。

- 値: 一致する値のタイプを入力します。

- グループの選択: ドロップダウンリストからグループを選択します。

Add Redirection Rule to SBS オプションを使用すると、セキュアインターネットアクセス ポータルで Web フィルタリングルールを作成し、トラフィックをブラウザサービスにリダイレクトできます。すべてのリモートブラウザ分離ルールには、セキュアブラウザ URL が関連付けられています。つまり、セキュアインターネットアクセスサービスを介して起動された URL が、定義されたリモートブラウザ分離一致ルールのいずれかに一致する場合、リクエストは関連付けられたセキュアブラウザサービスにリダイレクトされます。